Activer l’analyse comportementale des utilisateurs et des entités (UEBA) dans Microsoft Sentinel

À l’étape précédente du déploiement, vous avez activé le contenu de sécurité Microsoft Sentinel dont vous avez besoin pour protéger vos systèmes. Dans cet article, vous allez apprendre à activer et à utiliser la fonctionnalité UEBA pour simplifier le processus d’analyse. Cet article fait partie du guide de déploiement de Microsoft Sentinel.

Au fur et à mesure que Microsoft Sentinel collecte les journaux et les alertes de toutes ses sources de données connectées, il les analyse et établit des profils comportementaux de base des entités de votre organisation (telles que les utilisateurs, hôtes, adresses IP et applications), ainsi qu’un horizon des groupes de pairs. À l’aide de diverses techniques et de capacités de Machine Learning, Microsoft Sentinel peut ensuite identifier l’activité anormale et vous aider à déterminer si une ressource a été compromise. En savoir plus sur UEBA.

Notes

Pour plus d’informations sur la disponibilité des fonctionnalités dans les clouds du secteur public américain, consultez les tableaux Microsoft Sentinel dans Disponibilité des fonctionnalités cloud pour les clients du secteur public américain.

Important

Microsoft Sentinel est disponible comme partie de la préversion publique de la plateforme d’opérations de sécurité unifiée dans le portail Microsoft Defender. Si vous souhaitez en savoir plus, veuillez consulter la rubrique Microsoft Sentinel dans le portail Microsoft Defender.

Prérequis

Pour activer ou désactiver cette fonctionnalité (ces conditions préalables ne sont pas requises pour utiliser la fonctionnalité) :

Votre utilisateur doit bénéficier des rôles Administrateur général ou Administrateur de la sécurité de Microsoft Entra ID dans votre tenant.

Vous devez attribuer au moins l’un des rôles Azure suivants à votre utilisateur (en savoir plus sur Azure RBAC) :

- Contributeur Microsoft Sentinel au niveau de l’espace de travail ou du groupe de ressources.

- Contributeur Log Analytics au niveau du groupe de ressources ou de l’abonnement.

Aucun verrou de ressource Azure ne doit être appliqué à votre espace de travail. Apprenez-en davantage sur le verrouillage des ressources Azure.

Notes

- Aucune licence spéciale n’est nécessaire pour ajouter la fonctionnalité UEBA à Microsoft Sentinel, et son utilisation n’entraîne aucun frais supplémentaires.

- Cependant, comme UEBA génère de nouvelles données et les stocke dans de nouvelles tables créées par UEBA dans votre espace de travail Log Analytics, des frais de stockage de données supplémentaires vont s’appliquer.

Activer l'Analyse comportementale des utilisateurs et des entités

- Utilisateurs de Microsoft Sentinel dans le Portail Azure : suivez les instructions de l’onglet portail Azure.

- Utilisateurs de Microsoft Sentinel comme partie de la plateforme d’opérations de sécurité unifiée dans le portail Microsoft Defender : suivez les instructions de l’onglet Portail Defender.

Accédez à la page Configuration du comportement des entités.

Utilisez l’une de ces trois façons d’accéder à la page Configuration du comportement de l’entité :

Sélectionnez Comportement des entités dans le menu de navigation de Microsoft Sentinel, puis sélectionnez Paramètres de comportement des entités sur la barre de menus supérieure.

Sélectionnez Paramètres dans le menu de navigation de Microsoft Sentinel, puis l’onglet Paramètres et, sous Analyse comportementale des entités, sélectionnez Définir l’Analyse comportementale des utilisateurs et des entités.

Sur la page du connecteur de données XDR de Microsoft Defender, sélectionnez le lien Accéder à la page de configuration de l’Analyse comportementale des utilisateurs et des entités.

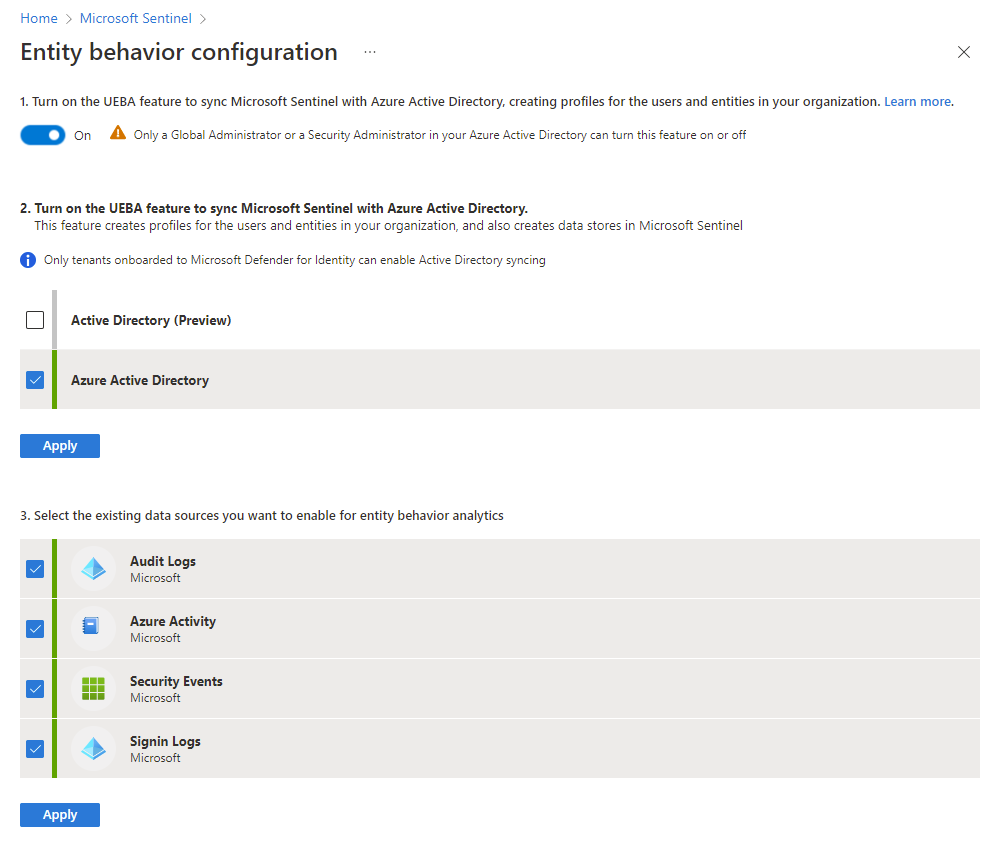

Dans la page Configuration du comportement des entités, basculez le commutateur sur Activé.

Cochez les cases en regard des types de sources Active Directory à partir desquelles vous souhaitez synchroniser les entités utilisateur avec Microsoft Sentinel.

- Instance locale d’Active Directory (préversion)

- Microsoft Entra ID

Pour synchroniser les entités utilisateur à partir d’une instance locale d’Active Directory, votre locataire Azure doit être intégré à Microsoft Defender pour Identity (soit de manière autonome, soit dans le cadre de XDR de Microsoft Defender), et vous devez avoir installé le capteur MDI sur votre contrôleur de domaine Active Directory. Pour plus d’informations, consultez Prérequis pour Microsoft Defender pour Identity.

Cochez les cases en regard des sources de données sur lesquelles vous voulez activer UEBA.

Notes

Sous la liste des sources de données existantes, vous verrez une liste des sources de données prises en charge par UEBA que vous n’avez pas encore connectées.

Après avoir activé l'Analyse comportementale des utilisateurs et des entités, vous aurez la possibilité, lors de la connexion de nouvelles sources de données, de les activer à partir du volet des connecteurs de données si elles sont compatibles avec l'Analyse comportementale des utilisateurs et des entités.

Sélectionnez Appliquer. Si vous avez accédé à cette page via la page Comportement des entités, vous y êtes renvoyé.

Étapes suivantes

Dans ce document, vous avez appris à activer et configurer l’analyse comportementale des utilisateurs et des entités (UEBA) dans Microsoft Sentinel. Pour plus d’informations sur l’analyse du comportement des utilisateurs et des entités, ou processus UEBA (User and Entity Behavior Analytics) :