Associer des alertes aux incidents dans Microsoft Sentinel

Cet article explique comment associer des alertes à vos incidents dans Microsoft Sentinel. Cette fonctionnalité vous permet d’ajouter manuellement ou automatiquement des alertes à des incidents existants ou de les supprimer dans le cadre de vos processus d’investigation, en affinant l’étendue de l’incident à mesure que l’investigation se déroule.

Important

L’extension des incidents est actuellement en PRÉVERSION. Les Conditions d’utilisation supplémentaires des préversions Microsoft Azure incluent des conditions légales supplémentaires qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou pas encore disponibles dans la version en disponibilité générale.

Étendre l’étendue et la puissance de vos incidents

Une des choses que cette fonctionnalité vous permet de faire est d’inclure des alertes provenant d’une source de données dans les incidents générés par une autre source de données. Par exemple, vous pouvez ajouter des alertes provenant de Microsoft Defender pour le cloud ou de différentes sources de données tierces à des incidents importés dans Microsoft Sentinel depuis Microsoft Defender XDR.

Cette fonctionnalité est intégrée à la dernière version de l’API Microsoft Sentinel, ce qui signifie qu’elle est disponible pour le connecteur Logic Apps pour Microsoft Sentinel. Vous pouvez donc utiliser des playbooks pour ajouter automatiquement une alerte à un incident si certaines conditions sont remplies.

Vous pouvez également utiliser cette automatisation pour ajouter des alertes d’incidents créés manuellement, créer des corrélations personnalisées ou définir des critères personnalisés afin de regrouper des alertes en incidents lorsqu’elles sont créées.

Limites

Microsoft Sentinel importe les alertes et les incidents depuis Microsoft Defender XDR. Pour la plupart, vous pouvez traiter ces alertes et incidents comme des alertes et des incidents normaux de Microsoft Sentinel.

Cependant, vous pouvez ajouter des alertes Defender à des incidents Defender (ou les supprimer) seulement dans le portail Defender, et non pas dans le portail Sentinel. Si vous essayez de le faire dans Microsoft Sentinel, un message d’erreur s’affiche. Vous pouvez basculer vers l’incident dans le portail Microsoft Defender XDR en utilisant le lien dans l’incident Microsoft Sentinel. Ne vous inquiétez cependant pas : les modifications que vous apportez à l’incident dans le portail Microsoft Defender XDR sont synchronisées avec l’incident parallèle dans Microsoft Sentinel. Vous verrez donc toujours les alertes ajoutées dans l’incident dans le portail Sentinel.

Vous pouvez ajouter des alertes Microsoft Defender XDR à des incidents non-Defender et des alertes non-Defender à des incidents Defender dans le portail Microsoft Sentinel.

Si vous avez intégré Microsoft Sentinel au portail unifié des opérations de sécurité, vous ne pouvez plus ajouter des alertes Microsoft Sentinel aux incidents, ni supprimer des alertes Microsoft Sentinel des incidents, dans Microsoft Sentinel (dans le portail Azure). Vous ne pouvez le faire que dans le portail Microsoft Defender. Pour plus d’informations, voir Différences de capacités entre les portails.

Un incident peut contenir au maximum 150 alertes. Si vous essayez d’ajouter une alerte à un incident ayant déjà 150 alertes, un message d’erreur s’affiche.

Ajouter des alertes à l’aide de la chronologie d’entité (Préversion)

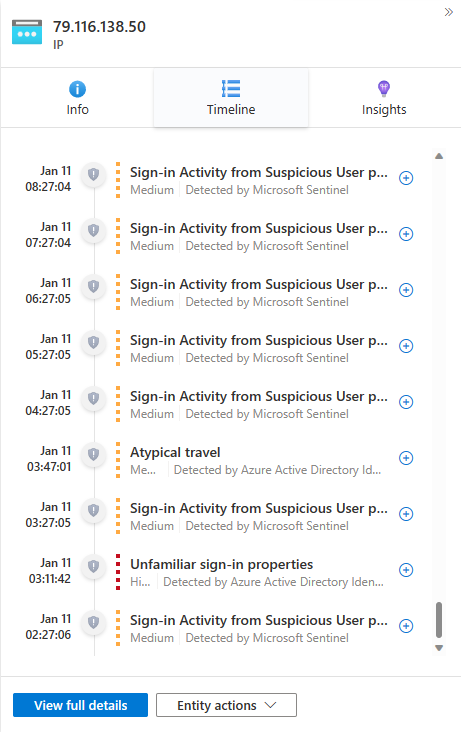

La chronologie de l’entité, telle que présentée dans la nouvelle expérience d’incident (maintenant en Préversion), présente toutes les entités d’une enquête sur un incident particulier. Lorsqu’une entité est sélectionnée dans la liste, une page d’entité miniature s’affiche dans un panneau latéral.

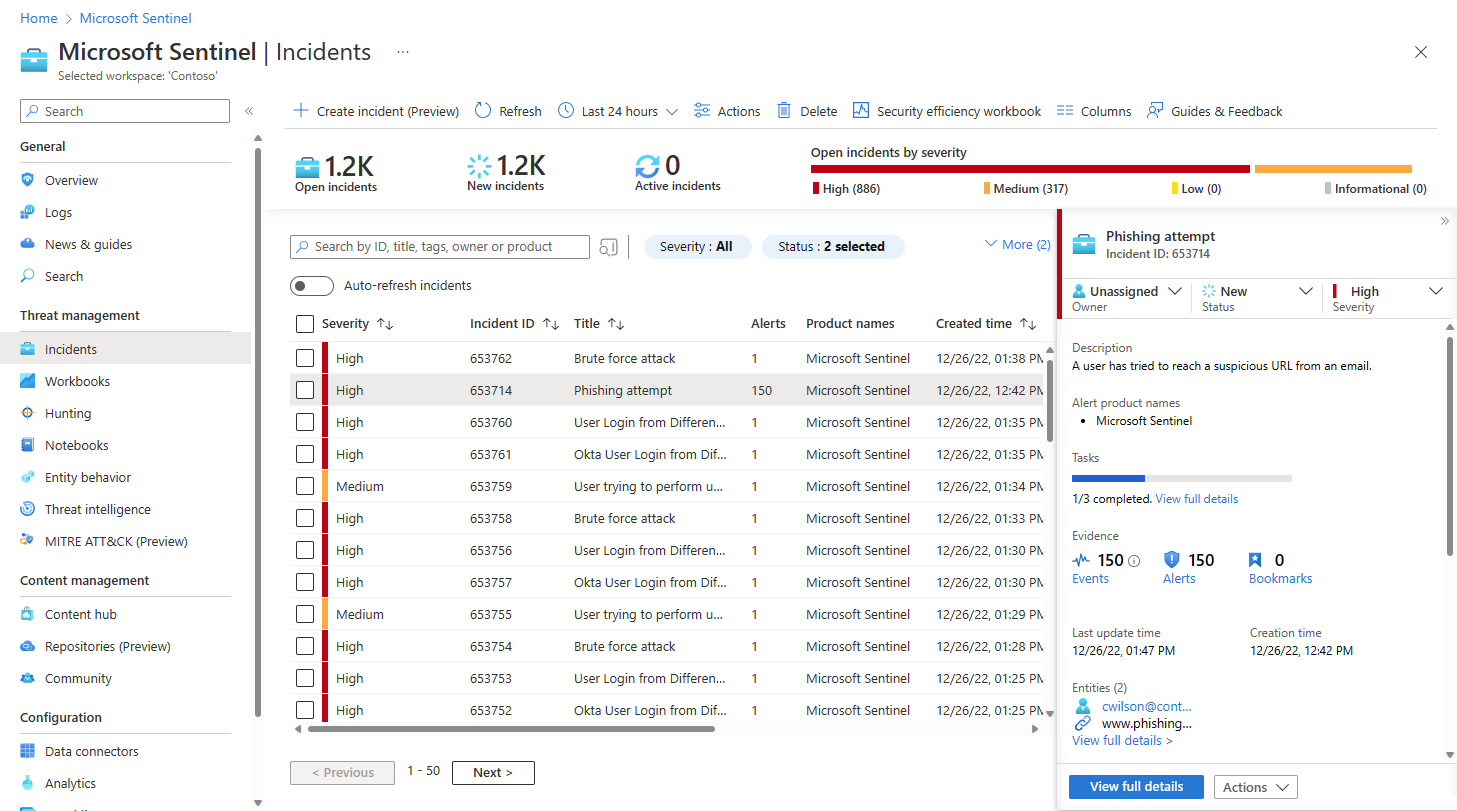

Dans le menu de navigation de Microsoft Sentinel, sélectionnez Incidents.

Sélectionnez un incident à investiguer. Dans le panneau des détails de l’incident, sélectionnez Afficher les détails complets.

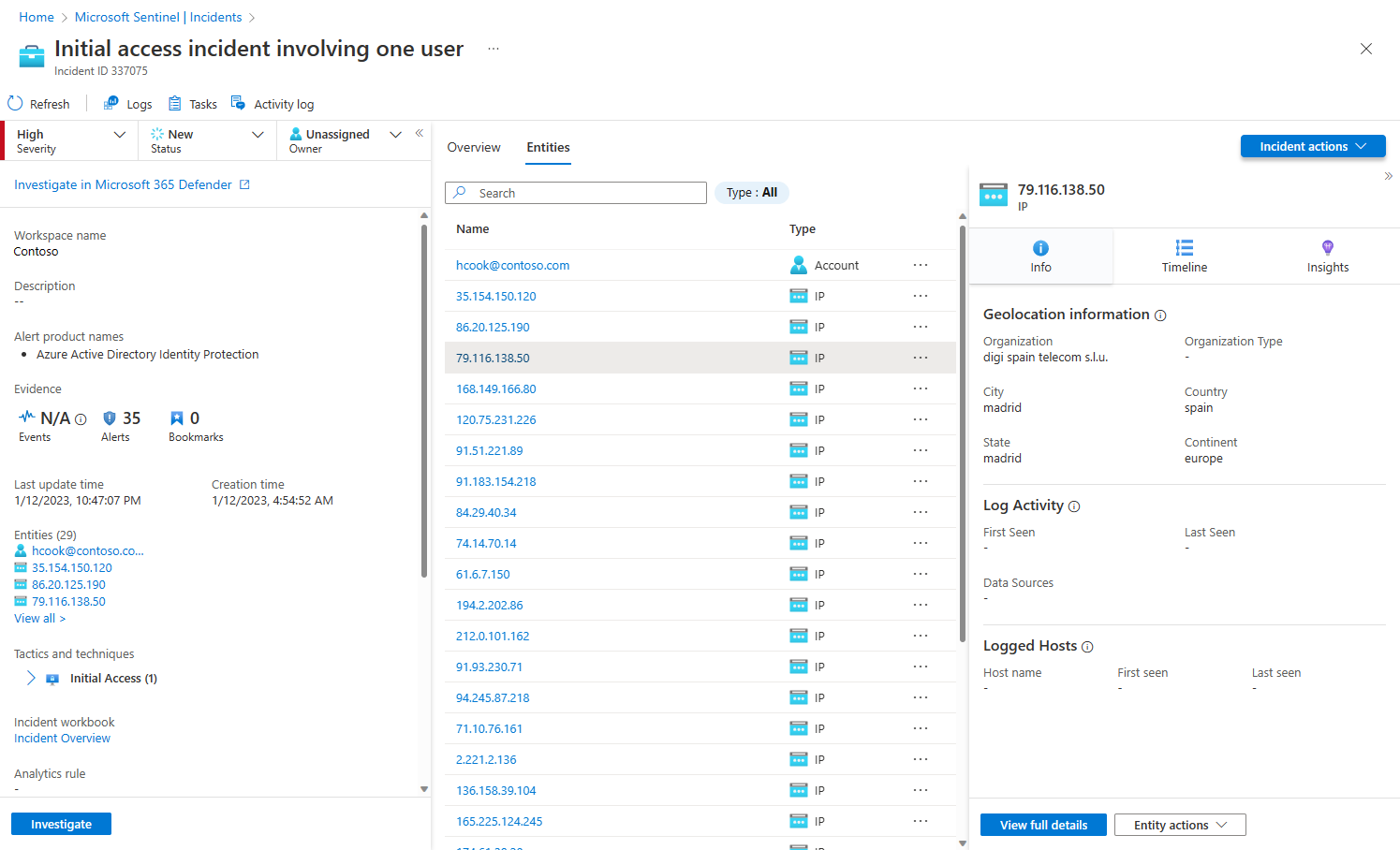

Dans la page de l’incident, sélectionnez l’onglet Entités.

Sélectionnez une entité dans la liste.

Dans le panneau latéral de la page d’entité, sélectionnez la carte Chronologie.

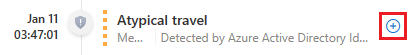

Sélectionnez une alerte externe pour l’incident ouvert. Celles-ci sont indiquées par une icône de bouclier grisée et une bande de couleurs en pointillés représentant la gravité. Sélectionnez l’icône du signe plus à l’extrémité droite de cette alerte.

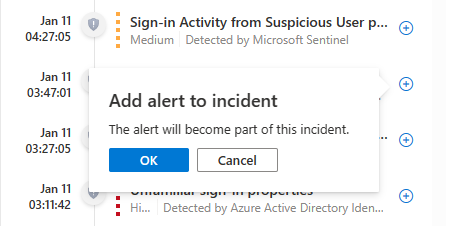

Confirmez l’ajout de l’alerte pour l’incident en sélectionnant OK. Vous recevrez une notification confirmant l’ajout de l’alerte pour l’incident ou expliquant pourquoi elle n’a pas été ajoutée.

Vous verrez que l’alerte ajoutée s’affiche maintenant dans le widget Chronologie de l’incident ouvert sous l’onglet Vue d’ensemble, avec une icône de bouclier en couleur et une bande de couleurs de ligne unie comme toute autre alerte dans l’incident.

L’alerte ajoutée fait désormais partie intégrante de l’incident, et toutes les entités de l’alerte ajoutée (qui ne faisaient pas déjà partie de l’incident) sont également intégrées à l’incident. Vous pouvez maintenant explorer les chronologies de ces entités pour leurs autres alertes qui sont désormais éligibles pour être ajoutées dans l’incident.

Supprimer une alerte dans un incident

Les alertes ajoutées à un incident( manuellement ou automatiquement) peuvent également être supprimées dans un incident.

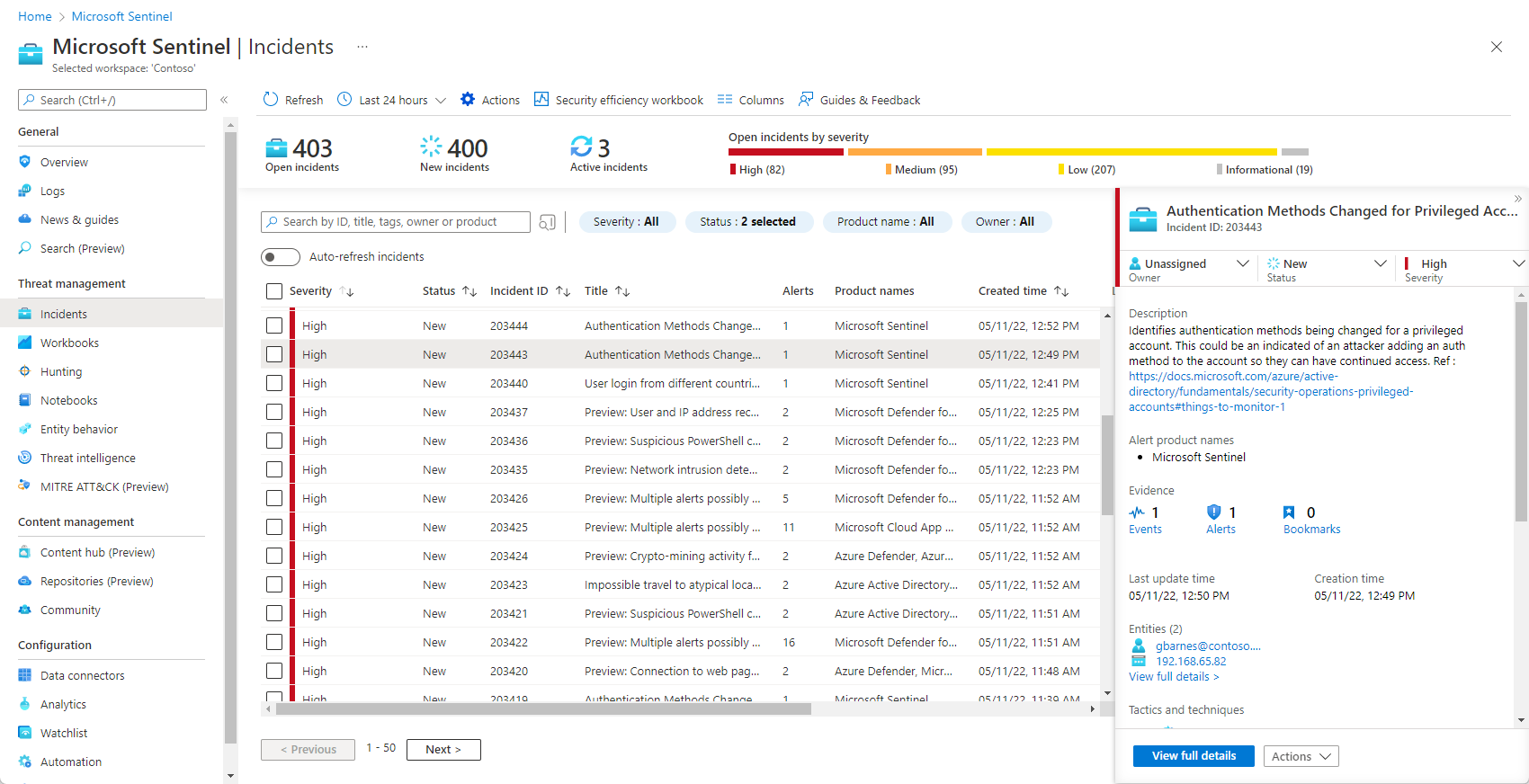

Dans le menu de navigation de Microsoft Sentinel, sélectionnez Incidents.

Sélectionnez un incident à investiguer. Dans le panneau des détails de l’incident, sélectionnez Afficher les détails complets.

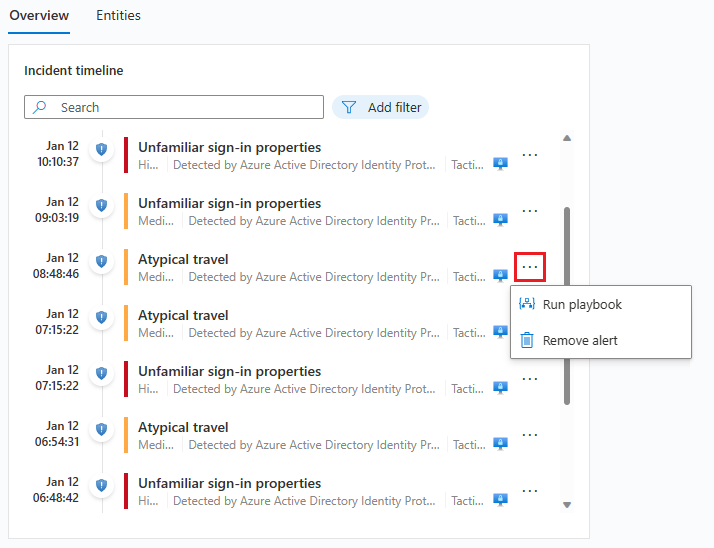

Sous l’onglet Vue d’ensemble , dans le widget Chronologie des incidents, sélectionnez les trois points à côté de l’une alerte que vous souhaitez supprimer dans l’incident. Dans le menu contextuel, sélectionnez Supprimer l’alerte.

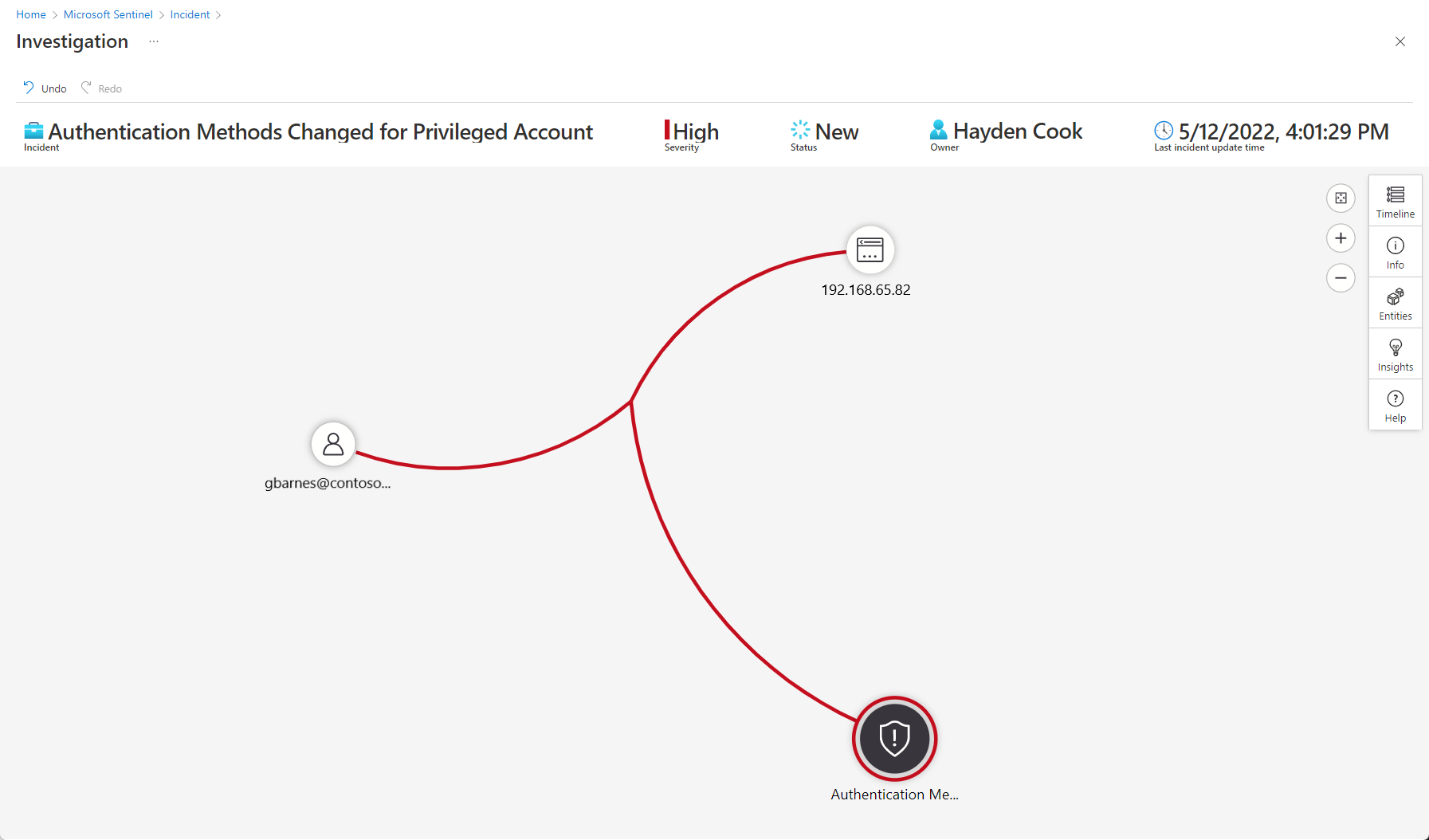

Ajouter des alertes en utilisant le graphe d’investigation

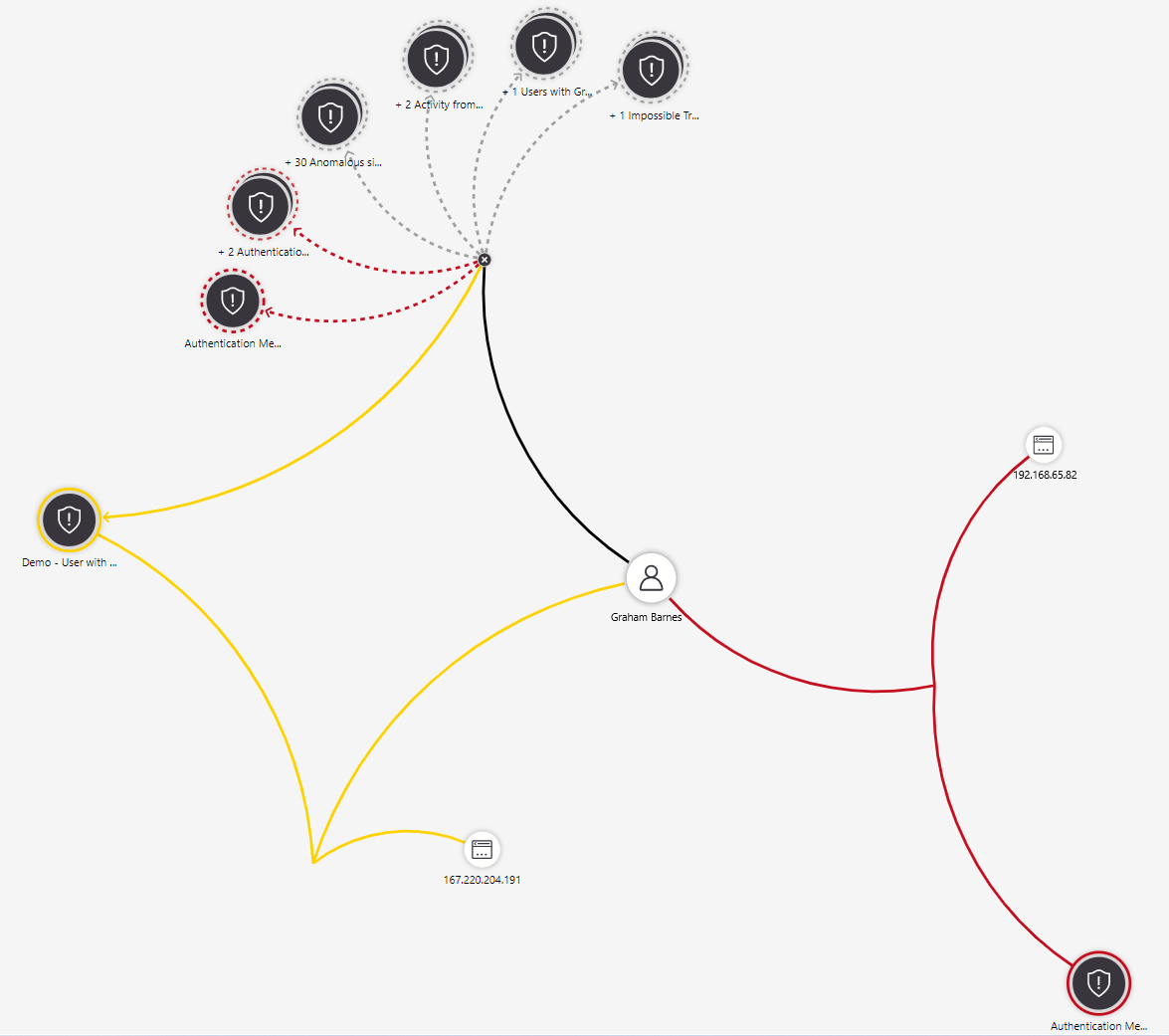

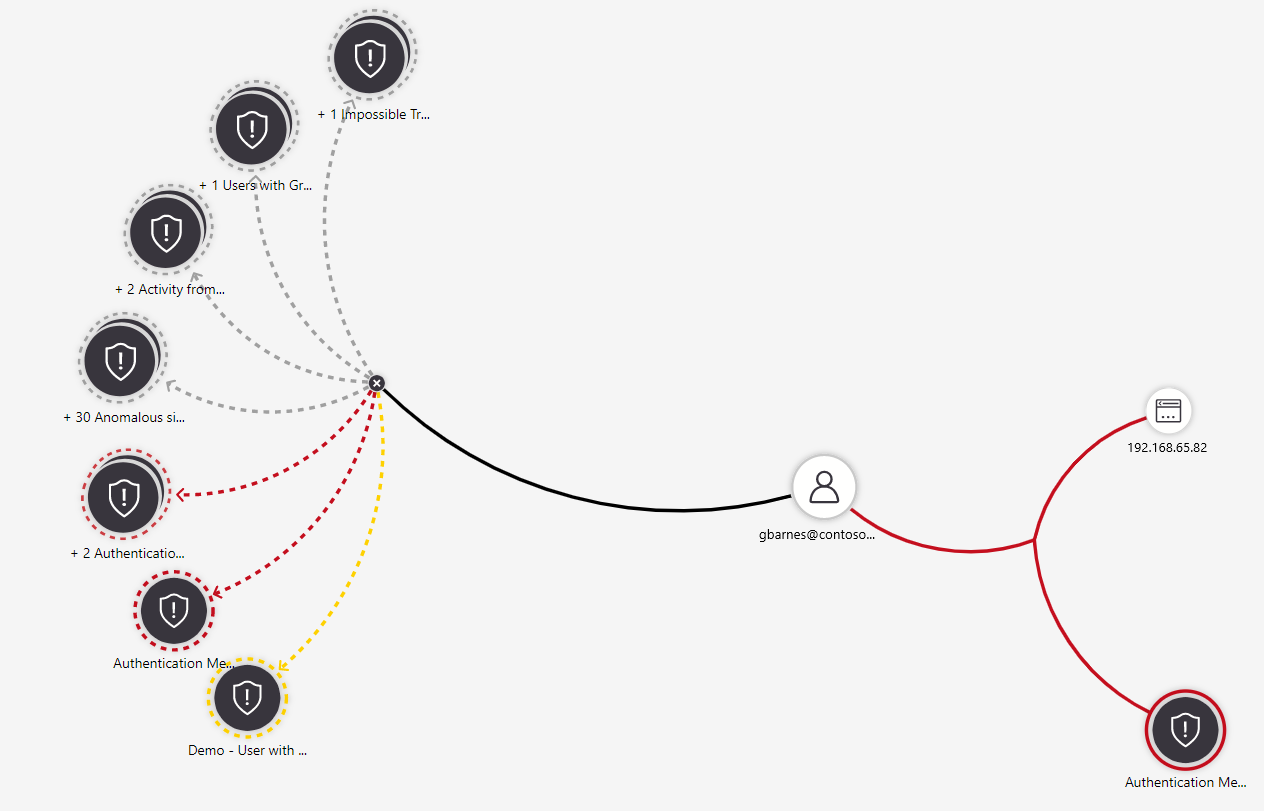

Le graphe d’investigation est un outil visuel intuitif qui présente des connexions et des modèles, et qui permet à vos analystes de poser les bonnes questions et de suivre des pistes. Vous pouvez l’utiliser pour ajouter des alertes à vos incidents et pour les supprimer, en élargissant ou en réduisant l’étendue de votre investigation.

Dans le menu de navigation de Microsoft Sentinel, sélectionnez Incidents.

Sélectionnez un incident à investiguer. Dans le panneau des détails de l’incident, sélectionnez le bouton Actions, puis choisissez Investiguer dans le menu contextuel. Ceci va ouvrir le graphe d’investigation.

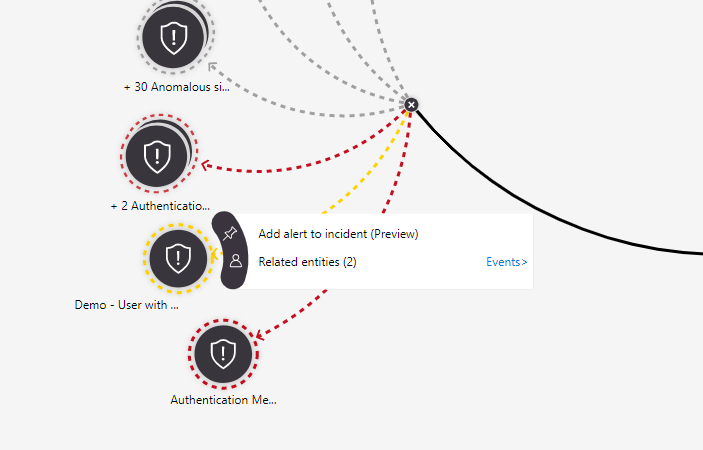

Pointez sur n’importe quelle entité pour afficher la liste des requêtes d’exploration à son côté. Sélectionnez Alertes associées.

Les alertes associées apparaissent connectées à l’entité par des lignes en pointillés.

Pointez sur une des alertes associées jusqu’à ce qu’un menu s’affiche sur son côté. Sélectionnez Ajouter une alerte à l’incident (préversion).

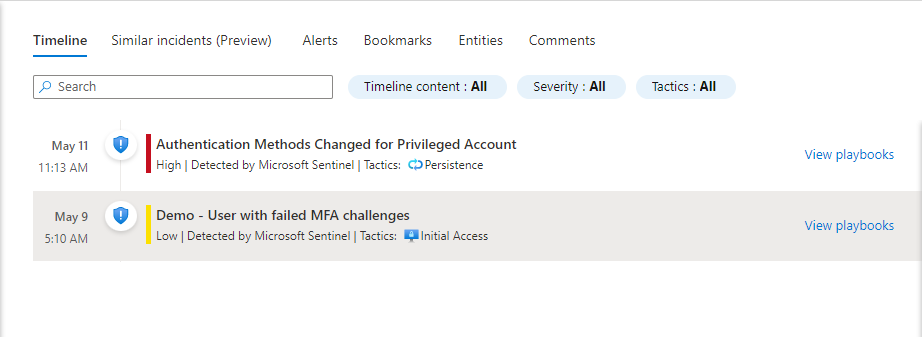

L’alerte est ajoutée à l’incident : elle fait alors partie de l’incident ainsi que toutes ses entités et ses informations détaillées, et peut être utilisée avec différents objectifs. Vous verrez deux représentations visuelles de ceci :

La ligne qui la connecte à l’entité dans le graphe d’investigation est passée de « en pointillé » à « continue », et les connexions aux entités de l’alerte ajoutée ont été ajoutées au graphe.

L’alerte apparaît maintenant dans la chronologie de cet incident ainsi que les alertes qui y étaient déjà présentes.

Situations spéciales

Quand vous ajoutez une alerte à un incident, selon les circonstances, vous pouvez être invité à confirmer votre demande ou à choisir entre différentes options. Voici quelques exemples de ces situations, les choix que vous serez invités à faire et leurs implications.

L’alerte que vous voulez ajouter appartient déjà à un autre incident.

Dans ce cas, vous verrez un message vous indiquant que l’alerte fait partie d’un ou plusieurs autres incidents, et vous demandant si vous souhaitez continuer. Sélectionnez OK pour ajouter l’alerte ou Annuler pour laisser les choses en l’état.

L’ajout de l’alerte à cet incident ne la supprime d’aucun autre incident. Les alertes peuvent être associées à plusieurs incidents. Si vous le souhaitez, vous pouvez supprimer l’alerte manuellement du ou des autres incidents en suivant le ou les liens dans l’invite du message ci-dessus.

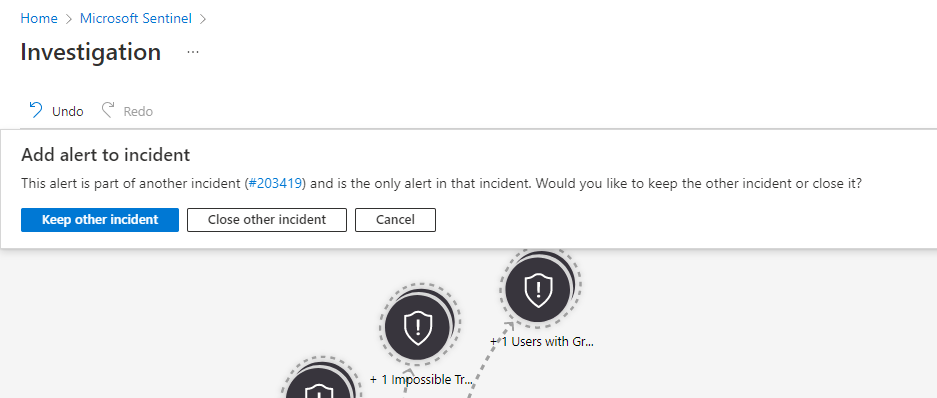

L’alerte que vous voulez ajouter appartient à un autre incident, et c’est la seule alerte dans l’autre incident.

Ceci diffère du cas ci-dessus, car si l’alerte est la seule dans l’autre incident, faire son suivi dans cet incident peut rendre l’autre incident non pertinent. Dans ce cas, vous verrez donc cette boîte de dialogue :

Conserver l’autre incident conserve l’autre incident tel quel, tout en ajoutant l’alerte à celui-ci.

Fermer l’autre incident ajoute l’alerte à cet incident et ferme l’autre incident, en ajoutant la raison de fermeture « Indéterminée » et le commentaire « L’alerte a été ajoutée à un autre incident » avec le numéro de l’incident ouvert.

Annuler conserve le statu quo. Cette option n’apporte aucune modification à l’incident ouvert ni à n’importe quel autre incident référencé.

Le choix parmi ces options dépend de vos besoins particuliers : nous ne recommandons pas un choix particulier.

Ajouter/supprimer des alertes en utilisant des playbooks

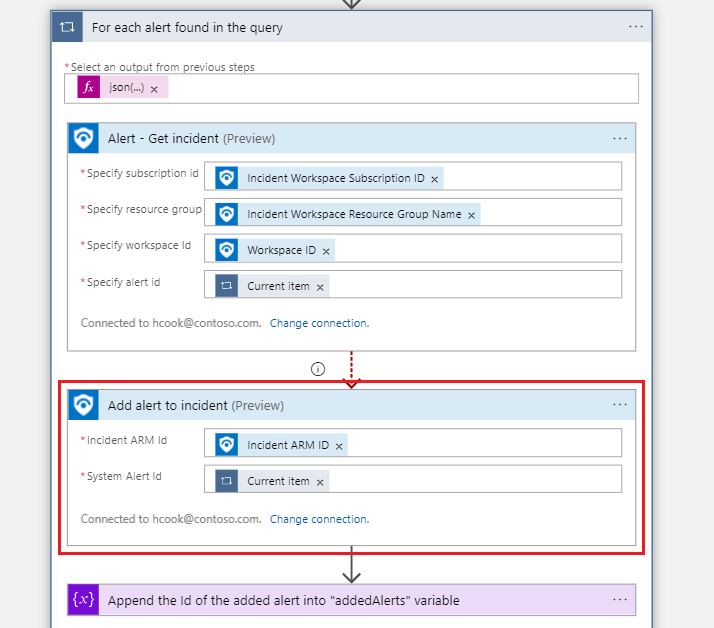

L’ajout et la suppression d’alertes à des incidents sont également disponibles en tant qu’actions Logic Apps dans le connecteur Microsoft Sentinel, et par conséquent dans les playbooks Microsoft Sentinel. Vous devez fournir l’ID ARM d’incident et l’ID d’alerte système comme paramètres : vous pouvez les trouver tous les deux dans le schéma du playbook pour les déclencheurs d’alerte et d’incident.

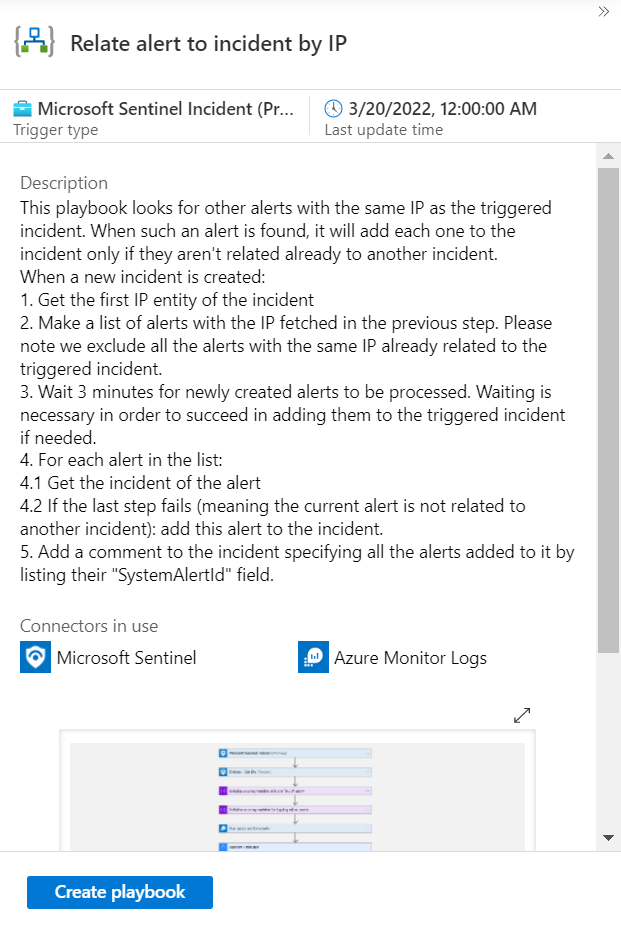

Microsoft Sentinel fournit un exemple de modèle de playbook dans la galerie de modèles, qui vous montre comment utiliser cette fonctionnalité :

Voici comment l’action Ajouter une alerte à un incident (préversion) est utilisée dans ce playbook, comme exemple de la façon dont vous pouvez l’utiliser ailleurs :

Ajouter/supprimer des alertes en utilisant l’API

Vous n’êtes pas limité au portail pour utiliser cette fonctionnalité. Elle est également accessible via l’API Microsoft Sentinel, via le groupe d’opérations Relations d’incident. Il vous permet d’obtenir, créer, mettre à jour et supprimer des relations entre les alertes et les incidents.

Créer une relation

Vous ajoutez une alerte à un incident en créant une relation entre eux. Utilisez le point de terminaison suivant pour ajouter une alerte à un incident existant. Une fois cette demande effectuée, l’alerte est jointe à l’incident et sera visible dans la liste des alertes de l’incident dans le portail.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}/relations/{relationName}?api-version=2022-07-01-preview

Le corps de la requête se présente comme suit :

{

"properties": {

"relatedResourceId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/entities/{systemAlertId}"

}

}

Supprimer une relation

Vous supprimez une alerte d’un incident en supprimant la relation entre eux. Utilisez le point de terminaison suivant pour supprimer une alerte d’un incident existant. Une fois cette demande effectuée, l’alerte n’est plus connectée à l’incident et n’apparaît plus dans l’incident.

DELETE https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}/relations/{relationName}?api-version=2022-07-01-preview

Lister les relations des alertes

Vous pouvez aussi lister toutes les alertes associées à un incident particulier avec ce point de terminaison et cette demande :

GET https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}/relations?api-version=2022-07-01-preview

Codes d’erreur spécifiques

La documentation générale de l’API liste les codes de réponse attendus pour les opérations Créer, Supprimer et Lister mentionnées ci-dessus. Les codes d’erreur n’y sont mentionnés qu’en tant que catégorie générale. Voici les codes d’erreur et messages spécifiques possibles listés dans la catégorie « Autres codes d’état » :

| Code | Message |

|---|---|

| 400 Demande incorrecte | Échec de la création de la relation. Un autre type de relation portant le nom {nom_relation} existe déjà dans l’incident {ID_incident}. |

| 400 Demande incorrecte | Échec de la création de la relation. L’alerte {ID_alerte_système} existe déjà dans l’incident {ID_incident}. |

| 400 Demande incorrecte | Échec de la création de la relation. La ressource et l’incident associés doivent appartenir au même espace de travail. |

| 400 Demande incorrecte | Échec de la création de la relation. Les alertes Microsoft Defender XDR ne peuvent pas être ajoutées aux incidents Microsoft Defender XDR. |

| 400 Demande incorrecte | Échec de la suppression de la relation. Les alertes de Microsoft Defender XDR ne peuvent pas être supprimées des incidents de Microsoft Defender XDR. |

| 404 Introuvable | La ressource « {ID_alerte_système} » n’existe pas. |

| 404 Introuvable | L’incident n’existe pas. |

| 409 conflit | Échec de la création de la relation. La relation ayant le nom {nom_relation} existe déjà dans l’incident {ID_incident} pour une autre alerte {ID_alerte_système}. |

Étapes suivantes

Dans cet article, vous avez appris à ajouter des alertes aux incidents et à les supprimer en utilisant le portail et l’API Microsoft Sentinel. Pour plus d'informations, consultez les pages suivantes :