Stratégies d’accès dans Microsoft Defender for Cloud Apps

Les stratégies d’accès Microsoft Defender for Cloud Apps permettent la surveillance et la supervision en temps réel de l’accès à des applications cloud, en fonction de l’utilisateur, de l’emplacement, de l’appareil et de l’application. Vous pouvez créer des stratégies d’accès pour n’importe quel appareil, y compris des appareils qui ne sont pas joints à une version hybride de Microsoft Entra et qui ne sont pas gérés par Microsoft Intune, en déployant des certificats clients sur des appareils gérés ou en utilisant de certificats existants, tels que des certificats GPM tiers. Par exemple, vous pouvez déployer des certificats clients sur des appareils gérés et bloquer l’accès à partir des appareils sans certificat.

Remarque

- Au lieu d’autoriser ou de bloquer complètement l’accès, vous pouvez utiliser des stratégies de session, qui vous permettent d’autoriser l’accès pendant la surveillance de la session et/ou de limiter des activités de session particulières.

- Il n’existe aucune connexion entre une stratégie que vous créez pour une application hôte et toutes les applications de ressources associées. Par exemple, les stratégies d’accès que vous créez pour Teams, Exchange ou Gmail ne sont pas connectées à Sharepoint, OneDrive ou Google Drive. Si vous avez besoin d’une stratégie pour l’application de ressource en plus de l’application hôte, créez une stratégie distincte.

Prérequis à l’utilisation des stratégies d’accès

- Licence Microsoft Entra ID P1 ou licence requise par votre solution de fournisseur d’identité (IDP)

- Les applications appropriées doivent être déployées avec le Contrôle d’accès conditionnel aux applications

- Vérifiez que vous avez configuré votre solution IdP pour qu’elle fonctionne avec Defender for Cloud Apps, comme suit :

- Pour l’Accès conditionnel Microsoft Entra, consultez Configurer l’intégration avec Microsoft Entra ID

- Pour obtenir d’autres solutions IdP, consultez Configurer l’intégration avec d’autres solutions IdP

Créer une stratégie d’accès aux applications Defender for Cloud Apps

Pour créer une stratégie d’activité, suivez cette procédure :

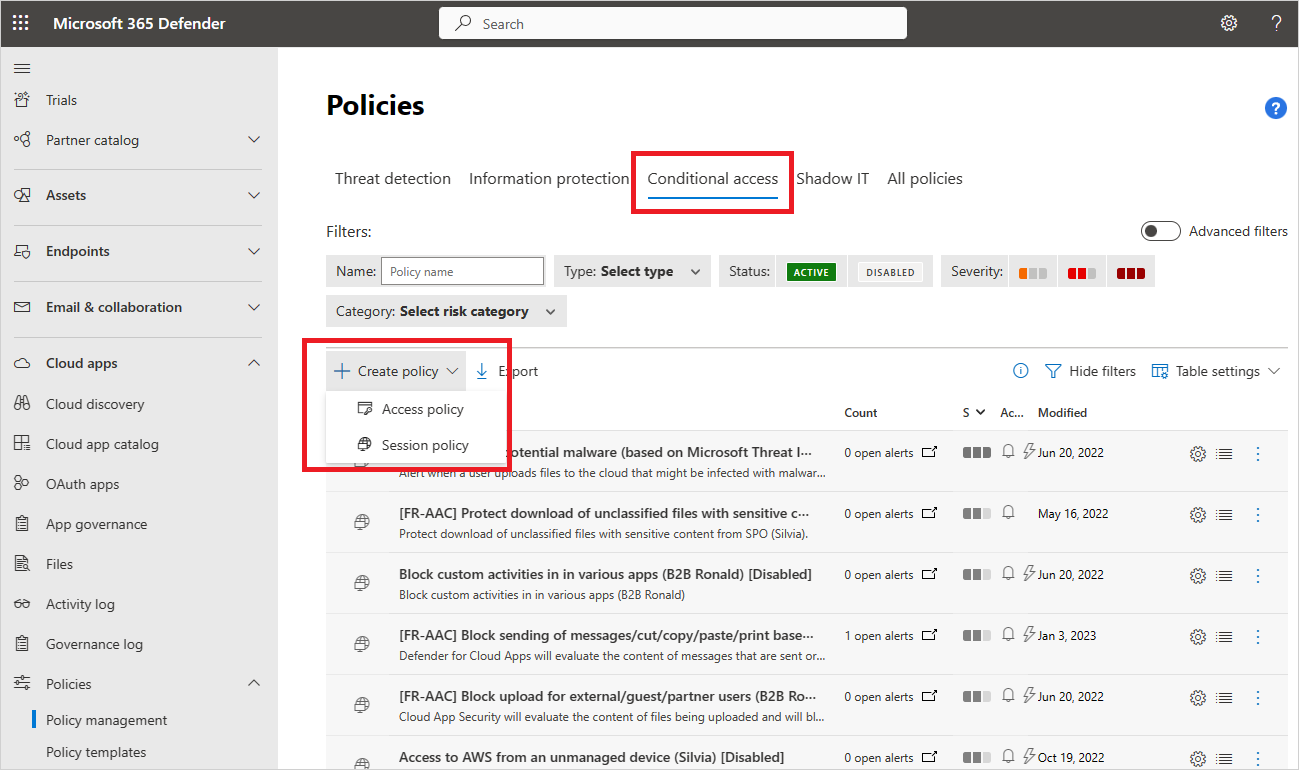

Dans le portail Microsoft Defender, sous Applications Cloud, accédez à Stratégies ->Gestion des stratégies. Puis sélectionnez l’onglet Accès conditionnel.

Sélectionnez Créer stratégie, puis sélectionnez Stratégie d’accès.

Dans la fenêtre Stratégie d’accès, affectez un nom à votre stratégie, comme Bloquer l’accès à partir des appareils non gérés.

Dans la section Activités remplissant toutes les conditions suivantes, sélectionnez d’autres filtres d’activité à appliquer à la stratégie. Les filtres incluent les options suivantes :

Balise de l’appareil : Utilisez ce filtre pour identifier les appareils non gérés.

Emplacement : Utilisez ce filtre pour identifier les emplacements inconnus (et par conséquent à risque).

Adresse IP : Utilisez ce filtre pour filtrer par adresse IP ou utiliser des balises d’adresse IP déjà attribuées.

Étiquette agent utilisateur : Utilisez ce filtre pour activer l’heuristique afin d’identifier les applications mobiles et de bureau. Ce filtre peut être réglé sur égal ou non égal. Vous devez tester ces valeurs par rapport à vos applications mobiles et vos applications de bureau pour chaque application cloud.

Sous Actions, sélectionnez l’une des options suivantes :

Tester : Définissez cette action pour autoriser l’accès en fonction des filtres de stratégie que vous définissez explicitement.

Bloquer : Définissez cette action pour bloquer l’accès en fonction des filtres de stratégie que vous définissez explicitement.

Vous pouvez Créer une alerte pour chaque événement correspondant avec le niveau de gravité de la stratégie, définissez une limite d’alerte, et déterminez si vous voulez que l’alerte prenne la forme d’un e-mail, d’un SMS, ou des deux.

Vidéos connexes

Étapes suivantes

Voir aussi

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.