Filtres et requêtes des activités

Cet article fournit des descriptions et des instructions pour les filtres et les requêtes d’activité de Defender for Cloud Apps.

Filtres d’activité

Vous trouverez ci-dessous une liste des filtres d’activité qui peuvent être appliqués. La plupart des filtres prennent en charge plusieurs valeurs, ainsi que NOT, afin de vous fournir un outil puissant pour créer des stratégies.

ID activité : Recherchez uniquement des activités spécifiques par leur ID. Ce filtre est utile quand vous connectez Defender for Cloud Apps à votre SIEM (à l’aide de l’agent SIEM) et que vous voulez examiner davantage les alertes dans le portail Defender for Cloud Apps.

Objets d’activité : Recherchez les objets sur lesquels l’activité a été effectuée. Ce filtre s’applique aux fichiers, dossiers, utilisateurs ou objets application.

ID de l’objet d’activité : ID de l’objet (ID de fichier, de dossier, d’utilisateur ou d’application).

Élément : vous permet de rechercher par nom ou par ID d’objet d’activité (par exemple, des noms d’utilisateur, des fichiers, des paramètres, des sites). Pour le filtre Élément d’objet d’activité, vous pouvez choisir de filtrer les éléments qui Contiennent, Sont égaux ou Commencent par l’élément spécifique.

Type d’action : Recherchez une action plus spécifique effectuée dans une application.

Type d’activité : Recherchez l’activité de l’application.

Remarque

Les applications sont ajoutées au filtre uniquement s’il existe une activité pour cette application.

Activité administrative : Recherchez uniquement les activités administratives.

Remarque

Defender for Cloud Apps ne peut pas marquer les activités administratives de Google Cloud Platform (GCP) comme activités administratives.

ID d’alerte - Recherchez par ID d’alerte.

Application : Recherchez uniquement des activités au sein d’applications spécifiques.

Action appliquée : Recherchez par action de gouvernance appliquée (Bloqué, Proxy de contournement, Déchiffré, Chiffré, Échec du chiffrement, Aucune action).

Date : Date à laquelle l’activité s’est produite. Le filtre prend en charge des dates antérieures/ultérieures et une plage de dates.

Blaise du dispositif - Recherchez par Conforme à Intune, Jonction hybride Microsoft Entra ou Certificat client valide.

Type d’appareil : Recherchez uniquement les activités qui ont été effectuées à l’aide d’un type d’appareil spécifique. Par exemple, recherchez toutes les activités d’appareils mobiles, de PC ou de tablettes.

Fichiers et dossiers : recherchez les fichiers et les dossiers sur lesquels l’activité a été effectuée.

- ID de fichier : vous permet d’effectuer des recherches par l’ID de fichier sur lequel l’activité a été effectuée.

- Nom : filtre sur le nom des fichiers ou des dossiers. Vous pouvez spécifier si le nom se termine par, est égal à ou commence par votre valeur de recherche.

- Fichiers ou dossiers spécifiques : Vous pouvez inclure ou exclure des fichiers ou des dossiers spécifiques. Vous pouvez filtrer la liste par Application, Propriétaire ou Nom de fichier partiel lorsque vous sélectionnez des fichiers ou des dossiers.

Adresse IP : adresse IP brute, catégorie IP ou balise IP à partir de laquelle l’activité a été réalisée.

- Adresse IP brute : vous permet de rechercher des activités qui ont été réalisées sur ou par des adresses IP brutes. Les adresses IP brutes peuvent être égales à, ne pas être égales à, commencer par ou ne pas commencer par une séquence spécifique.

- Catégorie IP : Catégorie de l’adresse IP à partir de laquelle l’activité a été réalisée, par exemple, toutes les activités de la plage d’adresses IP administratives. Les catégories doivent être configurées pour inclure les adresses IP appropriées. Certaines adresses IP peuvent être classées par défaut. Par exemple, il existe des adresses IP considérées par les sources de veille des menaces Microsoft comme étant risquées. Pour découvrir comment configurer les catégories IP, consultez Organiser les données selon vos besoins.

- Balise IP : Balise de l’adresse IP à partir de laquelle l’activité a été exécutée, par exemple toutes les activités des adresses IP de proxy anonyme. Defender for Cloud Apps crée un ensemble de balises IP prédéfinies qui ne sont pas configurables. De plus, vous pouvez également configurer vos balises IP. Pour plus d’informations sur la configuration de vos balises IP, consultez Organiser les données selon vos besoins.

Les balises IP intégrées incluent les éléments suivants :

- Applications Microsoft (14 applications)

- Proxy anonyme

- Botnet (vous verrez que l’activité a été effectuée par un botnet avec un lien qui vous permet d’en savoir plus sur le botnet spécifique)

- Adresse IP d’analyse du darknet

- Serveur de commande et contrôle de programmes malveillants

- Analyseur de connectivité à distance

- Fournisseurs par satellite

- Proxy intelligent et proxy d’accès (délibérément omis)

- Nœuds de sortie Tor

- Zscaler

Activité représentée : Recherchez uniquement les activités qui ont été effectuées au nom d’un autre utilisateur.

Instance : instance d’application où l’activité a été ou n’a pas été effectuée.

Emplacement - Pays/région à partir duquel/de laquelle l’activité a été effectuée.

Stratégie correspondante - Recherchez les activités qui correspondent à une stratégie spécifique qui a été définie dans le portail.

ISP enregistré : Fournisseur de services Internet à partir duquel l’activité a été effectuée.

Source : Effectuez la recherche en fonction de la source à partir de laquelle l’activité a été détectée. La source peut être l’un des éléments suivants :

- Connecteur d’application - Journaux provenant directement du connecteur d’API de l’application.

- Analyse du connecteur d’application - Enrichissements de Defender for Cloud Apps basés sur les informations analysées par le connecteur d’API.

Utilisateur : utilisateur qui a exécuté l’activité, qui peut être filtré en domaine, groupe, nom ou organisation. Pour filtrer les activités sans utilisateur spécifique, vous pouvez utiliser l’opérateur « n’est pas défini ».

- Domaine de l’utilisateur : Recherchez un domaine utilisateur spécifique.

- Organisation utilisateur : Unité d’organisation de l’utilisateur qui a effectué l’activité, par exemple toutes les activités effectuées par les utilisateurs EMEA_marketing. Cela s’applique uniquement aux instances Google Workspace connectées à l’aide d’unités organisationnelles.

- Groupe d’utilisateurs - Groupes d’utilisateurs spécifiques que vous pouvez importer à partir d’applications connectées, par exemple, les administrateurs Microsoft 365.

- Nom d’utilisateur : Recherchez un nom d’utilisateur spécifique. Pour afficher la liste des utilisateurs membres d’un groupe d’utilisateurs spécifique, dans le Tiroir activité, sélectionnez sur le nom du groupe d’utilisateurs. Le fait de cliquer vous permet d’accéder à la page Comptes, qui répertorie tous les utilisateurs figurant dans le groupe. À partir de cette page, vous pouvez explorer plus en détail les comptes d’utilisateurs spécifiques dans le groupe.

- Vous pouvez affiner les filtres Groupe utilisateurs et Nom utilisateur en choisissant le filtre En tant que, puis en sélectionnant le rôle de l’utilisateur parmi les rôles suivants :

- Objet d’activité uniquement - Signifie que l’utilisateur ou le groupe d’utilisateurs sélectionné n’a pas effectué l’activité en question ; mais qu’il était l’objet de l’activité.

- Acteur uniquement : signifie que l’utilisateur ou le groupe d’utilisateurs a effectué l’activité.

- N’importe quel rôle - Signifie que l’utilisateur ou le groupe d’utilisateurs a participé à l’activité, soit en effectuant l’activité, soit en étant l’objet de l’activité.

Agent utilisateur : Agent utilisateur à partir duquel l’activité a été effectuée.

Étiquette agent utilisateur - Balise d’agent utilisateur intégrée, par exemple toutes les activités à partir de systèmes d’exploitation obsolètes ou d’anciens browsers.

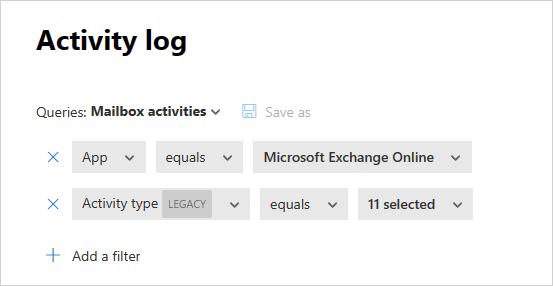

Requêtes d’activités

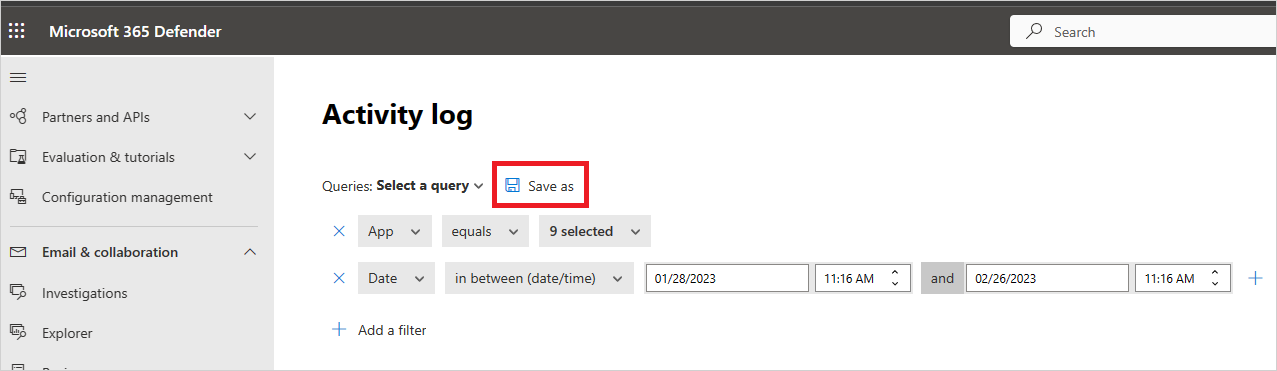

Pour faciliter encore plus les recherches, vous pouvez désormais créer des requêtes personnalisées et les enregistrer pour les utiliser ultérieurement.

- Dans la page Journal d’activité, utilisez les filtres comme décrit ci-dessus pour explorer vos applications selon vos besoins.

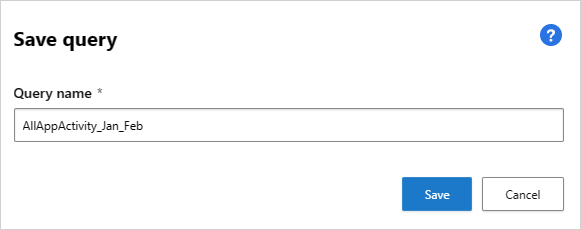

Une fois que vous avez terminé de générer votre requête, cliquez sur le bouton Enregistrer sous.

Dans la fenêtre contextuelle Enregistrer la requête, nommez votre requête.

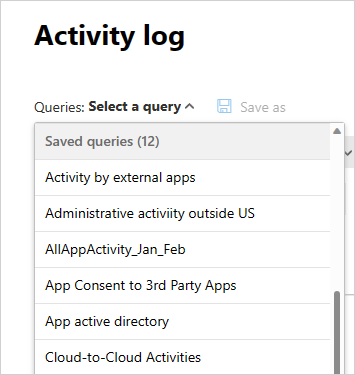

Pour réutiliser cette requête plus tard, sous Requêtes, faites défiler jusqu’à Requêtes enregistrées et sélectionnez votre requête.

Defender for Cloud Apps vous fournit également des Requêtes suggérées. Les requêtes suggérées vous fournissent des zones de recherche recommandées qui filtrent vos activités. Vous pouvez modifier ces requêtes et les enregistrer en tant que requêtes personnalisées. Les requêtes suggérées suivantes sont facultatives :

Activités d’administration - Filtre toutes vos activités pour afficher uniquement les activités qui impliquent des administrateurs.

Activités de téléchargement - Filtre toutes vos activités pour afficher uniquement les activités de téléchargement, notamment le téléchargement de la liste des utilisateurs sous forme de fichier .csv, le téléchargement de contenu partagé et le téléchargement d’un dossier.

Connexion ayant échoué - Filtre toutes vos activités pour afficher uniquement les ouvertures de session et les connexions en échec via l’authentification unique

Activités liées au fichier et au dossier - Filtre toutes vos activités pour afficher uniquement celles liées à des fichiers et des dossiers. Le filtre inclut le chargement, le téléchargement et l’accès aux dossiers, ainsi que la création, la suppression, le chargement, le téléchargement, la mise en quarantaine, l’accès aux fichiers et le transfert de contenu.

Activités d’emprunt d’identité : filtre toutes vos activités pour afficher uniquement les activités d’emprunt d’identité.

Modifications du mot de passe et requêtes réinitialisées : filtre toutes vos activités pour afficher uniquement celles qui impliquent la réinitialisation de mot de passe, le changement de mot de passe et l’obligation faite à un utilisateur de changer le mot de passe à la prochaine connexion.

Activités de partage - Filtre toutes vos activités pour afficher uniquement les activités qui impliquent le partage de dossiers et de fichiers, notamment la création d’un lien d’entreprise, la création d’un lien anonyme, et l’octroi d’autorisations de lecture/écriture.

Connexion réussie - Filtre toutes vos activités pour afficher uniquement les activités impliquant des connexions réussies, notamment une action avec emprunt d’identité, une ouverture de session avec emprunt d’identité, une ouverture de session avec authentification unique et l’ouverture de session à partir d’un nouvel appareil.

De plus, vous pouvez utiliser les requêtes suggérées comme point de départ d’une nouvelle requête. Sélectionnez d’abord une des requêtes suggérées. Ensuite, apportez les modifications nécessaires et cliquez sur Enregistrer sous pour créer une requête enregistrée.

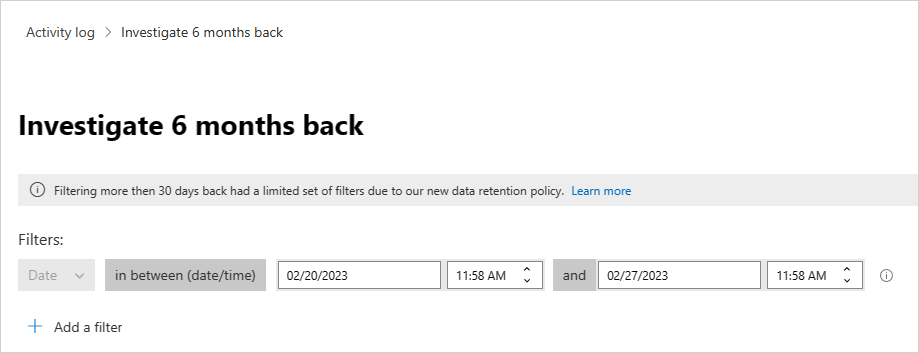

Interroger les activités six mois de retour

Pour examiner les activités antérieures à 30 jours, vous pouvez accéder au Journal d’activité et sélectionner Examiner 6 mois passés en haut à droite de l’écran :

À partir de là, vous pouvez définir les filtres comme c’est le cas normalement avec le journal d’activité, avec les différences suivantes :

Le filtre de date est obligatoire et est limité à une période d’une semaine. Cela signifie que pendant que vous pouvez interroger des activités pendant jusqu’à six mois de retour, vous ne pouvez le faire que pendant une période d’une semaine à la fois.

L’interrogation de plus de 30 jours de retour est prise en charge uniquement pour les champs suivants :

- ID d’activité

- Type d’activité

- Type d'action

- Application

- Adresse IP

- Emplacement

- Nom d'utilisateur

Par exemple :