Vue d’ensemble des exclusions

S’applique à :

- Antivirus Microsoft Defender

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

Remarque

En tant que MVP Microsoft, Fabian Bader a contribué et fourni des commentaires matériels pour cet article.

Microsoft Defender pour point de terminaison comprend un large éventail de fonctionnalités pour prévenir, détecter, examiner et répondre aux cybermenaces avancées. Ces fonctionnalités incluent la protection de nouvelle génération (qui inclut Microsoft Defender Antivirus).

Comme avec n’importe quelle solution antivirus ou protection de point de terminaison, parfois les fichiers, dossiers ou processus qui ne sont pas réellement une menace peuvent être détectés comme malveillants par Defender pour point de terminaison ou Microsoft Defender Antivirus. Ces entités peuvent être bloquées ou envoyées en quarantaine, même si elles ne sont pas vraiment une menace.

Cet article explique les différents types d’exclusions qui peuvent être définis ou les actions qui peuvent être effectuées pour Defender pour point de terminaison et l’antivirus Microsoft Defender pour aider à gérer ces situations.

Attention

La définition d’exclusions réduit le niveau de protection offert par Defender pour point de terminaison et antivirus Microsoft Defender. Utilisez les exclusions en dernier recours et veillez à définir uniquement les exclusions nécessaires. Veillez à examiner régulièrement vos exclusions et supprimez celles dont vous n’avez plus besoin. Consultez Points importants sur les exclusions et Erreurs courantes à éviter.

Types d’exclusions

Le tableau suivant récapitule les différents types d’exclusion et capabilites dans Defender pour point de terminaison et antivirus Microsoft Defender. Sélectionnez chaque type pour afficher plus d’informations à son sujet.

Conseil

- Defender pour point de terminaison Plan 1 est disponible en tant que plan autonome et est inclus dans Microsoft 365 E3.

- Defender pour point de terminaison Plan 2 est disponible en tant que plan autonome et est inclus dans Microsoft 365 E5.

- Si vous avez Microsoft 365 E3 ou E5, veillez à configurer vos fonctionnalités Defender pour point de terminaison.

| Types d’exclusion | Configuration | Description |

|---|---|---|

| Exclusions automatiques Microsoft Defender Antivirus | Automatic | Exclusions automatiques pour les rôles et fonctionnalités de serveur dans Windows Server. Lorsque vous installez un rôle sur Windows Server 2016 ou une version ultérieure, Microsoft Defender Antivirus inclut des exclusions automatiques pour le rôle serveur et tous les fichiers ajoutés lors de l’installation du rôle. Remarque : pour les rôles actifs sur Windows Server 2016 et versions ultérieures. |

| Exclusions d’antivirus Microsoft Defender intégrées | Automatic | Microsoft Defender Antivirus inclut des exclusions intégrées pour les fichiers du système d’exploitation sur toutes les versions de Windows. |

| Exclusions d’antivirus Microsoft Defender personnalisées | Client | Vous pouvez ajouter une exclusion pour un fichier, un dossier ou un processus qui a été détecté et identifié comme malveillant, même s’il ne s’agit pas d’une menace. Les fichiers, dossiers ou processus que vous excluez sont ignorés par les analyses planifiées, les analyses à la demande et la protection en temps réel. |

| Exclusions de réduction de la surface d’attaque defender pour point de terminaison | Client | Si les règles de réduction de la surface d’attaque entraînent un comportement inopiné dans votre organization, vous pouvez définir des exclusions pour certains fichiers et dossiers. Ces exclusions sont appliquées à toutes les règles de réduction de la surface d’attaque. |

| Indicateurs Defender pour point de terminaison | Client | Vous pouvez définir des indicateurs avec des actions spécifiques pour des entités, telles que des fichiers, des adresses IP, des URL/domaines et des certificats. Lorsque vous définissez vos indicateurs, vous pouvez spécifier des actions telles que « Autoriser » où Defender pour point de terminaison ne bloque pas les fichiers, les adresses IP, les URL/domaines ou les certificats qui ont des indicateurs d’autorisation. |

| Exclusions d’accès contrôlé aux dossiers defender pour point de terminaison | Client | Vous pouvez autoriser certaines applications ou exécutables signés à accéder à des dossiers protégés en définissant des exclusions. |

| Exclusions de dossiers d’automatisation de Defender pour point de terminaison | Client | L’examen et la correction automatisés dans Defender pour point de terminaison examinent les alertes et prennent des mesures immédiates pour résoudre automatiquement les violations détectées. Vous pouvez spécifier des dossiers, des extensions de fichier dans un répertoire spécifique et des noms de fichiers à exclure des fonctionnalités d’investigation et de correction automatisées. |

Remarque

Microsoft Defender exclusions antivirus peuvent s’appliquer aux analyses antivirus et/ou à la protection en temps réel.

Remarque

Les versions autonomes de Defender pour point de terminaison Plan 1 et Plan 2 n’incluent pas de licences serveur. Pour intégrer des serveurs, vous avez besoin d’une autre licence, telle que Microsoft Defender pour point de terminaison pour les serveurs ou Microsoft Defender pour les serveurs Plan 1 ou 2. Pour plus d’informations, consultez Intégration de Defender pour point de terminaison à Windows Server.

Si vous êtes une petite ou moyenne entreprise utilisant Microsoft Defender pour entreprises, vous pouvez obtenir Microsoft Defender for Business pour les serveurs.|

Les sections suivantes décrivent ces exclusions plus en détail.

Exclusions automatiques

Les exclusions automatiques (également appelées exclusions automatiques de rôle serveur) incluent des exclusions pour les rôles de serveur et les fonctionnalités dans Windows Server. Ces exclusions ne sont pas analysées par la protection en temps réel , mais elles sont toujours soumises à des analyses antivirus rapides, complètes ou à la demande.

Les exemples incluent :

- Service de réplication de fichiers (FRS)

- Hyper-V

- SYSVOL

- Active Directory

- Serveur DNS

- Serveur d’impression

- Serveur web

- Windows Server Update Services

- ... et bien plus encore.

Remarque

Les exclusions automatiques pour les rôles de serveur ne sont pas prises en charge sur Windows Server 2012 R2. Pour les serveurs exécutant Windows Server 2012 R2 avec le rôle serveur services de domaine Active Directory (AD DS) installé, les exclusions pour les contrôleurs de domaine doivent être spécifiées manuellement. Consultez Exclusions Active Directory.

Pour plus d’informations, consultez Exclusions automatiques de rôles serveur.

Exclusions intégrées

Les exclusions intégrées incluent certains fichiers de système d’exploitation exclus par Microsoft Defender Antivirus sur toutes les versions de Windows (y compris Windows 10, Windows 11 et Windows Server).

Les exemples incluent :

%windir%\SoftwareDistribution\Datastore\*\Datastore.edb%allusersprofile%\NTUser.pol- Windows Update fichiers

- Sécurité Windows fichiers

- ... et bien plus encore.

La liste des exclusions intégrées dans Windows est mise à jour à mesure que le paysage des menaces change. Pour en savoir plus sur ces exclusions, consultez Microsoft Defender Exclusions antivirus sur Windows Server : exclusions intégrées.

Exclusions personnalisées

Les exclusions personnalisées incluent les fichiers et dossiers que vous spécifiez. Les exclusions pour les fichiers, dossiers et processus seront ignorées par les analyses planifiées, les analyses à la demande et la protection en temps réel. Les exclusions pour les fichiers ouverts par processus ne seront pas analysées par la protection en temps réel , mais elles sont toujours soumises à des analyses antivirus rapides, complètes ou à la demande.

Actions de correction personnalisées

Quand Microsoft Defender Antivirus détecte une menace potentielle lors de l’exécution d’une analyse, il tente de corriger ou de supprimer la menace détectée. Vous pouvez définir des actions de correction personnalisées pour configurer la façon dont Microsoft Defender Antivirus doit traiter certaines menaces, si un point de restauration doit être créé avant la correction et quand les menaces doivent être supprimées. Configurez des actions de correction pour Microsoft Defender détections antivirus.

Exclusions de réduction de la surface d’attaque

Les règles de réduction de la surface d’attaque (également appelées règles ASR) ciblent certains comportements logiciels, tels que :

- Lancement de fichiers exécutables et de scripts qui tentent de télécharger ou d’exécuter des fichiers

- Exécution de scripts qui semblent obfusqués ou suspects

- Exécution de comportements que les applications n’initient généralement pas pendant le travail quotidien normal

Parfois, les applications légitimes présentent des comportements logiciels qui peuvent être bloqués par des règles de réduction de la surface d’attaque. Si cela se produit dans votre organization, vous pouvez définir des exclusions pour certains fichiers et dossiers. Ces exclusions sont appliquées à toutes les règles de réduction de la surface d’attaque. Consultez Activer les règles de réduction de la surface d’attaque.

Notez également que bien que la plupart des exclusions de règles ASR soient indépendantes des exclusions d’antivirus Microsoft Defender, certaines règles ASR respectent certaines exclusions Microsoft Defender antivirus. Consultez Informations de référence sur les règles de réduction de la surface d’attaque - Microsoft Defender Exclusions antivirus et règles ASR.

Indicateurs Defender pour point de terminaison

Vous pouvez définir des indicateurs avec des actions spécifiques pour des entités, telles que des fichiers, des adresses IP, des URL/domaines et des certificats. Dans Defender pour point de terminaison, les indicateurs sont appelés indicateurs de compromission (IoC) et, moins souvent, indicateurs personnalisés. Lorsque vous définissez vos indicateurs, vous pouvez spécifier l’une des actions suivantes :

Autoriser : Defender pour point de terminaison ne bloque pas les fichiers, les adresses IP, les URL/domaines ou les certificats qui ont des indicateurs Autoriser. (Utilisez cette action avec prudence.)

Audit : les fichiers, les adresses IP et les URL/domaines avec des indicateurs d’audit sont surveillés, et lorsque les utilisateurs y accèdent, des alertes d’information sont générées dans le portail Microsoft Defender.

Bloquer et corriger : les fichiers ou certificats avec les indicateurs Bloquer et Corriger sont bloqués et mis en quarantaine lorsqu’ils sont détectés.

Exécution de bloc : les adresses IP et les URL/domaines avec des indicateurs d’exécution de bloc sont bloqués. Les utilisateurs ne peuvent pas accéder à ces emplacements.

Avertir : les adresses IP et les URL/domaines avec des indicateurs d’avertissement entraînent l’affichage d’un message d’avertissement lorsqu’un utilisateur tente d’accéder à ces emplacements. Les utilisateurs peuvent choisir de contourner l’avertissement et de passer à l’adresse IP ou à l’URL/domaine.

Importante

Vous pouvez avoir jusqu’à 15 000 indicateurs dans votre locataire.

Le tableau suivant récapitule les types d’IoC et les actions disponibles :

| Type d’indicateur | Actions disponibles |

|---|---|

| Files | -Permettre -Audit -Avertir - Bloquer l’exécution - Bloquer et corriger |

| Adresses IP et URL/domaines | -Permettre -Audit -Avertir - Bloquer l’exécution |

| Certificats | -Permettre - Bloquer et corriger |

Conseil

Pour en savoir plus sur les indicateurs, consultez les ressources suivantes :

Exclusions d’accès contrôlé aux dossiers

L’accès contrôlé aux dossiers surveille les applications pour détecter les activités détectées comme malveillantes et protège le contenu de certains dossiers (protégés) sur les appareils Windows. L’accès contrôlé aux dossiers permet uniquement aux applications approuvées d’accéder aux dossiers protégés, tels que les dossiers système courants (y compris les secteurs de démarrage) et d’autres dossiers que vous spécifiez. Vous pouvez autoriser certaines applications ou exécutables signés à accéder à des dossiers protégés en définissant des exclusions. Consultez Personnaliser l’accès contrôlé aux dossiers.

Exclusions de dossiers Automation

Les exclusions de dossier Automation s’appliquent à l’investigation et à la correction automatisées dans Defender pour point de terminaison, qui est conçu pour examiner les alertes et prendre des mesures immédiates pour résoudre les violations détectées. Au fur et à mesure que des alertes sont déclenchées et qu’une enquête automatisée s’exécute, un verdict (Malveillant, Suspect ou Aucune menace trouvée) est atteint pour chaque élément de preuve examiné. Selon le niveau d’automatisation et les autres paramètres de sécurité, les actions de correction peuvent se produire automatiquement ou uniquement après approbation par votre équipe des opérations de sécurité.

Vous pouvez spécifier des dossiers, des extensions de fichier dans un répertoire spécifique et des noms de fichiers à exclure des fonctionnalités d’investigation et de correction automatisées. Ces exclusions de dossier Automation s’appliquent à tous les appareils intégrés à Defender pour point de terminaison. Ces exclusions sont toujours soumises à des analyses antivirus. Consultez Gérer les exclusions de dossiers Automation.

Comment les exclusions et les indicateurs sont évalués

La plupart des organisations ont plusieurs types d’exclusions et d’indicateurs différents pour déterminer si les utilisateurs doivent être en mesure d’accéder à un fichier ou d’un processus et de l’utiliser. Les exclusions et les indicateurs sont traités dans un ordre particulier afin que les conflits de stratégie soient gérés systématiquement.

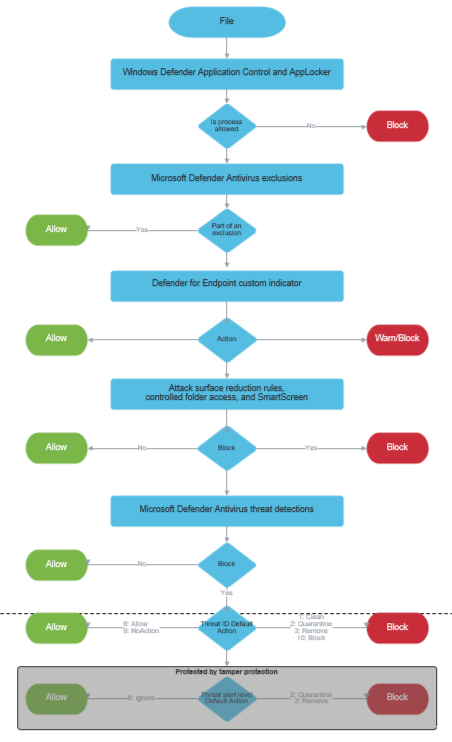

L’image suivante résume la façon dont les exclusions et les indicateurs sont gérés dans Defender pour point de terminaison et Microsoft Defender Antivirus :

Voici le principe de fonctionnement :

Si un fichier/processus détecté n’est pas autorisé par le contrôle d’application Windows Defender et AppLocker, il est bloqué. Sinon, il passe à Microsoft Defender Antivirus.

Si le fichier/processus détecté ne fait pas partie d’une exclusion pour Microsoft Defender Antivirus, il est bloqué. Sinon, Defender pour point de terminaison recherche un indicateur personnalisé pour le fichier/processus.

Si le fichier/processus détecté a un indicateur Bloquer ou Avertir, cette action est effectuée. Sinon, le fichier/processus est autorisé et passe à l’évaluation par les règles de réduction de la surface d’attaque, l’accès contrôlé aux dossiers et la protection SmartScreen.

Si le fichier/processus détecté n’est pas bloqué par les règles de réduction de la surface d’attaque, l’accès contrôlé aux dossiers ou la protection SmartScreen, il passe à Microsoft Defender Antivirus.

Si le fichier/processus détecté n’est pas autorisé par Microsoft Defender Antivirus, une action est vérifiée en fonction de son ID de menace.

Gestion des conflits de stratégie

Dans les cas où les indicateurs Defender pour point de terminaison sont en conflit, voici à quoi s’attendre :

S’il existe des indicateurs de fichier en conflit, l’indicateur qui utilise le hachage le plus sécurisé est appliqué. Par exemple, SHA256 est prioritaire sur SHA-1, qui est prioritaire sur MD5.

S’il existe des indicateurs d’URL en conflit, l’indicateur le plus strict est utilisé. Pour Microsoft Defender SmartScreen, un indicateur qui utilise le chemin d’URL le plus long est appliqué. Par exemple,

www.dom.ain/admin/est prioritaire surwww.dom.ain. (La protection réseau s’applique aux domaines, plutôt qu’aux sous-pages au sein d’un domaine.)S’il existe des indicateurs similaires pour un fichier ou un processus qui ont des actions différentes, l’indicateur qui est limité à un groupe d’appareils spécifique est prioritaire sur un indicateur qui cible tous les appareils.

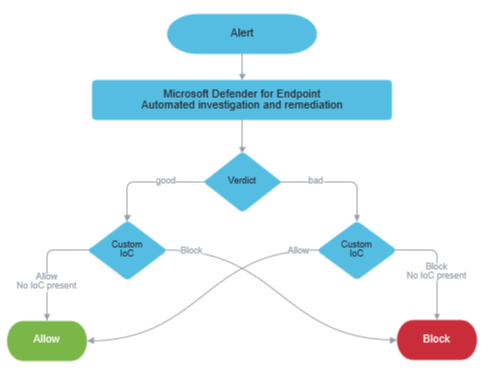

Fonctionnement de l’investigation et de la correction automatisées avec les indicateurs

Les fonctionnalités d’investigation et de correction automatisées dans Defender pour point de terminaison déterminent d’abord un verdict pour chaque élément de preuve, puis prennent une action en fonction des indicateurs Defender pour point de terminaison. Ainsi, un fichier/processus peut obtenir un verdict de « bon » (ce qui signifie qu’aucune menace n’a été détectée) et être toujours bloqué s’il existe un indicateur avec cette action. De même, une entité peut obtenir un verdict de « mauvais » (ce qui signifie qu’elle est considérée comme malveillante) et être toujours autorisée s’il existe un indicateur avec cette action.

Le diagramme suivant montre comment l’investigation et la correction automatisées fonctionnent avec les indicateurs :

Autres charges de travail et exclusions de serveur

Si votre organization utilise d’autres charges de travail serveur, telles que Exchange Server, SharePoint Server ou SQL Server, sachez que seuls les rôles serveur intégrés (qui peuvent être des prérequis pour les logiciels que vous installerez ultérieurement) sur Windows Server sont exclus par la fonctionnalité d’exclusions automatiques (et uniquement lors de l’utilisation de leur emplacement d’installation par défaut). Vous devrez probablement définir des exclusions antivirus pour ces autres charges de travail ou pour toutes les charges de travail si vous désactivez les exclusions automatiques.

Voici quelques exemples de documentation technique pour identifier et implémenter les exclusions dont vous avez besoin :

- Exécution d’un logiciel antivirus sur Exchange Server

- Dossiers à exclure des analyses antivirus sur SharePoint Server

- Choix d’un logiciel antivirus pour SQL Server

Selon ce que vous utilisez, vous devrez peut-être vous reporter à la documentation de cette charge de travail de serveur.

Conseil

Conseil sur les performances En raison de divers facteurs, Microsoft Defender Antivirus, comme d’autres logiciels antivirus, peut entraîner des problèmes de performances sur les appareils de point de terminaison. Dans certains cas, vous devrez peut-être régler les performances de Microsoft Defender Antivirus pour atténuer ces problèmes de performances. L’analyseur de performances de Microsoft est un outil en ligne de commande PowerShell qui permet de déterminer quels fichiers, chemins d’accès de fichiers, processus et extensions de fichier peuvent être à l’origine de problèmes de performances . voici quelques exemples :

- Principaux chemins d’accès qui ont un impact sur la durée d’analyse

- Principaux fichiers qui ont un impact sur la durée de l’analyse

- Principaux processus qui ont un impact sur le temps d’analyse

- Principales extensions de fichier qui ont un impact sur la durée de l’analyse

- Combinaisons, telles que :

- fichiers principaux par extension

- principaux chemins d’accès par extension

- principaux processus par chemin d’accès

- principales analyses par fichier

- principales analyses par fichier et par processus

Vous pouvez utiliser les informations collectées à l’aide de l’Analyseur de performances pour mieux évaluer les problèmes de performances et appliquer des actions de correction. Consultez : Analyseur de performances pour Microsoft Defender Antivirus.

Voir aussi

- Soumissions, suppressions et exclusions

- Points importants sur les exclusions

- Erreurs courantes à éviter lors de la définition d’exclusions

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.