ÉTAPE 3 : Vérifier la connectivité du client aux URL de service Microsoft Defender pour point de terminaison

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Vérifiez que les clients peuvent se connecter aux URL du service Defender pour point de terminaison à l’aide de l’analyseur client Defender pour point de terminaison pour vous assurer que les points de terminaison sont en mesure de communiquer des données de télémétrie au service.

Pour plus d’informations sur l’analyseur client Defender pour point de terminaison, consultez Résoudre les problèmes d’intégrité des capteurs à l’aide de Microsoft Defender pour point de terminaison Analyseur client.

Remarque

Vous pouvez exécuter l’analyseur client Defender pour point de terminaison sur les appareils avant l’intégration et après l’intégration.

- Lors du test sur un appareil intégré à Defender pour point de terminaison, l’outil utilise les paramètres d’intégration.

- Lors du test sur un appareil qui n’est pas encore intégré à Defender pour point de terminaison, l’outil utilise les valeurs par défaut des États-Unis, du Royaume-Uni et de l’UE.

Pour les URL de service consolidées fournies par une connectivité simplifiée (par défaut pour les nouveaux locataires), lorsque vous testez des appareils qui ne sont pas encore intégrés à Defender pour point de terminaison, exécutezmdeclientanalyzer.cmdavec-o <path to MDE onboarding package >. La commande utilise les paramètres géographiques du script d’intégration pour tester la connectivité. Sinon, le test de pré-intégration par défaut s’exécute sur l’ensemble d’URL standard. Pour plus d’informations, consultez la section suivante.

Vérifiez que la configuration du proxy est terminée correctement. WinHTTP peut ensuite découvrir et communiquer via le serveur proxy dans votre environnement, puis le serveur proxy autorise le trafic vers les URL du service Defender pour point de terminaison.

Téléchargez l’outil Analyseur client Microsoft Defender pour point de terminaison sur lequel le capteur Defender pour point de terminaison s’exécute.

Extrayez le contenu de MDEClientAnalyzer.zip sur l’appareil.

Ouvrez une invite de commandes avec élévation de privilèges :

- Accéder à Démarrer et taper cmd.

- Cliquez avec le bouton droit sur Invite de commandes et sélectionnez Exécuter en tant qu'administrateur.

Entrez la commande suivante et appuyez sur Entrée :

HardDrivePath\MDEClientAnalyzer.cmdRemplacez HardDrivePath par le chemin d’accès, où l’outil MDEClientAnalyzer a été téléchargé. Par exemple :

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmdL’outil crée et extrait le fichier MDEClientAnalyzerResult.zip dans le dossier à utiliser dans HardDrivePath.

Ouvrez MDEClientAnalyzerResult.txt et vérifiez que vous avez effectué les étapes de configuration du proxy pour activer la découverte du serveur et l’accès aux URL de service.

L’outil vérifie la connectivité des URL de service Defender pour point de terminaison. Vérifiez que le client Defender pour point de terminaison est configuré pour interagir. L’outil imprime les résultats dans le fichier MDEClientAnalyzerResult.txt pour chaque URL qui peut potentiellement être utilisée pour communiquer avec les services Defender pour point de terminaison. Par exemple :

Testing URL : https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command line proxy: Doesn't exist

Si l’une des options de connectivité retourne un (200) status, le client Defender pour point de terminaison peut communiquer correctement avec l’URL testée à l’aide de cette méthode de connectivité.

Toutefois, si les résultats du contrôle de la connectivité indiquent un échec, une erreur HTTP est affichée (voir Codes d'état HTTP). Vous pouvez ensuite utiliser les URL dans le tableau indiqué dans Activer l’accès aux URL du service Defender pour point de terminaison sur le serveur proxy. Les URL disponibles dépendent de la région sélectionnée pendant la procédure d’intégration.

Remarque

Les vérifications de connectivité cloud de l’outil Analyseur de connectivité ne sont pas compatibles avec les créations de processus de blocage de règle de réduction de la surface d’attaque provenant des commandes PSExec et WMI. Vous devez désactiver temporairement cette règle pour exécuter l’outil de connectivité. Vous pouvez également ajouter temporairement des exclusions ASR lors de l’exécution de l’analyseur.

Lorsque telemetryProxyServer est défini dans le Registre ou via stratégie de groupe, Defender pour point de terminaison revient, il ne parvient pas à accéder au proxy défini.

Test de la connectivité à la méthode d’intégration simplifiée

Si vous testez la connectivité sur un appareil qui n’a pas encore été intégré à Defender pour point de terminaison à l’aide de l’approche simplifiée (pertinente pour les nouveaux appareils et la migration) :

Téléchargez le package d’intégration simplifié pour le système d’exploitation approprié.

Extrayez le .cmd du package d’intégration.

Suivez les instructions de la section précédente pour télécharger l’analyseur client.

Exécutez

mdeclientanalyzer.cmd -o <path to onboarding cmd file>à partir du dossier MDEClientAnalyzer. La commande utilise les paramètres géographiques du script d’intégration pour tester la connectivité.

Si vous testez la connectivité sur un appareil intégré à Defender pour point de terminaison à l’aide du package d’intégration simplifié, exécutez l’analyseur client Defender pour point de terminaison comme d’habitude. L’outil utilise les paramètres d’intégration configurés pour tester la connectivité.

Pour plus d’informations sur l’accès au script d’intégration rationalisé, consultez Intégration d’appareils à l’aide d’une connectivité d’appareil simplifiée.

Connexions d’URL du service Microsoft Monitoring Agent (MMA)

Consultez les conseils suivants pour éliminer l’exigence de caractère générique (*) pour votre environnement spécifique lors de l’utilisation de Microsoft Monitoring Agent (MMA) pour les versions précédentes de Windows.

Intégrer un système d’exploitation précédent avec Microsoft Monitoring Agent (MMA) dans Defender pour point de terminaison (pour plus d’informations, consultez Intégrer des versions antérieures de Windows sur Defender pour point de terminaison et Intégrer des serveurs Windows).

Vérifiez que l’ordinateur signale correctement dans le portail Microsoft Defender.

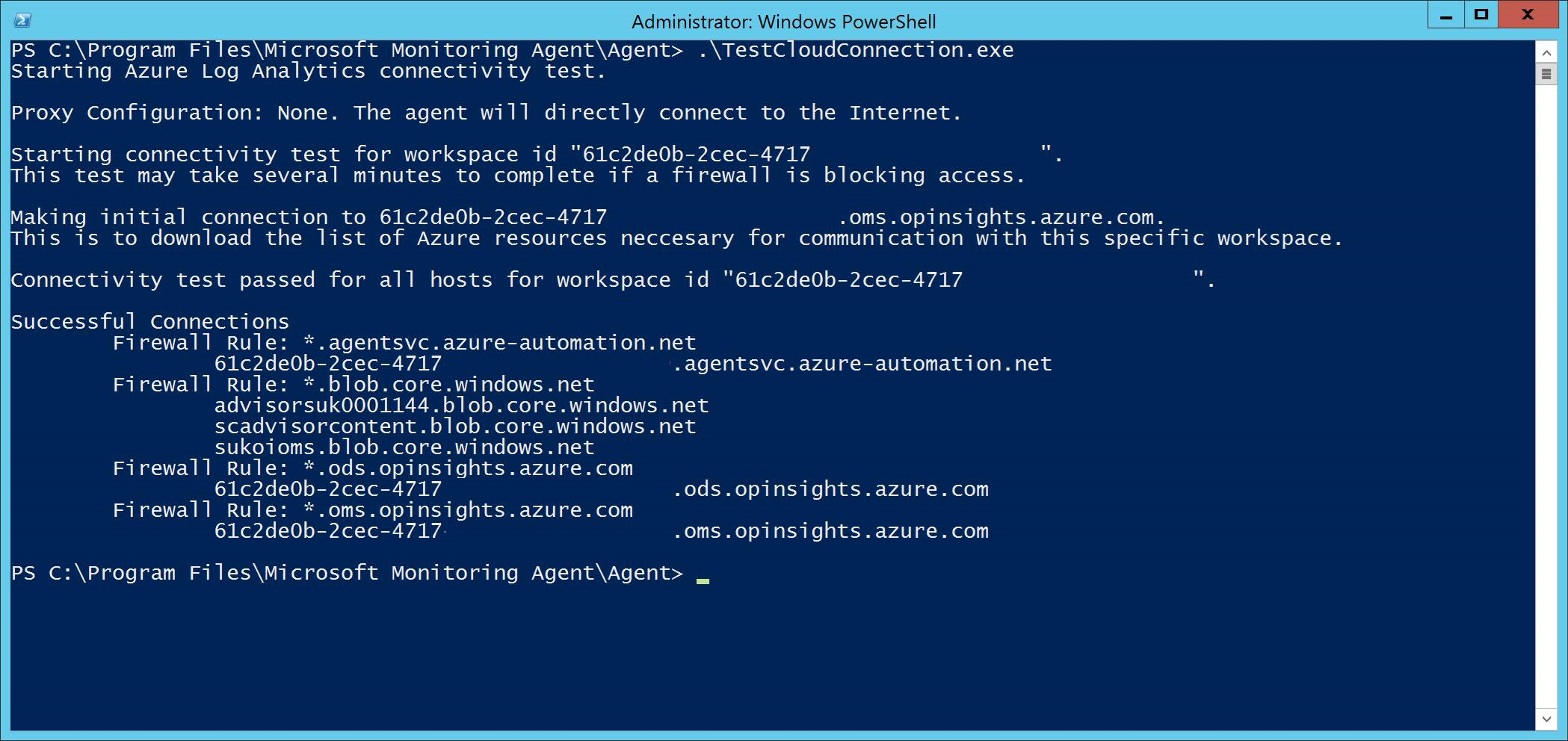

Exécutez l’outil TestCloudConnection.exe à partir de

C:\Program Files\Microsoft Monitoring Agent\Agentpour valider la connectivité et obtenir les URL requises pour votre espace de travail spécifique.Consultez la liste des URL Microsoft Defender pour point de terminaison pour obtenir la liste complète des exigences pour votre région (reportez-vous à la feuille de calcul URL de service).

Les caractères génériques (*) utilisés dans *.ods.opinsights.azure.comles points de terminaison d’URL , *.oms.opinsights.azure.comet *.agentsvc.azure-automation.net peuvent être remplacés par votre ID d’espace de travail spécifique. L’ID d’espace de travail est spécifique à votre environnement et à votre espace de travail. Il se trouve dans la section Intégration de votre locataire dans le portail Microsoft Defender.

Le *.blob.core.windows.net point de terminaison d’URL peut être remplacé par les URL indiquées dans la section « Règle de pare-feu : *.blob.core.windows.net » des résultats du test.

Remarque

Dans le cas de l’intégration via Microsoft Defender pour le cloud, plusieurs espaces de travail peuvent être utilisés. Vous devez effectuer la procédure de TestCloudConnection.exe sur l’ordinateur intégré à partir de chaque espace de travail (pour déterminer s’il y a des modifications apportées aux URL *.blob.core.windows.net entre les espaces de travail).

Étape suivante

Intégrer le client WindowsIntégrer Windows ServerIntégrer des appareils non-Windows