Évaluation des bases de référence de sécurité

S’applique à :

- Gestion des vulnérabilités Microsoft Defender

- Microsoft Defender XDR

- Microsoft Defender pour serveurs Plan 2

Remarque

Pour utiliser cette fonctionnalité, vous aurez besoin de Microsoft Defender Vulnerability Management autonome ou, si vous êtes déjà un client Microsoft Defender pour point de terminaison Plan 2, le module complémentaire Defender Vulnerability Management.

Au lieu d’exécuter des analyses de conformité sans fin, l’évaluation des bases de référence de sécurité vous permet de surveiller en continu et sans effort la conformité des bases de référence de sécurité de votre organisation et d’identifier les modifications en temps réel.

Un profil de base de référence de sécurité est un profil personnalisé que vous pouvez créer pour évaluer et surveiller les points de terminaison de votre organisation par rapport aux points de référence de sécurité du secteur. Lorsque vous créez un profil de base de référence de sécurité, vous créez un modèle composé de plusieurs paramètres de configuration d’appareil et d’un point de référence de base à comparer.

Les bases de référence de sécurité prennent en charge les benchmarks CIS (Center for Internet Security) pour Windows 10, Windows 11 et Windows Server 2008 R2 et versions ultérieures, ainsi que les références STIG (Security Technical Implementation Guides) pour Windows 10 et Windows Server 2019.

Remarque

Actuellement, les benchmarks prennent uniquement en charge les configurations d’objet de stratégie de groupe (GPO) et non Microsoft Configuration Manager (Intune).

Conseil

Saviez-vous que vous pouvez essayer gratuitement toutes les fonctionnalités de Microsoft Defender Vulnerability Management ? Découvrez comment vous inscrire à un essai gratuit.

Remarque

L’évaluation de la base de référence de sécurité n’est pas prise en charge lorsque DFSS (Dynamic Fair Share Scheduling) est activé sur Windows Server 2012 R2.

Bien démarrer avec l’évaluation des bases de référence de sécurité

Accédez à Évaluation des bases de référence de gestion des> vulnérabilités dans le portail Microsoft Defender.

Sélectionnez l’onglet Profils en haut, puis sélectionnez le bouton Créer un profil .

Entrez un nom et une description pour votre profil de bases de référence de sécurité, puis sélectionnez Suivant.

Dans la page Étendue du profil de base , définissez les paramètres de profil tels que le logiciel, le point de référence de base (CIS ou STIG) et le niveau de conformité, puis sélectionnez Suivant.

Sélectionnez les configurations que vous souhaitez inclure dans le profil.

Sélectionnez Personnaliser si vous souhaitez modifier la valeur de configuration du seuil pour votre organisation.

Sélectionnez Suivant pour choisir les groupes d’appareils et les étiquettes d’appareils que vous souhaitez inclure dans le profil de base de référence. Le profil sera automatiquement appliqué aux appareils ajoutés à ces groupes à l’avenir.

Sélectionnez Suivant pour passer en revue le profil.

Sélectionnez Envoyer pour créer votre profil.

Dans la dernière page, sélectionnez Afficher la page de profil pour afficher les résultats de l’évaluation.

Remarque

Vous pouvez créer plusieurs profils pour le même système d’exploitation avec différentes personnalisations.

Lorsque vous personnalisez une configuration, une icône apparaît à côté de celle-ci pour indiquer qu’elle a été personnalisée et qu’elle n’utilise plus la valeur recommandée. Sélectionnez le bouton réinitialiser pour revenir à la valeur recommandée.

Icônes utiles à connaître :

: cette configuration a été personnalisée auparavant. Lorsque vous créez un profil, si vous sélectionnez Personnaliser, vous verrez les variantes disponibles parmi lesquelles vous pouvez choisir.

: cette configuration a été personnalisée auparavant. Lorsque vous créez un profil, si vous sélectionnez Personnaliser, vous verrez les variantes disponibles parmi lesquelles vous pouvez choisir.

: cette configuration a été personnalisée et n’utilise pas la valeur par défaut.

: cette configuration a été personnalisée et n’utilise pas la valeur par défaut.

Vue d’ensemble de l’évaluation des bases de référence de sécurité

Dans la page vue d’ensemble de l’évaluation des bases de référence de sécurité, vous pouvez afficher la conformité des appareils, la conformité des profils, les principaux appareils défaillants et les appareils les plus mal configurés.

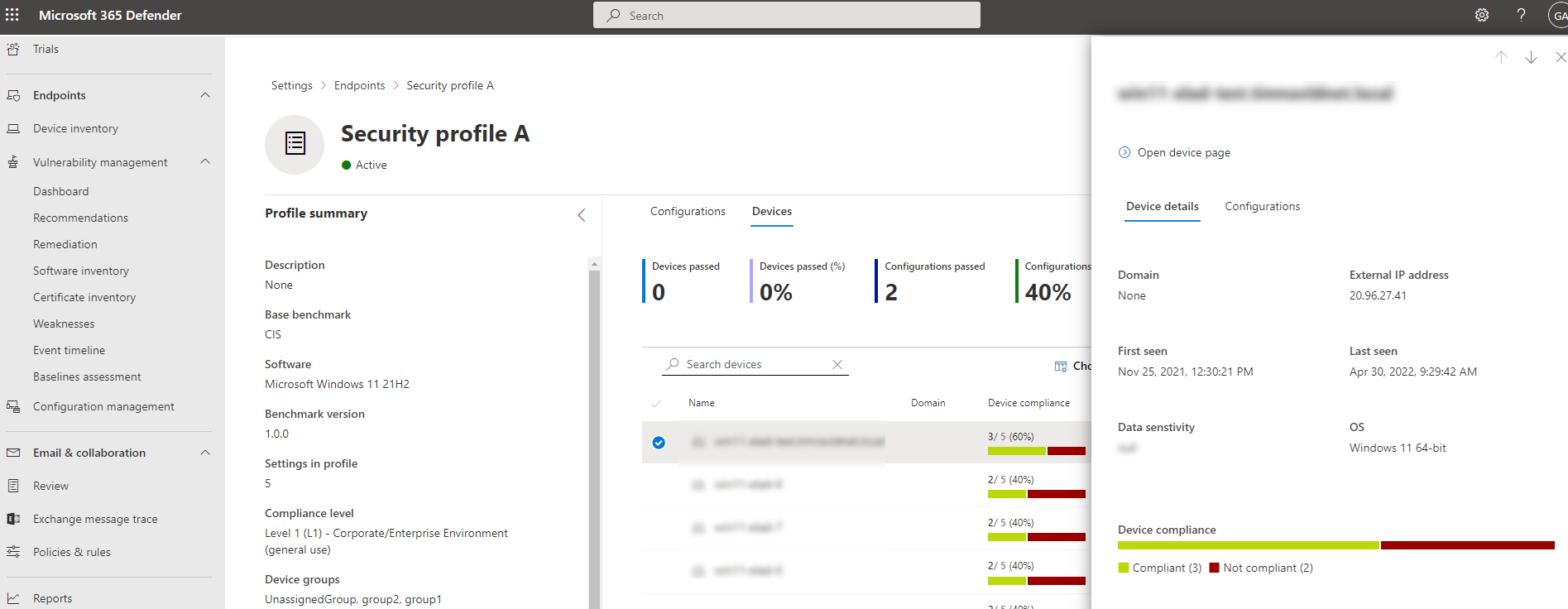

Passer en revue les résultats de l’évaluation du profil de base de référence de sécurité

Dans la page Profils , sélectionnez l’un de vos profils pour ouvrir un menu volant contenant des informations supplémentaires.

Sélectionnez Ouvrir la page de profil. La page de profil contient deux onglets Configurations et Appareils.

Afficher par configuration

Sous l’onglet Configurations , vous pouvez consulter la liste des configurations et évaluer leur état de conformité signalé.

En sélectionnant une configuration dans la liste, vous verrez un menu volant avec les détails du paramètre de stratégie, notamment la valeur recommandée (plage de valeurs attendue pour un appareil à considérer comme conforme) et la source utilisée pour déterminer les paramètres actuels de l’appareil.

L’onglet Appareils affiche une liste de tous les appareils applicables et leur état de conformité par rapport à cette configuration spécifique. Pour chaque appareil, vous pouvez utiliser la valeur actuelle détectée pour voir pourquoi il est conforme ou non conforme.

Afficher par appareil

Dans l’onglet principal Appareils , vous pouvez consulter la liste des appareils et évaluer leur état de conformité signalé.

En sélectionnant un appareil dans la liste, vous verrez un menu volant avec des détails supplémentaires.

Sélectionnez l’onglet Configuration pour afficher la conformité de cet appareil spécifique par rapport à toutes les configurations de profil.

En haut du panneau latéral de l’appareil, sélectionnez Ouvrir la page de l’appareil pour accéder à la page de l’appareil dans l’inventaire des appareils. La page de l’appareil affiche l’onglet Conformité de référence qui fournit une visibilité précise de la conformité de l’appareil.

En sélectionnant une configuration dans la liste, vous voyez un menu volant avec les détails de conformité pour le paramètre de stratégie sur cet appareil.

Créer et gérer des exceptions

Vous pouvez avoir des cas où vous ne souhaitez pas évaluer des configurations spécifiques sur certains appareils. Par exemple, un appareil peut être sous le contrôle d’un tiers ou disposer d’une autre atténuation déjà en place. Dans ces situations, vous pouvez ajouter des exceptions pour exclure l’évaluation de configurations spécifiques sur un appareil.

Les appareils inclus dans les exceptions ne seront pas évalués pour les configurations spécifiées dans les profils de base. Cela signifie qu’il n’affecte pas les métriques et le score d’une organisation, et qu’il peut aider les organisations à avoir une vue plus claire de leur conformité.

Pour afficher les exceptions :

- Accédez à Évaluation des bases de référence de gestion des> vulnérabilités dans le portail Microsoft Defender.

- Sélectionnez l’onglet Exceptions en haut

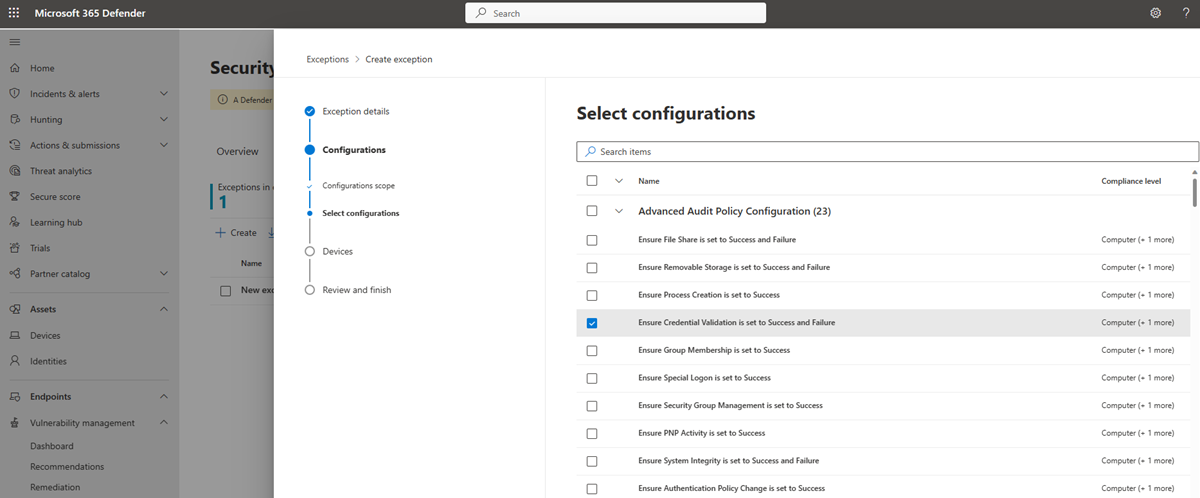

Pour ajouter une nouvelle exception :

Sous l’onglet Exceptions , sélectionnez le bouton Créer .

Renseignez les détails demandés, y compris le motif de justification et la durée.

Sélectionnez Suivant.

Dans la page Étendue de la configuration , choisissez le logiciel, le benchmark de base et le niveau de conformité, puis sélectionnez Suivant.

Sélectionnez les configurations que vous souhaitez ajouter à l’exception.

Sélectionnez Suivant pour choisir les appareils que vous souhaitez inclure dans l’exception. L’exception sera automatiquement appliquée aux appareils.

Sélectionnez Suivant pour passer en revue l’exception.

Sélectionnez Envoyer pour créer votre exception.

Dans la dernière page, sélectionnez Afficher toutes les exceptions pour revenir à la page des exceptions.

Dans la page Exceptions , sélectionnez l’une de vos exceptions pour ouvrir un volet volant dans lequel vous pouvez voir l’état, modifier ou supprimer votre exception :

Utiliser la chasse avancée

Vous pouvez exécuter des requêtes de repérage avancées sur les tables suivantes pour obtenir une visibilité sur les bases de référence de sécurité dans votre organisation :

- DeviceBaselineComplianceProfiles : fournit des détails sur les profils créés.

- DeviceBaselineComplianceAssessment : informations relatives à la conformité des appareils.

- DeviceBaselineComplianceAssessmentKB : paramètres généraux pour les benchmarks CIS et STIG (non liés à un appareil).