Recommandations de sécurité

S’applique à :

- Gestion des vulnérabilités Microsoft Defender

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

- Microsoft Defender pour serveurs Plan 1 & 2

Conseil

Saviez-vous que vous pouvez essayer gratuitement toutes les fonctionnalités de Gestion des vulnérabilités Microsoft Defender ? Découvrez comment vous inscrire à un essai gratuit.

Les faiblesses de cybersécurité identifiées dans votre organization sont mappées à des recommandations de sécurité exploitables et hiérarchisées en fonction de leur impact. Des recommandations classées par ordre de priorité permettent de réduire le temps nécessaire à l'atténuation ou à la correction des vulnérabilités et à la mise en conformité.

Chaque recommandation de sécurité inclut des étapes de correction actionnables. Pour faciliter la gestion des tâches, la recommandation peut également être envoyée à l’aide de Microsoft Intune et Microsoft Endpoint Configuration Manager. Lorsque le paysage des menaces change, la recommandation change également à mesure qu’elle collecte en continu des informations à partir de votre environnement.

Conseil

Pour obtenir des e-mails sur les nouveaux événements de vulnérabilité, consultez Configurer des Notifications par e-mail de vulnérabilité dans Microsoft Defender pour point de terminaison

Mode de fonctionnement

Chaque appareil de la organization est noté en fonction de trois facteurs importants pour aider les clients à se concentrer sur les bonnes choses au bon moment.

- Menace : caractéristiques des vulnérabilités et des attaques dans les appareils et l’historique des violations de votre organisation. En fonction de ces facteurs, les recommandations de sécurité affichent les liens correspondants vers les alertes actives, les campagnes de menaces en cours et leurs rapports d’analyse des menaces correspondants.

- Probabilité de violation : posture de sécurité et résilience de votre organization face aux menaces.

- Valeur métier : les ressources, les processus critiques et les propriétés intellectuelles de votre organization.

Accédez à la page Recommandations de sécurité

Accédez à la page Recommandations de sécurité de différentes façons :

- Menu de navigation gestion des vulnérabilités dans le portail Microsoft Defender

- Recommandations de sécurité principales dans le tableau de bord de gestion des vulnérabilités

Menu de navigation

Accédez au menu de navigation Gestion des vulnérabilités et sélectionnez Recommandations. La page contient une liste de recommandations de sécurité pour les menaces et les vulnérabilités détectées dans votre organization.

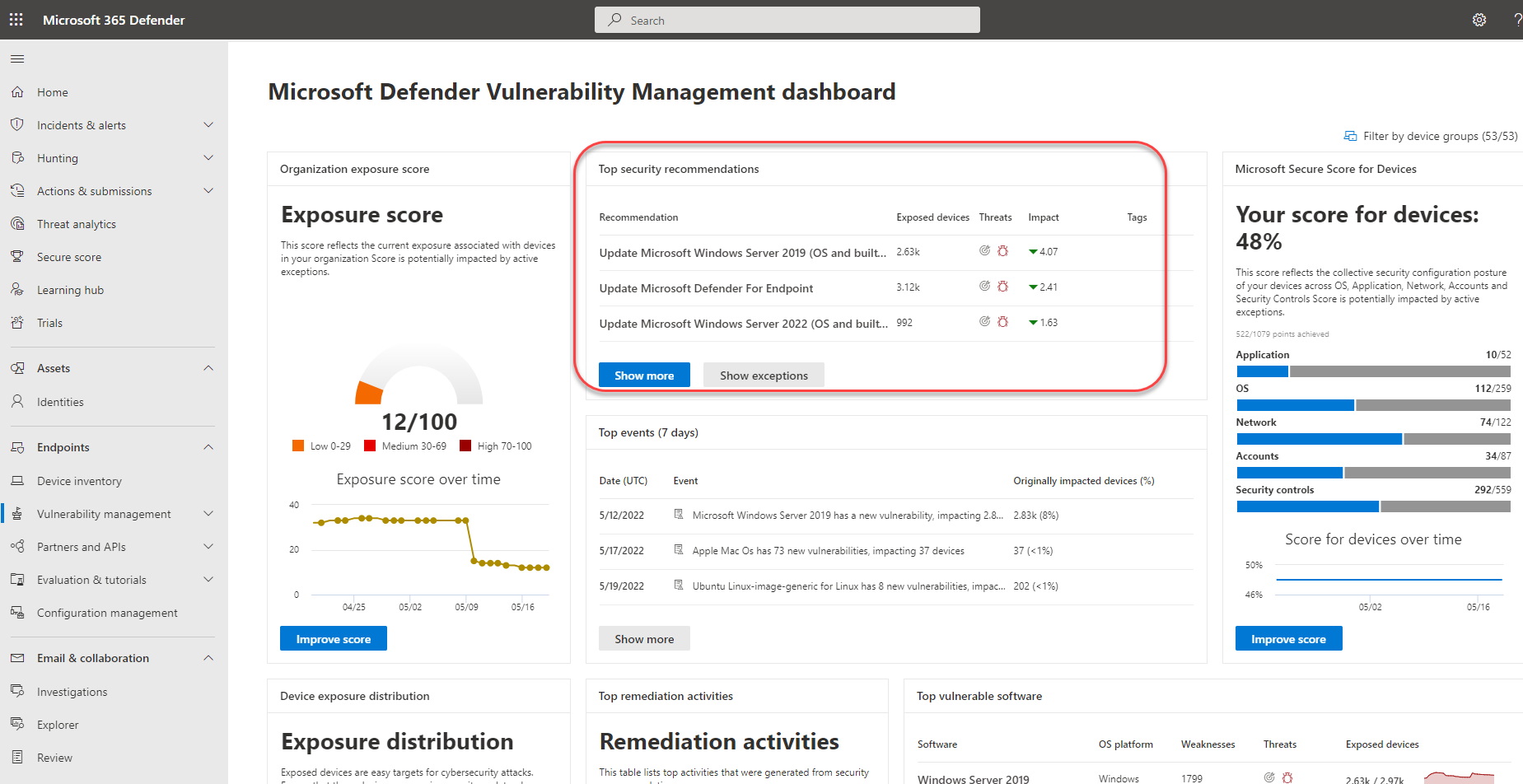

Recommandations de sécurité principales dans le tableau de bord de gestion des vulnérabilités

Dans un jour donné, en tant qu’administrateur de la sécurité, vous pouvez consulter le tableau de bord de gestion des vulnérabilités pour voir votre score d’exposition côte à côte avec votre niveau de sécurité Microsoft pour les appareils. L’objectif est de réduire l’exposition de votre organization aux vulnérabilités et d’augmenter la sécurité des appareils de votre organization pour être plus résiliente contre les attaques de cybersécurité. La liste des principales recommandations de sécurité peut vous aider à atteindre cet objectif.

Les principales recommandations de sécurité répertorient les opportunités d’amélioration hiérarchisées en fonction des facteurs importants mentionnés dans la section précédente : menace, probabilité de violation et valeur. La sélection d’une recommandation vous permet d’accéder à la page des recommandations de sécurité avec plus de détails.

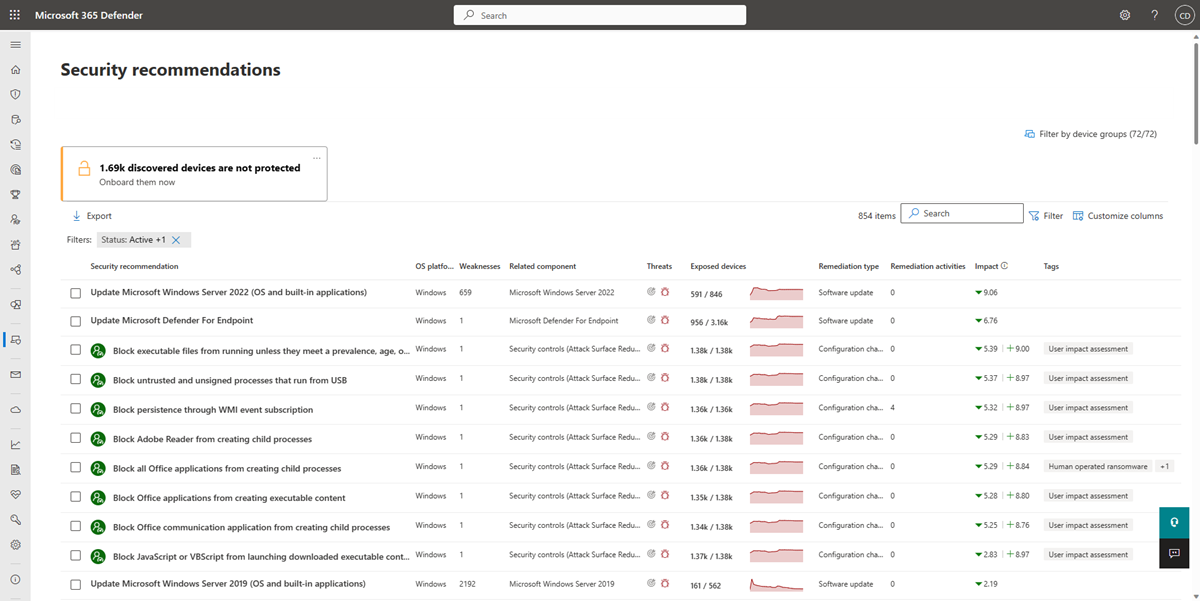

Vue d’ensemble des recommandations de sécurité

Affichez les recommandations, le nombre de faiblesses détectées, les composants associés, les insights sur les menaces, le nombre d’appareils exposés, les status, le type de correction, les activités de correction, l’impact sur votre score d’exposition et le degré de sécurisation des appareils une fois la recommandation implémentée, ainsi que les balises associées.

La couleur du graphique Appareils exposés change à mesure que la tendance change. Si le nombre d’appareils exposés augmente, la couleur devient rouge. En cas de diminution du nombre d’appareils exposés, la couleur du graphe passe au vert.

Remarque

La gestion des vulnérabilités montre les appareils qui étaient en cours d’utilisation il y a jusqu’à 30 jours . Cela est différent du reste de Microsoft Defender pour point de terminaison, où si un appareil n’a pas été utilisé depuis plus de 7 jours, il a un status « inactif ».

Icônes

Les icônes utiles appellent également rapidement votre attention sur :

-

alertes actives possibles

alertes actives possibles -

attaques publiques associées

attaques publiques associées -

insights sur les recommandations

insights sur les recommandations

Impact

La colonne Impact affiche l’impact potentiel sur votre score d’exposition et le degré de sécurisation des appareils une fois qu’une recommandation est implémentée. Vous devez hiérarchiser les éléments qui réduisent votre score d’exposition et augmentent votre degré de sécurisation pour les appareils.

La réduction potentielle de votre score d’exposition s’affiche comme suit :

. Un score d’exposition inférieur signifie que les appareils sont moins vulnérables à l’exploitation. Étant donné que le score d’exposition est basé sur une combinaison de facteurs, notamment de nouvelles corrections ou de vulnérabilités nouvellement découvertes, la réduction réelle du score peut être inférieure.

. Un score d’exposition inférieur signifie que les appareils sont moins vulnérables à l’exploitation. Étant donné que le score d’exposition est basé sur une combinaison de facteurs, notamment de nouvelles corrections ou de vulnérabilités nouvellement découvertes, la réduction réelle du score peut être inférieure.L’augmentation prévue de votre degré de sécurisation pour les appareils s’affiche comme suit :

. Un degré de sécurité plus élevé pour les appareils signifie que vos points de terminaison sont plus résilients contre les attaques de cybersécurité.

. Un degré de sécurité plus élevé pour les appareils signifie que vos points de terminaison sont plus résilients contre les attaques de cybersécurité.

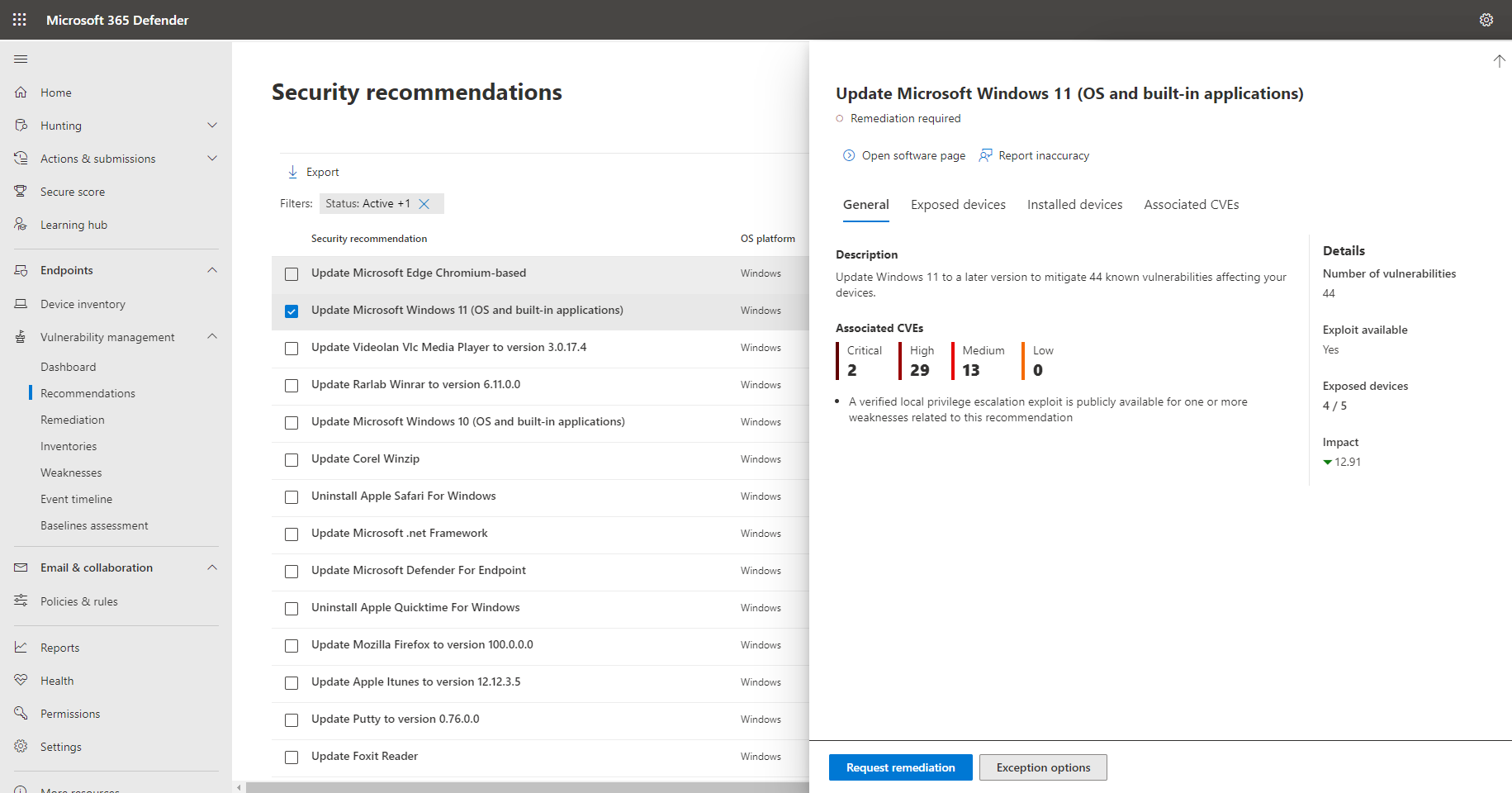

Explorer les options de recommandation de sécurité

Sélectionnez la recommandation de sécurité que vous souhaitez examiner ou traiter.

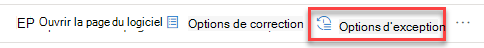

Dans le menu volant, vous pouvez choisir l’une des options suivantes :

Ouvrir la page du logiciel : ouvrez la page du logiciel pour obtenir plus de contexte sur le logiciel et la façon dont il est distribué. Les informations peuvent inclure le contexte des menaces, les recommandations associées, les faiblesses découvertes, le nombre d’appareils exposés, les vulnérabilités découvertes, les noms et les détails des appareils sur lesquels le logiciel est installé et la distribution de versions.

Options de correction : envoyez une demande de correction pour ouvrir un ticket dans Microsoft Intune pour que votre administrateur informatique le récupère et l’adresse. Suivez l’activité de correction dans la page correction.

Options d’exception : envoyez une exception, fournissez une justification et définissez la durée de l’exception si vous ne parvenez pas encore à résoudre le problème.

Remarque

Lorsqu’une modification logicielle est apportée sur un appareil, il faut généralement 2 heures pour que les données soient reflétées dans le portail de sécurité. Toutefois, cela peut parfois prendre plus de temps. Les modifications de configuration peuvent prendre entre 4 et 24 heures.

Examiner les modifications dans l’exposition ou l’impact de l’appareil

Si le nombre d’appareils exposés augmente considérablement ou s’il y a une forte augmentation de l’impact sur votre score d’exposition organization et le degré de sécurisation des appareils, cette recommandation de sécurité vaut la peine d’être approfondie.

- Sélectionnez la recommandation et la page Ouvrir le logiciel

- Sélectionnez l’onglet Chronologie d’événements pour afficher tous les événements ayant un impact sur ce logiciel, tels que les nouvelles vulnérabilités ou les nouvelles attaques publiques. En savoir plus sur les chronologie d’événements

- Décider comment traiter l’augmentation ou l’exposition de votre organization, comme l’envoi d’une demande de correction

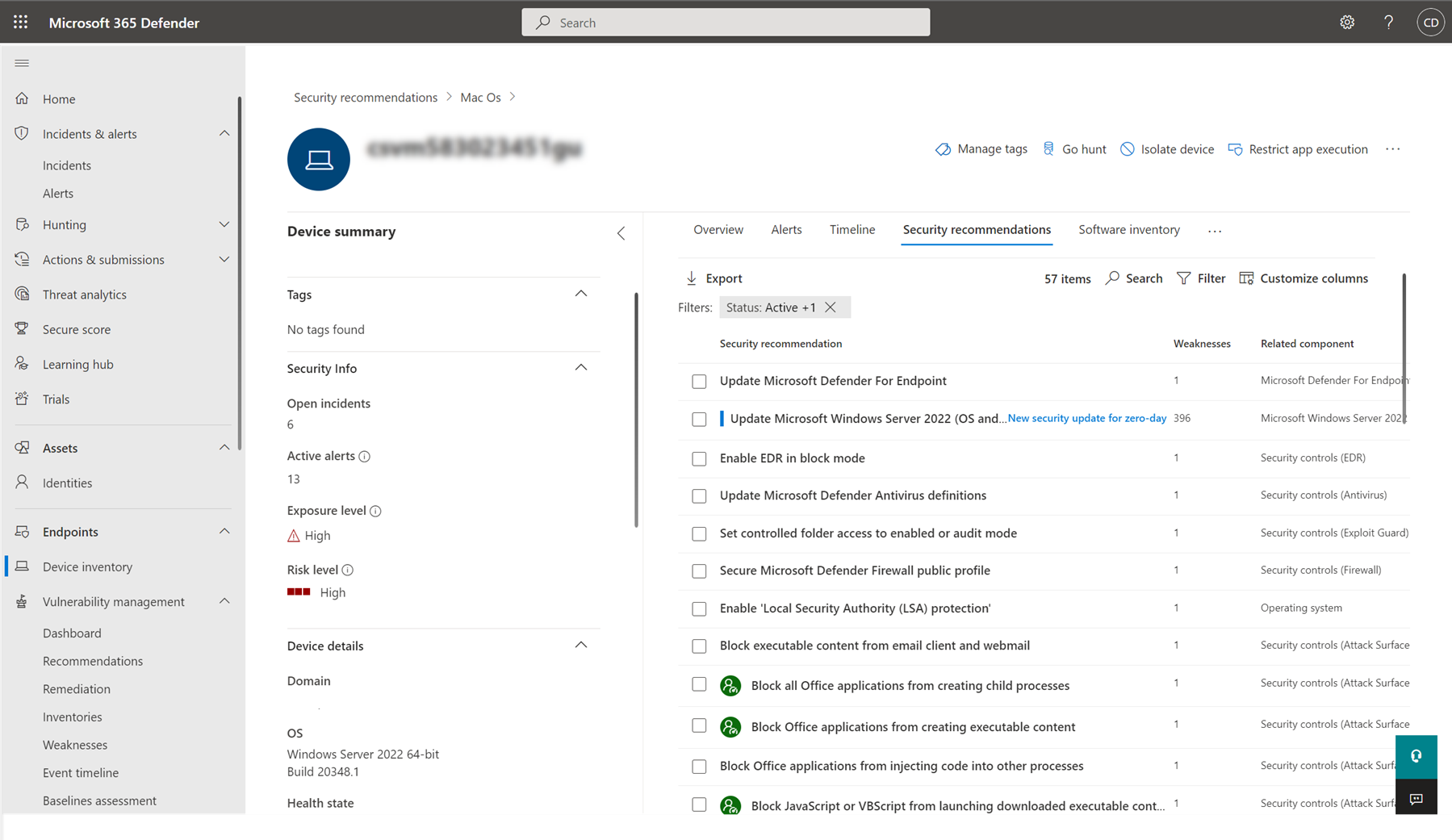

Recommandations sur les appareils

Pour afficher la liste des recommandations de sécurité qui s’appliquent à un appareil, vous pouvez :

Sélectionnez l’appareil sous l’onglet Appareils exposés dans le volet volant de recommandation ou sélectionnez l’appareil directement à partir de la page Inventaire de l’appareil.

Sélectionnez l’onglet Recommandations de sécurité pour afficher la liste des recommandations de sécurité pour cet appareil.

Remarque

Si la Microsoft Defender pour l’intégration IoT est activée dans Defender pour point de terminaison, les recommandations pour les appareils IoT d’entreprise qui apparaissent sous l’onglet Appareils IoT s’affichent sur la page recommandations de sécurité. Pour plus d’informations, consultez Activer la sécurité IoT d’entreprise avec Defender pour point de terminaison.

Demander une correction

La fonctionnalité de correction de gestion des vulnérabilités comble l’écart entre les administrateurs de la sécurité et les administrateurs informatiques via le flux de travail de demande de correction. Les administrateurs de sécurité comme vous peuvent demander à l’administrateur informatique de corriger une vulnérabilité à partir de la page Recommandations de sécurité pour Intune. En savoir plus sur les options de correction

Comment demander une correction

Sélectionnez une recommandation de sécurité pour laquelle vous souhaitez demander une correction, puis sélectionnez Options de correction. Remplissez le formulaire et sélectionnez Envoyer la demande. Accédez à la page Correction pour afficher les status de votre demande de correction. En savoir plus sur la façon de demander une correction

Fichier pour l’exception

Comme alternative à une demande de correction lorsqu’une recommandation n’est pas pertinente pour le moment, vous pouvez créer des exceptions pour les recommandations. En savoir plus sur les exceptions

Seuls les utilisateurs avec « gestion des exceptions » Les autorisations peuvent ajouter une exception. En savoir plus sur les rôles RBAC.

Lorsqu’une exception est créée pour une recommandation, la recommandation n’est plus active. L’état de la recommandation passe à l’exception complète ou partielle (par groupe d’appareils).

Comment créer une exception

Sélectionnez une recommandation de sécurité pour laquelle vous souhaitez créer une exception, puis sélectionnez Options d’exception.

Remplissez le formulaire et envoyez-le. Pour afficher toutes vos exceptions (actuelles et passées), accédez à la page Correction sous le menu Gestion des menaces & des vulnérabilités et sélectionnez l’onglet Exceptions . En savoir plus sur la création d’une exception

Imprécision du rapport

Vous pouvez signaler un faux positif lorsque vous voyez des informations de recommandation de sécurité vagues, inexactes, incomplètes ou déjà corrigées.

Ouvrez la recommandation de sécurité.

Sélectionnez les trois points en regard de la recommandation de sécurité que vous souhaitez signaler, puis sélectionnez Signaler une inexactitude.

Dans le volet volant, sélectionnez la catégorie d’inexactitude dans le menu déroulant, renseignez votre adresse e-mail et les détails concernant l’inexactitude.

Sélectionnez Envoyer. Vos commentaires sont immédiatement envoyés aux experts en gestion des vulnérabilités.