Prise en main des stratégies de protection (préversion)

Les stratégies de contrôle d’accès de protection (stratégies de protection) permettent aux organisations de protéger automatiquement les données sensibles entre les sources de données. Microsoft Purview analyse déjà les ressources de données et identifie les éléments de données sensibles, et cette nouvelle fonctionnalité vous permet de restreindre automatiquement l’accès à ces données à l’aide d’étiquettes de confidentialité de Protection des données Microsoft Purview.

Les stratégies de protection garantissent que les administrateurs d’entreprise doivent autoriser l’accès aux données pour un type de confidentialité. Après avoir activé ces stratégies, le contrôle d’accès est automatiquement imposé chaque fois que des informations sensibles sont détectées avec Protection des données Microsoft Purview.

Actions prises en charge

- Limitez l’accès aux ressources de données étiquetées afin que seuls les utilisateurs et les groupes que vous sélectionnez puissent y accéder.

- Action configurée sur les étiquettes de confidentialité dans la solution Protection des données Microsoft Purview.

Sources de données prises en charge

-

Sources Azure :

- bases de données Azure SQL

- Stockage Blob Azure*

- Azure Data Lake Storage Gen2*

- Microsoft Fabric

Remarque

*Les sources de stockage Azure sont actuellement dans une préversion contrôlée. Pour vous inscrire, suivez ce lien.

Conseil

Cet article décrit les étapes générales pour toutes les stratégies de protection. Les articles sur les sources de données disponibles couvrent des spécificités telles que les régions disponibles, les limitations et les fonctionnalités spécifiques pour ces sources de données.

Configuration requise

- Microsoft 365 E5 licences. Pour plus d’informations sur les licences spécifiques requises, consultez ces informations sur les étiquettes de sensibilité. Microsoft 365 E5 licences d’évaluation peuvent être obtenues pour votre locataire en accédant ici à partir de votre environnement.

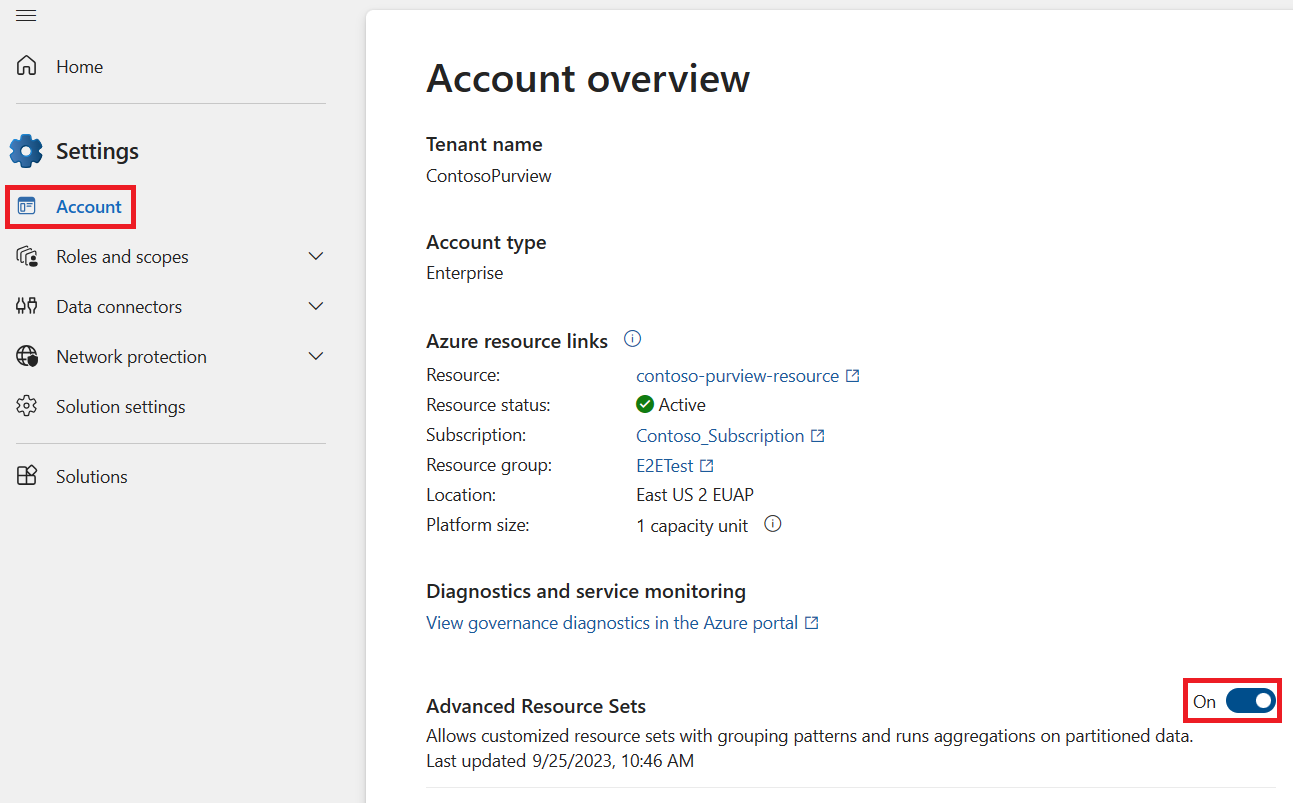

Activer les jeux de ressources avancés dans Microsoft Purview :

Un utilisateur qui est conservateur de données ou lecteur de données au niveau de la collection racine se connecte au portail Microsoft Purview et ouvre le menu Paramètres .

Sous la page Compte , recherchez Ensembles de ressources avancés et définissez le bouton bascule sur Activé.

-

Remarque

Veillez également à publier vos étiquettes après les avoir créées.

Inscrire des sources : inscrivez l’une des sources que vous aimez :

Remarque

Pour continuer, vous devez être administrateur de source de données dans la collection où votre source de stockage Azure est inscrite.

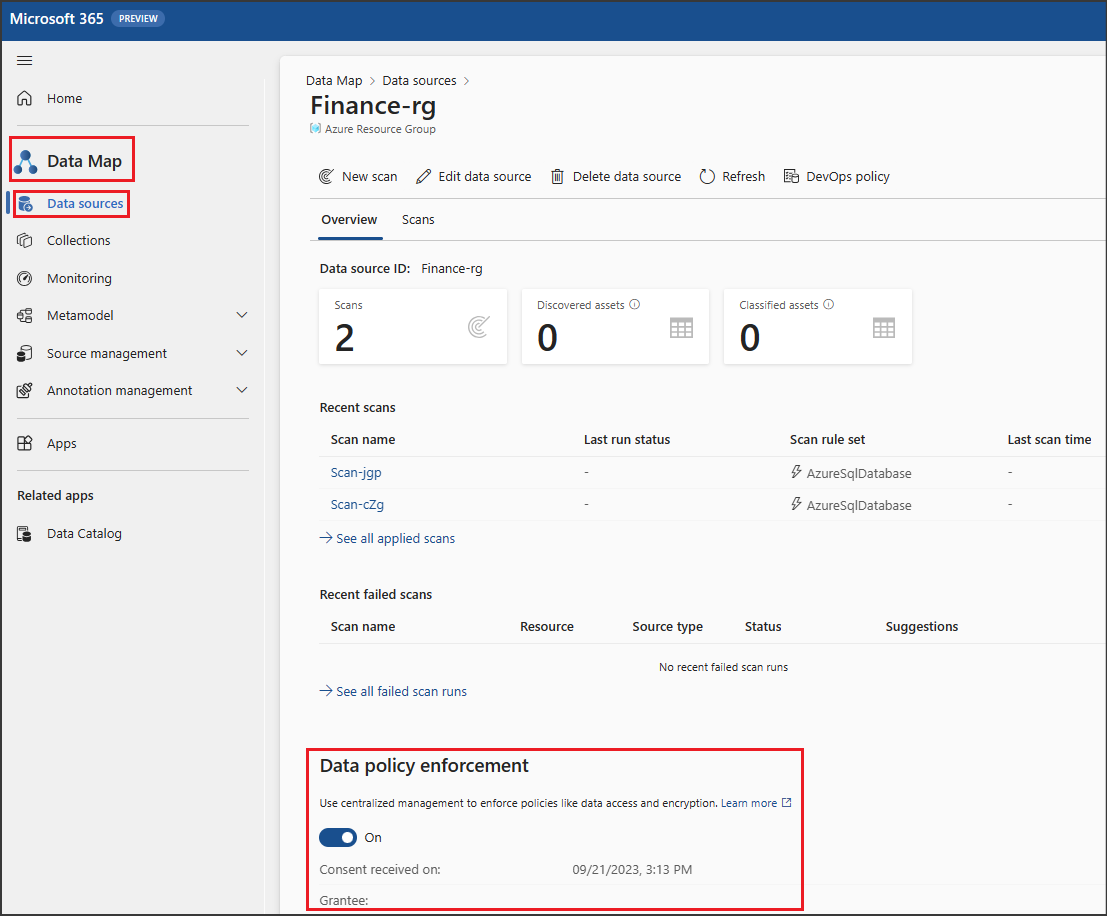

Activer l’application de la stratégie de données

Accédez au nouveau portail Microsoft Purview.

Sélectionnez l’onglet Data Map dans le menu de gauche.

Sélectionnez l’onglet Sources de données dans le menu de gauche.

Sélectionnez la source dans laquelle vous souhaitez activer l’application de la stratégie de données.

Définissez le bouton bascule Application de la stratégie de donnéessur Activé, comme illustré dans l’image ci-dessous.

Analyser les sources : inscrivez l’une des sources que vous avez inscrites.

Remarque

Attendez au moins 24 heures après l’analyse.

Utilisateurs et autorisations pour les sources Azure et Amazon S3

Il existe plusieurs types d’utilisateurs dont vous avez besoin, et vous devez configurer les rôles et autorisations correspondants pour ces utilisateurs :

- Protection des données Microsoft Purview Administration - Droits étendus pour gérer Information Protection solution : révision/ création/mise à jour/suppression des stratégies de protection, étiquettes de confidentialité et stratégies d’étiquette/étiquetage automatique, tous les types de classifieur. Ils doivent également disposer d’un accès complet à l’Explorateur de données, à l’Explorateur d’activités, aux insights Protection des données Microsoft Purview et aux rapports.

- L’utilisateur a besoin des rôles du groupe de rôles intégré « Information Protection », ainsi que de nouveaux rôles pour le lecteur de carte de données, le lecteur d’insights, le lecteur d’analyse et le lecteur source. Les autorisations complètes seraient les suivantes :

- lecteur Information Protection

- Lecteur de carte de données

- Lecteur Insights

- Lecteur source

- Lecteur d’analyse

- administrateur Information Protection

- analyste Information Protection

- Enquêteur sur la protection des informations

- Visionneuse de liste de classification des données

- Visionneuse de contenu de classification des données

- Administrateur d’évaluation Microsoft Purview

-

Option 1 - Recommandé :

- Dans le panneau groupes de rôles Microsoft Purview, recherchez Information Protection.

- Sélectionnez le groupe de rôles Information Protection, puis sélectionnez Copier.

- Nommez-le : « Aperçu - Information Protection », puis sélectionnez Créer une copie.

- Sélectionnez Aperçu - Information Protection, puis Modifier.

- Dans la page Rôles , + Choisissez des rôles et recherchez « lecteur ».

- Sélectionnez ces quatre rôles : Lecteur de carte de données, Lecteur d’insights, Lecteur d’analyse, Lecteur source.

- Ajoutez le compte d’utilisateur de test Protection des données Microsoft Purview administrateur à ce nouveau groupe copié et terminez l’Assistant.

-

Option 2 : utilise des groupes intégrés (fournit plus d’autorisations que nécessaire)

- Placez un nouveau compte d’utilisateur de test Protection des données Microsoft Purview administrateur dans les groupes intégrés pour Information Protection, lecteurs Data Estate Insights et administrateurs de sources de données.

- L’utilisateur a besoin des rôles du groupe de rôles intégré « Information Protection », ainsi que de nouveaux rôles pour le lecteur de carte de données, le lecteur d’insights, le lecteur d’analyse et le lecteur source. Les autorisations complètes seraient les suivantes :

- Propriétaire de données/Administration : cet utilisateur active votre source pour l’application de la stratégie de données dans Microsoft Purview pour les sources Azure et Amazon S3.

Créer une stratégie de protection

Maintenant que vous avez vérifié les prérequis et préparé votre instance et votre source Microsoft Purview pour les stratégies de protection et que vous avez attendu au moins 24 heures après votre analyse la plus récente, procédez comme suit pour créer vos stratégies de protection :

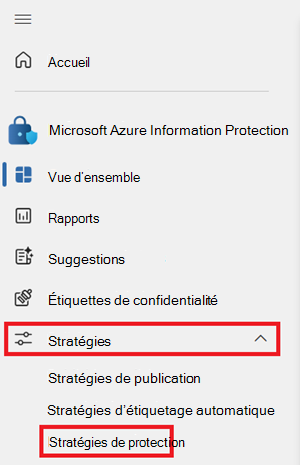

Selon le portail que vous utilisez, accédez à l’un des emplacements suivants :

Se connecter au portail> Microsoft PurviewInformation Protection stratégies de carte >

Si la solution Information Protection carte n’est pas affichée, sélectionnez Afficher toutes les solutions, puis Information Protection dans la section Sécurité des données.

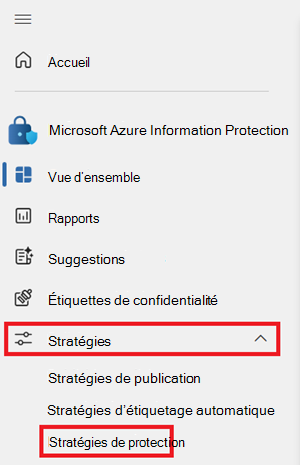

Connectez-vous aux stratégies de protection >des informationsportail de conformité Microsoft Purview >Solutions>

Sélectionnez Stratégies de protection.

Sélectionnez + Nouvelle stratégie de protection.

Fournissez un nom et une description, puis sélectionnez Suivant.

Sélectionnez + Ajouter une étiquette de confidentialité pour ajouter des étiquettes de confidentialité à détecter pour la stratégie, puis sélectionnez toutes les étiquettes à appliquer à la stratégie.

Sélectionnez Ajouter , puis Suivant.

Sélectionnez les sources auxquelles vous souhaitez appliquer la stratégie.

- Pour Sources d’infrastructure, sélectionnez uniquement Structure, puis Suivant. (Pour plus d’informations, consultez la documentation Fabric.)

- Pour les sources Azure, vous pouvez sélectionner plusieurs, puis sélectionner le bouton Modifier pour gérer l’étendue de chacune de vos sélections.

En fonction de votre source, sélectionnez le bouton + Inclure en haut pour ajouter jusqu’à 10 ressources à votre liste d’étendues. La stratégie sera appliquée à toutes les ressources que vous sélectionnez.

Remarque

Actuellement, un maximum de 10 ressources est pris en charge, et elles doivent être sélectionnées sous Modifier pour qu’elles soient activées.

Sélectionnez Ajouter , puis Sélectionnez Terminé lorsque votre liste de sources est terminée.

Selon votre source, sélectionnez le type de stratégie de protection que vous souhaitez créer.

- Pour les sources Fabric, suivez la documentation sur les stratégies de protection pour Fabric.

- Pour les autres sources, sélectionnez les utilisateurs qui ne se verront PAS refuser l’accès en fonction de l’étiquette. Tous les membres de votre organisation se verront refuser l’accès aux éléments étiquetés, à l’exception des utilisateurs et des groupes que vous ajoutez ici.

Sélectionnez Suivant.

Indiquez si vous activez la stratégie immédiatement ou non, puis sélectionnez Suivant.

Sélectionnez Envoyer.

Sélectionnez Terminé.

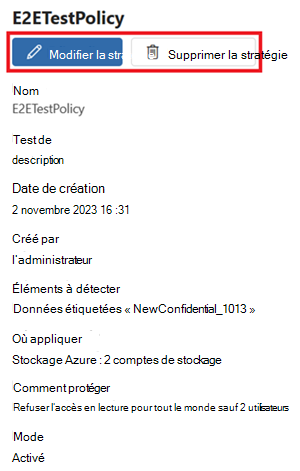

Vous devez maintenant voir votre nouvelle stratégie dans la liste des stratégies de protection. Sélectionnez-la pour confirmer que tous les détails sont corrects.

Gérer la stratégie de protection

Pour modifier ou supprimer une stratégie de protection existante, procédez comme suit :

Ouvrez le portail Microsoft Purview.

Ouvrez la solution Information Protection.

Sélectionnez la liste déroulante Stratégies , puis stratégies de protection.

Sélectionnez la stratégie que vous souhaitez gérer.

Pour modifier les détails, sélectionnez le bouton Modifier la stratégie .

Pour supprimer la stratégie, sélectionnez le bouton Supprimer la stratégie .