Créer et gérer un runtime d'intégration auto-hébergé

Le runtime d’intégration (IR) est l’infrastructure de calcul utilisée par Microsoft Purview pour alimenter l’analyse des données dans différents environnements réseau.

Un runtime d’intégration auto-hébergé (SHIR) peut être utilisé pour analyser la source de données dans un réseau local ou un réseau virtuel. L’installation d’un runtime d’intégration auto-hébergé nécessite une machine locale ou une machine virtuelle à l’intérieur d’un réseau privé.

Cet article couvre à la fois la configuration d’un runtime d’intégration auto-hébergé et la résolution des problèmes et la gestion.

Importante

Téléchargez le runtime d’intégration auto-hébergé à partir de : Microsoft Integration Runtime.

| Rubrique | Section |

|---|---|

| Configurer un nouveau runtime d’intégration auto-hébergé | Configuration requise pour la machine |

| La configuration requise de la machine spécifique à la source est répertoriée sous les conditions préalables dans chaque article source | |

| Guide de configuration | |

| Réseau | Configuration de réseau requise |

| Serveurs proxy | |

| Points de terminaison privés | |

| Résoudre les problèmes de proxy et de pare-feu | |

| Résoudre les problèmes de connectivité | |

| Gestion | Général |

Remarque

Le Integration Runtime Microsoft Purview ne peut pas être partagé avec un Azure Synapse Analytics ou Azure Data Factory Integration Runtime sur le même ordinateur. Il doit être installé sur un ordinateur séparé.

Configuration requise

Les versions prises en charge de Windows sont les suivantes :

- Windows 8.1

- Windows 10

- Windows 11

- Windows Server 2012

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

L’installation du runtime d’intégration auto-hébergé sur un contrôleur de domaine n’est pas prise en charge.

Le mode FIPS n’est actuellement pas pris en charge pour les machines SHIR.

Importante

L’analyse de certaines sources de données nécessite une configuration supplémentaire sur l’ordinateur du runtime d’intégration auto-hébergé. Par exemple, JDK, Visual C++ Redistributable ou pilote spécifique. Pour votre source, reportez-vous à l'article de chaque source pour connaître les conditions préalables. Les conditions requises sont indiquées dans la section Conditions préalables.

Pour ajouter et gérer un SHIR dans Microsoft Purview, vous avez besoin d’autorisations d’administrateur de source de données dans Microsoft Purview.

Le runtime d’intégration auto-hébergé nécessite un système d’exploitation 64 bits avec .NET Framework 4.7.2 ou version ultérieure. Pour plus d’informations, consultez Configuration système requise pour .NET Framework .

La configuration minimale recommandée pour l’ordinateur runtime d’intégration auto-hébergé est un processeur de 2 GHz avec 8 cœurs, 28 Go de RAM et 80 Go d’espace disque disponible. L’analyse de certaines sources de données peut nécessiter des spécifications de machine plus élevées en fonction de votre scénario. Case activée également les conditions préalables dans l’article correspondant sur le connecteur.

Si la machine hôte est en veille prolongée, le runtime d’intégration auto-hébergé ne répond pas aux demandes de données. Configurez un mode de gestion de l’alimentation approprié sur l’ordinateur avant d’installer le runtime d’intégration auto-hébergé. Si la machine est configurée pour la mise en veille prolongée, le programme d’installation du runtime d’intégration auto-hébergé vous invite à envoyer un message.

Vous devez être administrateur sur l’ordinateur pour installer et configurer correctement le runtime d’intégration auto-hébergé.

Les exécutions d’analyse se produisent avec une fréquence spécifique selon la planification que vous avez configurée. L’utilisation du processeur et de la RAM sur l’ordinateur suit le même modèle avec les temps de pointe et d’inactivité. L’utilisation des ressources dépend également fortement de la quantité de données analysées. Lorsque plusieurs travaux d’analyse sont en cours, vous voyez que l’utilisation des ressources est en hausse pendant les heures de pointe.

Importante

Si vous utilisez le runtime d’intégration Self-Hosted pour analyser les fichiers Parquet, vous devez installer JRE 8 (Java Runtime Environment) 64 bits ou OpenJDK sur votre ordinateur ir. Consultez notre section Java Runtime Environment en bas de la page pour obtenir un guide d’installation.

Considérations relatives à l’utilisation d’un runtime d’intégration auto-hébergé

- Vous pouvez utiliser un seul runtime d’intégration auto-hébergé pour analyser plusieurs sources de données.

- Vous ne pouvez installer qu’un seul instance de runtime d’intégration auto-hébergé sur n’importe quel ordinateur. Si vous avez deux comptes Microsoft Purview qui doivent analyser des sources de données locales, installez le runtime d’intégration auto-hébergé sur deux ordinateurs, un pour chaque compte Microsoft Purview.

- Le runtime d’intégration auto-hébergé n’a pas besoin d’être sur la même machine que la source de données, sauf s’il est spécifiquement indiqué comme prérequis dans l’article source correspondant. Le fait que le runtime d’intégration auto-hébergé soit proche de la source de données réduit le temps nécessaire au runtime d’intégration auto-hébergé pour se connecter à la source de données.

Configuration d’un runtime d’intégration auto-hébergé

Pour créer et configurer un runtime d’intégration auto-hébergé, utilisez les procédures suivantes.

Créer un runtime d’intégration auto-hébergé

Remarque

Pour ajouter ou gérer un SHIR dans Microsoft Purview, vous avez besoin d’autorisations d’administrateur de source de données dans Microsoft Purview.

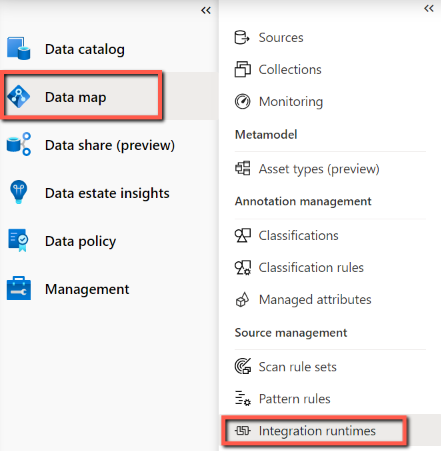

Dans la page d’accueil du portail de gouvernance Microsoft Purview, sélectionnez Data Map dans le volet de navigation gauche.

Sous Sources et analyse dans le volet gauche, sélectionnez Runtimes d’intégration, puis + Nouveau.

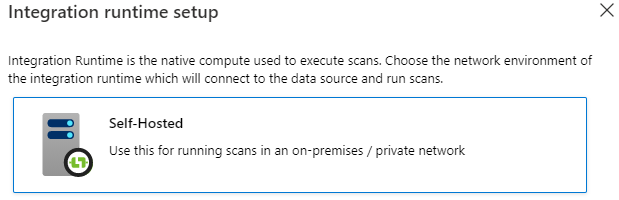

Dans la page Configuration du runtime d’intégration , sélectionnez Auto-hébergé pour créer un runtime d’intégration auto-hébergé, puis sélectionnez Continuer.

Entrez un nom pour votre runtime d’intégration, puis sélectionnez Créer.

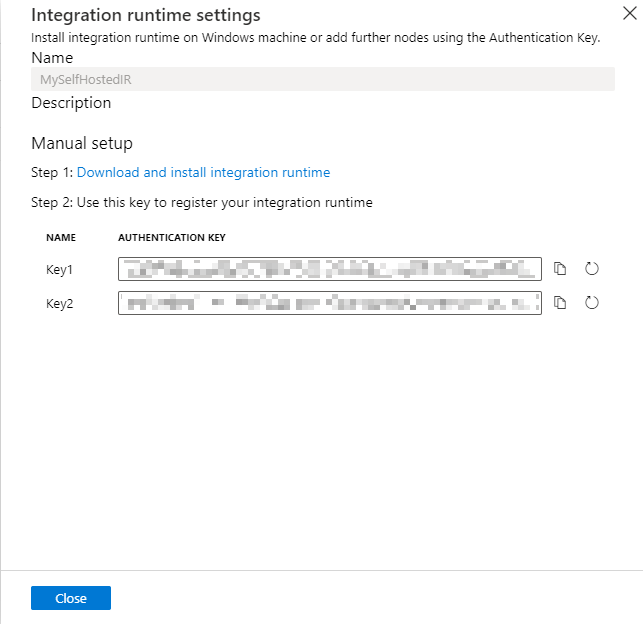

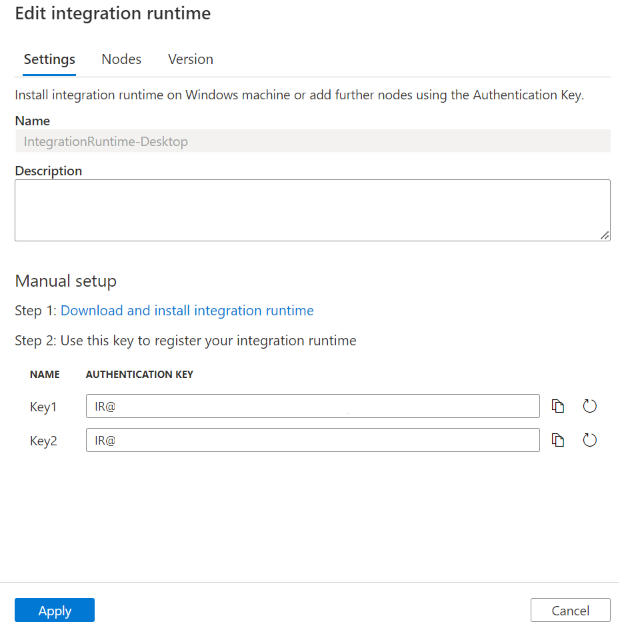

Dans la page des paramètres Integration Runtime, suivez les étapes de la section Configuration manuelle. Vous devez télécharger le runtime d’intégration à partir du site de téléchargement sur une machine virtuelle ou une machine sur laquelle vous envisagez de l’exécuter.

Copiez et collez la clé d’authentification.

Téléchargez le runtime d’intégration auto-hébergé à partir de Microsoft Integration Runtime sur un ordinateur Windows local. Exécutez le programme d’installation. Les versions du runtime d’intégration auto-hébergé telles que 5.4.7803.1 et 5.6.7795.1 sont prises en charge.

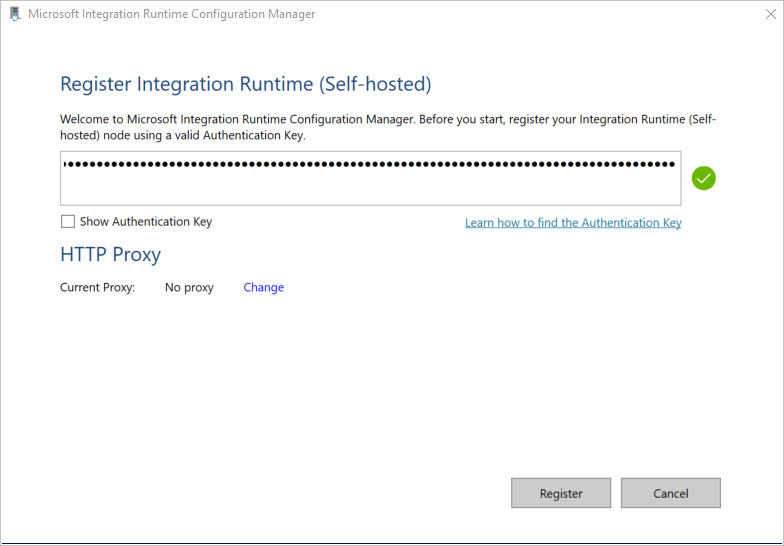

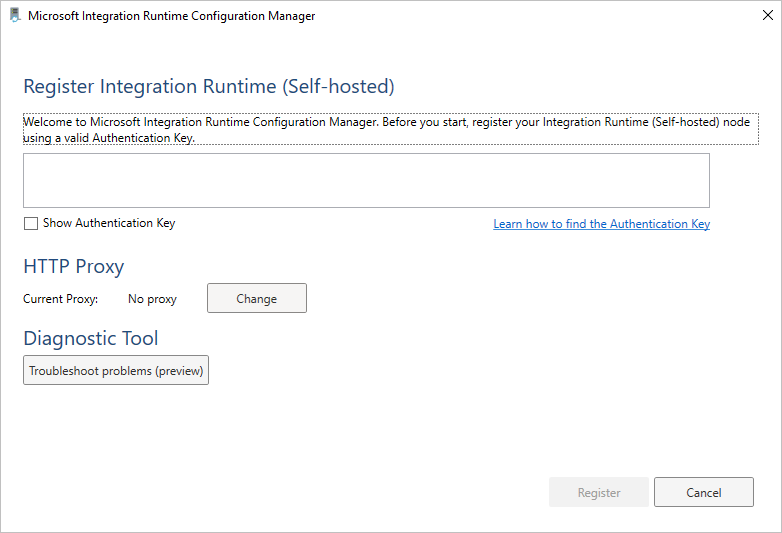

Dans la page Inscrire Integration Runtime (auto-hébergé), collez l’une des deux clés que vous avez enregistrées précédemment, puis sélectionnez Inscrire.

Dans la page Nouveau nœud Integration Runtime (auto-hébergé), sélectionnez Terminer.

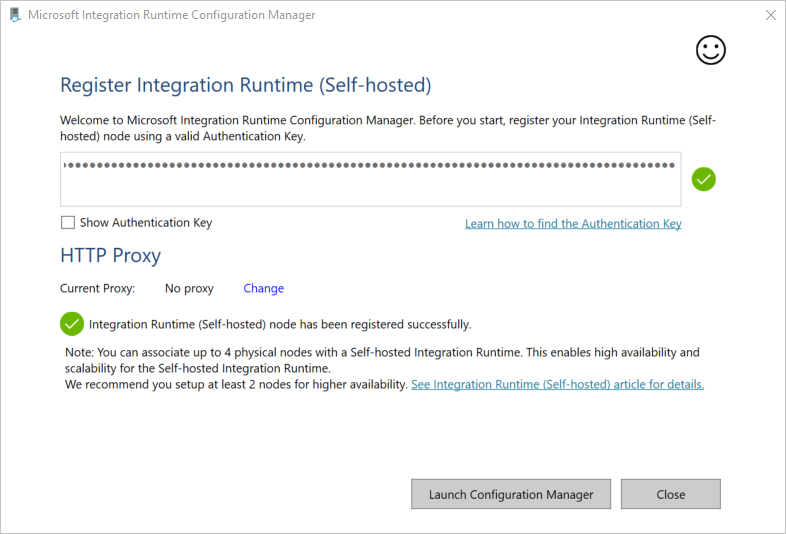

Une fois le runtime d’intégration auto-hébergé inscrit avec succès, la fenêtre suivante s’affiche :

Vous pouvez inscrire plusieurs nœuds pour un runtime d’intégration auto-hébergé à l’aide de la même clé. Pour en savoir plus, consultez Haute disponibilité et scalabilité.

Gérer un runtime d’intégration auto-hébergé

Vous pouvez modifier un runtime d’intégration auto-hébergé en accédant à Runtimes d’intégration dans le portail de gouvernance Microsoft Purview, pointez sur le runtime d’intégration, puis sélectionnez le bouton Modifier .

- Sous l’onglet Paramètres , vous pouvez mettre à jour la description, copier la clé ou régénérer de nouvelles clés.

- Sous l’onglet Nœuds, vous pouvez voir la liste des nœuds inscrits, ainsi que les status, l’adresse IP et l’option de suppression de nœud. Pour en savoir plus, consultez Haute disponibilité et scalabilité.

- Sous l’onglet Version, vous pouvez voir la version du runtime d’intégration status. Pour plus d’informations, consultez Mise à jour automatique et notification d’expiration du runtime d’intégration auto-hébergé.

Vous pouvez supprimer un runtime d’intégration auto-hébergé en accédant à Runtimes d’intégration, pointez sur le runtime d’intégration, puis sélectionnez le bouton Supprimer .

Icônes de zone de notification et notifications

Si vous déplacez votre curseur sur l’icône ou le message dans la zone de notification, vous pouvez voir des détails sur l’état du runtime d’intégration auto-hébergé.

Compte de service pour le runtime d’intégration auto-hébergé

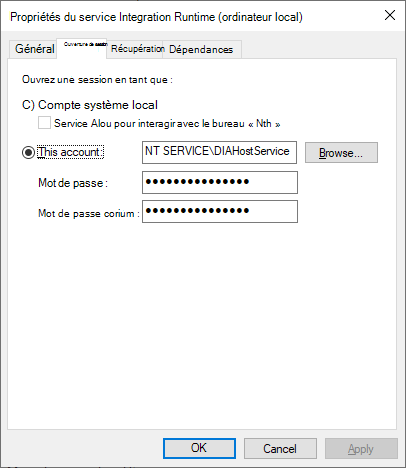

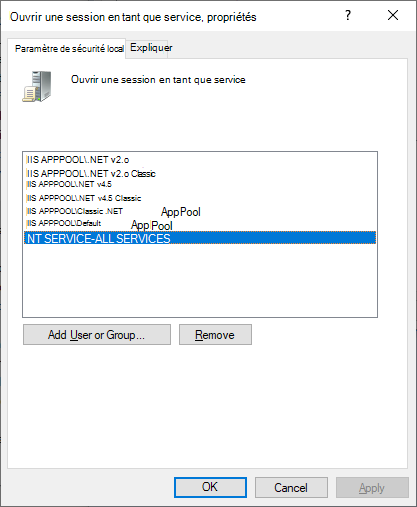

Le compte de service de connexion par défaut du runtime d’intégration auto-hébergé est NT SERVICE\DIAHostService. Vous pouvez le voir dans Services -> Integration Runtime Service -> Propriétés -> Ouvrir une session.

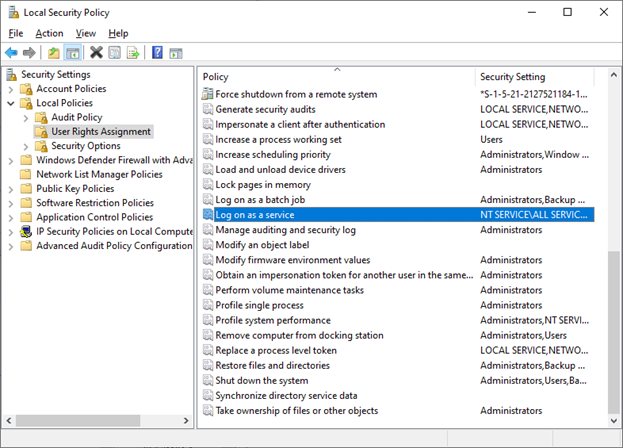

Vérifiez que le compte dispose de l’autorisation Ouvrir une session en tant que service. Sinon, le runtime d’intégration auto-hébergé ne peut pas démarrer correctement. Vous pouvez case activée l’autorisation dans Stratégie de sécurité locale -> Paramètres de sécurité -> Stratégies locales -> Attribution des droits utilisateur -> Se connecter en tant que service

Haute disponibilité et scalabilité

Vous pouvez associer un runtime d’intégration auto-hébergé à plusieurs machines locales ou machines virtuelles dans Azure. Ces machines sont appelées nœuds. Vous pouvez avoir jusqu’à quatre nœuds associés à un runtime d’intégration auto-hébergé. Les avantages d’avoir plusieurs nœuds sont les suivants :

- Plus grande disponibilité du runtime d’intégration auto-hébergé afin qu’il ne soit plus le point de défaillance unique pour l’analyse. Cette disponibilité permet d’assurer la continuité lorsque vous utilisez jusqu’à quatre nœuds.

- Exécutez d’autres analyses simultanées. Chaque runtime d’intégration auto-hébergé peut permettre de nombreuses exécutions d’analyse en même temps, déterminées automatiquement en fonction du processeur/de la mémoire de l’ordinateur. Vous pouvez installer davantage de nœuds si vous avez plus de besoin de concurrence.

- Lors de l’analyse de sources comme Azure Blob, Azure Data Lake Storage Gen1, Azure Data Lake Storage Gen2 et Azure Files, chaque exécution d’analyse peut tirer parti de tous ces nœuds pour améliorer les performances d’analyse. Pour les autres sources, l’analyse est exécutée sur l’un des nœuds.

Vous pouvez associer plusieurs nœuds en installant le logiciel du runtime d’intégration auto-hébergé à partir du Centre de téléchargement. Ensuite, inscrivez-le à l’aide de la même clé d’authentification.

Remarque

Avant d’ajouter un autre nœud pour la haute disponibilité et la scalabilité, vérifiez que l’option Accès à distance à l’intranet est activée sur le premier nœud. Pour ce faire, sélectionnez Microsoft Integration Runtime Configuration Manager>Paramètres>Accès à distance à l’intranet.

Configuration de réseau requise

Votre machine de runtime d’intégration auto-hébergée doit se connecter à plusieurs ressources pour fonctionner correctement :

- Services Microsoft Purview utilisés pour gérer le runtime d’intégration auto-hébergé.

- Sources de données que vous souhaitez analyser à l’aide du runtime d’intégration auto-hébergé.

- Si votre compte a été créé avant le 15 décembre 2023, votre runtime d’intégration doit être en mesure de se connecter au compte de stockage managé créé par Microsoft Purview. Si votre compte est créé après cette date (ou déployé à l’aide de la version d’API 2023-05-01-preview), un compte de stockage d’ingestion est utilisé. Microsoft Purview utilise cette ressource pour ingérer les résultats de l’analyse, entre autres.

Il existe deux pare-feu à prendre en compte :

- Pare-feu d’entreprise qui s’exécute sur le routeur central du organization

- Pare-feu Windows configuré en tant que démon sur l’ordinateur local sur lequel le runtime d’intégration auto-hébergé est installé

Voici les domaines et ports sortants que vous devez autoriser sur les pare-feu d’entreprise et Windows/machine.

Conseil

- Pour les domaines répertoriés avec «< managed_storage_account> », ajoutez le nom des ressources managées associées à votre compte Microsoft Purview. Vous pouvez les trouver à partir de Portail Azure -> votre compte Microsoft Purview ->Paramètres ->Onglet Ressources gérées.

- Si votre compte n’a pas de compte de stockage managé, il utilise le stockage d’ingestion. Reportez-vous aux domaines avec «< ingestion_storage_account> » dans le tableau ci-dessous. Vous trouverez les informations de stockage dans Portail Azure ->Propriétés ->ID de stockage d’ingestion. Pour case activée les détails du point de terminaison, accédez à Vue d’ensemble ->Vue JSON -> propriété « primaryEndpoint ».

| Noms de domaine | Ports sortants | Description |

|---|---|---|

Cloud public : *.frontend.clouddatahub.netAzure Government : *.frontend.datamovement.azure.usChine: *.frontend.datamovement.azure.cn |

443 | Requis pour se connecter au service Microsoft Purview. Actuellement, un caractère générique est requis, car il n’existe aucune ressource dédiée. |

Cloud public : *.servicebus.windows.netAzure Government : *.servicebus.usgovcloudapi.netChine: *.servicebus.chinacloudapi.cn |

443 | Requis pour configurer l’analyse dans le portail de gouvernance Microsoft Purview. Ce point de terminaison est utilisé pour la création interactive à partir de l’interface utilisateur, par exemple, tester la connexion, parcourir la liste de dossiers et la liste de tables pour étendre l’analyse. Pour éviter d’utiliser un caractère générique, consultez Obtenir l’URL d’Azure Relay. |

Cloud public : <tenantId>-api.purview-service.microsoft.comAzure Government : <tenantId>-api.purview-service.microsoft.usChine: <tenantId>-api.purview-service.microsoft.cn |

443 | Requis pour se connecter au service Microsoft Purview. Si vous utilisez des points de terminaison privés Purview, ce point de terminaison est couvert par un point de terminaison privé de plateforme. |

Cloud public : <purview_account>.purview.azure.comAzure Government : <purview-account>.purview.azure.usChine: <purview_account>.purview.azure.cn |

443 | Requis pour se connecter au service Microsoft Purview. Si vous utilisez des points de terminaison privés Purview, ce point de terminaison est couvert par un point de terminaison privé de compte. |

Cloud public : <managed_storage_account>.blob.core.windows.net ou <ingestion_storage_account>.*.blob.storage.azure.netAzure Government : <managed_storage_account>. blob.core.usgovcloudapi.net ou<ingestion_storage_account>. blob.core.usgovcloudapi.netChine : <managed_storage_account>.blob.core.chinacloudapi.cnou <ingestion_storage_account>.blob.core.chinacloudapi.cn |

443 | Requis pour se connecter au compte de stockage d’objets blob Azure géré par Microsoft Purview. Si vous utilisez des points de terminaison privés Purview, ce point de terminaison est couvert par un point de terminaison privé d’ingestion. |

Cloud public : <managed_storage_account>.queue.core.windows.net ou <ingestion_storage_account>.*.queue.storage.azure.netAzure Government : <managed_storage_account>. queue.core.usgovcloudapi.net ou<ingestion_storage_account>. queue.core.usgovcloudapi.netChine : <managed_storage_account>.queue.core.chinacloudapi.cnou <ingestion_storage_account>.queue.core.chinacloudapi.cn |

443 | Requis pour se connecter au compte de stockage File d’attente Azure géré par Microsoft Purview. Si vous utilisez des points de terminaison privés Purview, ce point de terminaison est couvert par un point de terminaison privé d’ingestion. |

download.microsoft.com |

443 | Requis pour télécharger les mises à jour du runtime d’intégration auto-hébergé. Si vous avez désactivé la mise à jour automatique, vous pouvez ignorer la configuration de ce domaine. |

Cloud public : login.windows.net et login.microsoftonline.comAzure Government : login.microsoftonline.usChine: login.partner.microsoftonline.cn |

443 | Obligatoire pour se connecter au Microsoft Entra ID. |

Remarque

Comme Azure Relay ne prend actuellement pas en charge l’étiquette de service, vous devez utiliser l’étiquette de service AzureCloud ou Internet dans les règles NSG pour la communication avec Azure Relay.

Selon les sources que vous souhaitez analyser, vous devez également autoriser d’autres domaines et ports sortants pour d’autres sources Azure ou externes. Quelques exemples sont fournis ici :

| Noms de domaine | Ports sortants | Description |

|---|---|---|

<your_storage_account>.dfs.core.windows.net |

443 | Lors de l’analyse d’Azure Data Lake Store Gen 2. |

<your_storage_account>.blob.core.windows.net |

443 | Lors de l’analyse du Stockage Blob Azure. |

<your_sql_server>.database.windows.net |

1433 | Lors de l’analyse Azure SQL Database. |

*.powerbi.com et *.analysis.windows.net |

443 | Lors de l’analyse du locataire Power BI. |

<your_ADLS_account>.azuredatalakestore.net |

443 | Lors de l’analyse d’Azure Data Lake Store Gen 1. |

| Différents domaines | Dépendant | Domaines et ports pour toutes les autres sources que le SHIR analyse. |

Pour certains magasins de données cloud tels que Azure SQL Database et Stockage Azure, vous devrez peut-être autoriser l’adresse IP de l’ordinateur du runtime d’intégration auto-hébergé sur leur configuration de pare-feu, ou vous pouvez créer un point de terminaison privé du service dans le réseau de votre runtime d’intégration auto-hébergé.

Importante

Dans la plupart des environnements, vous devez également vous assurer que votre DNS est correctement configuré. Pour confirmer, vous pouvez utiliser nslookup à partir de votre machine SHIR pour case activée connectivité à chacun des domaines. Chaque nslookup doit retourner l’adresse IP de la ressource. Si vous utilisez des points de terminaison privés, l’adresse IP privée doit être retournée et non l’adresse IP publique. Si aucune adresse IP n’est retournée, ou si lors de l’utilisation de points de terminaison privés, l’adresse IP publique est retournée, vous devez traiter votre association DNS/réseau virtuel, ou votre peering de point de terminaison privé/réseau virtuel.

Obtenir l’URL d’Azure Relay

Un domaine et un port obligatoires qui doivent être placés dans la liste d’autorisation de votre pare-feu est pour la communication avec Azure Relay. Le runtime d’intégration auto-hébergé l’utilise pour la création interactive, comme tester la connexion et parcourir la liste des dossiers/tables. Si vous ne souhaitez pas autoriser .servicebus.windows.net et que vous souhaitez avoir des URL plus spécifiques, vous pouvez voir tous les noms de domaine complets requis par votre runtime d’intégration auto-hébergé. Procédez comme suit :

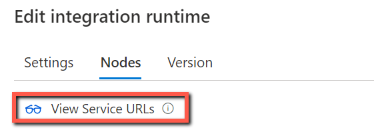

Accédez au portail de gouvernance Microsoft Purview -> Mappage de données -> Runtimes d’intégration, puis modifiez votre runtime d’intégration auto-hébergé.

Dans la page Modifier, sélectionnez l’onglet Nœuds .

Sélectionnez Afficher les URL de service pour obtenir tous les noms de domaine complets.

Vous pouvez ajouter ces noms de domaine complets dans la liste verte des règles de pare-feu.

Remarque

Pour plus d’informations sur le protocole de connexions Azure Relay, consultez Protocole de Connections hybride Azure Relay.

Considérations relatives au serveur proxy

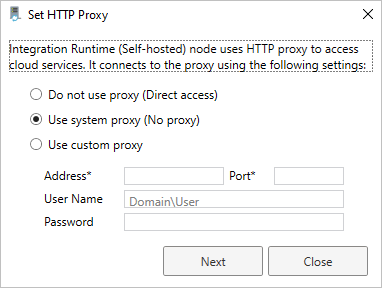

Si votre environnement réseau d’entreprise utilise un serveur proxy pour accéder à Internet, configurez le runtime d’intégration auto-hébergé pour utiliser les paramètres de proxy appropriés. Vous pouvez définir le proxy pendant la phase d’inscription initiale ou après son inscription.

Une fois configuré, le runtime d’intégration auto-hébergé utilise le serveur proxy pour se connecter aux services qui utilisent le protocole HTTP ou HTTPS. C’est pourquoi vous sélectionnez Modifier le lien lors de l’installation initiale.

Microsoft Purview prend en charge deux options de configuration :

- Ne pas utiliser de proxy : le runtime d’intégration auto-hébergé n’utilise pas explicitement de proxy pour se connecter aux services cloud.

- Utiliser le proxy système : le runtime d’intégration auto-hébergé utilise le paramètre de proxy configuré dans les fichiers de configuration de l’exécutable. Si aucun proxy n’est spécifié dans ces fichiers, le runtime d’intégration auto-hébergé se connecte directement aux services sans passer par un proxy.

- Utiliser un proxy personnalisé : configurez le paramètre de proxy HTTP à utiliser pour le runtime d’intégration auto-hébergé, au lieu d’utiliser des configurations dans diahost.exe.config et diawp.exe.config. Les valeurs d’adresse et de port sont requises. Les valeurs Nom d’utilisateur et Mot de passe sont facultatives, en fonction du paramètre d’authentification de votre proxy. Tous les paramètres sont chiffrés avec Windows DPAPI sur le runtime d’intégration auto-hébergé et stockés localement sur l’ordinateur.

Remarque

La connexion à des sources de données via un proxy n’est pas prise en charge pour les connecteurs autres que les sources de données Azure et Power BI.

Le service hôte du runtime d’intégration redémarre automatiquement après avoir enregistré les paramètres de proxy mis à jour.

Après avoir inscrit le runtime d’intégration auto-hébergé, si vous souhaitez afficher ou mettre à jour les paramètres du proxy, utilisez Microsoft Integration Runtime Configuration Manager.

- Ouvrez Microsoft Integration Runtime Configuration Manager.

- Sélectionnez l’onglet Paramètres.

- Sous Proxy HTTP, sélectionnez le lien Modifier pour ouvrir la boîte de dialogue Définir le proxy HTTP .

- Sélectionnez Suivant. Vous voyez ensuite un avertissement qui vous demande l’autorisation d’enregistrer le paramètre de proxy et de redémarrer le service hôte du runtime d’intégration.

Remarque

Si vous configurez un serveur proxy avec l’authentification NTLM, le service hôte du runtime d’intégration s’exécute sous le compte de domaine. Si vous modifiez ultérieurement le mot de passe du compte de domaine, n’oubliez pas de mettre à jour les paramètres de configuration du service et de redémarrer le service. En raison de cette exigence, nous vous suggérons d’accéder au serveur proxy à l’aide d’un compte de domaine dédié qui ne vous oblige pas à mettre à jour le mot de passe fréquemment.

Si vous utilisez le proxy système, assurez-vous que votre serveur proxy autorise le trafic sortant vers les règles réseau.

Configurer les paramètres du serveur proxy

Si vous sélectionnez l’option Utiliser le proxy système pour le proxy HTTP, le runtime d’intégration auto-hébergé utilise les paramètres de proxy dans les quatre fichiers suivants sous le chemin d’accès C :\Program Files\Microsoft Integration Runtime\5.0\ pour effectuer différentes opérations :

- .\Shared\diahost.exe.config

- .\Shared\diawp.exe.config

- .\Gateway\DataScan\Microsoft.DataMap.Agent.exe.config

- .\Gateway\DataScan\DataTransfer\Microsoft.DataMap.Agent.Connectors.Azure.DataFactory.ServiceHost.exe.config

Lorsqu’aucun proxy n’est spécifié dans ces fichiers, le runtime d’intégration auto-hébergé se connecte directement aux services sans passer par un proxy.

La procédure suivante fournit des instructions pour mettre à jour le fichier diahost.exe.config .

Dans Explorateur de fichiers, effectuez une copie sécurisée de C :\Program Files\Microsoft Integration Runtime\5.0\Shared\diahost.exe.config comme sauvegarde du fichier d’origine.

Ouvrez le Bloc-notes s’exécutant en tant qu’administrateur.

Dans le Bloc-notes, ouvrez le fichier texte C :\Program Files\Microsoft Integration Runtime\5.0\Shared\diahost.exe.config.

Recherchez la balise system.net par défaut, comme indiqué dans le code suivant :

<system.net> <defaultProxy useDefaultCredentials="true" /> </system.net>Vous pouvez ensuite ajouter les détails du serveur proxy comme indiqué dans l’exemple suivant :

<system.net> <defaultProxy> <proxy bypassonlocal="true" proxyaddress="<your proxy server e.g. http://proxy.domain.org:8888/>" /> </defaultProxy> </system.net>La balise proxy permet à d’autres propriétés de spécifier les paramètres requis comme

scriptLocation. Consultez <l’élément proxy> (paramètres réseau) pour connaître la syntaxe.<proxy autoDetect="true|false|unspecified" bypassonlocal="true|false|unspecified" proxyaddress="uriString" scriptLocation="uriString" usesystemdefault="true|false|unspecified "/>Enregistrez le fichier de configuration à son emplacement d’origine.

Répétez la même procédure pour mettre à jour les fichiersdiawp.exe.config et Microsoft.DataMap.Agent.exe.config .

Ensuite, accédez au chemin D’accès C :\Program Files\Microsoft Integration Runtime\5.0\Gateway\DataScan\DataTransfer, créez un fichier nommé «Microsoft.DataMap.Agent.Connectors.Azure.DataFactory.ServiceHost.exe.config», puis configurez le paramètre de proxy comme suit. Vous pouvez également étendre les paramètres comme décrit ci-dessus.

<?xml version="1.0" encoding="utf-8"?>

<configuration>

<system.net>

<defaultProxy>

<proxy bypassonlocal="true" proxyaddress="<your proxy server e.g. http://proxy.domain.org:8888/>" />

</defaultProxy>

</system.net>

</configuration>

Le trafic local doit être exclu du proxy, par exemple si votre compte Microsoft Purview se trouve derrière des points de terminaison privés. Dans ce cas, mettez à jour les quatre fichiers suivants sous le chemin d’accès pour inclure la liste de contournement C :\Program Files\Microsoft Integration Runtime\5.0\ avec la liste de contournement requise :

- .\Shared\diahost.exe.config

- .\Shared\diawp.exe.config

- .\Gateway\DataScan\Microsoft.DataMap.Agent.exe.config

- .\Gateway\DataScan\DataTransfer\Microsoft.DataMap.Agent.Connectors.Azure.DataFactory.ServiceHost.exe.config

Exemple de liste de contournement pour l’analyse d’une base de données Azure SQL et d’un stockage ADLS gen 2 :

<system.net>

<defaultProxy>

<bypasslist>

<add address="scaneastus4123.blob.core.windows.net" />

<add address="scaneastus4123.queue.core.windows.net" />

<add address="Atlas-abc12345-1234-abcd-a73c-394243a566fa.servicebus.windows.net" />

<add address="contosopurview123.purview.azure.com" />

<add address="contososqlsrv123.database.windows.net" />

<add address="contosoadls123.dfs.core.windows.net" />

<add address="contosoakv123.vault.azure.net" />

</bypasslist>

<proxy proxyaddress=http://proxy.domain.org:8888 bypassonlocal="True" />

</defaultProxy>

</system.net>

Redémarrez le service hôte du runtime d’intégration auto-hébergé, qui récupère les modifications. Pour redémarrer le service, utilisez l’applet services à partir de Panneau de configuration. Ou, dans Integration Runtime Configuration Manager, sélectionnez le bouton Arrêter le service, puis sélectionnez Démarrer le service. Si le service ne démarre pas, vous avez probablement ajouté une syntaxe de balise XML incorrecte dans le fichier de configuration de l’application que vous avez modifié.

Importante

N’oubliez pas de mettre à jour les quatre fichiers mentionnés ci-dessus.

Vous devez également vous assurer que Microsoft Azure figure dans la liste d’autorisation de votre entreprise. Vous pouvez télécharger la liste des adresses IP Azure valides. Les plages d’adresses IP pour chaque cloud, réparties par région et par les services étiquetés dans ce cloud, sont désormais disponibles sur MS Download :

Symptômes possibles pour les problèmes liés au pare-feu et au serveur proxy

Si vous voyez des messages d’erreur comme les suivants, la raison probable est une configuration incorrecte du pare-feu ou du serveur proxy. Une telle configuration empêche le runtime d’intégration auto-hébergé de se connecter aux services Microsoft Purview. Pour vous assurer que votre pare-feu et votre serveur proxy sont correctement configurés, reportez-vous à la section précédente.

Lorsque vous essayez d’inscrire le runtime d’intégration auto-hébergé, vous recevez le message d’erreur suivant : « Échec de l’inscription de ce nœud Integration Runtime ! Vérifiez que la clé d’authentification est valide et que le service hôte du service d’intégration est en cours d’exécution sur cet ordinateur. »

Lorsque vous ouvrez Integration Runtime Configuration Manager, vous voyez un status déconnecté ou Connexion. Lorsque vous affichez les journaux des événements Windows, sous observateur d'événements> Journaux > des applications et des servicesMicrosoft Integration Runtime, vous voyez des messages d’erreur comme celui-ci :

Unable to connect to the remote server A component of Integration Runtime has become unresponsive and restarts automatically. Component name: Integration Runtime (Self-hosted)

Installation de l’environnement d’exécution Java

Si vous analysez des fichiers Parquet à l’aide du runtime d’intégration auto-hébergé avec Microsoft Purview, vous devez installer l’environnement d’exécution Java ou OpenJDK sur votre ordinateur ir auto-hébergé.

Lors de l’analyse des fichiers Parquet à l’aide du runtime d’intégration auto-hébergé, le service localise le runtime Java en vérifiant d’abord le registre (HKEY_LOCAL_MACHINE\SOFTWARE\JavaSoft\Java Runtime Environment\{Current Version}\JavaHome) pour JRE, s’il est introuvable, puis en vérifiant la variable JAVA_HOME système pour OpenJDK. Vous pouvez définir JAVA_HOME sous Paramètres système, Variables d’environnement sur votre ordinateur. Créez ou modifiez la variable JAVA_HOME pour pointer vers le jre Java sur votre ordinateur. Par exemple : C:\Program Files\Java\jdk1.8\jre

- Pour utiliser JRE : le runtime d’intégration 64 bits nécessite JRE 64 bits. Vous pouvez le trouver à partir d’ici.

- Pour utiliser OpenJDK : il est pris en charge depuis la version 3.13 du runtime d’intégration. Empaquetez le jvm.dll avec tous les autres assemblys requis d’OpenJDK sur un ordinateur runtime d’intégration auto-hébergé et définissez la variable d’environnement système JAVA_HOME en conséquence.

Guide pratique pour case activée votre version du runtime d’intégration auto-hébergé

Vous pouvez case activée la version de votre runtime d’intégration auto-hébergé dans le portail de gouvernance Microsoft Purview -> Carte de données -> Runtimes d’intégration :

Vous pouvez également case activée la version dans votre client du runtime d’intégration auto-hébergé -> Onglet Aide.

Mise à jour automatique Integration Runtime auto-hébergée

La mise à jour automatique est activée par défaut lorsque vous installez un runtime d’intégration auto-hébergé. Vous avez deux options pour gérer la version du runtime d’intégration auto-hébergé : mettre à jour automatiquement ou gérer manuellement. En règle générale, Microsoft Purview publie deux nouvelles versions du runtime d’intégration auto-hébergé chaque mois, ce qui inclut une nouvelle version de fonctionnalité, un correctif de bogue ou une amélioration. Nous recommandons donc aux utilisateurs d’effectuer une mise à jour vers une version plus récente afin d’obtenir la dernière fonctionnalité et l’amélioration.

Le runtime d’intégration auto-hébergé est automatiquement mis à jour vers une version plus récente. Quand une nouvelle version est disponible alors qu’elle n’est pas encore planifiée pour votre instance, vous pouvez également déclencher la mise à jour à partir du portail.

Remarque

Si vous avez plusieurs nœuds de runtime d’intégration auto-hébergés, il n’y a aucun temps d’arrêt pendant la mise à jour automatique. La mise à jour automatique se produit d’abord dans un nœud tandis que d’autres travaillent sur des tâches. Lorsque le premier nœud termine la mise à jour, il prend en charge les tâches restantes lorsque d’autres nœuds sont mis à jour. Si vous n’avez qu’un seul nœud de runtime d’intégration auto-hébergé, il présente un temps d’arrêt pendant la mise à jour automatique.

Mise à jour automatique de la version et de la dernière version

Pour garantir la stabilité du runtime d’intégration auto-hébergé, bien que nous publiions deux versions, nous n’envoyons qu’une seule version par mois. Par conséquent, vous constatez parfois que la version de mise à jour automatique est la version précédente de la dernière version réelle. Si vous souhaitez obtenir la dernière version, vous pouvez accéder au centre de téléchargement et le faire manuellement. En outre, la mise à jour automatique vers une nouvelle version est gérée par le service, et vous ne pouvez pas la modifier.

L’onglet Version du runtime d’intégration auto-hébergé dans le portail de gouvernance Microsoft Purview affiche la version la plus récente si la version actuelle est ancienne. Lorsque votre runtime d’intégration auto-hébergé est en ligne, cette version est la version de mise à jour automatique et met automatiquement à jour votre runtime d’intégration auto-hébergé dans l’heure planifiée. Toutefois, si votre runtime d’intégration auto-hébergé est hors connexion, la page affiche uniquement la version la plus récente.

Si vous avez plusieurs nœuds et que, pour certaines raisons, certains d’entre eux ne sont pas correctement mis à jour automatiquement. Ensuite, ces nœuds reviennent à la version, qui était la même sur tous les nœuds avant la mise à jour automatique.

Expiration du Integration Runtime auto-hébergé

Chaque version du runtime d’intégration auto-hébergé expire dans un an. Le message d’expiration s’affiche dans le portail de gouvernance Microsoft Purview et le client du runtime d’intégration auto-hébergé 90 jours avant l’expiration.