Atténuer les attaques d’informations d’identification dans Azure AD B2C avec un verrouillage intelligent

Les attaques d’informations d’identification entraînent un accès non autorisé aux ressources. Les mots de passe définis par les utilisateurs doivent être d’une complexité raisonnable. Azure AD B2C dispose de techniques d’atténuation pour contrer les attaques d’informations d’identification. L’atténuation comprend la détection des attaques par force brute et des attaques par informations d’identification d’annuaire. À l’aide de différents signaux, Azure Active Directory B2C (Azure AD B2C) analyse l’intégrité des demandes. Azure AD B2C est conçu pour différencier intelligemment les utilisateurs prévus des pirates et botnets.

Fonctionnement du verrouillage intelligent

Azure AD B2C applique une stratégie sophistiquée pour verrouiller les comptes. Le verrouillage des comptes est basé sur l’adresse IP de la requête et sur les mots de passe entrés. La durée du verrouillage augmente également en fonction de la probabilité de l’existence d’une attaque. Après 10 tentatives d’entrée d’un mot de passe sans succès (le seuil de tentative par défaut), le compte est verrouillé pendant une minute. La prochaine fois qu’une connexion échoue après le déverrouillage du compte (c’est-à-dire après que le compte a été automatiquement déverrouillé par le service à l’expiration de la période de verrouillage), un autre verrouillage d’une minute se produit et se poursuit pour chaque connexion non réussie. L’entrée du même mot de passe à plusieurs reprises n’est pas considérée comme plusieurs connexions ayant échoué.

Notes

Cette fonctionnalité est prise en charge par des flux d’utilisateurs, les stratégies personnalisées et les flux ROPC. Elle est activée par défaut, ce qui signifie que vous n’avez pas besoin de la configurer dans vos flux d’utilisateurs ou vos stratégies personnalisées.

Déverrouiller les comptes

Les 10 premiers verrouillages durent une minute. Les 10 verrouillages suivants durent un peu plus longtemps, et leur durée augmente tous les 10 verrouillages. Le compteur de verrouillage se remet à zéro après une connexion réussie lorsque le compte n’est pas verrouillé. Les périodes de verrouillage peuvent durer jusqu'à cinq heures. Les utilisateurs doivent attendre que la durée de verrouillage expire. Mais l’utilisateur peut déverrouiller un compte à l’aide d’un flux d’utilisateur de mot de passe en libre-service.

Gérer les paramètres de verrouillage intelligent

Pour gérer les paramètres de verrouillage intelligent, y compris le seuil de verrouillage :

Connectez-vous au portail Azure.

Si vous avez accès à plusieurs locataires, sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre locataire Azure AD B2C à partir du menu Annuaires + abonnements.

Dans le menu de gauche, sélectionnez Azure AD B2C. Ou sélectionnez Tous les services, puis recherchez et sélectionnez Azure AD B2C.

Sous Sécurité, sélectionnez Méthodes d’authentification (préversion), puis Protection par mot de passe.

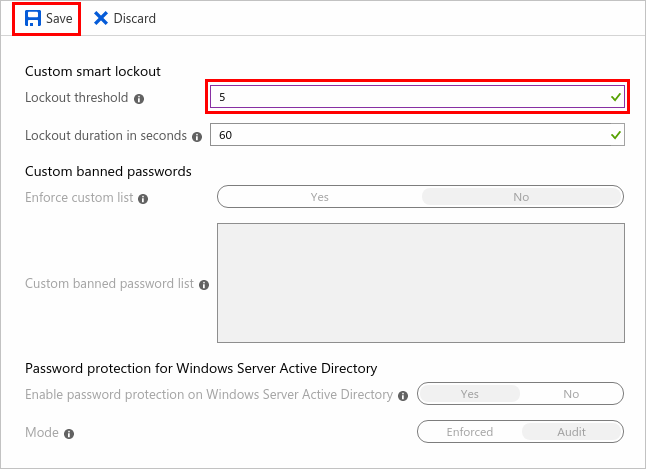

Sous Verrouillage intelligent personnalisé, entrez les paramètres de verrouillage intelligent de votre choix :

Seuil de verrouillage : nombre de tentatives de connexion ayant échoué avant le premier verrouillage du compte. Si la première connexion après un verrouillage échoue également, le compte est de nouveau verrouillé.

Durée de verrouillage en secondes : durée minimale de chaque verrouillage, en secondes. Si un compte est verrouillé à plusieurs reprises, cette durée augmente.

Réglage du seuil de verrouillage à 5 dans les paramètres de Protection par mot de passe.

Sélectionnez Enregistrer.

Test du verrouillage intelligent

La fonctionnalité de verrouillage intelligent utilise de nombreux facteurs pour déterminer quand un compte doit être verrouillé, mais le facteur principal reste le modèle de mot de passe. La fonctionnalité de verrouillage intelligent considère un ensemble de légères variantes de mot de passe, comptées comme une seule tentative. Exemple :

- Les mots de passe tels que 12456! et 1234567! (ou newAccount1234 et newAccount1234) sont tellement similaires que l’algorithme les interprète comme des erreurs humaines et les compte comme une seule tentative.

- Des variations plus importantes dans le modèle, telles que 12456 ! et ABCD2 !, sont comptabilisés comme des tentatives distinctes.

Lorsque vous testez la fonctionnalité de verrouillage intelligent, utilisez un modèle distinctif pour chaque mot de passe que vous entrez. Vous pouvez utiliser des applications Web de génération de mots de passe, comme https://password-gen.com/.

Lorsque le seuil de verrouillage intelligent est atteint, le message suivant s’affiche lorsque le compte est verrouillé : Votre compte est temporairement verrouillé pour éviter toute utilisation non autorisée. Réessayez plus tard. Les messages d’erreur peuvent être localisés.

Remarque

Lorsque vous testez le verrouillage intelligent, vos demandes de connexion peuvent être traitées par différents centres de données en raison de la gestion géo-distribuée et équilibrée en charge inhérente au service d’authentification Microsoft Entra. Dans ce scénario, étant donné que chaque centre de données Microsoft Entra effectue le suivi du verrouillage de façon indépendante, le nombre de tentatives peut dépasser le seuil que vous aviez défini pour provoquer un verrouillage. Un utilisateur a un nombre maximal (threshold_limit * datacenter_count) de tentatives incorrectes avant d’être complètement verrouillé. Pour plus d’informations, consultez Infrastructure mondiale Azure.

Affichage des comptes verrouillés

Pour obtenir des informations sur les comptes verrouillés, vous pouvez consulter le rapport d’activité de connexion d’Active Directory. Sous État, sélectionnez Échec. Échec des tentatives de connexion avec un code d’erreur de connexion de 50053 indique un compte verrouillé :

Pour en savoir plus sur l’affichage du rapport d’activité de connexion dans Microsoft Entra ID, consultez Codes d’erreur du rapport d’activité de connexion.