Comment les objets et les informations d’identification sont synchronisés dans un domaine managé Microsoft Entra Domain Services

Les objets et les informations d’identification d’un domaine managé Microsoft Entra Domain Services peuvent être créés localement dans le domaine ou synchronisés à partir d’un locataire Microsoft Entra. Quand vous déployez Domain Services pour la première fois, une synchronisation automatique unidirectionnelle est configurée et démarrée pour répliquer les objets à partir de Microsoft Entra ID. Cette synchronisation unidirectionnelle continue à s’exécuter en arrière-plan pour maintenir à jour le domaine managé Domain Services avec les modifications apportées par Microsoft Entra ID. Aucune synchronisation n’est effectuée de Domain Services vers Microsoft Entra ID.

Dans un environnement hybride, les objets et les informations d’identification d’un domaine AD DS local peuvent être synchronisés dans Microsoft Entra ID avec Microsoft Entra Connect. Une fois que ces objets sont synchronisés dans Microsoft Entra ID, la synchronisation automatique en arrière-plan rend ces objets et informations d’identification disponibles pour les applications utilisant le domaine managé.

Le diagramme suivant illustre le fonctionnement de la synchronisation entre Domain Services, Microsoft Entra ID et un environnement AD DS local facultatif :

Synchronisation de Microsoft Entra ID vers Domain Services

Les comptes d’utilisateur, les appartenances aux groupes et les hachages des informations d’identification sont synchronisés dans une seule direction, de Microsoft Entra ID vers Domain Services. Ce processus de synchronisation est automatique. Il est inutile de configurer, surveiller ou gérer le processus de synchronisation. La synchronisation initiale peut durer de quelques heures à quelques jours, en fonction du nombre d’objets dans l’annuaire Microsoft Entra. Une fois la synchronisation initiale terminée, les modifications apportées à Microsoft Entra ID, telles que les modifications de mot de passe ou d’attribut, sont alors automatiquement synchronisées avec Domain Services.

Quand un utilisateur est créé dans Microsoft Entra ID, il n’est pas synchronisé avec Domain Services tant qu’il n’a pas modifié son mot de passe dans Microsoft Entra ID. Ce processus de changement de mot de passe entraîne la génération et le stockage dans Microsoft Entra ID des hachages de mot de passe pour l’authentification Kerberos et NTLM. Les hachages de mot de passe sont nécessaires pour authentifier correctement un utilisateur dans Domain Services.

Le processus de synchronisation est unidirectionnel par nature. Il n’y a pas de synchronisation inverse des modifications de Domain Services vers Microsoft Entra ID. Un domaine managé est en grande partie en lecture seule, à l’exception des unités d’organisation personnalisées que vous pouvez créer. Vous ne pouvez pas changer les attributs utilisateur, les mots de passe utilisateur ou les appartenances aux groupes au sein d’un domaine managé.

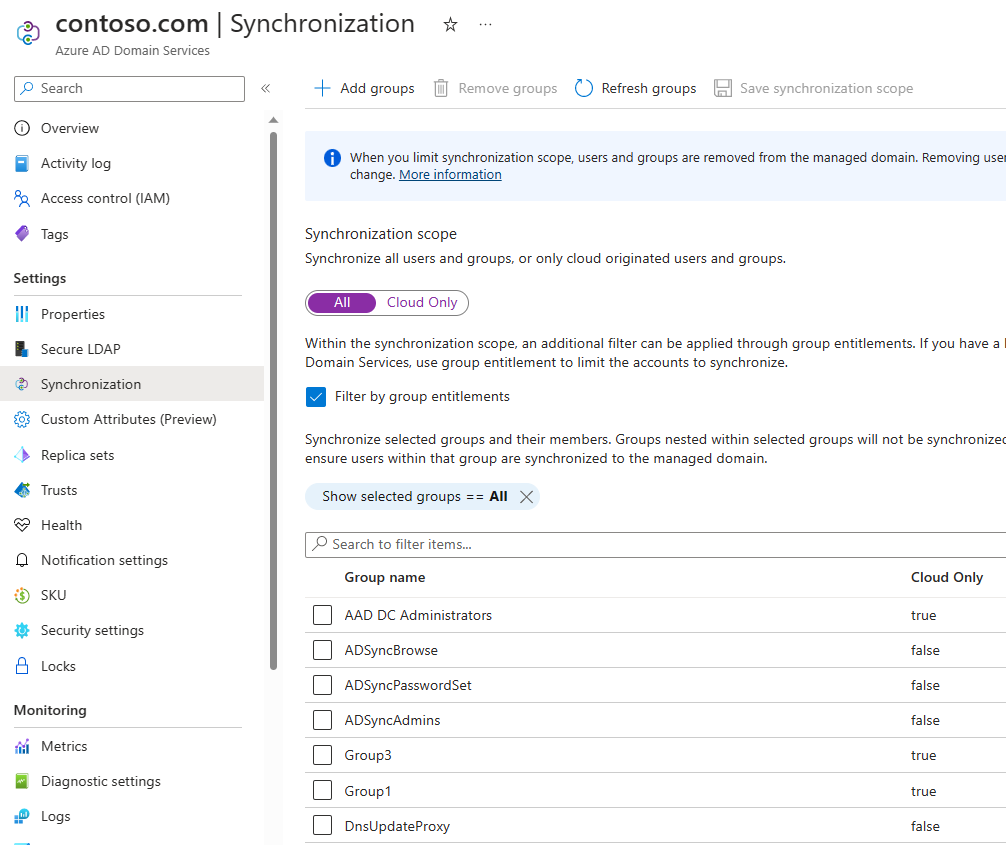

Synchronisation délimitée et filtre de groupe

Vous pouvez limiter la synchronisation aux comptes d’utilisateur qui proviennent du cloud. Dans cette étendue de synchronisation, vous pouvez appliquer un filtre pour des groupes ou des utilisateurs spécifiques. Vous pouvez choisir entre les groupes cloud uniquement, les groupes locaux, ou les deux. Pour plus d’informations sur la configuration de la synchronisation délimitée, consultez Configurer la synchronisation délimitée.

Synchronisation et mappage des attributs avec Domain Services

Le tableau suivant liste certains attributs courants et la façon dont ils sont synchronisés avec Domain Services.

| Attribut dans Domain Services | Source | Notes |

|---|---|---|

| UPN | Attribut UPN de l’utilisateur dans le locataire Microsoft Entra | L’attribut UPN du locataire Microsoft Entra est synchronisé en l’état avec Domain Services. La méthode la plus fiable pour se connecter à un domaine managé consiste à utiliser l’UPN. |

| SAMAccountName | Attribut mailNickname de l’utilisateur dans le locataire Microsoft Entra ou généré automatiquement | L’Attribut SAMAccountName provient de l’attribut mailNickname dans le locataire Microsoft Entra. Si plusieurs comptes d’utilisateurs ont le même attribut mailNickname, SAMAccountName est généré automatiquement. Si le paramètre mailNickname ou préfixe UPN dépasse 20 caractères, SAMAccountName est généré automatiquement pour répondre à la limite de 20 caractères sur les attributs SAMAccountName. |

| Mots de passe | Mot de passe de l’utilisateur dans le locataire Microsoft Entra | Les hachages de mot de passe hérités nécessaires pour l’authentification NTLM ou Kerberos sont synchronisés à partir du locataire Microsoft Entra. Si le locataire Microsoft Entra est configuré pour la synchronisation hybride avec Microsoft Entra Connect, ces hachages de mot de passe proviennent de l’environnement AD DS local. |

| SID groupe/utilisateur principal | Généré automatiquement | Le SID principal pour les comptes de groupe/d’utilisateur est généré automatiquement dans Domain Services. Cet attribut ne correspond pas au SID de groupe/d’utilisateur principal de l’objet dans un environnement AD DS local. Cette incompatibilité est due au fait que le domaine managé a un espace de noms SID différent de celui du domaine AD DS local. |

| Historique des SID des utilisateurs et groupes | SID d’utilisateur et de groupe principal local | L’attribut SidHistory pour les utilisateurs et les groupes dans Domain Services est défini de manière à refléter le SID de groupe ou d’utilisateur principal correspondant dans un environnement AD DS local. Cette fonctionnalité facilite le lift-and-shift des applications locales vers Domain Services dans la mesure où vous n’avez pas besoin de redéfinir les ACL des ressources. |

Conseil

Se connecter au domaine managé en utilisant le format UPN : l’attribut SAMAccountName, tel que AADDSCONTOSO\driley, peut être généré automatiquement pour certains comptes d’utilisateur dans un domaine managé. La valeur de SAMAccountName générée automatiquement pour l’utilisateur peut différer du préfixe UPN de ce dernier, donc n’est pas toujours un moyen fiable de se connecter.

Par exemple, si plusieurs utilisateurs ont le même attribut mailNickname ou si des utilisateurs ont des préfixes UPN anormalement longs, la valeur SAMAccountName pour ces utilisateurs peut être générée automatiquement. Utilisez le format UPN, tel que driley@aaddscontoso.com, pour vous connecter de manière fiable à un domaine managé.

Mappage d’attributs pour les comptes d’utilisateur

Le tableau suivant illustre la façon dont certains attributs pour des objets utilisateur dans Microsoft Entra ID sont synchronisés avec les attributs correspondants dans Domain Services.

| Attribut d’utilisateur dans Microsoft Entra ID | Attribut utilisateur dans Domain Services |

|---|---|

| accountEnabled | userAccountControl (définit ou efface le bit ACCOUNT_DISABLED) |

| city | l |

| companyName | companyName |

| country | co |

| department | department |

| displayName | displayName |

| employeeId | employeeId |

| facsimileTelephoneNumber | facsimileTelephoneNumber |

| givenName | givenName |

| jobTitle | title |

| mailNickName | msDS-AzureADMailNickname |

| mailNickName | SAMAccountName (peut parfois être généré automatiquement) |

| manager | manager |

| mobile | mobile |

| objectid | msDS-aadObjectId |

| onPremiseSecurityIdentifier | sidHistory |

| passwordPolicies | userAccountControl (définit ou efface le bit DONT_EXPIRE_PASSWORD) |

| physicalDeliveryOfficeName | physicalDeliveryOfficeName |

| postalCode | postalCode |

| preferredLanguage | preferredLanguage |

| proxyAddresses | proxyAddresses |

| state | st |

| streetAddress | streetAddress |

| surname | sn |

| telephoneNumber | telephoneNumber |

| userPrincipalName | userPrincipalName |

Mappage d’attributs pour les groupes

Le tableau suivant illustre la façon dont certains attributs pour des objets de groupe dans Microsoft Entra ID sont synchronisés avec les attributs correspondants dans Domain Services.

| Attribut de groupe dans Microsoft Entra ID | Attribut de groupe dans Domain Services |

|---|---|

| displayName | displayName |

| displayName | SAMAccountName (peut parfois être généré automatiquement) |

| mailNickName | msDS-AzureADMailNickname |

| objectid | msDS-AzureADObjectId |

| onPremiseSecurityIdentifier | sidHistory |

| proxyAddresses | proxyAddresses |

| securityEnabled | groupType |

Synchronisation de AD DS local vers Microsoft Entra ID et Domain Services

Microsoft Entra Connect est utilisé pour synchroniser les comptes d’utilisateur, les appartenances aux groupes et les hachages d’informations d’identification à partir d’un environnement AD DS local dans Microsoft Entra ID. Les attributs des comptes d’utilisateur tels que l’UPN et l’identificateur de sécurité (SID) sont synchronisés en local. Pour vous connecter à l’aide de Domain Services, les hachages de mot de passe hérités requis pour l’authentification NTLM et Kerberos sont également synchronisés avec Microsoft Entra ID.

Important

Microsoft Entra Connect doit uniquement être installé et configuré pour la synchronisation avec des environnements AD DS locaux. L’installation de Microsoft Entra Connect n’est pas prise en charge dans un domaine managé pour synchroniser les objets avec Microsoft Entra ID.

Si vous configurez l’écriture différée, les changements dans Microsoft Entra ID sont synchronisés en retour dans l’environnement AD DS local. Par exemple, si un utilisateur change son mot de passe en utilisant la gestion des mots de passe en libre-service Microsoft Entra, le mot de passe est mis à jour dans l’environnement AD DS local.

Remarque

Utilisez toujours la dernière version de Microsoft Entra Connect pour avoir les correctifs de tous les bogues connus.

Synchronisation d’un environnement local à plusieurs forêts

De nombreuses organisations disposent d’un environnement AD DS local relativement complexe qui comprend plusieurs forêts. Microsoft Entra Connect prend en charge la synchronisation des utilisateurs, des groupes et des hachages d’informations d’identification à partir d’environnements multiforêts dans Microsoft Entra ID.

Microsoft Entra ID a un espace de noms plat beaucoup plus simple. Pour permettre aux utilisateurs d’accéder de manière fiable aux applications sécurisées par Microsoft Entra ID, résolvez les conflits d’UPN entre comptes d’utilisateur de forêts différentes. Les domaines managés utilisent une structure d’unité d’organisation plate, comme Microsoft Entra ID. Tous les comptes d’utilisateurs et les groupes sont stockés dans le conteneur Utilisateurs AADDC, en dépit de la synchronisation effectuée à partir de forêts ou de domaines locaux différents, même si vous avez configuré une structure d’unités d’organisation hiérarchique locale. Le domaine managé aplatit toutes les structures d’unités d’organisation hiérarchiques.

Comme indiqué précédemment, il n’y a pas de synchronisation de Domain Services vers Microsoft Entra ID. Vous pouvez créer une unité d’organisation personnalisée dans Domain Services, puis des utilisateurs, des groupes ou des comptes de service au sein de ces unités d’organisation personnalisées. Aucun des objets créés dans les unités d’organisation personnalisées n’est synchronisé en retour dans Microsoft Entra ID. Ces objets sont uniquement disponibles dans le domaine managé et ne sont pas visibles à l’aide d’applets de commande PowerShell Microsoft Graph, de l’API Microsoft Graph ou du centre d’administration Microsoft Entra.

Ce qui n’est pas synchronisé avec Domain Services

Les objets ou attributs suivants ne sont pas synchronisés à partir d’un environnement AD DS local vers Microsoft Entra ID ou Domain Services :

- Attributs exclus : vous pouvez choisir d’exclure certains attributs de la synchronisation dans Microsoft Entra ID à partir d’un environnement AD DS local avec Microsoft Entra Connect. Ces attributs exclus ne sont alors pas disponibles dans Domain Services.

- Stratégies de groupe : les stratégies de groupe configurées dans un environnement AD DS local ne sont pas synchronisées avec Domain Services.

- Dossier Sysvol : le contenu du dossier Sysvol dans un environnement AD DS local n’est pas synchronisé avec Domain Services.

- Objets ordinateur : les objets ordinateur pour les ordinateurs joints à un environnement AD DS local ne sont pas synchronisés avec Domain Services. Ces ordinateurs n’ont pas de relation d’approbation avec le domaine managé et n’appartiennent qu’à l’environnement AD DS local. Dans Domain Services, seuls les objets ordinateur pour les ordinateurs explicitement joints au domaine managé s’affichent.

- Attributs SidHistory des utilisateurs et groupes : les SID de l’utilisateur principal et du groupe principal d’un environnement AD DS local sont synchronisés avec Domain Services. Toutefois, les attributs SidHistory existants pour les utilisateurs et les groupes ne sont pas synchronisés de l’environnement AD DS local vers Domain Services.

- Structures d’unités d’organisation : les unités d’organisation définies dans un environnement AD DS local ne sont pas synchronisées avec Domain Services. Il existe deux unités d’organisation intégrées dans Domain Services : une pour les utilisateurs et une pour les ordinateurs. Le domaine managé a une structure d’unité d’organisation plate. Vous pouvez choisir de créer une unité d’organisation personnalisée dans votre domaine managé.

Considérations relatives à la sécurité et à la synchronisation de hachage du mot de passe

Quand vous activez Domain Services, les hachages de mot de passe hérités pour l’authentification NTLM et Kerberos sont obligatoires. Microsoft Entra ID ne stockant pas les mots de passe en texte clair, ces hachages ne peuvent pas être générés automatiquement pour les comptes d’utilisateur existants. Les hachages de mot de passe compatibles NTLM et Kerberos sont toujours stockés sous forme chiffrée dans Microsoft Entra ID.

Les clés de chiffrement sont uniques pour chaque locataire Microsoft Entra. Ces hachages sont chiffrés de sorte que seul Domain Services ait accès aux clés de déchiffrement. Aucun autre service ni composant dans Microsoft Entra ID n’a accès aux clés de déchiffrement.

Les hachages de mot de passe hérités sont ensuite synchronisés à partir de Microsoft Entra ID dans les contrôleurs de domaine du domaine managé. Les disques de ces contrôleurs de domaine managé dans Domain Services sont chiffrés au repos. Ces hachages de mot de passe sont stockés et sécurisés sur ces contrôleurs de domaine de la même manière que les mots de passe stockés et sécurisés dans un environnement AD DS local.

Pour les environnements Microsoft Entra cloud uniquement, les utilisateurs doivent réinitialiser/changer leur mot de passe pour que les hachages de mot de passe nécessaires soient générés et stockés dans Microsoft Entra ID. Pour tout compte d’utilisateur cloud créé dans Microsoft Entra ID après l’activation de Microsoft Entra Domain Services, les hachages de mot de passe sont générés et stockés dans des formats compatibles NTLM et Kerberos. Tous les comptes d’utilisateur cloud doivent changer leur mot de passe pour qu’ils puissent être synchronisés avec Domain Services.

Pour les comptes d’utilisateurs hybrides synchronisés à partir d’un environnement AD DS local avec Microsoft Entra Connect, vous devez configurer Microsoft Entra Connect pour synchroniser les hachages de mot de passe dans les formats compatibles NTLM et Kerberos.

Étapes suivantes

Pour plus d’informations sur les détails de la synchronisation de mot de passe, consultez Fonctionnement de la synchronisation de hachage du mot de passe avec Microsoft Entra Connect.

Pour commencer à utiliser Domain Services, créez un domaine managé.