Démarrage rapide : Inscrire une application avec la plateforme d’identités Microsoft

Commencez avec le Plateforme d’identités Microsoft en inscrivant une application dans le portail Azure.

La plateforme d’identités Microsoft assure la gestion des identités et des accès (IAM) uniquement pour les applications inscrites. Qu’il s’agisse d’une application cliente telle qu’une application web ou mobile, ou d’une API web sur laquelle repose une application cliente, son inscription établit une relation d’approbation entre votre application et le fournisseur d’identité, à savoir la plateforme d’identités Microsoft.

Conseil

Pour inscrire une application à Azure AD B2C, suivez les étapes décrites dans Tutoriel : Inscrire une application web dans Azure AD B2C.

Prérequis

- Un compte Azure disposant d’un abonnement actif. Créez un compte gratuitement.

- Le compte Azure doit être au minimum Administrateur d’application cloud.

- Suivi du guide de démarrage rapide Configurer un locataire.

Inscrire une application

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

L’inscription de votre application établit une relation d’approbation entre votre application et la plateforme d’identités Microsoft. L’approbation est unidirectionnelle : votre application approuve la plateforme d’identités Microsoft, et non le contraire. Une fois créé, l’objet d’application ne peut pas être déplacé entre différents locataires.

Effectuez les étapes suivantes pour créer l’inscription d’application :

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Si vous avez accès à plusieurs tenants, utilisez l’icône Paramètres

dans le menu supérieur pour basculer vers le tenant dans lequel vous voulez inscrire l’application à partir du menu Répertoires + abonnements.

dans le menu supérieur pour basculer vers le tenant dans lequel vous voulez inscrire l’application à partir du menu Répertoires + abonnements.Accédez à Identité>Applications>Inscriptions d’applications, puis sélectionnez Nouvelle inscription.

Entrez un nom d’affichage pour votre application. Les utilisateurs de votre application peuvent voir le nom d’affichage lorsqu’ils l’utilisent, par exemple lors de la connexion. Vous pouvez modifier le nom d’affichage à tout moment, et plusieurs inscriptions d’applications peuvent partager le même nom. L’ID d’application (client) généré automatiquement par l’inscription de l’application, et non son nom d’affichage, identifie de manière unique votre application au sein de la plateforme d’identités.

Spécifiez les personnes qui peuvent utiliser l’application ; elles sont parfois appelées audience de connexion.

Types de comptes pris en charge Description Comptes dans cet annuaire organisationnel uniquement Sélectionnez cette option si vous générez une application destinée à être utilisée uniquement par des utilisateurs (ou des invités) dans votre locataire.

Souvent appelée application métier (LOB), cette application est une application monolocataire dans la plateforme d’identités Microsoft.Comptes dans un annuaire organisationnel Sélectionnez cette option si vous souhaitez que les utilisateurs de n’importe quel locataire Microsoft Entra puissent utiliser votre application. Cette option est appropriée si, par exemple, vous générez une application Logiciel en tant que service (SaaS) que vous envisagez de fournir à plusieurs organisations.

Ce type d’application est dit multilocataire dans la plateforme d’identités Microsoft.Comptes dans un annuaire organisationnel et comptes personnels Microsoft Sélectionnez cette option pour cibler l’ensemble le plus large de clients.

En sélectionnant cette option, vous inscrivez une application multilocataire qui peut également prendre en charge les utilisateurs disposant de comptes Microsoft personnels. Les comptes Microsoft personnels incluent les comptes Skype, Xbox, Live et Hotmail.Comptes Microsoft personnels Sélectionnez cette option si vous générez une application destinée uniquement aux utilisateurs disposant de comptes Microsoft personnels. Les comptes Microsoft personnels incluent les comptes Skype, Xbox, Live et Hotmail. N’entrez rien pour URI de redirection (facultatif) . Vous allez configurer un URI de redirection à la section suivante.

Sélectionnez Inscrire pour procéder à l’inscription d’application initiale.

Une fois l’inscription terminée, le Centre d’administration Microsoft Entra affiche le volet Vue d’ensemble de l’inscription de l’application. Vous voyez l’ID d’application (client) . Aussi appelée ID client, cette valeur identifie de manière unique votre application dans la plateforme d’identités Microsoft.

Important

Par défaut, les inscriptions de nouvelles applications sont masquées aux utilisateurs. Quand vous êtes prêt pour rendre l’application visible aux utilisateurs dans la page Mes applications, vous pouvez l’activer. Pour activer l’application, dans le centre d’administration Microsoft Entra, accédez à Identité>Applications>Applications d’entreprise, puis sélectionnez l’application. Puis, dans la page Propriétés, basculez Visible pour les utilisateurs ? sur Oui.

Le code de votre application, ou plus généralement une bibliothèque d’authentification servant dans votre application, utilise également l’ID client. L’ID est utilisé dans le cadre de la validation des jetons de sécurité reçus de la plateforme d’identités.

Ajouter un URI de redirection

Un URI de redirection est l’emplacement où la plateforme d’identités Microsoft redirige le client d’un utilisateur et envoie des jetons de sécurité après authentification.

Dans une application web de production, par exemple, l’URI de redirection est souvent un point de terminaison public sur lequel votre application s’exécute, comme https://contoso.com/auth-response. Pendant le développement, il est courant d’ajouter également le point de terminaison où vous exécutez votre application localement, comme https://127.0.0.1/auth-response ou http://localhost/auth-response. Assurez-vous que les environnements de développement/URI de redirection superflus ne sont pas exposés dans l’application de production. Pour ce faire, vous pouvez disposer d’inscriptions distinctes de l’application pour le développement et la production.

Pour ajouter et modifier des URI de redirection pour vos applications inscrites, vous devez configurer leurs paramètres de plateforme.

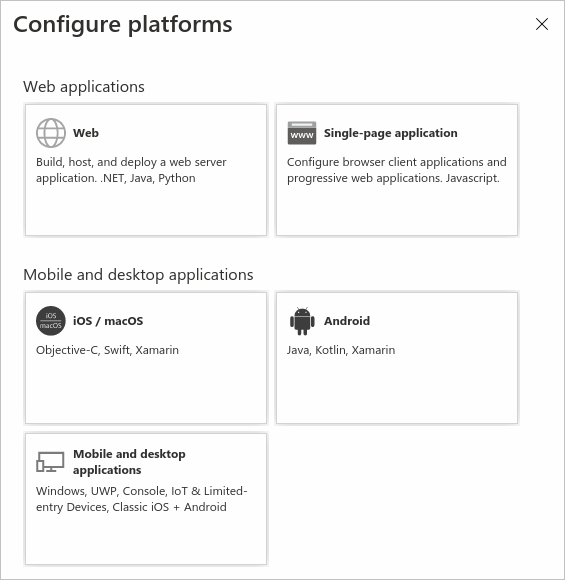

Configurer des paramètres de plateforme

Les paramètres de chaque type d’application, dont les URI de redirection, sont configurés dans Configurations de plateforme dans le portail Azure. Certaines plateformes, comme le web et les applications monopages, nécessitent de spécifier manuellement un URI de redirection. Pour les autres plateformes, comme les plateformes mobiles et de bureau, vous pouvez sélectionner des URI de redirection générés automatiquement quand vous configurez leurs autres paramètres.

Pour configurer des paramètres d’application en fonction de la plateforme ou de l’appareil ciblé, procédez comme suit :

Dans le Centre d’administration Microsoft Entra, dans Inscriptions d’applications, sélectionnez votre application.

Sous Gérer, sélectionnez Authentification.

Sous Configurations de plateformes, sélectionnez Ajouter une plateforme.

Sous Configurer des plateformes, sélectionnez la vignette correspondant à votre type d’application (plateforme) pour configurer ses paramètres.

Plate-forme Paramètres de configuration Web Entrez un URI de redirection pour votre application. Cet URI est l’emplacement où la plateforme d’identités Microsoft redirige le client d’un utilisateur et envoie des jetons de sécurité après authentification.

Vous pouvez également configurer l’URL de déconnexion du canal frontal et les propriétés de flux implicites et hybrides.

Sélectionnez cette plateforme pour les applications web standard qui s’exécutent sur un serveur.Application monopage Entrez un URI de redirection pour votre application. Cet URI est l’emplacement où la plateforme d’identités Microsoft redirige le client d’un utilisateur et envoie des jetons de sécurité après authentification.

Vous pouvez également configurer l’URL de déconnexion du canal frontal et les propriétés de flux implicites et hybrides.

Sélectionnez cette plateforme si vous générez une application web côté client en utilisant JavaScript ou un framework comme Angular, Vue.js, React.js ou Blazor WebAssembly.iOS / macOS Entrez l’ID de bundle d’applications. Recherchez-le dans Paramètres de build ou dans Xcode, dans info.plist.

Un URI de redirection est automatiquement généré quand vous spécifiez un ID de bundle.Android Entrez le Nom du package d’applications. Recherchez-le dans le fichier AndroidManifest.xml. Générez et entrez également le Hachage de signature.

Un URI de redirection est automatiquement généré quand vous spécifiez ces paramètres.Applications de bureau et mobiles Sélectionnez l’un des URI de redirection suggérés. ou spécifiez un ou plusieurs URI de redirection personnalisés.

Pour les applications de bureau utilisant un navigateur incorporé, nous vous recommandonshttps://login.microsoftonline.com/common/oauth2/nativeclient

Pour les applications de bureau utilisant un navigateur système, nous vous recommandonshttp://localhost

Sélectionnez cette plateforme pour les applications mobiles qui n’utilisent pas la toute dernière bibliothèque d’authentification Microsoft (MSAL), ou qui n’utilisent pas de répartiteur. Sélectionnez également cette plateforme pour les applications de bureau.Sélectionnez Configurer pour effectuer la configuration de la plateforme.

Restrictions applicables aux URI de redirection

Plusieurs restrictions s’appliquent au format des URI de redirection que vous ajoutez à une inscription d’application. Pour plus d’informations sur ces restrictions, consultez Limitations et restrictions des URI de redirection (URL de réponse).

Ajouter les informations d’identification

Les informations d’identification sont utilisées par les applications clientes confidentielles qui accèdent à une API web. Les applications web, les autres API web ou les applications de type service et démon sont des exemples de clients confidentiels. Les informations d’identification permettent à votre application de s’authentifier de façon autonome, sans qu’aucune interaction utilisateur ne soit nécessaire au moment de l’exécution.

Vous pouvez ajouter des certificats, des secrets clients (une chaîne) ou des informations d’identification de l’identité fédérée en tant qu’informations d’identification à votre inscription d’application cliente confidentielle.

Ajouter un certificat

Parfois appelé clé publique, un certificat est le type d’informations d’identification recommandé, car il est considéré comme plus sécurisé que les secrets clients. Pour plus d’informations sur l’utilisation d’un certificat comme méthode d’authentification dans votre application, consultez Informations d’identification de certificat d’authentification d’application de la plateforme d’identités Microsoft.

- Dans le Centre d’administration Microsoft Entra, dans Inscriptions d’applications, sélectionnez votre application.

- Sélectionnez Certificats et secrets>Certificats>Charger un certificat.

- Sélectionnez les fichiers à charger. Il doit s’agir d’un fichier de type .cer, .pem ou .crt.

- Sélectionnez Ajouter.

Ajouter un secret client

Parfois appelé mot de passe d’application, un secret client est une valeur de chaîne que votre application peut utiliser à la place d’un certificat pour s’identifier elle-même.

Les secrets clients sont considérés comme moins sûrs que les informations d’identification d’un certificat. Les développeurs d’applications utilisent parfois des secrets clients lors du développement d’applications locales en raison de leur facilité d’utilisation. Cependant, vous devez utiliser des informations d’identification de certificat pour toutes les applications que vous exécutez en production.

- Dans le Centre d’administration Microsoft Entra, dans Inscriptions d’applications, sélectionnez votre application.

- Sélectionnez Certificats et secrets>Clés secrètes client>Nouvelle clé secrète client.

- Ajoutez une description pour votre clé secrète client.

- Sélectionnez un délai d’expiration pour le secret ou spécifiez une durée de vie personnalisée.

- La durée de vie d’un secret client est limitée à deux ans (24 mois) ou moins. Vous ne pouvez pas spécifier une durée de vie personnalisée supérieure à 24 mois.

- Microsoft vous recommande de définir une valeur d’expiration inférieure à 12 mois.

- Sélectionnez Ajouter.

- Enregistrez la valeur du secret en prévision d’une utilisation dans le code de votre application cliente. Cette valeur secrète ne sera plus jamais affichée lorsque vous aurez quitté cette page.

Pour des recommandations sur la sécurité des applications, consultez Bonnes pratiques et recommandations relatives à la plateforme d’identités Microsoft.

Si vous utilisez une connexion de service Azure DevOps qui crée automatiquement un principal de service, vous devez mettre à jour la clé secrète client à partir du site du portail Azure DevOps au lieu de mettre à jour directement la clé secrète client. Reportez-vous à ce document sur la mise à jour de la clé secrète client à partir du site du portail Azure DevOps : Résoudre les problèmes de connexion au service Azure Resource Manager.

Ajouter des informations d’identification fédérées

Les informations d’identification d’identité fédérée sont un type d’informations d’identification qui permet aux charges de travail, telles que GitHub Actions, les charges de travail s’exécutant sur Kubernetes ou les charges de travail s’exécutant sur des plateformes de calcul en dehors d’Azure d’accéder aux ressources protégées Microsoft Entra sans avoir à gérer les secrets à l’aide de la fédération d’identité de charge de travail.

Pour ajouter des informations d’identification fédérées, procédez comme suit :

Dans le Centre d’administration Microsoft Entra, dans Inscriptions d’applications, sélectionnez votre application.

Sélectionnez Certificats et secrets>Informations d’identification fédérées>Ajouter des informations d’identification.

Dans la zone déroulante Scénario d’informations d’identification fédérées, sélectionnez l’un des scénarios pris en charge et suivez les instructions correspondantes pour terminer la configuration.

- Clés gérées par le client pour chiffrer les données de votre locataire à l’aide d’Azure Key Vault dans un autre locataire.

- Actions GitHub déployant des ressources Azure pour configurer un workflow GitHub afin d’obtenir des jetons pour votre application et de déployer des ressources sur Azure.

- Kubernetes accédant aux ressources Azure pour configurer un compte de service Kubernetes afin d’obtenir des jetons pour votre application et d’accéder aux ressources Azure.

- Autre émetteur pour configurer une identité gérée par un fournisseur OpenID Connect externe afin d’obtenir des jetons pour votre application et d’accéder aux ressources Azure.

Pour plus d’informations sur l’obtention d’un jeton d’accès avec des informations d’identification fédérées, consultez l’article Plateforme d’identités Microsoft et flux d’informations d’identification du client OAuth 2.0 .

Étapes suivantes

Les applications clientes doivent généralement accéder aux ressources d’une API web. Vous pouvez protéger votre application cliente en utilisant la plateforme d’identités Microsoft. Vous pouvez également utiliser la plateforme pour autoriser un accès délimité, basé sur les autorisations, à votre API web.

Passez au guide de démarrage rapide suivant de la série, afin de créer une autre inscription d’application pour votre API web et d’exposer ses étendues.