Meilleures pratiques d’identité

Cet article présente une perspective avisée sur la meilleure façon de configurer l’identité dans Azure Databricks. Il explique, notamment, comment migrer vers la fédération d’identité, ce qui vous permet de gérer tous vos utilisateurs, groupes et principaux de service dans le compte Azure Databricks.

Pour obtenir une vue d’ensemble du modèle d’identité Azure Databricks, consultez Identités Azure Databricks.

Pour plus d’informations sur l’accès sécurisé aux API Azure Databricks, consultez l’article Gérer les autorisations de jeton d’accès personnel.

Configurer les utilisateurs, les principaux de service et les groupes

Il existe trois types d’identité Azure Databricks :

- Utilisateurs : identités utilisateur reconnues par Azure Databricks et représentées par des adresses e-mail.

- Principaux de service : identités à utiliser avec des travaux, des outils automatisés et des systèmes tels que des scripts, des applications et des plateformes CI/CD.

- Groupes : les groupes simplifient la gestion des identités, facilitant l’octroi d’accès à des espaces de travail, données et autres objets sécurisables.

Databricks recommande de créer des principaux de service pour exécuter des travaux de production ou modifier des données de production. Si tous les processus qui agissent sur les données de production sont exécutés en utilisant des principaux de service, les utilisateurs interactifs n’ont pas besoin de privilèges d’écriture, de suppression ou de modification en production. Cela élimine le risque qu’un utilisateur écrase accidentellement des données de production.

Dans Unity Catalog, la meilleure pratique consiste à attribuer l’accès aux espaces de travail et aux stratégies de contrôle d’accès aux groupes, plutôt que de les attribuer individuellement aux utilisateurs. Toutes les identités Azure Databricks peuvent être attribuées en tant que membres de groupes, et les membres héritent des autorisations attribuées à leur groupe.

Voici les rôles d’administration qui peuvent gérer les identités Azure Databricks :

- Les administrateurs de compte peuvent ajouter des utilisateurs, des principaux de service et des groupes au compte et leur attribuer des rôles d'administrateur. Ils peuvent donner aux utilisateurs l'accès aux espaces de travail, tant que ces espaces de travail utilisent la fédération d'identité.

- Les administrateurs de l'espace de travail peuvent ajouter des utilisateurs, des principaux de service au compte Azure Databricks. Ils peuvent également ajouter des groupes au compte Azure Databricks si leurs espaces de travail sont activés pour la fédération d'identité. Les administrateurs d'espace de travail peuvent accorder aux utilisateurs, aux principaux de service et aux groupes l'accès à leurs espaces de travail.

- Les responsables de groupe peuvent gérer l’appartenance au groupe. Ils peuvent également attribuer à d'autres utilisateurs le rôle de gestionnaire de groupe.

- Les gestionnaires de principal de service peuvent gérer des rôles sur un principal de service.

Databricks recommande qu’il y ait un nombre limité d’administrateurs de compte par compte et d’administrateurs d’espace de travail dans chaque espace de travail.

Synchroniser des utilisateurs et des groupes entre Microsoft Entra ID et votre compte Azure Databricks

Databricks recommande d’utiliser l’approvisionnement SCIM pour synchroniser automatiquement les utilisateurs et groupes de Microsoft Entra ID vers votre compte Azure Databricks. SCIM simplifie l’intégration d’un nouvel employé ou d’une nouvelle équipe en utilisant Microsoft Entra ID pour créer des utilisateurs et des groupes dans Azure Databricks, et pour leur donner le niveau d’accès approprié. Quand un utilisateur quitte votre organisation ou n’a plus besoin d’accéder à Azure Databricks, les administrateurs pourront le supprimer de Microsoft Entra ID : son compte est alors également supprimé d’Azure Databricks. Vous bénéficiez ainsi d’un processus de retrait cohérent qui empêche les utilisateurs non autorisés d’accéder à des données sensibles.

Vous devriez chercher à synchroniser tous les utilisateurs et groupes de Microsoft Entra ID avec la console de comptes plutôt qu'avec des espaces de travail individuels. De cette façon, il vous suffit de configurer une seule application d’approvisionnement SCIM pour que toutes les identités restent cohérentes dans tous les espaces de travail du compte. Consultez Activer tous les utilisateurs microsoft Entra ID pour accéder à Azure Databricks.

Important

Si vous disposez déjà de connecteurs SCIM qui synchronisent les identités directement avec vos espaces de travail, vous devez désactiver ces connecteurs SCIM lorsque le connecteur SCIM au niveau du compte est activé. Consultez Mise à niveau vers la fédération d’identité.

Si votre fournisseur d’identité compte moins de 10 000 utilisateurs, Databricks recommande d’affecter un groupe dans votre fournisseur d’identité avec tous les utilisateurs à l’application SCIM au niveau du compte. Des utilisateurs, des groupes et des principaux de service spécifiques peuvent ensuite être attribués à des espaces de travail particuliers à partir du compte dans Azure Databricks à l’aide de la fédération des identités.

Activer la fédération des identités

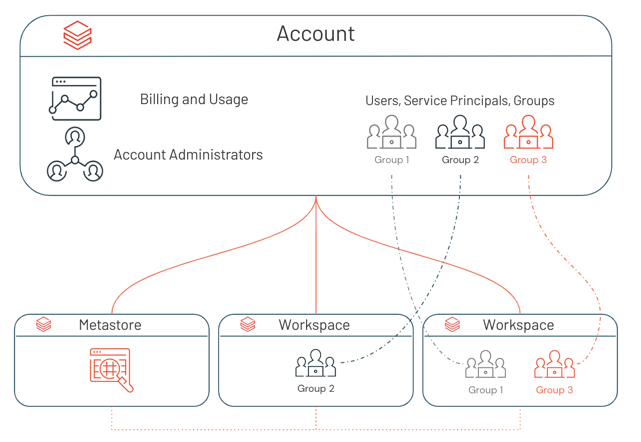

La fédération des identités vous permet de configurer des utilisateurs, des principaux de service et des groupes dans la console de compte, puis d’attribuer à ces identités l’accès à des espaces de travail spécifiques. Cela simplifie l’administration et la gouvernance des données Azure Databricks.

Important

Databricks a commencé à activer automatiquement de nouveaux espaces de travail pour Unity Catalog le 9 novembre 2023, avec une procédure de déploiement progressive entre les comptes. Si la fédération des identités est activée par défaut sur votre espace de travail, elle ne peut pas être désactivée. Pour plus d’informations, consultez Activation automatique d’Unity Catalog.

Avec la fédération des identités, vous pouvez configurer vos utilisateurs, principaux de service et groupes Azure Databricks une fois dans la console de compte, plutôt que de répéter la configuration séparément dans chaque espace de travail. Cela réduit les frictions lors de l’intégration d’une nouvelle équipe à Azure Databricks et vous permet de gérer une application d’approvisionnement SCIM avec Microsoft Entra ID dans le compte Azure Databricks, au lieu d’une application d’approvisionnement SCIM distincte pour chaque espace de travail. Une fois que des utilisateurs, des principaux de service et des groupes ont été ajoutés au compte, vous pouvez leur attribuer des autorisations sur les espaces de travail. Vous pouvez uniquement attribuer l’accès aux identités au niveau du compte aux espaces de travail activés pour la fédération d’identité.

Pour activer un espace de travail pour la fédération d’identité, consultez Comment les administrateurs activent-ils la fédération d’identité sur un espace de travail ?. Une fois l’affectation terminée, la fédération des identités est marquée comme Activée sous l’onglet Configuration de l’espace de travail dans la console du compte.

La fédération d’identité est activée au niveau de l’espace de travail et vous pouvez avoir une combinaison d’espaces de travail fédérés d’identité et non fédérés d’identité. Pour les espaces de travail qui ne sont pas activés pour la fédération d’identité, les administrateurs d’espace de travail gèrent leurs utilisateurs, leurs principaux de service et leurs groupes d’espace de travail entièrement dans l’étendue de l’espace de travail (modèle hérité). Ils ne peuvent pas utiliser la console de compte ou les API au niveau du compte pour affecter des utilisateurs du compte à ces espaces de travail, mais ils peuvent utiliser l’une des interfaces au niveau de l’espace de travail. Chaque fois qu’un nouvel utilisateur ou principal de service est ajouté à un espace de travail à l’aide d’interfaces au niveau de l’espace de travail, cet utilisateur ou principal de service est synchronisé au niveau du compte. Cela vous permet d’avoir un ensemble cohérent d’utilisateurs et de principaux de service dans votre compte.

Toutefois, lorsqu’un groupe est ajouté à un espace de travail non fédéré par identité à l’aide d’interfaces au niveau de l’espace de travail, ce groupe est un groupe local d’espace de travail et n’est pas ajouté au compte. Vous devez vous efforcer d’utiliser des groupes de comptes plutôt que des groupes locaux d’espace de travail. Les groupes locaux d’espace de travail ne peuvent pas se voir accorder des stratégies de contrôle d’accès dans Unity Catalog ou des autorisations sur d’autres espaces de travail.

Mise à niveau vers la fédération d’identité

Si vous activez la fédération d’identités sur un espace de travail existant, procédez comme suit :

Effectuer une migration de l’approvisionnement SCIM du niveau de l’espace de travail vers le niveau du compte

Si l’approvisionnement SCIM au niveau de l’espace de travail est configuré pour l’espace de travail, vous devez configurer l’approvisionnement SCIM au niveau du compte et désactiver l’approvisionnement SCIM au niveau de l’espace de travail. SCIM au niveau de l’espace de travail continuera de créer et de mettre à jour des groupes locaux d’espace de travail. Databricks recommande d’utiliser des groupes de comptes plutôt que des groupes locaux d’espace de travail pour tirer parti de l’attribution centralisée de l’espace de travail et de la gestion de l’accès aux données à l’aide de Unity Catalog. SCIM au niveau de l’espace de travail ne reconnaît également pas les groupes de comptes affectés à votre espace de travail d’identité fédérée et les appels de l’API SCIM au niveau de l’espace de travail échouent s’ils impliquent des groupes de comptes. Pour plus d’informations sur la désactivation du SCIM au niveau de l’espace de travail, consultez Migrer l’approvisionnement SCIM au niveau de l’espace de travail au niveau du compte.

Convertir des groupes locaux d’espace de travail vers des groupes de comptes

Databricks recommande de convertir vos groupes locaux d’espace de travail existants en groupes de comptes. Pour en savoir plus, consultez Migrer des groupes locaux d’espace de travail vers des groupes de comptes.

Attribuer des autorisations d’espace de travail aux groupes

Maintenant que la fédération d’identité est activée sur votre espace de travail, vous pouvez affecter les autorisations des utilisateurs, des principaux de service et des groupes de votre compte sur cet espace de travail. Databricks vous recommande d’attribuer des autorisations de groupes aux espaces de travail, au lieu d’attribuer des autorisations d’espace de travail aux utilisateurs individuellement. Toutes les identités Azure Databricks peuvent être attribuées en tant que membres de groupes, et les membres héritent des autorisations attribuées à leur groupe.

En savoir plus

- Gérer les utilisateurs, les principaux de service et les groupes, pour en savoir plus sur le modèle d’identité Azure Databricks.

- Synchroniser des utilisateurs et des groupes de Microsoft Entra ID et démarrer en utilisant le provisionnement SCIM.

- Meilleures pratiques Unity Catalog, pour découvrir comment configurer Unity Catalog.