Configurer les alertes de journalisation des diagnostics Azure DDoS Protection

Les alertes de journalisation des diagnostics DDoS Protection offrent une visibilité sur des attaques DDoS et des actions d’atténuation. Vous pouvez configurer des alertes pour toutes les adresses IP publiques protégées par DDoS pour lesquelles vous avez activé la journalisation des diagnostics.

Dans ce tutoriel, vous allez apprendre à :

- Configurer des alertes de journalisation des diagnostics via Azure Monitor et Logic App.

Prérequis

- Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

- La protection réseau DDoS doit être activée sur un réseau virtuel ou une protection IP DDoS doit être activée sur une adresse IP publique.

- Pour utiliser la journalisation des diagnostics, vous devez d’abord créer un espace de travail Log Analytics avec les paramètres de diagnostic activés.

- DDoS Protection surveille les adresses IP publiques affectées aux ressources au sein d’un réseau virtuel. Si aucune ressource dans le réseau virtuel ne possède une adresse IP publique, vous devez d’abord créer une ressource dotée d’une adresse IP publique. Vous pouvez surveiller l’IP publique de toutes les ressources déployées par le biais de Resource Manager (non Classic) qui figurent dans Réseau virtuel pour services Azure (y compris les équilibreurs de charge Azure pour lesquels les machines virtuelles principales se trouvent dans le réseau virtuel), à l’exception des instances Azure App Service Environment. Pour poursuivre ce guide, vous pouvez créer rapidement une machine virtuelle Windows ou Linux.

Configurer les alertes de journalisation des diagnostics via Azure Monitor

Avec ces modèles, vous pouvez configurer des alertes pour toutes les adresses IP publiques pour lesquelles vous avez activé la journalisation des diagnostics.

Créer une règle d’alerte Azure Monitor

Le modèle de règle d’alerte Azure Monitor exécute une requête par rapport aux journaux de diagnostic pour détecter lorsqu’une atténuation DDoS active se produit. L’alerte une attaque potentielle. Les groupes d’actions peuvent être utilisés pour appeler des actions à la suite de l’alerte.

Déployer le modèle

Sélectionnez Déployer sur Azure pour vous connecter à Azure et ouvrir le modèle.

Dans la page Déploiement personnalisé, sous Détails du projet, saisissez les informations suivantes.

Paramètre Valeur Abonnement Sélectionnez votre abonnement Azure. Groupe de ressources Sélectionnez votre groupe de ressources. Région Sélectionnez votre région. Nom de l’espace de travail Entrez le nom de votre espace de travail. Dans cet exemple, le nom de l’Espace de travail est myLogAnalyticsWorkspace. Emplacement Entrez USA Est. Notes

L’emplacement doit correspondre à l’emplacement de l’espace de travail.

Sélectionnez Vérifier + créer, puis Créer une fois la validation réussie.

Créer une règle d’alerte de journalisation des diagnostics Azure Monitor avec Logic App

Ce modèle d’enrichissement d’alerte d’atténuation DDoS déploie les composants nécessaires d’une alerte d’atténuation DDoS enrichie : règle d’alerte Azure Monitor, groupe d’actions et application logique. Le résultat du processus est une alerte par e-mail contenant des informations sur l’adresse IP attaquée, notamment des informations sur la ressource associée à l’adresse IP. Le propriétaire de la ressource est ajouté en tant que destinataire de l’e-mail, ainsi que l’équipe de sécurité. Un test de base pour la disponibilité des applications est également effectué et les résultats sont inclus dans l’alerte par e-mail.

Déployer le modèle

Sélectionnez Déployer sur Azure pour vous connecter à Azure et ouvrir le modèle.

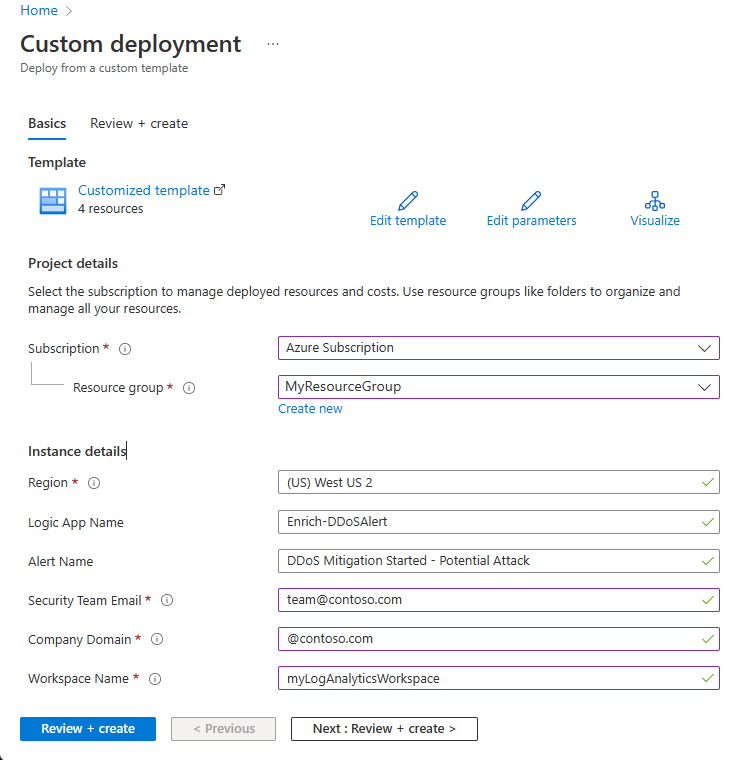

Dans la page Déploiement personnalisé, sous Détails du projet, saisissez les informations suivantes.

Paramètre Valeur Abonnement Sélectionnez votre abonnement Azure. Groupe de ressources Sélectionnez votre groupe de ressources. Région Sélectionnez votre région. Nom de l’alerte Laissez la valeur par défaut. Email de l’équipe de sécurité Saisissez l’adresse e-mail requise. Domaine de l’entreprise Entrez le domaine requis. Nom de l’espace de travail Entrez le nom de votre espace de travail. Dans cet exemple, le nom de l’Espace de travail est myLogAnalyticsWorkspace. Sélectionnez Vérifier + créer, puis Créer une fois la validation réussie.

Nettoyer les ressources

Vous pouvez conserver vos ressources pour le guide suivant. Lorsque vous n’en avez plus besoin, supprimez les alertes.

Dans la zone de recherche située en haut du portail, entrez Alertes. Sélectionnez Alertes dans les résultats de la recherche.

Sélectionnez Règles d’alerte, puis dans la page Règles d’alerte, sélectionnez votre abonnement.

Sélectionnez les alertes créées dans ce guide, puis Supprimer.

Étapes suivantes

Dans cet article, vous avez appris à configurer des alertes de journalisation des diagnostics via Portail Azure.

Pour tester DDoS Protection via des simulations, passez au guide suivant.