Vue d’ensemble de Microsoft Defender pour le stockage (classique)

Notes

Effectuez une mise à niveau vers le nouveau plan de stockage Microsoft Defender. Il inclut de nouvelles fonctionnalités telles que l’analyse des programmes malveillants et la détection des menaces de données sensibles. Ce plan fournit également une structure tarifaire plus prévisible pour un meilleur contrôle de la couverture et des coûts. En outre, toutes les nouvelles fonctionnalités de Defender pour le stockage ne seront publiées que dans le nouveau plan. La migration vers le nouveau plan est un processus simple. Découvrez ici comment migrer à partir du plan classique. Si vous utilisez Defender pour le stockage (classique) avec la tarification par transaction ou par compte de stockage, vous devez migrer vers le nouveau plan Defender pour le stockage (classique) pour accéder à ces fonctionnalités et à cette tarification. Découvrez les avantages de la migration vers le nouveau plan Defender pour le stockage.

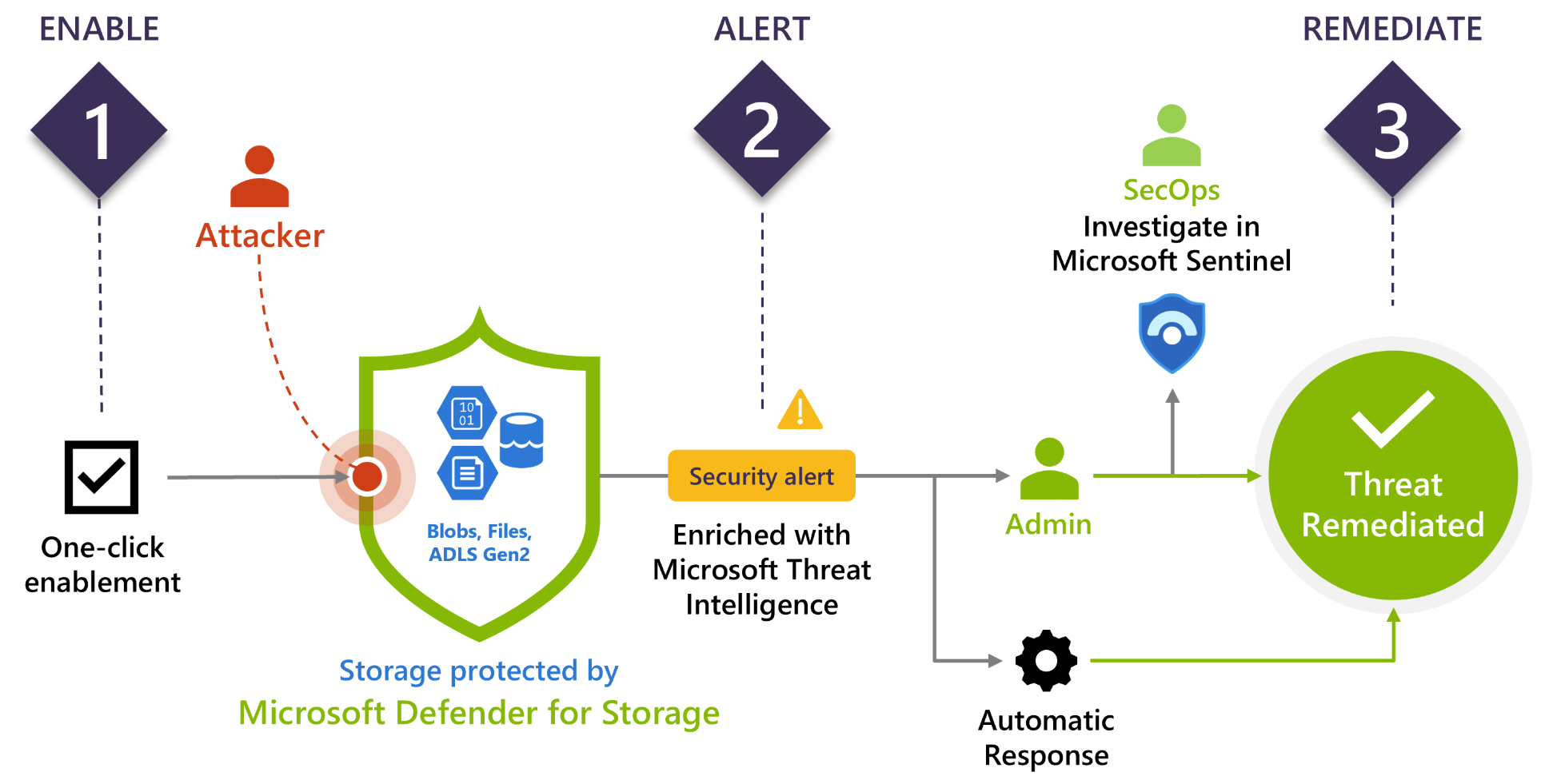

Microsoft Defender pour le stockage (classique) est une couche de sécurité intelligente native Azure qui détecte les tentatives d’accès ou d’exploitation inhabituelles et potentiellement dangereuses de vos comptes de stockage. Il utilise des fonctionnalités avancées de détection des menaces et des données Microsoft Threat Intelligence pour fournir des alertes de sécurité contextuelles. Ces alertes comprennent également des étapes pour atténuer les menaces détectées et empêcher les futures attaques.

Vous pouvez activer Microsoft Defender pour le stockage (classique) au niveau de l’abonnement (recommandé) ou de la ressource.

Defender pour le stockage (classique) analyse en continu le flux de données généré par les services Stockage Blob Azure, Azure Files et Azure Data Lake Storage. Quand des activités potentiellement malveillantes sont détectées, des alertes de sécurité sont générées. Ces alertes s’affichent dans Microsoft Defender pour le cloud. Les détails de l’activité suspecte, ainsi que les étapes d’investigation, les actions correctives et les recommandations de sécurité correspondantes, sont présentés ici.

L’analyse des données du Stockage Blob Azure comprend des opérations de type Get Blob, Put Blob, Get Container ACL, List Blobs et Get Blob Properties. Voici quelques exemples de types d’opérations Azure Files analysés : Get File, Create File, List Files, Get File Properties et Put Range.

Defender pour le stockage (classique) n’accède pas aux données de compte de stockage et n’affecte pas ses performances.

Pour en savoir plus, regardez cette vidéo de la série de vidéos Defender pour le cloud dans le champ :

Pour plus d’informations sur Defender pour le stockage (classique), consultez les questions fréquemment posées.

Disponibilité

| Aspect | Détails |

|---|---|

| État de sortie : | Disponibilité générale |

| Prix : | Microsoft Defender pour le stockage (classique) est facturé comme indiqué sur la page de tarification |

| Types de stockage protégés : | Stockage d’objets blob (Standard/Stockage Premium V2, Objets blob de blocs) Azure Files (sur l’API REST et SMB) Azure Data Lake Storage Gen2 (Comptes Standard/Premium avec des espaces de noms hiérarchiques activés) |

| Clouds : |

Quels sont les avantages de Microsoft Defender pour le stockage (classique) ?

Defender pour le stockage (classique) offre :

Sécurité native Azure : l’activation en un clic permet à Defender pour le stockage (classique) de protéger les données stockées dans les objets blob Azure, les fichiers Azure et les lacs de données. En tant que service natif Azure, Defender pour le stockage (classique) offre une sécurité centralisée sur l’ensemble des ressources de données gérées par Azure et est intégré à d’autres services de sécurité Azure comme Microsoft Sentinel.

Suite complète de détections : la technologie Microsoft Threat Intelligence permet aux détections dans Defender pour le stockage (classique) de couvrir les principales menaces de stockage comme l’accès non authentifié, les informations d’identification compromises, les attaques par l’ingénierie sociale, l’exfiltration de données, les abus de privilèges et le contenu malveillant.

Réponse à grande échelle : les outils d’automatisation de Defender pour le cloud facilitent la prévention et la réponse par rapport aux menaces identifiées. Pour en savoir plus, consultez Automatiser les réponses aux déclencheurs Defender pour le cloud.

Menaces de sécurité dans les services de stockage basés sur le cloud

Les chercheurs en sécurité de Microsoft ont analysé la surface d’attaque des services de stockage. Les comptes de stockage peuvent être sujets à l’altération des données, l’exposition du contenu sensible, la distribution de contenu malveillant, l’exfiltration des données, l’accès non autorisé, etc.

Les risques de sécurité potentiels sont décrits dans la matrice des menaces pour les services de stockage basés sur le cloud et sont basés sur le framework MITRE ATT&CK®, un base de connaissances pour les tactiques et techniques utilisées dans les cyber-attaques.

Quels sont les types d’alertes fournis par Microsoft Defender pour le stockage (classique) ?

Les alertes de sécurité sont déclenchées pour les scénarios suivants (en général, entre 1 et 2 heures après l’événement) :

| Le type de menace | Description |

|---|---|

| Accès inhabituel à un compte | Par exemple, un accès à partir d’un nœud de sortie TOR, des adresses IP suspectes, des applications inhabituelles, des emplacements inhabituels et un accès anonyme sans authentification. |

| Comportement inhabituel dans un compte | Comportement qui s’écarte d’une ligne de base apprise. Par exemple, changement des autorisations d’accès dans un compte, inspection d’accès inhabituelle, exploration inhabituelle des données, suppression inhabituelle d’objets blob/fichiers ou extraction de données inhabituelle. |

| Détection de programmes malveillants basés sur la réputation de hachage | Détection de programmes malveillants connus basés sur un hachage de blob/fichier complet. Cela peut permettre de détecter les ransomware, les virus, les logiciels espions et d’autres programmes malveillants chargés sur un compte, de les empêcher de pénétrer dans l’organisation et de se répandre sur d’autres utilisateurs et ressources. Consultez aussi Limitations de l’analyse de la réputation de hachage. |

| Chargements de fichiers inhabituels | Packages de service cloud et fichiers exécutables inhabituels qui ont été chargés sur un compte. |

| Visibilité publique | Tentatives d’effraction potentielles en analysant les conteneurs et en tirant les données potentiellement sensibles des conteneurs accessibles publiquement. |

| Campagnes de hameçonnage | Quand le contenu hébergé sur le Stockage Azure est identifié dans le cadre d’une attaque par hameçonnage qui impacte les utilisateurs Microsoft 365. |

Conseil

Pour obtenir la liste complète de toutes les alertes Defender pour le stockage (classique), consultez la page de référence des alertes. Il est essentiel de passer en revue les prérequis, car certaines alertes de sécurité ne sont accessibles que dans le cadre du nouveau plan Defender pour le stockage. Les informations contenues dans la page de référence sont utiles pour les propriétaires de charges de travail qui cherchent à comprendre les menaces détectables et permettent aux équipes du Centre des opérations de sécurité (SOC) de se familiariser avec les détections avant d’effectuer des investigations. Découvrez plus d’informations sur ce que contient une alerte de sécurité Defender pour le cloud et sur la gestion de vos alertes dans Gérer les alertes de sécurité et y répondre dans Microsoft Defender pour le cloud.

Les alertes fournissent des détails sur l’incident qui les a déclenchées et des suggestions pour enquêter et contrer les menaces. Les alertes peuvent être exportées vers Microsoft Sentinel ou toute autre solution SIEM tierce ou tout autre outil externe. Pour plus d’informations, consultez l’article Diffuser des alertes vers un système SIEM, SOAR ou une solution de gestion des services informatiques.

Limitations de l’analyse de la réputation de hachage

Conseil

Si vous souhaitez que vos objets blob chargés recherchent des programmes malveillants en quasi-temps réel, nous vous recommandons d’effectuer une mise à niveau vers le nouveau plan Defender pour le stockage. En savoir plus sur l’analyse des programmes malveillants.

La réputation de hachage n’est pas une inspection de fichier en profondeur : Microsoft Defender pour le stockage (classique) utilise l’analyse de la réputation de hachage prise en charge par Microsoft Threat Intelligence afin de déterminer si un fichier chargé est suspect. Les outils de protection contre les menaces n’analysent pas les fichiers chargés, mais les données générées à partir des services Stockage Blob et Files. Defender pour le stockage (classique) compare ensuite les hachages des fichiers récemment chargés avec les hachages des virus, chevaux de Troie, logiciels espions et ransomware connus.

L’analyse de la réputation de hachage n’est pas prise en charge pour tous les protocoles de fichier et types d’opérations ; certains journaux de données contiennent la valeur de hachage du fichier ou de l’objet blob associé. Dans certains cas, les données ne contiennent pas de valeur de hachage. Par conséquent, certaines opérations ne peuvent pas être monitorées pour détecter les chargements de programmes malveillants connus. Voici des exemples de cas d’usage non pris en charge : partages de fichiers SMB et création d’un objet blob avec les opérations Put Block et Put blocklist.

Étapes suivantes

Dans cet article, vous avez découvert Microsoft Defender pour le stockage (classique).

- Activer Defender pour le stockage (classique)

- Consultez les questions courantes sur Defender pour le stockage classique.