Comprendre la détection de point de terminaison et réponse

Avec Microsoft Defender pour serveurs, vous avez accès à Microsoft Defender pour point de terminaison et pouvez le déployer sur vos ressources serveur. Microsoft Defender pour point de terminaison est une solution holistique de sécurité des points de terminaison dans le cloud. Voici quelques-unes des fonctionnalités principales :

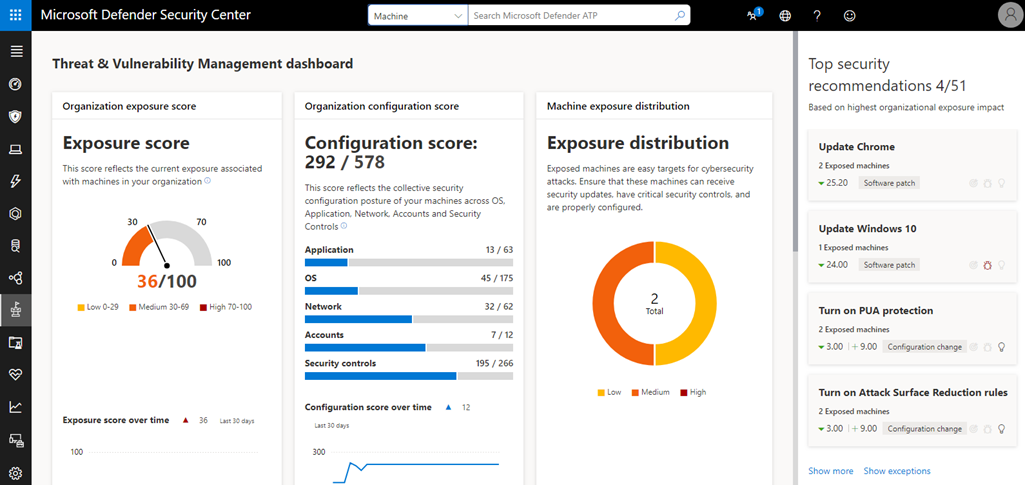

- Gestion et évaluation des vulnérabilités basées sur les risques

- Réduction de la surface d’attaque

- Protection basée sur le comportement et gérée par le cloud

- Détection de point de terminaison et réponse (EDR)

- Investigation et correction automatiques

- Services de chasse gérés

Vous pouvez en savoir plus sur l’intégration de Defender pour le cloud à Microsoft Defender pour point de terminaison en regardant cette vidéo de la série Defender pour le cloud sur le terrain : Intégration de Defender pour serveurs à Microsoft Defender pour point de terminaison

Pour plus d’informations sur la migration de serveurs de Defender pour point de terminaison vers Defender pour le cloud, consultez le Guide de migration de Microsoft Defender pour point de terminaison vers Microsoft Defender pour le cloud.

Avantages de l’intégration de Microsoft Defender pour point de terminaison à Defender pour le cloud

Microsoft Defender pour point de terminaison protège vos machines Windows et Linux, qu’elles soient hébergées dans Azure, dans des clouds hybrides (localement) ou dans des environnements multicloud.

Les protections sont les suivantes :

Capteurs de détection des violations avancés. Les capteurs de Defender pour point de terminaison collectent un large éventail de signaux comportementaux sur vos machines.

Évaluation des vulnérabilités du module de gestion des vulnérabilités Microsoft Defender. Lorsque Microsoft Defender for Endpoint est installé, Defender pour le cloud peut afficher les vulnérabilités découvertes par le module de gestion des vulnérabilités Microsoft Defender et proposer ce module comme solution d’évaluation des vulnérabilités prises en charge. En savoir plus sur l’Examen des faiblesses avec la gestion des vulnérabilités de Microsoft Defender.

Ce module apporte également les fonctionnalités d’inventaire logiciel décrites dans Accéder à un inventaire logiciel et peut être automatiquement activé pour les ordinateurs pris en charge avec les paramètres de déploiement automatique.

Détection des violations basée sur des analyses dans le cloud. Defender for Endpoint s’adapte rapidement aux menaces changeantes. Elle utilise l’analytique avancée et le Big Data. Il est amplifié par la puissance d’Intelligent Security Graph avec des signaux à travers Windows, Azure et Office pour détecter les menaces inconnues. Il fournit des alertes actionnables et vous permet de réagir rapidement.

Informations sur les menaces. Defender for Endpoint génère des alertes quand il identifie les outils, les techniques et les procédures de l’attaquant. Il utilise les données générées par les chasseurs de menaces de Microsoft et les équipes de sécurité, complétées par les renseignements fournis par les partenaires.

Quand vous intégrez Defender for Endpoint à Defender pour le cloud, vous avez accès aux avantages des fonctionnalités supplémentaires suivantes :

Intégration automatisée. Defender pour le cloud active automatiquement le capteur Defender pour point de terminaison sur toutes les machines prises en charge connectées à Defender pour le cloud.

Volet unique. Les pages du portail Defender pour le cloud affichent les alertes Defender pour point de terminaison. Pour approfondir vos recherches, utilisez les pages du portail de Microsoft Defender for Endpoint, où vous verrez des informations supplémentaires telles que l’arborescence du processus d’alerte et le graphique d’incident. Vous pouvez également voir une chronologie détaillée de la machine, qui indique tous les comportements pour un historique pouvant s’étendre sur six mois.

Quelles sont les exigences de locataire pour Microsoft Defender pour point de terminaison ?

Un locataire Defender pour point de terminaison est créé automatiquement quand vous utilisez Defender pour le cloud pour surveiller vos machines.

Emplacement : Les données collectées par Defender for Endpoint sont stockées dans la zone géographique du locataire tel qu’il est identifié lors de l’approvisionnement. Les données des clients, sous une forme pseudonymisée, peuvent également être stockées dans des systèmes de stockage et de traitement centralisés aux États-Unis. Une fois que vous avez configuré l’emplacement, vous ne pouvez plus le modifier. Si vous disposez de votre propre licence Microsoft Defender pour point de terminaison et qu’il vous faut déplacer vos données vers un autre emplacement, contactez le support Microsoft pour réinitialiser le locataire.

Déplacement des abonnements : si vous avez déplacé votre abonnement Azure entre abonnés Azure, certaines étapes préparatoires manuelles sont requises avant que Defender pour le cloud déploie Defender pour point de terminaison. Pour plus d’informations, contactez le support technique Microsoft.