Créer et gérer des utilisateurs sur un capteur réseau OT

Microsoft Defender pour IoT fournit des outils pour gérer l’accès des utilisateurs sur site dans le capteur réseau OT et l’ancienne console de gestion sur site. Les utilisateurs Azure sont gérés au niveau de l’abonnement Azure à l’aide du contrôle d’accès en fonction du rôle (RBAC) Azure.

Cet article explique comment gérer des utilisateurs locaux directement sur un capteur réseau OT.

Utilisateurs privilégiés par défaut

Par défaut, chaque capteur réseau OT est installé avec l'utilisateur administrateur privilégié, qui a accès à des outils avancés de dépannage et de configuration.

Lors de la première configuration d'un capteur, connectez-vous en tant qu'utilisateur administrateur, créez un utilisateur initial avec un rôle d'administrateur, puis créez des utilisateurs supplémentaires pour les analystes de sécurité et les utilisateurs en lecture seule.

Pour plus d’informations, consultez Installer et configurer votre capteur OT et Utilisateurs locaux privilégiés par défaut.

Les versions de capteur antérieures à 23.1.x incluent également le cyberx et cyberx_host utilisateurs privilégiés. Dans les versions 23.1.x et ultérieures, ces utilisateurs sont installés, mais pas activés par défaut.

Pour permettre aux utilisateurs cyberx et cyberx_host dans les versions 23.1.x et ultérieures, par exemple de les utiliser avec l’interface CLI Defender pour IoT, réinitialisez le mot de passe. Pour plus d'informations, voir Modifier le mot de passe d'un utilisateur de capteur.

Configurer une connexion Active Directory

Nous vous recommandons la configuration des utilisateurs locaux sur votre capteur OT avec Active Directory, afin de permettre aux utilisateurs Active Directory de se connecter à votre capteur et d’utiliser des groupes Active Directory, avec des autorisations collectives affectées à tous les utilisateurs du groupe.

Par exemple, utilisez Active Directory lorsque vous avez un grand nombre d’utilisateurs auxquels vous souhaitez attribuer un accès en lecture seule et que vous souhaitez gérer ces autorisations au niveau du groupe.

Conseil

Lorsque vous êtes prêt à gérer vos paramètres de capteur OT à grande échelle, définissez les paramètres Active Directory à partir du Portail Azure. Une fois que vous avez appliqué les paramètres à partir du portail Azure, les paramètres définis sur la console du capteur sont en lecture seule. Pour plus d’informations, consultez Configurer les paramètres de capteur OT à partir du portail Azure (préversion publique).

Pour une intégration à Active Directory :

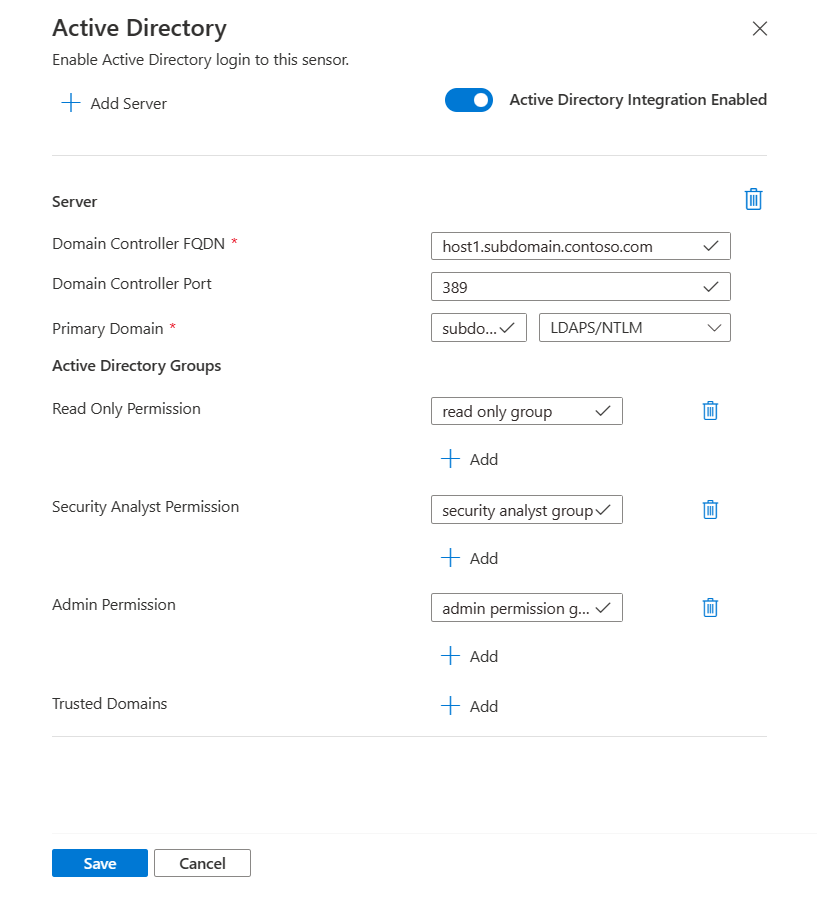

Connectez-vous à votre capteur OT et sélectionnez Paramètres système>Intégrations>Active Directory.

Activez l’option Intégration Active Directory activée.

Entrez les valeurs suivantes pour votre serveur Active Directory :

Nom Description Nom de domaine complet du contrôleur de domaine Le nom de domaine complet exactement tel qu’il apparaît sur votre serveur LDAP. Par exemple, entrez host1.subdomain.contoso.com.

Si vous rencontrez un problème avec l’intégration à l’aide du nom de domaine complet, vérifiez votre configuration DNS. Vous pouvez également entrer l’adresse IP explicite du serveur LDAP au lieu du nom de domaine complet lors de la configuration de l’intégration.Port du contrôleur de domaine Port sur lequel votre LDAP est configuré. Par exemple, utilisez le port 636 pour les connexions LDAPS (SSL). Domaine principal Nom de domaine, par exemple subdomain.contoso.com, puis sélectionnez le type de connexion pour votre configuration LDAP.

Les types de connexion pris en charge sont les suivants : LDAPS/NTLMv3 (recommandé), LDAP/NTLMv3 ou LDAP/SASL-MD5Groupes Active Directory Sélectionnez + Ajouter pour ajouter un groupe Active Directory à chaque niveau d’autorisation listé, en fonction des besoins.

Quand vous entrez un nom de groupe, veillez à entrer le nom du groupe tel qu’il est exactement défini dans votre configuration Active Directory sur le serveur LDAP. Utilisez ces noms de groupe lors de l’ajout de nouveaux utilisateurs de capteurs avec Active Directory.

Les niveaux d’autorisation pris en charge incluent Lecture seule, Analyste de sécurité, Administrateur et Domaines approuvés.Important

Lorsque vous entrez des paramètres LDAP :

- Définissez les valeurs exactement telles qu’elles apparaissent dans Active Directory, à l’exception du cas.

- Utilisez des caractères en minuscules uniquement, même si la configuration dans Active Directory utilise des majuscules.

- Les protocoles LDAP et LDAPS ne peuvent pas être configurés pour le même domaine. Toutefois, vous pouvez configurer chacun dans des domaines différents, puis les utiliser en même temps.

Pour ajouter un autre serveur Active Directory, sélectionnez + Ajouter un serveur en haut de la page et définissez ces valeurs de serveur.

Une fois que vous avez ajouté tous vos serveurs Active Directory, sélectionnez Enregistrer.

Par exemple :

Ajouter de nouveaux utilisateurs de capteurs OT

Cette procédure explique comment créer des utilisateurs pour un capteur réseau OT spécifique.

Prérequis : Cette procédure est disponible pour les utilisateurs admin, cyberx et cyberx_host, ainsi que pour tout utilisateur ayant le rôle Admin.

Pour ajouter un utilisateur :

Connectez-vous à la console du capteur et sélectionnez Utilisateurs>+ Ajouter un utilisateur.

Dans la page Créer un utilisateur | Utilisateurs, entrez les détails suivants :

Nom Description Nom d’utilisateur Entrez un nom d’utilisateur explicite pour l’utilisateur. E-mail Saisissez l’adresse de messagerie de l’utilisateur. Prénom Entrez le prénom de l’utilisateur. Last Name Entrez le nom de famille de l’utilisateur. Rôle Sélectionnez l’un des rôles d’utilisateur suivants : Administrateur, Analyste de sécurité ou Lecture seule. Pour plus d’informations, consultez Rôles d’utilisateur locaux. Mot de passe Sélectionnez le type d’utilisateur , Local ou Utilisateur Active Directory.

Pour les utilisateurs locaux, entrez un mot de passe pour l’utilisateur. Les exigences relatives aux mots de passe sont les suivantes :

- Au moins huit caractères

- Caractères alphabétiques minuscules et majuscules

- Au moins un chiffre

- Au moins un symbole

Les mots de passe des utilisateurs locaux peuvent être modifiés uniquement par des utilisateurs dotés du rôle Administrateur.Conseil

L’intégration à Active Directory vous permet d’associer des groupes d’utilisateurs avec des niveaux d’autorisation spécifiques. Si vous voulez créer des utilisateurs avec Active Directory, configurez d’abord une connexion Active Directory, puis revenez à cette procédure.

Lorsque vous avez terminé, sélectionnez Enregistrer.

Votre nouvel utilisateur est ajouté et listé dans la page Utilisateurs du capteur.

Pour modifier un utilisateur, sélectionnez l’icône Modifier![]() de l’utilisateur à modifier, puis modifiez les valeurs selon vos besoins.

de l’utilisateur à modifier, puis modifiez les valeurs selon vos besoins.

Pour supprimer un utilisateur, sélectionnez le bouton Supprimer de l’utilisateur à supprimer.

Modifier le mot de passe d’un utilisateur de capteur

Cette procédure décrit la manière dont les utilisateurs dotés du rôle Administrateur peuvent modifier les mots de passe des utilisateurs locaux. Les utilisateursAdministrateur peuvent changer de mot de passe pour eux-mêmes ou pour d’autres utilisateurs Analyste de sécurité ou En lecture seule. Les utilisateurs privilégiés peuvent modifier leurs propres mots de passe et les mots de passe des utilisateurs Administrateur.

Conseil

Si vous avez besoin de récupérer l’accès à un compte d’utilisateur privilégié, consultez Récupérer l’accès privilégié à un capteur.

Prérequis : Cette procédure est disponible uniquement pour les utilisateurs cyberx, admin ou cyberx_host, ou pour les utilisateurs ayant le rôle Admin.

Pour modifier le mot de passe d’un utilisateur sur un capteur :

Connectez-vous au capteur et sélectionnez Utilisateurs.

Dans la page Utilisateurs du capteur, recherchez l’utilisateur dont le mot de passe a besoin d’être modifié.

À droite de la ligne de cet utilisateur, sélectionnez le menu Options (...) >Modifier pour ouvrir le volet de l’utilisateur.

Dans le volet de l’utilisateur à droite, dans la zone Modifier le mot de passe, entrez et confirmez le nouveau mot de passe. Si vous modifiez votre propre mot de passe, vous devez également entrer votre mot de passe actuel.

Les exigences relatives aux mots de passe sont les suivantes :

- Au moins huit caractères

- Caractères alphabétiques en minuscules et en majuscules

- Au moins un chiffre

- Au moins un symbole

Lorsque vous avez terminé, sélectionnez Enregistrer.

Récupérer l’accès privilégié à un capteur

Cette procédure décrit comment récupérer un accès privilégié à un capteur, pour les utilisateurs cyberx, admin ou cyberx_host. Pour plus d’informations, consultez Utilisateurs locaux privilégiés par défaut.

Prérequis : Cette procédure est disponible uniquement pour les utilisateurs cyberx, admin ou cyberx_host.

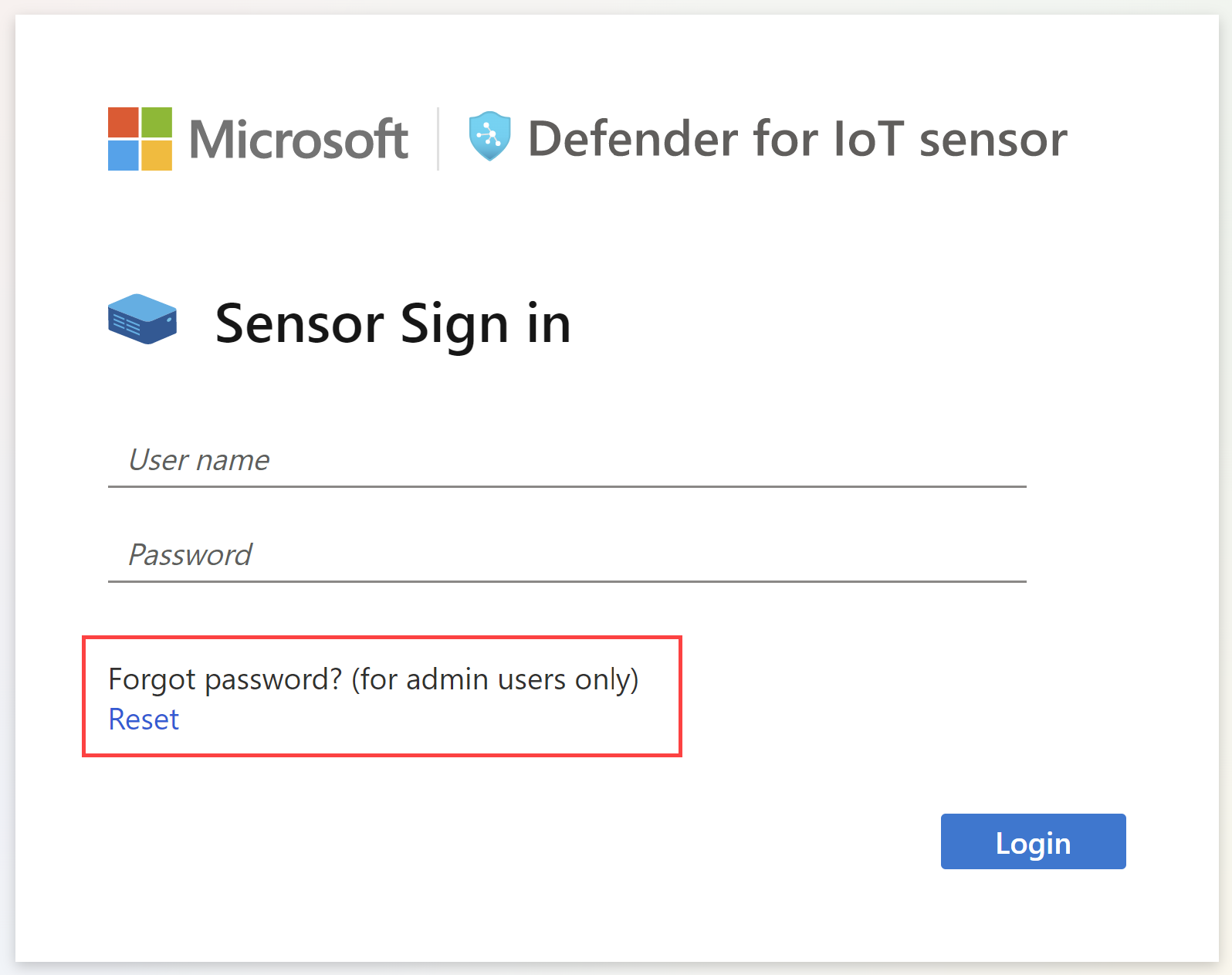

Pour récupérer l’accès privilégié à un capteur :

Commencez par vous connecter au capteur réseau OT. Dans l’écran de connexion, sélectionnez le lien Réinitialiser. Par exemple :

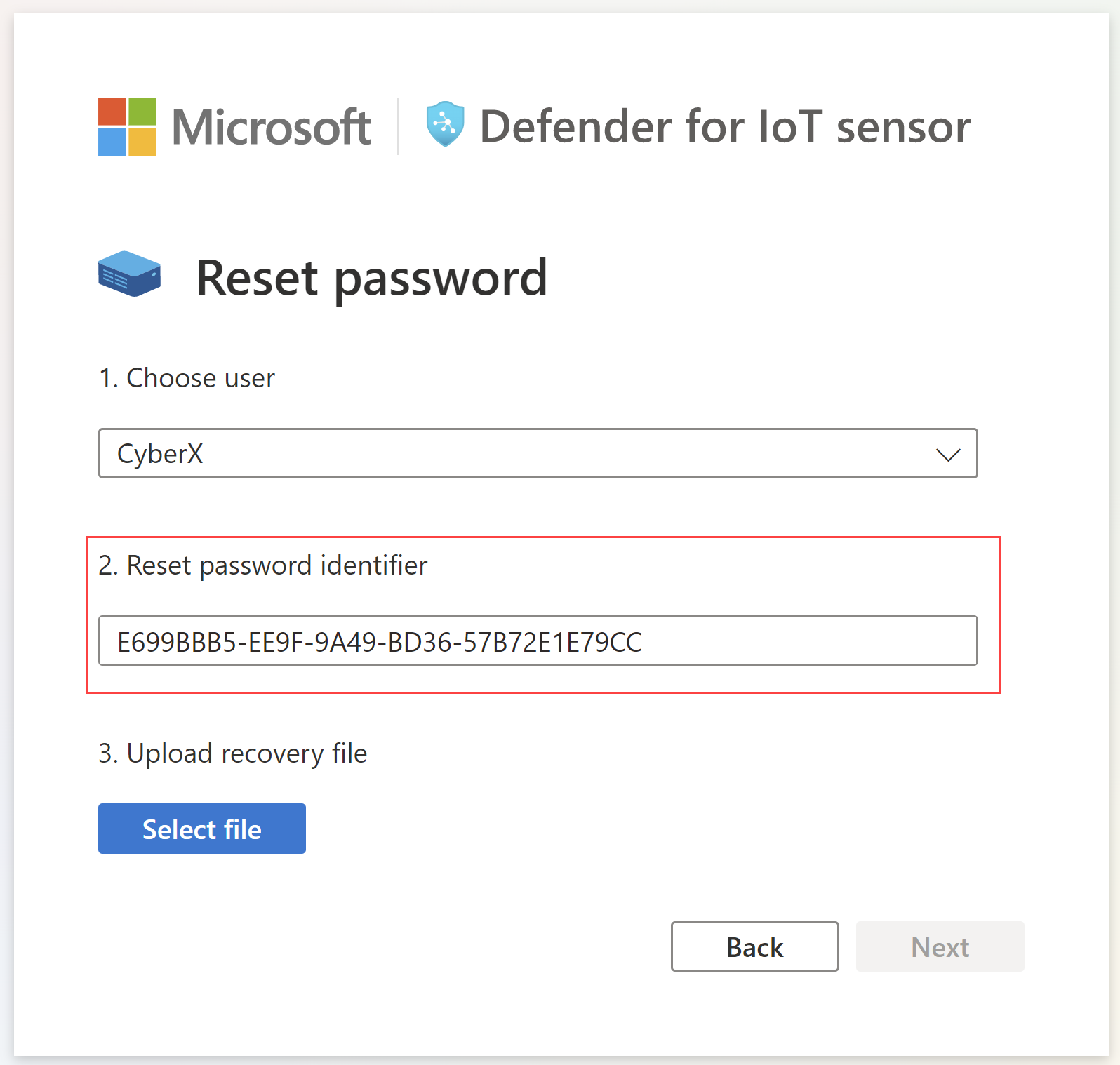

Dans la boîte de dialogue Réinitialiser le mot de passe, dans le menu Choisir un utilisateur, sélectionnez l'utilisateur dont vous récupérez le mot de passe, soit Cyberx, Admin ou CyberX_host.

Copiez le code d’identification unique qui figure dans l’identificateur de réinitialisation de mot de passe dans le Presse-papiers. Par exemple :

Accédez à la page Sites et capteurs Defender pour IoT dans le portail Azure. Vous pouvez éventuellement ouvrir le portail Azure dans un nouvel onglet ou une nouvelle fenêtre de navigateur, en gardant votre onglet de capteur ouvert.

Dans vos paramètres de portail Azure >Répertoires + abonnements, vérifiez que vous avez sélectionné l’abonnement dans lequel vos capteurs ont été intégrés à Defender pour IoT.

Dans la page Sites et capteurs, recherchez le capteur que vous utilisez, puis sélectionnez le menu Options (...) à droite de >Récupérer mon mot de passe. Par exemple :

Dans la boîte de dialogue Récupérer qui s’ouvre, entrez l’identificateur unique que vous avez copié dans le Presse-papiers à partir de votre capteur, puis sélectionnez Récupérer. Un fichier password_recovery.zip est automatiquement téléchargé.

Tous les fichiers téléchargés à partir du portail Azure sont signés par la racine de confiance afin que vos machines utilisent uniquement des ressources signées.

De retour sous l’onglet du capteur, dans l’écran Récupération de mot de passe, sélectionnez Sélectionner un fichier. Accédez au fichier password_recovery.zip que vous avez téléchargé précédemment à partir du portail Azure et chargez-le.

Notes

Si un message d’erreur s’affiche, indiquant que le fichier n’est pas valide, vous avez peut-être sélectionné un abonnement incorrect dans vos paramètres de Portail Azure.

Revenez à Azure, puis sélectionnez l’icône Paramètres dans la barre d’outils supérieure. Dans la page Répertoires + abonnements , vérifiez que vous avez sélectionné l’abonnement dans lequel votre capteur a été intégré à Defender pour IoT. Répétez ensuite les étapes dans Azure pour télécharger le fichier password_recovery.zip, puis rechargez-le sur le capteur.

Sélectionnez Suivant. S’affiche alors un mot de passe généré par le système pour votre capteur que vous pouvez utiliser pour l’utilisateur sélectionné. Veillez à noter ce mot de passe, car il ne sera plus affiché.

Sélectionnez Suivant une nouvelle fois pour vous connecter à votre capteur avec le nouveau mot de passe.

Définition du nombre maximal d’échecs de connexion

Utilisez l’accès CLI du capteur OT pour définir le nombre maximal d’échecs de connexion avant qu’un capteur OT empêche l’utilisateur de se reconnecter à partir de la même adresse IP.

Pour plus d’informations, consultez Utilisateurs et accès CLI Defender pour IoT.

Conditions préalables : cette procédure est disponible pour les utilisateurs cyberx uniquement.

Connectez-vous à votre capteur OT via SSH et exécutez :

nano /var/cyberx/components/xsense-web/cyberx_web/settings.pyDans le fichier settings.py , définissez la valeur

"MAX_FAILED_LOGINS"sur le nombre maximal de connexions ayant échoué que vous souhaitez définir. Veillez à prendre en compte le nombre d’utilisateurs simultanés dans votre système.Quittez le fichier et exécutez

sudo monit restart allpour appliquer vos modifications.

Contrôler les délais d’expiration de session utilisateur

Par défaut, les utilisateurs locaux sont déconnectés de leurs sessions après 30 minutes d’inactivité. Les utilisateurs administrateurs peuvent utiliser l’accès à l’interface CLI locale pour activer ou désactiver cette fonctionnalité, ou pour ajuster les seuils d’inactivité. Pour plus d’informations, consultez Utilisateurs de l’interface CLI Defender pour IoT et accès et Référence des commandes CLI des capteurs réseau OT.

Notes

Toutes les modifications apportées aux délais d’expiration de session utilisateur sont réinitialisées aux valeurs par défaut lorsque vous mettez à jour le logiciel de monitoring OT.

Prérequis : Cette procédure est disponible uniquement pour les utilisateurs admin, cyberx, et cyberx_host.

Pour contrôler les délais d’expiration de session utilisateur d’un capteur :

Connectez-vous à votre capteur via un terminal et exécutez :

sudo nano /var/cyberx/properties/authentication.propertiesVous obtenez la sortie suivante :

infinity_session_expiration=true session_expiration_default_seconds=0 session_expiration_admin_seconds=1800 session_expiration_security_analyst_seconds=1800 session_expiration_read_only_users_seconds=1800 certifcate_validation=false crl_timeout_secounds=3 crl_retries=1 cm_auth_token=Effectuez l’une des opérations suivantes :

Pour désactiver entièrement les délais d’expiration de session utilisateur, remplacez

infinity_session_expiration=trueparinfinity_session_expiration=false. Changez-le pour le réactiver.Pour ajuster une période de délai d’inactivité, ajustez l’une des valeurs suivantes au temps requis, en secondes :

session_expiration_default_secondspour tous les utilisateurssession_expiration_admin_secondspour les utilisateursAdministrateur uniquementsession_expiration_security_analyst_secondspour les utilisateurs Analyste de sécurité uniquementsession_expiration_read_only_users_secondspour les utilisateurs en lecture seule uniquement

Étapes suivantes

Pour plus d’informations, consultez Auditer l’activité utilisateur.