Déployer la gestion des capteurs OT hybrides ou air-gapped

Microsoft Defender pour IoT aide les organisations à atteindre et à maintenir la conformité de leur environnement OT en fournissant une solution complète pour la détection et la gestion des menaces, y compris la couverture sur les réseaux parallèles. Defender pour IoT prend en charge les organisations dans les domaines industriels, énergétiques et utilitaires, ainsi que les organisations de conformité telles que NERC CIP ou IEC62443.

Certaines industries, telles que les organisations gouvernementales, les services financiers, les exploitants d’énergie nucléaire et la fabrication industrielle, maintiennent des réseaux aériens. Les réseaux à accès aérien sont physiquement séparés d’autres réseaux non sécurisés tels que les réseaux d’entreprise, les réseaux invités ou Internet. Defender pour IoT aide ces organisations à se conformer aux normes globales pour la détection et la gestion des menaces, la segmentation du réseau, etc.

Bien que la transformation numérique ait aidé les entreprises à rationaliser leurs opérations et à améliorer leurs lignes inférieures, elles sont souvent confrontées à des frictions avec les réseaux à air gapé. L’isolement dans les réseaux à air galé offre une sécurité, mais complique également la transformation numérique. Par exemple, les conceptions architecturales telles que Confiance Zéro, qui incluent l’utilisation de l’authentification multifacteur, sont difficiles à appliquer sur les réseaux à air gapé.

Les réseaux à air gapé sont souvent utilisés pour stocker des données sensibles ou contrôler des systèmes cyber-physiques qui ne sont connectés à aucun réseau externe, ce qui les rend moins vulnérables aux cyberattaques. Toutefois, les réseaux air-gapped ne sont pas complètement sécurisés et peuvent toujours être violés. Il est donc impératif de surveiller les réseaux aériens pour détecter et répondre à toutes les menaces potentielles.

Cet article décrit l’architecture du déploiement de solutions de sécurité hybrides et air-gapped, notamment les défis et les meilleures pratiques pour la sécurisation et la surveillance des réseaux hybrides et air-gapped. Au lieu de conserver l’infrastructure de maintenance de Defender pour IoT contenue dans une architecture fermée, nous vous recommandons d’intégrer vos capteurs Defender pour IoT à votre infrastructure informatique existante, notamment sur site ou à distance. Cette approche garantit que vos opérations de sécurité s’exécutent correctement, efficacement et sont faciles à gérer.

Suggestions en matière d’architecture

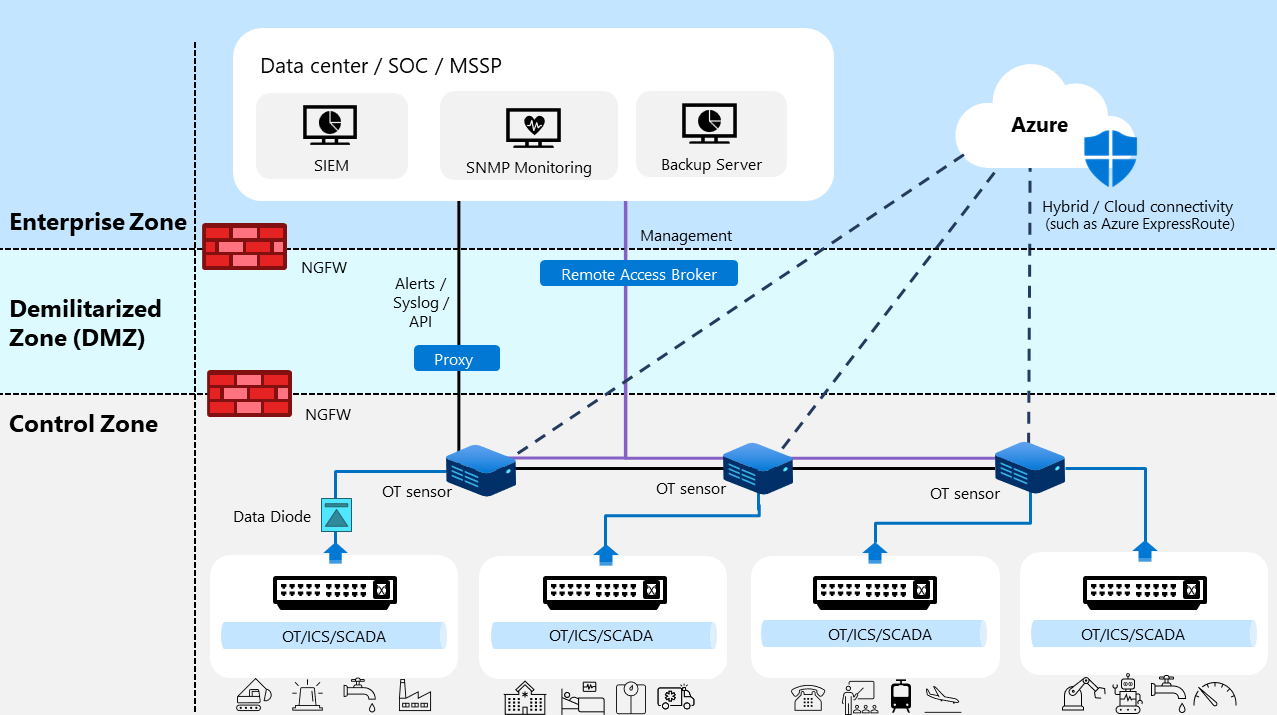

L’image suivante montre un exemple d’architecture générale de nos recommandations pour la surveillance et la maintenance des systèmes Defender pour IoT, où chaque capteur OT se connecte à plusieurs systèmes de gestion de la sécurité dans le cloud ou localement.

Dans cet exemple d’architecture, trois capteurs se connectent à quatre routeurs dans différentes zones logiques au sein de l’organisation. Les capteurs se trouvent derrière un pare-feu et s’intègrent à une infrastructure informatique locale, telle que des serveurs de sauvegarde locaux, des connexions d’accès à distance via SASE, et transfèrent des alertes à un système SIEM (Security Event and Information Management) local.

Dans cet exemple d’image, la communication pour les alertes, les messages syslog et les API s’affiche dans une ligne noire unie. La communication de gestion locale est affichée dans une ligne violette solide, et la communication de gestion cloud/hybride est affichée dans une ligne noire pointillée.

Les conseils d’architecture Defender pour IoT pour les réseaux hybrides et aériens vous aident à :

- Utilisez votre infrastructure organisationnelle existante pour surveiller et gérer vos capteurs OT, ce qui réduit la nécessité d’un matériel ou d’un logiciel supplémentaires

- Utiliser des intégrations de pile de sécurité organisationnelles de plus en plus fiables et robustes, que vous soyez sur le cloud ou localement

- Collaborez avec vos équipes de sécurité globales en auditant et en contrôlant l’accès aux ressources cloud et locales, en garantissant une visibilité et une protection cohérentes dans vos environnements OT

- Améliorez votre système de sécurité OT en ajoutant des ressources cloud qui améliorent et permettent à vos fonctionnalités existantes, telles que le renseignement sur les menaces, l’analytique et l’automatisation.

Étapes du déploiement

Procédez comme suit pour déployer un système Defender pour IoT dans un environnement air-gapped ou hybride :

Effectuez le déploiement de chaque capteur réseau OT en fonction de votre plan, comme décrit dans Déployer Defender pour IoT pour la surveillance OT.

Pour chaque capteur, procédez comme suit :

Intégrez-les aux serveurs SIEM/syslog partenaires, y compris la configuration de Notifications par e-mail. Par exemple :

Utilisez l’API Defender pour IoT pour créer des tableaux de bord de gestion. Pour plus d’informations, consultez Référence de l’API Defender pour IoT.

Configurez un proxy ou des proxys chaînés dans l’environnement de gestion.

Configurez la surveillance de l’intégrité à l’aide d’un serveur SNMP MIB ou via l’interface CLI. Pour plus d’informations, consultez l’article suivant :

Configurez l’accès à l’interface de gestion du serveur, par exemple via iDRAC ou iLO.

Configurez un serveur de sauvegarde, y compris les configurations pour enregistrer votre sauvegarde sur un serveur externe. Pour plus d’informations, consultez Sauvegarder et restaurer des capteurs réseau OT à partir de la console de capteur.

Transition d’une console de gestion locale héritée

Important

La console de gestion locale héritée ne sera pas prise en charge ni disponible en téléchargement après le 1er janvier 2025. Nous vous recommandons de passer à la nouvelle architecture à l’aide du spectre complet des API locales et cloud avant cette date.

Nos conseils d’architecture actuels sont conçus pour être plus efficaces, sécurisés et fiables que d’utiliser les console de gestion locales héritées. Les conseils mis à jour ont moins de composants, ce qui facilite la maintenance et la résolution des problèmes. La technologie de capteur intelligent utilisée dans la nouvelle architecture permet un traitement local, ce qui réduit le besoin de ressources cloud et améliore les performances. Les conseils mis à jour conservent vos données au sein de votre propre réseau, ce qui offre une meilleure sécurité que le cloud computing.

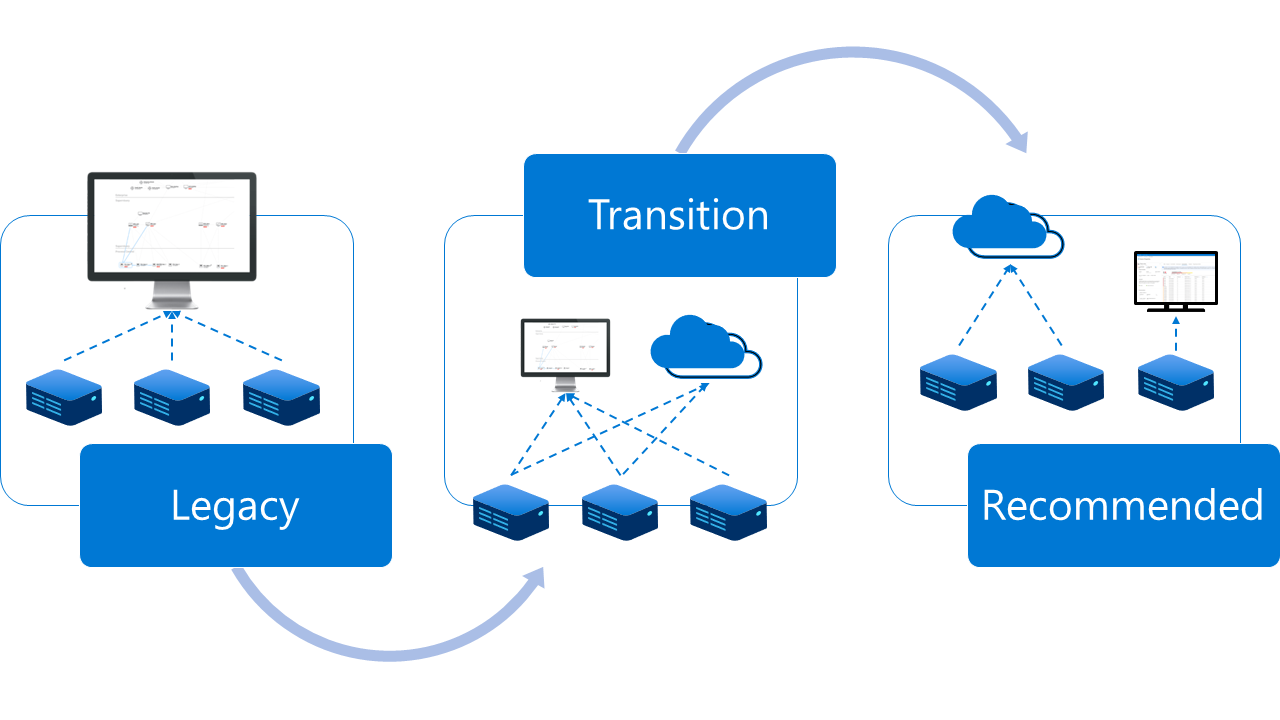

Si vous êtes un client existant utilisant un console de gestion local pour gérer vos capteurs OT, nous vous recommandons de passer aux conseils d’architecture mis à jour. L’image suivante montre une représentation graphique des étapes de transition vers les nouvelles recommandations :

- Dans votre configuration héritée, tous les capteurs sont connectés au console de gestion local.

- Pendant la période de transition, vos capteurs restent connectés au console de gestion local pendant que vous connectez tous les capteurs possibles au cloud.

- Une fois la transition terminée, vous allez supprimer la connexion au console de gestion local, en conservant les connexions cloud le cas échéant. Tous les capteurs qui doivent rester en air sont accessibles directement à partir de l’interface utilisateur du capteur.

Procédez comme suit pour effectuer la transition de votre architecture :

Pour chacun de vos capteurs OT, identifiez les intégrations héritées en cours d’utilisation et les autorisations actuellement configurées pour les équipes de sécurité locales. Par exemple, quels systèmes de sauvegarde sont en place ? Quels groupes d’utilisateurs accèdent aux données du capteur ?

Connecter vos capteurs en local, Azure et d’autres ressources cloud, selon les besoins de chaque site. Par exemple, connectez-vous à un SIEM local, des serveurs proxy, un stockage de sauvegarde et d’autres systèmes partenaires. Vous avez peut-être plusieurs sites et adoptez une approche hybride, où seuls des sites spécifiques sont complètement mis à l’air ou isolés à l’aide de millisecondes de données.

Pour plus d’informations, consultez les informations liées dans la procédure de déploiement en disponibilité aérienne, ainsi que les ressources cloud suivantes :

Configurez les autorisations et les procédures de mise à jour pour accéder à vos capteurs pour qu’ils correspondent à la nouvelle architecture de déploiement.

Passez en revue et vérifiez que tous les cas d’usage et procédures de sécurité ont été transférés vers la nouvelle architecture.

Une fois votre transition terminée, désactivez la console de gestion locale.

Chronologie de la mise hors service

La mise hors service locale console de gestion inclut les détails suivants :

- Les versions de capteur publiées après le 1er janvier 2025 ne pourront pas être gérées par une console de gestion locale.

- Les versions logicielles du capteur publiées entre le 1er janvier 2024 et le 1er janvier 2025 continueront de prendre en charge une version locale console de gestion.

- Les capteurs à air qui ne peuvent pas se connecter au cloud peuvent être gérés directement via la console de capteur, l’interface CLI ou l’API.

Pour plus d’informations, consultez les versions logicielles de surveillance ot.