Déployer et configurer Pare-feu Azure dans un réseau hybride à l’aide d’Azure PowerShell

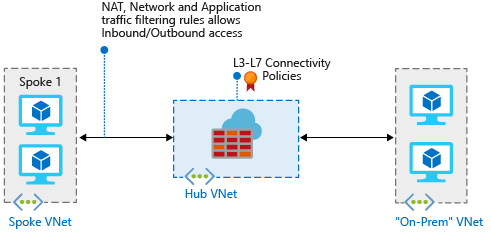

Lorsque vous connectez votre réseau local à un réseau virtuel Azure pour créer un réseau hybride, la possibilité de contrôler l’accès à vos ressources réseau Azure représente une part importante dans un plan de sécurité générale.

Vous pouvez utiliser le pare-feu Azure pour contrôler l’accès réseau d’un réseau hybride à l’aide de règles qui définissent le trafic réseau autorisé et refusé.

Pour cet article, vous créerez trois réseaux virtuels :

- VNet-Hub : le pare-feu se trouve dans ce réseau virtuel.

- VNet-Spoke : le réseau virtuel spoke correspond à la charge de travail sur Azure.

- VNet-Onprem : le réseau virtuel local représente un réseau local. Dans un déploiement réel, vous pouvez vous y connecter à l’aide d’une connexion de réseau privé virtuel (VPN) ou d’une connexion Azure ExpressRoute. Par souci de simplicité, cet article utilise une connexion de passerelle VPN et un réseau virtuel sur Azure représente un réseau local.

Si vous souhaitez plutôt utiliser le portail Azure pour suivre les procédures de cet article, consultez Déployer et configurer Pare-feu Azure dans un réseau hybride à l’aide du portail Azure.

Remarque

Nous vous recommandons d’utiliser le module Azure Az PowerShell pour interagir avec Azure. Pour commencer, consultez Installer Azure PowerShell. Pour savoir comment migrer vers le module Az PowerShell, consultez Migrer Azure PowerShell depuis AzureRM vers Az.

Prérequis

Pour cet article, vous devez exécuter PowerShell localement. Les modules Azure PowerShell doivent être installés. Exécutez Get-Module -ListAvailable Az pour trouver la version. Si vous devez effectuer une mise à niveau, consultez Installation et configuration d’Azure PowerShell. Après avoir vérifié la version PowerShell, exécutez Login-AzAccount pour créer une connexion avec Azure.

Il existe trois conditions clés pour que ce scénario fonctionne correctement :

Un itinéraire défini par l’utilisateur (UDR) sur le sous-réseau spoke qui pointe vers l’adresse IP de Pare-feu Azure en tant que passerelle par défaut. La propagation de l’itinéraire de la passerelle de réseau virtuel doit être désactivée sur cette table de routage.

Un UDR sur le sous-réseau de passerelle hub doit pointer vers l’adresse IP du pare-feu comme prochain tronçon pour les réseaux spoke.

Aucun UDR n’est requis sur le sous-réseau de Pare-feu Azure, car il apprend les itinéraires du protocole BGP (Border Gateway Protocol).

Veillez à définir

AllowGatewayTransitquand vous appairez VNet-Hub à VNet-Spoke. DéfinissezUseRemoteGatewaysquand vous appairez VNet-Spoke à VNet-Hub.

La section Créer les itinéraires plus loin dans cet article montre comment créer ces itinéraires.

Remarque

Le Pare-feu Azure doit avoir une connectivité Internet directe. Si votre sous-réseau AzureFirewallSubnet apprend un itinéraire par défaut vers votre réseau local via BGP, vous devez configurer Pare-feu Azure en mode tunneling forcé. S’il s’agit d’une instance Pare-feu Azure existante qui ne peut pas être reconfigurée en mode tunneling forcé, nous vous recommandons d’ajouter un UDR 0.0.0.0/0 sur le sous-réseau AzureFirewallSubnet avec la valeur NextHopType définie comme Internet pour maintenir la connectivité directe à Internet.

Pour plus d’informations, consultez la page Tunneling forcé du Pare-feu Azure.

Le trafic entre les réseaux virtuels directement appairés est acheminé directement même si l’UDR pointe vers pare-feu Azure en tant que passerelle par défaut. Pour envoyer un trafic de sous-réseau à sous-réseau au pare-feu dans ce scénario, un UDR doit contenir explicitement le préfixe du réseau cible dans les deux sous-réseaux.

Pour consulter la documentation de référence d’Azure PowerShell concernée, consultez New-AzFirewall.

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Déclarer les variables

L'exemple suivant déclare les variables à l’aide des valeurs de cet article. Dans certains cas, vous devrez peut-être remplacer certaines valeurs par les vôtres pour travailler dans votre abonnement. Si besoin, modifiez les variables, puis copiez et collez-les dans votre console PowerShell.

$RG1 = "FW-Hybrid-Test"

$Location1 = "East US"

# Variables for the firewall hub virtual network

$VNetnameHub = "VNet-Hub"

$SNnameHub = "AzureFirewallSubnet"

$VNetHubPrefix = "10.5.0.0/16"

$SNHubPrefix = "10.5.0.0/24"

$SNGWHubPrefix = "10.5.1.0/24"

$GWHubName = "GW-hub"

$GWHubpipName = "VNet-Hub-GW-pip"

$GWIPconfNameHub = "GW-ipconf-hub"

$ConnectionNameHub = "hub-to-Onprem"

# Variables for the spoke virtual network

$VnetNameSpoke = "VNet-Spoke"

$SNnameSpoke = "SN-Workload"

$VNetSpokePrefix = "10.6.0.0/16"

$SNSpokePrefix = "10.6.0.0/24"

$SNSpokeGWPrefix = "10.6.1.0/24"

# Variables for the on-premises virtual network

$VNetnameOnprem = "Vnet-Onprem"

$SNNameOnprem = "SN-Corp"

$VNetOnpremPrefix = "192.168.0.0/16"

$SNOnpremPrefix = "192.168.1.0/24"

$SNGWOnpremPrefix = "192.168.2.0/24"

$GWOnpremName = "GW-Onprem"

$GWIPconfNameOnprem = "GW-ipconf-Onprem"

$ConnectionNameOnprem = "Onprem-to-hub"

$GWOnprempipName = "VNet-Onprem-GW-pip"

$SNnameGW = "GatewaySubnet"

Créer le réseau virtuel du hub de pare-feu

Commencez par créer le groupe de ressources qui doit contenir les ressources de cet article :

New-AzResourceGroup -Name $RG1 -Location $Location1

Définissez les sous-réseaux à inclure dans le réseau virtuel :

$FWsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameHub -AddressPrefix $SNHubPrefix

$GWsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNGWHubPrefix

Créez le réseau virtuel hub du pare-feu :

$VNetHub = New-AzVirtualNetwork -Name $VNetnameHub -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetHubPrefix -Subnet $FWsub,$GWsub

Demandez l’allocation d’une adresse IP publique destinée à la passerelle VPN que vous allez créer pour votre réseau virtuel. Notez que la valeur de AllocationMethod est Dynamic. Vous ne pouvez pas spécifier l’adresse IP que vous souhaitez utiliser. Elle est allouée à votre passerelle VPN de façon dynamique.

$gwpip1 = New-AzPublicIpAddress -Name $GWHubpipName -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Dynamic

Créer le réseau virtuel spoke

Définissez les sous-réseaux à inclure dans le réseau virtuel spoke :

$Spokesub = New-AzVirtualNetworkSubnetConfig -Name $SNnameSpoke -AddressPrefix $SNSpokePrefix

$GWsubSpoke = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNSpokeGWPrefix

Créez le réseau virtuel spoke :

$VNetSpoke = New-AzVirtualNetwork -Name $VnetNameSpoke -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetSpokePrefix -Subnet $Spokesub,$GWsubSpoke

Créer le réseau virtuel local

Définissez les sous-réseaux à inclure dans le réseau virtuel :

$Onpremsub = New-AzVirtualNetworkSubnetConfig -Name $SNNameOnprem -AddressPrefix $SNOnpremPrefix

$GWOnpremsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNGWOnpremPrefix

Créez le réseau virtuel local :

$VNetOnprem = New-AzVirtualNetwork -Name $VNetnameOnprem -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetOnpremPrefix -Subnet $Onpremsub,$GWOnpremsub

Demandez l’allocation d’une adresse IP publique destinée à la passerelle que vous allez créer pour le réseau virtuel. Notez que la valeur de AllocationMethod est Dynamic. Vous ne pouvez pas spécifier l’adresse IP que vous souhaitez utiliser. Elle est allouée à votre passerelle de façon dynamique.

$gwOnprempip = New-AzPublicIpAddress -Name $GWOnprempipName -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Dynamic

Configurer et déployer le pare-feu

Déployez maintenant le pare-feu dans le réseau virtuel hub :

# Get a public IP for the firewall

$FWpip = New-AzPublicIpAddress -Name "fw-pip" -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Static -Sku Standard

# Create the firewall

$Azfw = New-AzFirewall -Name AzFW01 -ResourceGroupName $RG1 -Location $Location1 -VirtualNetworkName $VNetnameHub -PublicIpName fw-pip

#Save the firewall private IP address for future use

$AzfwPrivateIP = $Azfw.IpConfigurations.privateipaddress

$AzfwPrivateIP

Configurez des règles de réseau :

$Rule1 = New-AzFirewallNetworkRule -Name "AllowWeb" -Protocol TCP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort 80

$Rule2 = New-AzFirewallNetworkRule -Name "AllowRDP" -Protocol TCP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort 3389

$Rule3 = New-AzFirewallNetworkRule -Name "AllowPing" -Protocol ICMP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort

$NetRuleCollection = New-AzFirewallNetworkRuleCollection -Name RCNet01 -Priority 100 `

-Rule $Rule1,$Rule2 -ActionType "Allow"

$Azfw.NetworkRuleCollections = $NetRuleCollection

Set-AzFirewall -AzureFirewall $Azfw

Créer et connecter les passerelles VPN

Les réseaux virtuels hub et local sont connectés via des passerelles VPN.

Créer une passerelle VPN pour le réseau virtuel hub

Créez la configuration de la passerelle VPN pour le réseau virtuel hub. La configuration de la passerelle VPN définit le sous-réseau et l’adresse IP publique à utiliser.

$vnet1 = Get-AzVirtualNetwork -Name $VNetnameHub -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gwipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfNameHub `

-Subnet $subnet1 -PublicIpAddress $gwpip1

Maintenant, créez la passerelle VPN pour le réseau virtuel hub. Les configurations de réseau à réseau nécessitent une valeur de VpnType égale à RouteBased. La création d’une passerelle VPN nécessite généralement au moins 45 minutes, selon la référence SKU sélectionnée.

New-AzVirtualNetworkGateway -Name $GWHubName -ResourceGroupName $RG1 `

-Location $Location1 -IpConfigurations $gwipconf1 -GatewayType Vpn `

-VpnType RouteBased -GatewaySku basic

Créer une passerelle VPN pour le réseau virtuel local

Créez la configuration de la passerelle VPN pour le réseau virtuel local. La configuration de la passerelle VPN définit le sous-réseau et l’adresse IP publique à utiliser.

$vnet2 = Get-AzVirtualNetwork -Name $VNetnameOnprem -ResourceGroupName $RG1

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gwipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfNameOnprem `

-Subnet $subnet2 -PublicIpAddress $gwOnprempip

À présent, créez la passerelle VPN pour le réseau virtuel local. Les configurations de réseau à réseau nécessitent une valeur de VpnType égale à RouteBased. La création d’une passerelle VPN nécessite généralement au moins 45 minutes, selon la référence SKU sélectionnée.

New-AzVirtualNetworkGateway -Name $GWOnpremName -ResourceGroupName $RG1 `

-Location $Location1 -IpConfigurations $gwipconf2 -GatewayType Vpn `

-VpnType RouteBased -GatewaySku basic

Créer les connexions VPN

Créez les connexions VPN entre les passerelles hub et locale.

Obtenir les passerelles VPN

$vnetHubgw = Get-AzVirtualNetworkGateway -Name $GWHubName -ResourceGroupName $RG1

$vnetOnpremgw = Get-AzVirtualNetworkGateway -Name $GWOnpremName -ResourceGroupName $RG1

Créer les connexions

Dans cette étape, vous créez la connexion entre le réseau virtuel hub et le réseau virtuel local. Les exemples montrent une clé partagée, mais vous pouvez utiliser vos propres valeurs pour la clé partagée. Il est important que la clé partagée corresponde aux deux connexions. La création d’une connexion peut prendre quelques instants.

New-AzVirtualNetworkGatewayConnection -Name $ConnectionNameHub -ResourceGroupName $RG1 `

-VirtualNetworkGateway1 $vnetHubgw -VirtualNetworkGateway2 $vnetOnpremgw -Location $Location1 `

-ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

Créez la connexion de réseau virtuel à partir d’un emplacement local vers le hub. Cette étape est similaire à la précédente, sauf que vous créez la connexion de VNet-Onprem à VNet-Hub. Vérifiez que les clés partagées correspondent. La connexion est établie après quelques minutes.

New-AzVirtualNetworkGatewayConnection -Name $ConnectionNameOnprem -ResourceGroupName $RG1 `

-VirtualNetworkGateway1 $vnetOnpremgw -VirtualNetworkGateway2 $vnetHubgw -Location $Location1 `

-ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

Vérifier la connexion

Vous pouvez vérifier une connexion réussie à l’aide du cmdlet Get-AzVirtualNetworkGatewayConnection, avec ou sans -Debug.

Utilisez l’exemple de cmdlet suivant, mais configurez les valeurs sur les vôtres. Si vous y êtes invité, sélectionnez A pour exécuter All. Dans l’exemple, -Name fait référence au nom de la connexion que vous voulez tester.

Get-AzVirtualNetworkGatewayConnection -Name $ConnectionNameHub -ResourceGroupName $RG1

Une fois la cmdlet exécutée, affichez les valeurs. L’exemple suivant montre un état de connexion Connected, ainsi que des octets d’entrée et de sortie :

"connectionStatus": "Connected",

"ingressBytesTransferred": 33509044,

"egressBytesTransferred": 4142431

Appairer les réseaux virtuels hub et spoke

À présent, appairez les réseaux virtuels hub et spoke :

# Peer hub to spoke

Add-AzVirtualNetworkPeering -Name HubtoSpoke -VirtualNetwork $VNetHub -RemoteVirtualNetworkId $VNetSpoke.Id -AllowGatewayTransit

# Peer spoke to hub

Add-AzVirtualNetworkPeering -Name SpoketoHub -VirtualNetwork $VNetSpoke -RemoteVirtualNetworkId $VNetHub.Id -AllowForwardedTraffic -UseRemoteGateways

Créer les itinéraires

Utilisez les commandes suivantes pour créer ces itinéraires :

- Un itinéraire à partir du sous-réseau de passerelle hub vers le sous-réseau spoke via l’adresse IP du pare-feu

- Un itinéraire par défaut à partir du sous-réseau spoke via l’adresse IP du pare-feu

#Create a route table

$routeTableHubSpoke = New-AzRouteTable `

-Name 'UDR-Hub-Spoke' `

-ResourceGroupName $RG1 `

-location $Location1

#Create a route

Get-AzRouteTable `

-ResourceGroupName $RG1 `

-Name UDR-Hub-Spoke `

| Add-AzRouteConfig `

-Name "ToSpoke" `

-AddressPrefix $VNetSpokePrefix `

-NextHopType "VirtualAppliance" `

-NextHopIpAddress $AzfwPrivateIP `

| Set-AzRouteTable

#Associate the route table to the subnet

Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $VNetHub `

-Name $SNnameGW `

-AddressPrefix $SNGWHubPrefix `

-RouteTable $routeTableHubSpoke | `

Set-AzVirtualNetwork

#Now, create the default route

#Create a table, with BGP route propagation disabled. The property is now called "Virtual network gateway route propagation," but the API still refers to the parameter as "DisableBgpRoutePropagation."

$routeTableSpokeDG = New-AzRouteTable `

-Name 'UDR-DG' `

-ResourceGroupName $RG1 `

-location $Location1 `

-DisableBgpRoutePropagation

#Create a route

Get-AzRouteTable `

-ResourceGroupName $RG1 `

-Name UDR-DG `

| Add-AzRouteConfig `

-Name "ToFirewall" `

-AddressPrefix 0.0.0.0/0 `

-NextHopType "VirtualAppliance" `

-NextHopIpAddress $AzfwPrivateIP `

| Set-AzRouteTable

#Associate the route table to the subnet

Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $VNetSpoke `

-Name $SNnameSpoke `

-AddressPrefix $SNSpokePrefix `

-RouteTable $routeTableSpokeDG | `

Set-AzVirtualNetwork

Créer des machines virtuelles

Créez les machines virtuelles de charge de travail spoke et locale, et placez-les dans les sous-réseaux appropriés.

Créer la machine virtuelle de charge de travail

Créez une machine virtuelle dans le réseau virtuel spoke qui exécute Internet Information Services (IIS), n’a aucune adresse IP publique et autorise les tests ping entrants. Lorsque vous y êtes invité, entrez un nom d’utilisateur et un mot de passe pour la machine virtuelle.

# Create an inbound network security group rule for ports 3389 and 80

$nsgRuleRDP = New-AzNetworkSecurityRuleConfig -Name Allow-RDP -Protocol Tcp `

-Direction Inbound -Priority 200 -SourceAddressPrefix * -SourcePortRange * -DestinationAddressPrefix $SNSpokePrefix -DestinationPortRange 3389 -Access Allow

$nsgRuleWeb = New-AzNetworkSecurityRuleConfig -Name Allow-web -Protocol Tcp `

-Direction Inbound -Priority 202 -SourceAddressPrefix * -SourcePortRange * -DestinationAddressPrefix $SNSpokePrefix -DestinationPortRange 80 -Access Allow

# Create a network security group

$nsg = New-AzNetworkSecurityGroup -ResourceGroupName $RG1 -Location $Location1 -Name NSG-Spoke02 -SecurityRules $nsgRuleRDP,$nsgRuleWeb

#Create the NIC

$NIC = New-AzNetworkInterface -Name spoke-01 -ResourceGroupName $RG1 -Location $Location1 -SubnetId $VnetSpoke.Subnets[0].Id -NetworkSecurityGroupId $nsg.Id

#Define the virtual machine

$VirtualMachine = New-AzVMConfig -VMName VM-Spoke-01 -VMSize "Standard_DS2"

$VirtualMachine = Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName Spoke-01 -ProvisionVMAgent -EnableAutoUpdate

$VirtualMachine = Add-AzVMNetworkInterface -VM $VirtualMachine -Id $NIC.Id

$VirtualMachine = Set-AzVMSourceImage -VM $VirtualMachine -PublisherName 'MicrosoftWindowsServer' -Offer 'WindowsServer' -Skus '2016-Datacenter' -Version latest

#Create the virtual machine

New-AzVM -ResourceGroupName $RG1 -Location $Location1 -VM $VirtualMachine -Verbose

#Install IIS on the VM

Set-AzVMExtension `

-ResourceGroupName $RG1 `

-ExtensionName IIS `

-VMName VM-Spoke-01 `

-Publisher Microsoft.Compute `

-ExtensionType CustomScriptExtension `

-TypeHandlerVersion 1.4 `

-SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server"}' `

-Location $Location1

#Create a host firewall rule to allow pings in

Set-AzVMExtension `

-ResourceGroupName $RG1 `

-ExtensionName IIS `

-VMName VM-Spoke-01 `

-Publisher Microsoft.Compute `

-ExtensionType CustomScriptExtension `

-TypeHandlerVersion 1.4 `

-SettingString '{"commandToExecute":"powershell New-NetFirewallRule –DisplayName "Allow ICMPv4-In" –Protocol ICMPv4"}' `

-Location $Location1

Créer la machine virtuelle locale

Créez une machine virtuelle simple que vous pouvez utiliser pour vous connecter via l’accès à distance à l’adresse IP publique. À partir de là, vous pouvez vous connecter au serveur local via le pare-feu. Lorsque vous y êtes invité, entrez un nom d’utilisateur et un mot de passe pour la machine virtuelle.

New-AzVm `

-ResourceGroupName $RG1 `

-Name "VM-Onprem" `

-Location $Location1 `

-VirtualNetworkName $VNetnameOnprem `

-SubnetName $SNNameOnprem `

-OpenPorts 3389 `

-Size "Standard_DS2"

Remarque

Azure fournit une adresse IP d’accès sortant par défaut pour les machines virtuelles qui n’ont pas d’adresse IP publique ou qui se trouvent dans le pool de back-ends d’un équilibreur de charge Azure de base interne. Le mécanisme d’adresse IP d’accès sortant par défaut fournit une adresse IP sortante qui n’est pas configurable.

L’adresse IP de l’accès sortant par défaut est désactivée quand l’un des événements suivants se produit :

- Une adresse IP publique est affectée à la machine virtuelle.

- La machine virtuelle est placée dans le pool principal d’un équilibreur de charge standard, avec ou sans règles de trafic sortant.

- Une ressource Azure NAT Gateway est attribuée au sous-réseau de la machine virtuelle.

Les machines virtuelles que vous avez créées, au moyen de groupes de machines virtuelles identiques en mode d’orchestration flexible, n’ont pas d’accès sortant par défaut.

Pour plus d’informations sur les connexions sortantes dans Azure, consultez Accès sortant par défaut dans Azure et Utiliser SNAT (Source Network Address Translation) pour les connexions sortantes.

Tester le pare-feu

Obtenez puis notez l’adresse IP privée pour la machine virtuelle VM-spoke-01 :

$NIC.IpConfigurations.privateipaddressÀ partir du portail Azure, connectez-vous à la machine virtuelle VM-Onprem.

Ouvrez une invite de commandes Windows PowerShell sur VM-Onprem et effectuez un test ping sur l’adresse IP privée pour VM-spoke-01. Vous devez obtenir une réponse.

Ouvrez un navigateur web sur VM-Onprem et accédez à

http://<VM-spoke-01 private IP>. La page IIS par défaut doit s’ouvrir.À partir de VM-Onprem, ouvrez une connexion d’accès à distance sur VM-spoke-01 à l’adresse IP privée. Votre connexion doit réussir et vous devriez pouvoir vous connecter à l’aide de votre nom d’utilisateur et de votre mot de passe.

Maintenant que vous avez vérifié que les règles de pare-feu fonctionnent, vous pouvez :

- Effectuer un test ping sur le serveur sur le réseau virtuel spoke.

- Parcourir le serveur web sur le réseau virtuel spoke.

- Vous connecter au serveur sur le réseau virtuel spoke à l’aide de RDP.

Ensuite, exécutez le script suivant pour modifier l’action de la collection de règles de réseau de pare-feu en Deny :

$rcNet = $azfw.GetNetworkRuleCollectionByName("RCNet01")

$rcNet.action.type = "Deny"

Set-AzFirewall -AzureFirewall $azfw

Fermez les connexions d’accès à distance existantes. Réexécutez les tests pour tester les règles modifiées. Cette fois, ils doivent échouer.

Nettoyer les ressources

Vous pouvez conserver vos ressources de pare-feu pour le tutoriel suivant. Si vous n’en avez plus besoin, supprimez le groupe de ressources FW-Hybrid-Test pour supprimer toutes les ressources liées au pare-feu.