Scénarios d’utilisation de Traffic Analytics

Dans cet article, vous allez apprendre à obtenir des insights sur votre trafic après avoir configuré l’analytique du trafic dans différents scénarios.

Rechercher les zones réactives du trafic

Rechercher

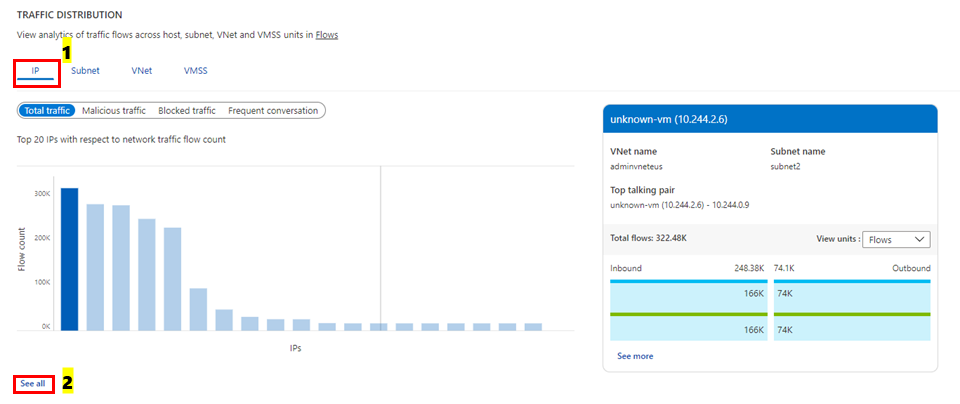

- Quels hôtes, sous-réseaux, réseaux virtuels et groupes de machines virtuelles identiques envoient ou recevoir le plus de trafic, sont traversés par le plus de trafic malveillant et bloquent des flux significatifs ?

- Consultez le graphique comparatif pour les hôtes, le sous-réseau, le réseau virtuel et le groupe de machines virtuelles identiques. Le fait de savoir quels hôtes, sous-réseaux, réseaux virtuels et groupes de machines virtuelles identiques envoient ou reçoivent le plus de trafic vous permet d’identifier les hôtes qui traitent le plus de trafic et si le trafic est correctement distribué.

- Vous pouvez évaluer si le volume du trafic est approprié pour un hôte. Le volume du trafic traduit-il un comportement normal ou implique-t-il le besoin de mener des recherches plus approfondies ?

- Quelle est la quantité de trafic entrant/sortant ?

- Est-il prévu que l’hôte reçoive davantage de trafic entrant que sortant, ou vice versa ?

- Statistiques du trafic bloqué

- Pourquoi un hôte bloque-t-il un volume important de trafic inoffensif ? Ce comportement requiert une enquête plus poussée et probablement l’optimisation de la configuration.

- Statistiques du trafic malveillant autorisé/bloqué

Pourquoi un hôte reçoit-il du trafic malveillant et pourquoi les flux d’une source malveillante sont-ils autorisés ? Ce comportement requiert une enquête plus poussée et probablement l’optimisation de la configuration.

Sélectionnez Afficher tout sous IP, comme illustré dans l’image suivante :

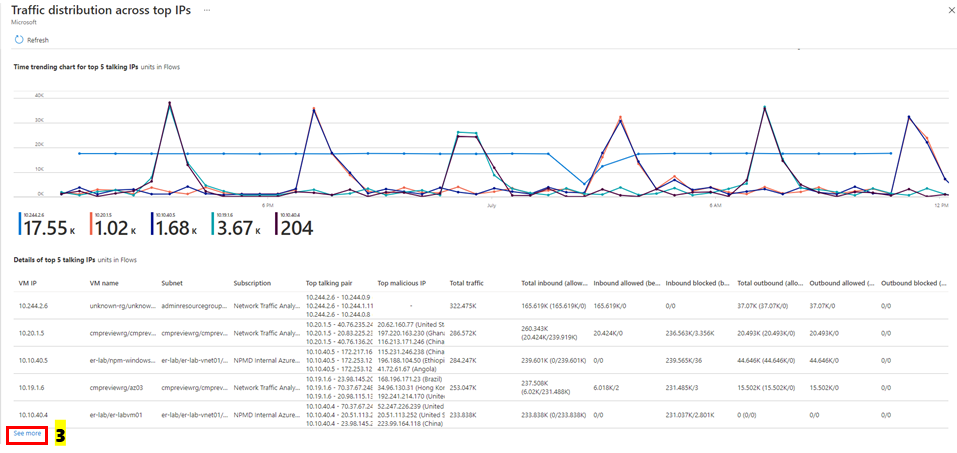

L’image suivante montre les tendances dans le temps pour les cinq principaux hôtes qui communiquent le plus et les détails associés aux flux (autorisé - entrant/sortant et refusé - entrant/sortant) pour un hôte :

Sélectionnez Voir plus, sous Détails des 5 premières adresses IP communicant, comme indiqué dans l’image suivante, pour obtenir des informations sur tous les hôtes :

Rechercher

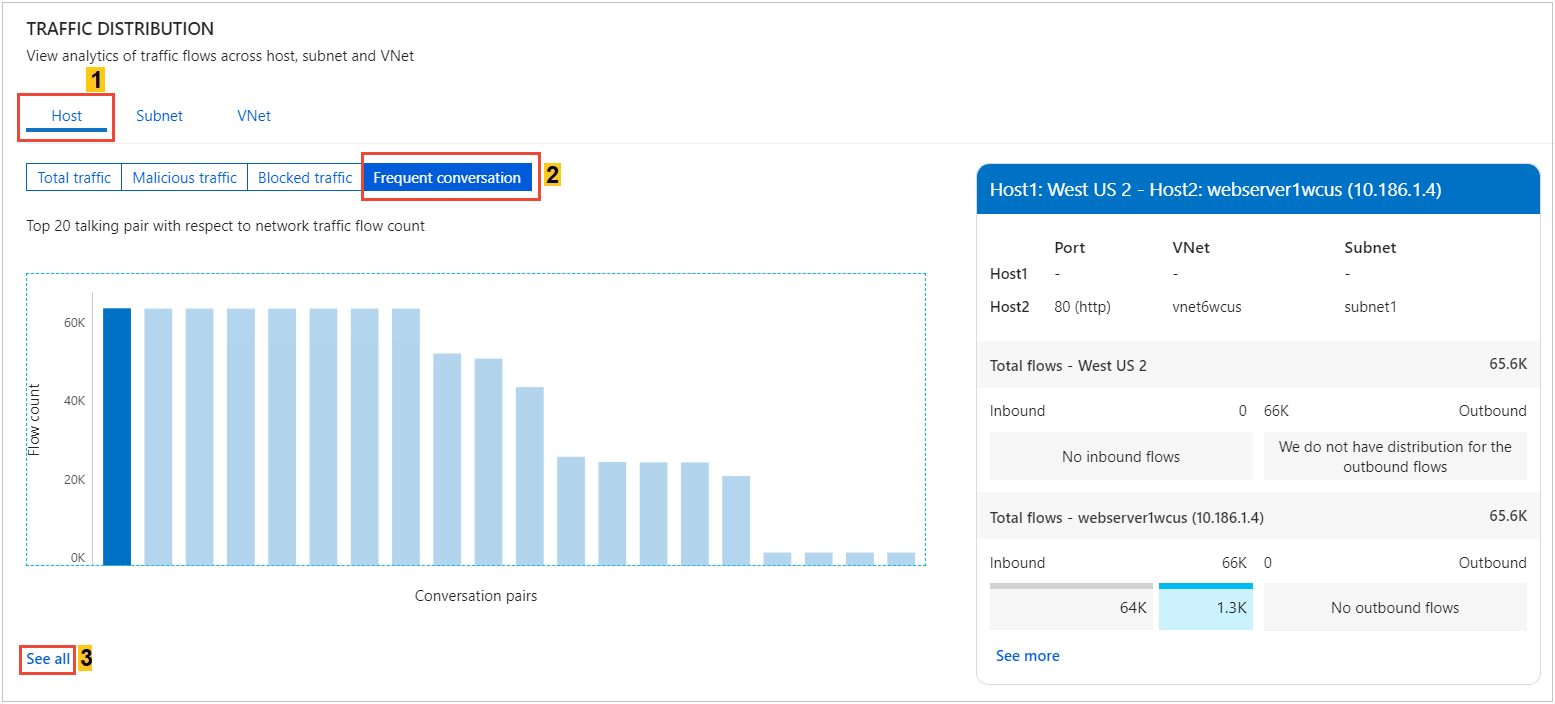

Quelles sont les paires d’hôtes qui communiquent le plus ?

- Comportement attendu comme la communication frontend ou backend, ou comportement anormal comme le trafic Internet backend.

Statistiques du trafic autorisé/bloqué

- Pourquoi un hôte autorise-t-il ou bloque-t-il un volume de trafic important

Protocole d’application le plus fréquemment utilisé entre les paires d’hôtes qui communiquent le plus :

Ces applications sont-elles autorisées sur ce réseau ?

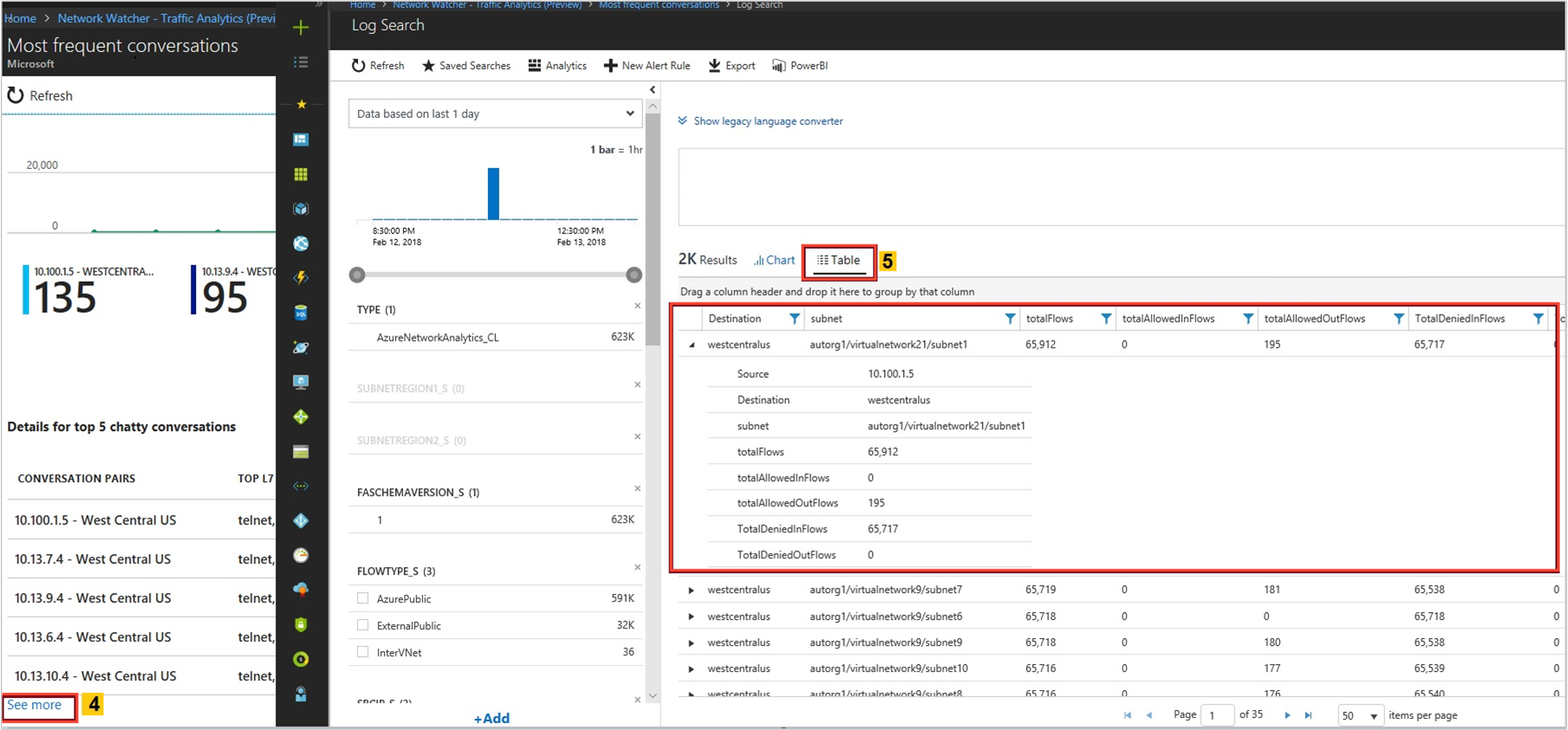

Les applications sont-elles configurées correctement ? Utilisent-elles le protocole approprié pour la communication ? Sélectionnez Afficher tout sous Frequent conversation (Conversation fréquente), comme illustré dans l’image suivante :

L’image suivante montre les tendances dans le temps pour les cinq principales conversations et les détails associés aux flux comme les flux autorisés et refusés entrant et sortant pour une paire de conversation :

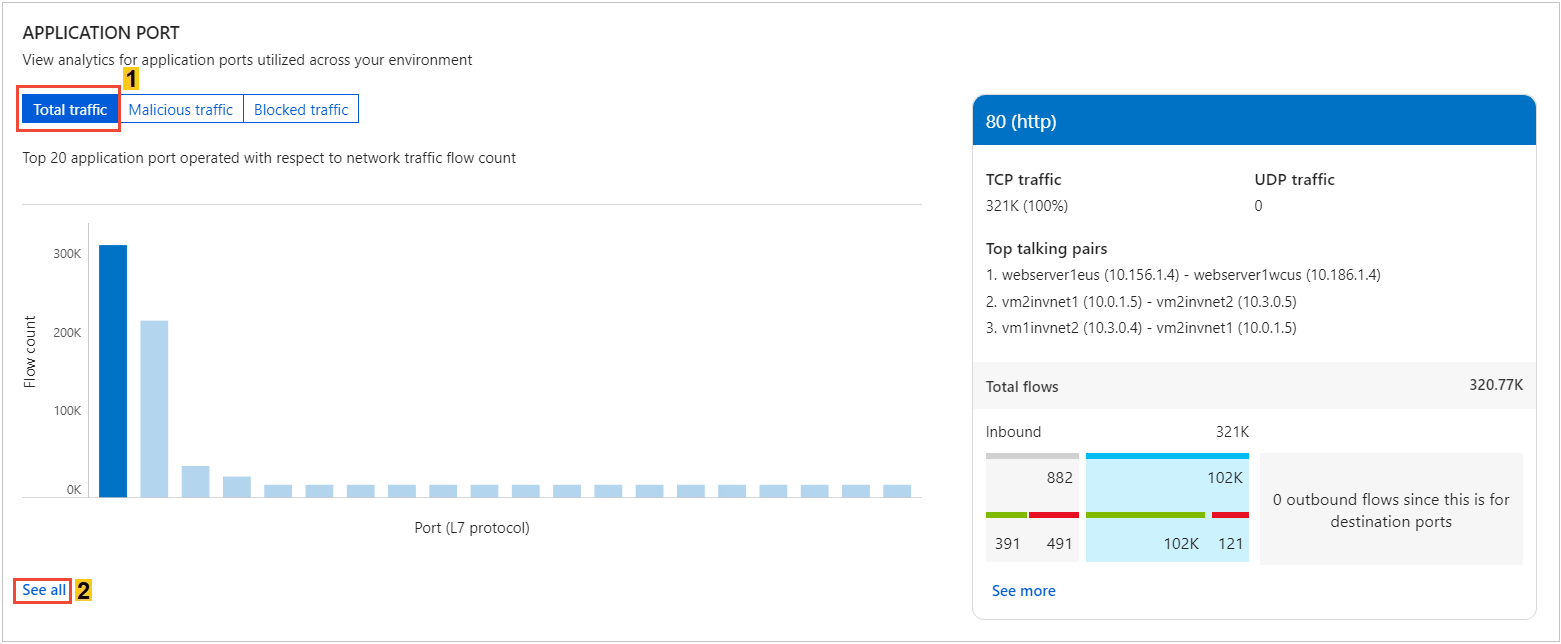

Rechercher

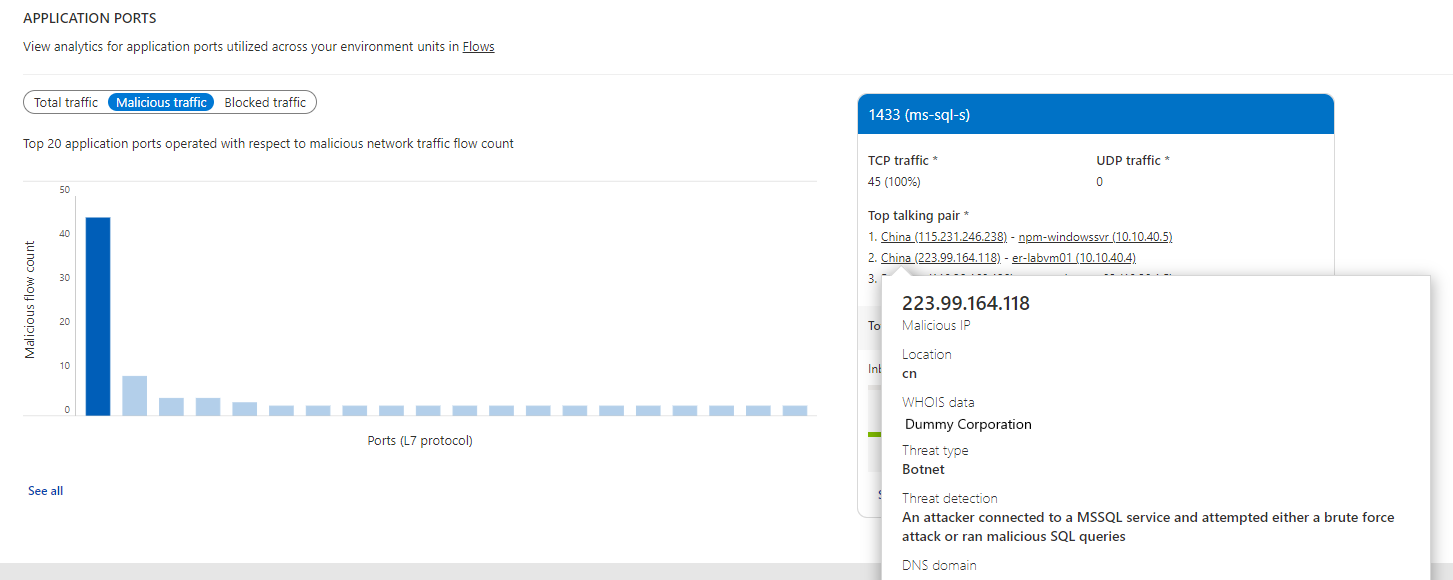

Quel est le protocole d’application le plus utilisé dans votre environnement, et quelles paires d’hôtes qui communiquent utilisent le plus le protocole d’application ?

Ces applications sont-elles autorisées sur ce réseau ?

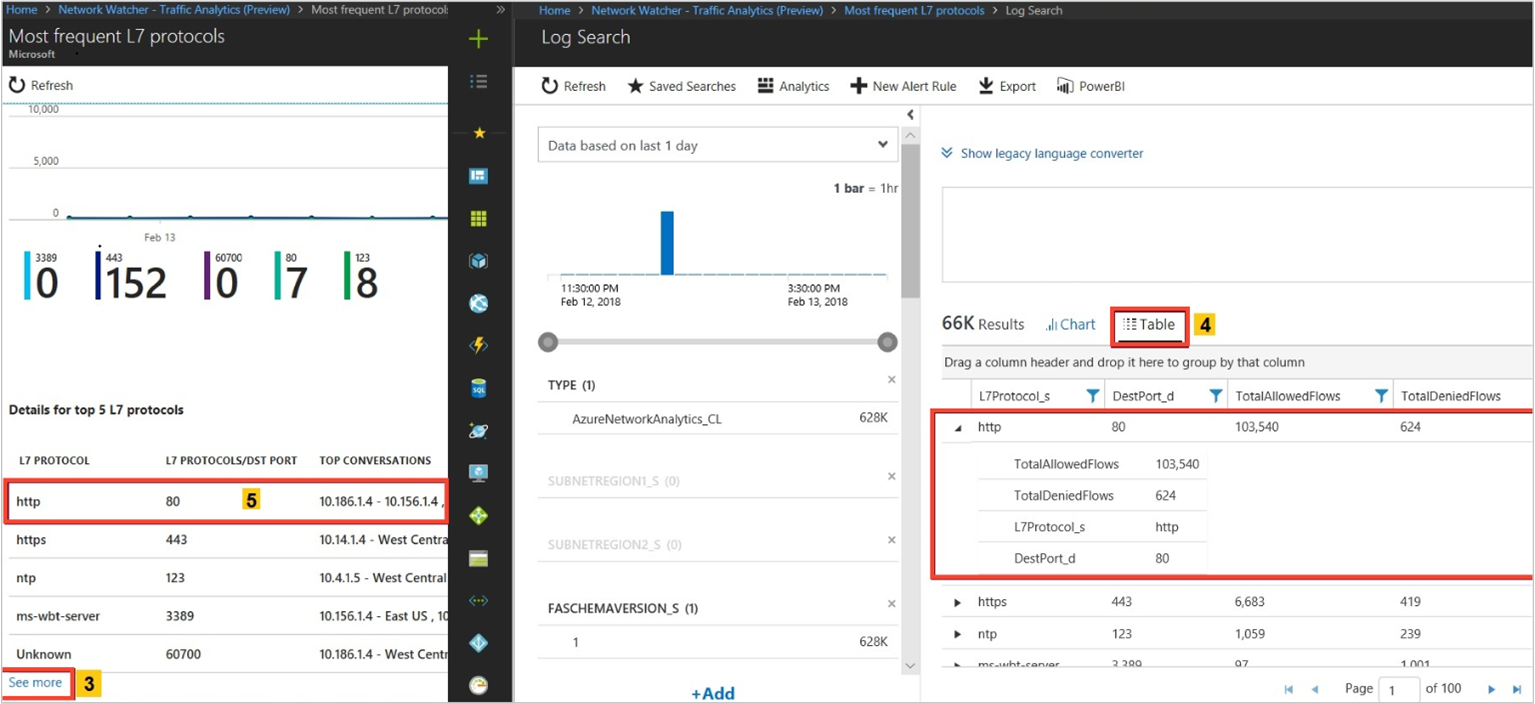

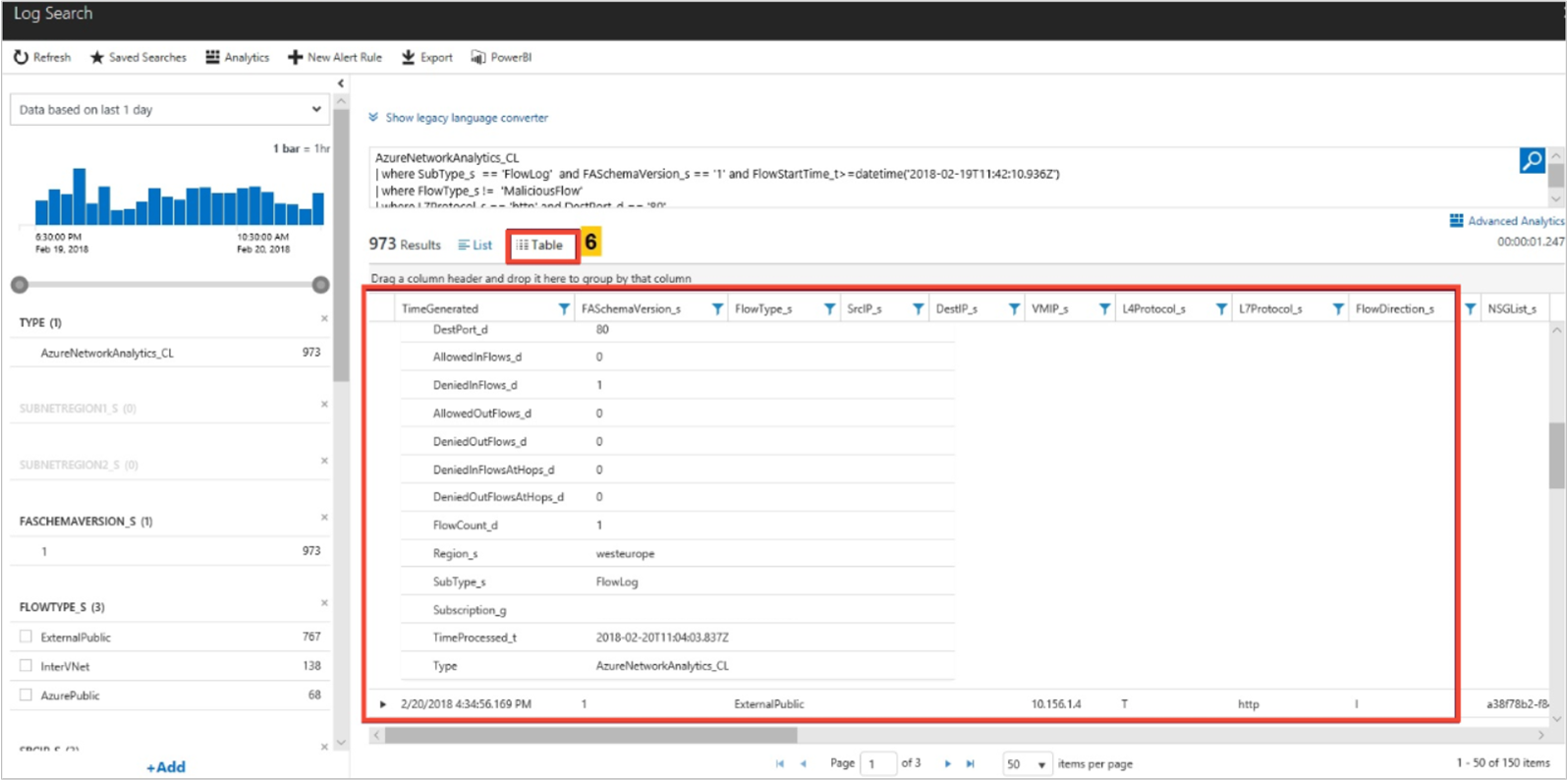

Les applications sont-elles configurées correctement ? Utilisent-elles le protocole approprié pour la communication ? Le comportement attendu est des ports courants, tels que 80 et 443. Pour la communication standard, si des ports inhabituels sont affichés, une modification de la configuration peut être nécessaire. Sélectionnez Afficher tout sous Port de l'application, comme illustré dans l’image suivante :

Les images suivantes montrent la tendance dans le temps des cinq principaux protocoles L7 et les détails associés aux flux (par exemple, flux autorisés et refusés) pour un protocole L7 :

Rechercher

Tendances d’utilisation de la capacité d’une passerelle VPN dans votre environnement.

- Chaque référence SKU de VPN autorise une certaine quantité de bande passante. Les passerelles VPN sont-elles sous-exploitées ?

- Vos passerelles atteignent-elles la capacité définie ? Devez-vous mettre à niveau vers la référence SKU supérieure suivante ?

Quels sont les hôtes qui communiquent le plus, via quelle passerelle VPN, sur quel port ?

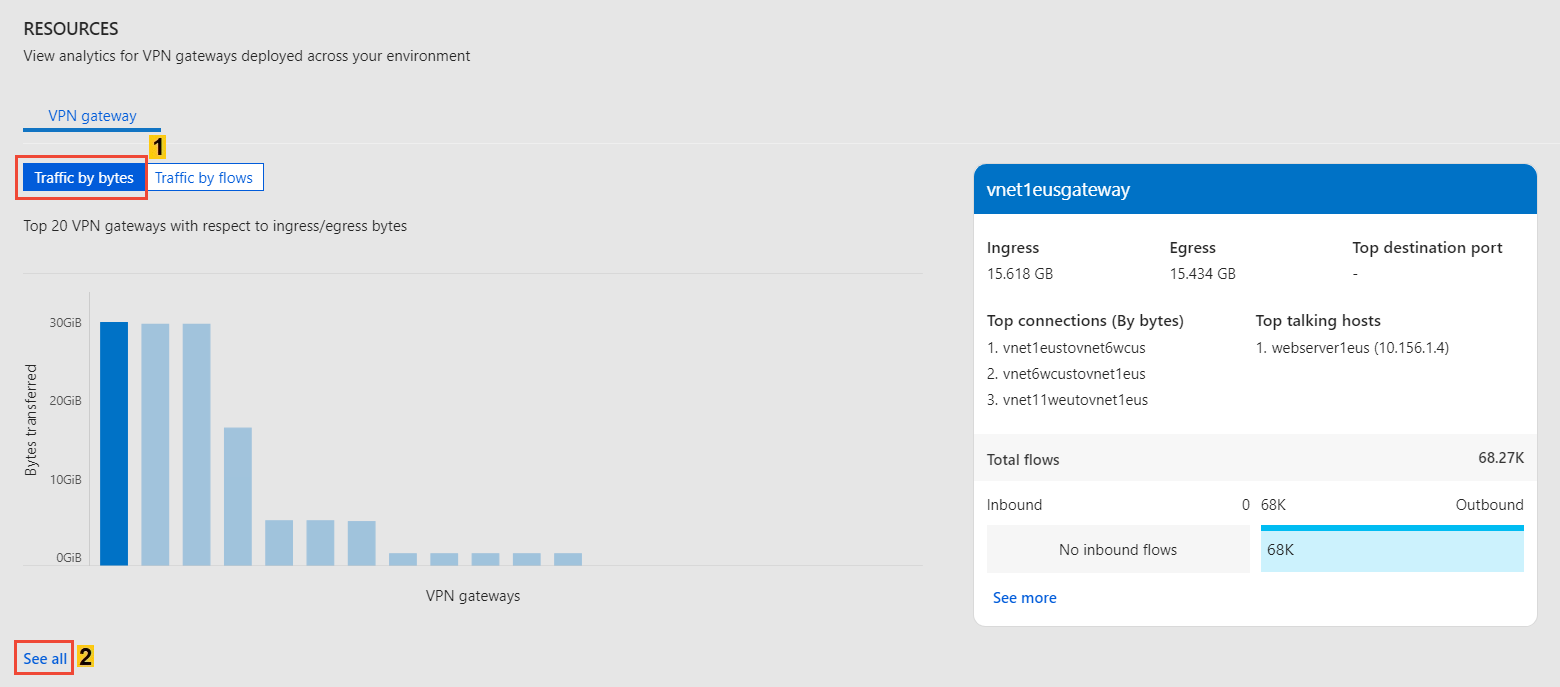

Ce modèle est-il normal ? Sélectionnez Afficher tout sous Passerelle VPN, comme illustré dans l’image suivante :

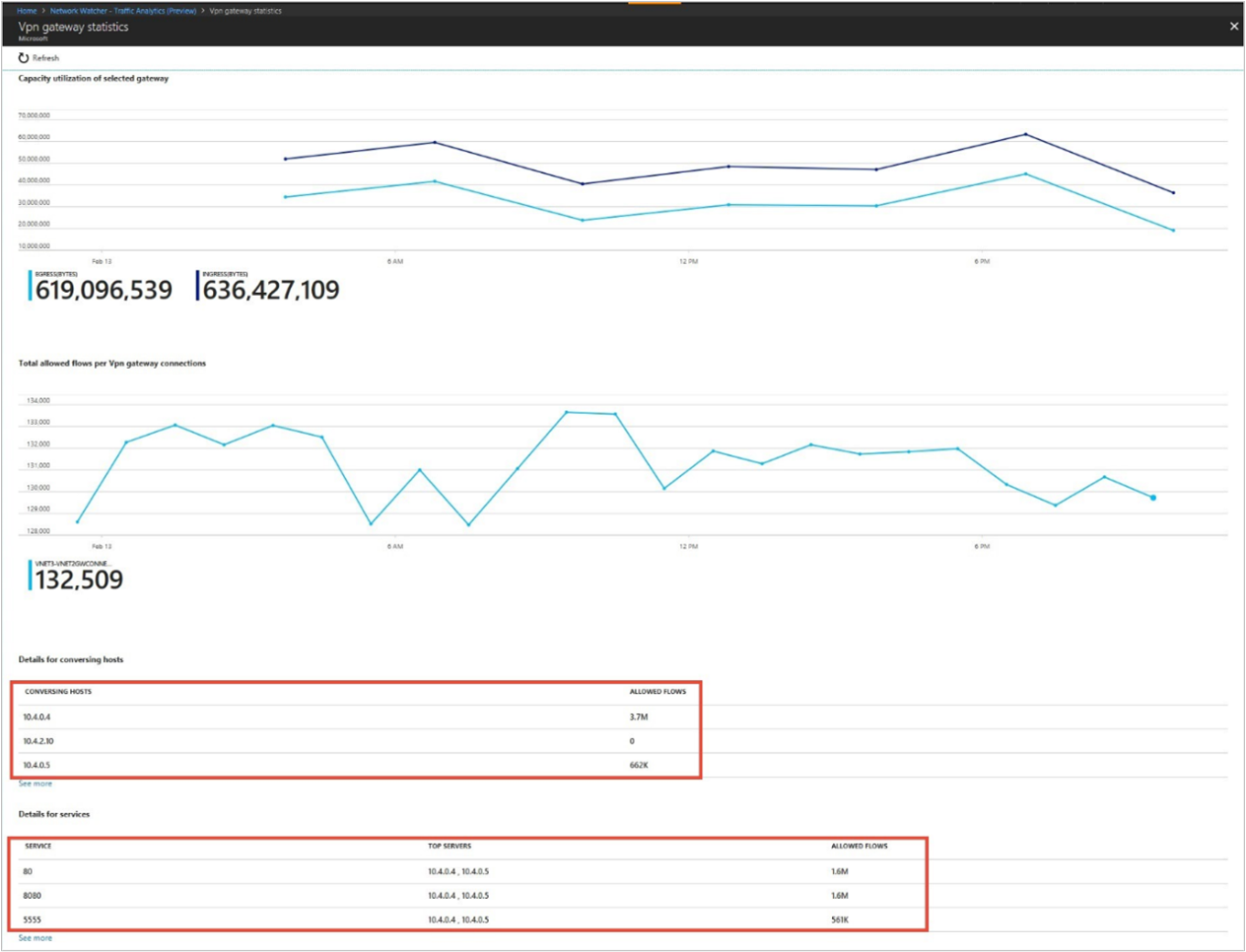

L’illustration suivante montre les tendances dans le temps de l’utilisation de la capacité d’une passerelle VPN Azure et les détails associés aux flux (par exemple, les ports et flux autorisés) :

Visualiser la distribution du trafic par zone géographique

Rechercher

Distribution du trafic par centre de données comme les principales sources de trafic vers un centre de données, les principaux réseaux non fiables communiquant avec le centre de données et les principaux protocoles d’application qui communiquent.

Si vous remarquez plus de charge sur un centre de données, vous pouvez planifier une distribution du trafic efficace.

Si des réseaux non fiables communiquent dans le centre de données, corrigez les règles de groupe de sécurité réseau pour les bloquer.

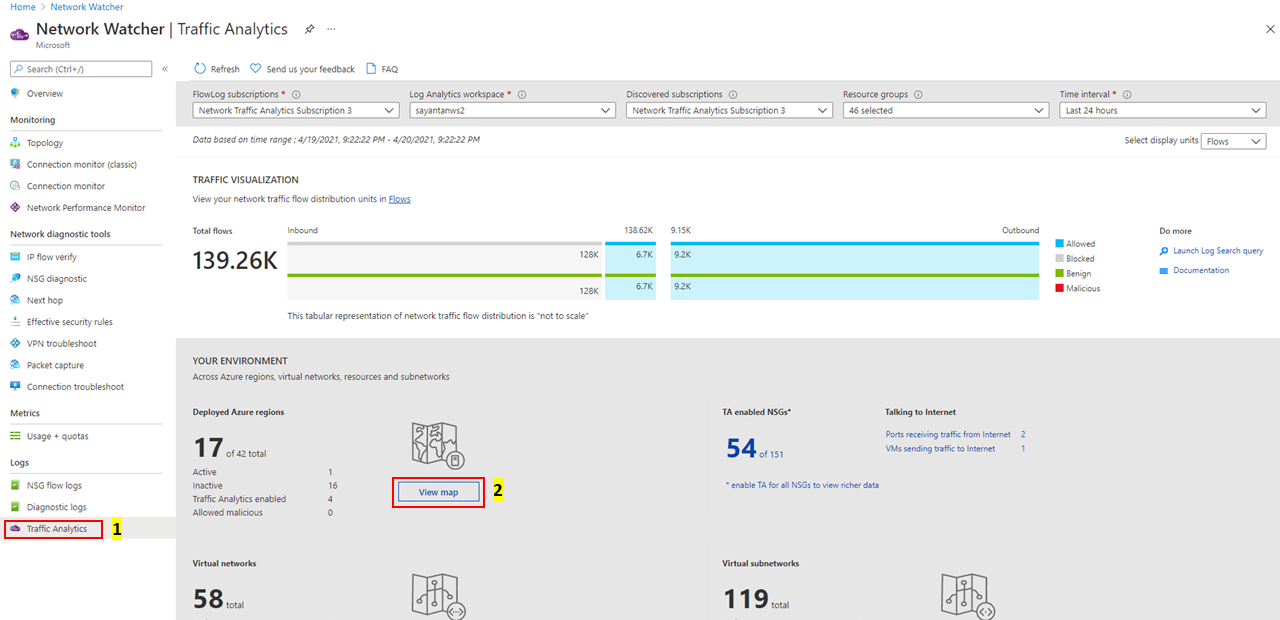

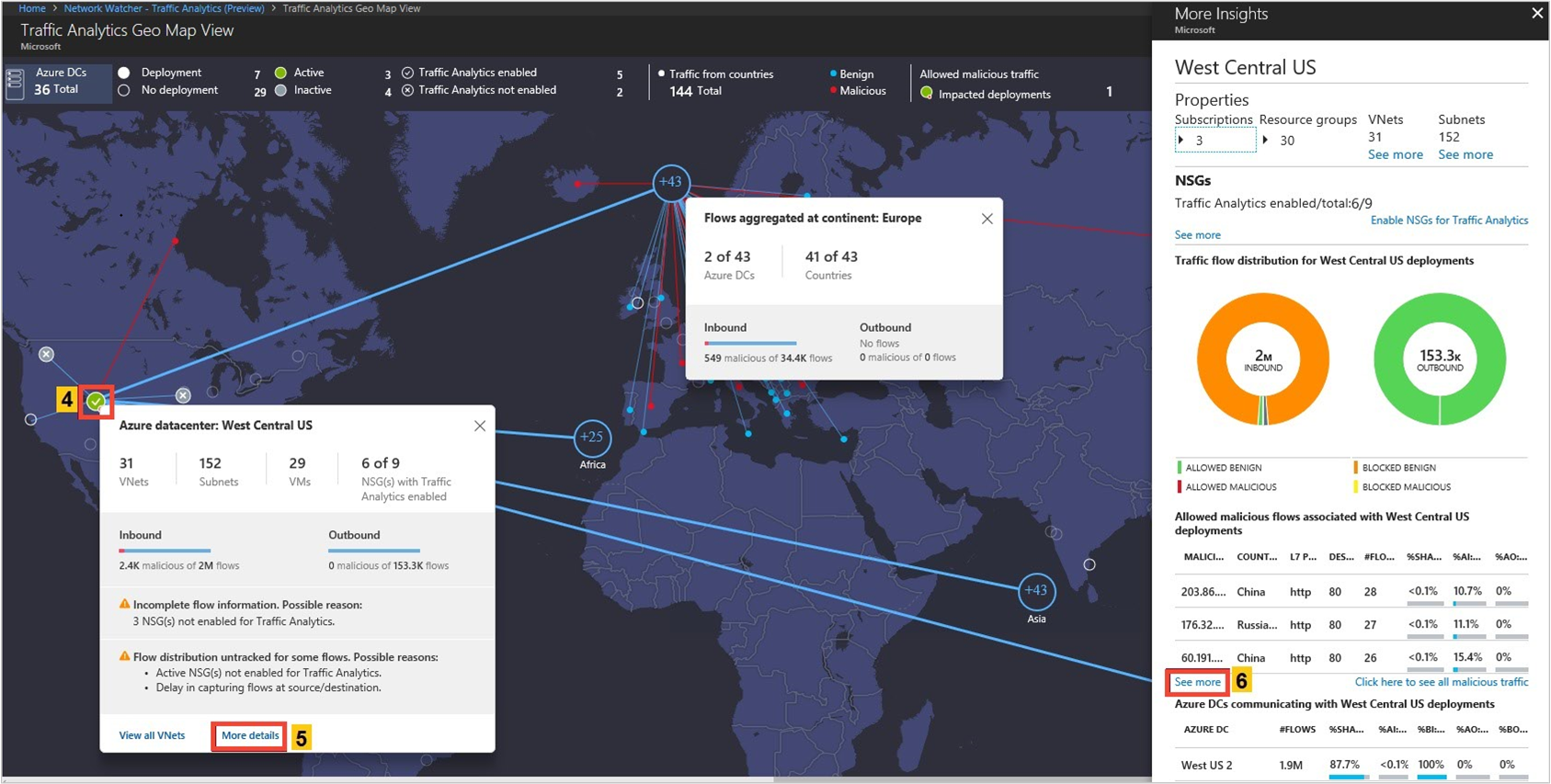

Sélectionnez Afficher la carte sous Votre environnement, comme illustré dans l’image suivante :

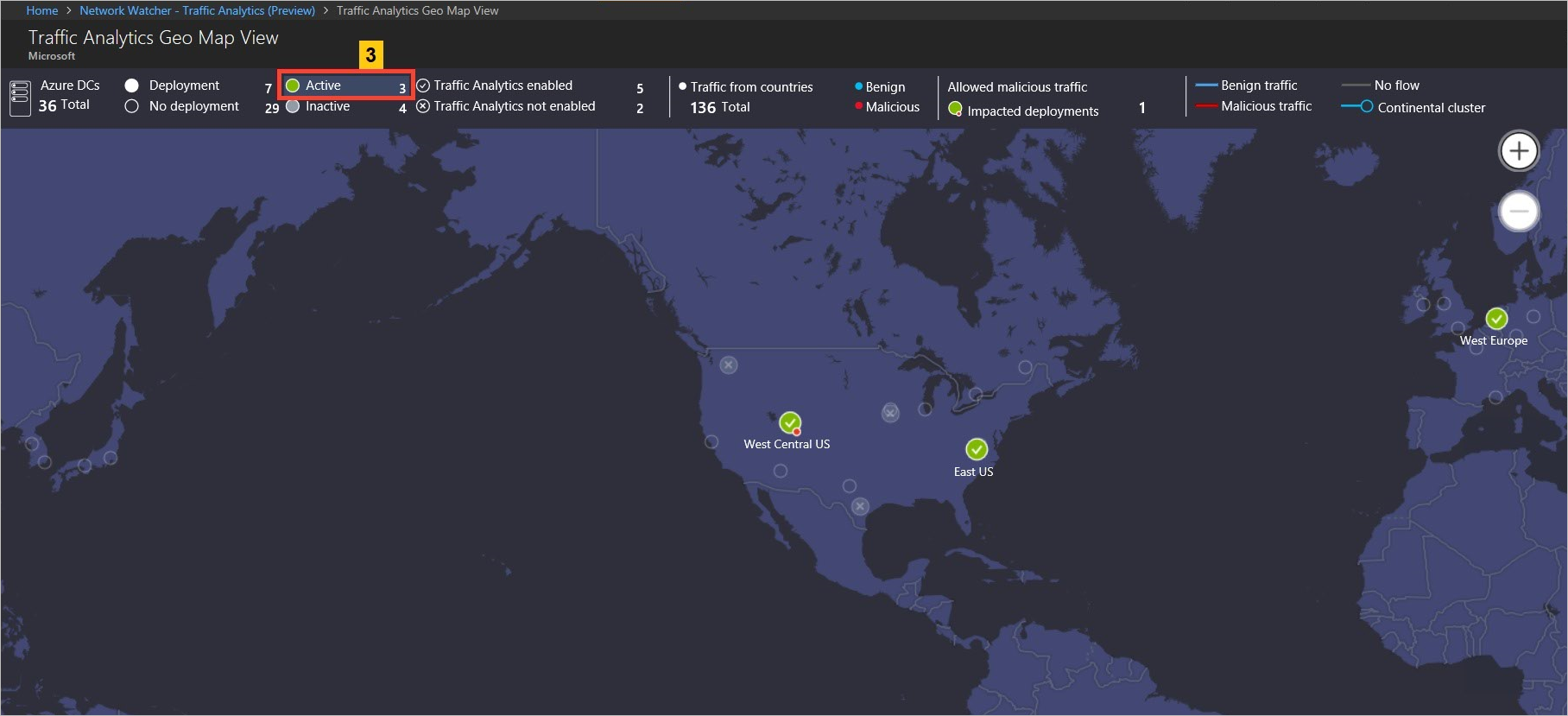

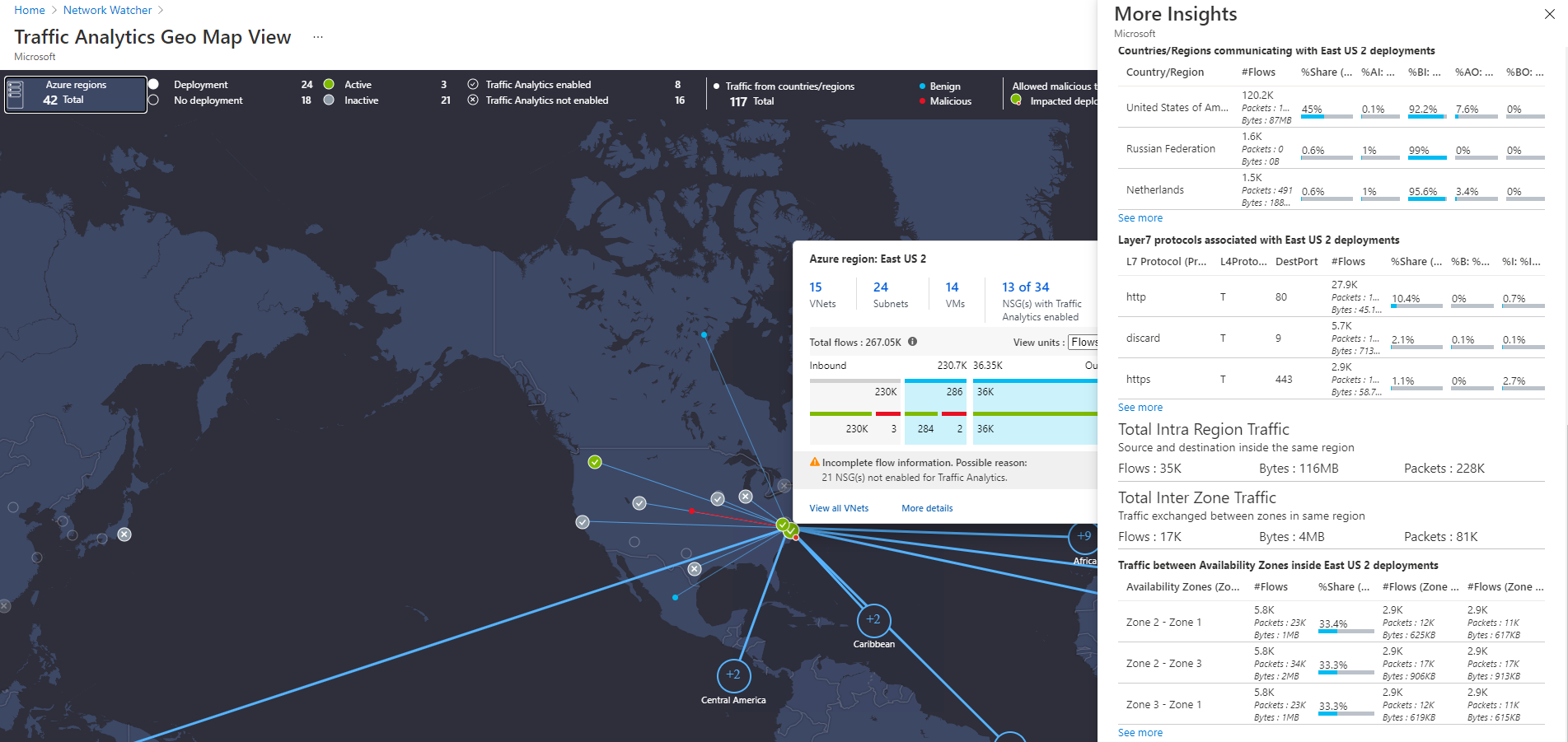

La carte géographique affiche le ruban supérieur pour sélectionner les paramètres tels que les centres de données (Déployé/Aucun déploiement/Actif/Inactif/Traffic Analytics Enabled (Traffic Analytics activé)/Traffic Analytics Not Enabled(Traffic Analytics désactivé)) et les pays/régions qui contribuent au trafic Inoffensif/Malveillant vers le déploiement actif :

La carte géographique montre la distribution du trafic vers un centre de données à partir de pays/régions et continents qui communiquent avec lui, représenté par des lignes bleues (trafic inoffensif) et des lignes rouges (trafic malveillant) :

Le panneau Plus d’insights d’une région Azure montre également le trafic total restant à l’intérieur de cette région (à savoir, la source et la destination dans la même région). Il fournit également des insights sur le trafic échangé entre les zones de disponibilité d’un centre de données

Visualiser la distribution du trafic par réseaux virtuels

Rechercher

Distribution du trafic par réseau virtuel, topologie, principales sources de trafic vers le réseau virtuel, principaux réseaux non fiables qui communiquent avec le réseau virtuel, principaux protocoles d’application qui communiquent.

Savoir quel réseau virtuel communique avec quel réseau virtuel. Si la conversation n’est pas attendue, cela peut être corrigé.

Si des réseaux non fiables communiquent avec un réseau virtuel, vous pouvez corriger les règles de groupe de sécurité réseau pour bloquer les réseaux non fiables.

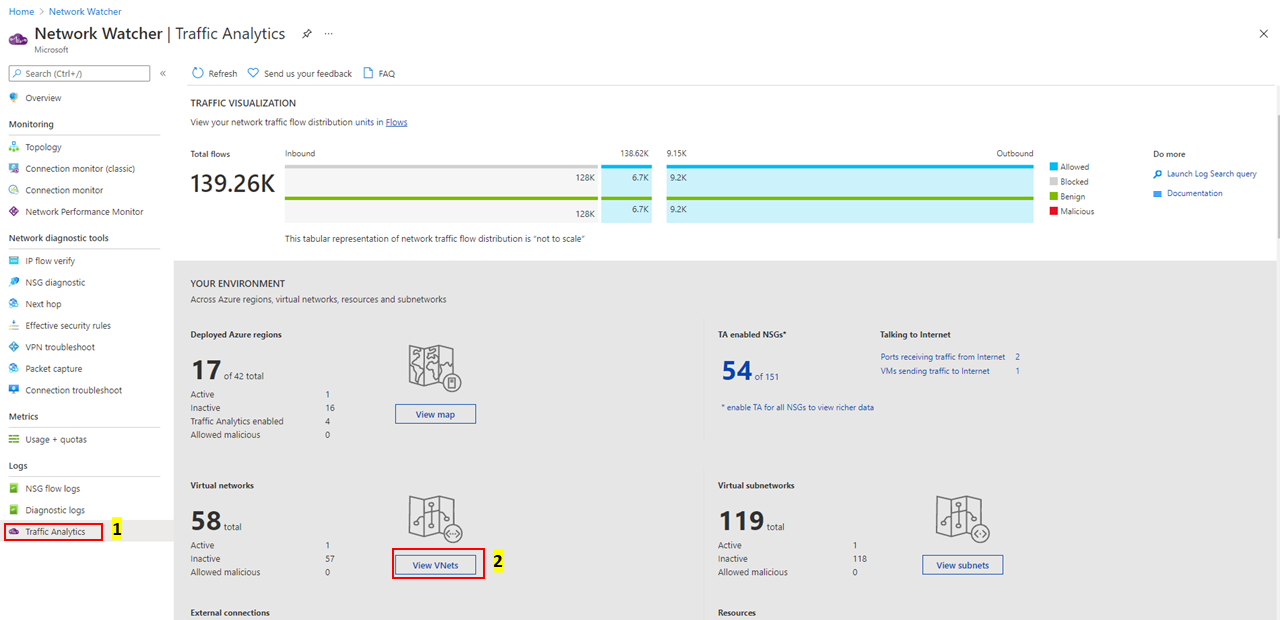

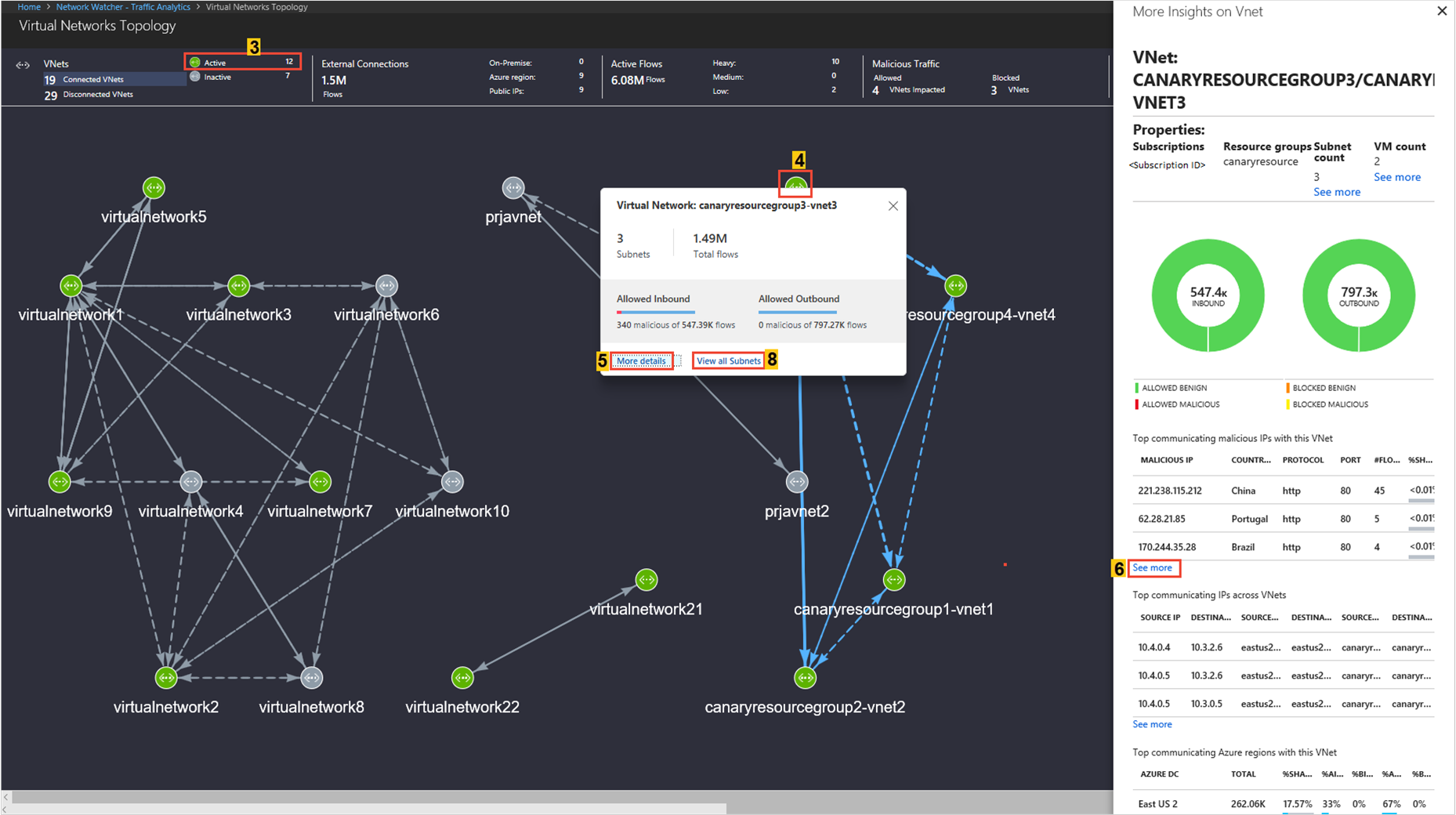

Sélectionnez Voir les réseaux virtuels sous Votre environnement, comme illustré dans l’image suivante :

La topologie du réseau virtuel affiche le ruban supérieur pour sélectionner les paramètres comme les flux malveillants, les flux actifs, les connexions externes (connexions du réseau virtuel internes/actives/inactives) d’un réseau virtuel.

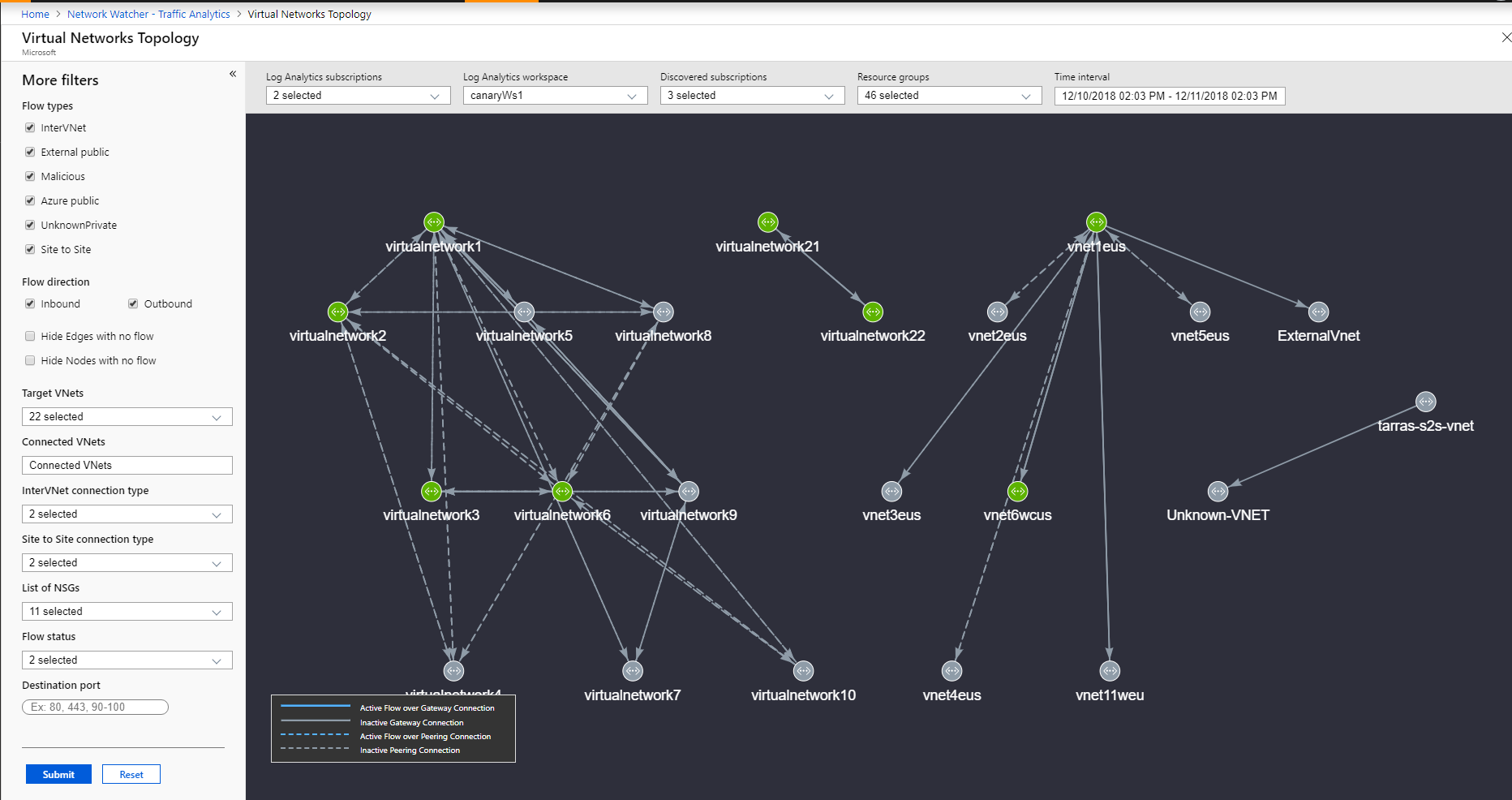

Vous pouvez filtrer la topologie du réseau virtuel en fonction des abonnements, des espaces de travail, des groupes de ressources et de l’intervalle de temps. D’autres filtres vous aident à comprendre le flux : type de flux (entre réseaux virtuels, dans un même réseau virtuel, etc.), direction du flux (entrant, sortant), état du flux (autorisé, bloqué) des réseaux virtuels (ciblé et connecté), type de connexion (peering ou passerelle - P2S et S2S) et groupe de sécurité réseau. Utilisez ces filtres pour vous concentrer sur les réseaux virtuels que vous souhaitez examiner en détail.

Vous pouvez effectuer un zoom avant et un zoom arrière tout en visualisant la topologie du réseau virtuel à l’aide de la roulette de défilement de la souris. Cliquer avec le bouton de gauche et déplacer la souris vous permet de faire glisser la topologie dans le sens souhaité. Vous pouvez également utiliser les raccourcis clavier pour accomplir ces actions : A (pour faire glisser vers la gauche), D (pour faire glisser vers la droite), W (pour faire glisser vers le haut), S (pour faire glisser vers le haut), + (pour effectuer un zoom avant), - (pour effectuer un zoom arrière), R (pour le zoom réinitialisé).

La topologie du réseau virtuel montre la distribution du trafic sur un réseau virtuel en termes de flux (autorisés/bloqués/entrants/sortants/inoffensifs/malveillants), protocole des applications et groupes de sécurité réseau, par exemple :

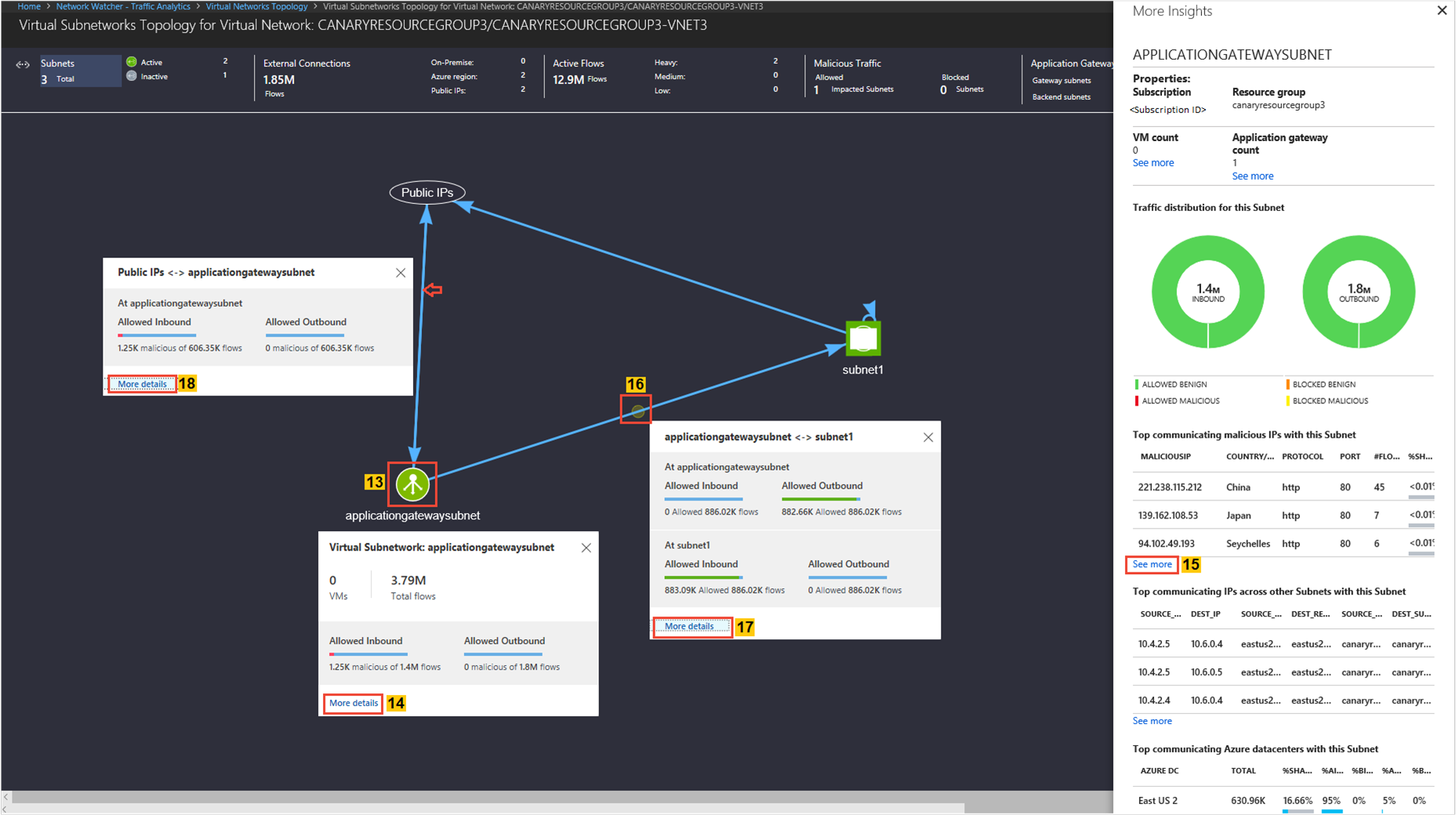

Rechercher

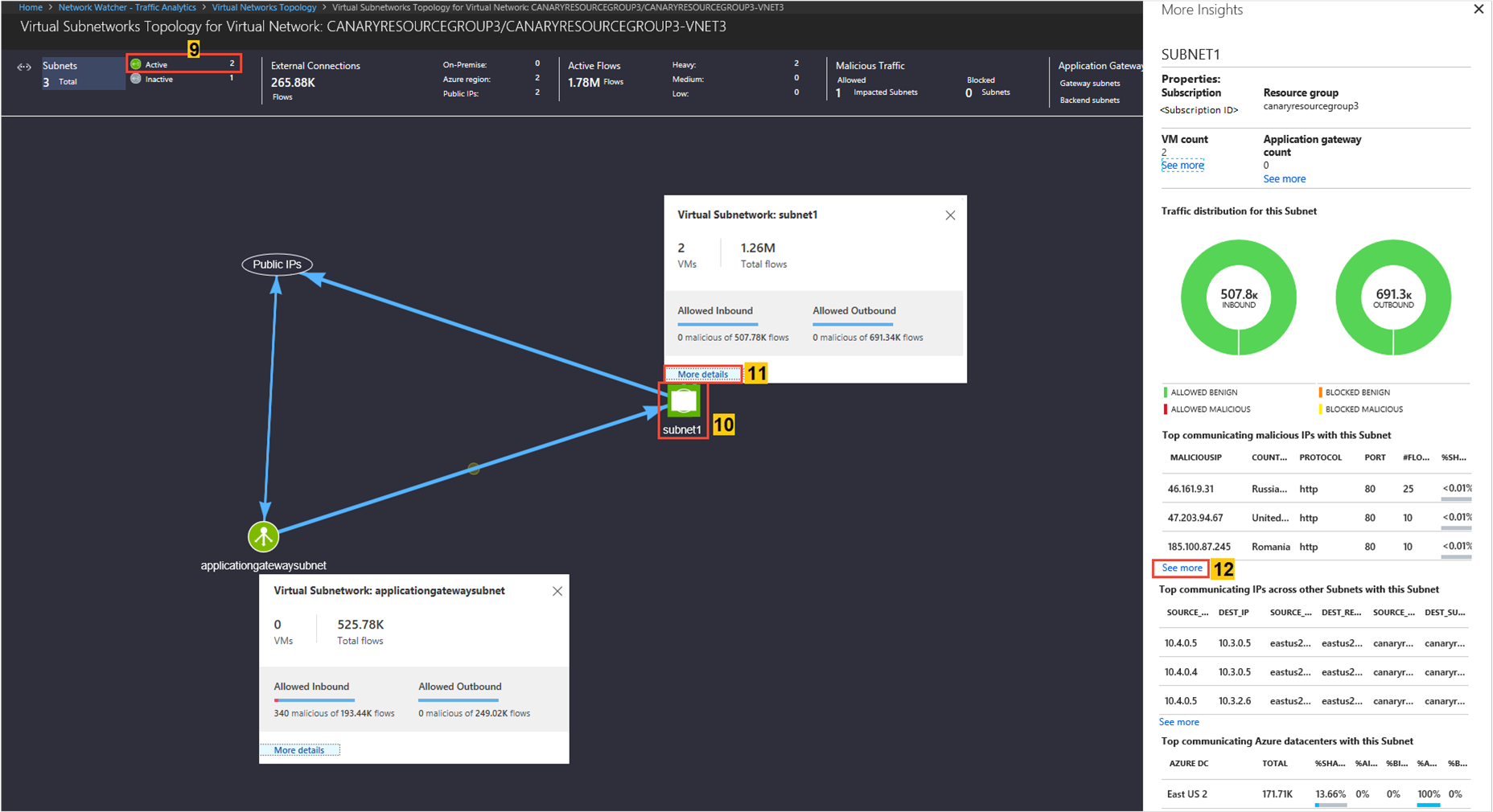

Distribution du trafic par sous-réseau, topologie, principales sources de trafic vers le sous-réseau, principaux réseaux non autorisés qui communiquent avec le sous-réseau et principaux protocoles d’application qui communiquent.

- Savoir quel sous-réseau communique avec quel sous-réseau. Si vous remarquez des conversations inattendues, vous pouvez corriger votre configuration.

- Si des réseaux non autorisés communiquent avec un sous-réseau, il est possible de résoudre le problème en configurant des règles de Groupe de sécurité réseau pour bloquer les réseaux non autorisés.

La topologie des sous-réseaux affiche le ruban supérieur pour sélectionner les paramètres, tels que le sous-réseau actif/inactif, les connexions externes, les flux actifs et les flux malveillants du sous-réseau.

Vous pouvez effectuer un zoom avant et un zoom arrière tout en visualisant la topologie du réseau virtuel à l’aide de la roulette de défilement de la souris. Cliquer avec le bouton de gauche et déplacer la souris vous permet de faire glisser la topologie dans le sens souhaité. Vous pouvez également utiliser les raccourcis clavier pour accomplir ces actions : A (pour faire glisser vers la gauche), D (pour faire glisser vers la droite), W (pour faire glisser vers le haut), S (pour faire glisser vers le haut), + (pour effectuer un zoom avant), - (pour effectuer un zoom arrière), R (pour le zoom réinitialisé).

La topologie du sous-réseau montre la distribution du trafic sur un réseau virtuel en ce qui concerne les flux (autorisés/bloqués/entrants/sortants/inoffensifs/malveillants), le protocole des applications et les groupes de sécurité réseau, par exemple :

Rechercher

Distribution du trafic par passerelle d’application et équilibreur de charge, topologie, principales sources de trafic, principaux réseaux non autorisés qui communiquent avec la passerelle d’application et l’équilibreur de charge, et principaux protocoles d’application qui communiquent.

Identification du sous-réseau qui communique avec la passerelle d’application ou l’équilibreur de charge. Si vous remarquez des conversations inattendues, vous pouvez corriger la configuration.

Si des réseaux non autorisés communiquent avec une passerelle d’application ou un équilibreur de charge, vous pouvez résoudre le problème en configurant des règles de Groupe de sécurité réseau pour bloquer les réseaux non autorisés.

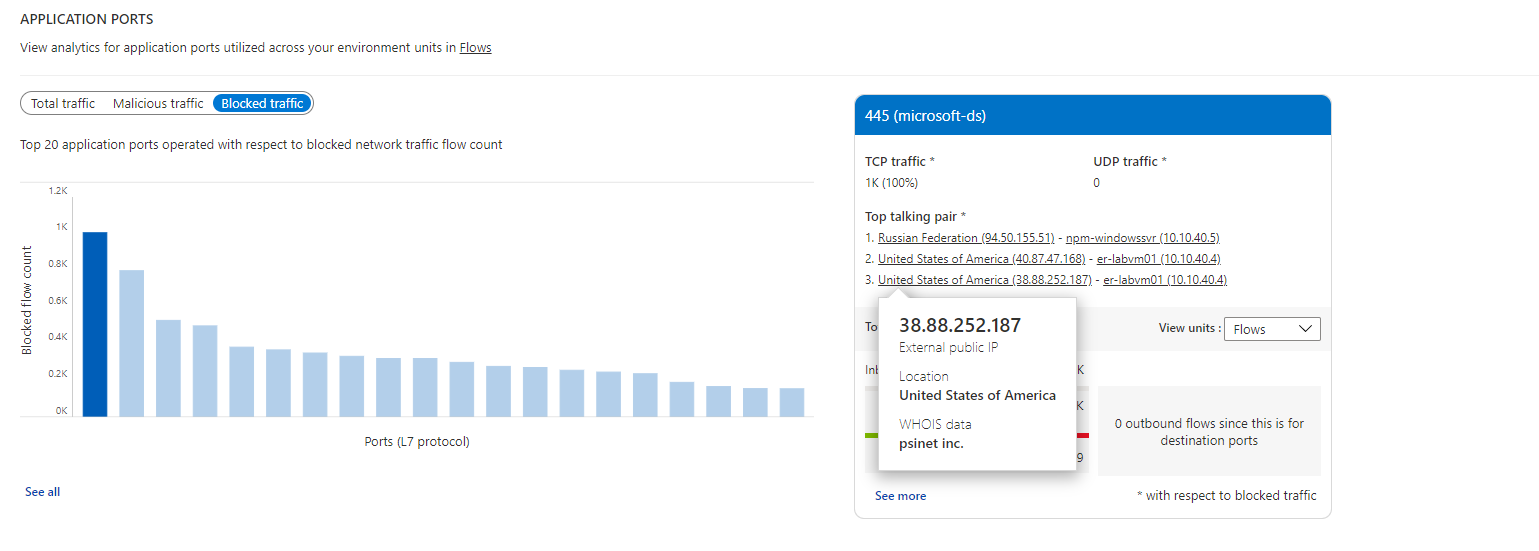

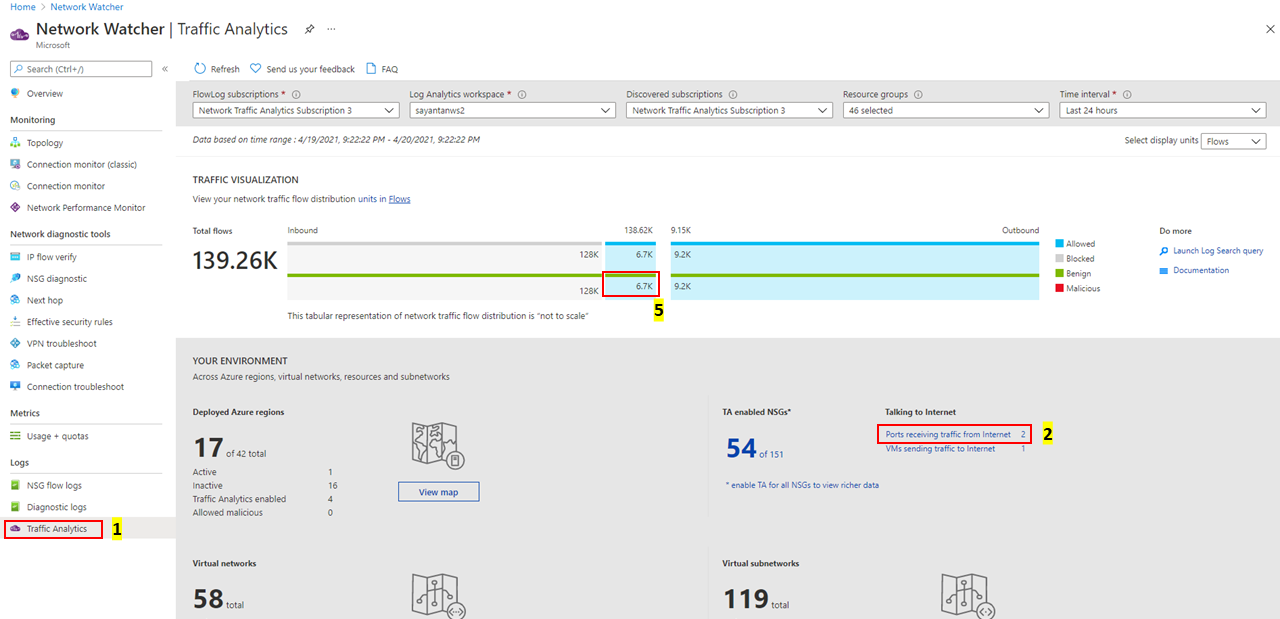

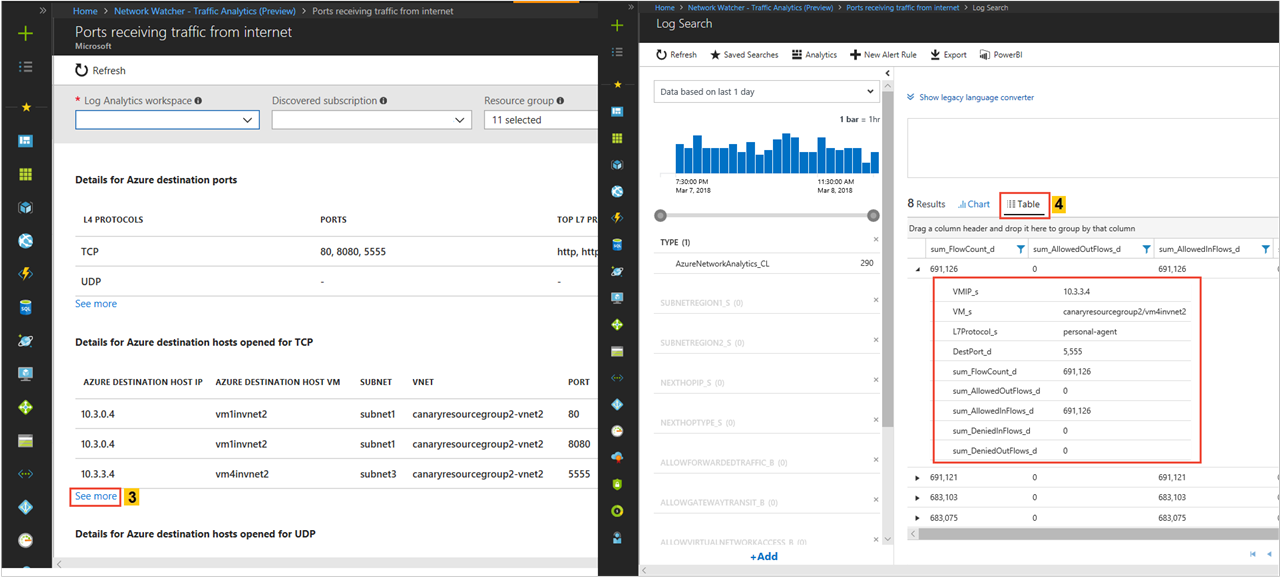

Afficher les ports et les machines virtuelles recevant le trafic d’Internet

Rechercher

- Quels sont les ports ouverts qui communiquent sur Internet ?

Si des ports inattendus sont trouvés ouverts, vous pouvez corriger votre configuration :

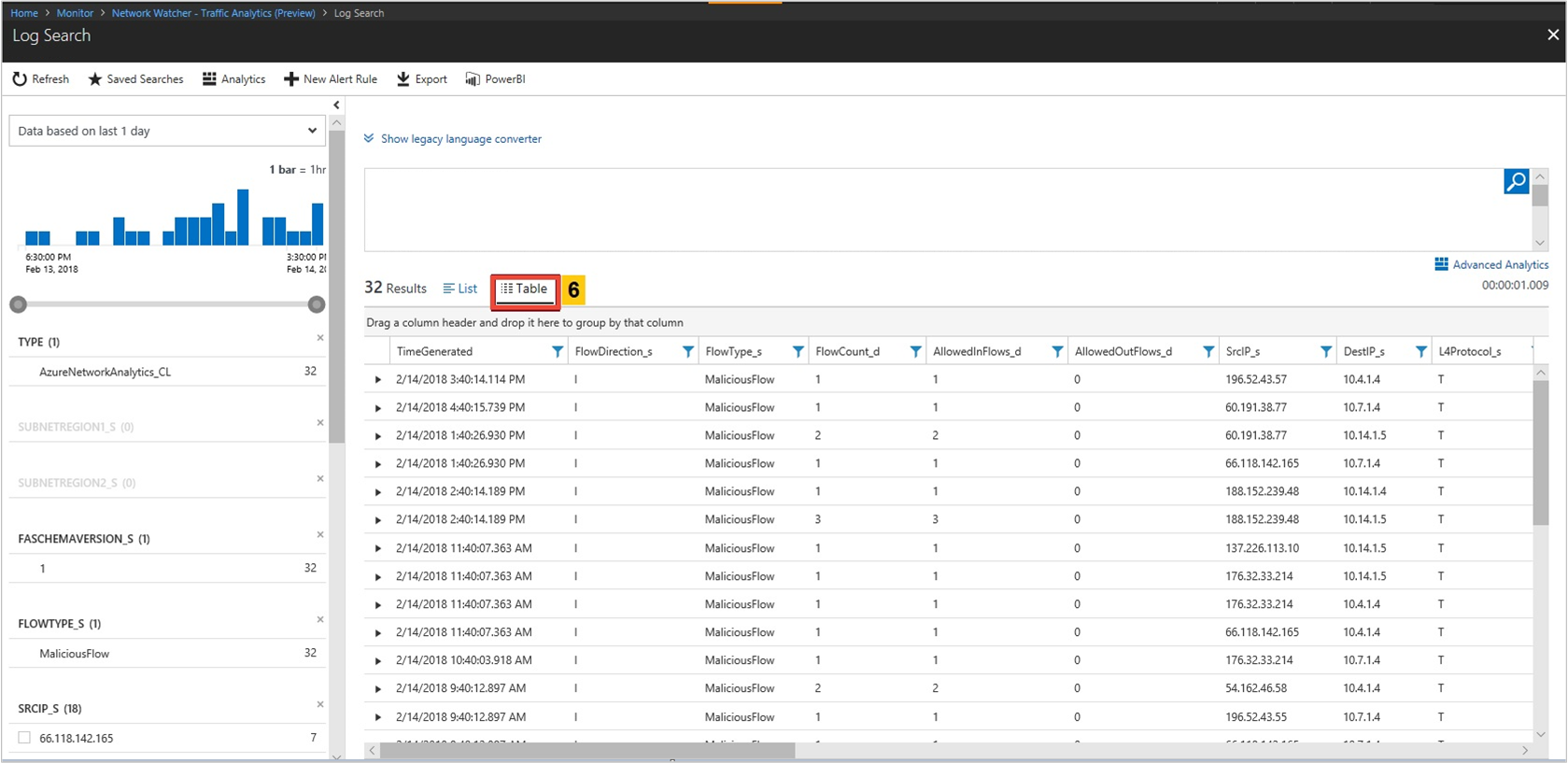

Rechercher

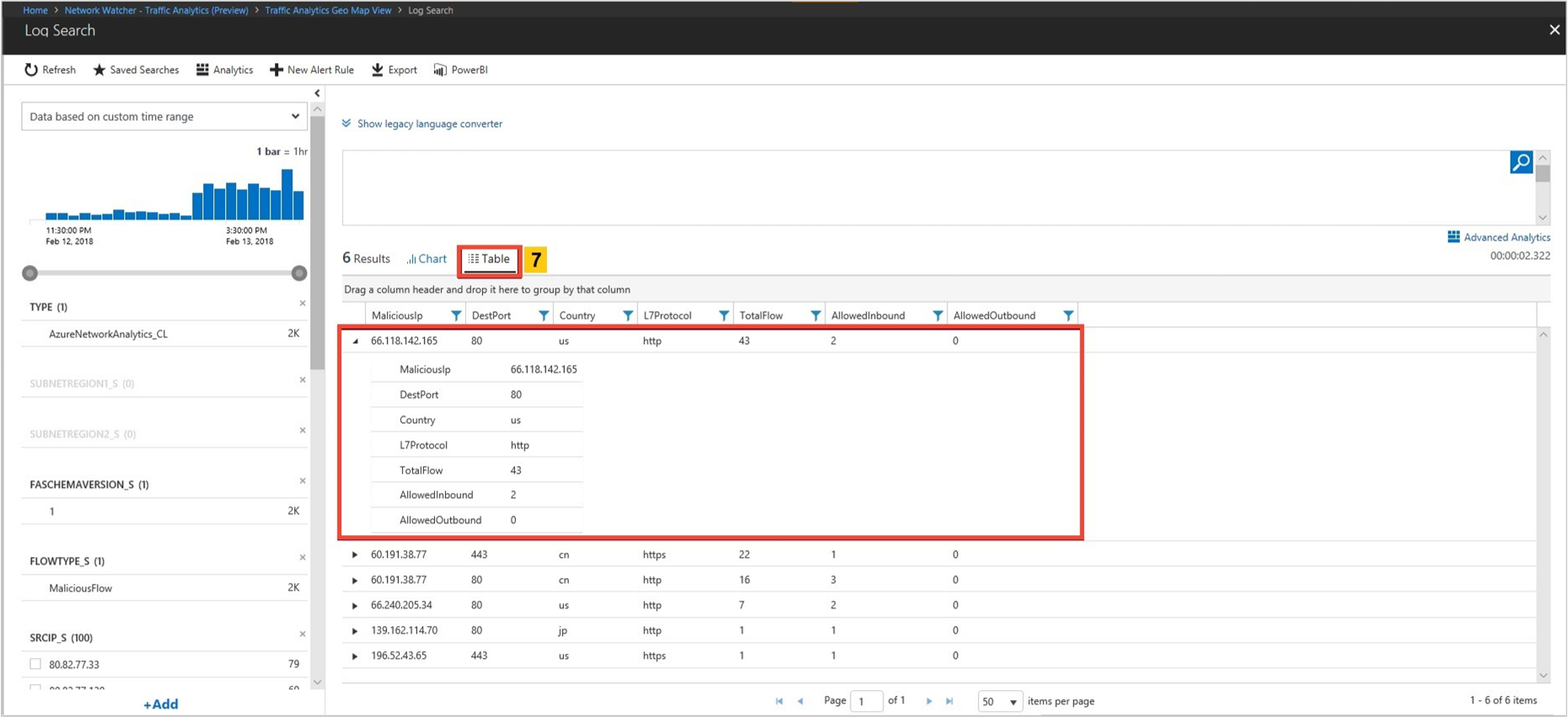

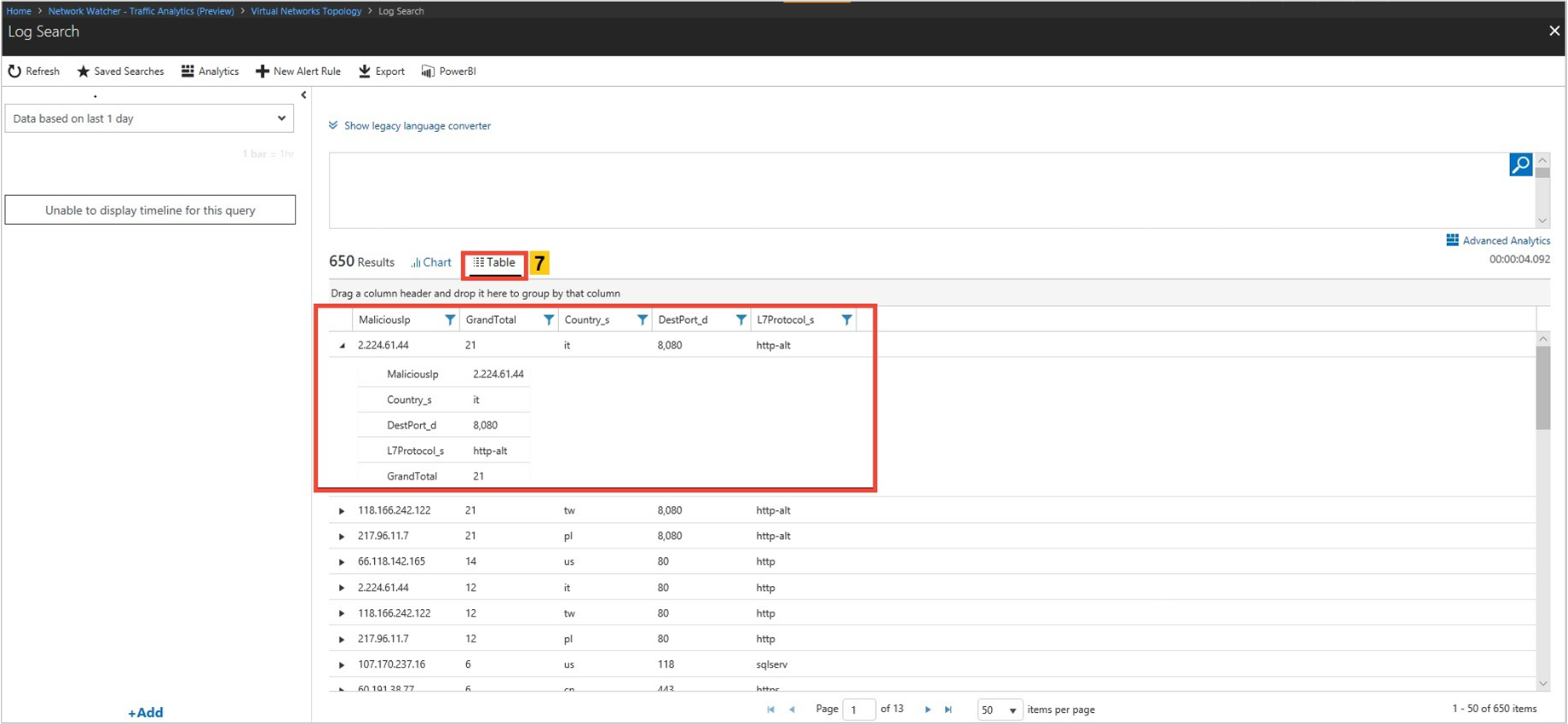

Avez-vous détecté la présence de trafic malveillant dans votre environnement ? D’où provient-il ? Où va-t-il ?

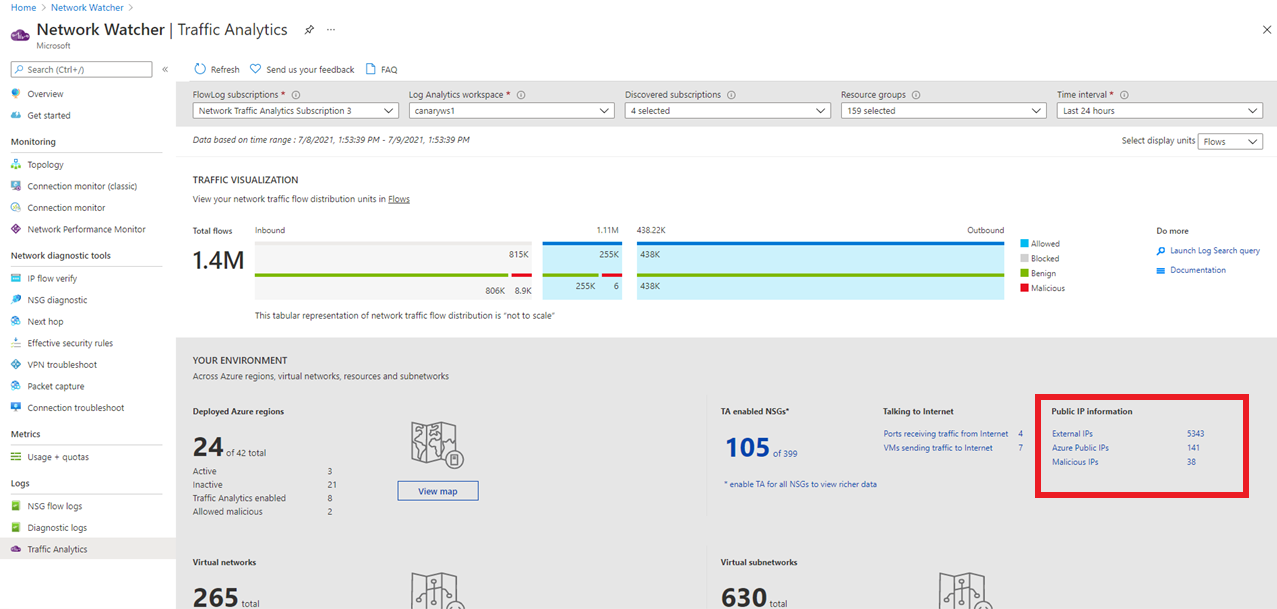

Afficher des informations sur l’interaction des adresses IP publiques avec votre déploiement

Rechercher

- Quelles adresses IP publiques communiquent avec mon réseau ? Quelles sont les données WHOIS et l’emplacement géographique de toutes les adresses IP publiques ?

- Quelles adresses IP malveillantes envoient du trafic à mes déploiements ? Quel est le type et la description des menaces pour les adresses IP malveillantes ?

La section Informations sur les adresses IP publiques donne un récapitulatif de tous les types d’adresses IP publiques présentes dans le trafic de votre réseau. Sélectionnez le type d’adresse IP publique qui vous intéresse pour voir les détails. Ce document de schéma définit les champs de données présentés.

Dans le tableau de bord d’analyse du trafic, sélectionnez une adresse IP pour voir ses informations

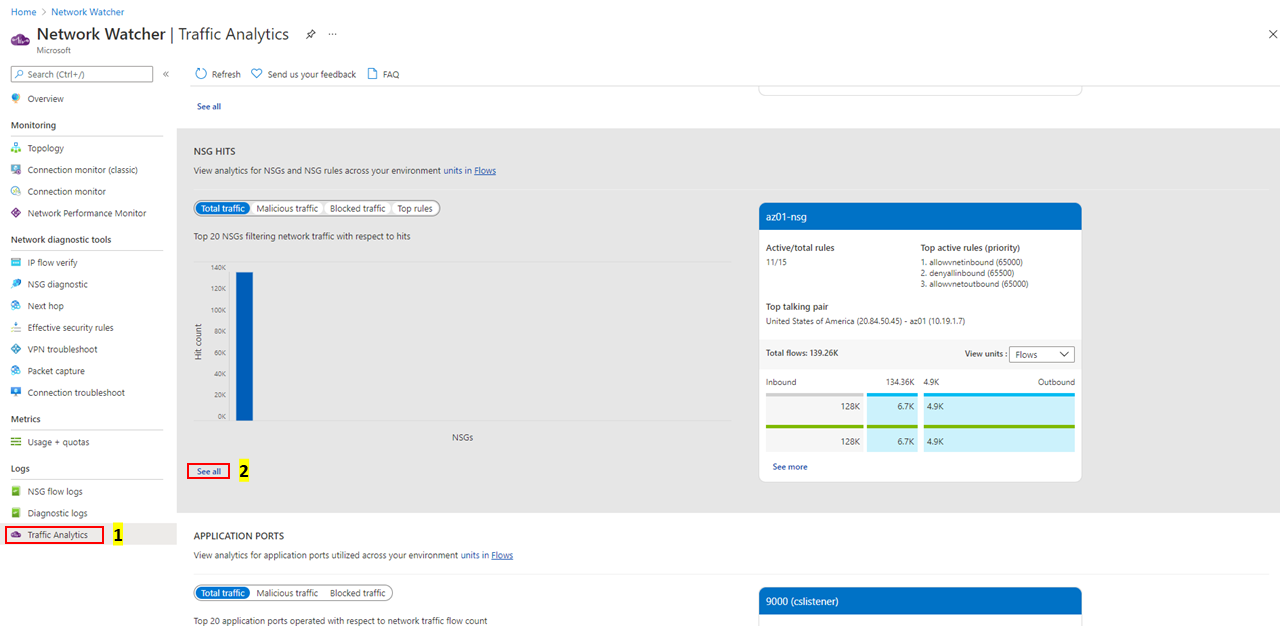

Visualiser les tendances dans les correspondances de règles de groupe de sécurité réseau/groupes de sécurité réseau

Rechercher

Quels règles de groupe de sécurité réseau/groupes de sécurité réseau ont le plus de résultats dans le graphique comparatif avec la distribution de flux ?

Quelles sont les principales paires de conversation source et destination par règle de groupe de sécurité réseau/groupe de sécurité réseau ?

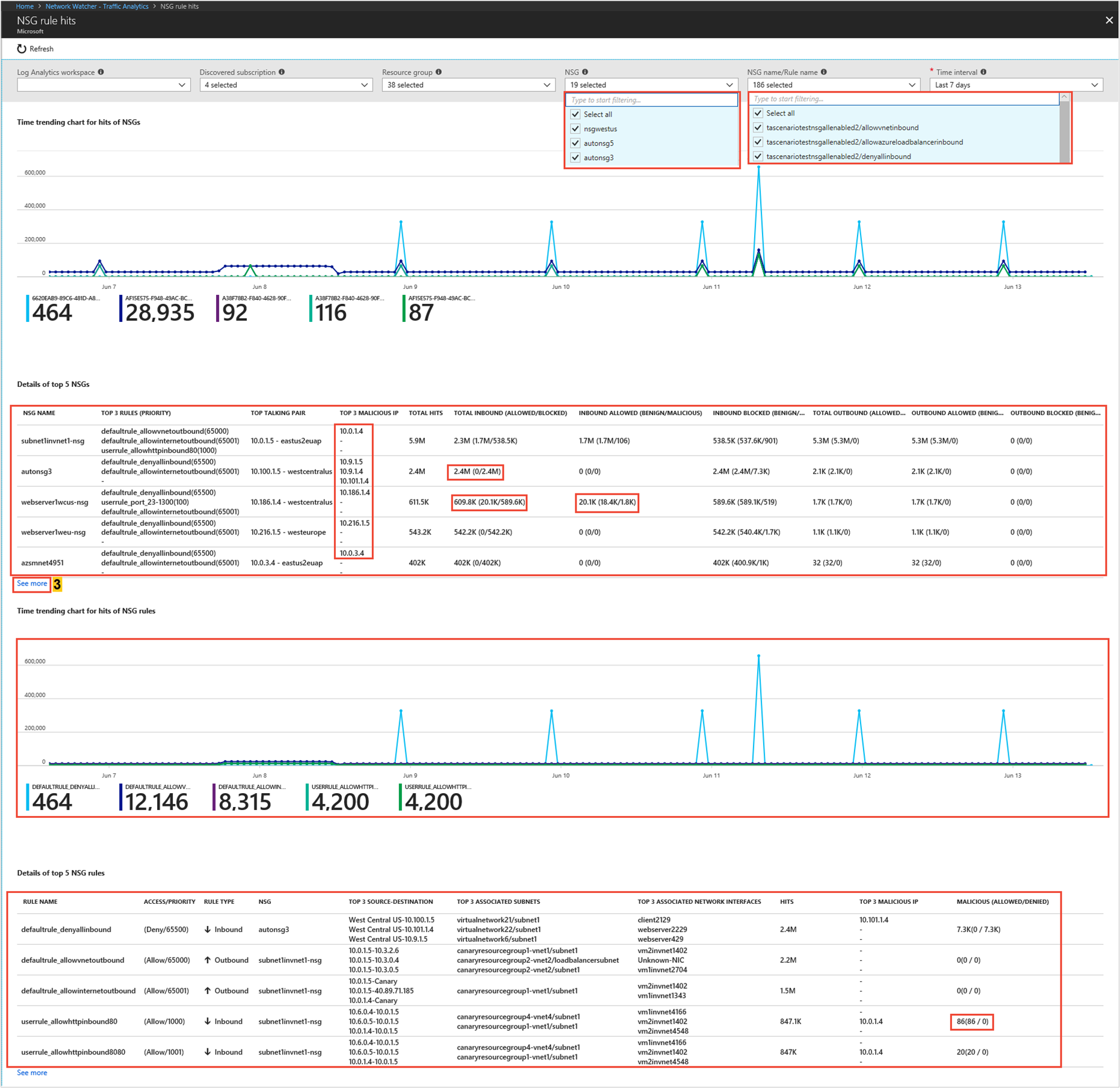

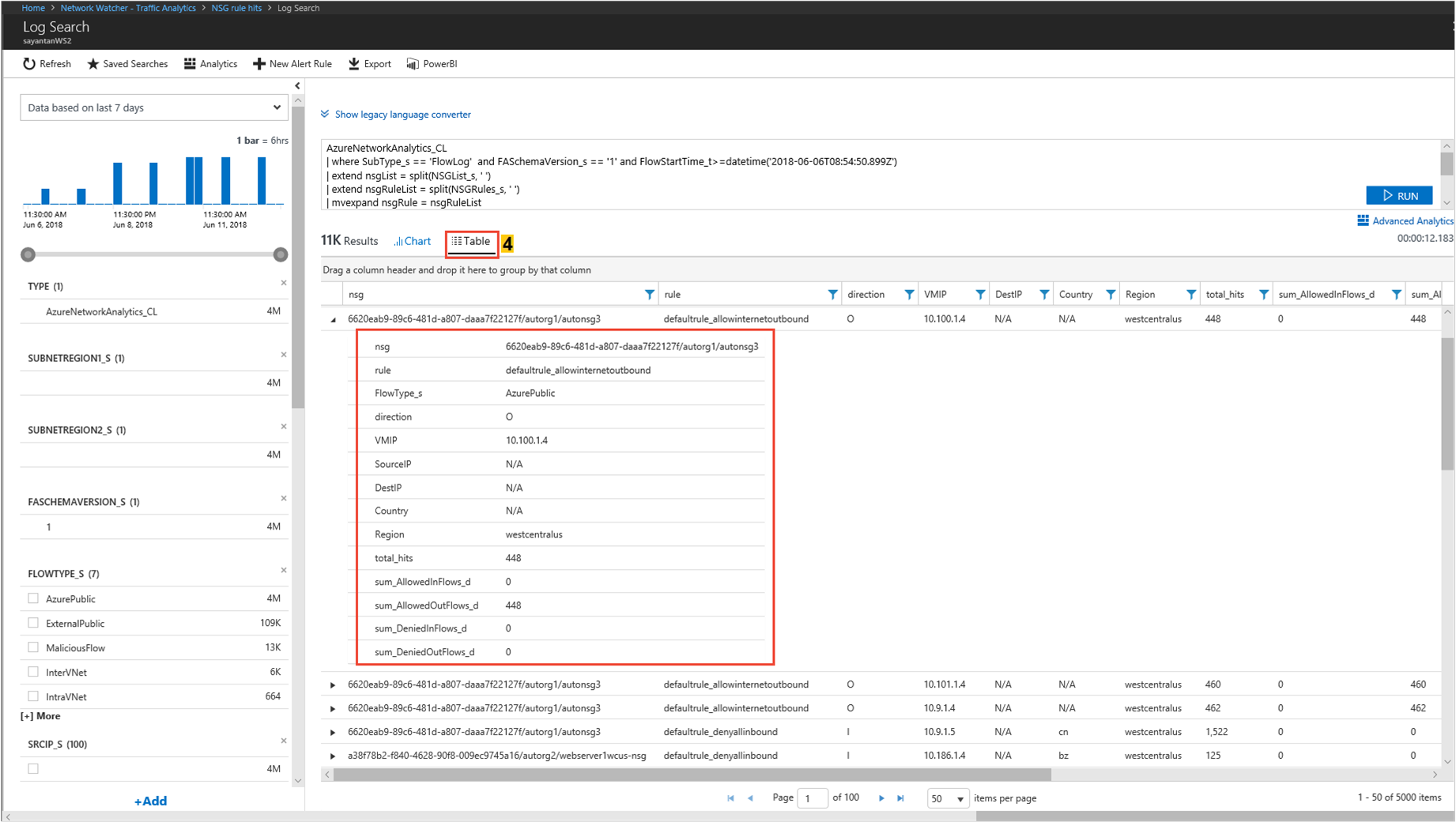

Les images suivantes montrent les tendances dans le temps des correspondances des règles de groupe de sécurité réseau et les détails du flux source-destination d’un groupe de sécurité réseau :

Détecter rapidement les groupes de sécurité réseau et les règles de groupe de sécurité réseau qui traversent des flux malveillants et quelles sont les principales adresses IP malveillantes qui accèdent à votre environnement cloud

Identifier les règles de groupe de sécurité réseau/groupes de sécurité réseau autorisant/bloquent le trafic réseau important

Sélectionner les principaux filtres pour l’inspection granulaire des règles de groupe de sécurité réseau/groupes de sécurité réseau