Journaux de flux de réseau virtuel (préversion)

Les journaux de flux du réseau virtuel (VNet) sont une fonctionnalité d’Azure Network Watcher. Vous pouvez les utiliser pour enregistrer des informations sur le trafic IP du réseau virtuel.

Les données de flux issues de journaux de flux VNet sont envoyées au stockage Azure. De là, vous pouvez accéder aux données et les exporter vers n’importe quel outil de visualisation, solution SIEM (Gestion des informations et des événements de sécurité) ou système de détection des intrusions (IDS). Les journaux de flux VNet dépassent certaines limitations des journaux de flux NSG.

Important

La fonctionnalité de journal de flux VNet est actuellement en préversion. Cette préversion est fournie sans contrat de niveau de service et n’est pas recommandée pour les charges de travail de production. Certaines fonctionnalités peuvent être limitées ou non prises en charge. Pour connaître les conditions légales qui s’appliquent aux fonctionnalités d’Azure en version bêta, en préversion, ou pas encore en disponibilité générale, veuillez consulter les Conditions d’utilisation supplémentaires des préversions Microsoft Azure.

Pourquoi utiliser des journaux de flux ?

Il est important de surveiller, de gérer et de connaître votre réseau afin de le protéger et de l’optimiser. Essayez de vous informer de l’état actuel du réseau, de vérifier qui se connecte et la localisation des utilisateurs connectés. Essayez aussi de savoir quels sont les ports ouverts vers Internet, quel est le comportement attendu du réseau, quel comportement est inhabituel et quand le trafic augmente soudainement.

Les journaux de flux sont la source fidèle pour toute activité réseau au sein de votre environnement cloud. Que vous soyez dans une jeune entreprise qui essaie d’optimiser les ressources ou une grande entreprise qui souhaite détecter les intrusions, les journaux de flux peuvent vous aider. Vous pouvez vous en servir pour optimiser les flux réseau, surveiller le débit, vérifier la conformité, détecter les intrusions et bien plus encore.

Cas d’utilisation courants

Analyse du réseau

- identifiez le trafic inconnu ou indésirable.

- Surveillez les niveaux de trafic et l’utilisation de la bande passante.

- Filtrer les journaux de flux par adresse IP et par port pour comprendre le comportement de l’application.

- Exportez les journaux de flux vers les outils d’analyse et de visualisation de votre choix pour configurer des tableaux de bord de la surveillance.

Supervision et optimisation de l’utilisation

- Identifiez les meilleurs acteurs de votre réseau.

- Exploitez les données de géolocalisation des adresses IP (GeoIP) pour identifier le trafic entre les régions.

- Acquérez une compréhension de la croissance du trafic pour la prévision de capacité.

- Utilisez les données pour supprimer les règles de trafic très restrictives.

Conformité

- utilisez les données de flux pour vérifier l’isolement réseau et la conformité aux règles d’accès d’entreprise.

Analyse de la sécurité et de l’analyse de la sécurité du réseau

- analysez les flux réseau en provenance d’adresses IP et d’interfaces réseau compromises.

- Exportez les journaux de flux vers les outils de SIEM ou IDS de votre choix.

Comparatif entre les journaux de flux de réseau virtuel et les journaux de flux NSG

Les journaux de flux VNet et NSGenregistrent le trafic IP, mais leur comportement et leurs fonctionnalités diffèrent.

Les journaux de flux VNet simplifient l’étendue de l’analyse du trafic, car vous pouvez activer l’enregistrement sur réseaux virtuels. Le trafic via toutes les charges de travail prises en charge au sein d’un réseau virtuel est enregistré.

Les journaux de flux VNet évitent également la nécessité d’activer l’enregistrement de flux à plusieurs niveaux, comme dans les journaux de flux NSG. Dans les journaux de flux NSG, les groupes de sécurité réseau sont configurés à la fois sur le sous-réseau et sur l’interface réseau.

En plus de la prise en charge existante de l’identification du trafic autorisé ou refusé en vertu des règles de groupe de sécurité réseau, les journaux de flux VNet prennent en charge l’identification du trafic autorisé ou refusé en vertu des règles d’administration de sécurité d’Azure Virtual Network Manager. Les journaux de flux VNet prennent également en charge l’évaluation de l’état de chiffrement de votre trafic dans les scénarios où vous utilisez le chiffrement du réseau virtuel.

Important

Il est recommandé de désactiver les journaux de flux NSG avant d’activer les journaux de flux VNet sur les mêmes charges de travail sous-jacente afin d’éviter l’enregistrement du trafic en double et les coûts supplémentaires. Si vous activez les journaux de flux NSG sur le groupe de sécurité réseau d’un sous-réseau, vous activez les journaux de flux VNet sur le même sous-réseau ou le même réseau virtuel parent, vous pouvez obtenir la journalisation en double (journaux de flux NSG et journaux de flux VNet générés pour toutes les charges de travail prises en charge dans ce sous-réseau particulier).

Le fonctionnement de la journalisation

Les propriétés majeures des journaux de flux de réseau virtuel sont les suivantes :

- Les journaux de flux fonctionnent au niveau de la couche 4 du modèle OSI (Open Systems Interconnection) et enregistrent tous les flux IP transitant par un réseau virtuel.

- Les journaux d’activité sont collectés toutes les minutes par la plateforme Azure. Ils n’affectent ni vos ressources Azure, ni votre trafic.

- Les journaux d'activité sont rédigés au format JSON (JavaScript Object Notation).

- Chaque enregistrement de journal contient l’interface réseau à laquelle le flux s’applique, les informations de quintuplet, la direction du trafic, l’état du flux, l’état du chiffrement et les informations sur le débit.

- Tous les flux de trafic de votre réseau sont évalués par le biais des règles de groupe de sécurité réseau applicables ou des règles d’administration de sécurité d’Azure Virtual Network Manager.

Format de journal

Les flux de journaux de réseau virtuel incluent les propriétés suivantes :

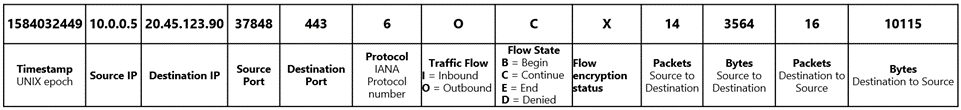

time: Heure à laquelle l’événement a été journalisé.flowLogVersion: version du schéma de journal de flux.flowLogGUID: GUID de ressource de laFlowLogressource.macAddress: adresse MAC de l’interface réseau où l’événement a été capturé.category: Catégorie de l’événement. La catégorie est toujoursFlowLogFlowEvent.flowLogResourceID: ID de ressource de laFlowLogressource.targetResourceID: ID de ressource de la ressource cible associée à laFlowLogressource.operationName: ToujoursFlowLogFlowEvent.flowRecords: collection d’enregistrements de flux.flows: Une collection de flux. Cette propriété comporte plusieurs entrées pour des listes de contrôle d’accès (ACL) :aclID: identificateur de la ressource évaluant le trafic, soit un groupe de sécurité réseau, soit un manager de réseau virtuel. Pour le trafic refusé en raison du chiffrement, cette valeur est deunspecified.flowGroups: collection d’enregistrements de flux au niveau de la règle :rule: nom de la règle qui a autorisé ou refusé le trafic. Pour le trafic refusé en raison du chiffrement, cette valeur est deunspecified.flowTuples: Chaîne qui contient plusieurs propriétés séparées par des virgules pour le tuple de flux :Time Stamp: Indique la date et l’heure de survenue du flux au format UNIX EPOCH.Source IP: Adresse IP source.Destination IP: Adresse IP de destination.Source port: port source.Destination port: Port de destination.Protocol: protocole de couche 4 du flux, exprimé en valeurs attribuées par l’IANA.Flow direction: Direction du flux de trafic. Les valeurs valides sontIpour le trafic entrant etOpour le trafic sortant.Flow state: État du flux. Les états possibles sont :B: Début, lors de la création d’un flux. Aucune statistique n’est fournie.C: Continuation d’un flux en cours. Des statistiques sont fournies toutes les cinq minutes.E: Fin, quand un flux est arrêté. Des statistiques sont fournies.D: refus, quand un flux est refusé.

Flow encryption: état de chiffrement du flux. Le tableau suivant cette liste décrit les valeurs possibles.Packets sent: nombre total de paquets envoyés de la source à la destination depuis la dernière mise à jour.Bytes sent: nombre total d’octets de paquets envoyés de la source à la destination depuis la dernière mise à jour. Les octets de paquets incluent l’en-tête et la charge utile du paquet.Packets received: nombre total de paquets envoyés de la destination à la source depuis la dernière mise à jour.Bytes received: nombre total d’octets de paquets envoyés de la destination à la source depuis la dernière mise à jour. Les octets de paquets incluent l’en-tête et la charge utile du paquet.

La propriété Flow encryption a les états de chiffrement possibles suivants :

| État de chiffrement | Description |

|---|---|

X |

La connexion est chiffrée. Le chiffrement est configuré et la plateforme a chiffré la connexion. |

NX |

La connexion n’est pas chiffrée. Cet événement est journalisé dans deux scénarios : - Quand le chiffrement n’est pas configuré. - Quand une machine virtuelle chiffrée communique avec un point de terminaison qui n’a pas de chiffrement (par exemple, un point de terminaison Internet). |

NX_HW_NOT_SUPPORTED |

Le matériel n’est pas pris en charge. Le chiffrement est configuré, mais la machine virtuelle s’exécute sur un hôte qui ne prend pas en charge le chiffrement. Ce problème se produit généralement, parce que le tableau de portes programmables par champ (FPGA) n’est pas joint à l’hôte ou est défectueux. Veuillez signaler ce problème à Microsoft pour examen. |

NX_SW_NOT_READY |

Le logiciel n’est pas prêt. Le chiffrement est configuré, mais le composant logiciel (GFT) dans la pile réseau hôte n’est pas prêt à traiter les connexions chiffrées. Ce problème peut se produire lorsque la machine virtuelle démarre pour la première fois, qu’elle redémarre ou qu’elle est redéployée. Il peut également survenir, s’il existe une mise à jour des composants réseau sur l’hôte où la machine virtuelle est exécutée. Dans tous ces scénarios, le paquet est annulé. Le problème devrait être temporaire. Le chiffrement doit commencer à fonctionner une fois que la machine virtuelle est entièrement opérationnelle ou que la mise à jour de logiciel sur l’hôte est terminée. Si ce problème persiste plus longtemps, veuillez le signaler à Microsoft pour examen. |

NX_NOT_ACCEPTED |

Abandon en raison de l’absence de chiffrement. Le chiffrement est configuré sur les points de terminaison source et de destination avec l’annulation en cas de non chiffrement. Si le chiffrement du trafic échoue, le paquet est annulé. |

NX_NOT_SUPPORTED |

La détection n’est pas prise en charge. Le chiffrement est configuré, mais la session de chiffrement n’a pas été établie, car la détection n’est pas prise en charge par la pile de mise en réseau hôte. Dans ce cas, le paquet est annulé. Si vous rencontrez ce problème, veuillez le signaler à Microsoft pour examen. |

NX_LOCAL_DST |

La destination se trouve sur le même hôte. Le chiffrement est configuré, mais les machines virtuelles source et de destination s’exécutent sur le même hôte Azure. Dans ce cas, la connexion n’est pas chiffrée par conception. |

NX_FALLBACK |

Retour à l’absence de chiffrement. Le chiffrement est configuré avec la stratégie d’autorisation d’absence de chiffrement pour les points de terminaison source et de destination. Le système a tenté le chiffrement, mais a rencontré un problème. Dans ce cas, la connexion est autorisée sans être chiffrée. Par exemple, la machine virtuelle a initialement atterri sur un nœud qui prend en charge le chiffrement, mais cette prise en charge a été supprimée ultérieurement. |

Par défaut, le trafic dans vos réseaux virtuels est non chiffré (NX). Pour un trafic chiffré, voir le chiffrement du réseau virtuel.

Exemple d’enregistrement de journal

Dans l’exemple suivant de journal de flux VNet, plusieurs enregistrements respectent la liste de propriétés décrite précédemment.

{

"records": [

{

"time": "2022-09-14T09:00:52.5625085Z",

"flowLogVersion": 4,

"flowLogGUID": "abcdef01-2345-6789-0abc-def012345678",

"macAddress": "00224871C205",

"category": "FlowLogFlowEvent",

"flowLogResourceID": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/NETWORKWATCHERRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKWATCHERS/NETWORKWATCHER_EASTUS2EUAP/FLOWLOGS/VNETFLOWLOG",

"targetResourceID": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVNet",

"operationName": "FlowLogFlowEvent",

"flowRecords": {

"flows": [

{

"aclID": "00000000-1234-abcd-ef00-c1c2c3c4c5c6",

"flowGroups": [

{

"rule": "DefaultRule_AllowInternetOutBound",

"flowTuples": [

"1663146003599,10.0.0.6,52.239.184.180,23956,443,6,O,B,NX,0,0,0,0",

"1663146003606,10.0.0.6,52.239.184.180,23956,443,6,O,E,NX,3,767,2,1580",

"1663146003637,10.0.0.6,40.74.146.17,22730,443,6,O,B,NX,0,0,0,0",

"1663146003640,10.0.0.6,40.74.146.17,22730,443,6,O,E,NX,3,705,4,4569",

"1663146004251,10.0.0.6,40.74.146.17,22732,443,6,O,B,NX,0,0,0,0",

"1663146004251,10.0.0.6,40.74.146.17,22732,443,6,O,E,NX,3,705,4,4569",

"1663146004622,10.0.0.6,40.74.146.17,22734,443,6,O,B,NX,0,0,0,0",

"1663146004622,10.0.0.6,40.74.146.17,22734,443,6,O,E,NX,2,134,1,108",

"1663146017343,10.0.0.6,104.16.218.84,36776,443,6,O,B,NX,0,0,0,0",

"1663146022793,10.0.0.6,104.16.218.84,36776,443,6,O,E,NX,22,2217,33,32466"

]

}

]

},

{

"aclID": "01020304-abcd-ef00-1234-102030405060",

"flowGroups": [

{

"rule": "BlockHighRiskTCPPortsFromInternet",

"flowTuples": [

"1663145998065,101.33.218.153,10.0.0.6,55188,22,6,I,D,NX,0,0,0,0",

"1663146005503,192.241.200.164,10.0.0.6,35276,119,6,I,D,NX,0,0,0,0"

]

},

{

"rule": "Internet",

"flowTuples": [

"1663145989563,20.106.221.10,10.0.0.6,50557,44357,6,I,D,NX,0,0,0,0",

"1663145989679,20.55.117.81,10.0.0.6,62797,35945,6,I,D,NX,0,0,0,0",

"1663145989709,20.55.113.5,10.0.0.6,51961,65515,6,I,D,NX,0,0,0,0",

"1663145990049,13.65.224.51,10.0.0.6,40497,40129,6,I,D,NX,0,0,0,0",

"1663145990145,20.55.117.81,10.0.0.6,62797,30472,6,I,D,NX,0,0,0,0",

"1663145990175,20.55.113.5,10.0.0.6,51961,28184,6,I,D,NX,0,0,0,0",

"1663146015545,20.106.221.10,10.0.0.6,50557,31244,6,I,D,NX,0,0,0,0"

]

}

]

}

]

}

}

]

}

Tuple de journal et calcul de bande passante

Voici un exemple de calcul de bande passante pour les tuples de flux provenant d'une conversation TCP entre 185.170.185.105:35370 et 10.2.0.4:23 :

1493763938,185.170.185.105,10.2.0.4,35370,23,6,I,B,NX,,,,

1493695838,185.170.185.105,10.2.0.4,35370,23,6,I,C,NX,1021,588096,8005,4610880

1493696138,185.170.185.105,10.2.0.4,35370,23,6,I,E,NX,52,29952,47,27072

Pour les états de flux de continuation (C) et de fin (E), les décomptes d'octets et de paquets sont des valeurs agrégées à partir du moment de l'enregistrement du tuple du flux précédent. Dans l’exemple de conversation précédent, le nombre total de paquets transférés est de 1,021 + 52 + 8,005 + 47 = 9,125. Le nombre total d’octets transférés est de 588,096 + 29,952 + 4,610,880 + 27,072 = 5,256,000.

Considérations relatives au compte de stockage pour les journaux de flux de réseau virtuel

- Localisation : le compte de stockage doit se trouver dans la même région que le réseau virtuel.

- Abonnement: le compte de stockage doit se trouver dans le même abonnement du réseau virtuel ou dans un abonnement associé au même locataire Microsoft Entra de l’abonnement du réseau virtuel.

- Niveau de performance : Le compte de stockage doit être standard. Les comptes de stockage Premium ne sont pas pris en charge.

- Rotation des clés autogérée : si vous modifiez (ou effectuez la rotation) des clés d’accès à votre compte de stockage, les journaux de flux de réseau virtuel cessent de fonctionner. Pour corriger ce problème, vous devez désactiver puis réactiver les journaux de flux de réseau virtuel.

Tarification

Actuellement, les journaux de flux VNet ne sont pas facturés. Toutefois, les coûts suivants s’appliquent :

Analytique du trafic : si l’analytique du trafic est activée pour les journaux de flux de réseau virtuel, la tarification d’analyse du trafic s’applique aux taux de traitement par gigaoctets. Pour plus d’informations, consultez Tarification Network Watcher.

Stockage : les journaux de flux sont stockés dans un compte de stockage et leur stratégie de rétention peut être définie d’un jour à 365 jours. Si aucune stratégie de rétention n’est définie, les journaux sont conservés pour toujours. La tarification des journaux de flux de réseau virtuel n’inclut pas les coûts de stockage. Pour plus d’informations, consultez Stockage Blob Azure - Tarifs.

Disponibilité

Les journaux de flux VNet peuvent être activés pendant la préversion dans les régions suivantes :

- Inde centrale

- USA Est

- USA Est 2

- France Centre

- Japon Est

- OuJapon Est

- Europe Nord

- Suisse Nord

- Émirats arabes unis Nord

- Sud du Royaume-Uni

- Centre-USA Ouest

- Europe Ouest

- USA Ouest

- USA Ouest 2

Remarque

Vous n’avez plus besoin de vous inscrire pour accéder à la préversion.

Contenu connexe

- Pour savoir comment créer, modifier, activer, désactiver ou supprimer des journaux de flux de réseau virtuel, consultez les guides Portail Azure, PowerShell ou Azure CLI.

- Pour en savoir plus sur l’analyse du trafic, consultez vue d’ensemble de l’analyse du trafic et schéma et agrégation de données dans l’analyse du trafic d’Azure Network Watcher.

- Pour savoir comment utiliser des stratégies intégrées Azure pour auditer ou activer l’analytique du trafic, consultez Gérer l’analytique du trafic à l’aide de Azure Policy.