Présentation de Microsoft Sentinel

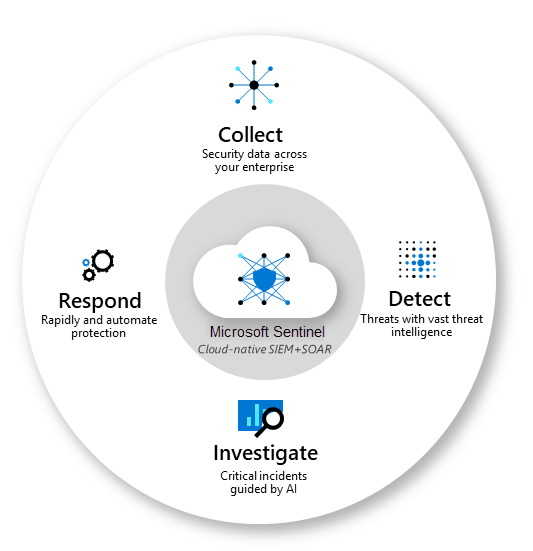

Microsoft Sentinel est une solution native Cloud évolutive qui fournit les fonctions suivantes :

- Informations et événements gestion des événements (SIEM)

- Orchestration, automatisation et réponse en matière de sécurité (SOAR)

Microsoft Sentinel fournit une analytique de sécurité intelligente et des renseignements sur les menaces à l’échelle de l’entreprise. Avec Microsoft Sentinel, vous disposez d’une solution unique pour la détection des attaques, la visibilité des menaces, la chasse proactive et la réponse aux menaces.

Microsoft Sentinel vous offre une vue d’ensemble de l’entreprise, ce qui réduit le stress lié aux attaques de plus en plus sophistiquées, aux volumes croissants d’alertes et aux longs délais de résolution.

Notes

Microsoft Sentinel hérite des pratiques de protection contre les falsifications et l’immuabilité d’Azure Monitor. Bien qu’Azure Monitor est une plateforme de données d’ajout uniquement, il inclut des dispositions pour supprimer des données à des fins de conformité.

Collectez des données à l’échelle du cloud sur l’ensemble des utilisateurs, appareils, applications et infrastructures, tant locaux que dans de multiples clouds.

Détectez les menaces non détectées précédemment et réduisez les faux positifs en vous appuyant sur l’analytique et les systèmes de renseignement incomparables sur les menaces fournis par Microsoft.

Investiguez les menaces à l’aide de l’intelligence artificielle et recherchez les activités suspectes à grande échelle en profitant des années de travail que Microsoft a consacrées à la cybersécurité.

Répondez aux incidents rapidement avec une orchestration et une automatisation intégrées des tâches courantes.

Microsoft Sentinel intègre de façon native des services Azure éprouvés, tels que Log Analytics et Logic Apps. Microsoft Sentinel enrichit vos activités d’investigation et de détection avec l’IA. Il fournit le flux de renseignements sur les menaces de Microsoft et vous permet d’apporter vos propres renseignements.

Notes

Ce service prend en charge Azure Lighthouse, qui permet aux fournisseurs de services de se connecter à leur propre locataire pour gérer les abonnements et les groupes de ressources que les clients ont délégués.

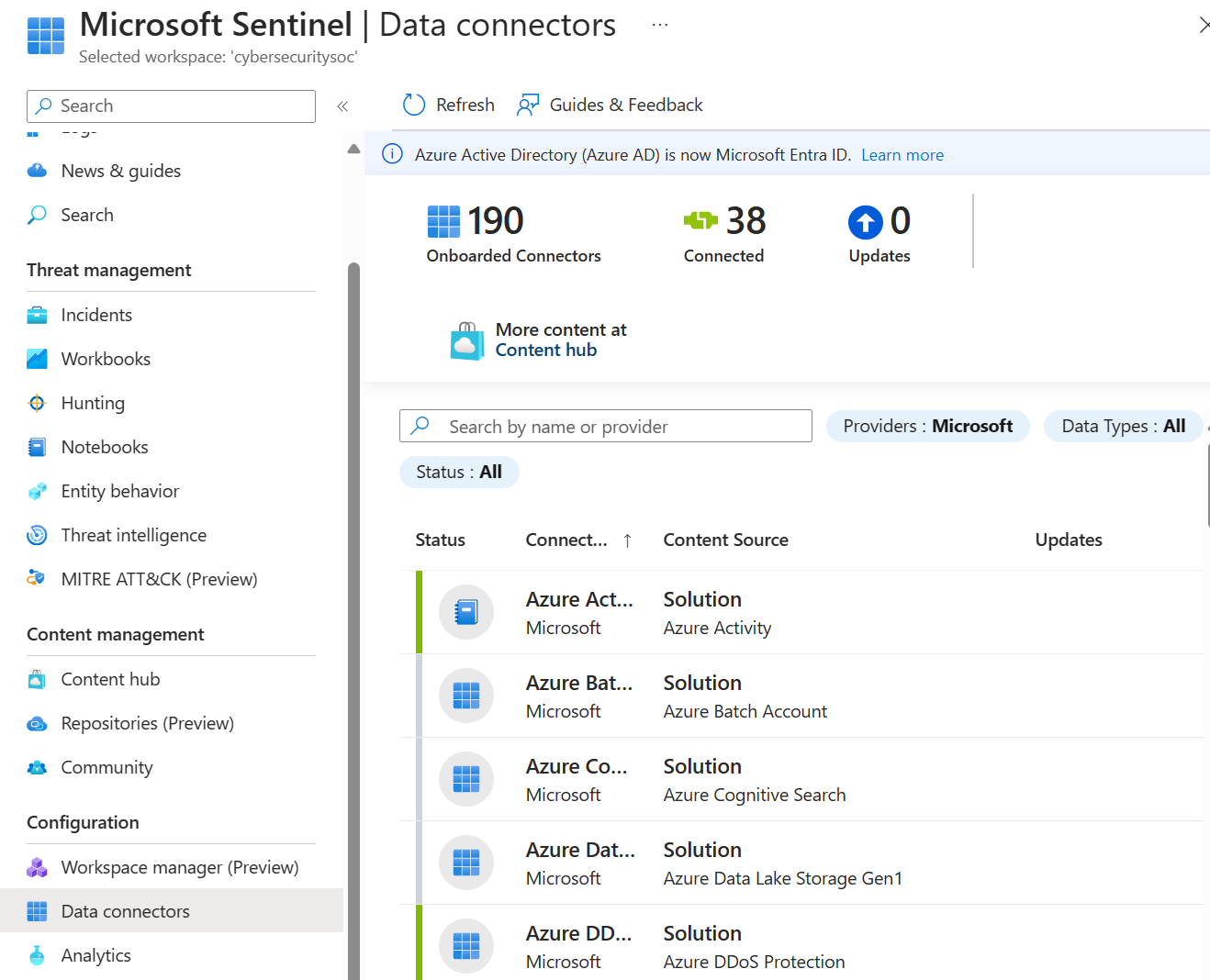

Collecter des données à l’aide de connecteurs de données

Pour intégrer Microsoft Sentinel, vous devez commencer par vous connecter à vos sources de données.

Microsoft Sentinel est fourni avec de nombreux connecteurs pour les solutions Microsoft, prêts à l’emploi et offrant une intégration en temps réel. Certains de ces connecteurs incluent les éléments suivants :

Sources Microsoft telles que Microsoft Defender XDR, Microsoft Defender pour le cloud, Office 365, Microsoft Defender pour IoT, etc.

Sources de service Azure comme Microsoft Entra ID, Activité Azure, Stockage Azure, Azure Key Vault, le service Azure Kubernetes, etc.

Microsoft Sentinel a des connecteurs intégrés à des écosystèmes de sécurité et d’applications plus larges pour les solutions non-Microsoft. Vous pouvez également utiliser le format d’événement commun, Syslog ou une API REST pour connecter vos sources de données avec Microsoft Azure Sentinel.

Pour plus d’informations, consultez les articles suivants :

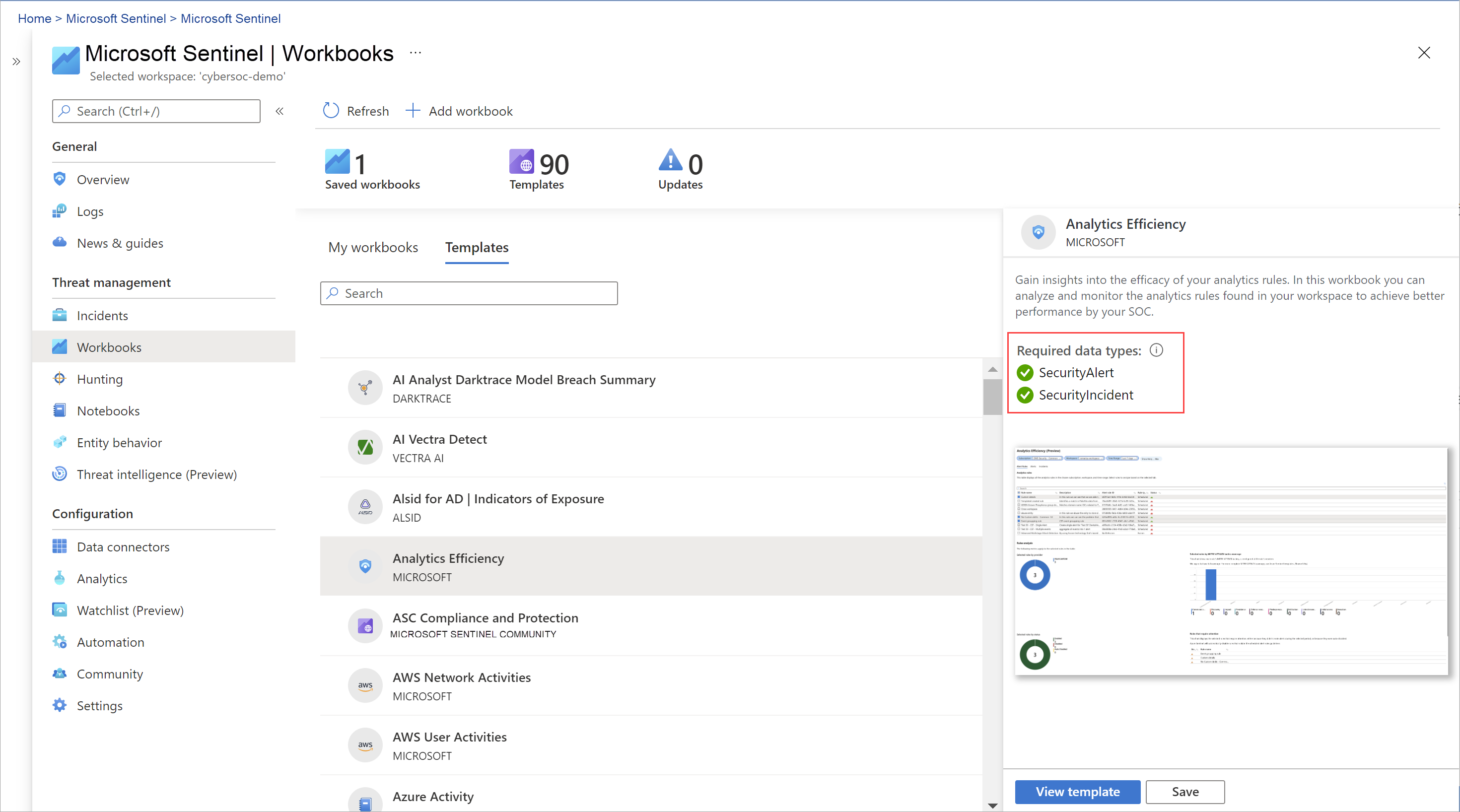

Créer des rapports interactifs à l’aide de classeurs

Après avoir opéré l’intégration à Microsoft Sentinel, surveillez vos données en utilisant l’intégration avec des classeurs Azure Monitor.

Les classeurs s’affichent différemment dans Microsoft Sentinel et dans Azure Monitor. Il peut cependant être utile de voir comment créer un classeur dans Azure Monitor. Microsoft Sentinel vous permet de créer des classeurs personnalisés à partir de vos données. Microsoft Sentinel est également fourni avec des modèles de classeurs intégrés qui vous permettent d’obtenir rapidement des insights sur vos données dès que vous vous connectez à une source de données.

Les classeurs sont destinés aux ingénieurs et analystes SOC de tous niveaux pour visualiser les données.

Les classeurs sont idéaux pour des vues générales de données Microsoft Sentinel et ne nécessitent aucune connaissance en codage. Toutefois, vous ne pouvez pas intégrer des classeurs avec des données externes.

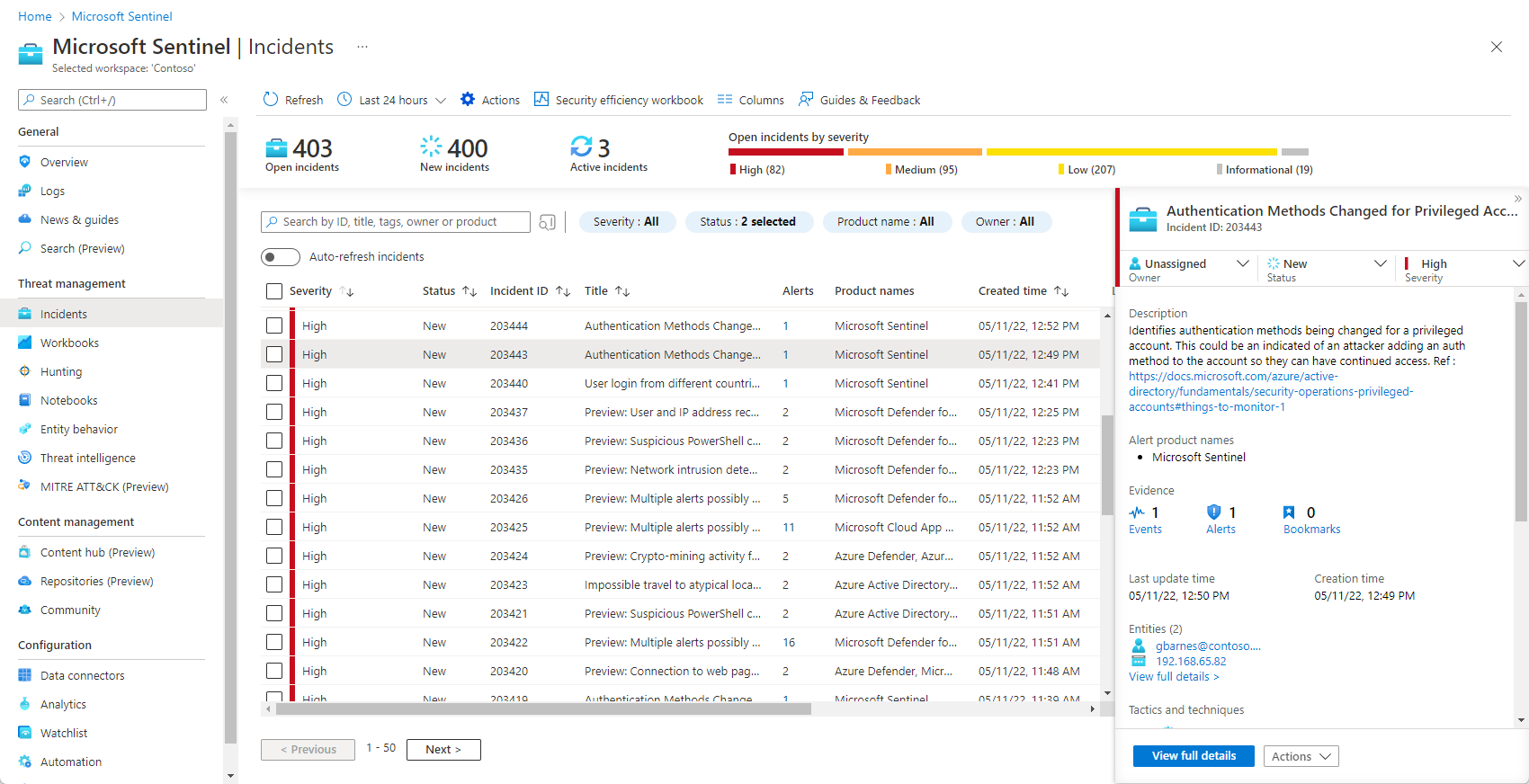

Corréler des alertes dans des incidents en utilisant des règles d’analyse

Pour vous aider à réduire le niveau de bruit et à réduire le nombre d’alertes que vous devez examiner, Microsoft Sentinel utilise l’analytique pour mettre en corrélation les alertes et les incidents. Les incidents sont des groupes d’alertes liées qui, prises ensemble, indiquent une menace possible actionnable, que vous pouvez examiner et résoudre. Utilisez les règles de corrélation intégrées telles quelles ou utilisez-les comme point de départ pour créer vos propres règles. Microsoft Sentinel fournit également des règles d’apprentissage machine pour mapper le comportement de votre réseau et rechercher les possibles anomalies sur vos ressources. Ces analyses connectent ensuite les informations en transformant les alertes basse fidélité sur différentes entités en incidents de sécurité potentiels de haute fidélité.

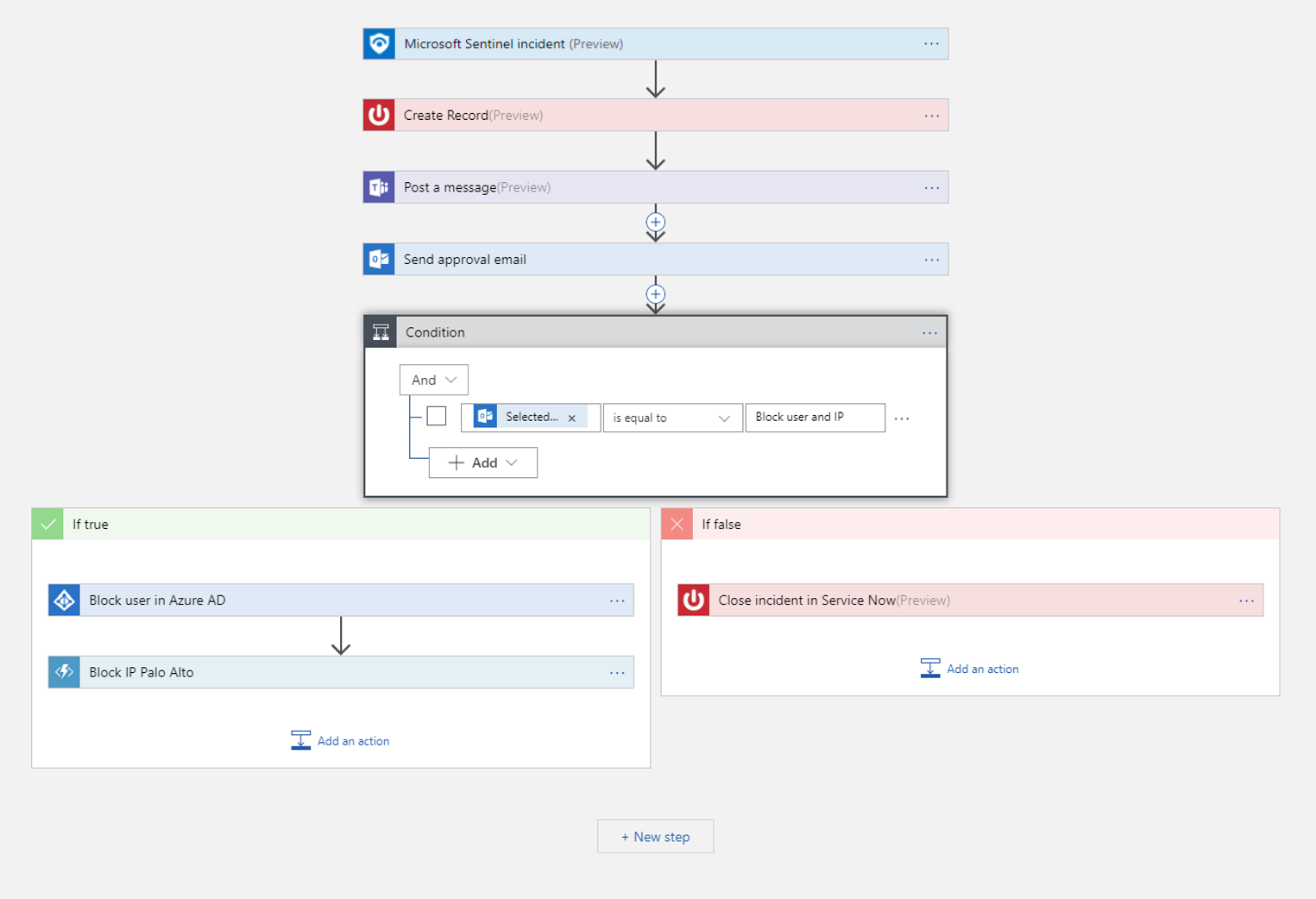

Automatiser et orchestrer des tâches courantes à l’aide de playbooks

Automatisez les tâches courantes et simplifiez l’orchestration de la sécurité avec des playbooks qui s’intègrent aux services Azure et à vos outils.

La solution d’automatisation et d’orchestration de Microsoft Sentinel offre une architecture hautement extensible qui permet une automatisation évolutive à mesure que de nouvelles technologies et menaces émergent. Pour créer des guides opérationnels avec Azure Logic Apps, vous pouvez choisir dans une galerie en constante expansion parmi plusieurs centaines de connecteurs pour différents services et systèmes. Ces connecteurs vous permettent d’appliquer une logique personnalisée à votre flux de travail, par exemple :

- ServiceNow

- Jira

- Zendesk

- Des requêtes HTTP

- Microsoft Teams

- Slack

- Microsoft Entra ID

- Microsoft Defender pour point de terminaison

- Microsoft Defender for Cloud Apps

Par exemple, si vous utilisez le système de tickets ServiceNow, utilisez Azure Logic Apps pour automatiser vos flux de travail et ouvrir un ticket dans ServiceNow chaque fois qu’une alerte ou un incident particuliers sont générés.

Les playbooks sont destinés aux ingénieurs et analystes SOC de tous niveaux, pour automatiser et simplifier les tâches, notamment l’ingestion, l’enrichissement, l’investigation et la correction des données.

Les playbooks fonctionnent de façon optimale avec des tâches uniques, reproductibles, et ne nécessitent aucune connaissance en codage. Les playbooks ne conviennent pas pour des chaînes de tâches ad hoc ou complexes, ou pour la documentation et le partage de preuve.

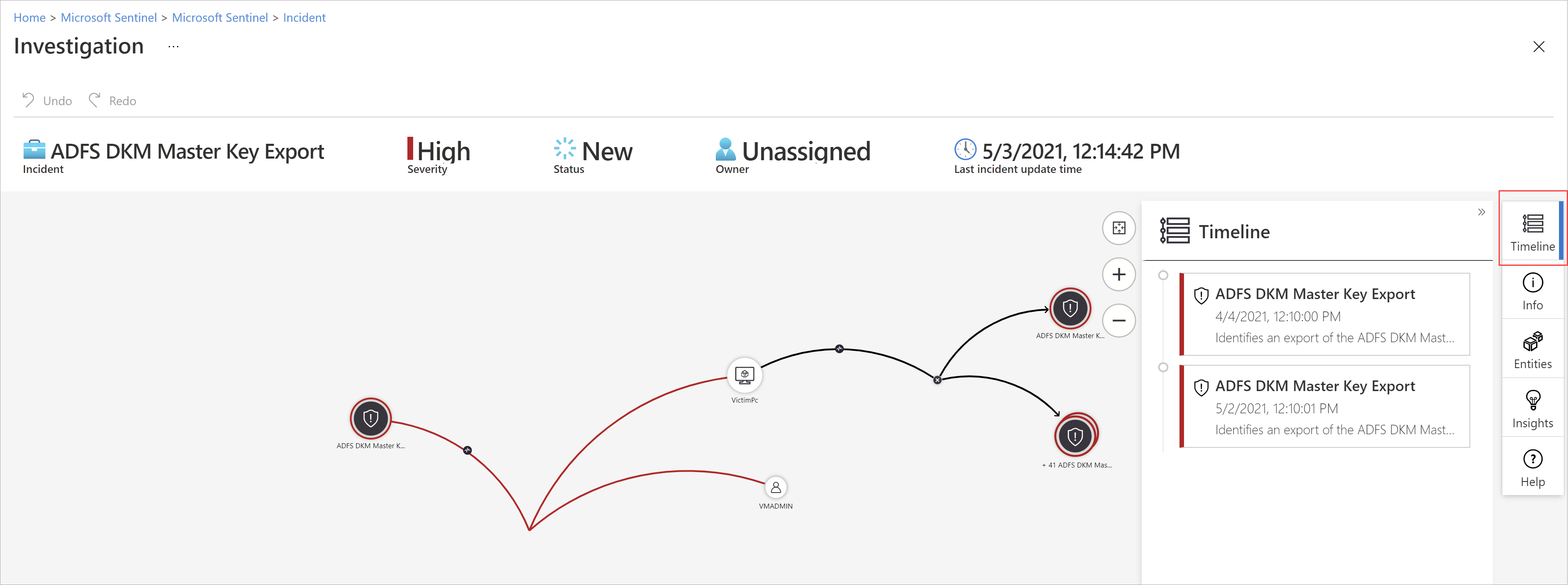

Examiner l’étendue et la cause racine de menaces de sécurité

Les outils d’investigation approfondie d’Azure Sentinel vous aident à comprendre l’étendue et à identifier la cause racine d’une menace de sécurité potentielle. Vous pouvez choisir une entité sur le graphique interactif pour poser des questions sur une entité spécifique et approfondir cette entité et ses connexions pour arriver à la cause racine de la menace.

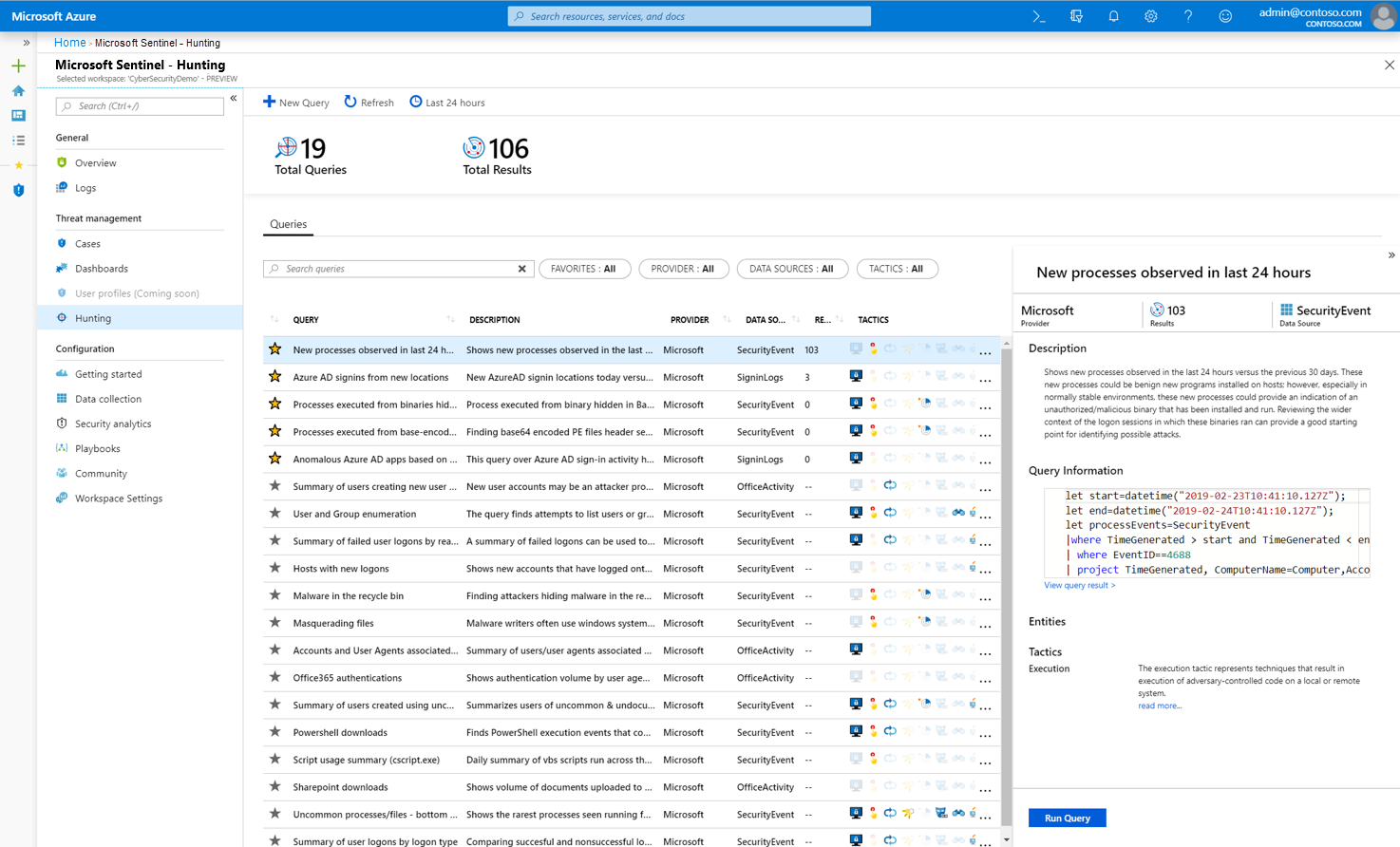

Repérer les menaces de sécurité à l’aide de requêtes intégrées

Utilisez les puissants outils de recherche et de requête de Microsoft Sentinel, basés sur l’infrastructure MITRE, et qui vous permettent de façon proactive de rechercher les menaces de sécurité sur toutes les sources de données de votre organisation avant même le déclenchement d’une alerte. Créez des règles de détection personnalisées en fonction de votre requête de chasse (repérage). Ensuite, exposez ces insights en tant qu’alertes à vos répondeurs d’incidents de sécurité.

Lors de la chasse, créez des signets pour revenir aux événements intéressants plus tard. Utilisez un signet pour partager un événement avec d’autres personnes. Ou bien, regroupez des événements avec d’autres événements en corrélation afin de créer un incident imposant une investigation.

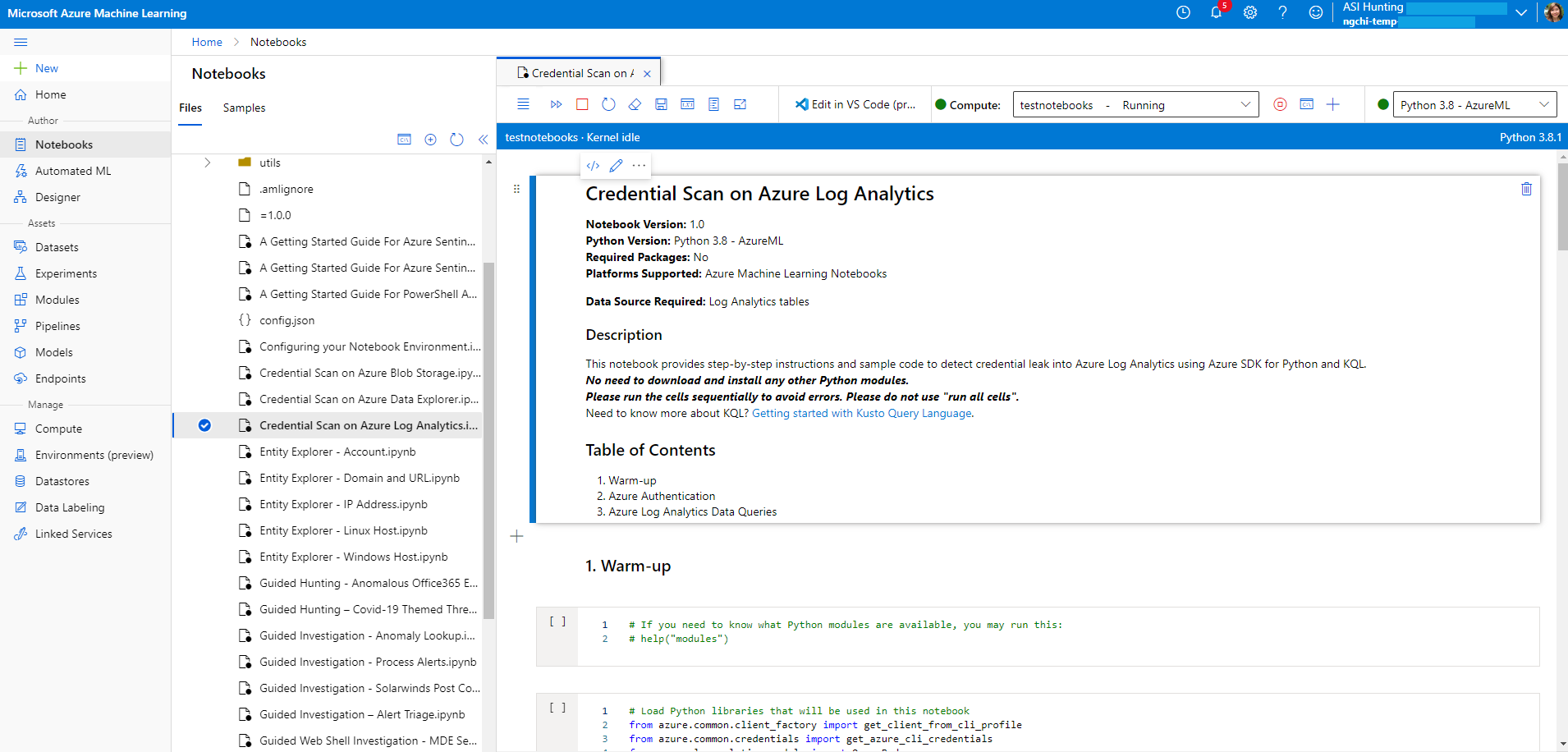

Améliorer votre chasse aux menaces avec des notebooks

Microsoft Sentinel prend en charge les notebooks Jupyter dans les espaces de travail Azure Machine Learning, y compris des bibliothèques complètes pour le Machine Learning, la visualisation et l’analyse des données.

Utilisez des notebooks dans Microsoft Sentinel pour élargir l’étendue de ce que vous pouvez faire avec les données Microsoft Sentinel. Par exemple :

- Effectuer des analyses qui ne sont pas intégrées dans Microsoft Sentinel, telles que certaines fonctionnalités d’apprentissage automatique Python.

- Créer des visualisations de données qui ne sont pas intégrées dans Microsoft Sentinel, telles que des chronologies et des arborescences de processus personnalisées.

- Intégrer des sources de données qui ne proviennent pas de Microsoft Sentinel, telles qu’un jeu de données local

Les notebooks sont destinés aux chasseurs de menaces ou aux analystes de niveau 2-3, aux enquêteurs d’incident, aux scientifiques de données et aux chercheurs en sécurité. Ils nécessitent une courbe d’apprentissage plus exigeants et des connaissances en codage. Ils bénéficient d’un support limité pour l’automatisation.

Les notebooks dans Microsoft Sentinel fournissent les éléments suivants :

- interrogations de Microsoft Sentinel et de données externes ;

- fonctionnalités d’enrichissement des données, d’investigation, de visualisation, de chasse, d’apprentissage automatique et d’analytique du Big Data.

Les notebooks sont idéaux pour ce qui suit :

- chaînes complexes de tâches reproductibles ;

- contrôles de procédure ad hoc ;

- Machine Learning et analyse personnalisée.

Les notebooks prennent en charge des bibliothèques Python riches pour manipuler et visualiser des données. Ils sont utiles pour documenter et partager des preuves d’analyse.

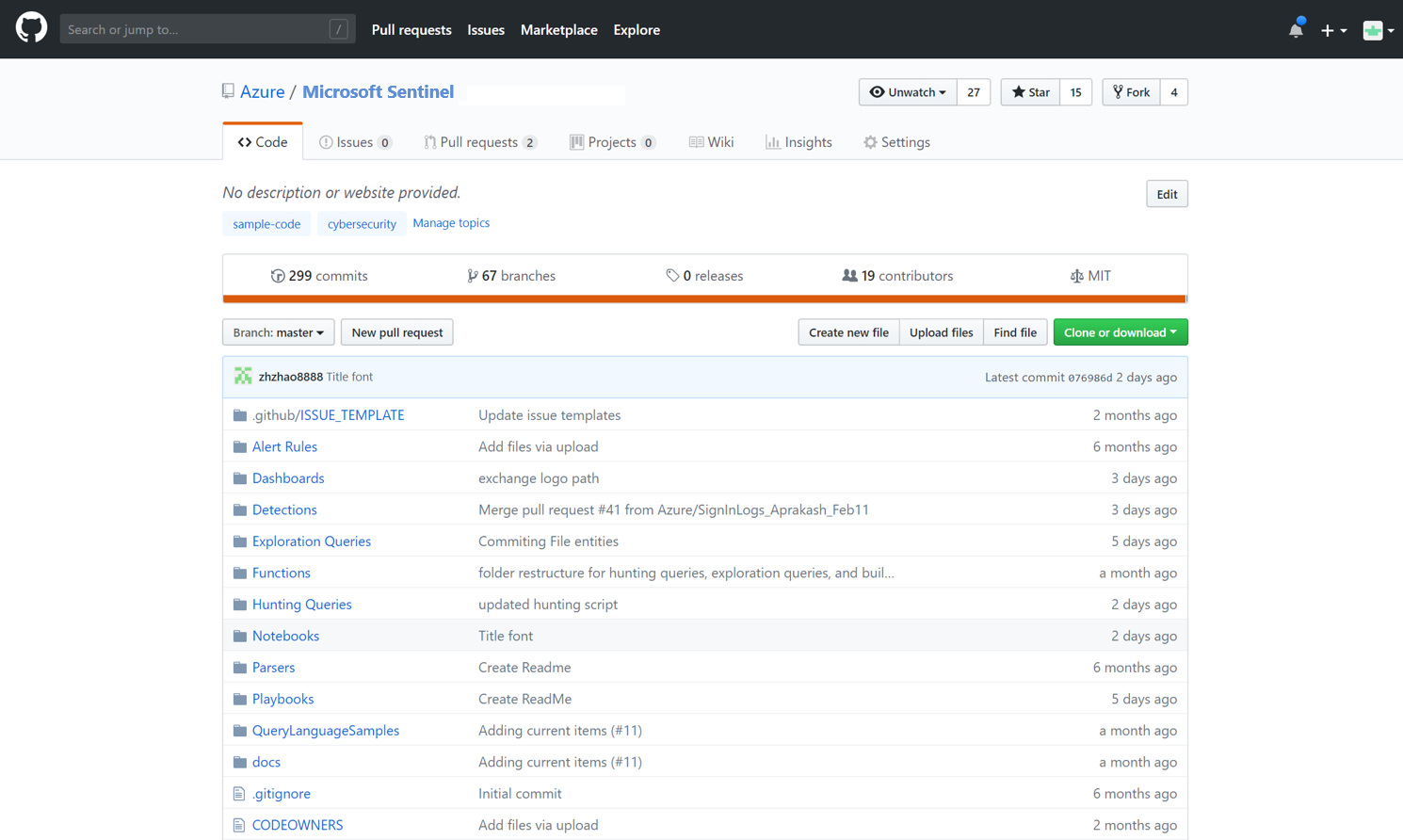

Télécharger du contenu de sécurité de la communauté

La communauté Microsoft Sentinel est une ressource importante pour l’automatisation et la détection des menaces. Les analystes de sécurité Microsoft créent et ajoutent des classeurs, playbooks, requêtes de chasse, etc. Ils publient ces éléments de contenu dans la communauté pour que vous puissiez les utiliser dans votre environnement. Téléchargez l’exemple de contenu à partir du dépôt GitHub de la communauté privée pour créer des classeurs, requêtes de chasse, notebooks et playbooks personnalisés pour Microsoft Sentinel.

Étapes suivantes

- Pour utiliser Microsoft Sentinel, vous devez disposer d’un abonnement à Microsoft Azure. Si vous n’avez pas d’abonnement, vous pouvez vous inscrire à un essai gratuit.

- Découvrez comment intégrer vos données à Microsoft Sentinel et obtenir une visibilité de vos données et des menaces.