Passer en revue les actions de correction dans le Centre de notifications

Au fur et à mesure que des menaces sont détectées, des actions de correction entrent en jeu. En fonction de la menace particulière et de la façon dont vos paramètres de sécurité sont configurés, des actions de correction peuvent être effectuées automatiquement ou uniquement après approbation. Parmi les exemples d’actions de correction, citons l’arrêt de l’exécution d’un processus ou la suppression d’une tâche planifiée.

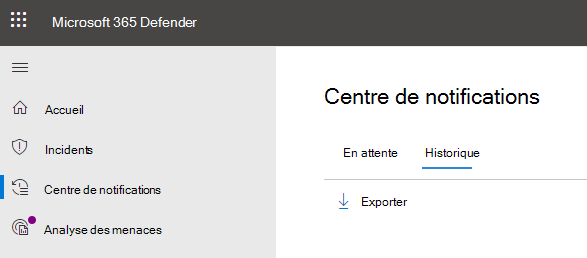

Toutes les actions de correction sont suivies dans le Centre de notifications.

Cet article décrit:

Comment utiliser le centre de notifications

Accédez au portail Microsoft Defender (https://security.microsoft.com) et connectez-vous.

Dans le volet de navigation, choisissez Centre de notifications.

Sélectionnez l’onglet En attente pour afficher et approuver (ou rejeter) les actions en attente. Les actions peuvent provenir de la protection antivirus/anti-programme malveillant, d’enquêtes automatisées, d’activités de réponse manuelle ou de sessions de réponse en direct.

Sélectionnez l’onglet Historique pour afficher la liste des actions terminées.

Actions de correction

Defender pour les entreprises comprend plusieurs actions de correction. Ces actions incluent des actions de réponse manuelles, des actions qui suivent une investigation automatisée et des actions de réponse dynamique.

Le tableau suivant répertorie les actions de correction disponibles.

| Source | Actions |

|---|---|

| Interruption des attaques automatiques | - Contenir un appareil - Contenir un utilisateur - Désactiver un compte d’utilisateur |

| Enquêtes automatisées | - Mettre en quarantaine un fichier - Supprimer une clé de Registre - Tuer un processus - Arrêter un service - Désactiver un pilote - Supprimer une tâche planifiée |

| Actions de réponse manuelle | - Exécuter une analyse antivirus - Isoler un appareil - Ajoutez des indicateurs pour bloquer ou autoriser un fichier. |

| Réponse en direct | - Collecter des données légales - Analyser un fichier - Exécuter un script - Envoyer une entité suspecte à Microsoft pour analyse - Corriger un fichier - Repérage proactif des menaces |