Configurer Microsoft Defender pour point de terminaison sur les signaux de risque Android à l’aide de stratégies de protection des applications (GAM)

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Microsoft Defender pour point de terminaison sur Android, qui protège déjà les utilisateurs d’entreprise dans les scénarios de gestion des appareils mobiles (GPM), étend désormais la prise en charge de la gestion des applications mobiles (GAM) pour les appareils qui ne sont pas inscrits à l’aide de la gestion des appareils mobiles (GPM) Intune. Il étend également cette prise en charge aux clients qui utilisent d’autres solutions de gestion de la mobilité d’entreprise, tout en utilisant Intune pour la gestion des applications mobiles (GAM). Cette fonctionnalité vous permet de gérer et de protéger les données de votre organisation au sein d’une application.

Les informations sur les menaces microsoft Defender pour point de terminaison sur Android sont appliquées par les stratégies De protection des applications Intune pour protéger ces applications. Les stratégies de protection des applications (APP) sont des règles qui garantissent que les données d’une organisation sont sécurisées ou restent dans une application managée. Une application managée a des stratégies de protection des applications qui lui sont appliquées et peut être gérée par Intune.

Microsoft Defender pour point de terminaison sur Android prend en charge les deux configurations de gam.

- Mdm + GAM Intune : les administrateurs informatiques peuvent uniquement gérer les applications à l’aide de stratégies de protection des applications sur les appareils inscrits auprès de la gestion des appareils mobiles (GPM) Intune.

- GAM sans inscription d’appareil : mam sans inscription d’appareil, ou MAM-WE, permet aux administrateurs informatiques de gérer les applications à l’aide de stratégies de protection des applications sur les appareils non inscrits auprès de la gestion des appareils mobiles Intune. Cette configuration signifie que les applications peuvent être gérées par Intune sur des appareils inscrits auprès de fournisseurs EMM tiers. Pour gérer les applications dans ces deux configurations, les clients doivent utiliser Intune dans le Centre d’administration Microsoft Intune.

Pour activer cette fonctionnalité, un administrateur doit configurer la connexion entre Microsoft Defender pour point de terminaison et Intune, créer la stratégie de protection des applications et appliquer la stratégie sur les appareils et applications ciblés.

Les utilisateurs finaux doivent également prendre des mesures pour installer Microsoft Defender pour point de terminaison sur leur appareil et activer le flux d’intégration.

Prérequis pour l’administrateur

Vérifiez que le connecteur Microsoft Defender pour Endpoint-Intune est activé.

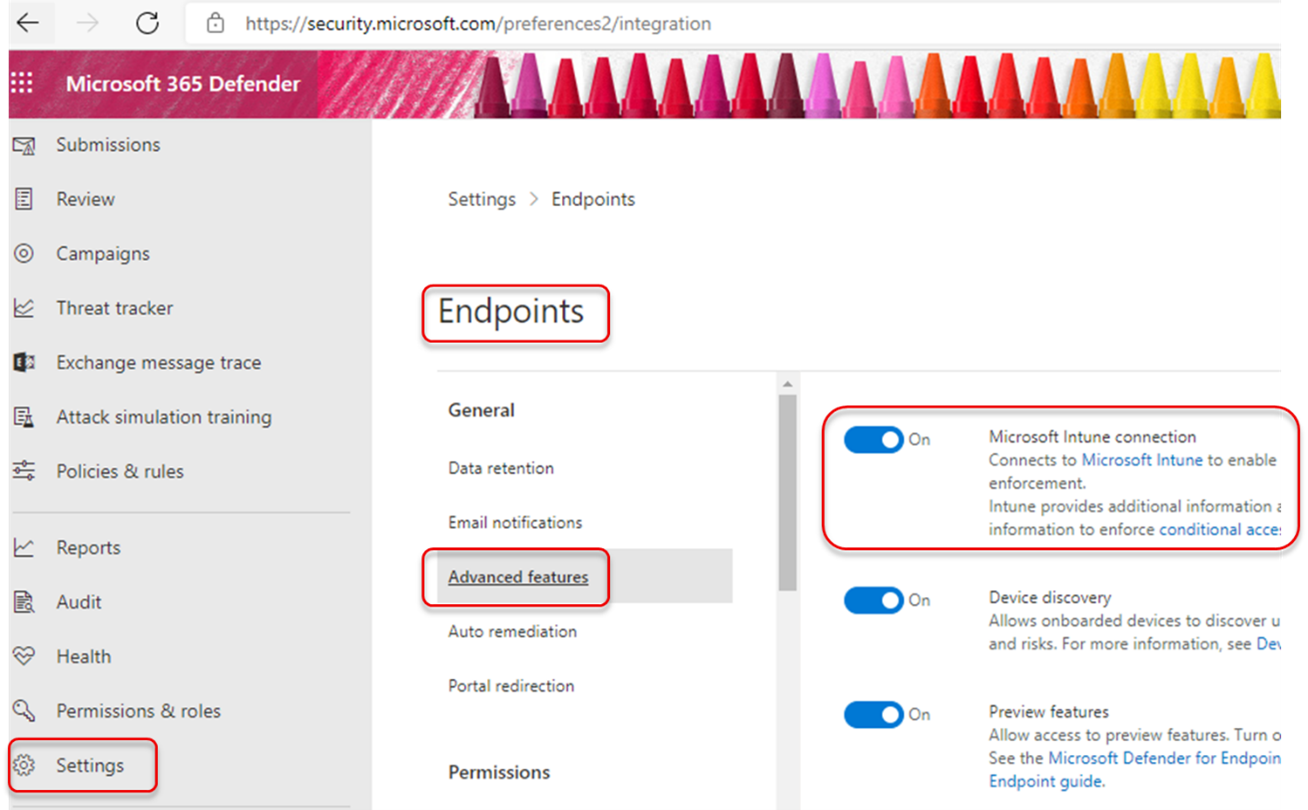

Allez à security.microsoft.com.

Sélectionnez Paramètres > Points de terminaison Fonctionnalités avancées > La > connexion Microsoft Intune est activée.

Si la connexion n’est pas activée, sélectionnez le bouton bascule pour l’activer, puis sélectionnez Enregistrer les préférences.

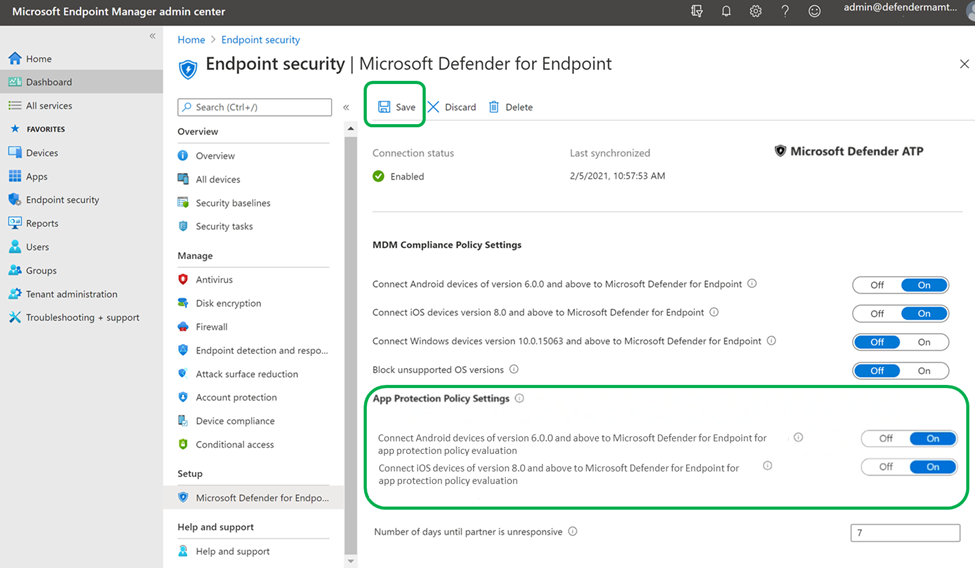

Accédez au Centre d’administration Microsoft Intune et vérifiez si le connecteur Microsoft Defender pour Endpoint-Intune est activé.

Activez microsoft Defender pour point de terminaison sur Android Connector for App Protection Policy (APP).

Configurez le connecteur sur Microsoft Intune pour les stratégies de protection des applications :

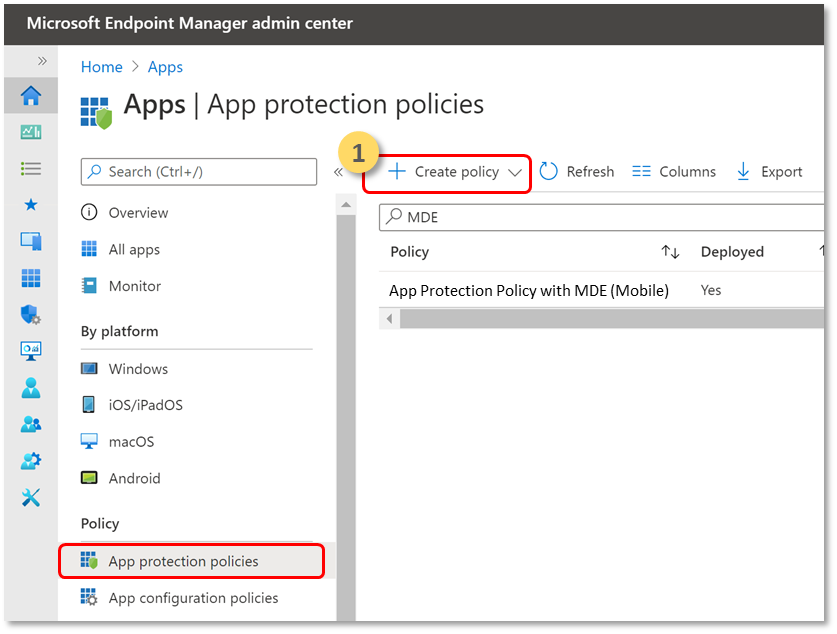

Créez une stratégie de protection des applications.

Bloquer l’accès ou réinitialiser les données d’une application managée basée sur les signaux de risque de Microsoft Defender pour point de terminaison en créant une stratégie de protection des applications.

Microsoft Defender pour point de terminaison peut être configuré pour envoyer des signaux de menace à utiliser dans les stratégies de protection des applications (APP, également appelée GAM). Avec cette fonctionnalité, vous pouvez utiliser Microsoft Defender pour point de terminaison pour protéger les applications gérées.

Créez une stratégie.

Les stratégies de protection des applications (APP) sont des règles qui garantissent que les données d’une organisation sont sécurisées ou restent dans une application managée. Une stratégie peut être une règle qui est appliquée lorsque l’utilisateur tente d’accéder à des données « d’entreprise » ou de les déplacer, ou s’il tente un ensemble d’actions interdites ou surveillées lorsqu’il se trouve dans l’application.

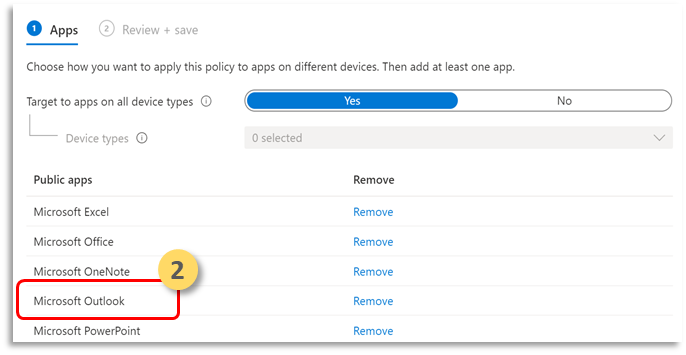

Ajouter des applications.

Choisissez la façon dont vous souhaitez appliquer cette stratégie aux applications sur différents appareils. Ajoutez ensuite au moins une application.

Utilisez cette option pour spécifier si cette stratégie s’applique aux appareils non gérés. Dans Android, vous pouvez spécifier que la stratégie s’applique aux appareils Android Entreprise, Administrateur d’appareils ou Non gérés. Vous pouvez également choisir de cibler votre stratégie sur des applications sur des appareils de n’importe quel état de gestion.

Étant donné que la gestion des applications mobiles ne nécessite pas de gestion des appareils, vous pouvez protéger les données d’entreprise à la fois sur les appareils gérés et non gérés. La gestion est centrée autour de l’identité de l’utilisateur, ce qui supprime la nécessité de gérer les appareils. Les entreprises peuvent utiliser des stratégies de protection des applications avec ou sans GPM en même temps. Considérons, par exemple, un employé qui utilise à la fois un téléphone fourni par l’entreprise et sa propre tablette personnelle. Le téléphone de l’entreprise est inscrit dans la gestion des appareils mobiles (MAM) et protégé par des stratégies de protection des applications, tandis que l’appareil personnel est protégé uniquement par des stratégies de protection des applications.

Sélectionner les applications.

Une application gérée est une application à laquelle des stratégies de protection d’application sont appliquées et pouvant être gérée par Intune. Toute application qui a été intégrée au SDK Intune ou encapsulée par l’outil de création de package de restrictions d’application Intune peut être gérée à l’aide de stratégies de protection des applications Intune. Voir la liste officielle des applications protégées Microsoft Intune qui ont été construites à l'aide de ces outils et sont disponibles pour un usage public.

Exemple : Outlook en tant qu’application managée

Définissez les exigences de sécurité de connexion pour votre stratégie de protection.

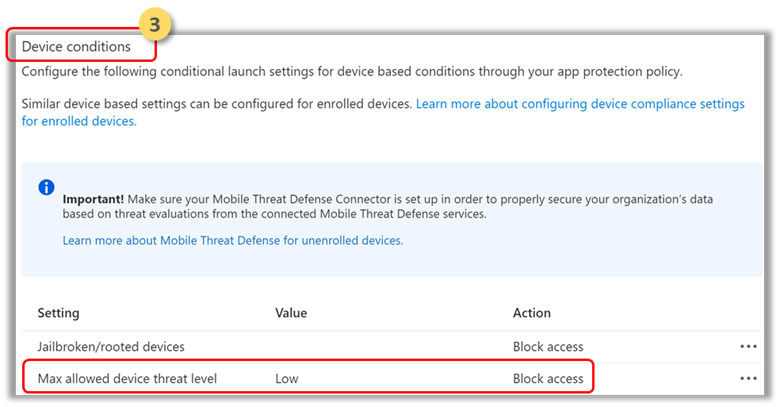

Sélectionnez Définition du > niveau maximal de menace d’appareil autorisé dans Conditions de l’appareil et entrez une valeur. Sélectionnez ensuite Action : « Bloquer l’accès ». Microsoft Defender pour point de terminaison sur Android partage ce niveau de menace d’appareil.

Affectez des groupes d’utilisateurs pour lesquels la stratégie doit être appliquée.

Sélectionnez Groupes inclus. Ajoutez ensuite les groupes appropriés.

Remarque

Si une stratégie de configuration doit cibler des appareils non inscrits (GAM), il est recommandé de déployer les paramètres de configuration d’application généraux dans applications gérées au lieu d’utiliser des appareils gérés.

Lors du déploiement de stratégies de configuration d’application sur des appareils, des problèmes peuvent se produire lorsque plusieurs stratégies ont des valeurs différentes pour la même clé de configuration et sont ciblées pour la même application et le même utilisateur. Ces problèmes sont dus à l’absence d’un mécanisme de résolution des conflits pour résoudre les différentes valeurs. Vous pouvez éviter ces problèmes en vous assurant qu’une seule stratégie de configuration d’application pour les appareils est définie et ciblée pour la même application et le même utilisateur.

Prérequis pour l’utilisateur final

L’application broker doit être installée.

- Portail d’entreprise Intune

Les utilisateurs disposent des licences requises pour l’application gérée et de l’installation de l’application.

Intégration des utilisateurs finaux

Connectez-vous à une application managée, par exemple Outlook. L’appareil est inscrit et la stratégie de protection des applications est synchronisée avec l’appareil. La stratégie de protection des applications reconnaît l’état d’intégrité de l’appareil.

Cliquez sur Continuer. Un écran s’affiche pour recommander le téléchargement et la configuration de l’application Microsoft Defender : Antivirus (mobile).

Sélectionnez Télécharger. Vous êtes redirigé vers l’App Store (Google Play).

Installez l’application Microsoft Defender : Antivirus (Mobile) et revenez à l’écran d’intégration des applications gérées.

Cliquez sur Continuer > le lancement. Le flux d’intégration/activation de l’application Microsoft Defender pour point de terminaison est lancé. Suivez les étapes pour terminer l’intégration. Vous êtes automatiquement redirigé vers l’écran d’intégration des applications gérées, qui indique désormais que l’appareil est sain.

Sélectionnez Continuer pour vous connecter à l’application managée.

Configurer la protection web

Defender pour point de terminaison sur Android permet aux administrateurs informatiques de configurer la protection web. La protection web est disponible dans le Centre d’administration Microsoft Intune.

La protection web permet de sécuriser les appareils contre les menaces web et de protéger les utilisateurs contre les attaques par hameçonnage. Notez que les indicateurs anti-hameçonnage et personnalisés (URL et adresses IP) sont pris en charge dans le cadre de la protection web. Le filtrage de contenu web n’est actuellement pas pris en charge sur les plateformes mobiles.

Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies > de configuration > des applications Ajouter des > applications gérées.

Donner à la stratégie un nom.

Sous Sélectionner des applications publiques, choisissez Microsoft Defender pour point de terminaison comme application cible.

Dans la page Paramètres , sous Paramètres de configuration générale, ajoutez les clés suivantes et définissez leur valeur en fonction des besoins.

- anti-hameçonnage

- Vpn

Pour désactiver la protection web, entrez 0 pour les valeurs antiphishing et VPN.

Pour désactiver uniquement l’utilisation du VPN par la protection web, entrez les valeurs suivantes :

- 0 pour vpn

- 1 pour l’antiphishing

Ajoutez la clé DefenderMAMConfigs et définissez la valeur sur 1.

Affectez cette stratégie aux utilisateurs. Par défaut, cette valeur est définie sur false.

Passez en revue et créez la stratégie.

Configurer la protection réseau

Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies>de configuration des applications. Créez une stratégie de configuration d’application. Cliquez sur Applications gérées.

Fournissez un nom et une description pour identifier la stratégie de manière unique. Ciblez la stratégie sur « Applications sélectionnées » et recherchez « Point de terminaison Microsoft Defender pour Android ». Cliquez sur l’entrée, puis sur Sélectionner , puis sur Suivant.

Ajoutez la clé et la valeur du tableau suivant. Vérifiez que la clé « DefenderMAMConfigs » est présente dans chaque stratégie que vous créez à l’aide de l’itinéraire Managed Apps. Pour la route des appareils gérés, cette clé ne doit pas exister. Lorsque vous avez terminé, cliquez sur Suivant.

Clé Type de valeur Par défaut (1-enable, 0-disable) Description DefenderNetworkProtectionEnableEntier 1 1 - Activer, 0 - Désactiver ; Ce paramètre est utilisé par les administrateurs informatiques pour activer ou désactiver les fonctionnalités de protection réseau dans l’application Defender. DefenderAllowlistedCACertificatesChaîne Aucune Aucune désactivation ; Ce paramètre est utilisé par les administrateurs informatiques pour établir une approbation pour l’autorité de certification racine et les certificats auto-signés. DefenderCertificateDetectionEntier 0 2-Activer, 1 - Mode Audit, 0 - Désactiver ; Lorsque cette fonctionnalité est activée avec la valeur 2, des notifications à l’utilisateur final sont envoyées à l’utilisateur lorsque Defender détecte un certificat incorrect. Les alertes sont également envoyées aux administrateurs SOC. En mode audit (1), les alertes de notification sont envoyées aux administrateurs SOC, mais aucune notification de l’utilisateur final n’est affichée à l’utilisateur quand Defender détecte un certificat incorrect. Les administrateurs peuvent désactiver cette détection avec 0 comme valeur et activer toutes les fonctionnalités en définissant 2 comme valeur. DefenderOpenNetworkDetectionEntier 2 2-Activer, 1 - Mode Audit, 0 - Désactiver ; Ce paramètre est utilisé par les administrateurs informatiques pour activer ou désactiver la détection de réseau ouvert. Si vous passez en mode audit avec la valeur 1, l’alerte de notification est envoyée à l’administrateur SOC, mais aucune notification de l’utilisateur final n’est affichée à l’utilisateur quand defender détecte un réseau ouvert. S’il est activé avec la valeur 2, la notification de l’utilisateur final s’affiche et des alertes aux administrateurs SOC sont également envoyées. DefenderEndUserTrustFlowEnableEntier 0 1 - Activer, 0 - Désactiver ; Ce paramètre est utilisé par les administrateurs informatiques pour activer ou désactiver l’expérience de l’utilisateur final dans l’application pour approuver et ne pas se fier aux réseaux non sécurisés et suspects. DefenderNetworkProtectionAutoRemediationEntier 1 1 - Activer, 0 - Désactiver ; Ce paramètre est utilisé par les administrateurs informatiques pour activer ou désactiver les alertes de correction envoyées lorsqu’un utilisateur effectue des activités de correction, telles que le passage à des points d’accès Wi-Fi plus sûrs ou la suppression de certificats suspects détectés par Defender. DefenderNetworkProtectionPrivacyEntier 1 1 - Activer, 0 - Désactiver ; Ce paramètre est utilisé par les administrateurs informatiques pour activer ou désactiver la confidentialité dans la protection du réseau. Si la confidentialité est désactivée avec la valeur 0, le consentement de l’utilisateur est affiché pour partager les données wifi ou de certificats malveillants. Si son état est activé avec la valeur 1, aucun consentement de l’utilisateur n’est affiché et aucune donnée d’application n’est collectée. Incluez ou excluez les groupes auxquels la stratégie doit s’appliquer. Passez à l’examen et à l’envoi de la stratégie.

Remarque

- Les autres clés de configuration de Protection réseau fonctionnent uniquement si la clé parente « DefenderNetworkProtectionEnable » est activée.

- Les utilisateurs doivent activer l’autorisation d’emplacement (qui est une autorisation facultative) et accorder l’autorisation « Autoriser tout le temps » pour garantir la protection contre Wi-Fi menace, même lorsque l’application n’est pas activement utilisée. Si l’autorisation d’emplacement est refusée par l’utilisateur, Defender pour point de terminaison ne peut fournir qu’une protection limitée contre les menaces réseau et protéger uniquement les utilisateurs contre les certificats non autorisés.

Configurer les contrôles de confidentialité

Les administrateurs peuvent utiliser les étapes suivantes pour activer la confidentialité et ne pas collecter le nom de domaine, les détails de l’application et les informations réseau dans le cadre du rapport d’alerte pour les menaces correspondantes.

- Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies > de configuration > des applications Ajouter des > applications gérées.

- Donner à la stratégie un nom.

- Sous Sélectionner des applications publiques, choisissez Microsoft Defender pour point de terminaison comme application cible.

- Dans la page Paramètres, sous Paramètres de configuration généraux, ajoutez DefenderExcludeURLInReport et DefenderExcludeAppInReport comme clés et la valeur 1.

- Ajoutez la clé DefenderMAMConfigs et définissez la valeur sur 1.

- Affectez cette stratégie aux utilisateurs. Par défaut, cette valeur est définie sur 0.

- Dans la page Paramètres, sous Paramètres de configuration généraux, ajoutez DefenderExcludeURLInReport, DefenderExcludeAppInReport comme clés et la valeur true.

- Ajoutez la clé DefenderMAMConfigs et définissez la valeur sur 1.

- Affectez cette stratégie aux utilisateurs. Par défaut, cette valeur est définie sur false.

- Passez en revue et créez la stratégie.

Autorisations facultatives

Microsoft Defender pour point de terminaison sur Android active les autorisations facultatives dans le flux d’intégration. Actuellement, les autorisations requises par MDE sont obligatoires dans le flux d’intégration. Avec cette fonctionnalité, l’administrateur peut déployer MDE sur des appareils Android avec des stratégies GAM sans appliquer les autorisations VPN et d’accessibilité obligatoires lors de l’intégration. Les utilisateurs finaux peuvent intégrer l’application sans les autorisations obligatoires et peuvent passer en revue ces autorisations ultérieurement.

Configurer une autorisation facultative

Procédez comme suit pour activer les autorisations facultatives pour les appareils.

Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies > de configuration > des applications Ajouter des > applications gérées.

Donner à la stratégie un nom.

Sélectionnez Microsoft Defender pour point de terminaison dans les applications publiques.

Dans la page Paramètres, sélectionnez Utiliser le concepteur de configuration et DefenderOptionalVPN ou DefenderOptionalAccessibility ou les deux comme clé.

Ajoutez la clé DefenderMAMConfigs et définissez la valeur sur 1.

Pour activer les autorisations facultatives, entrez la valeur 1 et affectez cette stratégie aux utilisateurs. Par défaut, cette valeur est définie sur 0.

Pour les utilisateurs dont la clé est définie sur 1, ils pourront intégrer l’application sans accorder ces autorisations.

Dans la page Paramètres, sélectionnez Utiliser le concepteur de configuration et DefenderOptionalVPN ou DefenderOptionalAccessibility , ou les deux comme type de clé et de valeur booléen.

Ajoutez la clé DefenderMAMConfigs et définissez la valeur sur 1.

Pour activer les autorisations facultatives, entrez la valeur true et affectez cette stratégie aux utilisateurs. Par défaut, cette valeur est définie sur false.

Pour les utilisateurs dont la clé est définie sur true, les utilisateurs peuvent intégrer l’application sans accorder ces autorisations.

Sélectionnez Suivant et affectez ce profil aux appareils/utilisateurs ciblés.

Flux utilisateur

Les utilisateurs peuvent installer et ouvrir l’application pour démarrer le processus d’intégration.

Si un administrateur dispose d’autorisations facultatives, les utilisateurs peuvent choisir d’ignorer l’autorisation VPN ou d’accessibilité, ou les deux, et de terminer l’intégration.

Même si l’utilisateur a ignoré ces autorisations, l’appareil peut l’intégrer et une pulsation est envoyée.

Étant donné que les autorisations sont désactivées, la protection web n’est pas active. Il sera partiellement actif si l’une des autorisations est accordée.

Plus tard, les utilisateurs pourront activer la protection web à partir de l’application. Cette opération installe la configuration VPN sur l’appareil.

Remarque

Le paramètre Autorisations facultatives est différent du paramètre Désactiver la protection web. Les autorisations facultatives permettent uniquement d’ignorer les autorisations lors de l’intégration, mais elles sont disponibles pour l’utilisateur final pour la révision et l’activation ultérieures, tandis que Désactiver la protection web permet aux utilisateurs d’intégrer l’application Microsoft Defender pour point de terminaison sans la protection web. Il ne peut pas être activé ultérieurement.

Désactiver la déconnexion

Defender pour point de terminaison vous permet de déployer l’application et de désactiver le bouton de déconnexion. En masquant le bouton de déconnexion, les utilisateurs ne peuvent pas se déconnecter de l’application Defender. Cette action permet d’empêcher la falsification de l’appareil lorsque Defender pour point de terminaison n’est pas en cours d’exécution.

Procédez comme suit pour configurer la déconnexion Désactiver :

Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies > de configuration > des applications Ajouter des > applications gérées.

Donnez un nom à la stratégie.

Sous Sélectionner des applications publiques, choisissez Microsoft Defender pour point de terminaison comme application cible.

Dans la page Paramètres , sous Paramètres de configuration généraux, ajoutez DisableSignOut comme clé et définissez la valeur sur 1.

- Par défaut, désactiver la déconnexion = 0.

- L’administrateur doit désactiver la déconnexion = 1 pour désactiver le bouton de déconnexion dans l’application. Les utilisateurs ne verront pas le bouton de déconnexion une fois la stratégie envoyée à l’appareil.

Sélectionnez Suivant et affectez ce profil aux appareils et utilisateurs ciblés.

Étiquetage des appareils

Defender pour point de terminaison sur Android permet de marquer en bloc les appareils mobiles pendant l’intégration en permettant aux administrateurs de configurer des étiquettes via Intune. L’administrateur peut configurer les étiquettes d’appareil via Intune via des stratégies de configuration et les envoyer aux appareils de l’utilisateur. Une fois que l’utilisateur a installé et activé Defender, l’application cliente transmet les étiquettes d’appareil au portail de sécurité. Les étiquettes d’appareil s’affichent sur les appareils dans l’inventaire des appareils.

Procédez comme suit pour configurer les étiquettes d’appareil :

Dans le Centre d’administration Microsoft Intune, accédez à Applications Stratégies > de configuration > des applications Ajouter des > applications gérées.

Donnez un nom à la stratégie.

Sous Sélectionner des applications publiques, choisissez Microsoft Defender pour point de terminaison comme application cible.

Dans la page Paramètres, sélectionnez Utiliser le concepteur de configuration et ajoutez DefenderDeviceTag comme clé et type de valeur en tant que Chaîne.

- L’administrateur peut attribuer une nouvelle balise en ajoutant la clé DefenderDeviceTag et en définissant une valeur pour la balise d’appareil.

- L’administrateur peut modifier une balise existante en modifiant la valeur de la clé DefenderDeviceTag.

- L’administrateur peut supprimer une balise existante en supprimant la clé DefenderDeviceTag.

Cliquez sur Suivant et affectez cette stratégie aux appareils et utilisateurs ciblés.

Remarque

L’application Defender doit être ouverte pour que les étiquettes soient synchronisées avec Intune et transmises au portail de sécurité. La réflexion des étiquettes dans le portail peut prendre jusqu’à 18 heures.

Voir aussi

Vue d’ensemble de Microsoft Defender pour point de terminaison Android

Déployer Microsoft Defender pour point de terminaison Android via Microsoft Intune

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.