Configurer la Microsoft Defender pour point de terminaison sur les stratégies macOS dans Jamf Pro

S’applique à :

- Defender pour point de terminaison sur Mac

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

Utilisez cet article pour configurer des stratégies pour Defender pour point de terminaison sur Mac à l’aide de Jamf Pro.

Étape 1 : Obtenir le package d’intégration Microsoft Defender pour point de terminaison

Importante

Vous devez disposer d’un rôle approprié pour afficher, gérer et intégrer des appareils. Pour plus d’informations, consultez Gérer l’accès aux Microsoft Defender XDR avec Microsoft Entra rôles globaux.

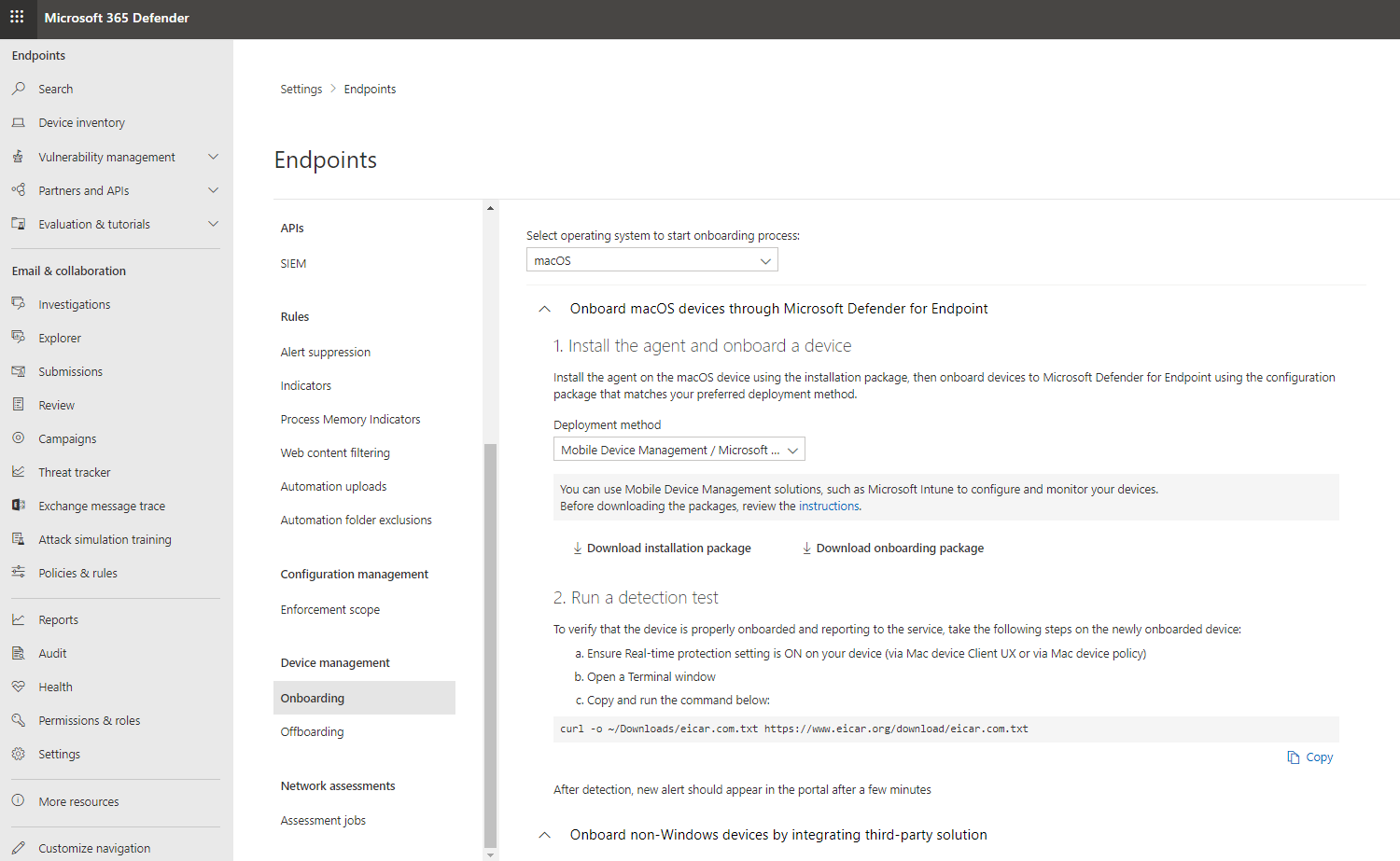

Dans le portail Microsoft Defender, accédez à Paramètres Intégration>des points> de terminaison.

Sélectionnez macOS comme système d’exploitation et Mobile Gestion des appareils/Microsoft Intune comme méthode de déploiement.

Sélectionnez Télécharger le package d’intégration (WindowsDefenderATPOnboardingPackage.zip).

Extrayez

WindowsDefenderATPOnboardingPackage.zip.Copiez le fichier à l’emplacement de votre choix. Par exemple :

C:\Users\JaneDoe_or_JohnDoe.contoso\Downloads\WindowsDefenderATPOnboardingPackage_macOS_MDM_contoso\Jamf\WindowsDefenderATPOnboarding.plist.

Étape 2 : Créer un profil de configuration dans Jamf Pro à l’aide du package d’intégration

Recherchez le fichier

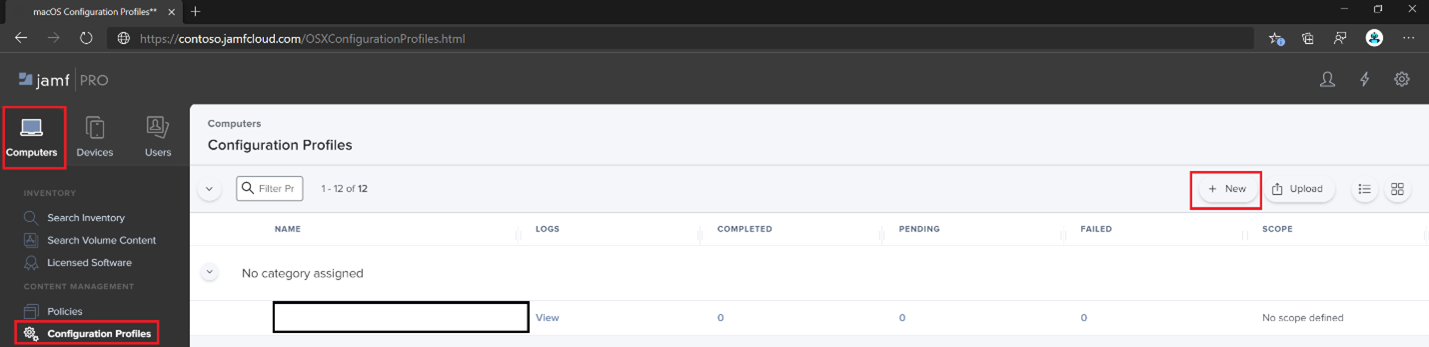

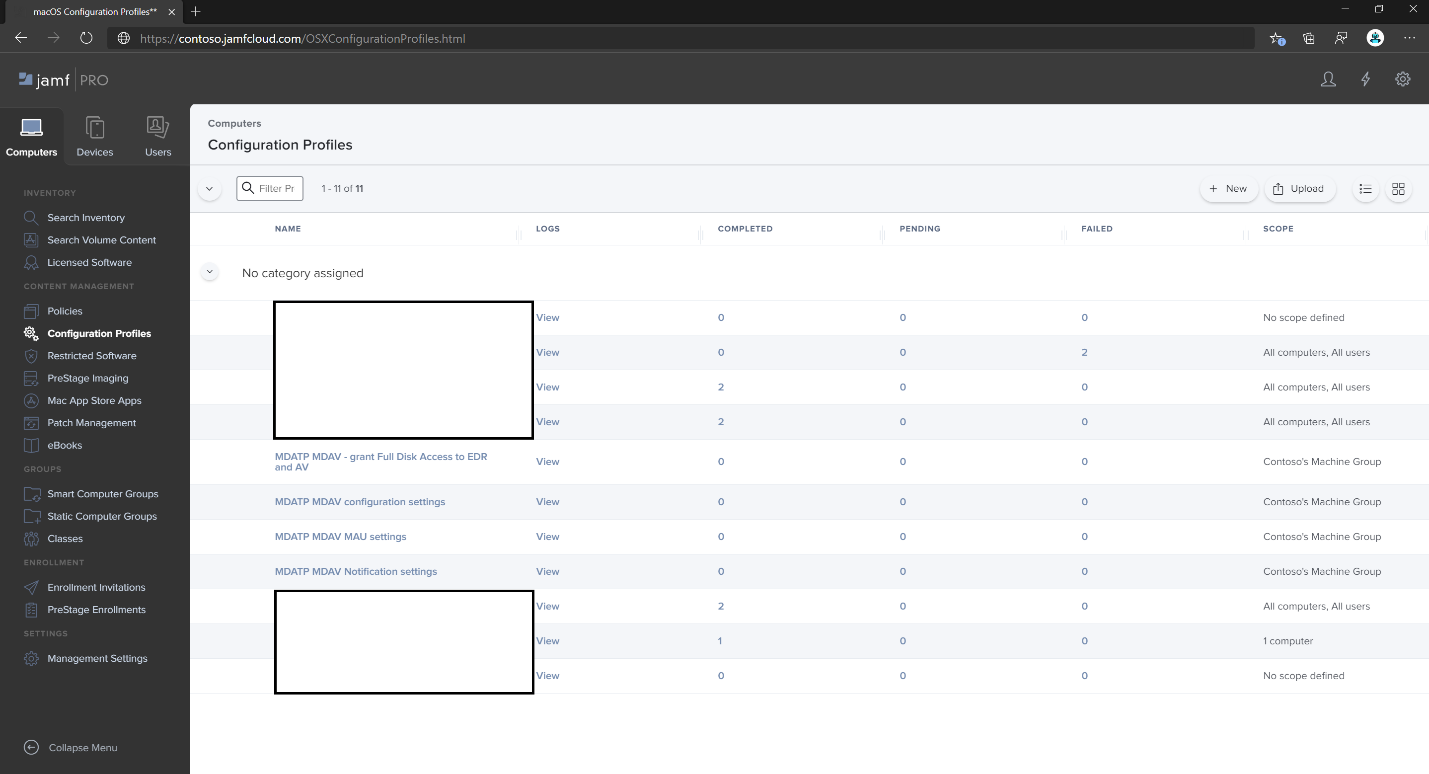

WindowsDefenderATPOnboarding.plistde la section précédente.Connectez-vous à Jamf Pro, accédez àProfils de configurationordinateurs>, puis sélectionnez Nouveau.

Sous l’onglet Général , spécifiez les détails suivants :

-

Nom :

MDE onboarding for macOS -

Description :

MDE EDR onboarding for macOS -

Catégorie :

None -

Méthode de distribution :

Install Automatically -

Niveau :

Computer Level

-

Nom :

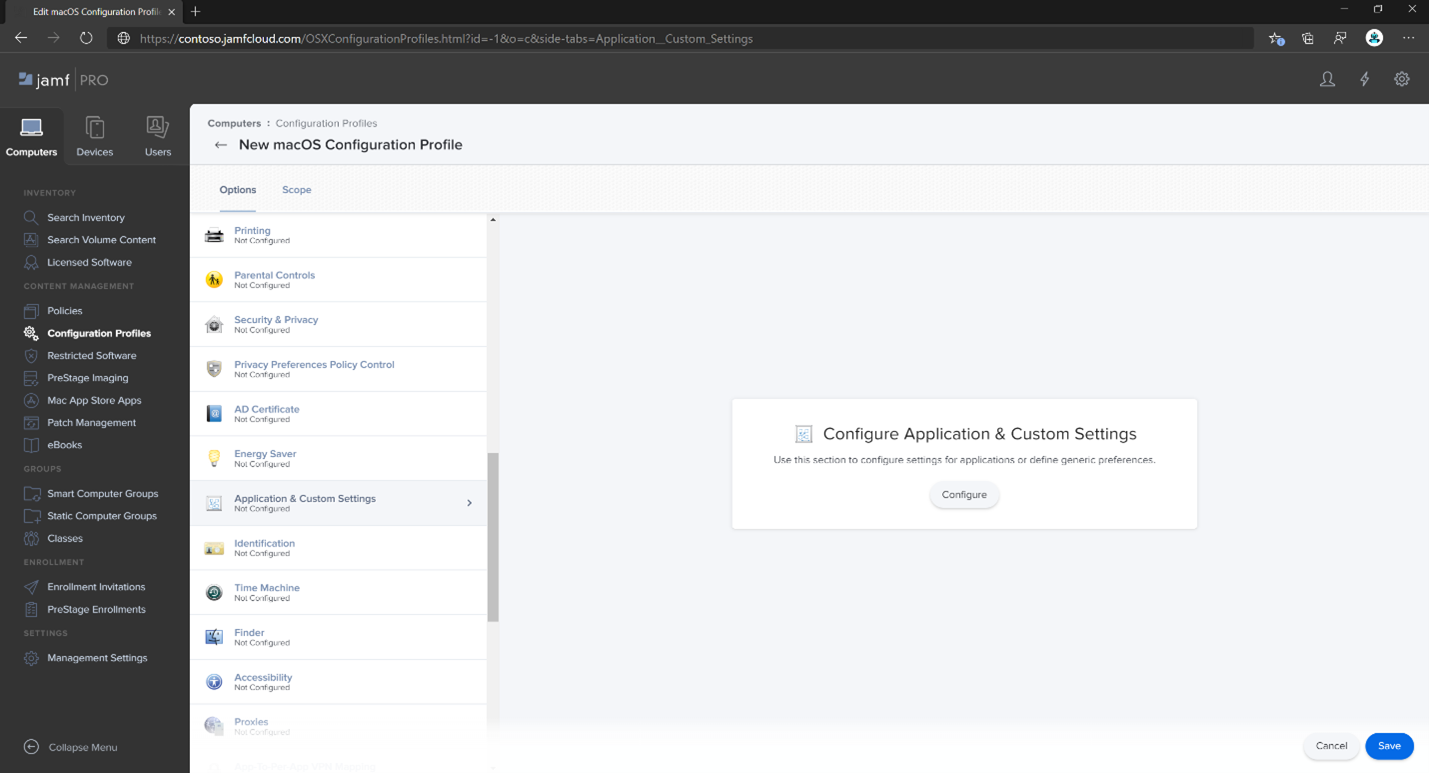

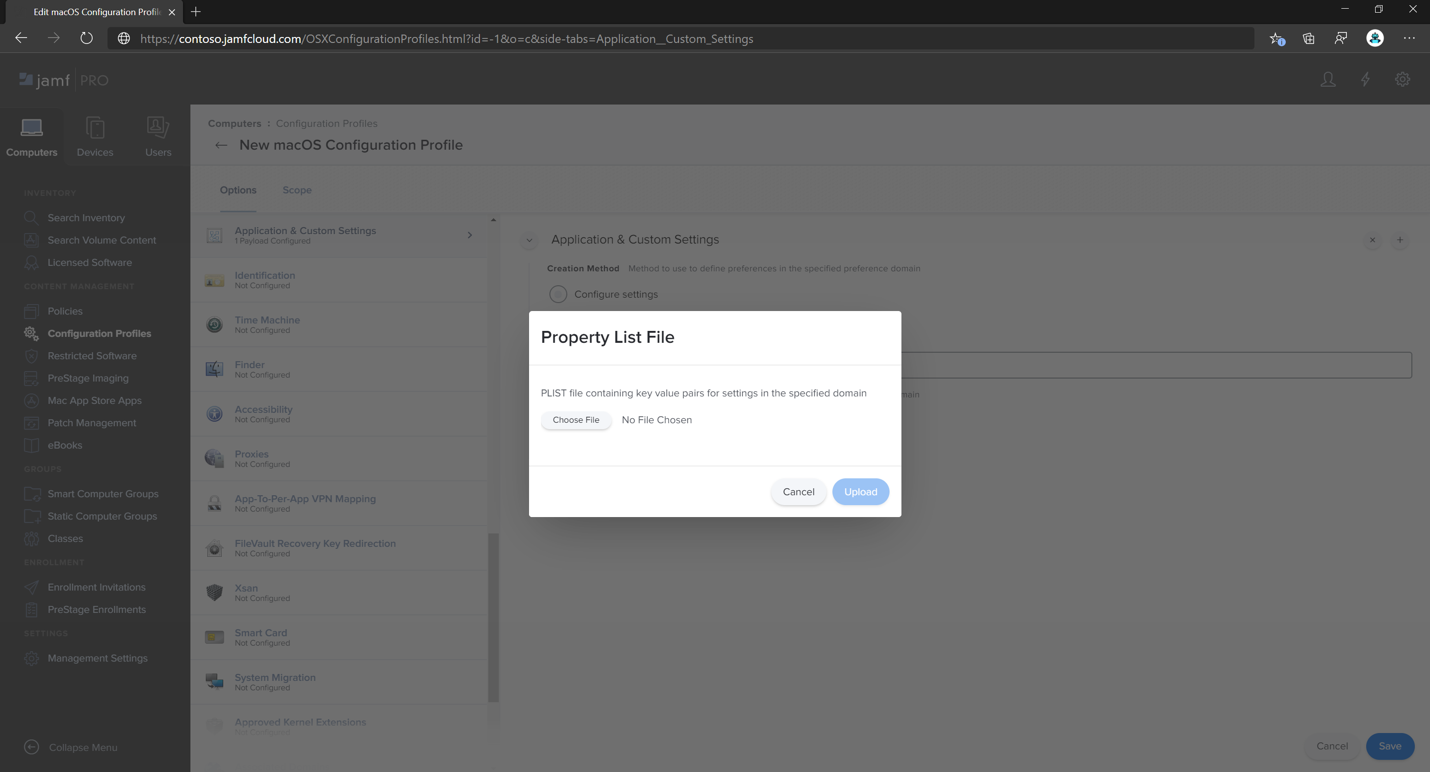

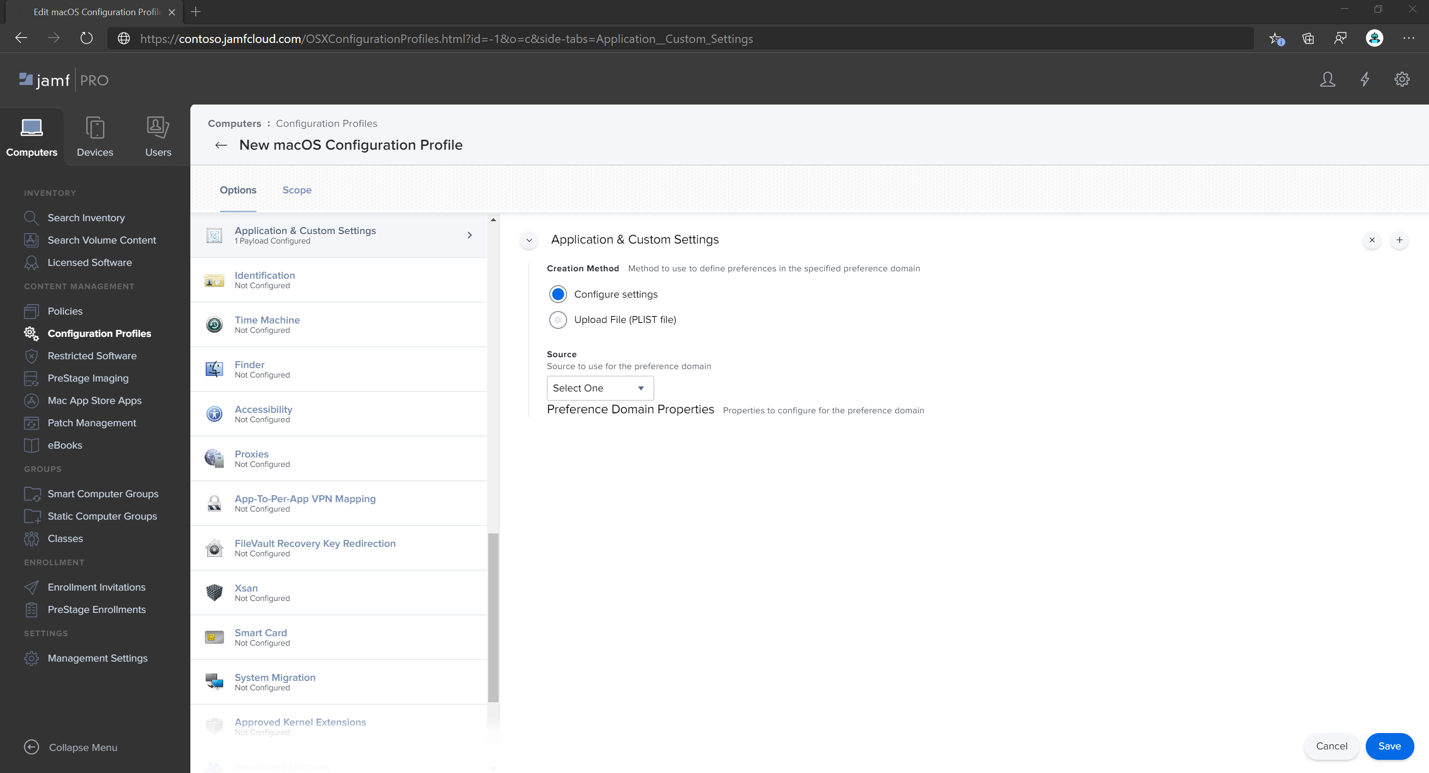

Accédez à la page Application & Paramètres personnalisés , sélectionnez Charger, puis Ajouter.

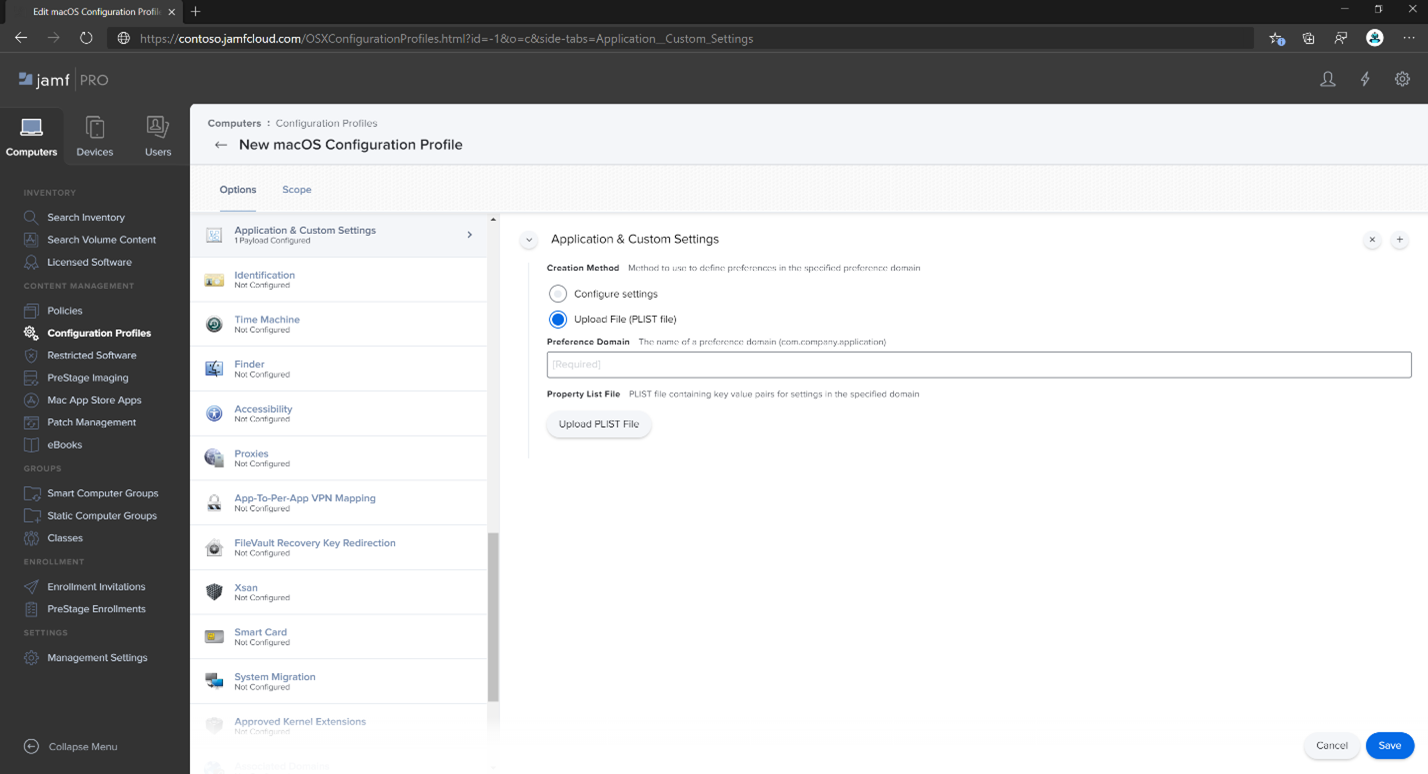

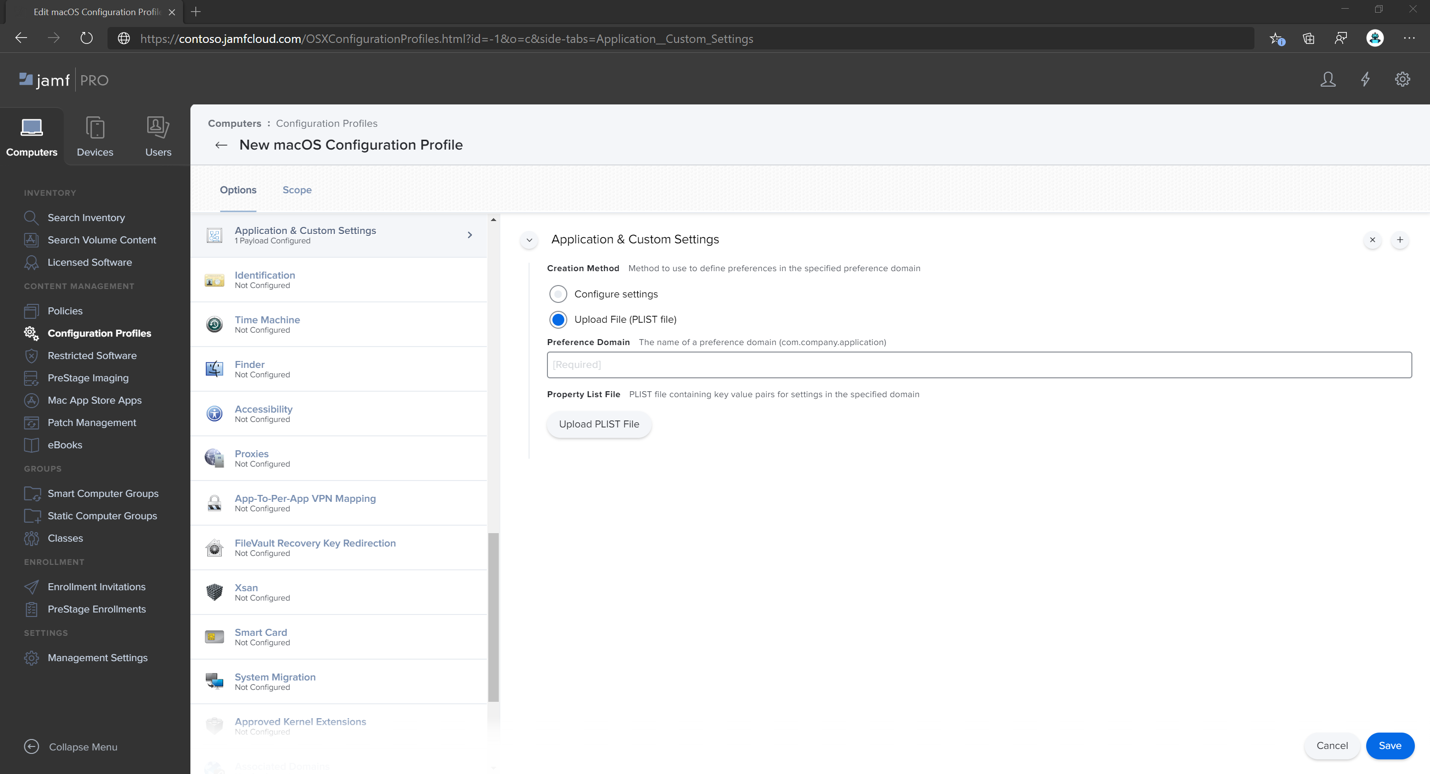

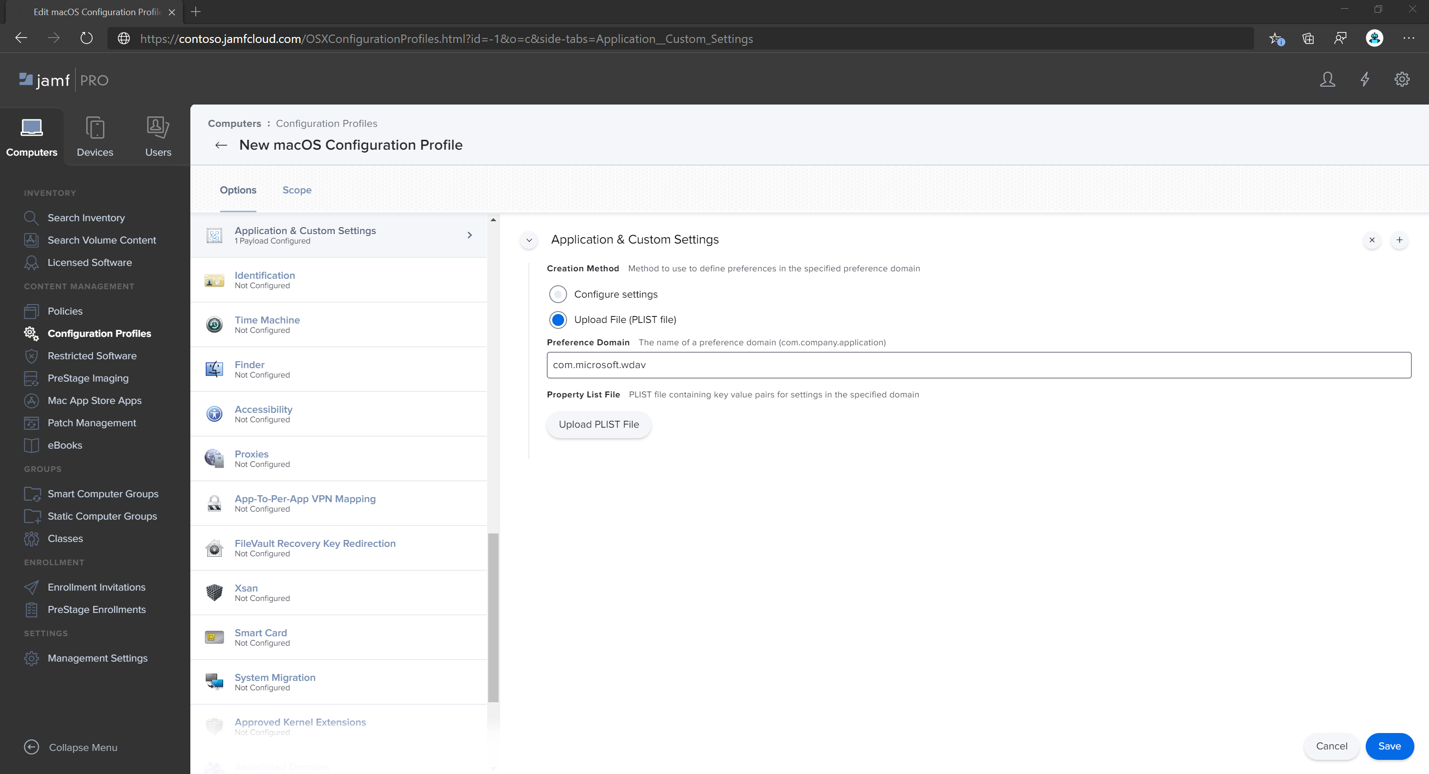

Sélectionnez Charger un fichier (fichier PLIST), puis dans Domaine de préférence, tapez

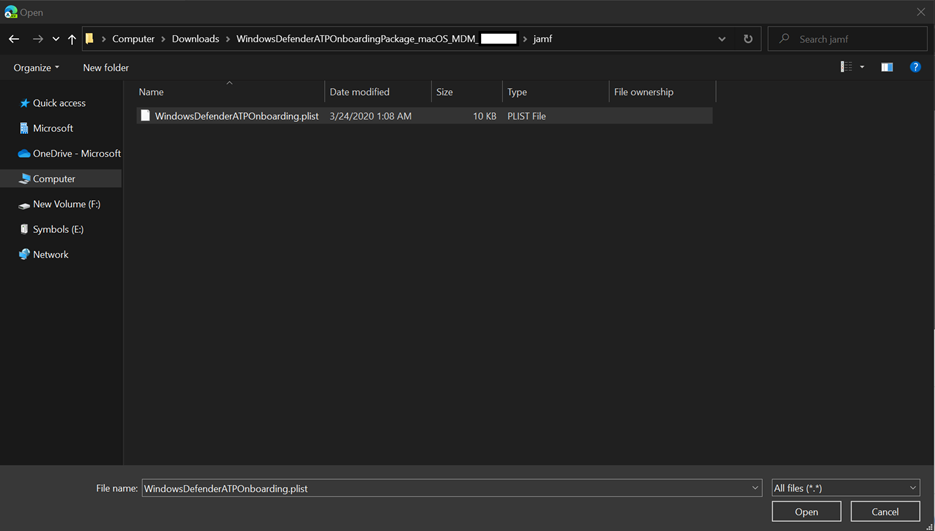

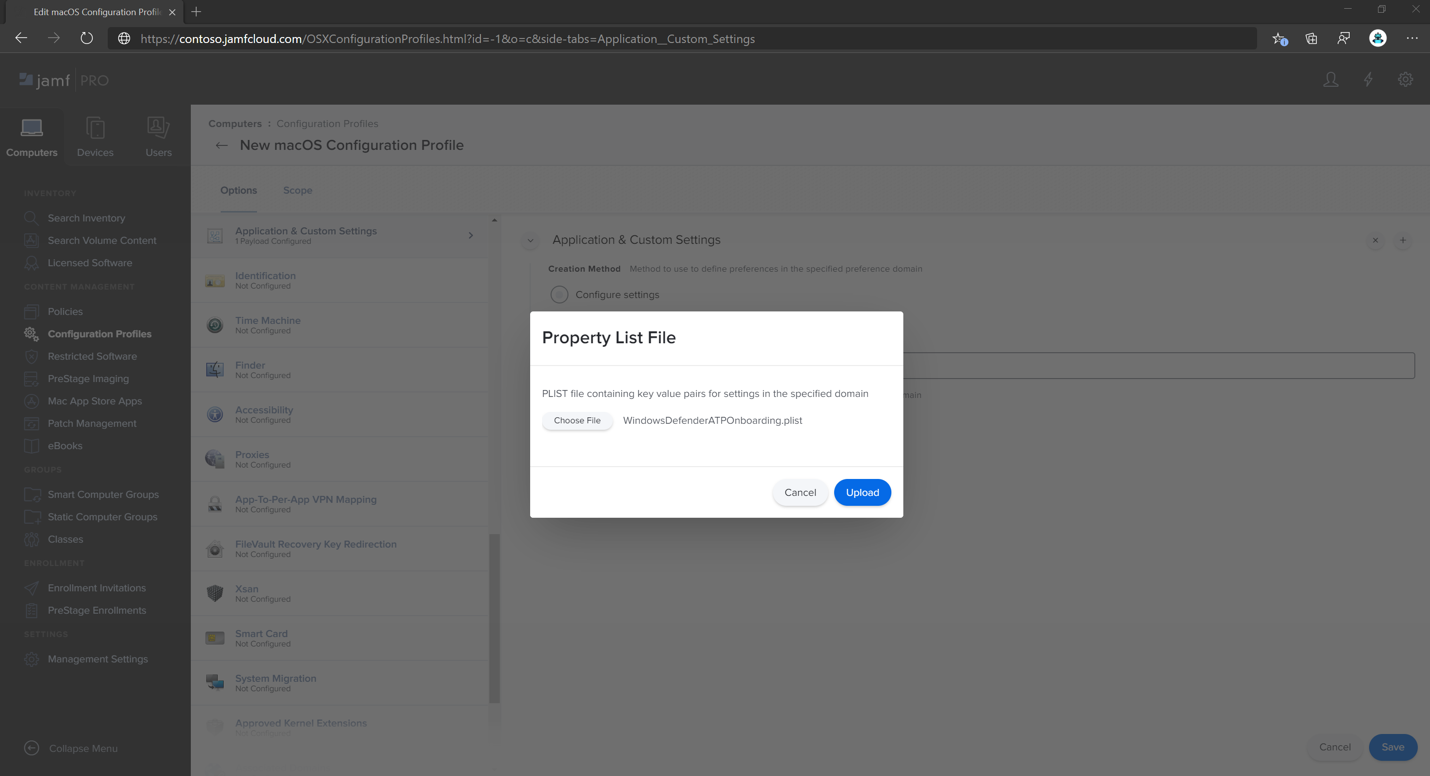

com.microsoft.wdav.atp.Sélectionnez Ouvrir et sélectionnez le fichier d’intégration.

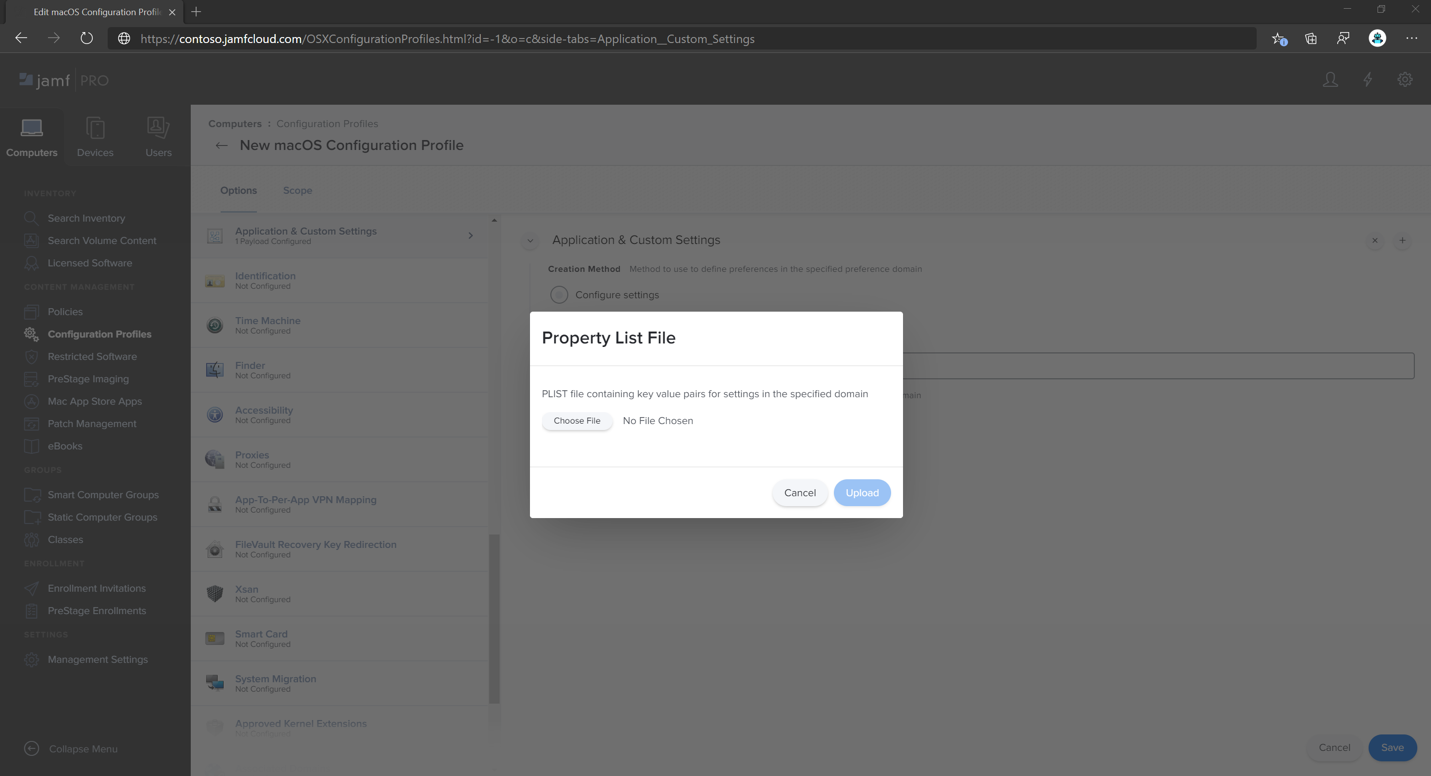

Sélectionnez Télécharger.

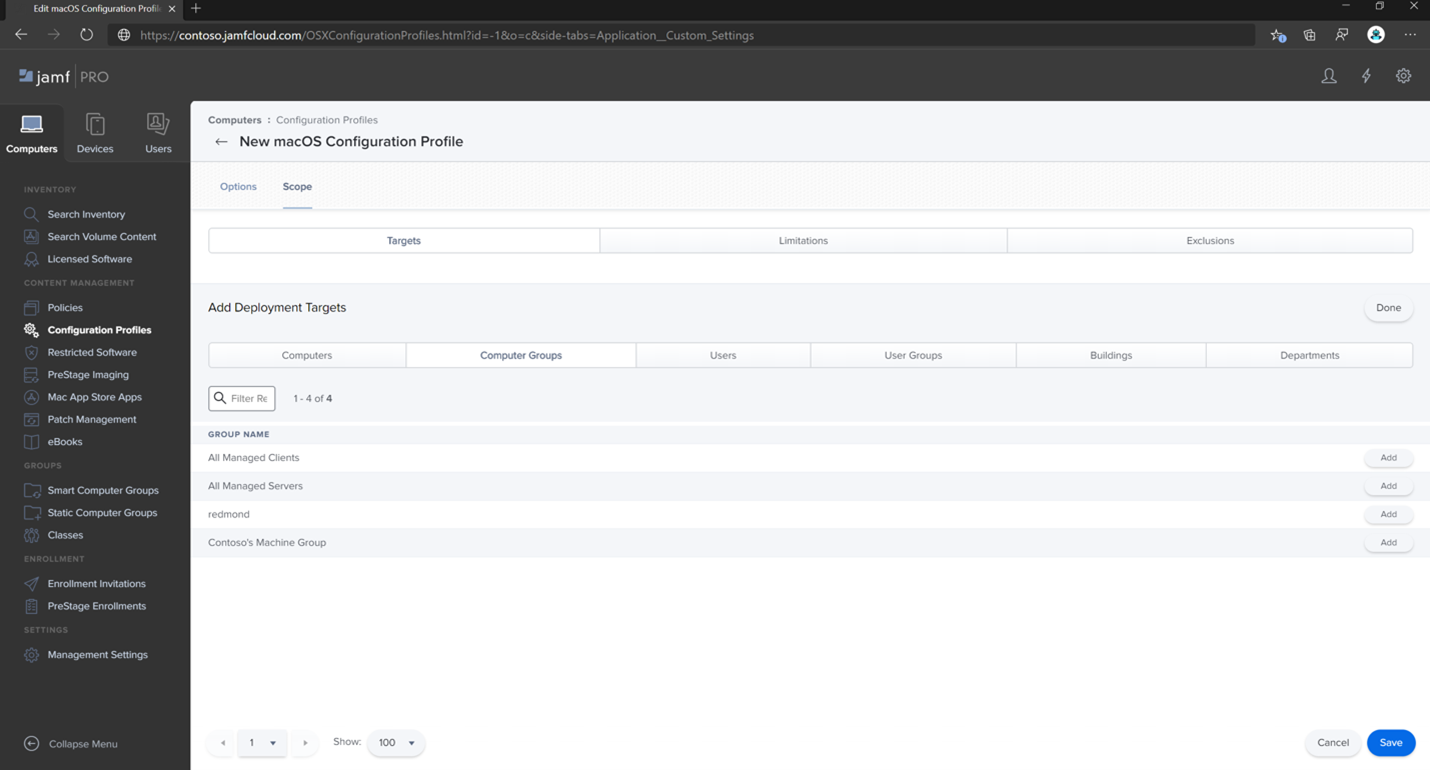

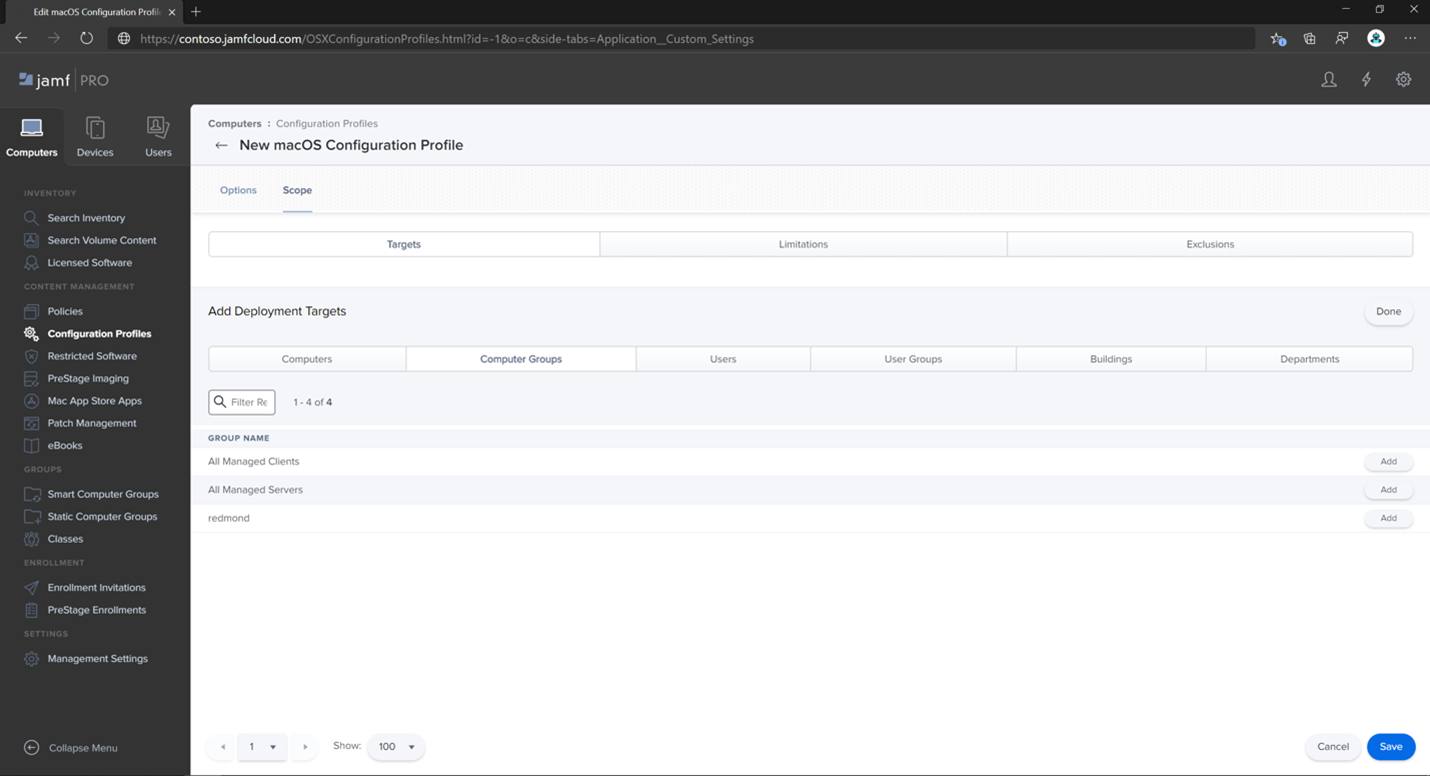

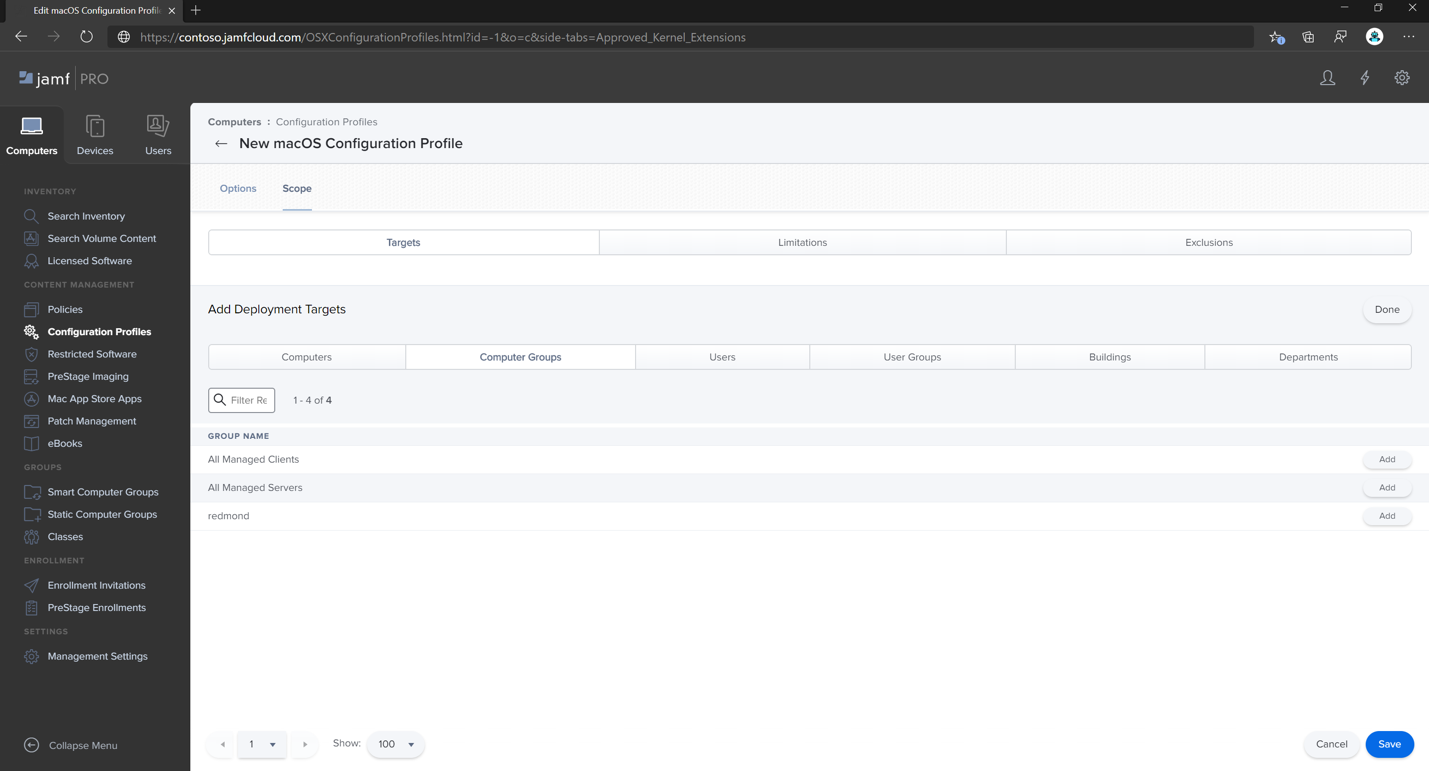

Sélectionnez l’onglet Étendue .

Sélectionnez les ordinateurs cibles.

Sélectionnez Enregistrer.

Sélectionnez Terminé.

Étape 3 : Configurer les paramètres Microsoft Defender pour point de terminaison

Dans cette étape, nous allons sur Préférences afin que vous puissiez configurer des stratégies anti-programme malveillant et EDR à l’aide de Microsoft Defender XDR portail (https://security.microsoft.com) ou Jamf.

Importante

Microsoft Defender pour point de terminaison stratégies de gestion des paramètres de sécurité sont prioritaires sur les stratégies jamf définies (et d’autres stratégies GPM tierces).

3a. Définir des stratégies à l’aide du portail Microsoft Defender

Suivez les instructions fournies dans Configurer Microsoft Defender pour point de terminaison dans Intune avant de définir les stratégies de sécurité à l’aide de Microsoft Defender.

Dans le portail Microsoft Defender, accédez à Gestion de la configuration Stratégies de sécurité des>points> de terminaison StratégiesMac>Créer une stratégie.

Sous Sélectionner la plateforme, sélectionnez macOS.

Sous Sélectionner un modèle, choisissez un modèle, puis sélectionnez Créer une stratégie.

Spécifiez un nom et une description pour la stratégie, puis sélectionnez Suivant.

Sous l’onglet Affectations , attribuez le profil à un groupe où se trouvent les appareils et/ou les utilisateurs macOS, ou Tous les utilisateurs et tous les appareils.

Pour plus d’informations sur la gestion des paramètres de sécurité, consultez les articles suivants :

3b. Définir des stratégies à l’aide de Jamf

Vous pouvez utiliser l’interface graphique graphique Jamf Pro pour modifier les paramètres individuels de la configuration Microsoft Defender pour point de terminaison, ou utiliser la méthode héritée en créant une liste Plist de configuration dans un éditeur de texte et en la chargeant sur Jamf Pro.

Vous devez utiliser exact com.microsoft.wdav comme domaine de préférence. Microsoft Defender pour point de terminaison utilise uniquement ce nom et com.microsoft.wdav.ext pour charger ses paramètres managés. (La com.microsoft.wdav.ext version peut être utilisée dans de rares cas lorsque vous préférez utiliser la méthode GUI, mais que vous devez également configurer un paramètre qui n’a pas encore été ajouté au schéma.)

Méthode GUI

Téléchargez le

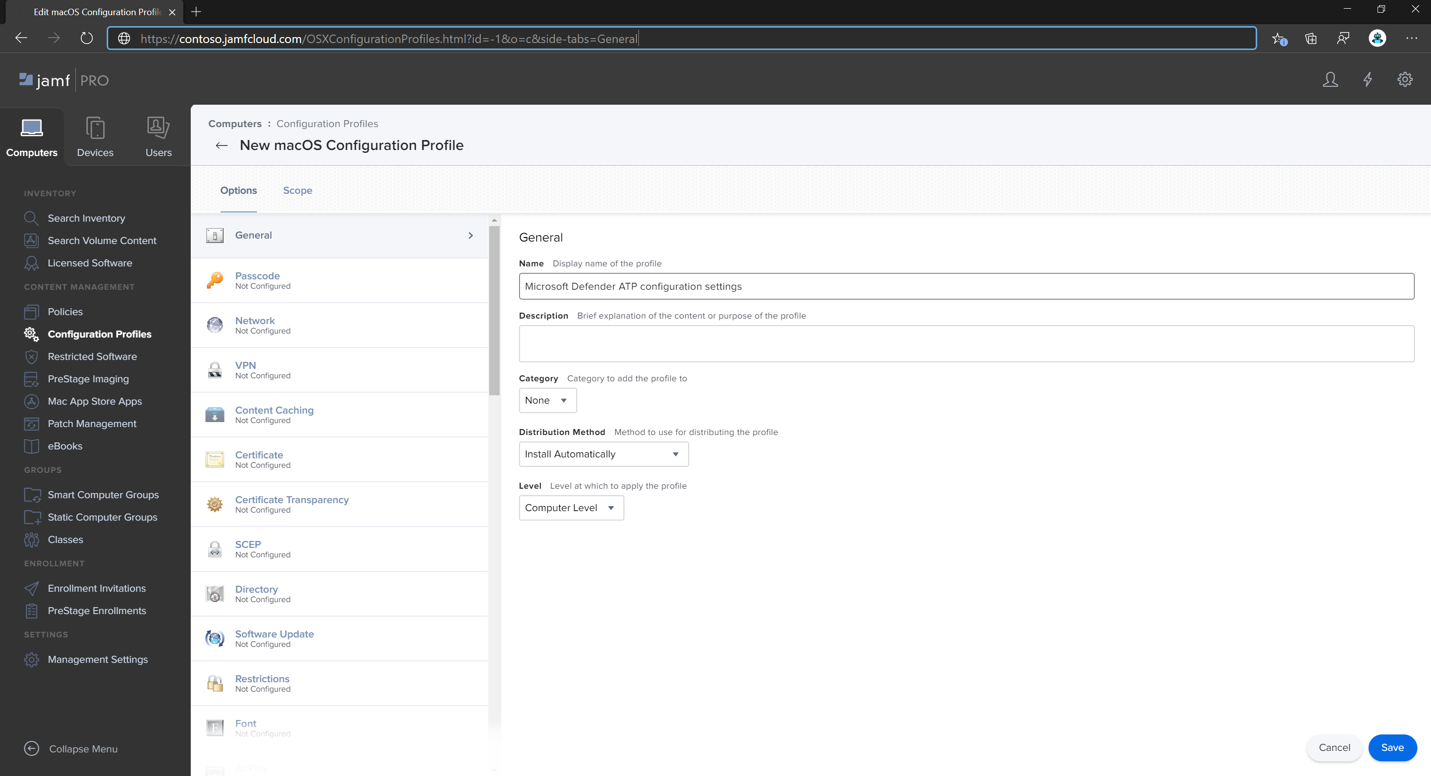

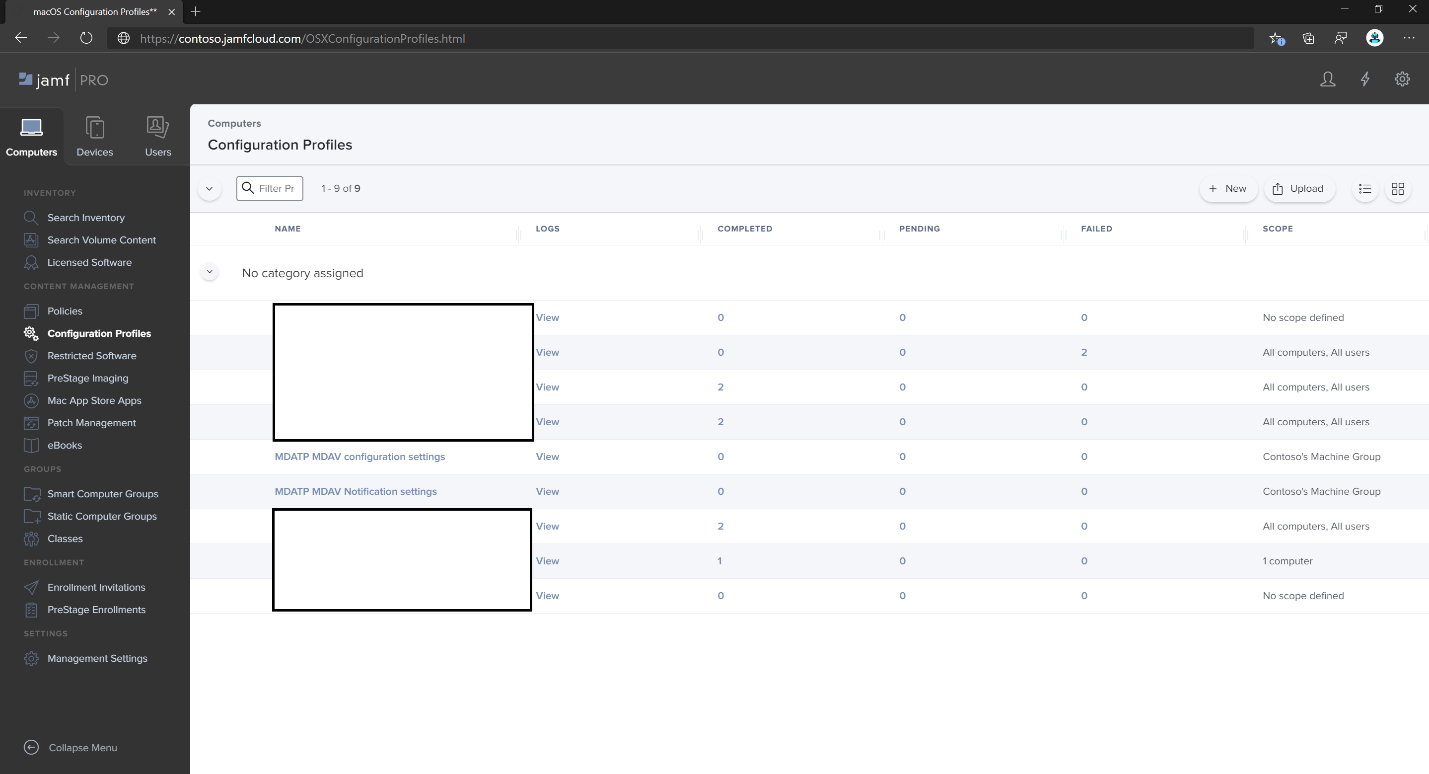

schema.jsonfichier à partir du référentiel GitHub de Defender et enregistrez-le dans un fichier local :curl -o ~/Documents/schema.json https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/schema/schema.jsonCréez un profil de configuration. Sous Ordinateurs, accédez à Profils de configuration, puis, sous l’onglet Général , spécifiez les détails suivants :

-

Nom :

MDATP MDAV configuration settings -

Description :

<blank\> -

Catégorie :

None (default) -

Niveau :

Computer Level (default) -

Méthode de distribution :

Install Automatically (default)

-

Nom :

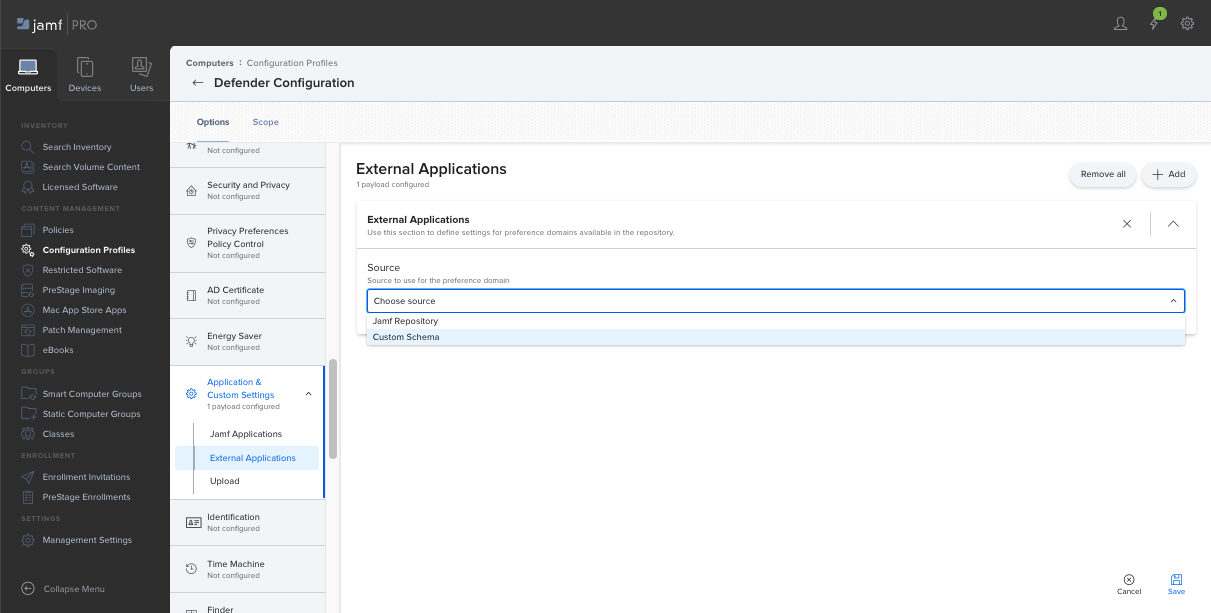

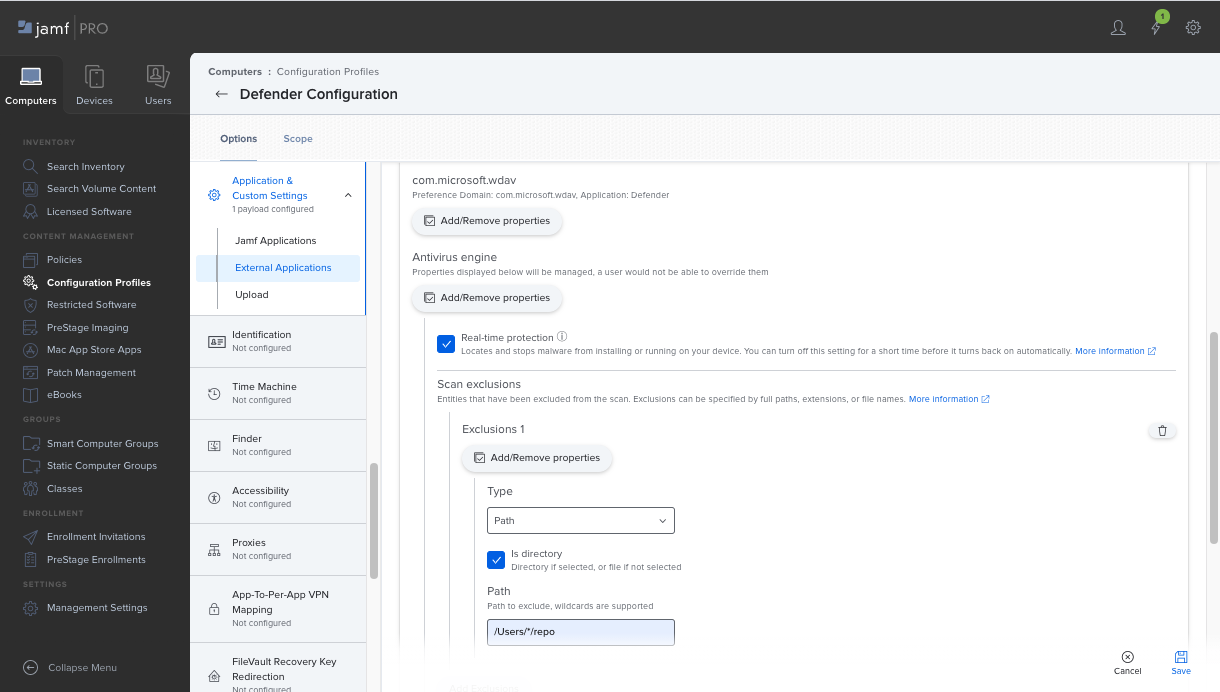

Faites défiler jusqu’à l’onglet Application & Paramètres personnalisés , sélectionnez Applications externes, Ajouter, puis utilisez schéma personnalisé comme source pour le domaine de préférence.

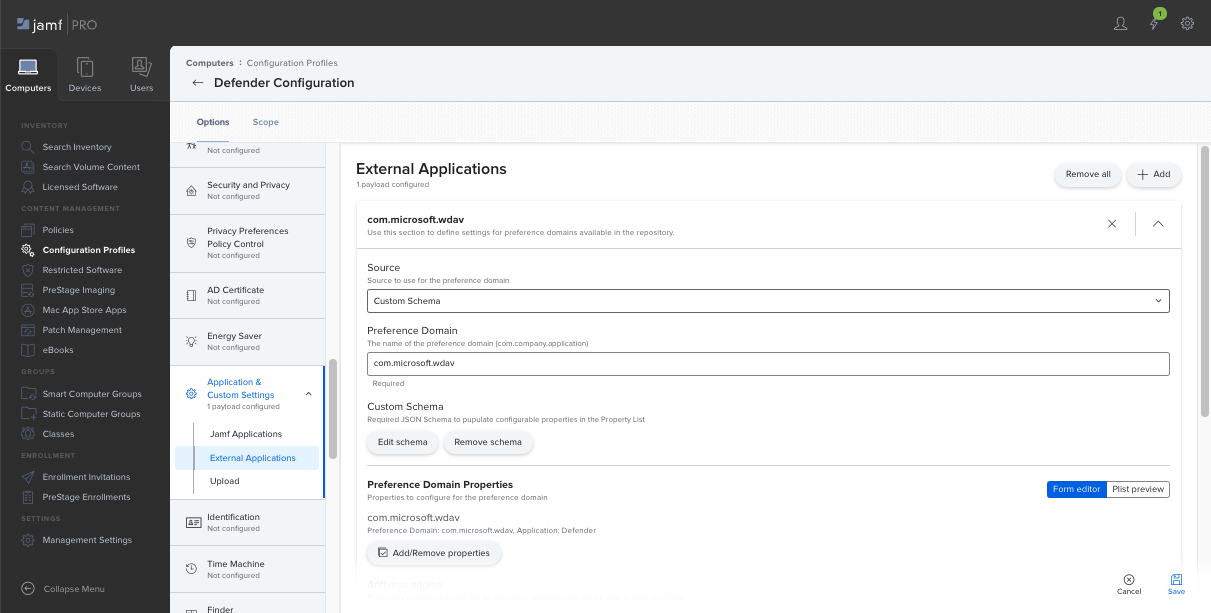

Tapez

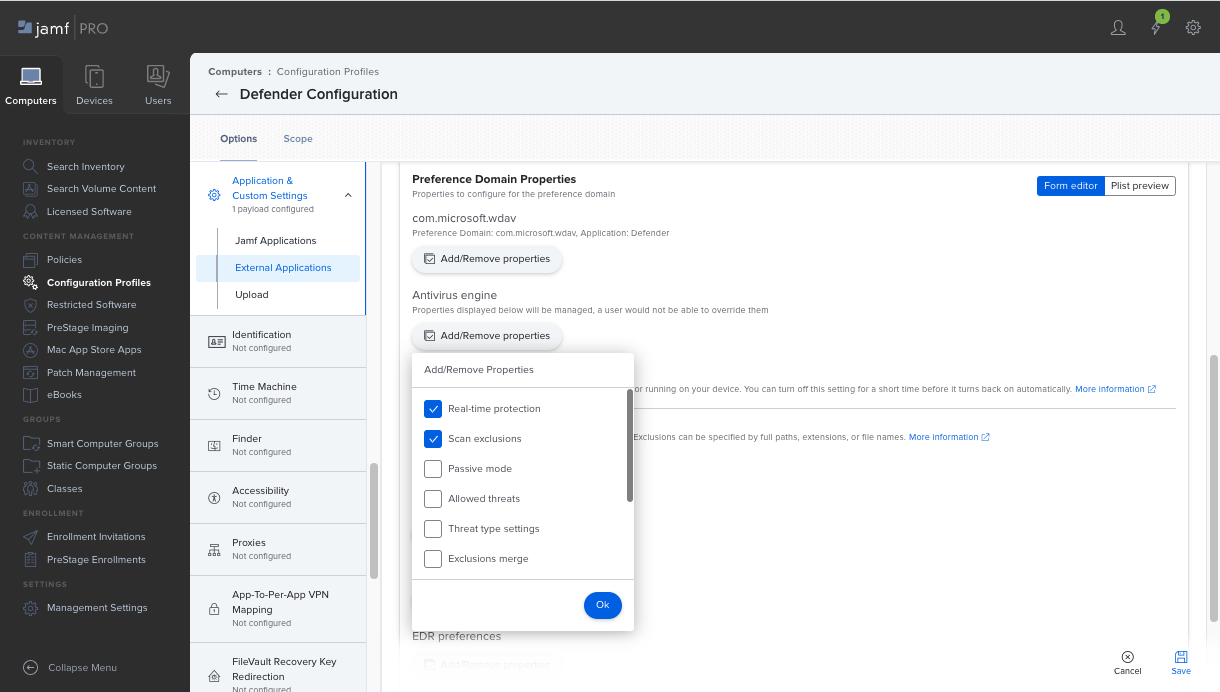

com.microsoft.wdavpour Domaine de préférence, sélectionnez Ajouter un schéma , puis chargez le fichier téléchargé à l’étapeschema.json1. Sélectionnez Enregistrer.Vous pouvez voir tous les paramètres de configuration Microsoft Defender pour point de terminaison pris en charge sous Propriétés du domaine de préférence. Sélectionnez Ajouter/Supprimer des propriétés pour sélectionner les paramètres que vous souhaitez gérer, puis sélectionnez OK pour enregistrer vos modifications. (Les paramètres laissés non sélectionnés ne sont pas inclus dans la configuration managée, un utilisateur final peut configurer ces paramètres sur ses ordinateurs.)

Remplacez les valeurs des paramètres par les valeurs souhaitées. Vous pouvez sélectionner Plus d’informations pour obtenir la documentation d’un paramètre particulier. (Vous pouvez sélectionner Plist preview pour inspecter ce que la configuration plist. Sélectionnez Éditeur de formulaire pour revenir à l’éditeur visuel.)

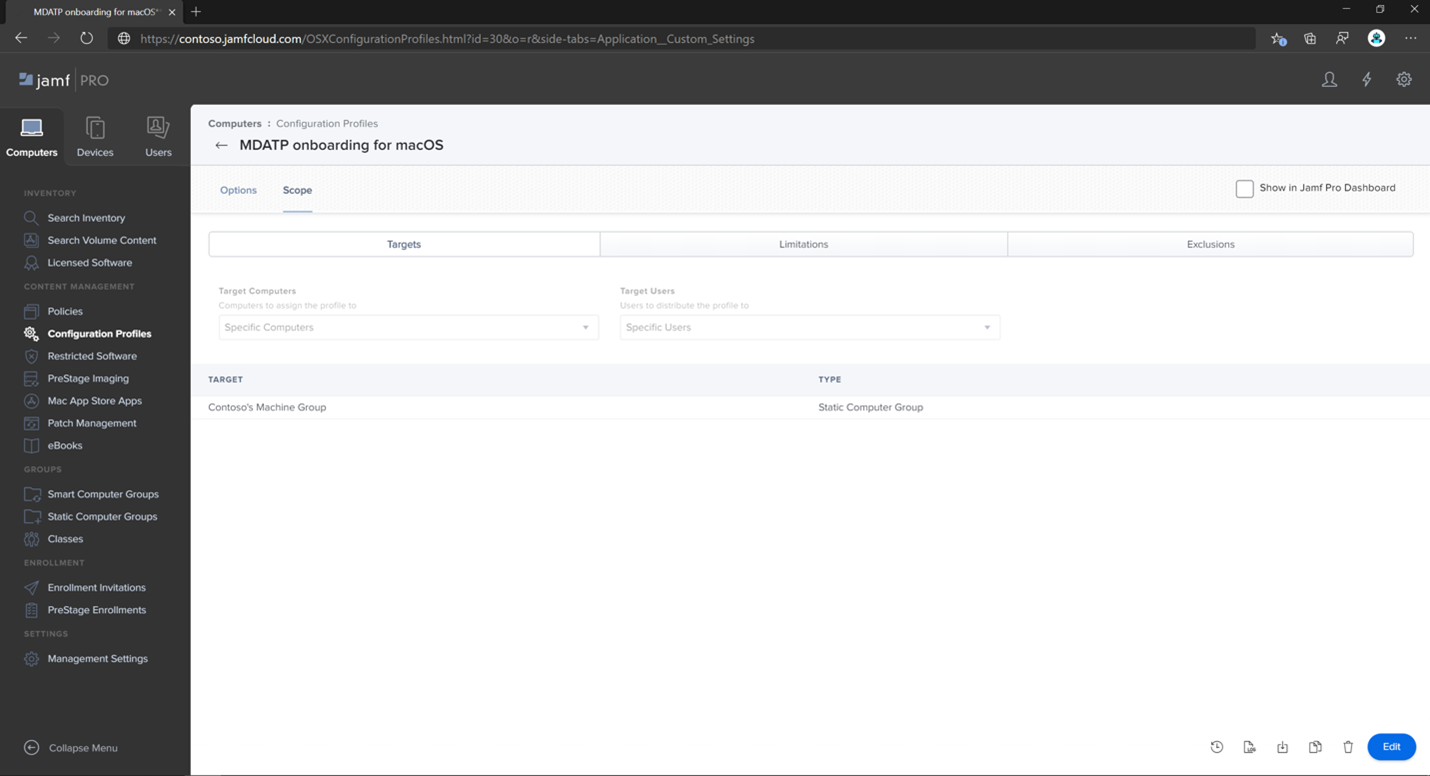

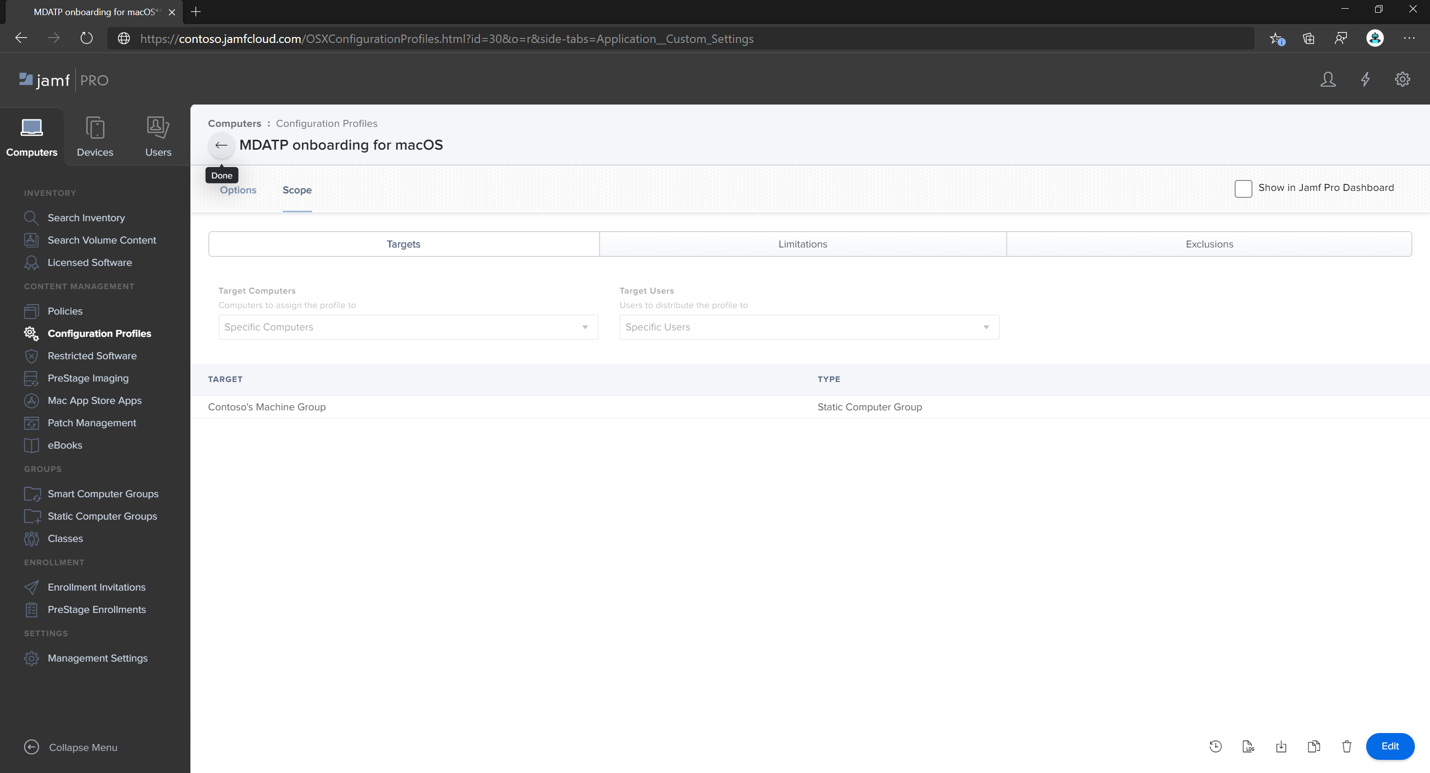

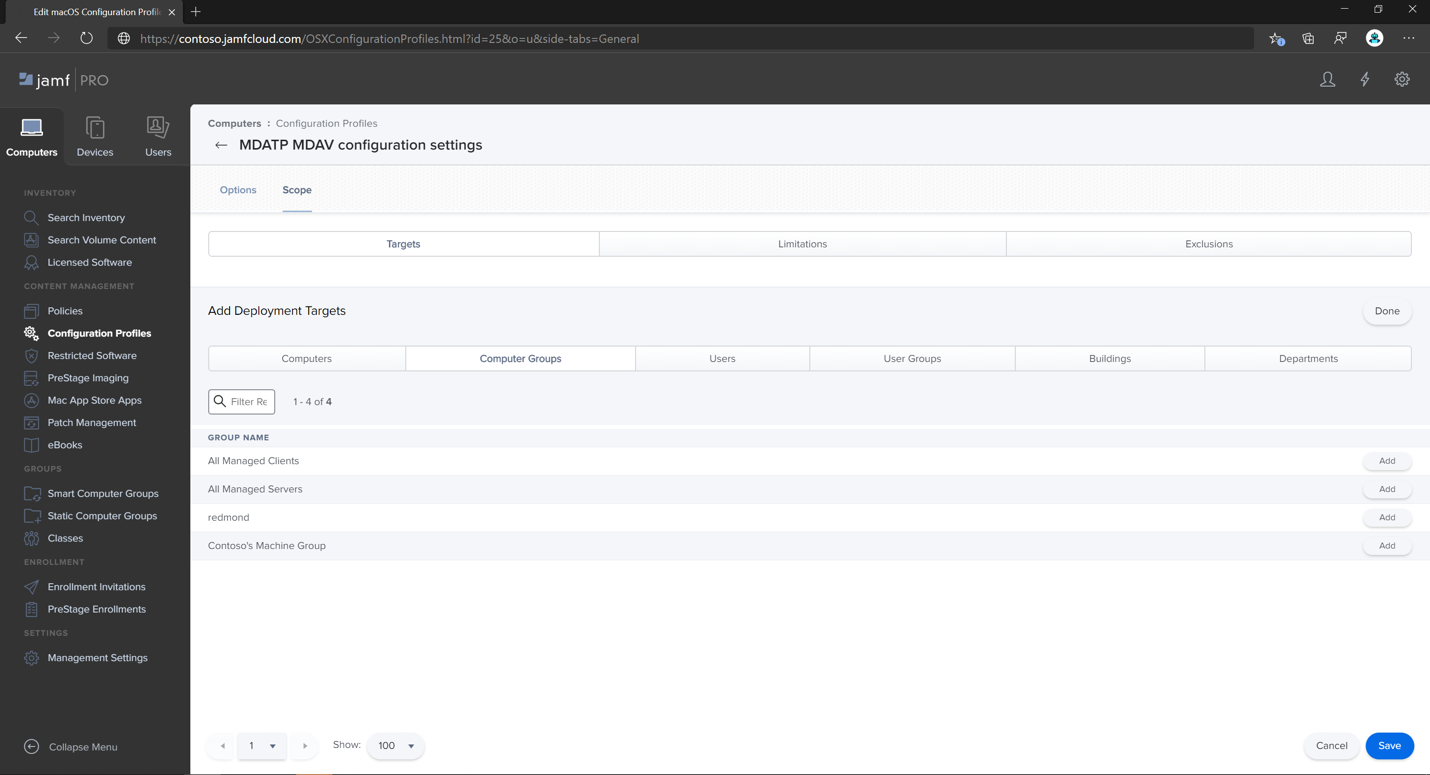

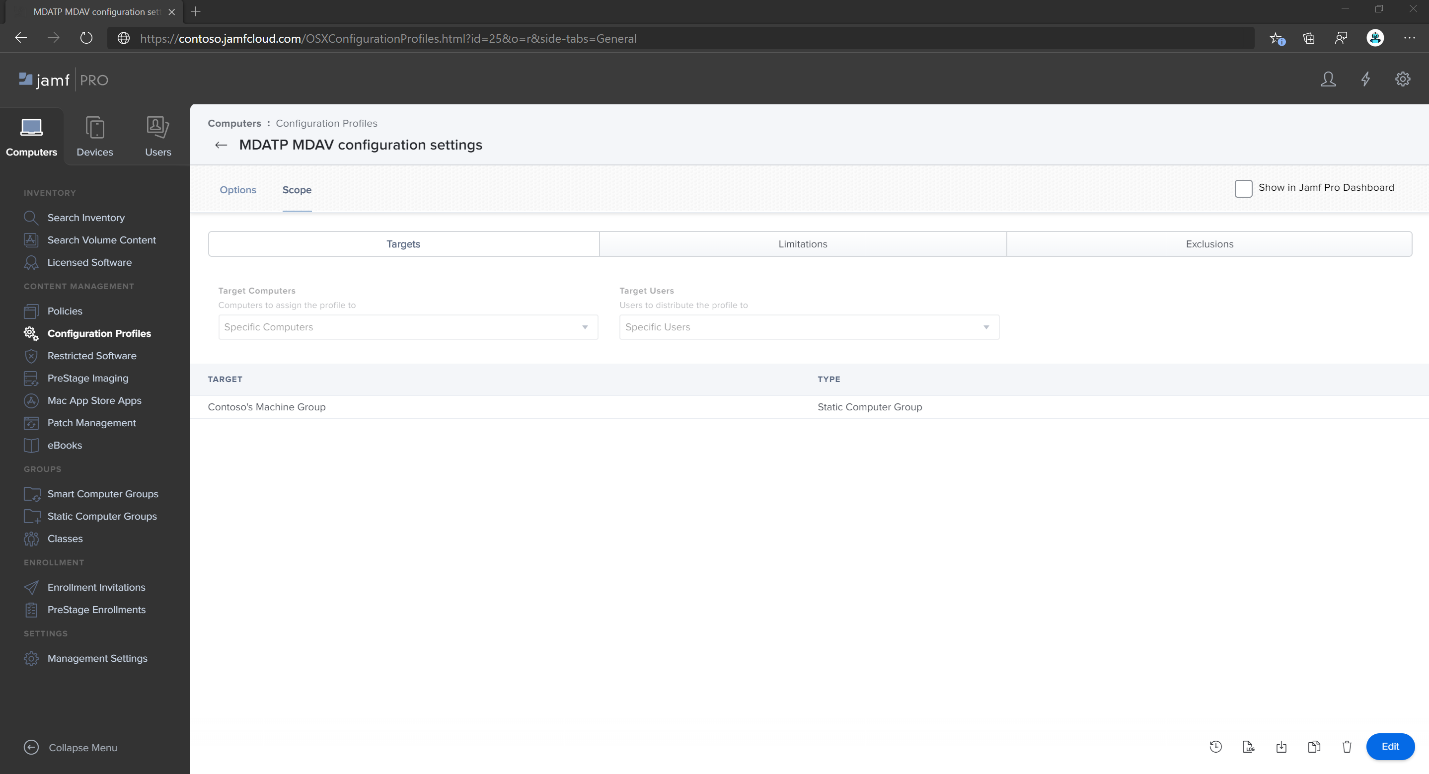

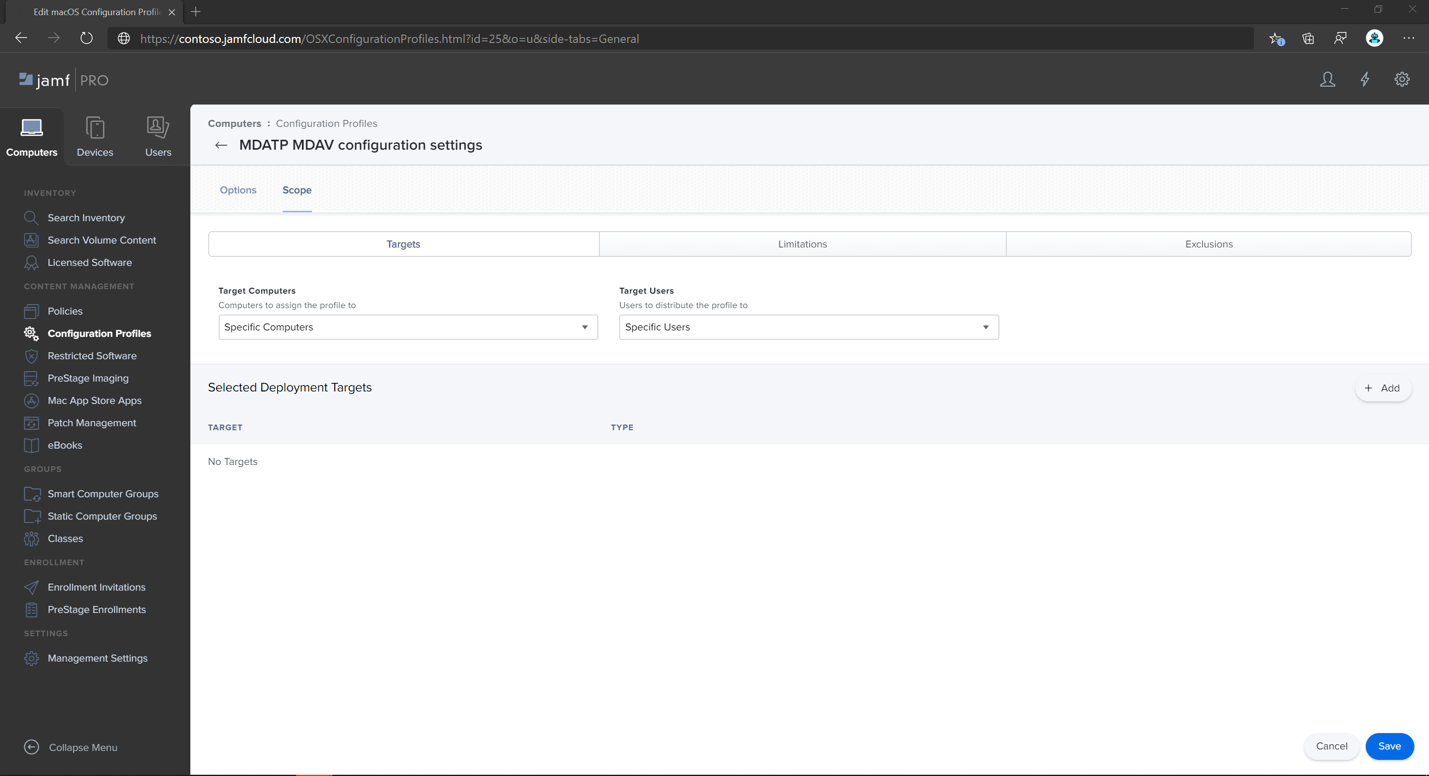

Sélectionnez l’onglet Étendue .

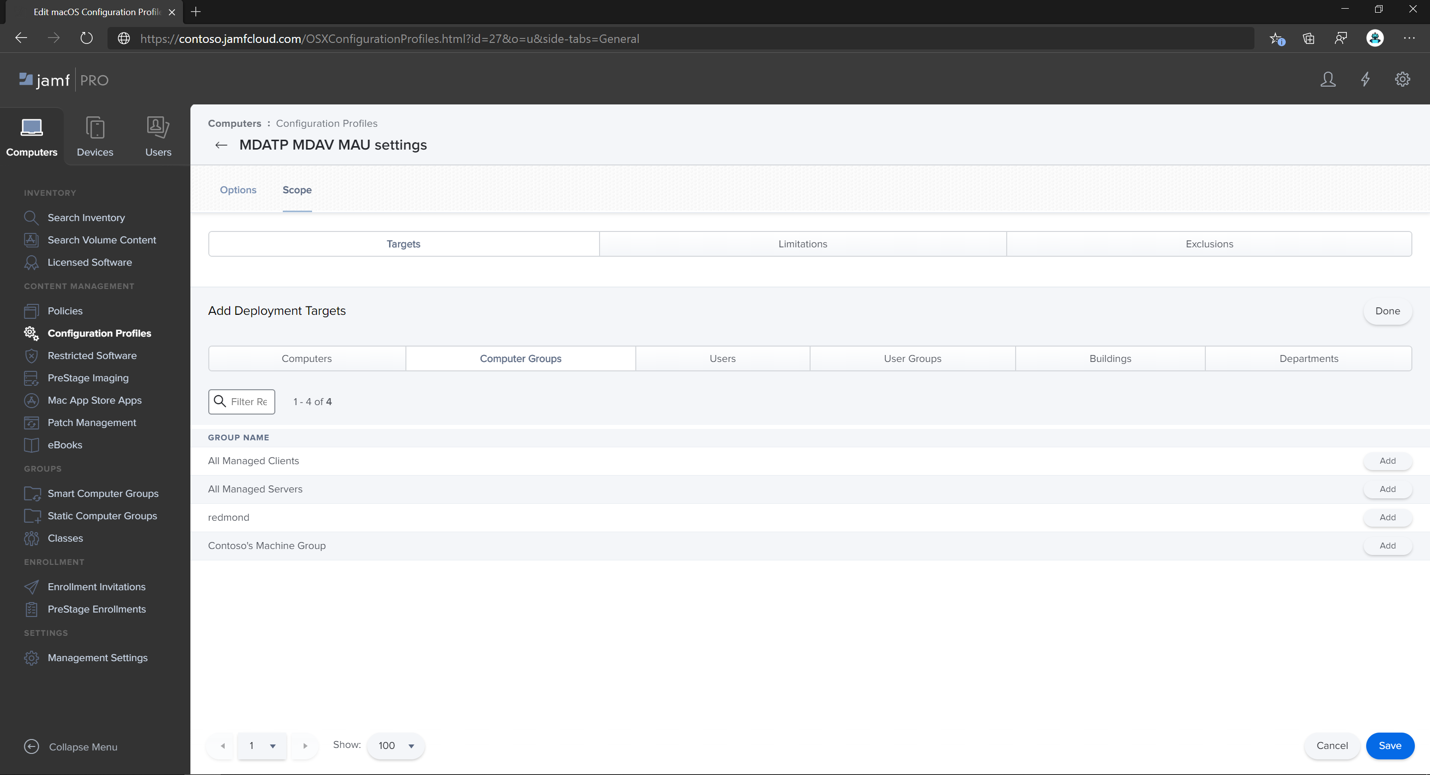

Sélectionnez Groupe de machines de Contoso. Sélectionnez Ajouter, puis Enregistrer.

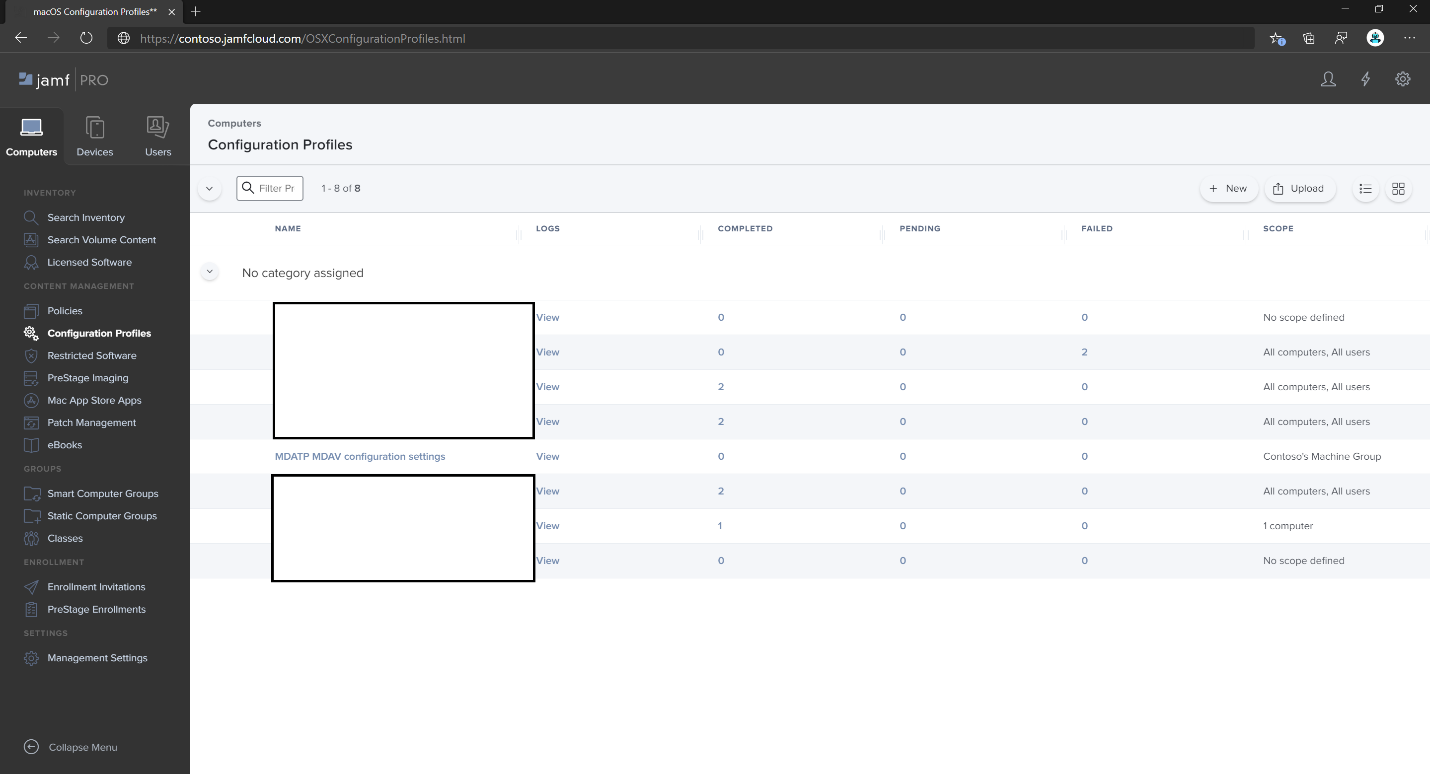

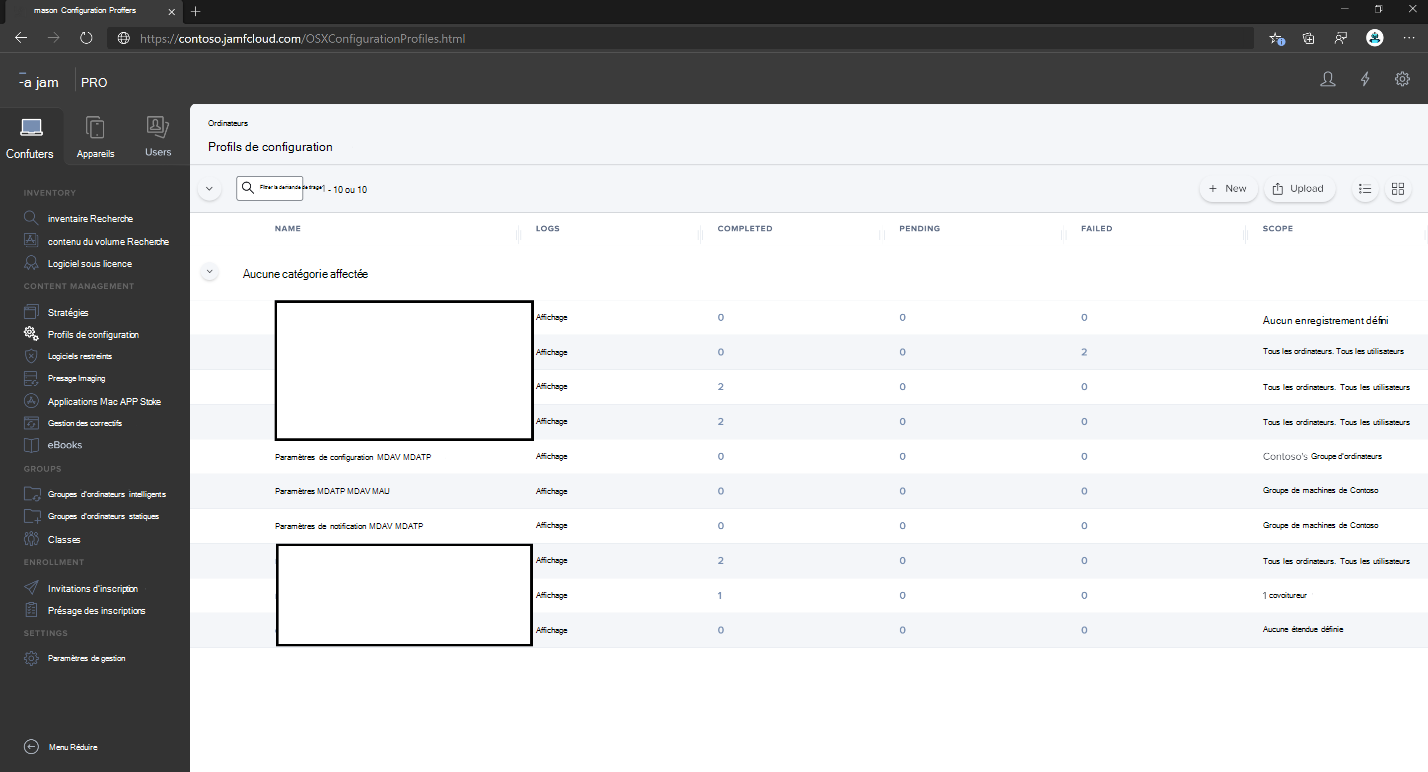

Sélectionnez Terminé. Vous voyez le nouveau profil de configuration.

Microsoft Defender pour point de terminaison ajoute de nouveaux paramètres au fil du temps. Ces nouveaux paramètres sont ajoutés au schéma et une nouvelle version est publiée sur GitHub. Pour obtenir des mises à jour, téléchargez un schéma mis à jour et modifiez votre profil de configuration existant. Sous l’onglet Paramètres personnalisés & de l’application , sélectionnez Modifier le schéma.

Méthode héritée

Utilisez les paramètres de configuration Microsoft Defender pour point de terminaison suivants :

enableRealTimeProtection-

passiveMode(Ce paramètre n’est pas activé par défaut. Si vous envisagez d’exécuter un logiciel antivirus non-Microsoft sur Mac, définissez-letruesur .) exclusionsexcludedPathexcludedFileExtensionexcludedFileNameexclusionsMergePolicy-

allowedThreats(EICAR figure dans l’exemple. Si vous passez par une preuve de concept, supprimez-la en particulier si vous testez EICAR.) disallowedThreatActionspotentially_unwanted_applicationarchive_bombcloudServiceautomaticSampleSubmissiontagshideStatusMenuIcon

Pour plus d’informations, consultez Liste de propriétés pour le profil de configuration complet Jamf.

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>antivirusEngine</key> <dict> <key>enableRealTimeProtection</key> <true/> <key>passiveMode</key> <false/> <key>exclusions</key> <array> <dict> <key>$type</key> <string>excludedPath</string> <key>isDirectory</key> <false/> <key>path</key> <string>/var/log/system.log</string> </dict> <dict> <key>$type</key> <string>excludedPath</string> <key>isDirectory</key> <true/> <key>path</key> <string>/home</string> </dict> <dict> <key>$type</key> <string>excludedFileExtension</string> <key>extension</key> <string>pdf</string> </dict> <dict> <key>$type</key> <string>excludedFileName</string> <key>name</key> <string>cat</string> </dict> </array> <key>exclusionsMergePolicy</key> <string>merge</string> <key>allowedThreats</key> <array> <string>EICAR-Test-File (not a virus)</string> </array> <key>disallowedThreatActions</key> <array> <string>allow</string> <string>restore</string> </array> <key>threatTypeSettings</key> <array> <dict> <key>key</key> <string>potentially_unwanted_application</string> <key>value</key> <string>block</string> </dict> <dict> <key>key</key> <string>archive_bomb</string> <key>value</key> <string>audit</string> </dict> </array> <key>threatTypeSettingsMergePolicy</key> <string>merge</string> </dict> <key>cloudService</key> <dict> <key>enabled</key> <true/> <key>diagnosticLevel</key> <string>optional</string> <key>automaticSampleSubmission</key> <true/> </dict> <key>edr</key> <dict> <key>tags</key> <array> <dict> <key>key</key> <string>GROUP</string> <key>value</key> <string>ExampleTag</string> </dict> </array> </dict> <key>userInterface</key> <dict> <key>hideStatusMenuIcon</key> <false/> </dict> </dict> </plist>Enregistrez le fichier sous

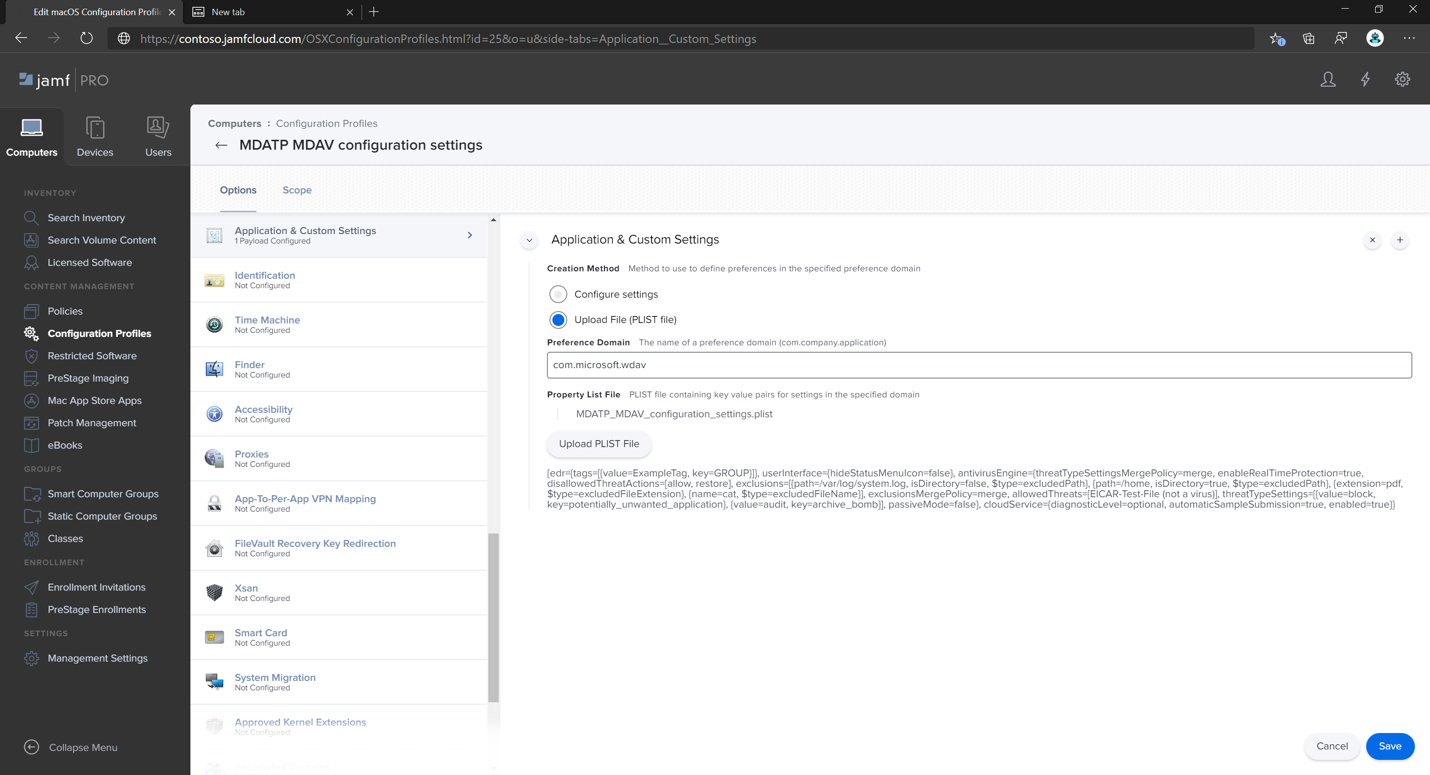

MDATP_MDAV_configuration_settings.plist.Dans le tableau de bord Jamf Pro, ouvrez Ordinateurs et leurs profils de configuration. Sélectionnez Nouveau et basculez vers l’onglet Général .

Sous l’onglet Général , spécifiez les détails suivants :

-

Nom :

MDATP MDAV configuration settings -

Description :

<blank> -

Catégorie :

None (default) -

Méthode de distribution :

Install Automatically (default) -

Niveau :

Computer Level (default)

-

Nom :

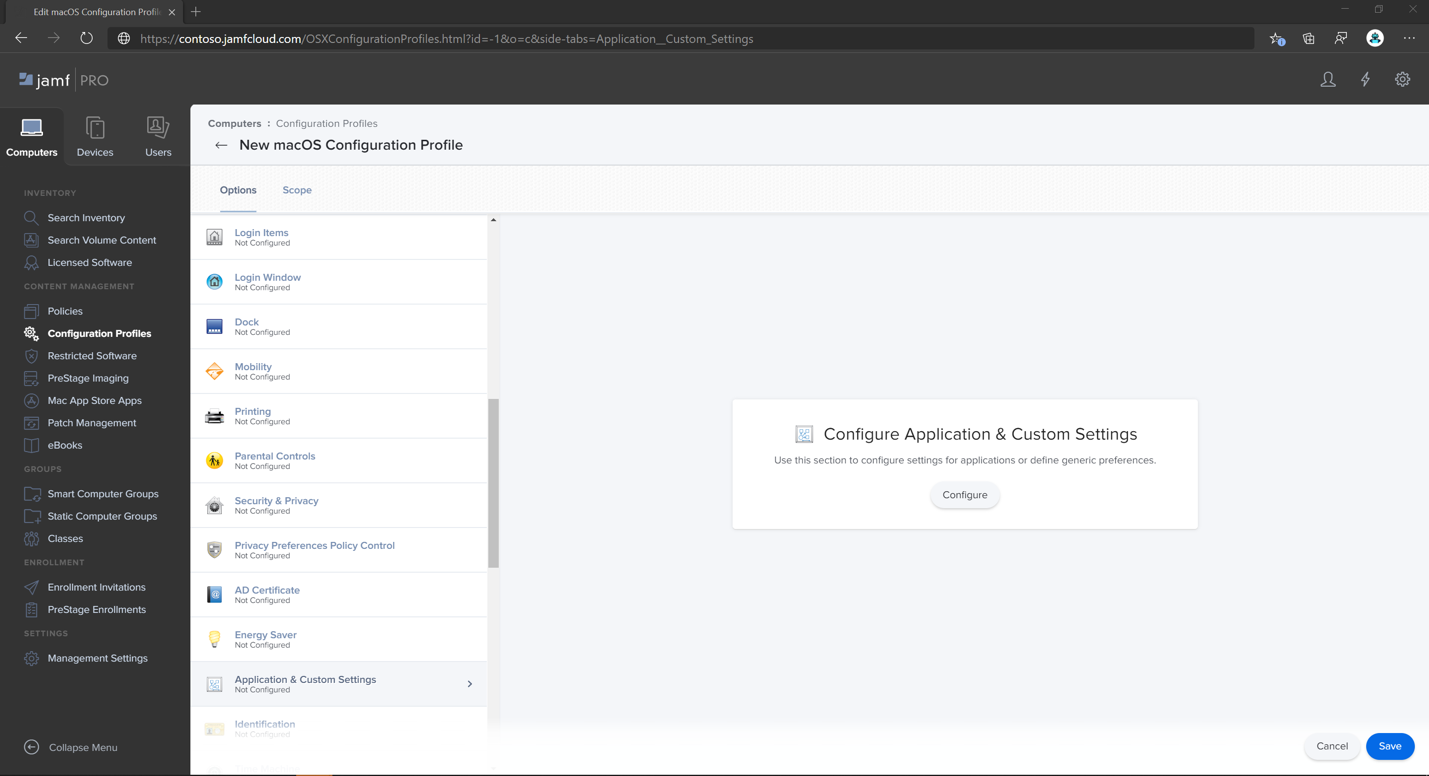

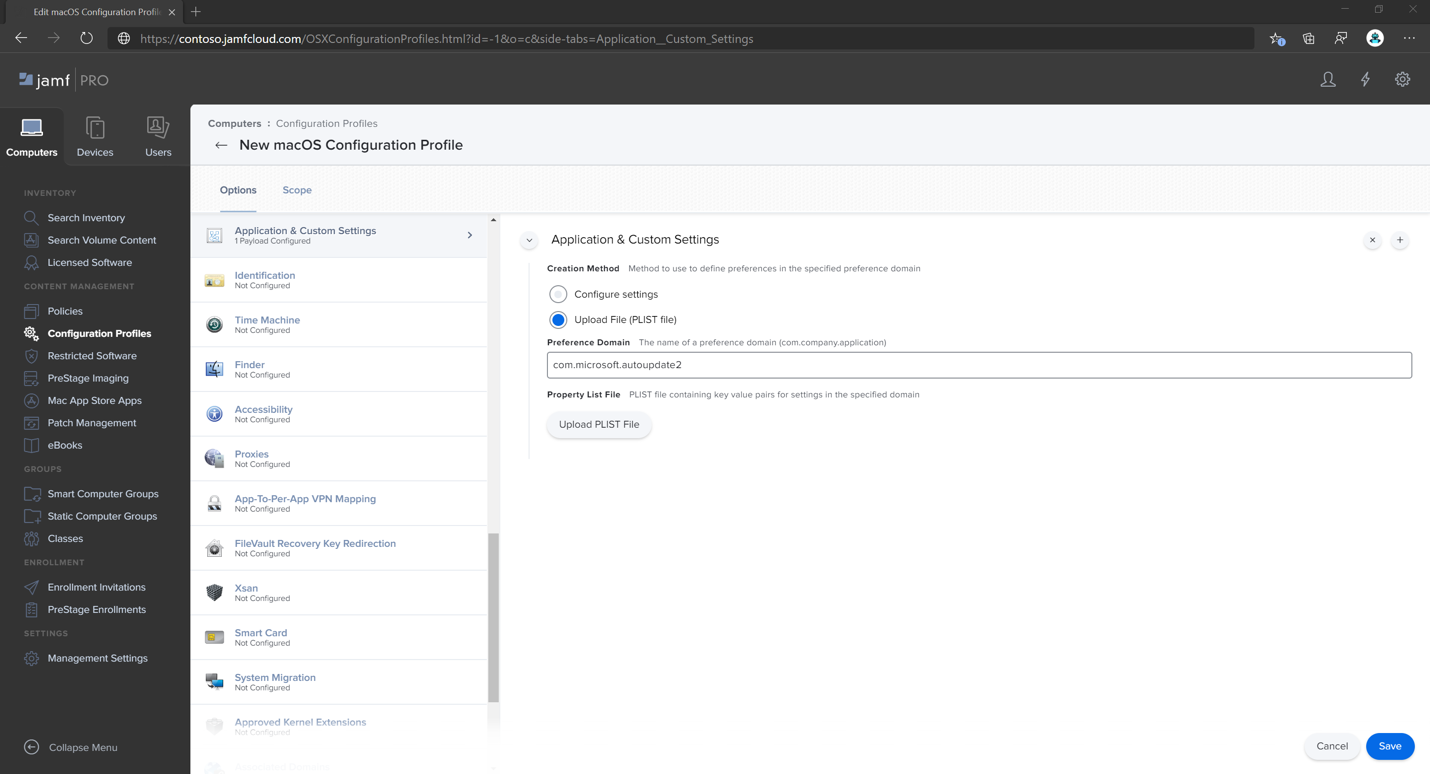

Dans Paramètres personnalisés & de l’application, sélectionnez Configurer.

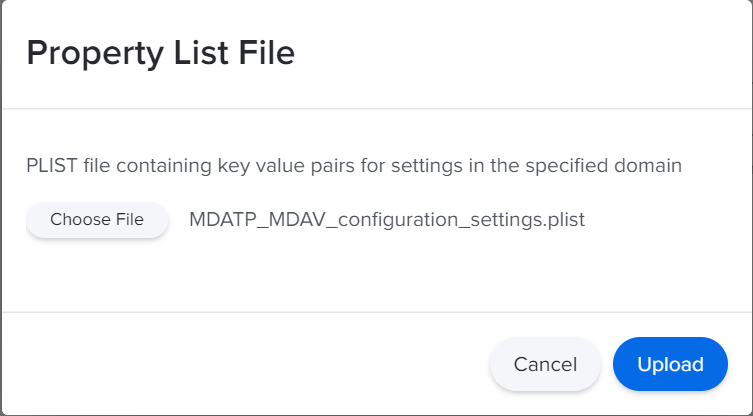

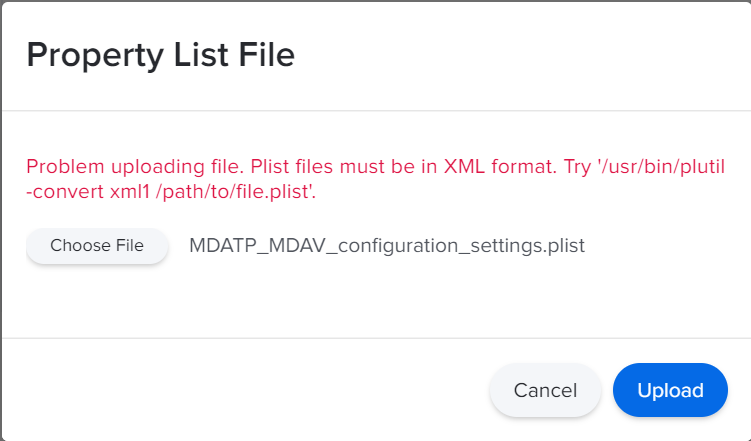

Sélectionnez Charger le fichier (fichier PLIST).

Dans Préférences Domaine, tapez

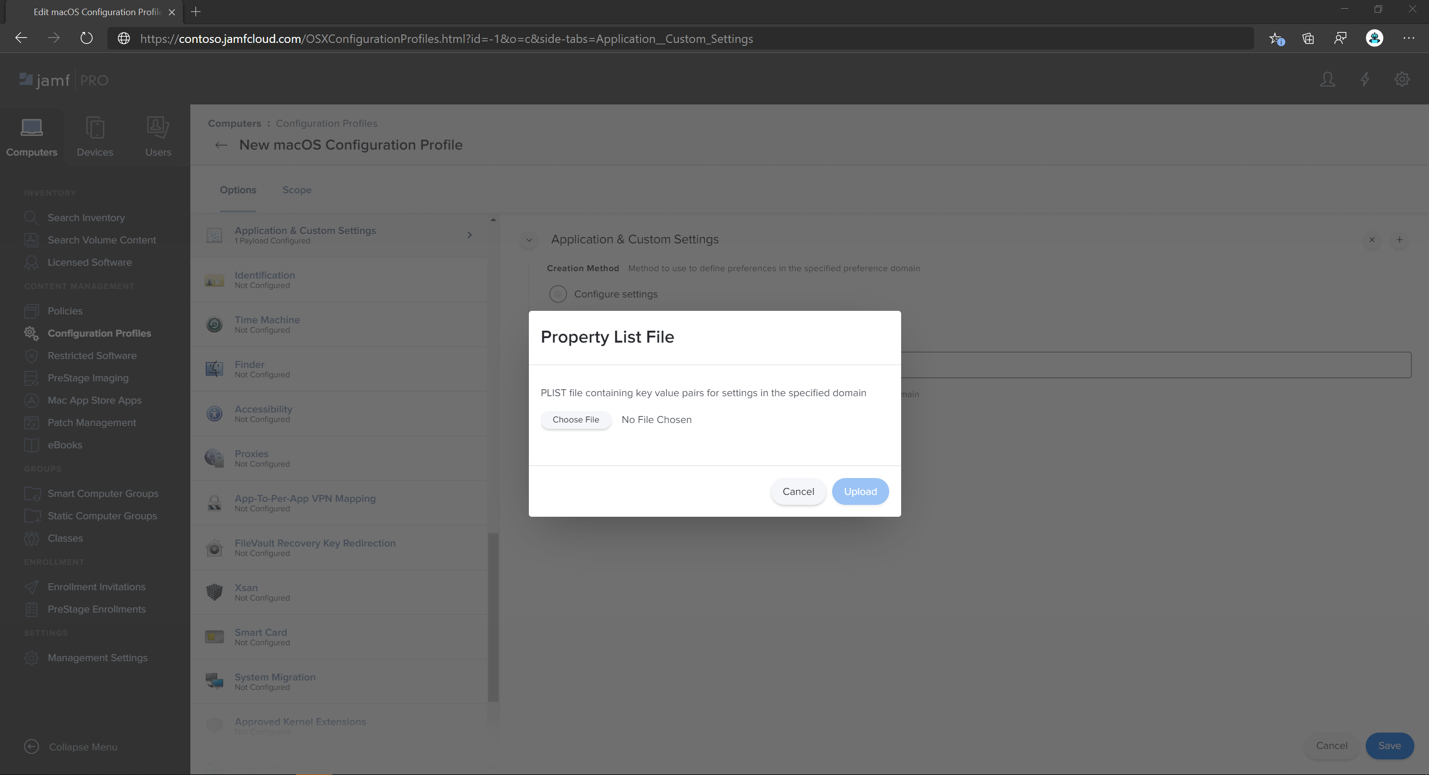

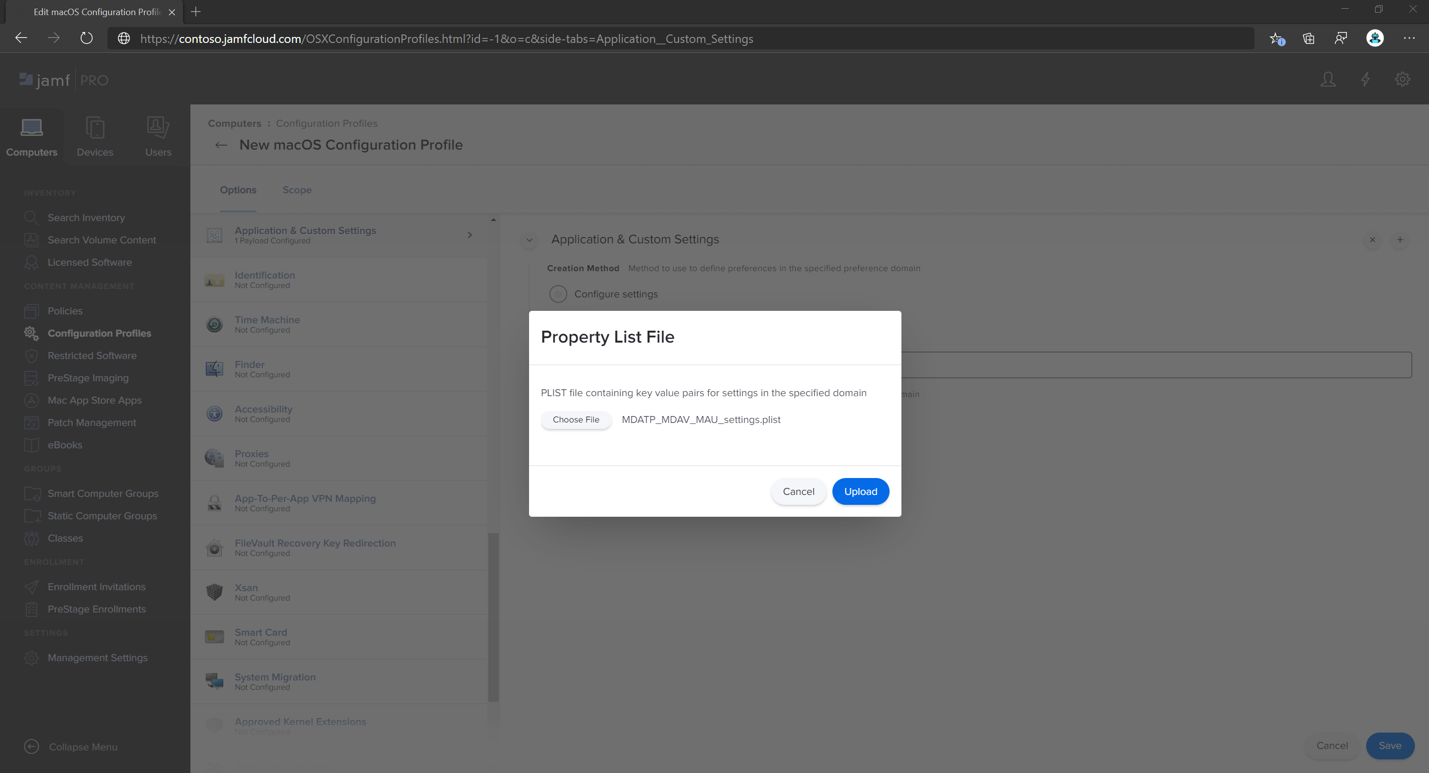

com.microsoft.wdav, puis sélectionnez Charger un fichier PLIST.Sélectionnez Choisir un fichier.

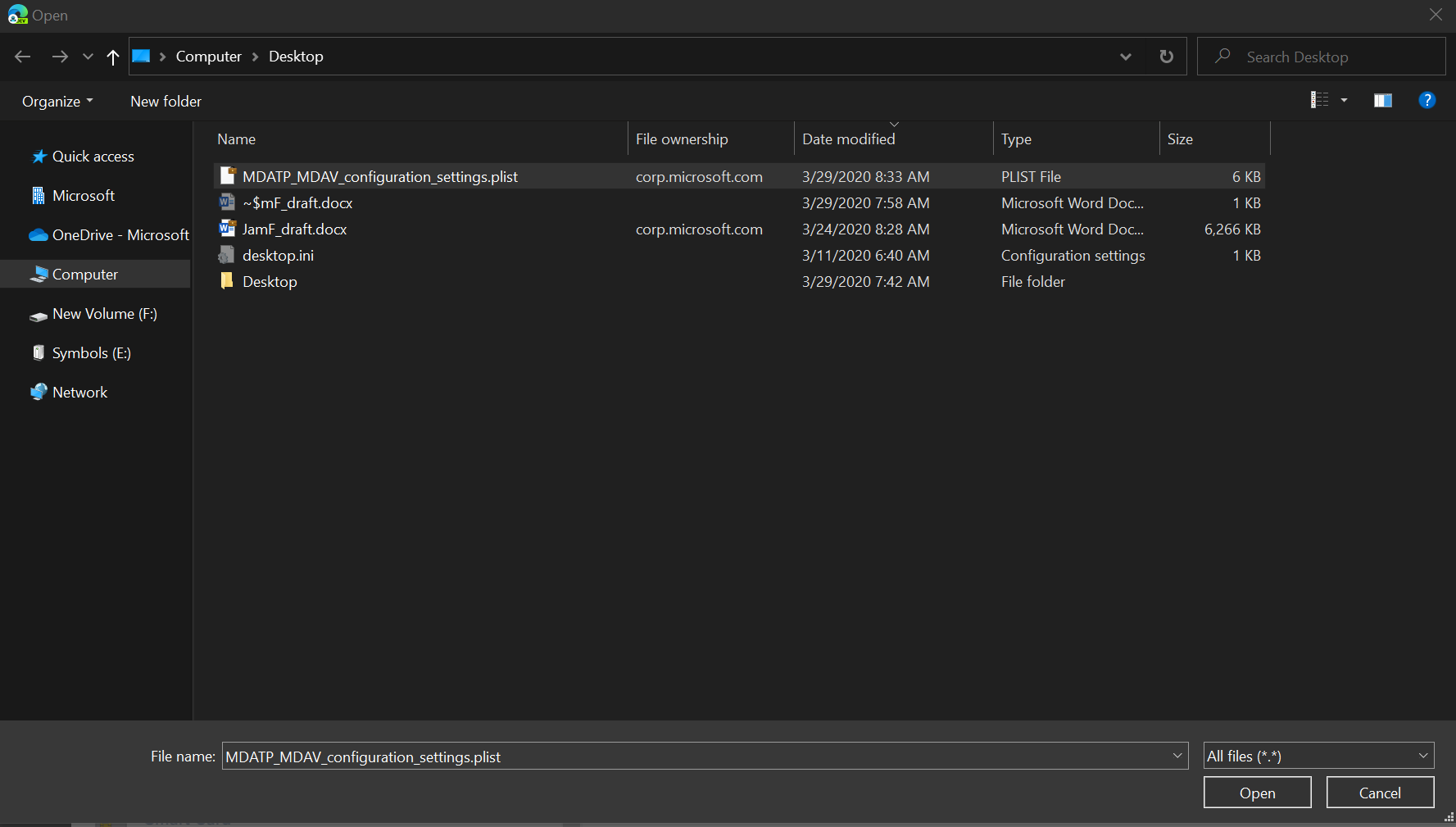

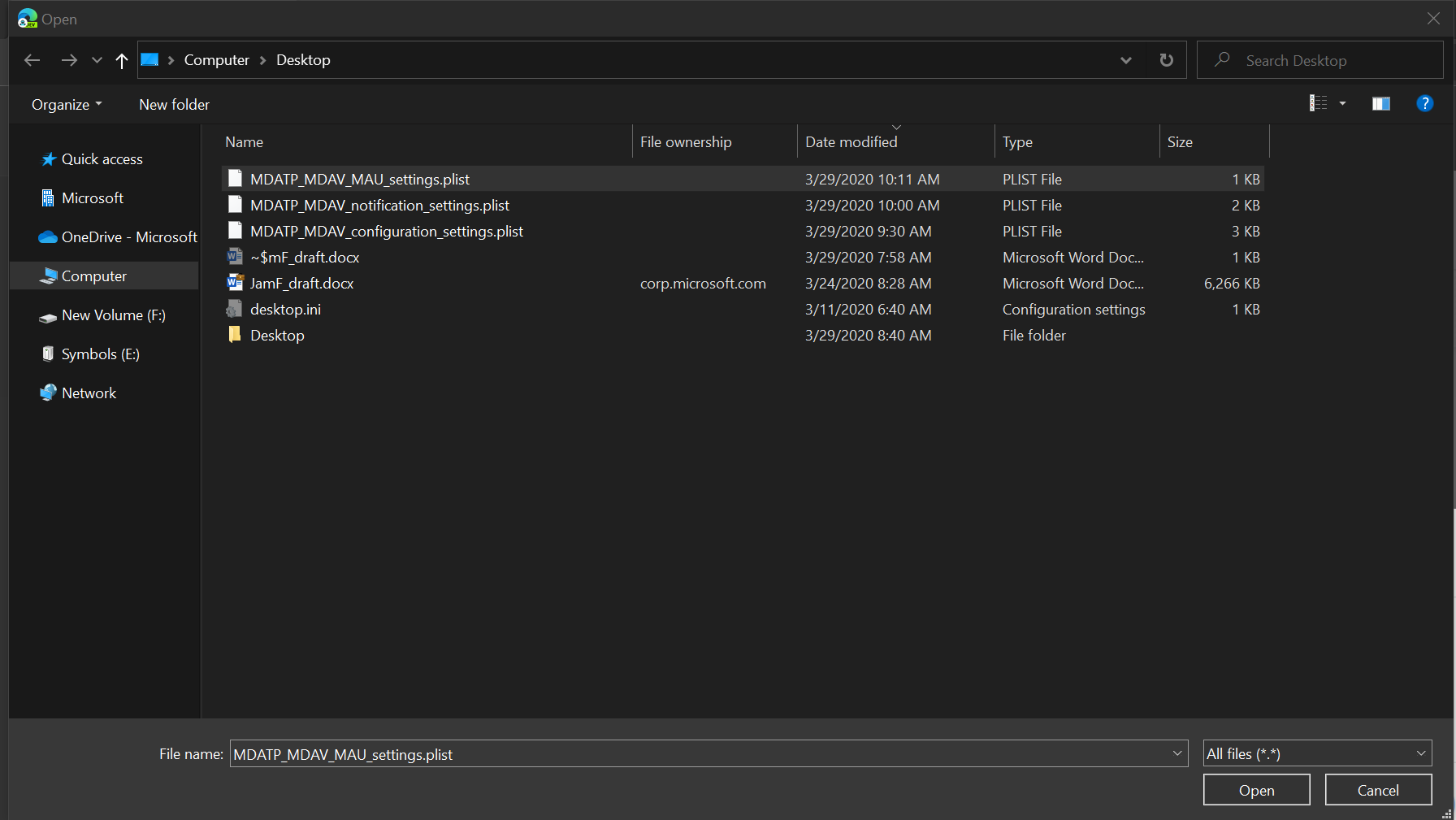

Sélectionnez le MDATP_MDAV_configuration_settings.plist, puis sélectionnez Ouvrir.

Sélectionnez Télécharger.

Sélectionnez Enregistrer.

Le fichier est chargé.

Sélectionnez l’onglet Étendue .

Sélectionnez Groupe de machines de Contoso. Sélectionnez Ajouter, puis Enregistrer.

Sélectionnez Terminé. Vous voyez le nouveau profil de configuration.

Étape 4 : Configurer les paramètres de notifications

Remarque

Ces étapes s’appliquent à macOS 11 (Big Sur) ou version ultérieure. Même si Jamf prend en charge les notifications sur macOS version 10.15 ou ultérieure, Defender pour point de terminaison sur Mac nécessite macOS 11 ou version ultérieure.

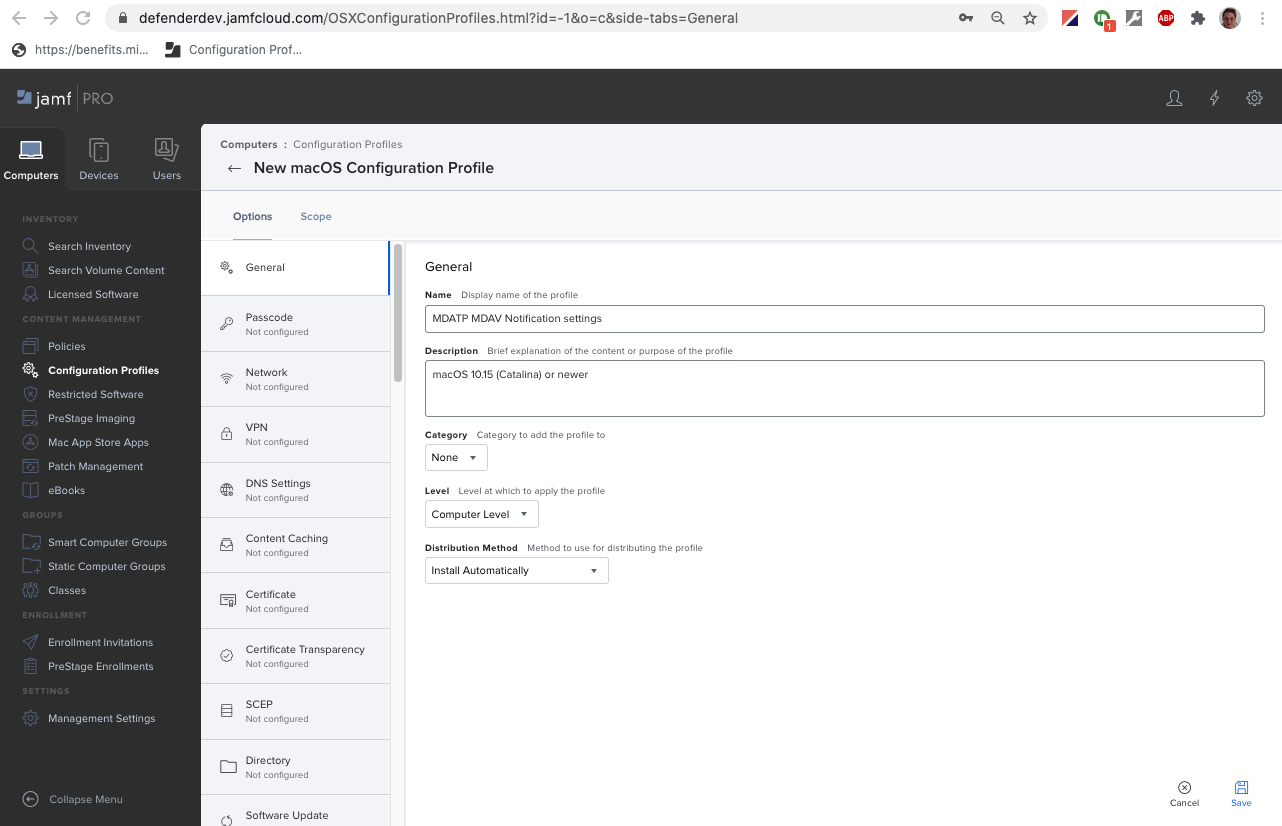

Dans le tableau de bord Jamf Pro, sélectionnez Ordinateurs, puis Profils de configuration.

Sélectionnez Nouveau, puis, sous l’onglet Général , pour Options, spécifiez les détails suivants :

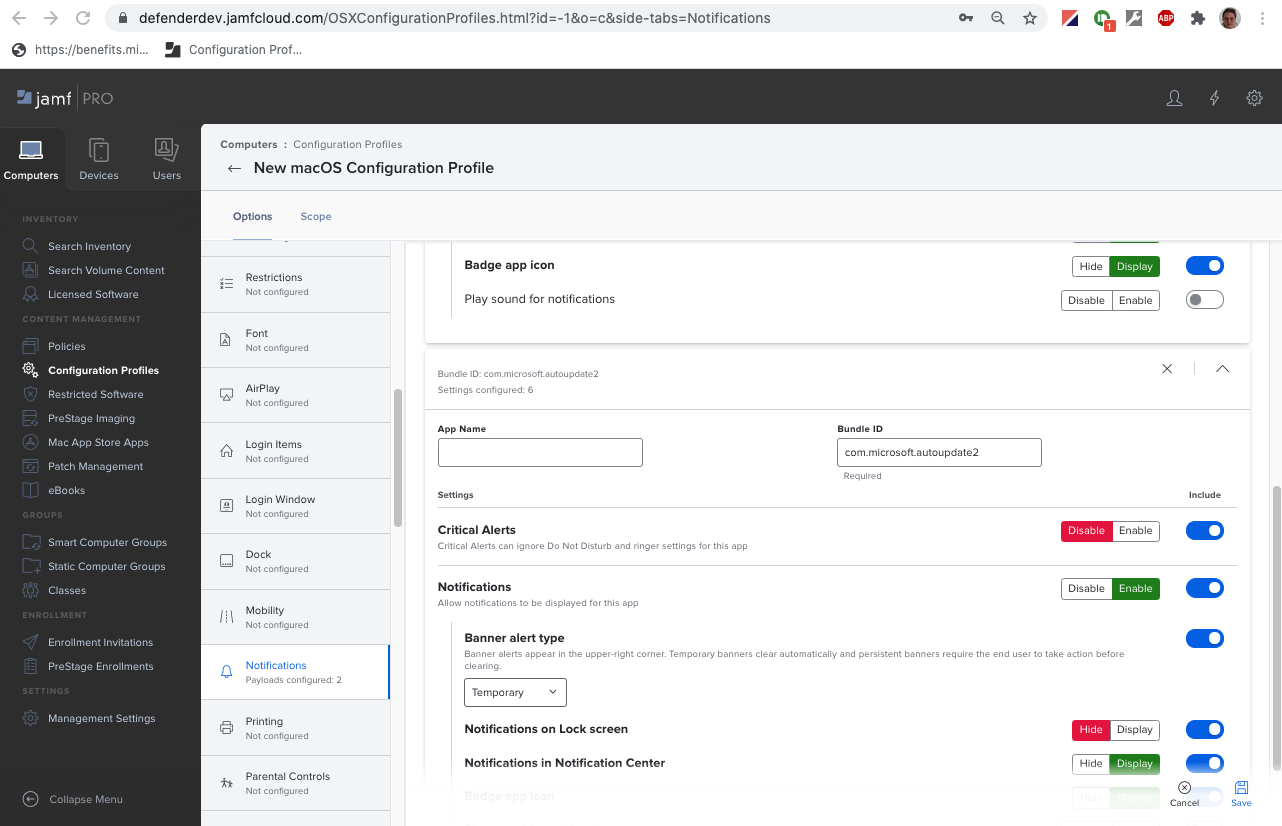

Sous l’onglet Notifications , sélectionnez Ajouter, puis spécifiez les valeurs suivantes :

-

ID de l’offre groupée :

com.microsoft.wdav.tray - Alertes critiques : sélectionnez Désactiver

- Notifications : sélectionnez Activer

- Type d’alerte de bannière : sélectionnez Inclure et Temporaire(par défaut)

- Notifications sur l’écran de verrouillage : sélectionnez Masquer

- Notifications dans le Centre de notifications : sélectionnez Afficher

- Icône de l’application badge : sélectionnez Afficher

-

ID de l’offre groupée :

Sous l’onglet Notifications , sélectionnez Ajouter une fois de plus, puis faites défiler jusqu’à Nouveaux paramètres de notifications.

-

ID de l’offre groupée :

com.microsoft.autoupdate.fba

-

ID de l’offre groupée :

Configurer le reste des paramètres sur les mêmes valeurs que celles mentionnées précédemment

Notez que vous avez maintenant deux tables avec des configurations de notification, une pour l’ID de bundle : com.microsoft.wdav.tray, et une autre pour l’ID de bundle : com.microsoft.autoupdate.fba. Bien que vous puissiez configurer les paramètres d’alerte en fonction de vos besoins, les ID d’offre groupée doivent être exactement les mêmes que ceux décrits précédemment, et le commutateur Include doit être Activé pour les notifications.

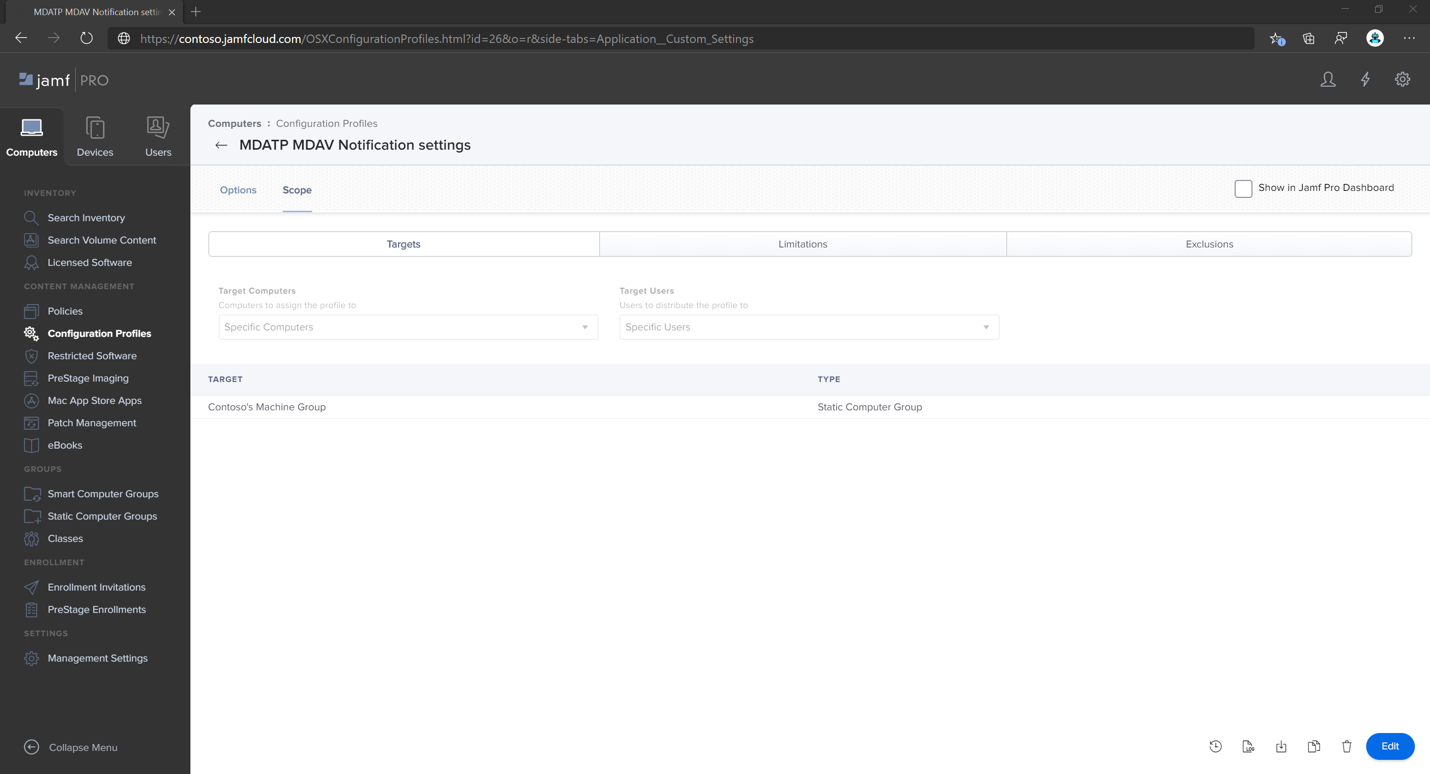

Sélectionnez l’onglet Étendue , puis sélectionnez Ajouter.

Sélectionnez Groupe de machines de Contoso. Sélectionnez Ajouter, puis Enregistrer.

Sélectionnez Terminé. Vous devez voir le nouveau profil de configuration.

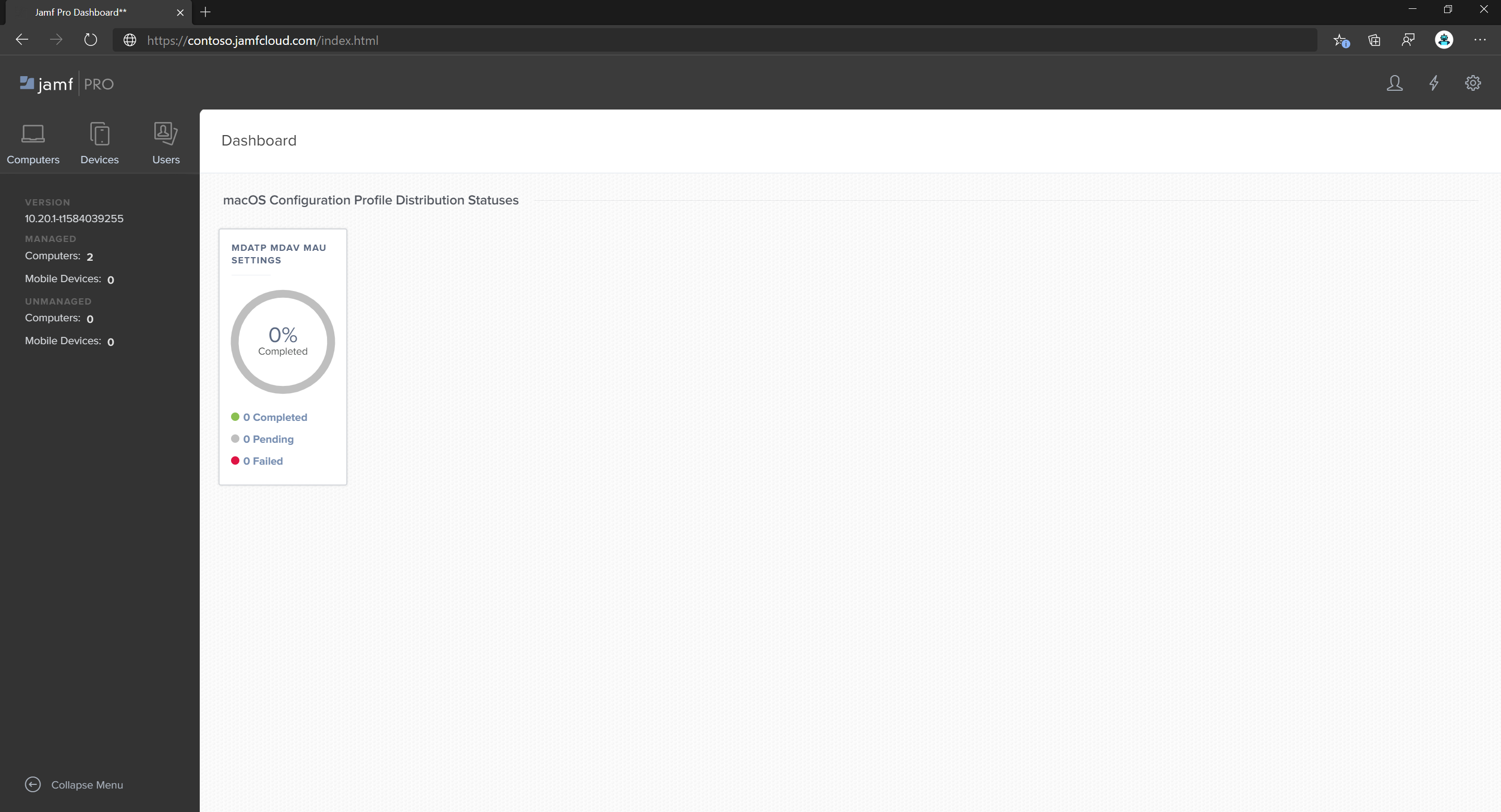

Étape 5 : Configurer Microsoft AutoUpdate (MAU)

Utilisez les paramètres de configuration Microsoft Defender pour point de terminaison suivants :

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>ChannelName</key> <string>Current</string> <key>HowToCheck</key> <string>AutomaticDownload</string> <key>EnableCheckForUpdatesButton</key> <true/> <key>DisableInsiderCheckbox</key> <false/> <key>SendAllTelemetryEnabled</key> <true/> </dict> </plist>Enregistrez-le sous

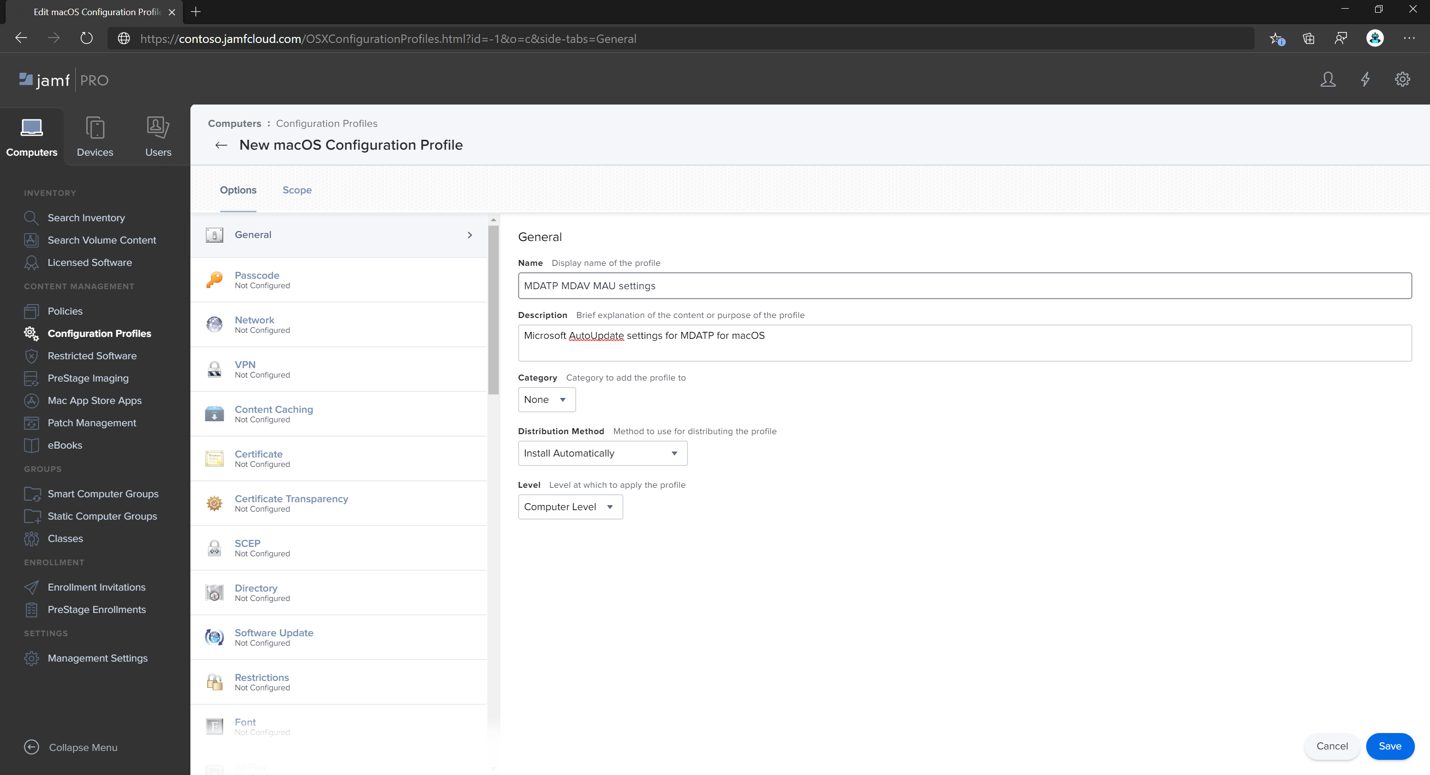

MDATP_MDAV_MAU_settings.plist.Dans le tableau de bord Jamf Pro, sélectionnez Général.

Sous l’onglet Général , spécifiez les détails suivants :

-

Nom :

MDATP MDAV MAU settings -

Description :

Microsoft AutoUpdate settings for MDATP for macOS -

Catégorie :

None (default) -

Méthode de distribution :

Install Automatically (default) -

Niveau :

Computer Level (default)

-

Nom :

Dans Paramètres personnalisés & de l’application , sélectionnez Configurer.

Sélectionnez Charger le fichier (fichier PLIST).

Dans Domaine de préférence , tapez

com.microsoft.autoupdate2, puis sélectionnez Charger un fichier PLIST.Sélectionnez Choisir un fichier.

Sélectionnez MDATP_MDAV_MAU_settings.plist.

Sélectionnez Enregistrer.

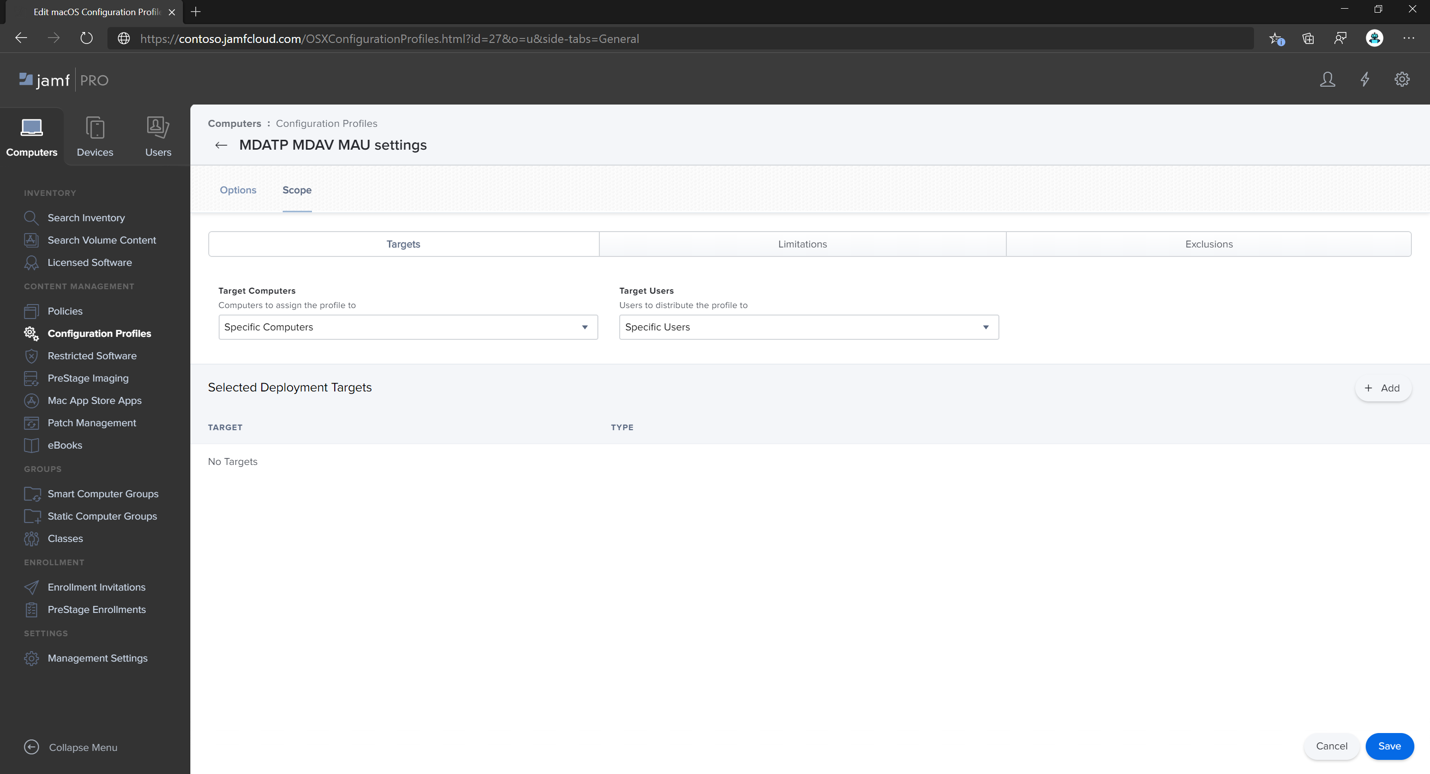

Sélectionnez l’onglet Étendue .

Sélectionnez Ajouter.

Sélectionnez Terminé.

Étape 6 : Accorder un accès disque complet à Microsoft Defender pour point de terminaison

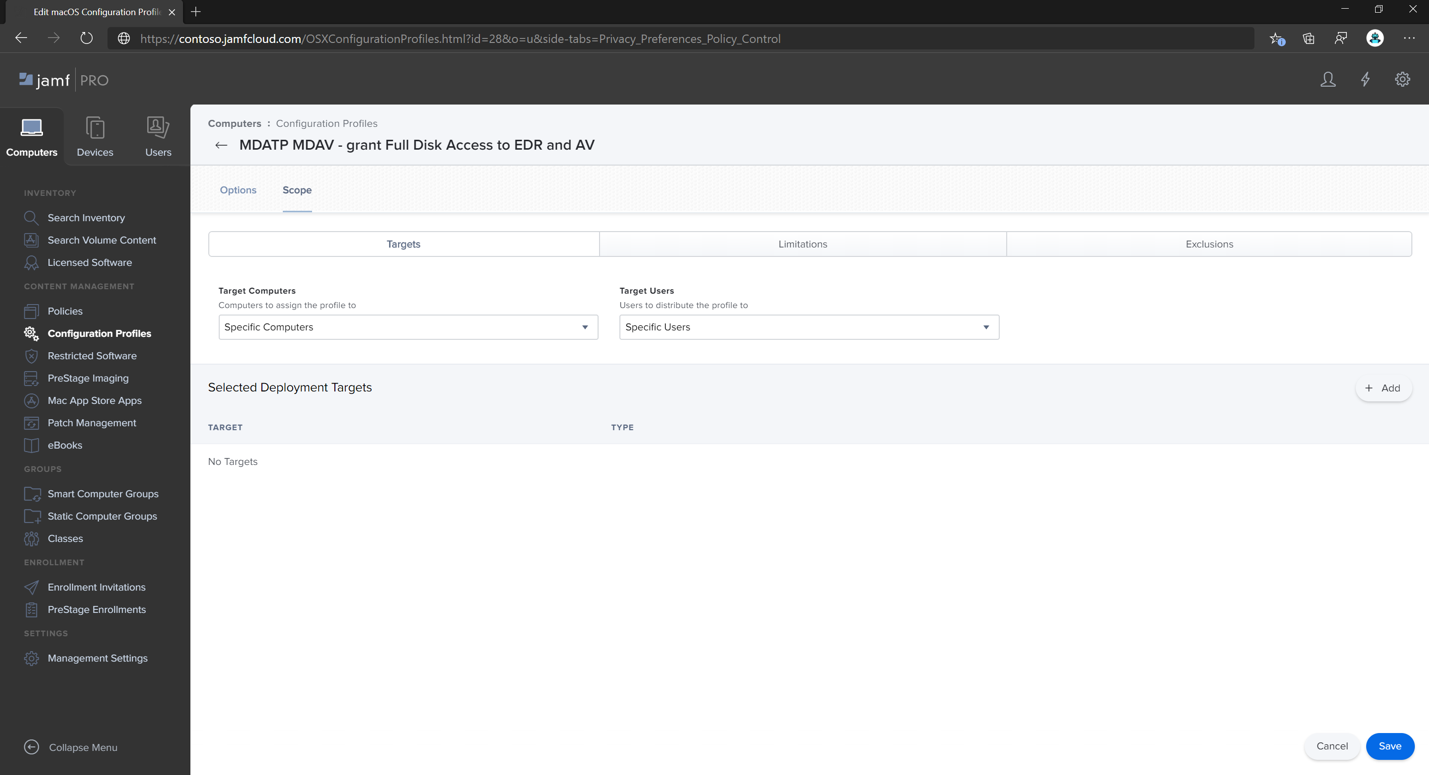

Dans le tableau de bord Jamf Pro, sélectionnez Profils de configuration.

Sélectionnez + Nouveau.

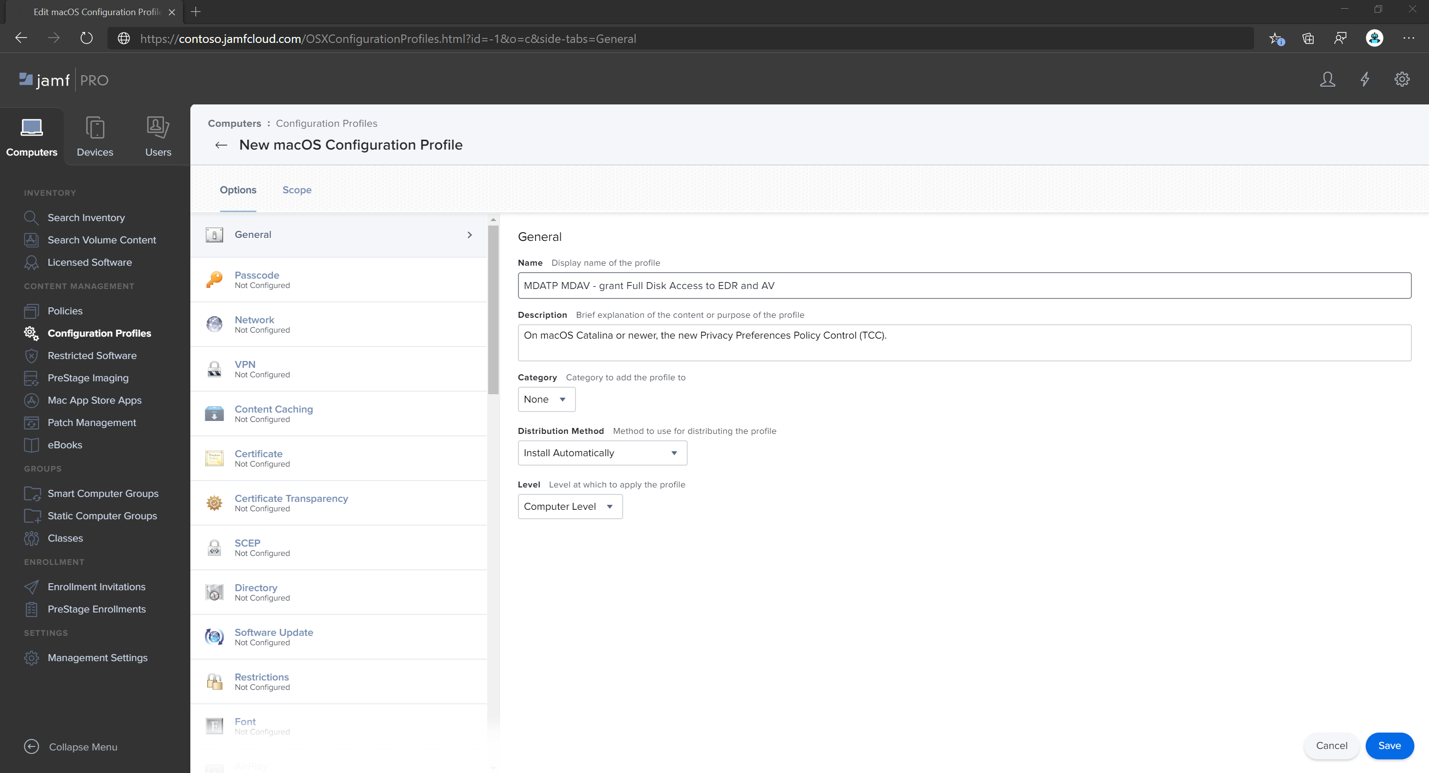

Sous l’onglet Général , spécifiez les détails suivants :

-

Nom :

MDATP MDAV - grant Full Disk Access to EDR and AV -

Description :

On macOS 11 (Big Sur) or later, the new Privacy Preferences Policy Control -

Catégorie :

None -

Méthode de distribution :

Install Automatically -

Niveau :

Computer level

-

Nom :

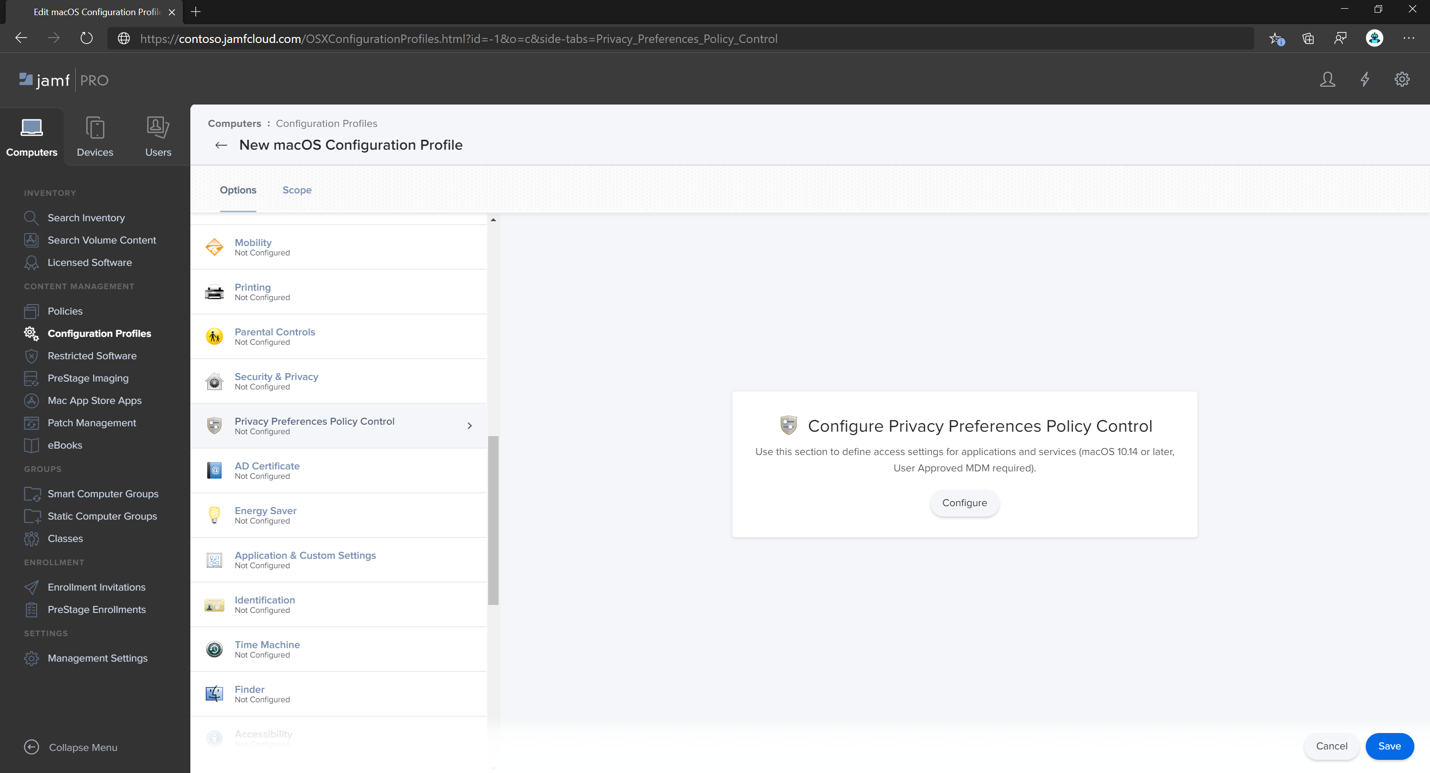

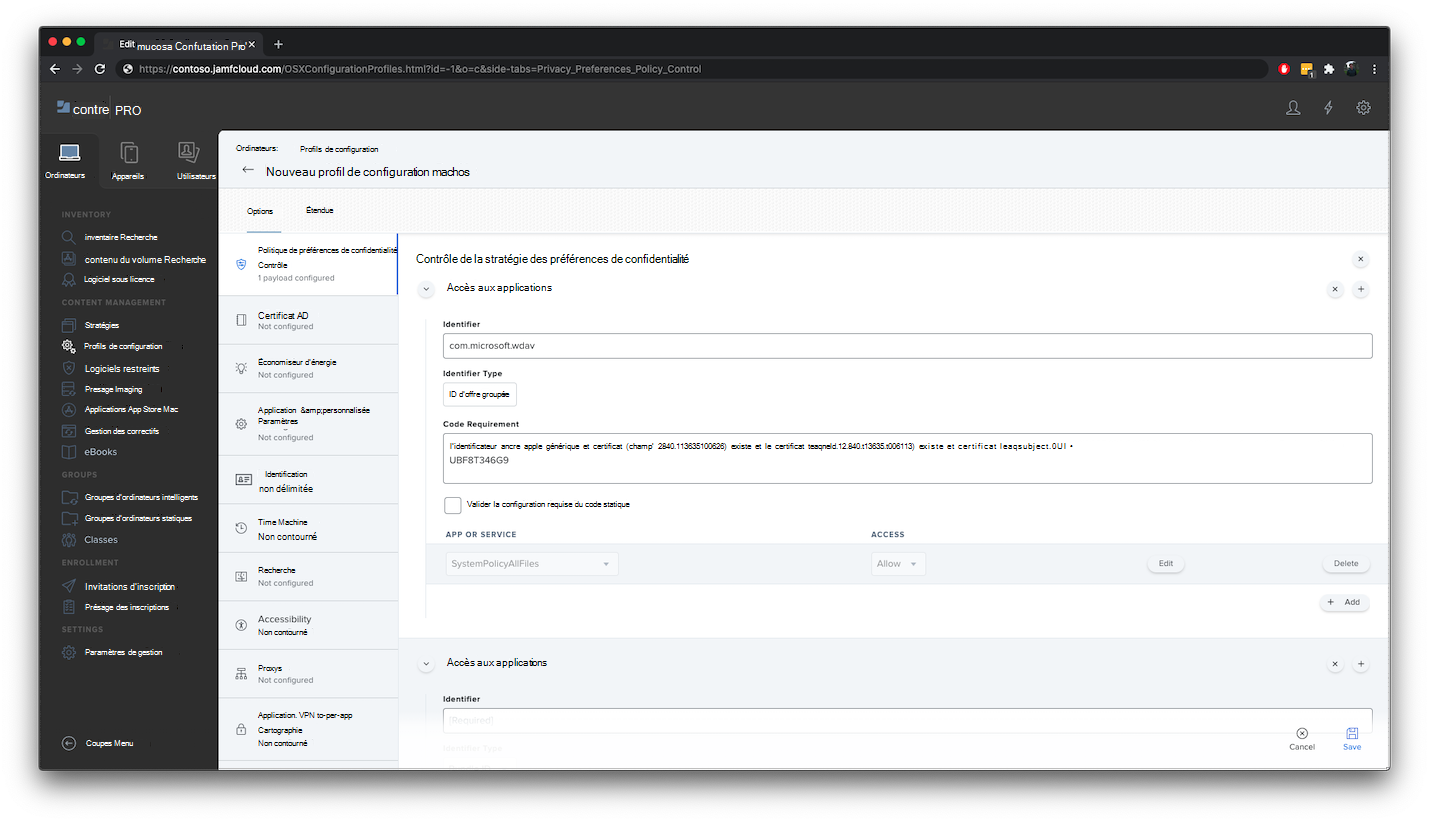

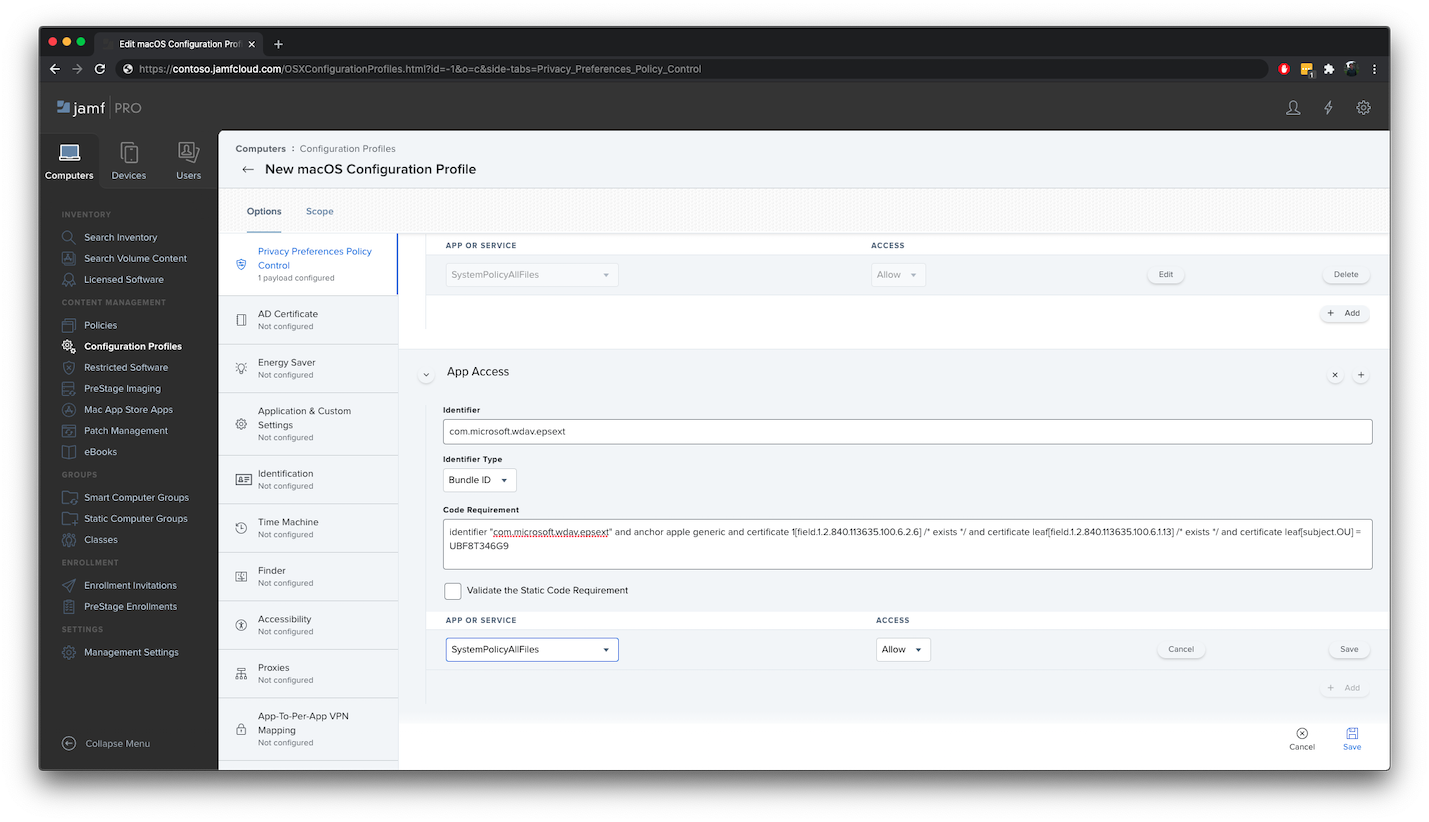

Dans Configurer les préférences de confidentialité Contrôle de stratégie , sélectionnez Configurer.

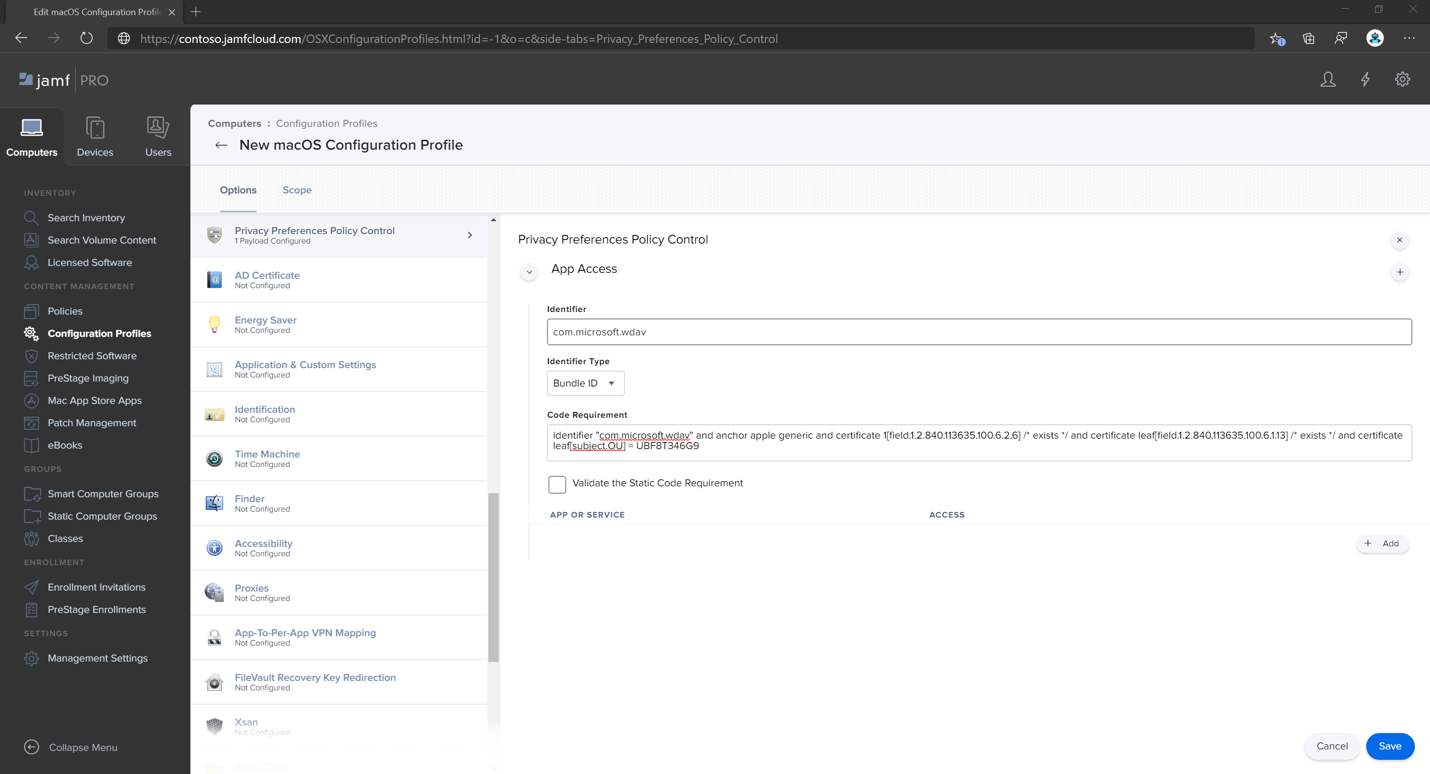

Dans Contrôle de stratégie de préférences de confidentialité, entrez les informations suivantes :

-

Identificateur :

com.microsoft.wdav -

Type d’identificateur :

Bundle ID -

Configuration requise du code :

identifier "com.microsoft.wdav" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9

-

Identificateur :

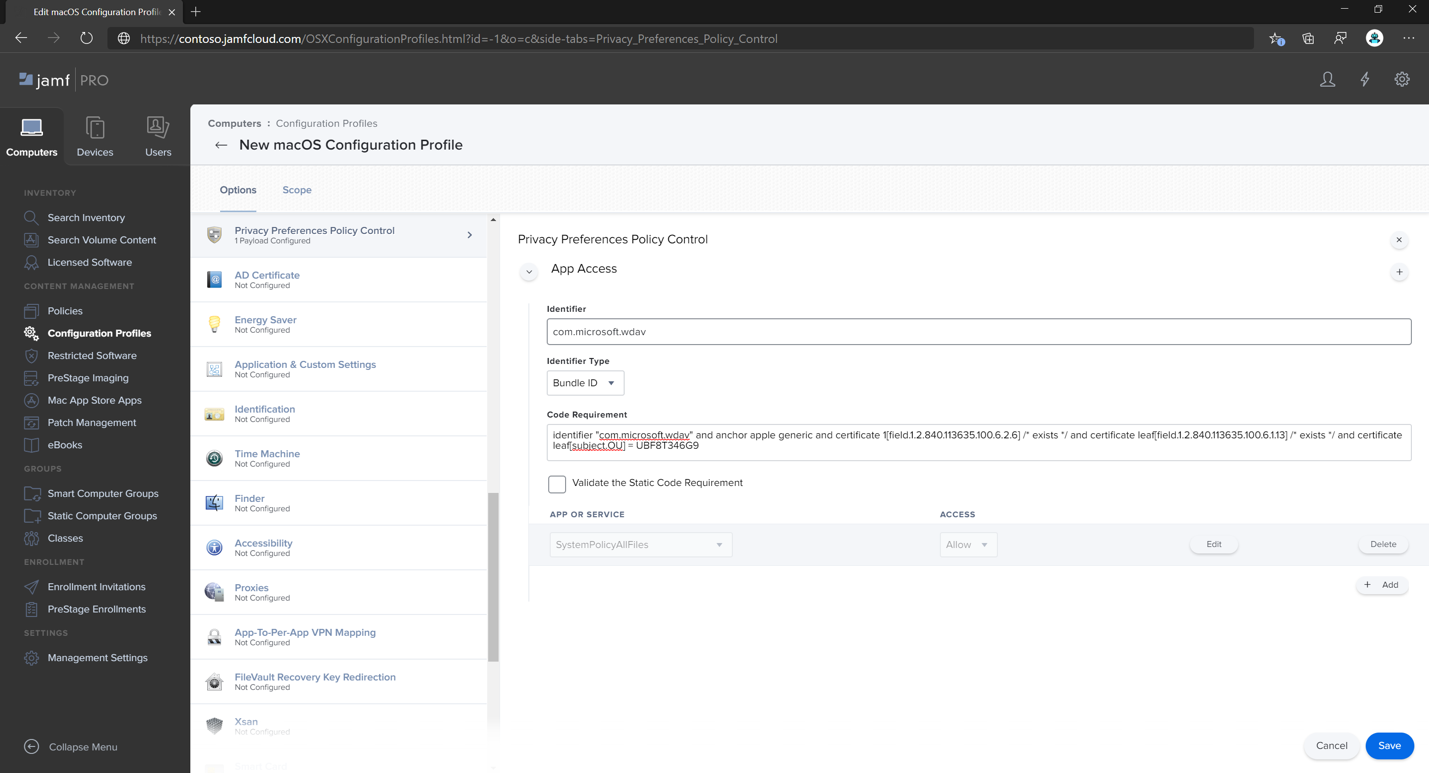

Sélectionnez + Ajouter.

- Sous Application ou service, sélectionnez SystemPolicyAllFiles.

- Sous Accès, sélectionnez Autoriser.

Sélectionnez Enregistrer (et non celle située en bas à droite).

Sélectionnez le

+signe en regard de App Access pour ajouter une nouvelle entrée.Entrez les détails suivants :

-

Identificateur :

com.microsoft.wdav.epsext -

Type d’identificateur :

Bundle ID -

Configuration requise du code :

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9

-

Identificateur :

Sélectionnez + Ajouter.

- Sous Application ou service, sélectionnez SystemPolicyAllFiles.

- Sous Accès, sélectionnez Autoriser.

- Sélectionnez Enregistrer (et non celle située en bas à droite).

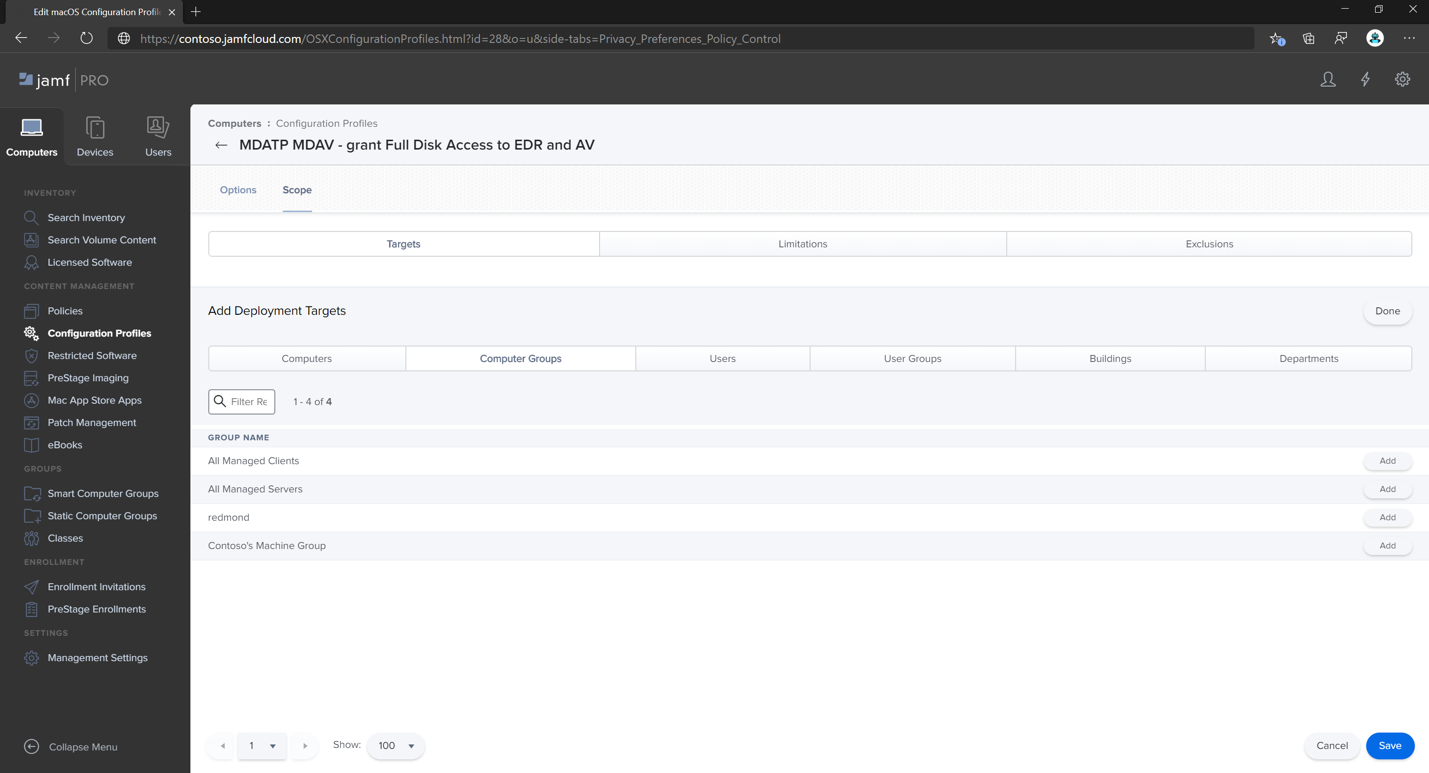

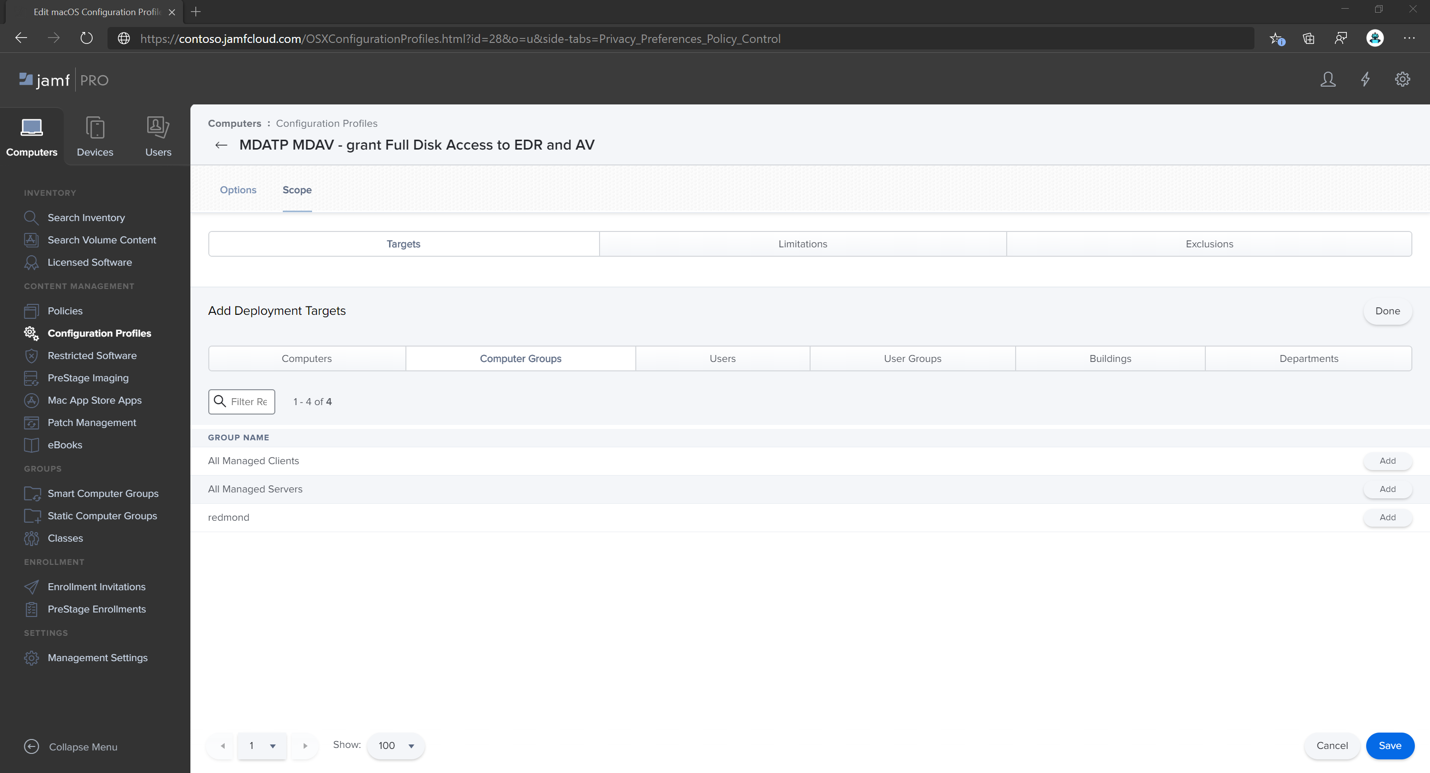

- Sélectionnez l’onglet Étendue .

- Sélectionnez + Ajouter.

- Sélectionnez Ordinateur Groupes, puis sous Nom du groupe, sélectionnez MachineGroup de Contoso.

Vous pouvez également télécharger fulldisk.mobileconfig et le charger dans les profils de configuration Jamf, comme décrit dans Déploiement de profils de configuration personnalisés à l’aide de Jamf Pro|Méthode 2 : Charger un profil de configuration sur Jamf Pro.

Remarque

L’accès au disque complet accordé via le profil de configuration MDM Apple n’est pas reflété dans Paramètres système => Confidentialité & Sécurité => Accès au disque complet.

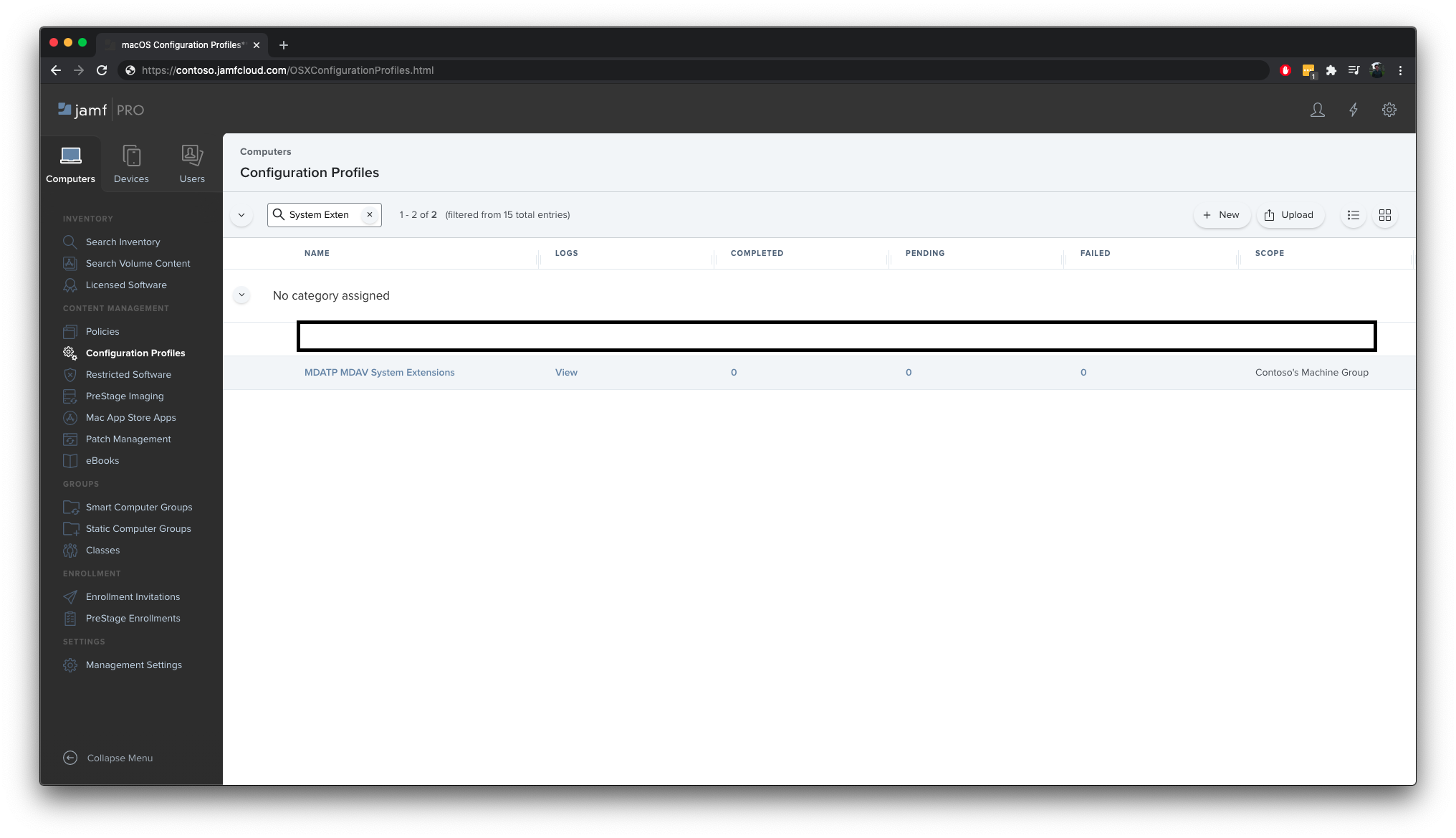

Étape 7 : Approuver les extensions système pour Microsoft Defender pour point de terminaison

Dans profils de configuration, sélectionnez + Nouveau.

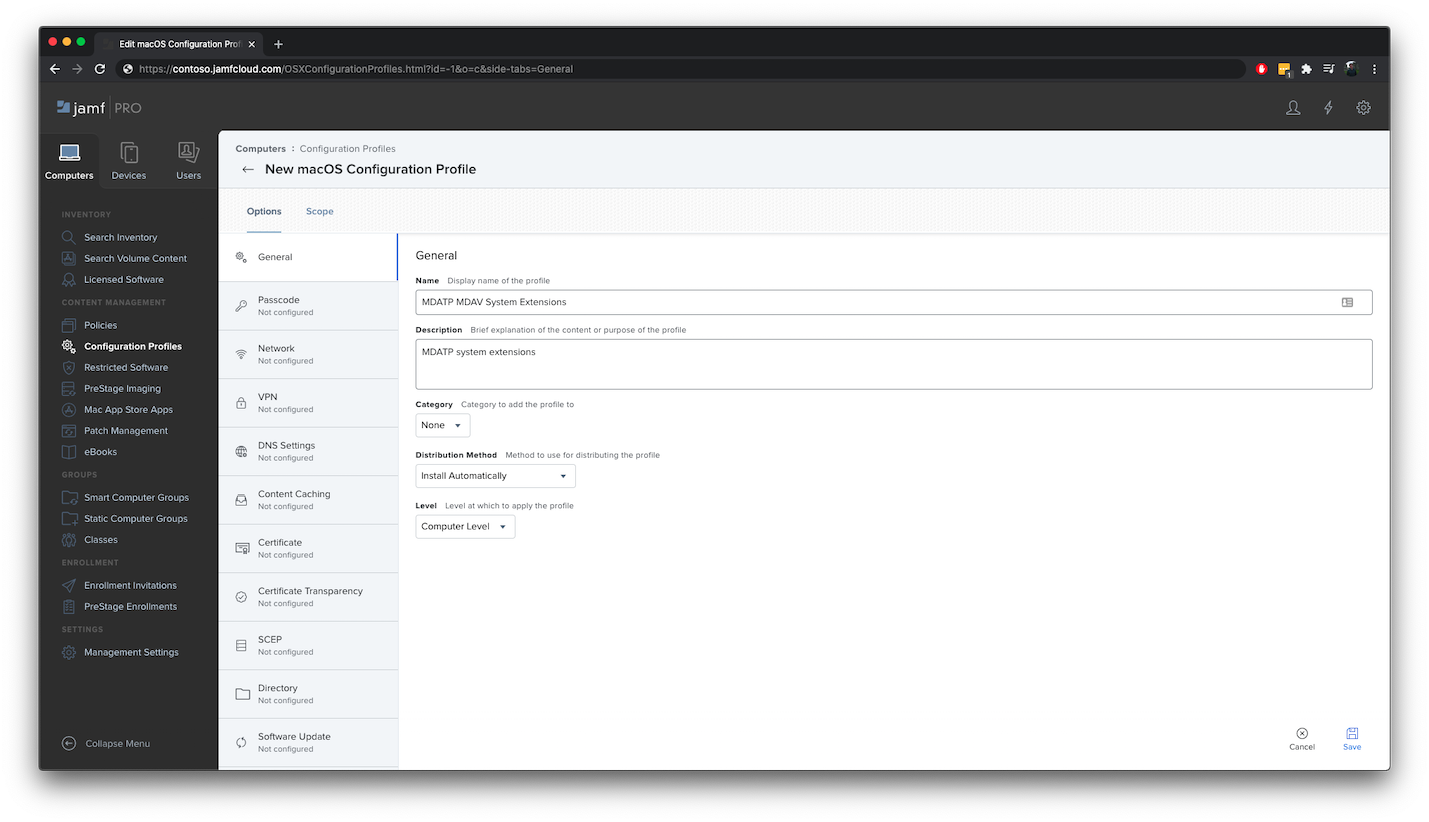

Sous l’onglet Général , spécifiez les détails suivants :

-

Nom :

MDATP MDAV System Extensions -

Description :

MDATP system extensions -

Catégorie :

None -

Méthode de distribution :

Install Automatically -

Niveau :

Computer Level

-

Nom :

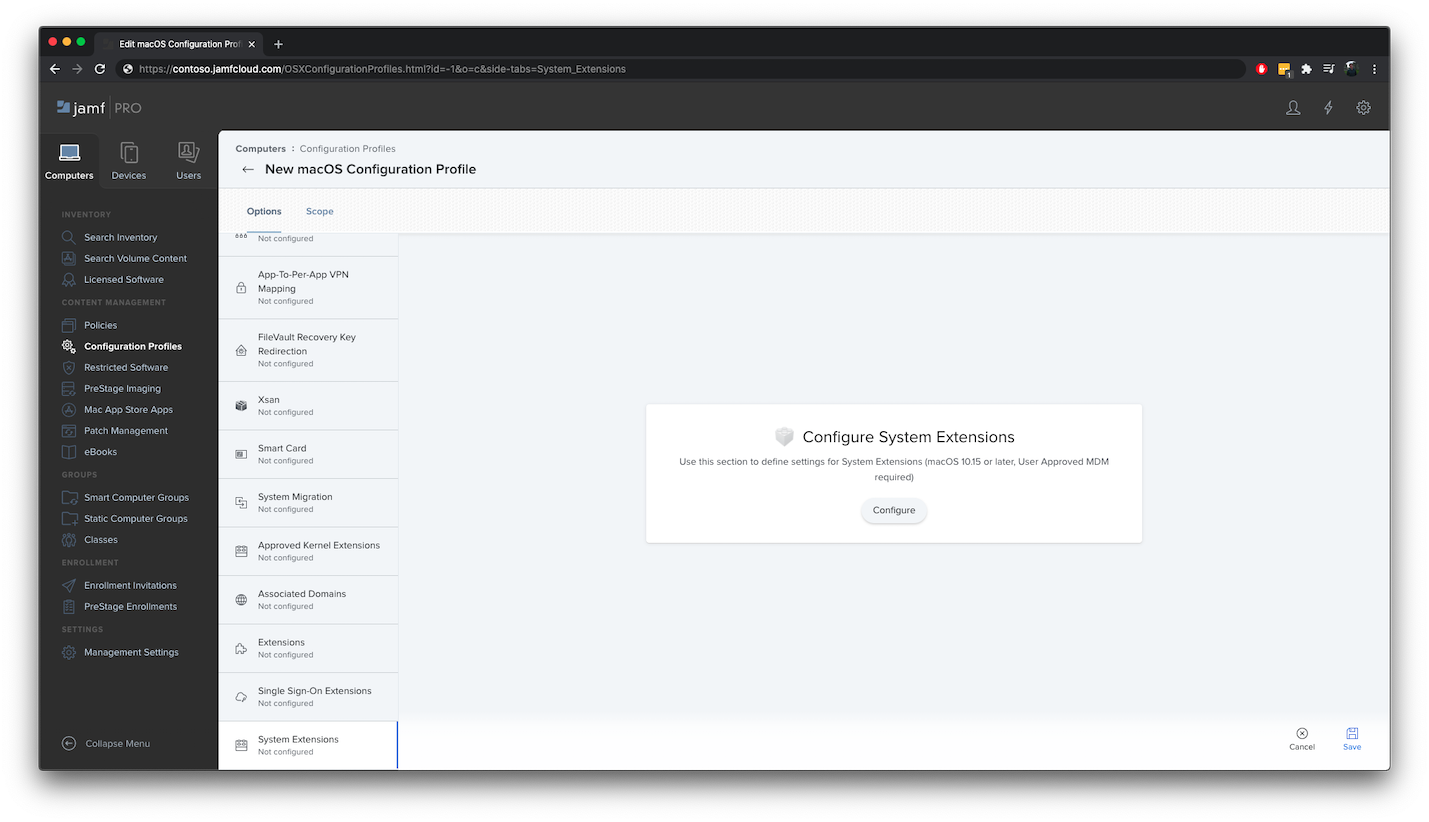

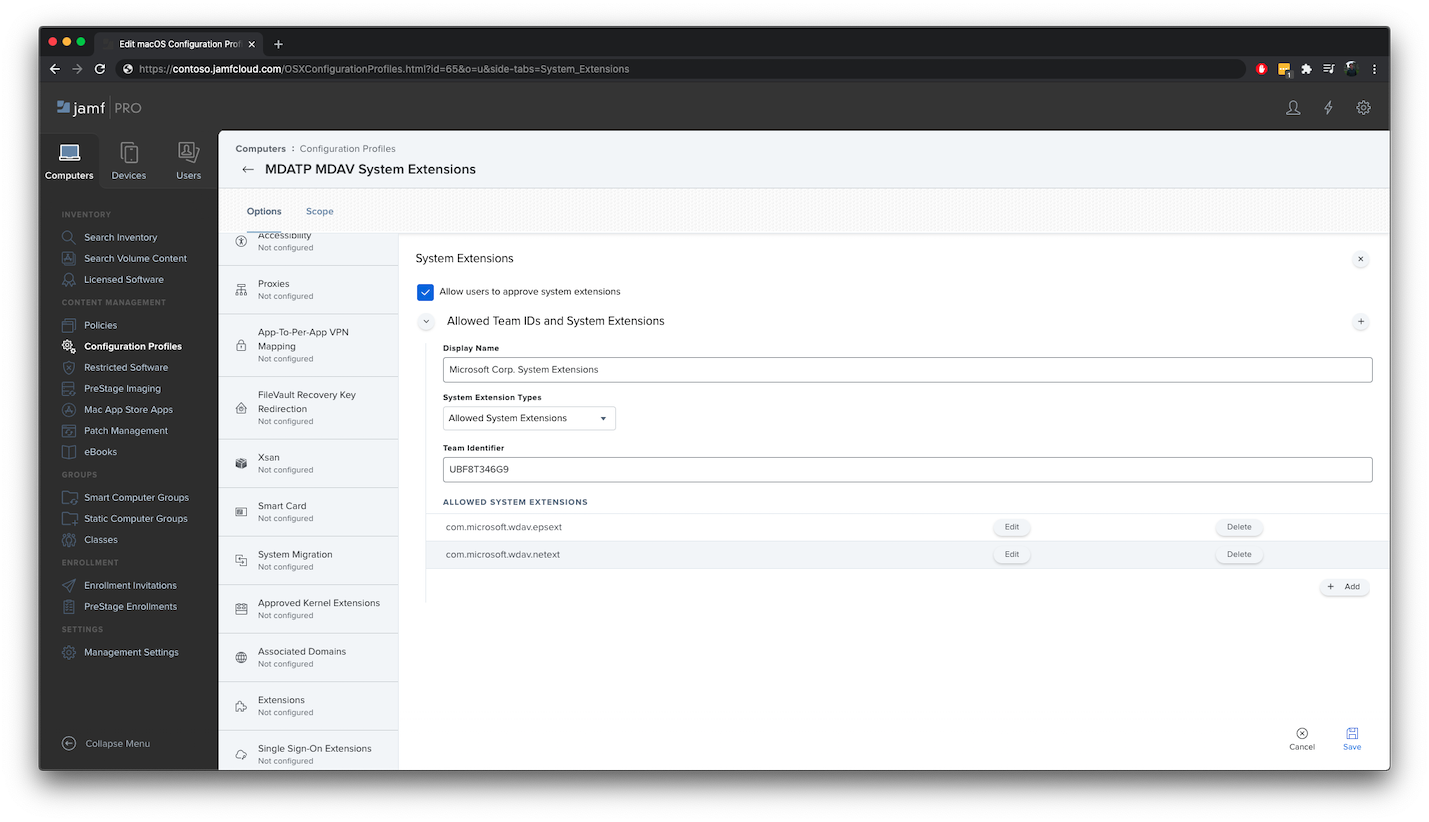

Dans Extensions système , sélectionnez Configurer.

Dans Extensions système, entrez les informations suivantes :

-

Nom d’affichage :

Microsoft Corp. System Extensions -

Types d’extension système :

Allowed System Extensions -

Identificateur de l’équipe :

UBF8T346G9 -

Extensions système autorisées :

com.microsoft.wdav.epsextcom.microsoft.wdav.netext

-

Nom d’affichage :

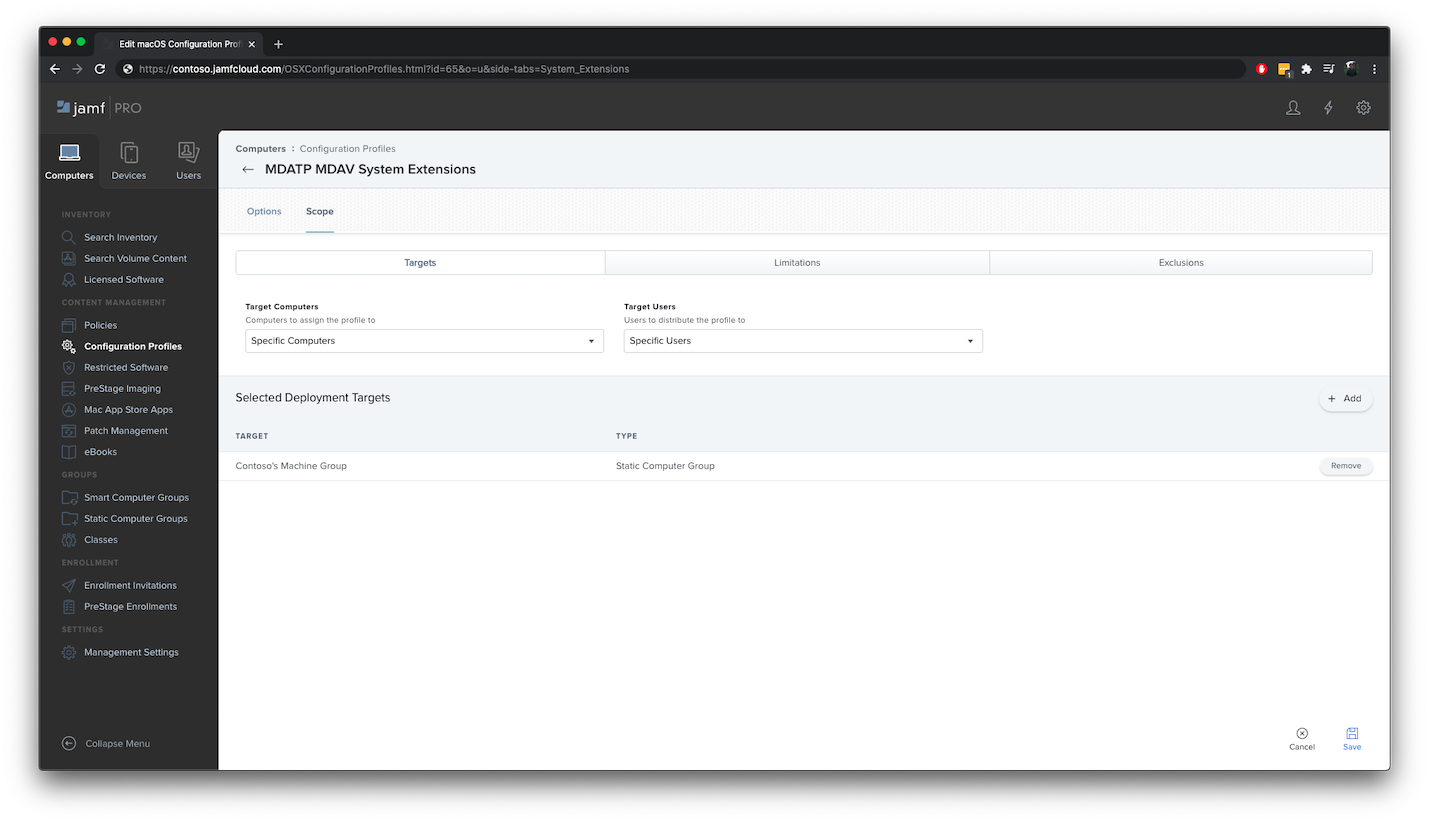

Sélectionnez l’onglet Étendue .

Sélectionnez + Ajouter.

Sélectionnez Ordinateur Groupes> sous Nom> du groupe, sélectionnez Groupe d’ordinateurs de Contoso.

Sélectionnez + Ajouter.

Sélectionnez Enregistrer.

Sélectionnez Terminé.

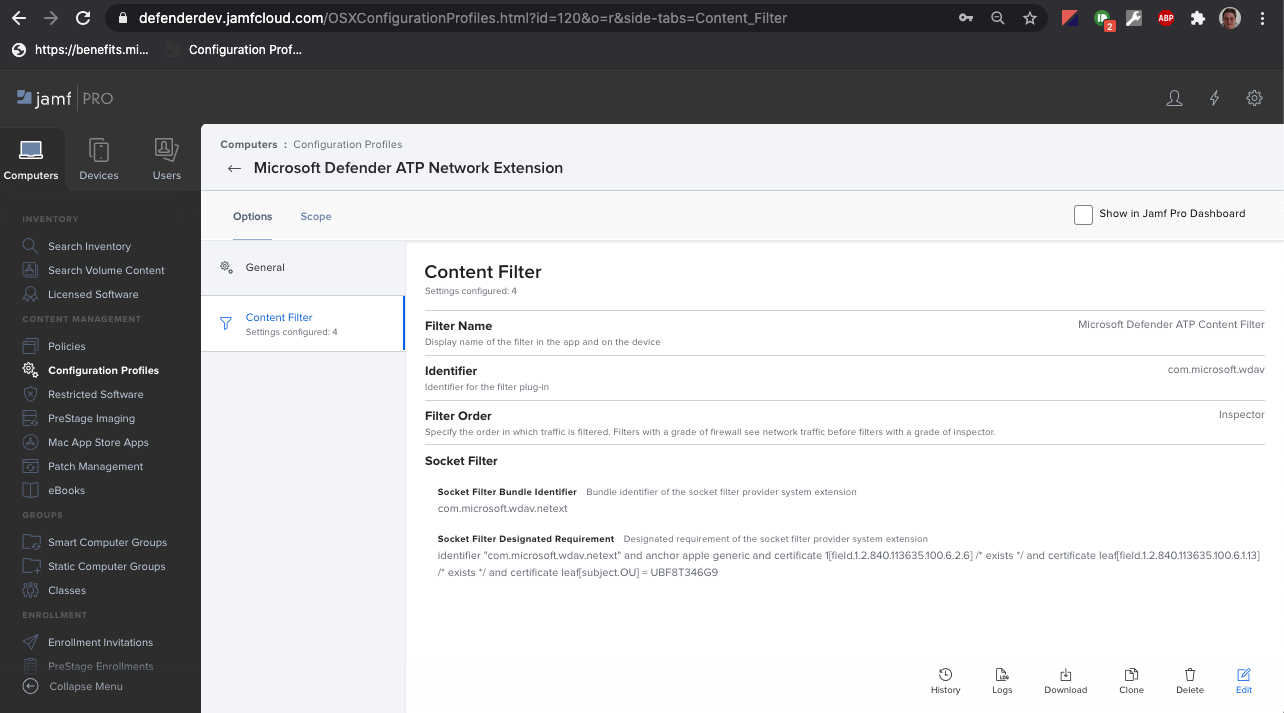

Étape 8 : Configurer l’extension réseau

Dans le cadre des fonctionnalités de détection et de réponse de point de terminaison, Microsoft Defender pour point de terminaison sur macOS inspecte le trafic de socket et signale ces informations au portail Microsoft Defender.

Remarque

Ces étapes s’appliquent à macOS 11 (Big Sur) ou version ultérieure. Même si Jamf prend en charge les notifications sur macOS version 10.15 ou ultérieure, Defender pour point de terminaison sur Mac nécessite macOS 11 ou version ultérieure.

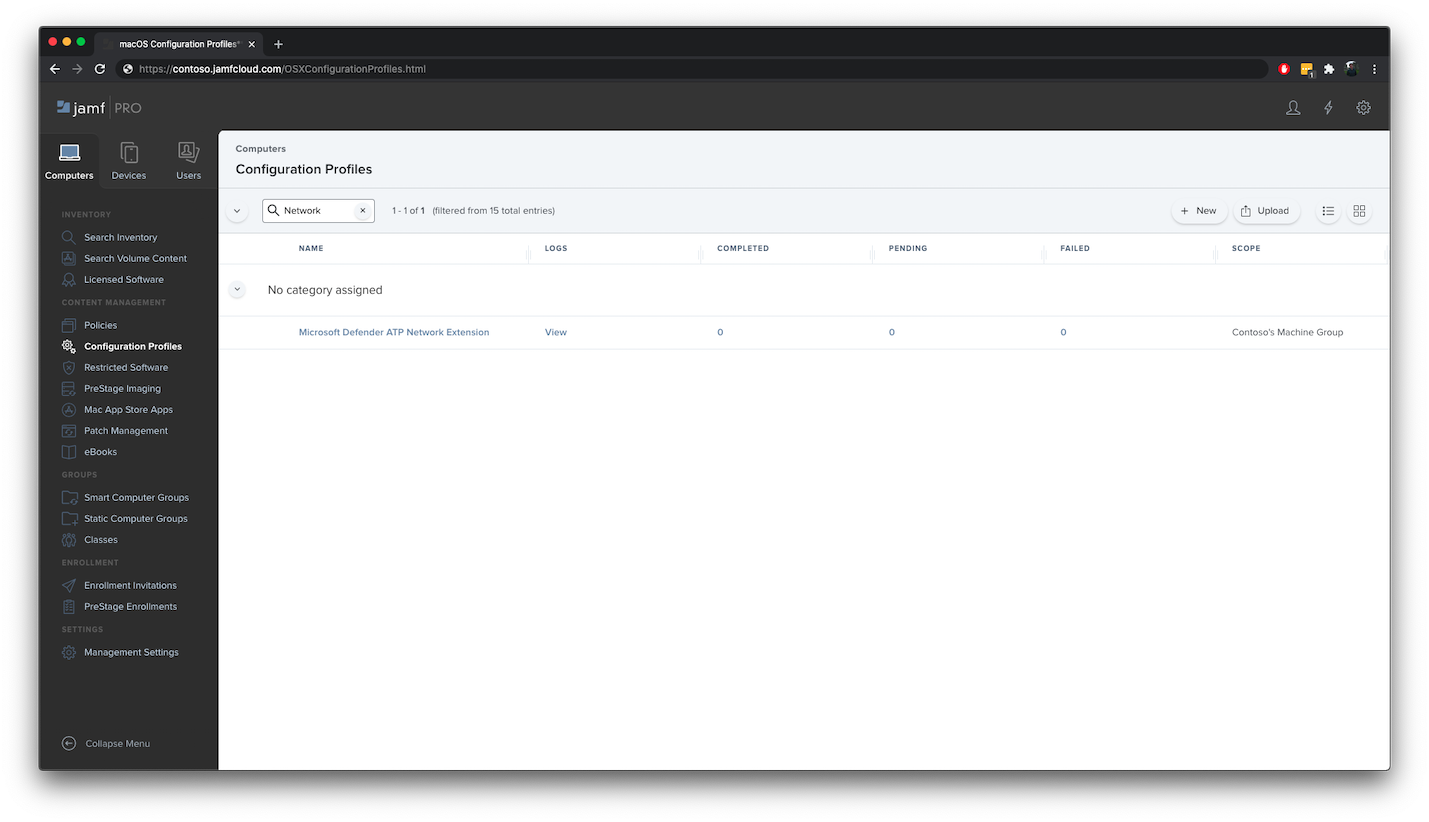

Dans le tableau de bord Jamf Pro, sélectionnez Ordinateurs, puis Profils de configuration.

Sélectionnez Nouveau, puis entrez les détails suivants pour Options :

Sous l’onglet Général , spécifiez les valeurs suivantes :

-

Nom :

Microsoft Defender Network Extension -

Description :

macOS 11 (Big Sur) or later -

Catégorie :

None *(default)* -

Méthode de distribution :

Install Automatically *(default)* -

Niveau :

Computer Level *(default)*

-

Nom :

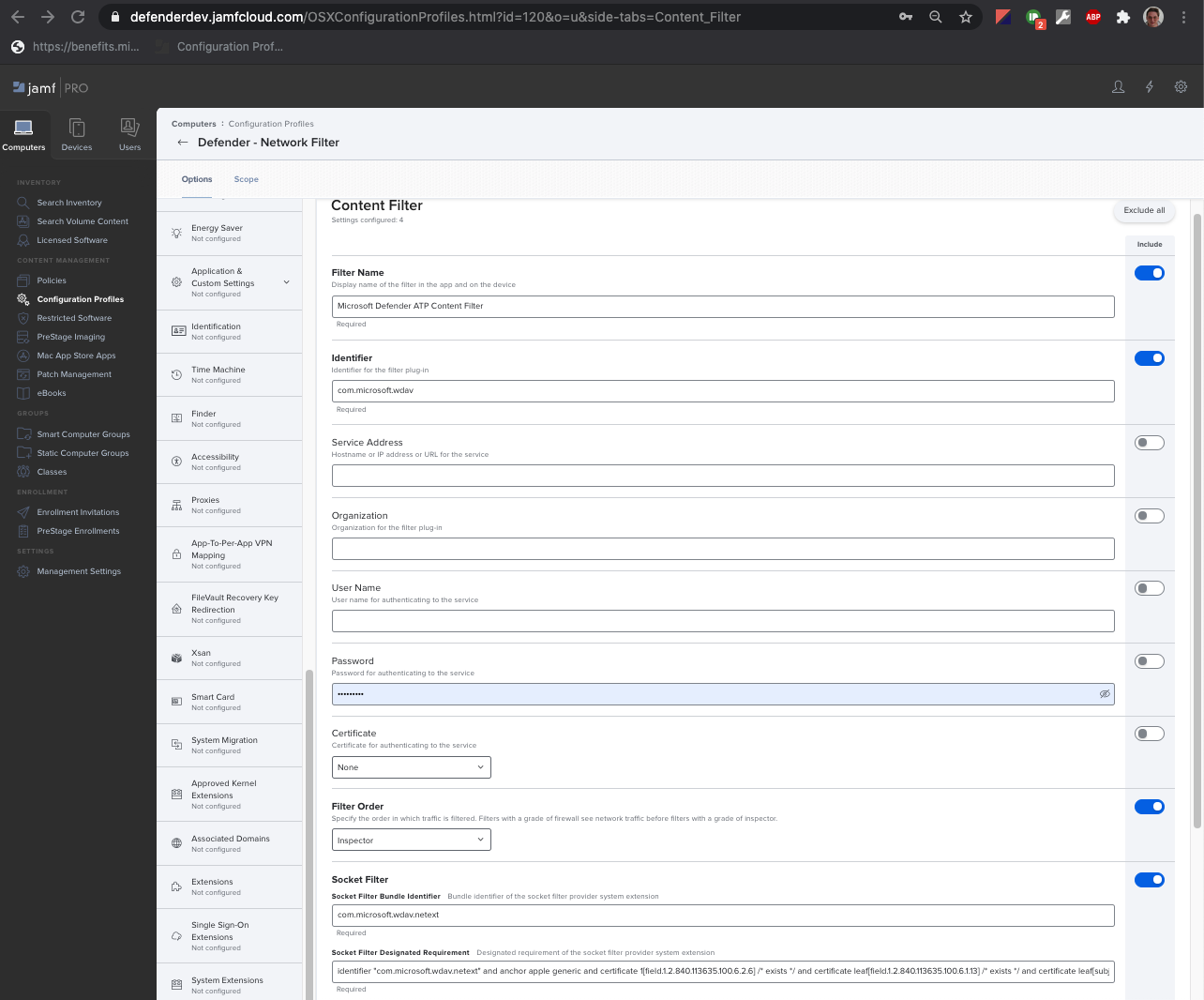

Sous l’onglet Filtre de contenu , spécifiez les valeurs suivantes :

-

Nom du filtre :

Microsoft Defender Content Filter -

Identificateur :

com.microsoft.wdav - Laissez l’adresse de service, l’organisation, le nom d’utilisateur, le mot de passe et le certificat vides (Incluren’est pas sélectionné)

-

Ordre de filtre :

Inspector -

Filtre de socket :

com.microsoft.wdav.netext -

Spécification désignée du filtre de socket :

identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9 - Laissez les champs Filtre réseau vides (Incluren’est pas sélectionné)

Notez que les valeurs exactes identificateur, filtre de socket et filtre de socket désigné exigence , comme spécifié précédemment.

-

Nom du filtre :

Sélectionnez l’onglet Étendue .

Sélectionnez + Ajouter. Sélectionnez Ordinateur Groupes, puis sous Nom du groupe, sélectionnez Groupe de machines de Contoso. Sélectionnez ensuite + Ajouter.

Sélectionnez Enregistrer.

Sélectionnez Terminé.

Vous pouvez également télécharger netfilter.mobileconfig et le charger sur les profils de configuration Jamf, comme décrit dans Déploiement de profils de configuration personnalisés à l’aide de Jamf Pro|

Étape 9 : Configurer les services en arrière-plan

Attention

macOS 13 (Ventura) contient de nouvelles améliorations en matière de confidentialité. À compter de cette version, par défaut, les applications ne peuvent pas s’exécuter en arrière-plan sans consentement explicite. Microsoft Defender pour point de terminaison devez exécuter son processus démon en arrière-plan.

Ce profil de configuration accorde des autorisations de service en arrière-plan pour Microsoft Defender pour point de terminaison. Si vous avez précédemment configuré Microsoft Defender pour point de terminaison via Jamf, nous vous recommandons de mettre à jour le déploiement avec ce profil de configuration.

Téléchargez background_services.mobileconfig à partir de notre dépôt GitHub.

Charger mobileconfig téléchargé dans les profils de configuration Jamf, comme décrit dans Déploiement de profils de configuration personnalisés à l’aide de Jamf Pro |Méthode 2 : Charger un profil de configuration sur Jamf Pro.

Étape 10 : Accorder des autorisations Bluetooth

Attention

macOS 14 (Sonoma) contient de nouvelles améliorations en matière de confidentialité. À compter de cette version, par défaut, les applications ne peuvent pas accéder au Bluetooth sans consentement explicite. Microsoft Defender pour point de terminaison l’utilise si vous configurez des stratégies Bluetooth pour Device Control.

Téléchargez bluetooth.mobileconfig à partir du référentiel GitHub.

Avertissement

La version actuelle de Jamf Pro ne prend pas encore en charge ce type de charge utile. Si vous chargez ce mobileconfig tel qu’il est, Jamf Pro supprime la charge utile non prise en charge et ne s’applique pas aux ordinateurs clients. Vous devez d’abord signer mobileconfig téléchargé, après que Jamf Pro le considérera comme « scellé » et ne le falsifiera pas. Consultez les instructions ci-dessous :

Vous devez avoir au moins un certificat de signature installé dans votre trousseau, même un certificat auto-signé fonctionne. Vous pouvez inspecter ce que vous avez avec :

> /usr/bin/security find-identity -p codesigning -v 1) 70E46A47F552EA8D58521DAC1E7F5144BA3012BC "DevCert" 2) 67FC43F3FAB77662BB7688C114585BAA37CA8175 "Mac Developer: John Doe (1234XX234)" 3) E142DFD879E5EB60FA249FB5B24CEAE3B370394A "Apple Development: Jane Doe 7XX7778888)" 4) 21DE31645BBF1D9F5C46E82E87A6968111E41C75 "Apple Development: me@example.com (8745XX123)" 4 valid identities found

Choisissez l’un d’entre eux et fournissez le texte entre guillemets comme -N paramètre :

/usr/bin/security cms -S -N "DevCert" -i bluetooth.mobileconfig -o bluetooth-signed.mobileconfig

Vous pouvez maintenant charger le bluetooth-signed.mobileconfig généré sur Jamf Pro, comme décrit dans Déploiement de profils de configuration personnalisés à l’aide de Jamf Pro|Méthode 2 : Charger un profil de configuration sur Jamf Pro.

Remarque

Bluetooth accordé via le profil de configuration MDM Apple n’est pas répercuté dans Paramètres système => Confidentialité & Sécurité => Bluetooth.

Étape 11 : Planifier des analyses avec Microsoft Defender pour point de terminaison sur macOS

Suivez les instructions fournies dans Planifier des analyses avec Microsoft Defender pour point de terminaison sur macOS.

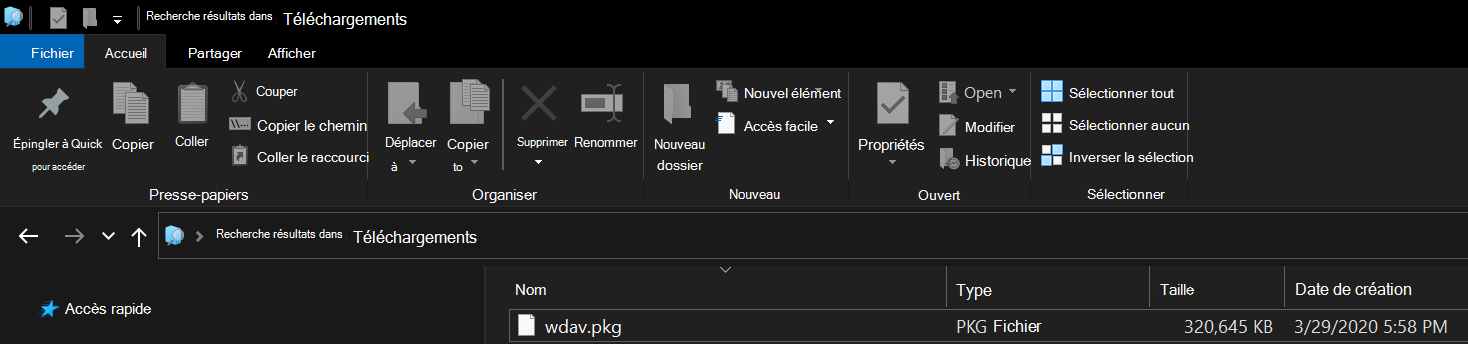

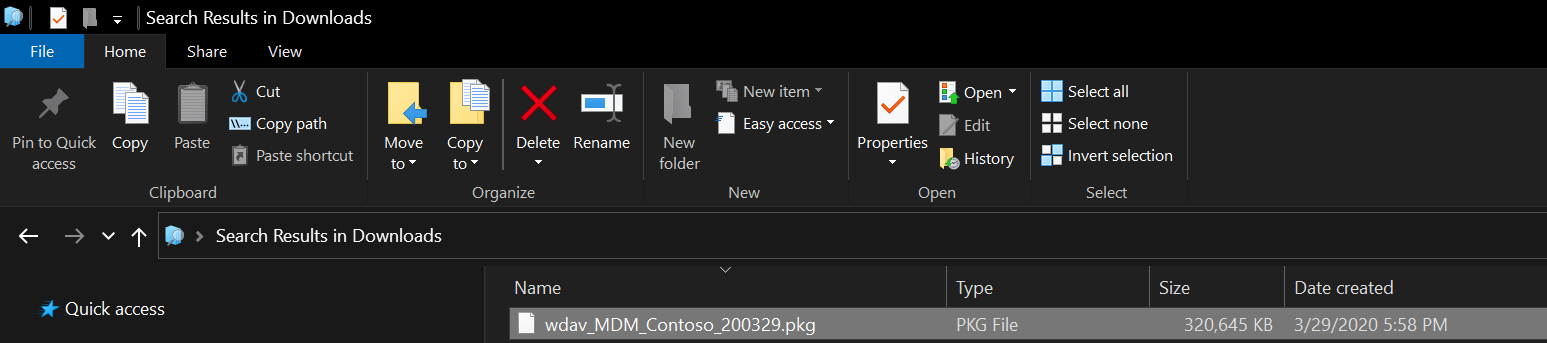

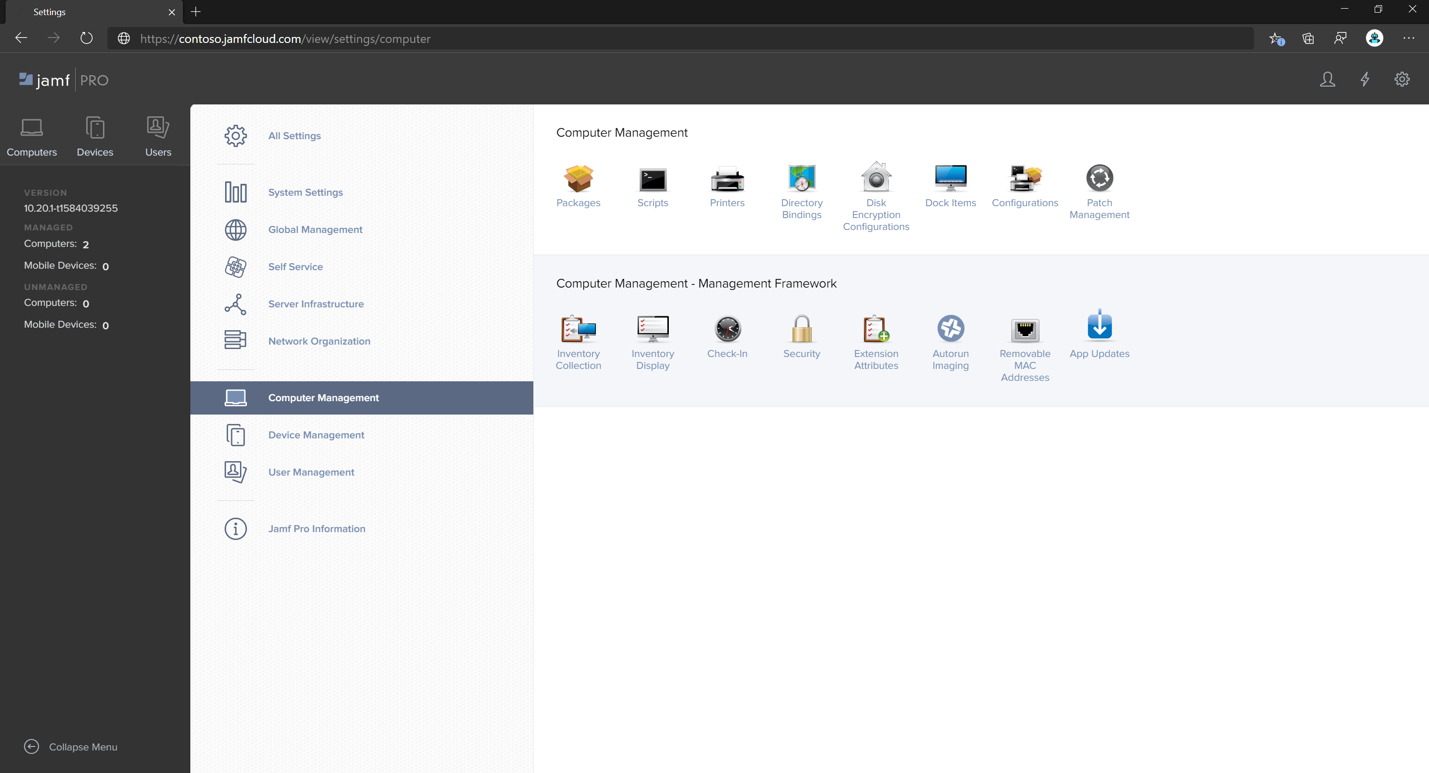

Étape 12 : Déployer Microsoft Defender pour point de terminaison sur macOS

Remarque

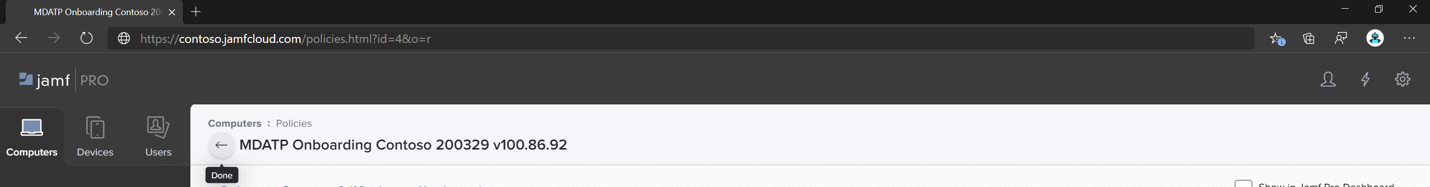

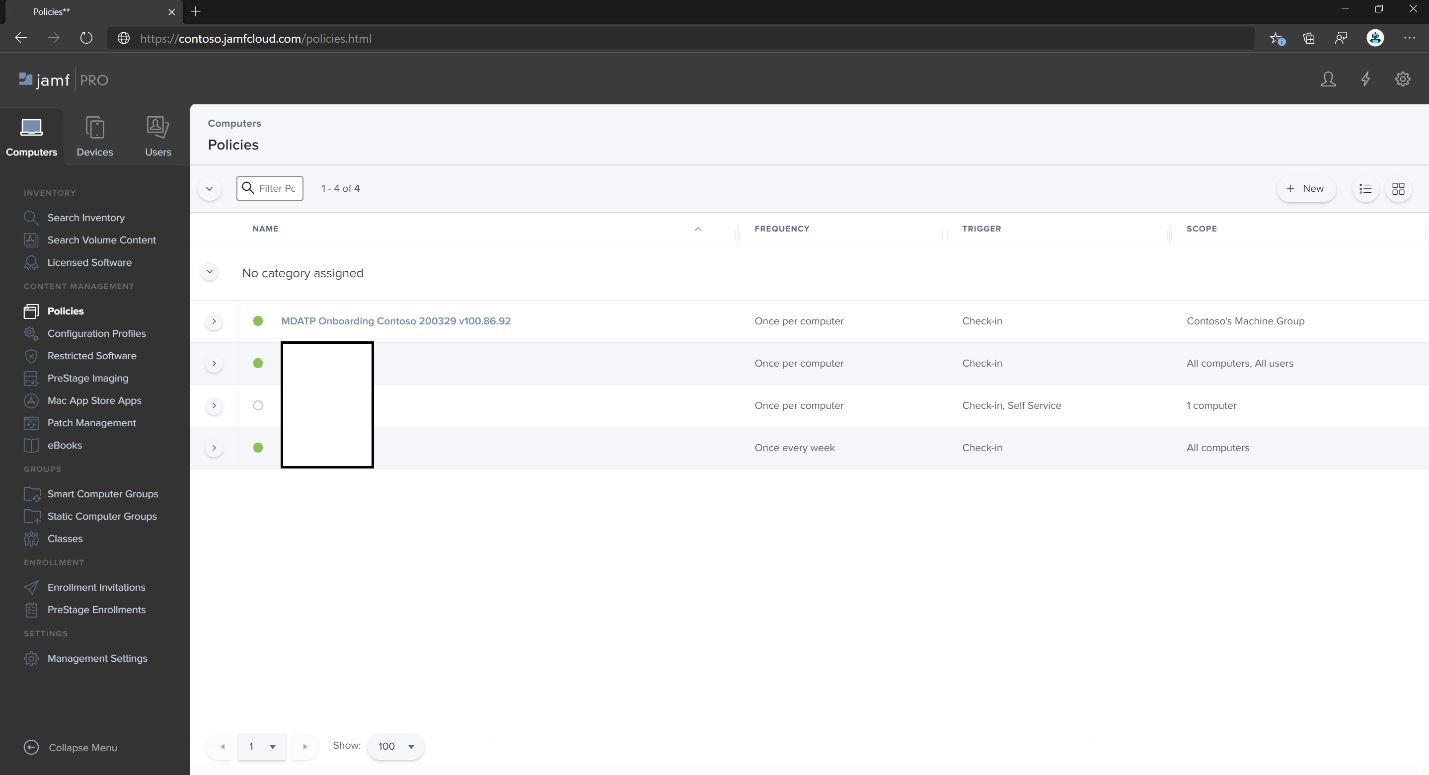

Dans les étapes suivantes, le nom du fichier et les .pkg valeurs Nom d’affichage sont des exemples. Dans ces exemples, 200329 représente la date à laquelle le package et la stratégie ont été créés (au yymmdd format), et v100.86.92 représente la version de l’application Microsoft Defender en cours de déploiement.

Ces valeurs doivent être mises à jour pour se conformer à la convention d’affectation de noms que vous utilisez dans votre environnement pour les packages et les stratégies.

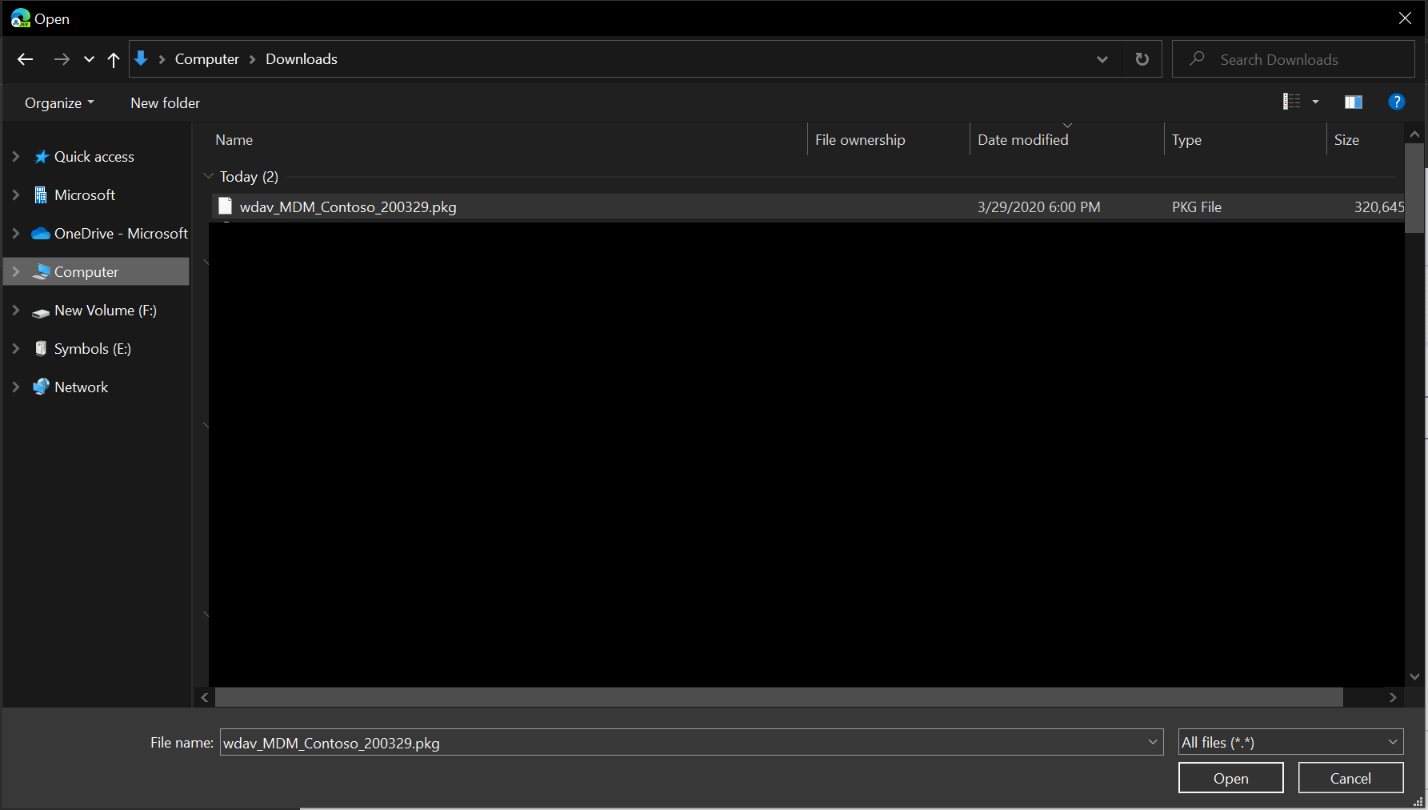

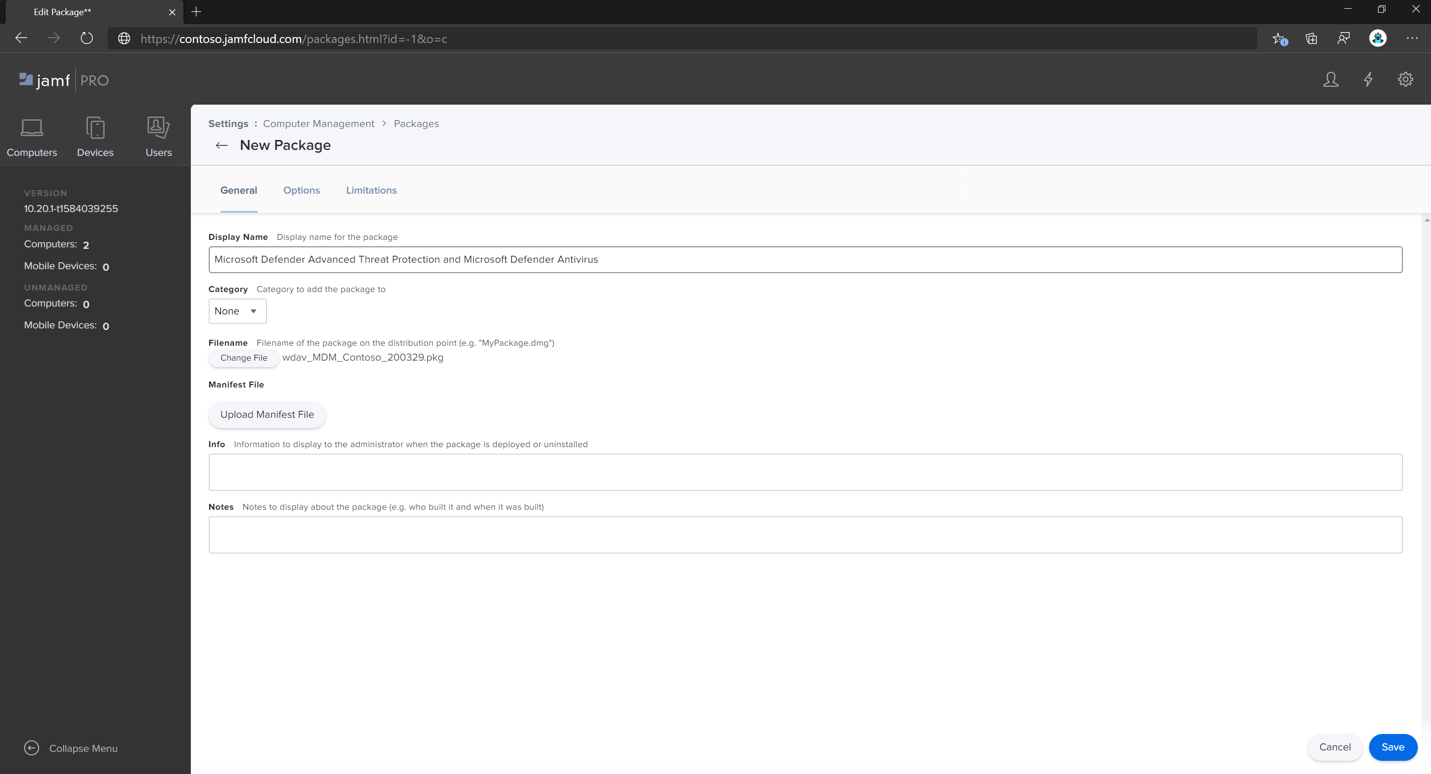

Accédez à l’emplacement où vous avez enregistré

wdav.pkg.Renommez-le en

wdav_MDM_Contoso_200329.pkg.Ouvrez le tableau de bord Jamf Pro.

Sélectionnez votre ordinateur, sélectionnez l’icône d’engrenage en haut, puis sélectionnez Gestion de l’ordinateur.

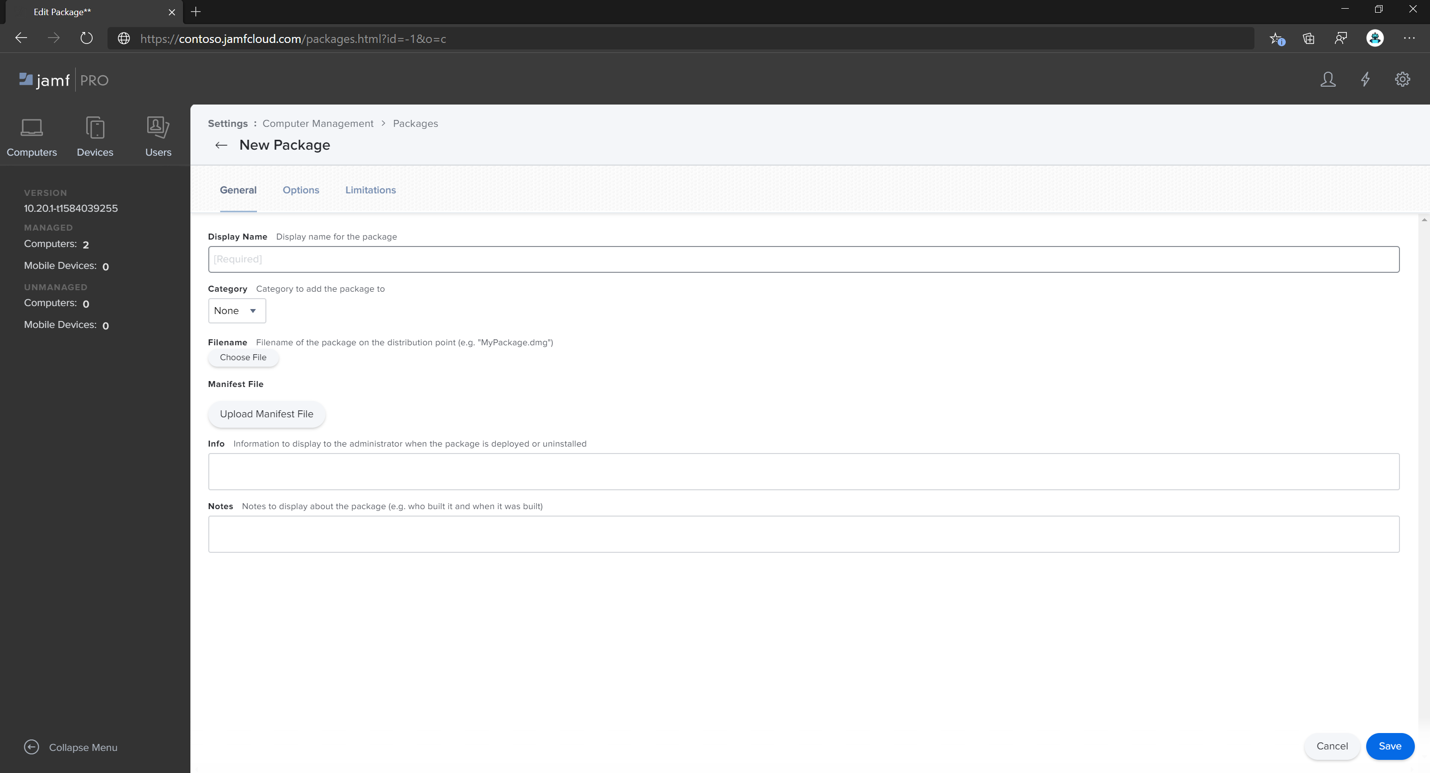

Dans Packages, sélectionnez + Nouveau.

Sous l’onglet Général, dans Nouveau package, spécifiez les détails suivants :

- Nom d’affichage : laissez-le vide pour l’instant. Parce qu’il est réinitialisé lorsque vous choisissez votre pkg.

-

Catégorie :

None (default) -

Nom de fichier :

Choose File

Ouvrez le fichier et pointez-le vers

wdav.pkgouwdav_MDM_Contoso_200329.pkg.Sélectionnez Ouvrir. Définissez le nom d’affichagesur Microsoft Defender Protection avancée contre les menaces et antivirus Microsoft Defender.

- Le fichier manifeste n’est pas obligatoire. Microsoft Defender pour point de terminaison fonctionne sans fichier manifeste.

- Onglet Options : conservez les valeurs par défaut.

- Onglet Limitations : conservez les valeurs par défaut.

Sélectionnez Enregistrer. Le package est chargé dans Jamf Pro.

Le déploiement du package peut prendre quelques minutes.

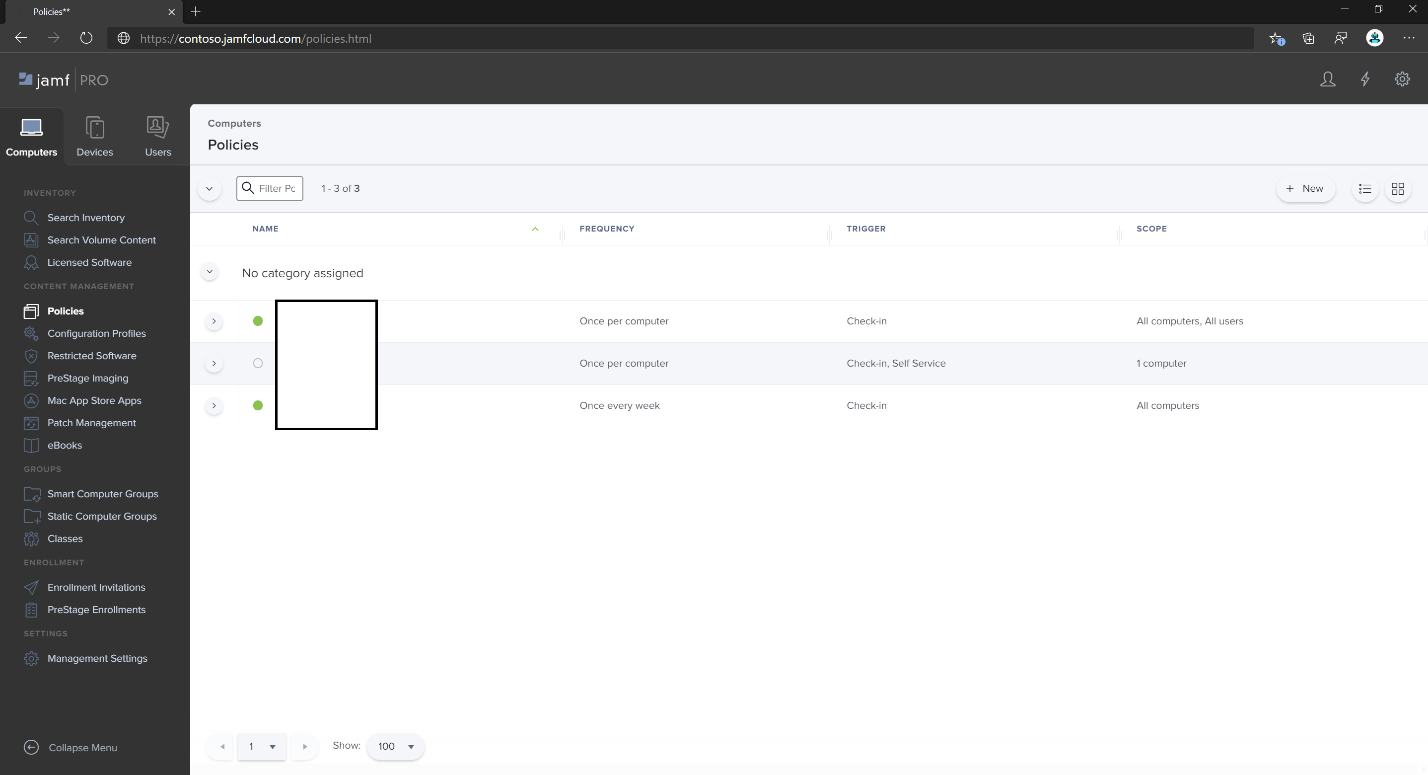

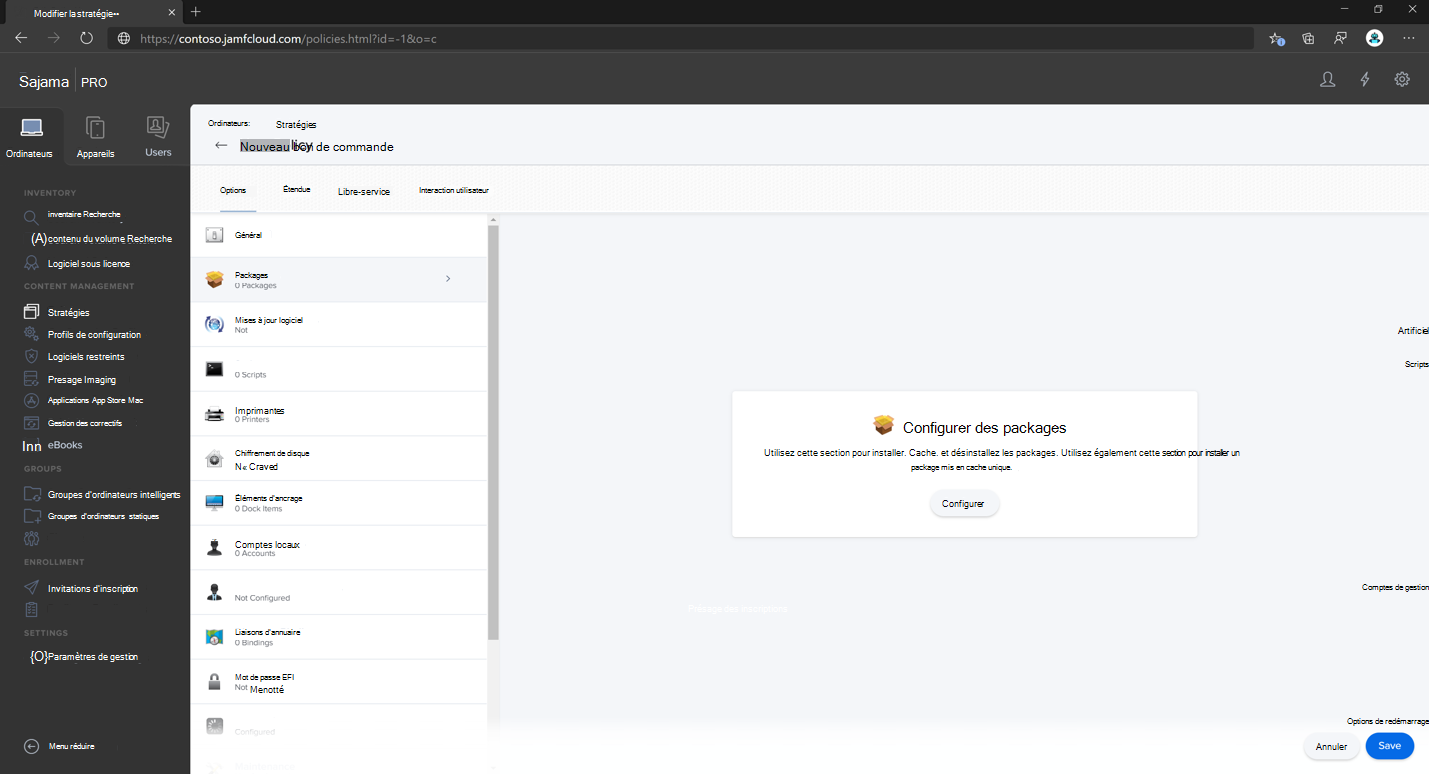

Accédez à la page Stratégies .

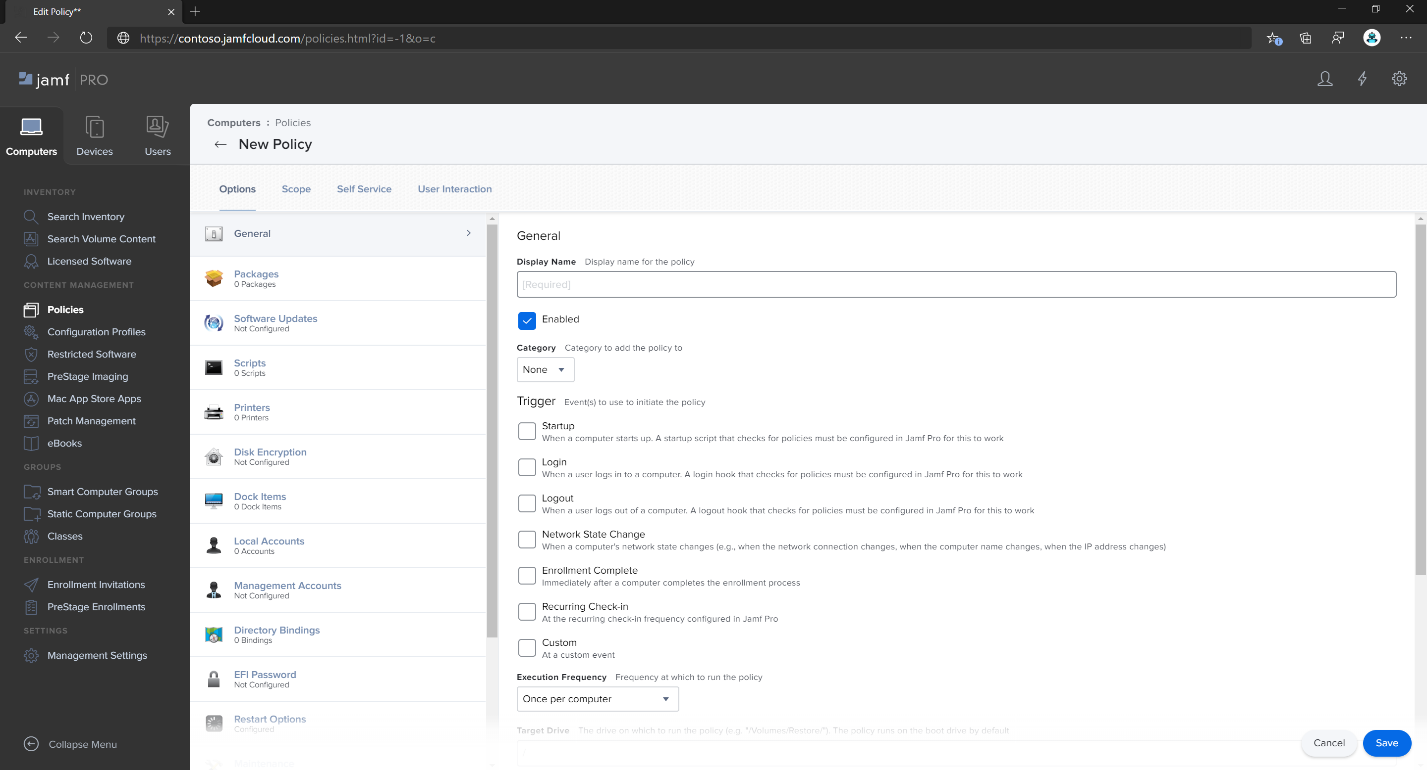

Sélectionnez + Nouveau pour créer une stratégie.

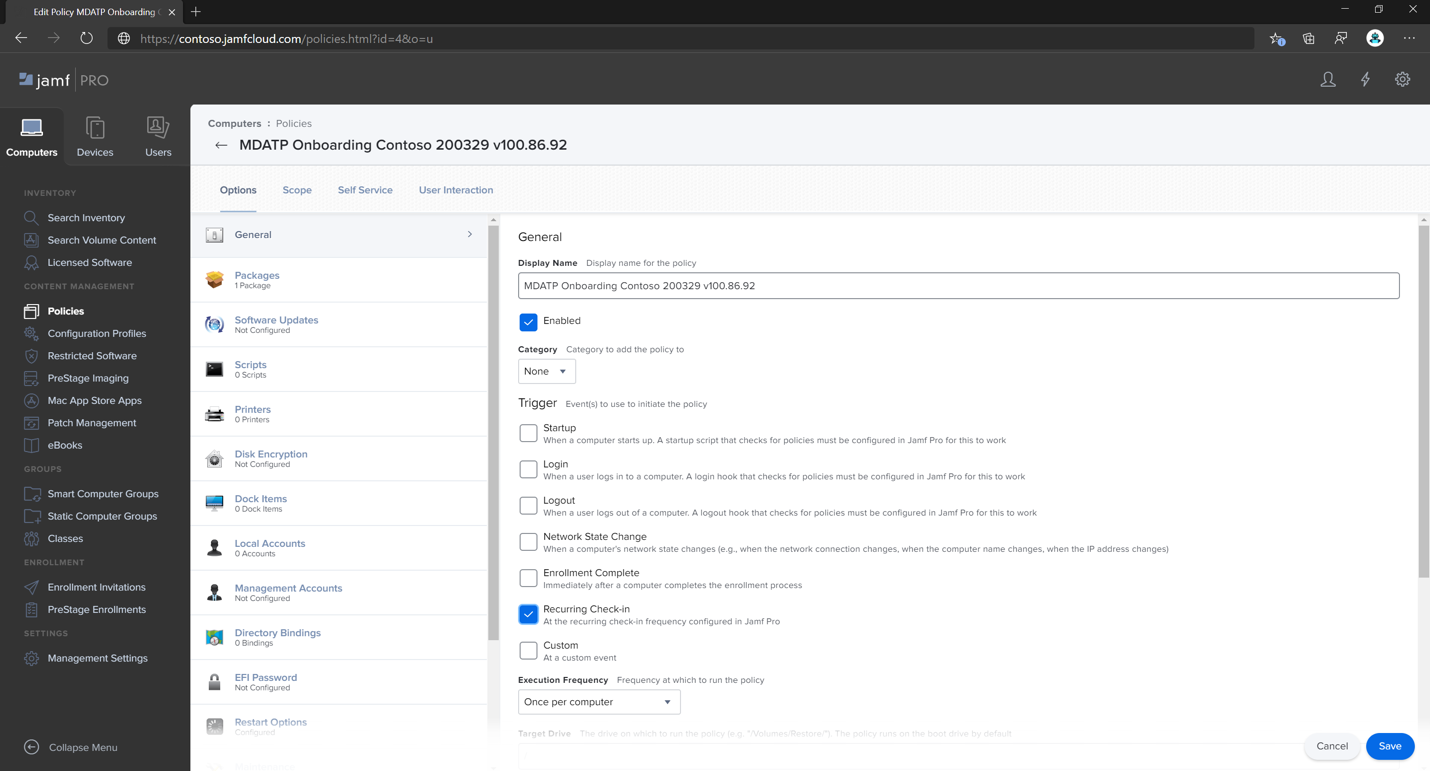

Dans Général, pour nom d’affichage, utilisez

MDATP Onboarding Contoso 200329 v100.86.92 or later.Sélectionnez Archivage périodique.

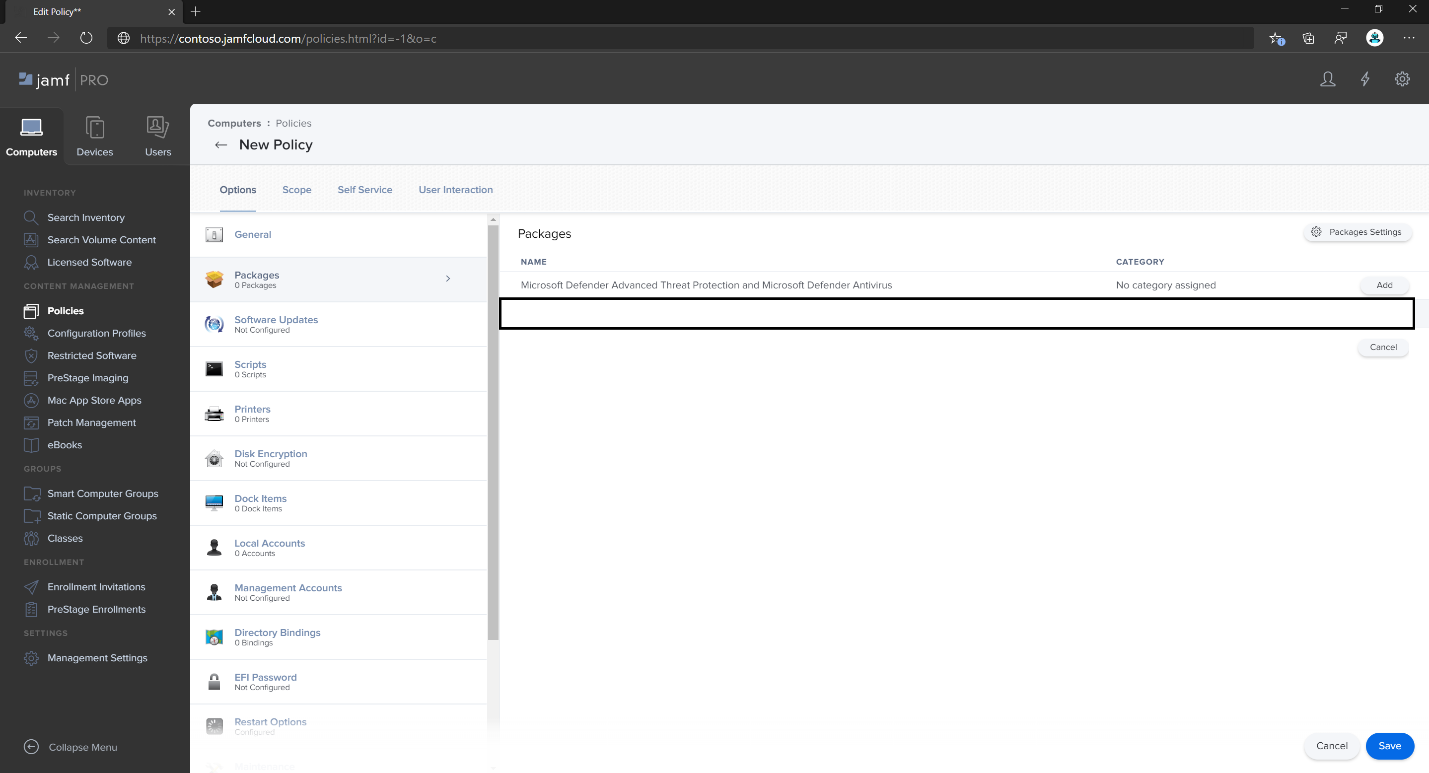

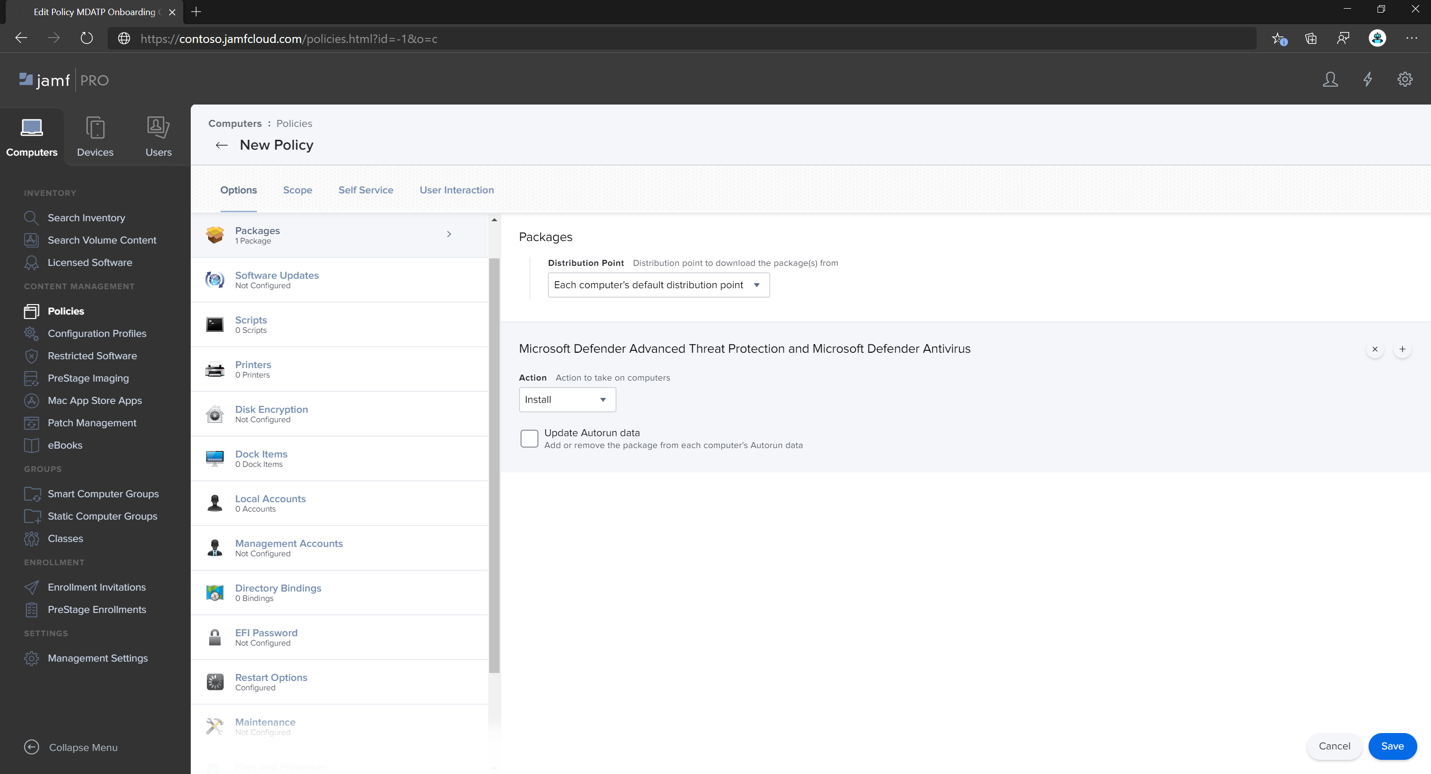

Sélectionnez Enregistrer. Sélectionnez ensuite Packages, puisConfigurer.

Sélectionnez le bouton Ajouter en regard de Microsoft Defender Protection avancée contre les menaces et antivirus Microsoft Defender.

Sélectionnez Enregistrer.

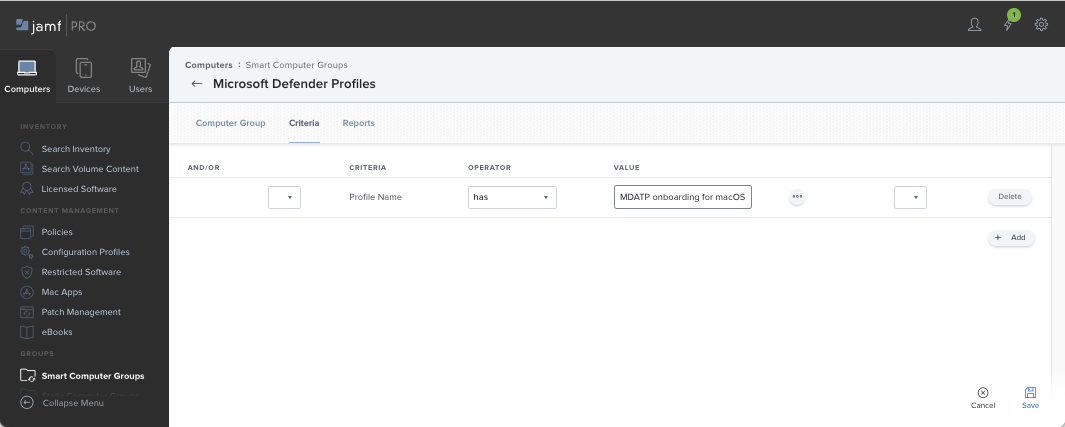

Créez un groupe intelligent pour les machines avec des profils Microsoft Defender.

Pour une meilleure expérience utilisateur, les profils de configuration des ordinateurs inscrits doivent être installés avant le package de Microsoft Defender. Dans la plupart des cas, JamF Pro envoie (push) les profils de configuration immédiatement, et ces stratégies sont exécutées après un certain temps (c’est-à-dire pendant case activée-in). Toutefois, dans certains cas, le déploiement des profils de configuration peut être déployé avec un délai important (autrement dit, si l’ordinateur d’un utilisateur est verrouillé).

Jamf Pro permet de s’assurer que l’ordre est correct. Vous pouvez créer un groupe intelligent pour les machines qui ont déjà reçu le profil de configuration de Microsoft Defender et installer le package de Microsoft Defender uniquement sur ces ordinateurs (et dès qu’ils reçoivent ce profil).

Procédez comme suit :

Créez un groupe intelligent. Dans une nouvelle fenêtre de navigateur, ouvrez Smart Computers Groupes.

Sélectionnez Nouveau et donnez un nom à votre groupe.

Sous l’onglet Critères , sélectionnez Ajouter, puis Afficher les critères avancés.

Sélectionnez Nom du profil comme critère, puis utilisez le nom d’un profil de configuration créé précédemment comme valeur :

Sélectionnez Enregistrer.

Retour à la fenêtre dans laquelle vous configurez une stratégie de package.

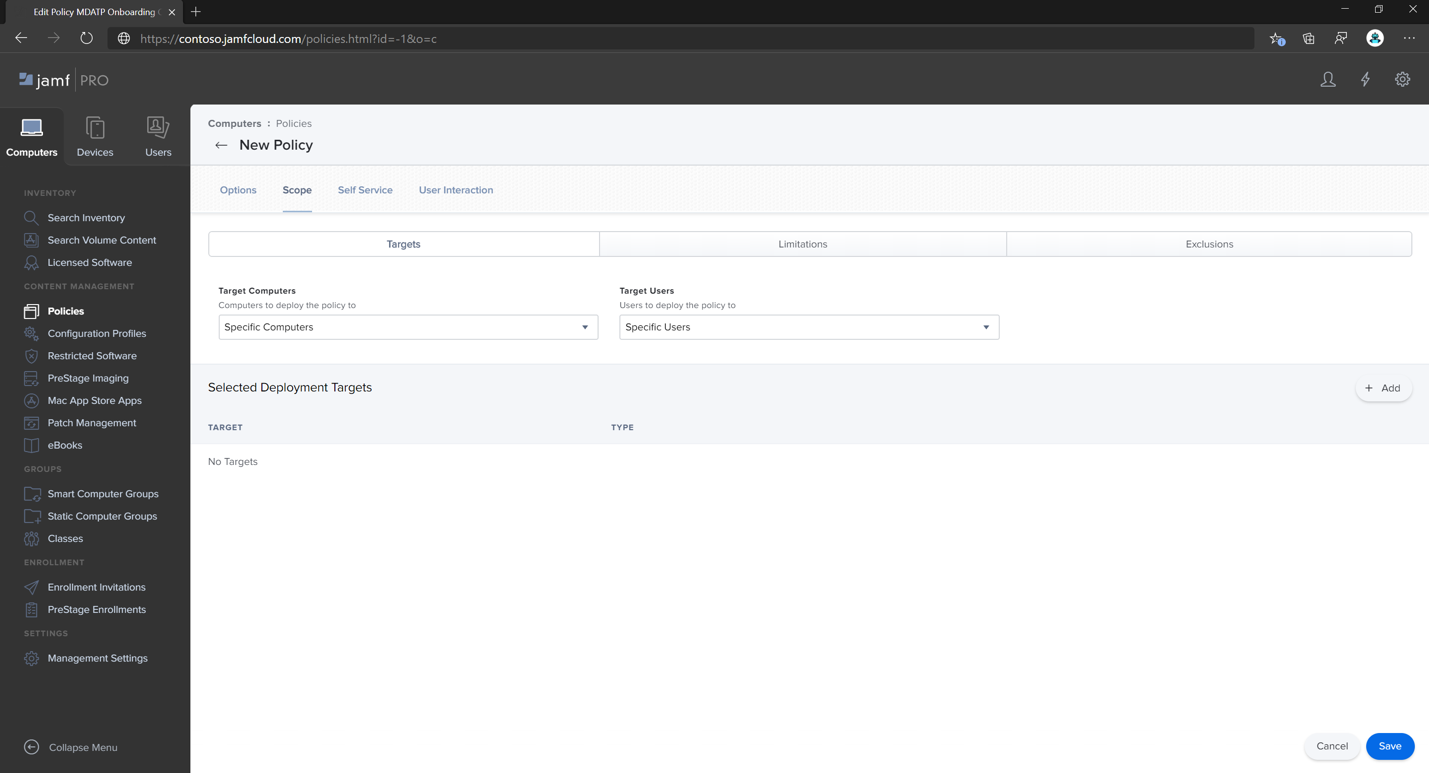

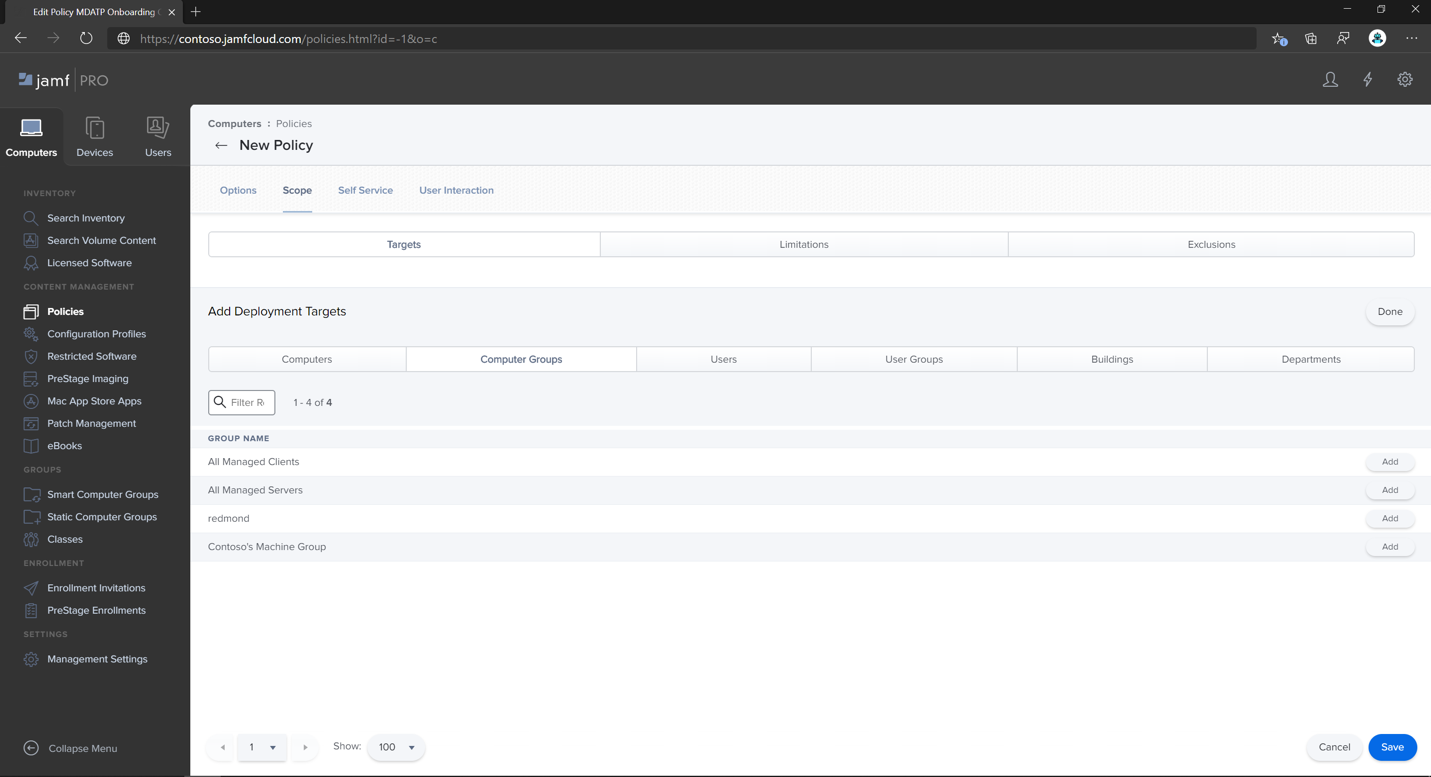

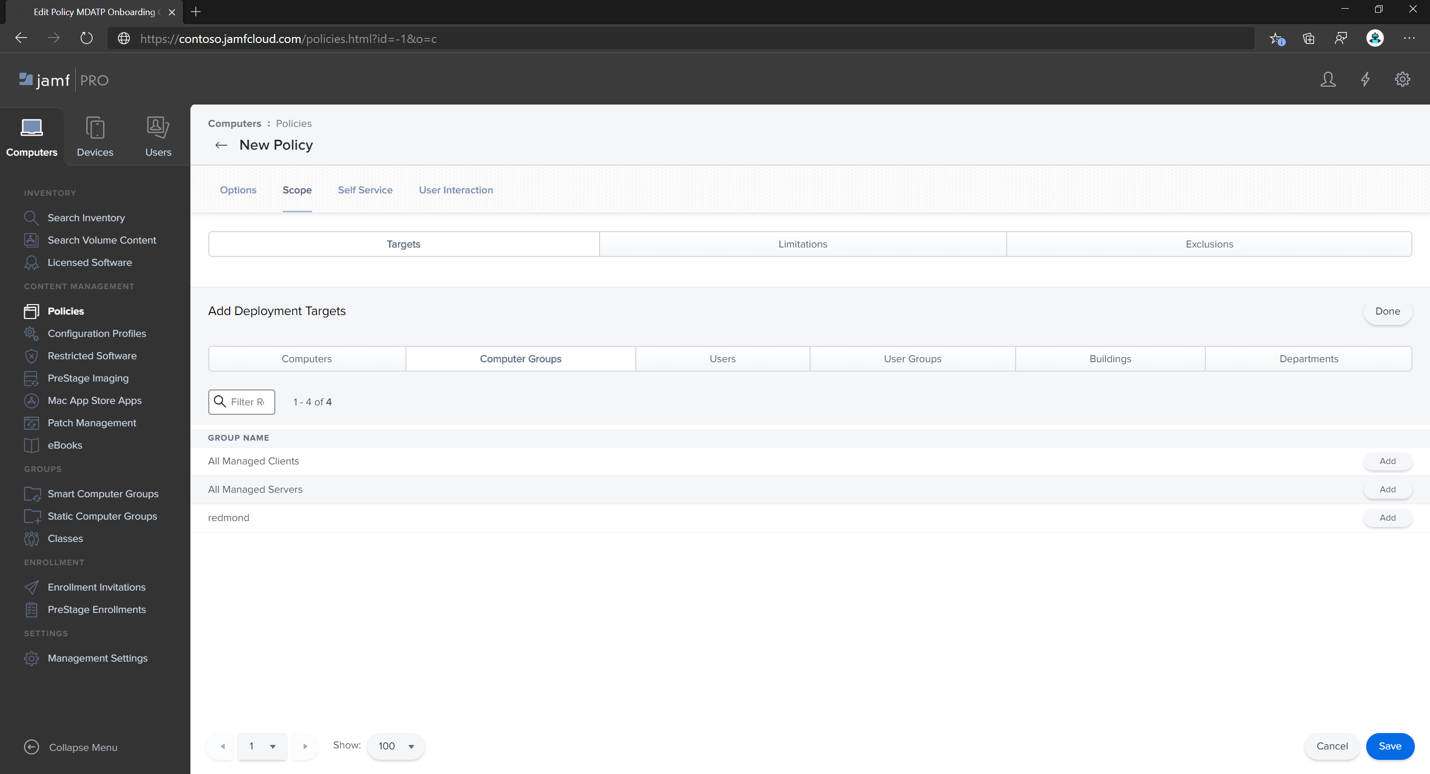

Sélectionnez l’onglet Étendue .

Sélectionnez les ordinateurs cibles.

Sous Étendue, sélectionnez Ajouter.

Basculez vers l’onglet Ordinateur Groupes. Recherchez le groupe intelligent que vous avez créé, puis sélectionnez Ajouter.

- Si vous souhaitez que les utilisateurs installent Defender pour point de terminaison volontairement (ou à la demande), sélectionnez Libre-service.

- Sélectionnez Terminé.

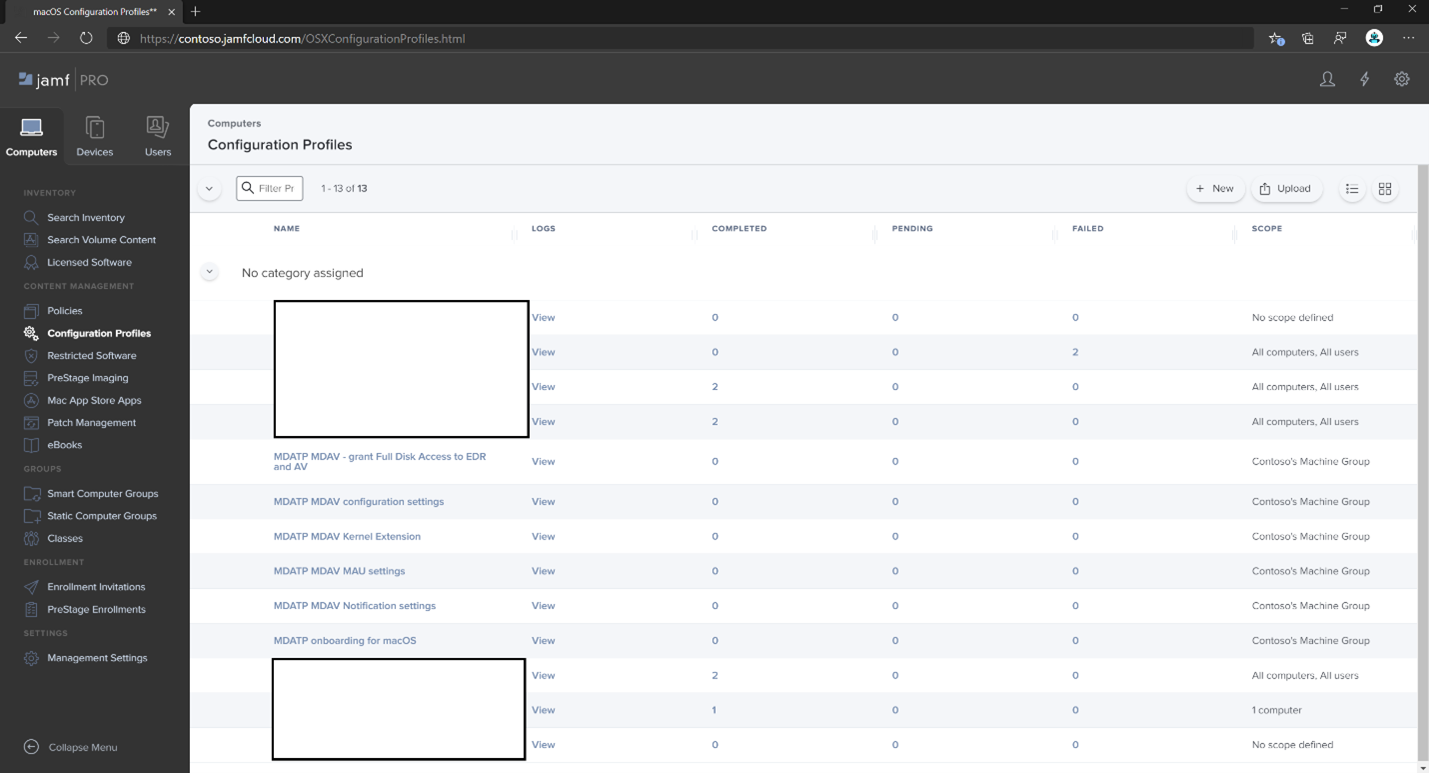

Étendue du profil de configuration

Jamf vous oblige à définir un ensemble de machines pour un profil de configuration. Vous devez vous assurer que tous les ordinateurs recevant le package de Defender reçoivent également tous les profils de configuration répertoriés ci-dessus.

Avertissement

Jamf prend en charge les Groupes smart computer qui autorisent le déploiement, tels que les profils de configuration ou les stratégies sur toutes les machines correspondant à certains critères évalués dynamiquement. Il s’agit d’un concept puissant qui est largement utilisé pour la distribution des profils de configuration.

Toutefois, gardez à l’esprit que ces critères ne doivent pas inclure la présence de Defender sur un ordinateur. Bien que l’utilisation de ce critère puisse sembler logique, elle crée des problèmes difficiles à diagnostiquer.

Defender s’appuie sur tous ces profils au moment de son installation.

La création de profils de configuration en fonction de la présence de Defender retarde efficacement le déploiement des profils de configuration et entraîne un produit initialement défectueux et/ou demande l’approbation manuelle de certaines autorisations d’application, qui sont autrement approuvées automatiquement par les profils. Le déploiement d’une stratégie avec le package de Microsoft Defender après avoir déployé des profils de configuration garantit la meilleure expérience de l’utilisateur final, car toutes les configurations requises seront appliquées avant l’installation du package.

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.