Gérer les alertes Microsoft Defender pour point de terminaison

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Defender pour point de terminaison vous avertit des événements malveillants, des attributs et des informations contextuelles possibles par le biais d’alertes. Un résumé des nouvelles alertes s’affiche et vous pouvez accéder à toutes les alertes dans la file d’attente Alertes.

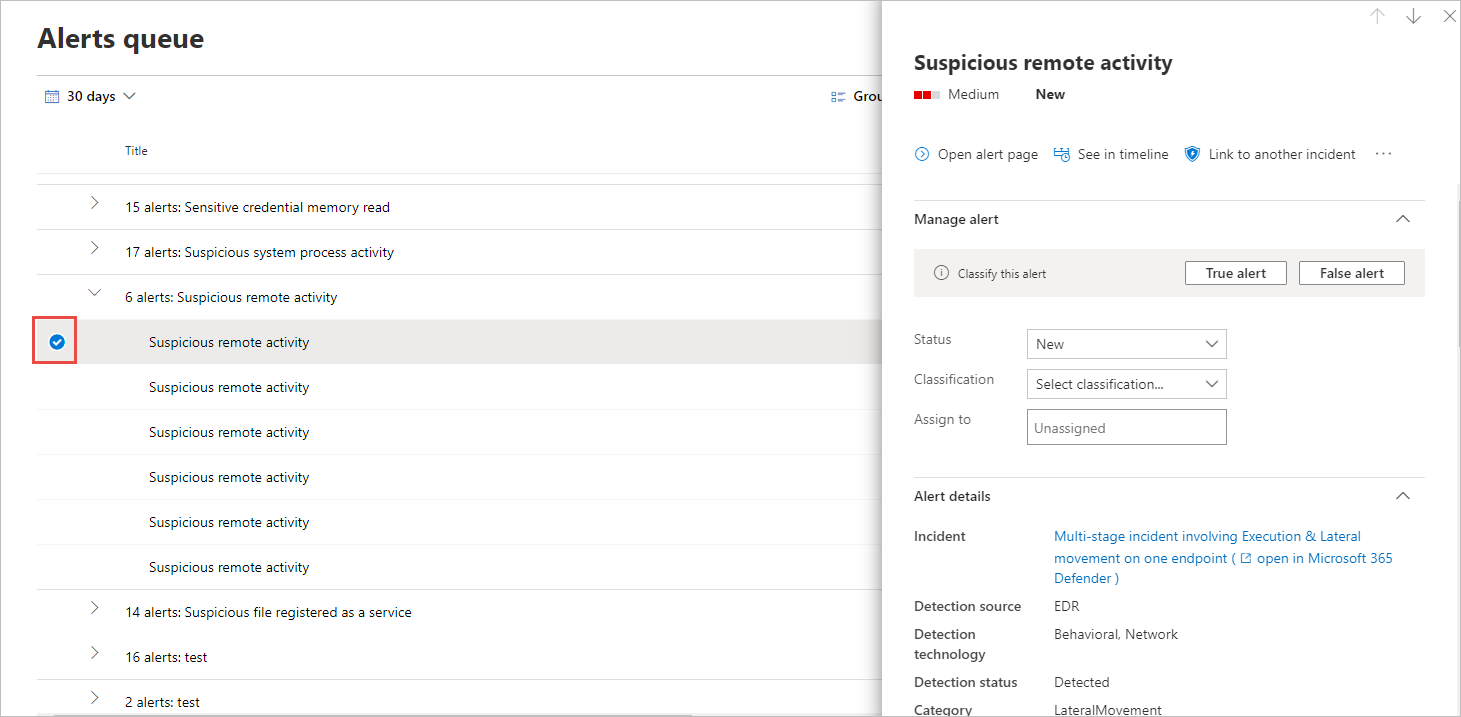

Vous pouvez gérer les alertes en sélectionnant une alerte dans la file d’attente Alertes ou l’onglet Alertes de la page Appareil pour un appareil individuel.

La sélection d’une alerte dans l’un de ces emplacements fait apparaître le volet Gestion des alertes.

Regardez cette vidéo pour découvrir comment utiliser la nouvelle page d’alerte Microsoft Defender pour point de terminaison.

Lien vers un autre incident

Vous pouvez créer un incident à partir de l’alerte ou créer un lien vers un incident existant.

Attribuer des alertes

Si une alerte n’est pas encore attribuée, vous pouvez sélectionner Attribuer à moi pour l’attribuer vous-même.

Supprimer les alertes

Il peut y avoir des scénarios où vous devez supprimer les alertes de l’affichage dans Microsoft Defender XDR. Defender pour point de terminaison vous permet de créer des règles de suppression pour des alertes spécifiques qui sont connues pour être inoffensives, telles que des outils ou des processus connus dans votre organization.

Des règles de suppression peuvent être créées à partir d’une alerte existante. Ils peuvent être désactivés et réactivés si nécessaire.

Lorsqu’une règle de suppression est créée, elle prend effet à partir du moment où la règle est créée. La règle n’affecte pas les alertes existantes déjà dans la file d’attente, avant la création de la règle. La règle sera appliquée uniquement aux alertes qui répondent aux conditions définies après la création de la règle.

Vous avez le choix entre deux contextes pour une règle de suppression :

- Supprimer l’alerte sur cet appareil

- Supprimer l’alerte dans mon organization

Le contexte de la règle vous permet d’adapter ce qui est exposé dans le portail et de vous assurer que seules les alertes de sécurité réelles sont exposées dans le portail.

Vous pouvez utiliser les exemples du tableau suivant pour vous aider à choisir le contexte d’une règle de suppression :

| Contexte | Définition | Exemples de scénarios |

|---|---|---|

| Supprimer l’alerte sur cet appareil | Les alertes avec le même titre d’alerte et sur cet appareil spécifique uniquement sont supprimées. Toutes les autres alertes sur cet appareil ne seront pas supprimées. |

|

| Supprimer l’alerte dans mon organization | Les alertes avec le même titre d’alerte sur n’importe quel appareil sont supprimées. |

|

Supprimer une alerte et créer une règle de suppression

Create des règles personnalisées pour contrôler quand les alertes sont supprimées ou résolues. Vous pouvez contrôler le contexte de suppression d’une alerte en spécifiant le titre de l’alerte, l’indicateur de compromission et les conditions. Après avoir spécifié le contexte, vous serez en mesure de configurer l’action et l’étendue sur l’alerte.

Sélectionnez l’alerte que vous souhaitez supprimer. Le volet Gestion des alertes s’affiche.

Sélectionnez Create une règle de suppression.

Vous pouvez créer une condition de suppression à l’aide de ces attributs. Un opérateur AND étant appliqué entre chaque condition, la suppression se produit uniquement si toutes les conditions sont remplies.

- Fichier SHA1

- Nom de fichier - caractère générique pris en charge

- Chemin d’accès au dossier - caractère générique pris en charge

- Adresse IP

- URL - caractère générique pris en charge

- Ligne de commande - caractère générique pris en charge

Sélectionnez le CIO de déclenchement.

Spécifiez l’action et l’étendue de l’alerte.

Vous pouvez résoudre automatiquement une alerte ou la masquer dans le portail. Les alertes résolues automatiquement s’affichent dans la section résolue de la file d’attente des alertes, de la page d’alerte et de l’appareil chronologie et apparaissent comme résolues dans les API Defender pour point de terminaison.

Les alertes marquées comme masquées sont supprimées de l’ensemble du système, à la fois sur les alertes associées de l’appareil et dans le tableau de bord, et ne sont pas diffusées sur les API Defender pour point de terminaison.

Entrez un nom de règle et un commentaire.

Cliquez sur Save (Enregistrer).

Afficher la liste des règles de suppression

Dans le volet de navigation, sélectionnez Paramètres Points>de terminaison> Suppressiond’alertedes règles>.

La liste des règles de suppression affiche toutes les règles que les utilisateurs de votre organization ont créées.

Pour plus d’informations sur la gestion des règles de suppression, consultez Gérer les règles de suppression.

Modifier le status d’une alerte

Vous pouvez catégoriser les alertes (nouvelles, en cours ou résolues) en modifiant leur status à mesure que votre investigation progresse. Cela vous permet d’organiser et de gérer la façon dont votre équipe peut répondre aux alertes.

Par exemple, un responsable d’équipe peut passer en revue toutes les nouvelles alertes et décider de les affecter à la file d’attente En cours pour une analyse plus approfondie.

Le responsable d’équipe peut également affecter l’alerte à la file d’attente Résolue s’il sait que l’alerte est sans gravité, qu’elle provient d’un appareil qui n’est pas pertinent (par exemple, un appareil appartenant à un administrateur de sécurité) ou qui est traité par le biais d’une alerte antérieure.

Classification de l’alerte

Vous pouvez choisir de ne pas définir de classification ou de spécifier si une alerte est une alerte vraie ou fausse. Il est important de fournir la classification des vrais positifs/faux positifs. Cette classification est utilisée pour surveiller la qualité des alertes et rendre les alertes plus précises. Le champ « détermination » définit une fidélité supplémentaire pour une classification « vrai positif ».

Les étapes de classification des alertes sont incluses dans cette vidéo :

Ajouter des commentaires et afficher l’historique d’une alerte

Vous pouvez ajouter des commentaires et afficher les événements historiques relatifs à une alerte pour voir les modifications précédentes apportées à l’alerte.

Chaque fois qu’une modification ou un commentaire est apporté à une alerte, il est enregistré dans la section Commentaires et historique .

Les commentaires ajoutés apparaissent instantanément dans le volet.

Articles connexes

- Exclusions pour Microsoft Defender pour point de terminaison et antivirus Microsoft Defender

- Gérer des règles de suppression

- Afficher et organiser la file d’attente d’alertes Microsoft Defender pour point de terminaison

- Examiner les alertes Microsoft Defender pour point de terminaison

- Examiner un fichier associé à une alerte Microsoft Defender pour point de terminaison

- Examiner les appareils dans la liste des appareils Microsoft Defender pour point de terminaison

- Examiner une adresse IP associée à une alerte Microsoft Defender pour point de terminaison

- Examiner un domaine associé à une alerte Microsoft Defender pour point de terminaison

- Examiner un compte d’utilisateur dans Microsoft Defender pour point de terminaison

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour