Protection réseau pour Linux

Importante

Certaines informations ont trait à un produit préalablement publié, qui peut être modifié de manière significative avant sa publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

Vue d’ensemble

Microsoft apporte des fonctionnalités de protection réseau à Linux.

La protection réseau permet de réduire la surface d’attaque de vos appareils à partir d’événements Basés sur Internet. Il empêche les employés d’utiliser n’importe quelle application pour accéder à des domaines dangereux qui peuvent héberger :

- escroqueries par hameçonnage

- Exploits

- autres contenus malveillants sur Internet

La protection réseau étend l’étendue de Microsoft Defender SmartScreen pour bloquer tout le trafic HTTP sortant qui tente de se connecter à des sources de mauvaise réputation. Les blocs sur le trafic HTTP sortant sont basés sur le domaine ou le nom d’hôte.

Filtrage de contenu web pour Linux

Vous pouvez utiliser le filtrage de contenu web à des fins de test avec Protection réseau pour Linux. Consultez Filtrage de contenu web.

Problèmes connus

- La protection réseau est implémentée en tant que tunnel de réseau privé virtuel (VPN). Des options de routage de paquets avancées utilisant des scripts nftables/iptables personnalisés sont disponibles.

- L’expérience utilisateur bloquer/avertir n’est pas disponible (les commentaires des clients sont collectés pour améliorer la conception)

Remarque

La plupart des installations serveurs de Linux ne disposent pas d’une interface utilisateur graphique et d’un navigateur web. Pour évaluer l’efficacité de la protection contre les menaces web Linux avec Linux, nous vous recommandons de tester sur un serveur hors production avec une interface utilisateur graphique et un navigateur web.

Configuration requise

- Licences : Microsoft Defender pour point de terminaison locataire (peut être une version d’évaluation) et exigences spécifiques à la plateforme trouvées dans Microsoft Defender pour point de terminaison pour les plateformes non Windows

- Machines intégrées :

- Version minimale de Linux : pour obtenir la liste des distributions prises en charge, consultez Microsoft Defender pour point de terminaison sur Linux.

- Microsoft Defender pour point de terminaison version du client Linux : 101.78.13 ou version ultérieure sur Insiders-Slow ou insiders-Fast channel.

Importante

Pour évaluer la protection du réseau pour Linux, envoyez un e-mail à «xplatpreviewsupport@microsoft.com » avec votre ID d’organisation. Nous allons activer la fonctionnalité sur votre locataire par demande.

Instructions

Déployer Linux manuellement, consultez Déployer Microsoft Defender pour point de terminaison manuellement sur Linux

L’exemple suivant montre la séquence de commandes nécessaires au package mdatp sur ubuntu 20.04 pour insiders-Fast channel.

curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/20.04/insiders-fast.list

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-insiders-fast.list

sudo apt-get install gpg

curl https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add -

sudo apt-get install apt-transport-https

sudo apt-get update

sudo apt install -y mdatp

Intégration d’appareils

Pour intégrer l’appareil, vous devez télécharger le package d’intégration Python pour le serveur Linux à partir de Microsoft Defender XDR -> Paramètres -> Gestion des appareils -> Intégration et exécuter :

sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.py

Validation

Vérifiez que la protection réseau a un effet sur les sites toujours bloqués :

Inspecter les journaux de diagnostic

sudo mdatp log level set --level debug sudo tail -f /var/log/microsoft/mdatp/microsoft_defender_np_ext.log

Pour quitter le mode de validation

Désactivez la protection réseau et redémarrez la connexion réseau :

sudo mdatp config network-protection enforcement-level --value disabled

Configuration avancée

Par défaut, la protection réseau Linux est active sur la passerelle par défaut ; le routage et le tunneling sont configurés en interne. Pour personnaliser les interfaces réseau, remplacez le paramètre networkSetupMode par le fichier de configuration /opt/microsoft/mdatp/conf/ et redémarrez le service :

sudo systemctl restart mdatp

Le fichier de configuration permet également à l’utilisateur de personnaliser :

- paramètre de proxy

- Magasins de certificats SSL

- nom de l’appareil de tunneling

- IP

- et bien plus encore

Les valeurs par défaut ont été testées pour toutes les distributions, comme décrit dans Microsoft Defender pour point de terminaison sur Linux

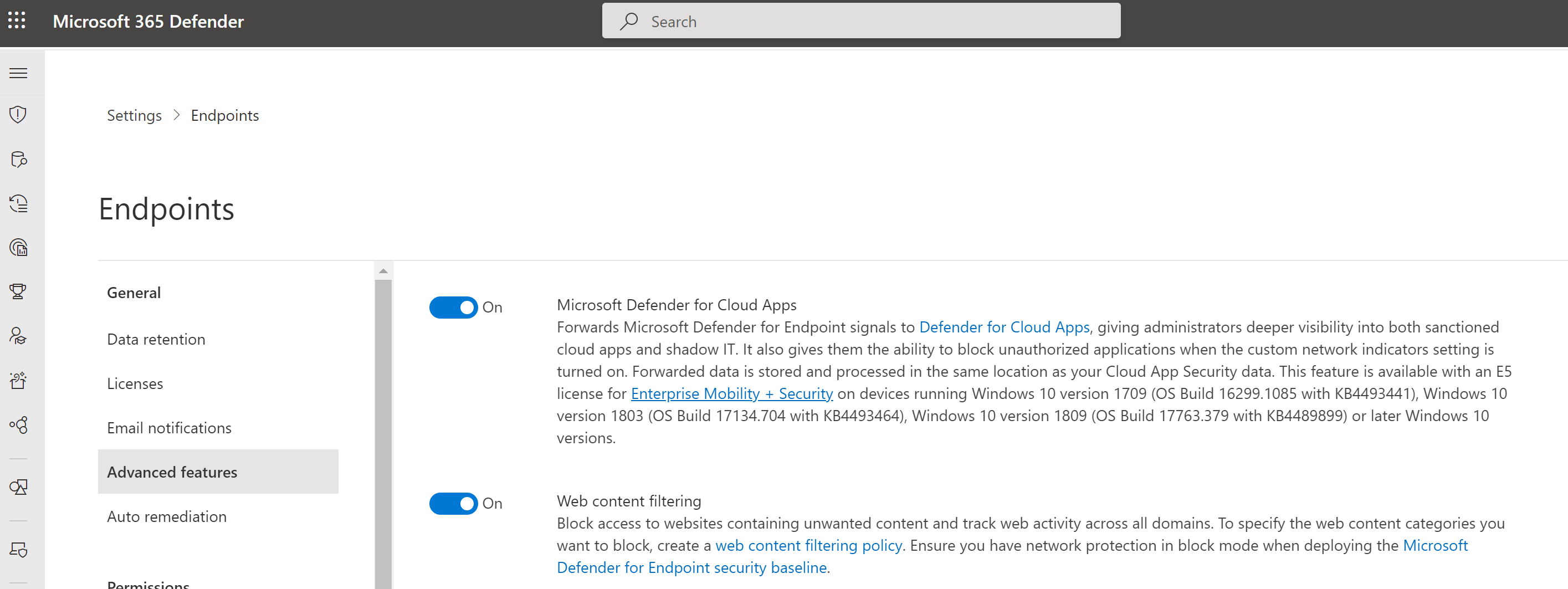

Portail Microsoft Defender

Vérifiez également que dans Microsoft Defender>Paramètres> Points determinaisonFonctionnalités avancées>, le bouton bascule « Indicateurs réseau personnalisés » est activé.

Importante

Le bouton bascule « Indicateurs réseau personnalisés » ci-dessus contrôle l’activation des indicateurs personnaliséspour TOUTES les plateformes prenant en charge la protection réseau, y compris Windows. Rappelez-vous que, sur Windows, pour que les indicateurs soient appliqués, la protection réseau doit également être activée explicitement.

Comment explorer les fonctionnalités

Découvrez comment protéger votre organization contre les menaces web à l’aide de la protection contre les menaces web.

- La protection contre les menaces web fait partie de la protection web dans Microsoft Defender pour point de terminaison. Il utilise la protection réseau pour sécuriser vos appareils contre les menaces web.

Exécutez le flux Indicateurs personnalisés de compromission pour obtenir des blocs sur le type d’indicateur personnalisé.

Explorez le filtrage de contenu web.

Remarque

Si vous supprimez une stratégie ou modifiez des groupes d’appareils en même temps, cela peut entraîner un retard dans le déploiement de la stratégie. Conseil professionnel : vous pouvez déployer une stratégie sans sélectionner de catégorie sur un groupe d’appareils. Cette action crée une stratégie d’audit uniquement pour vous aider à comprendre le comportement des utilisateurs avant de créer une stratégie de bloc.

La création de groupes d’appareils est prise en charge dans Defender pour point de terminaison Plan 1 et Plan 2.

Intégrez Microsoft Defender pour point de terminaison à Defender for Cloud Apps et vos appareils macOS compatibles avec la protection réseau disposeront de fonctionnalités d’application de stratégie de point de terminaison.

Remarque

La découverte et d’autres fonctionnalités ne sont actuellement pas prises en charge sur ces plateformes.

Scénarios

Les scénarios suivants sont pris en charge pendant la préversion publique :

Protection contre les menaces web

La protection contre les menaces web fait partie de la protection web dans Microsoft Defender pour point de terminaison. Il utilise la protection réseau pour sécuriser vos appareils contre les menaces web. En s’intégrant à Microsoft Edge et aux navigateurs tiers populaires comme Chrome et Firefox, la protection contre les menaces web arrête les menaces web sans proxy web. La protection contre les menaces web peut protéger les appareils lorsqu’ils sont locaux ou absents. La protection contre les menaces web arrête l’accès aux types de sites suivants :

- sites d’hameçonnage

- vecteurs de programmes malveillants

- sites d’exploitation

- sites non approuvés ou de mauvaise réputation

- sites que vous avez bloqués dans votre liste d’indicateurs personnalisés

Pour plus d’informations, consultez Protéger votre organization contre les menaces web

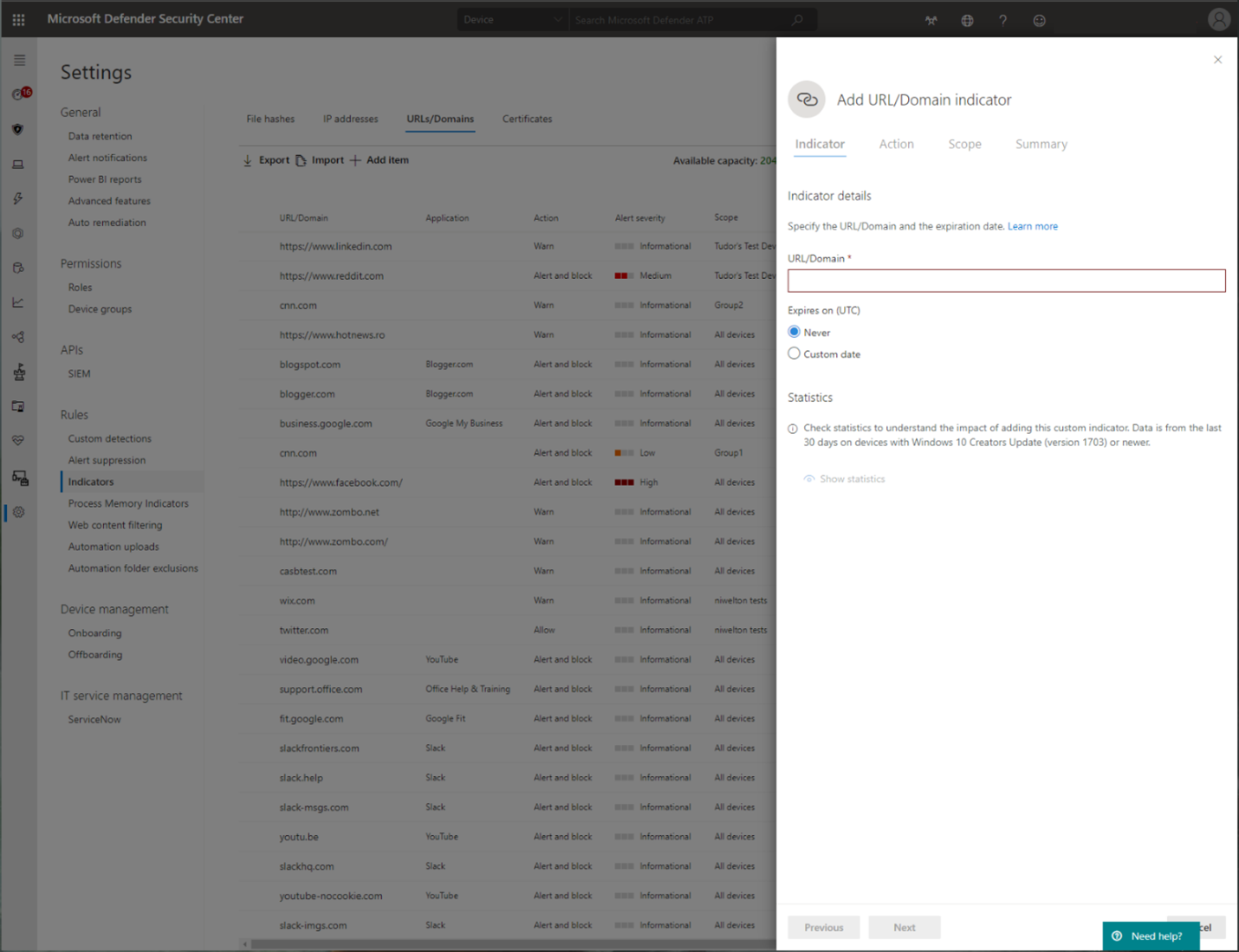

Indicateurs personnalisés de compromission

L’indicateur de correspondance de compromission (IoC) est une fonctionnalité essentielle dans chaque solution endpoint protection. Cette fonctionnalité permet à SecOps de définir une liste d’indicateurs de détection et de blocage (prévention et réponse).

Créez des indicateurs qui définissent la détection, la prévention et l’exclusion des entités. Vous pouvez définir l’action à entreprendre, ainsi que la durée d’application de l’action et l’étendue du groupe d’appareils auquel l’appliquer.

Les sources actuellement prises en charge sont le moteur de détection cloud de Defender pour point de terminaison, le moteur automatisé d’investigation et de correction et le moteur de prévention des points de terminaison (antivirus Microsoft Defender).

Pour plus d’informations, consultez : Créer des indicateurs pour les adresses IP et les URL/domaines.

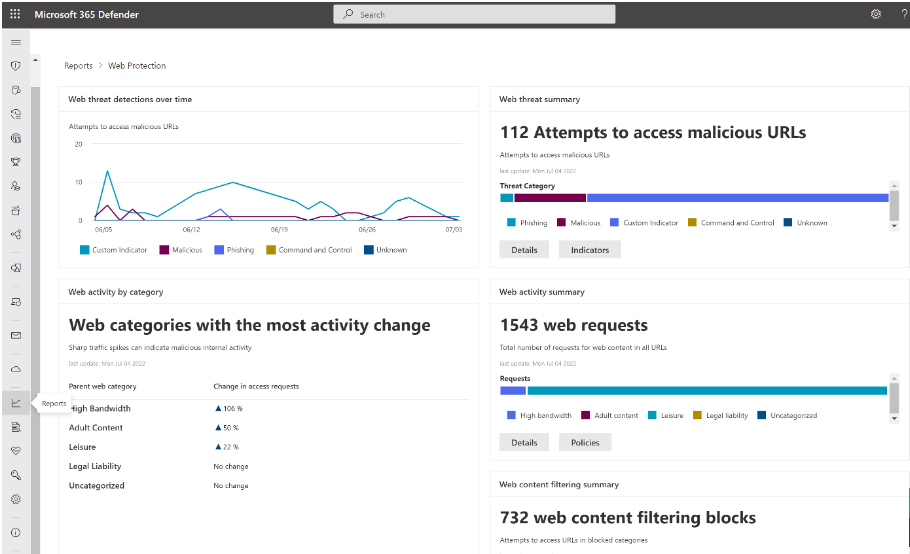

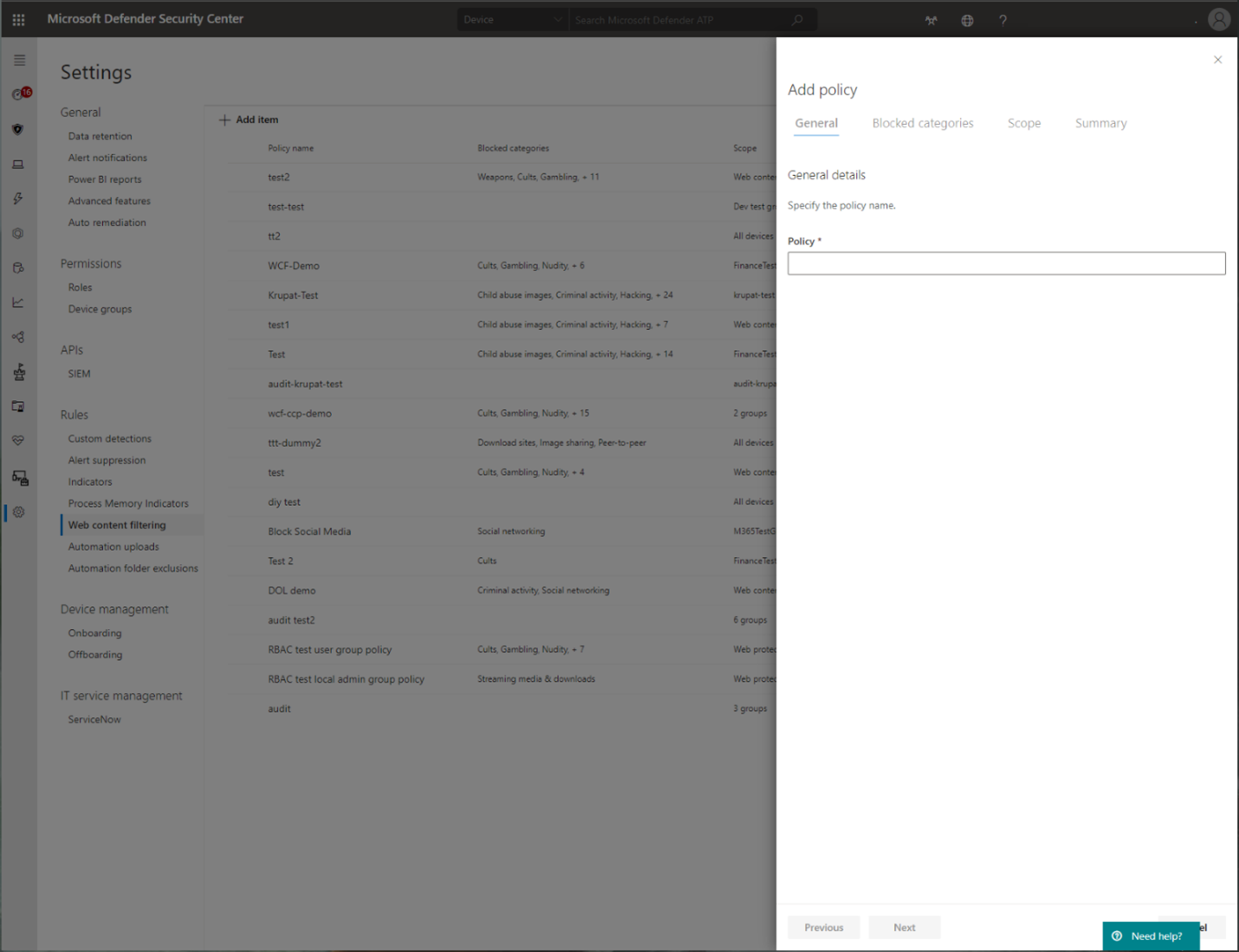

Filtrage du contenu web

Le filtrage de contenu web fait partie des fonctionnalités de protection web dans Microsoft Defender pour point de terminaison et Microsoft Defender pour entreprises. Le filtrage de contenu web permet à vos organization de suivre et de réglementer l’accès aux sites web en fonction de leurs catégories de contenu. La plupart de ces sites web (même s’ils ne sont pas malveillants) peuvent être problématiques en raison des réglementations de conformité, de l’utilisation de la bande passante ou d’autres problèmes.

Configurez des stratégies sur vos groupes d’appareils pour bloquer certaines catégories. Le blocage d’une catégorie empêche les utilisateurs au sein de groupes d’appareils spécifiés d’accéder aux URL associées à la catégorie. Pour toute catégorie qui n’est pas bloquée, les URL sont automatiquement auditées. Vos utilisateurs peuvent accéder aux URL sans interruption, et vous allez collecter des statistiques d’accès pour vous aider à créer une décision de stratégie plus personnalisée. Vos utilisateurs verront une notification de blocage si un élément de la page qu’ils consultent effectuent des appels à une ressource bloquée.

Le filtrage de contenu web est disponible sur les principaux navigateurs web, avec des blocs exécutés par Windows Defender SmartScreen (Microsoft Edge) et la protection réseau (Chrome, Firefox, Brave et Opera). Pour plus d’informations sur la prise en charge des navigateurs, consultez Prérequis.

Pour plus d’informations sur la création de rapports, consultez Filtrage de contenu web.

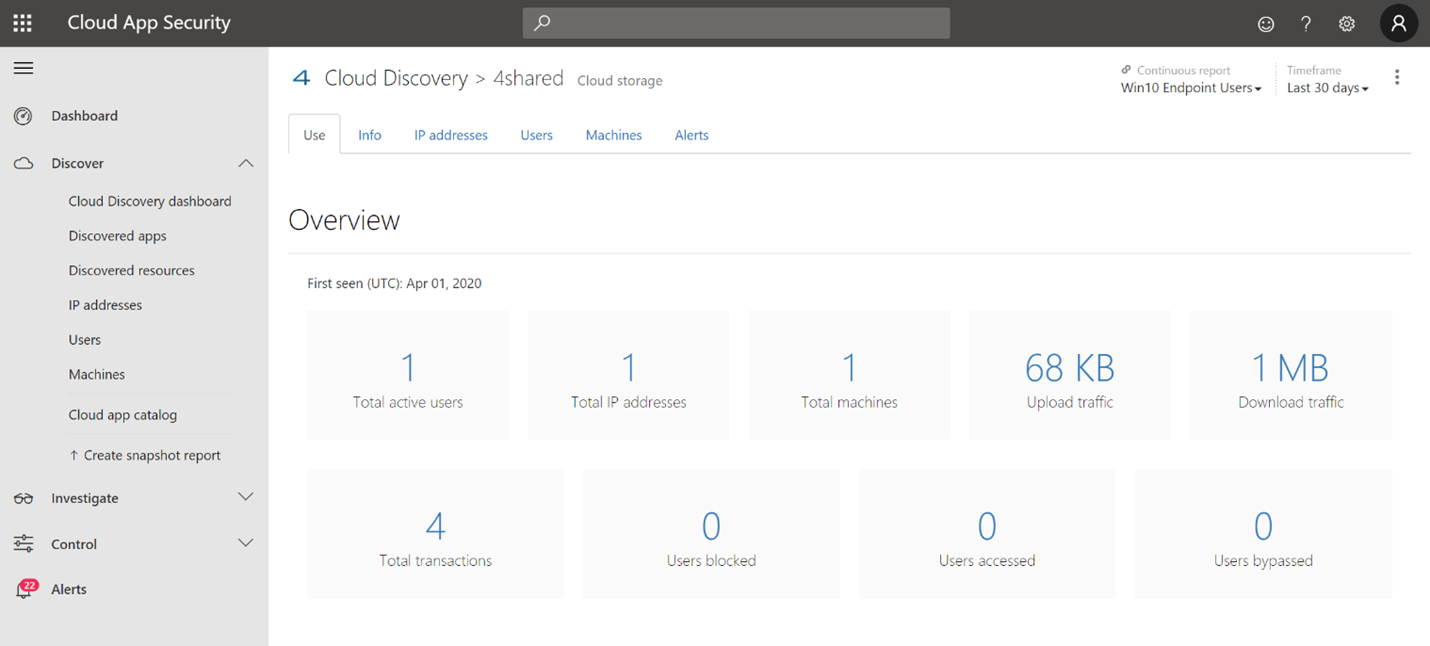

Microsoft Defender for Cloud Apps

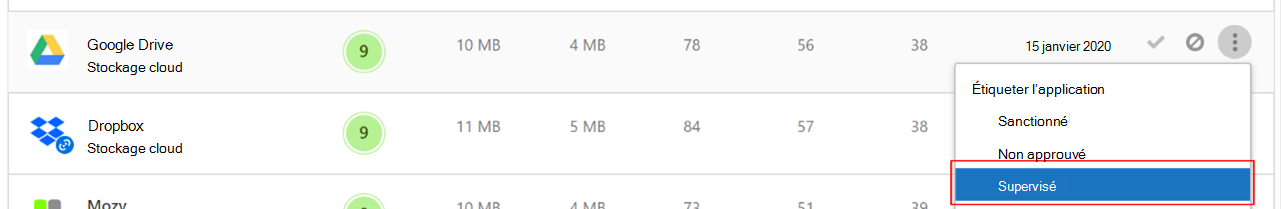

Le catalogue d’applications Microsoft Defender for Cloud Apps/Cloud identifie les applications que vous souhaitez avertir les utilisateurs finaux lors de l’accès avec Microsoft Defender XDR pour point de terminaison, et les marque comme supervisés. Les domaines répertoriés sous applications surveillées seront ensuite synchronisés avec Microsoft Defender XDR pour point de terminaison :

Dans les 10 à 15 minutes, ces domaines seront répertoriés dans Microsoft Defender XDR sous URL>/domaines indicateurs avec Action=Avertir. Dans le contrat SLA d’application (voir les détails à la fin de cet article).

Voir aussi

- Protéger votre réseau

- Activer la protection du réseau

- Protection web

- Créer des indicateurs

- Filtrage du contenu web

- Microsoft Defender pour point de terminaison Linux

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.