Prendre des mesures de réponse sur un fichier

S’applique à :

Importante

Certaines informations contenues dans cet article concernent le produit en préversion, qui peut être considérablement modifié avant sa publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Répondez rapidement aux attaques détectées en arrêtant et en mettant en quarantaine des fichiers ou en bloquant un fichier. Après avoir pris des mesures sur les fichiers, vous pouvez case activée sur les détails de l’activité dans le Centre de notifications.

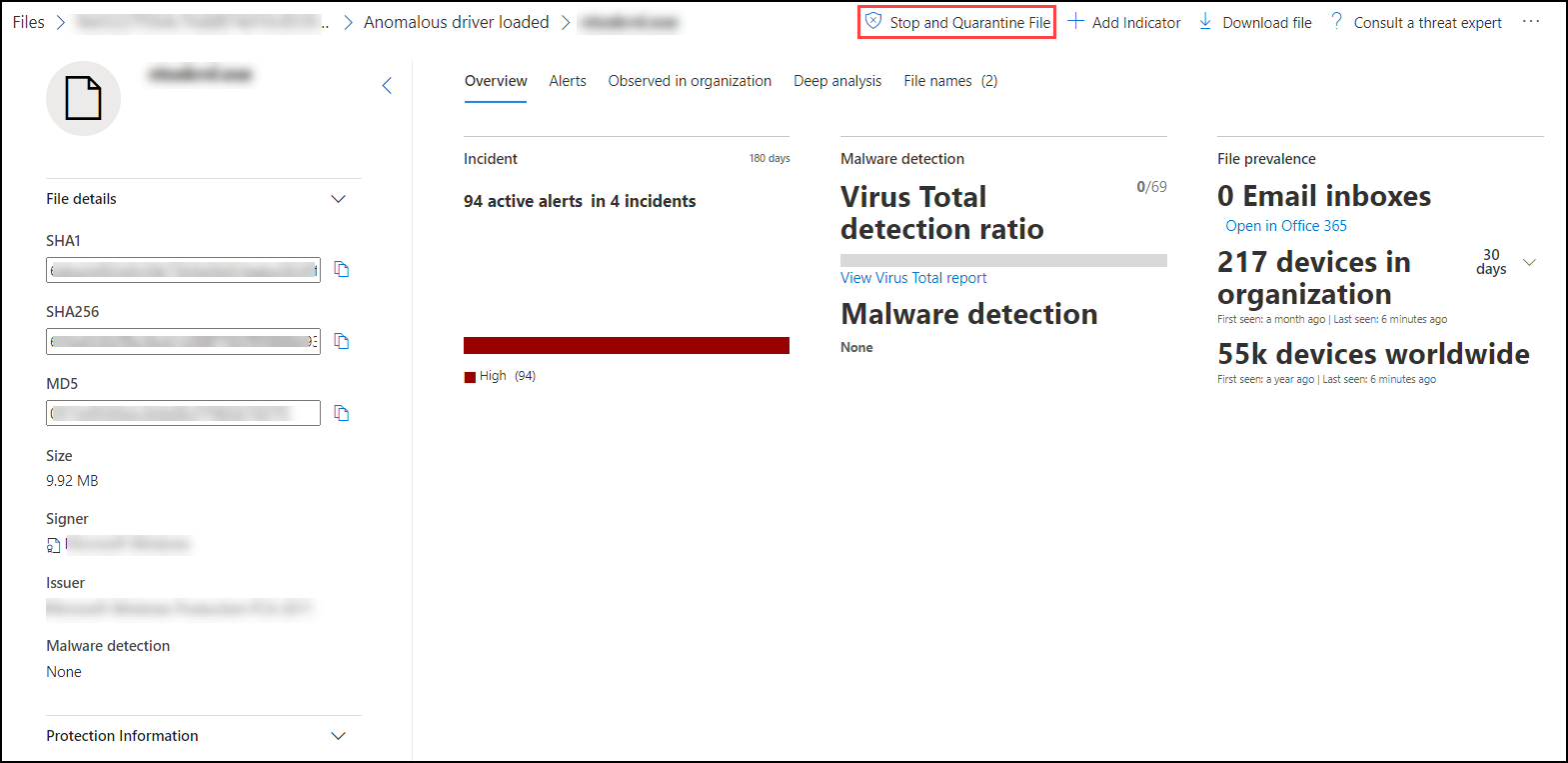

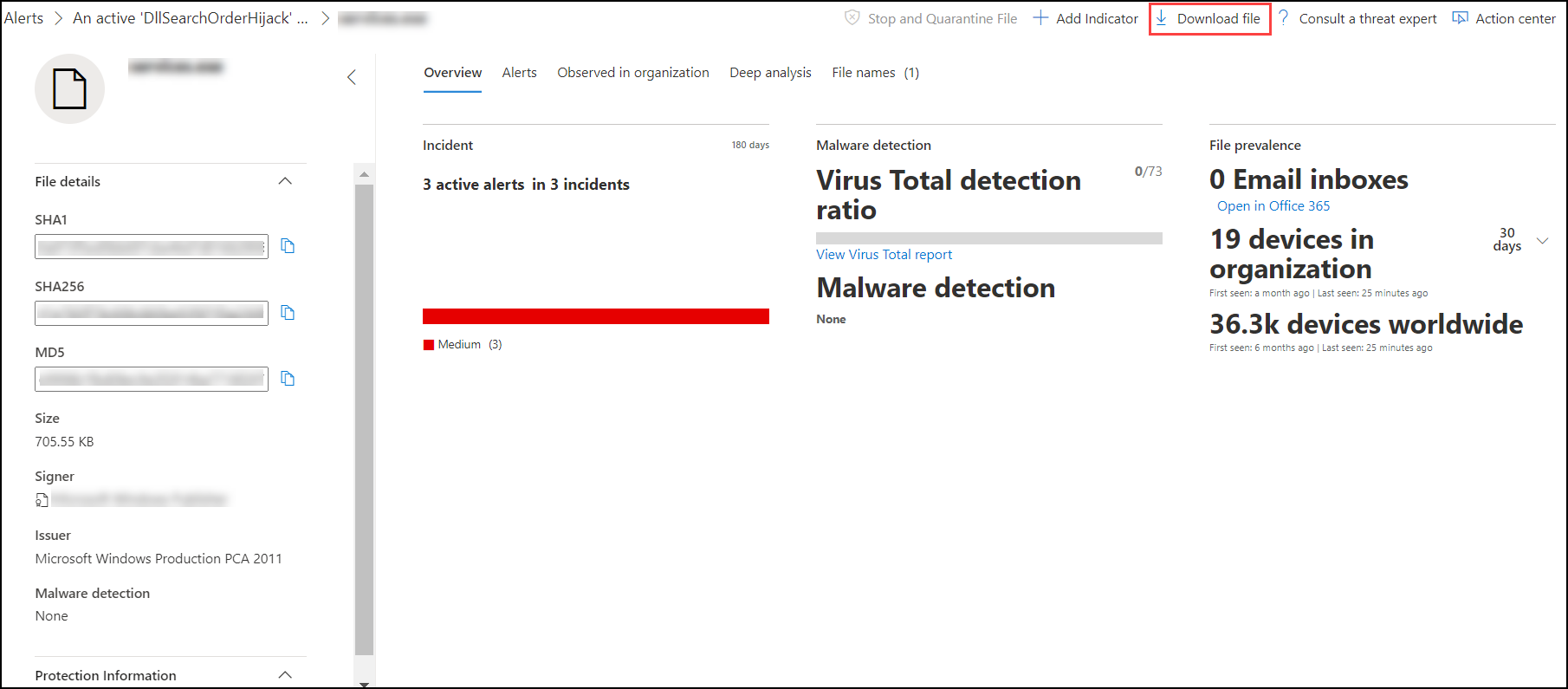

Les actions de réponse sont disponibles sur la page de profil détaillée d’un fichier. Une fois sur cette page, vous pouvez basculer entre la nouvelle et l’ancienne mise en page en basculant la nouvelle page Fichier. Le reste de cet article décrit la mise en page la plus récente.

Les actions de réponse s’exécutent en haut de la page de fichier et incluent :

- Arrêt et fichier mis en quarantaine

- Gérer l’indicateur

- Télécharger un fichier

- Collecter le fichier

- Demander aux experts Defender

- Actions manuelles

- Accédez à la recherche

- Analyse profonde

Remarque

Si vous utilisez Defender pour point de terminaison Plan 1, vous pouvez effectuer certaines actions de réponse manuellement. Pour plus d’informations, consultez Actions de réponse manuelles.

Vous pouvez également envoyer des fichiers pour une analyse approfondie, afin d’exécuter le fichier dans un bac à sable cloud sécurisé. Une fois l’analyse terminée, vous obtenez un rapport détaillé qui fournit des informations sur le comportement du fichier. Vous pouvez envoyer des fichiers pour une analyse approfondie et lire les rapports passés en sélectionnant l’action Analyse approfondie .

Certaines actions nécessitent certaines autorisations. Le tableau suivant décrit l’action que certaines autorisations peuvent effectuer sur les fichiers exécutables portables (PE) et non-PE :

| Autorisation | Fichiers PE | Fichiers non-PE |

|---|---|---|

| Afficher les données | X | X |

| Investigation des alertes | ☑ | X |

| Réponse en direct de base | X | X |

| Réponse en direct avancée | ☑ | ☑ |

Pour plus d’informations sur les rôles, consultez Créer et gérer des rôles pour le contrôle d’accès en fonction du rôle.

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. Cela contribue à renforcer la sécurité de votre organisation. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Arrêter et mettre en quarantaine des fichiers de votre réseau

Vous pouvez contenir une attaque dans votre organization en arrêtant le processus malveillant et en mettant en quarantaine le fichier dans lequel elle a été observée.

Importante

Vous ne pouvez effectuer cette action que si :

- L’appareil sur lequel vous effectuez l’action exécute Windows 10, version 1703 ou ultérieure, Windows 11 et Windows Server 2012 R2+

- Le fichier n’appartient pas à des éditeurs tiers approuvés ou n’est pas signé par Microsoft

- Microsoft Defender Antivirus doit au moins s’exécuter en mode passif. Pour plus d’informations, consultez compatibilité Microsoft Defender antivirus.

L’action Arrêter et mettre en quarantaine le fichier inclut l’arrêt des processus en cours d’exécution, la mise en quarantaine des fichiers et la suppression des données persistantes telles que les clés de Registre.

Cette action prend effet sur les appareils avec Windows 10, version 1703 ou ultérieure, et Windows 11 et Windows Server 2012 R2 ou version ultérieure, où le fichier a été observé au cours des 30 derniers jours.

Remarque

Vous serez en mesure de restaurer le fichier de la mise en quarantaine à tout moment.

Arrêter et mettre en quarantaine les fichiers

Sélectionnez le fichier que vous souhaitez arrêter et mettre en quarantaine. Vous pouvez sélectionner un fichier dans l’une des vues suivantes ou utiliser la zone de recherche :

- Alertes : sélectionnez les liens correspondants à partir de la description ou des détails dans l’article d’alerte chronologie

- Zone de recherche : sélectionnez Fichier dans le menu déroulant et entrez le nom du fichier.

Remarque

L’action arrêter et mettre en quarantaine le fichier est limitée à un maximum de 1 000 appareils. Pour arrêter un fichier sur un plus grand nombre d’appareils, consultez Ajouter un indicateur pour bloquer ou autoriser un fichier.

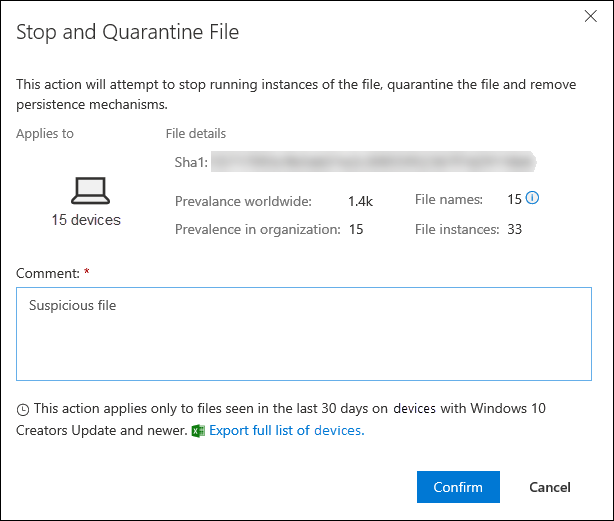

Accédez à la barre supérieure et sélectionnez Arrêter et mettre en quarantaine le fichier.

Spécifiez une raison, puis sélectionnez Confirmer.

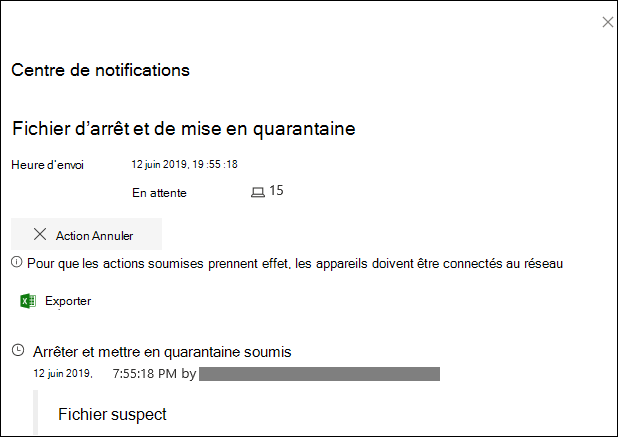

Le Centre de notifications affiche les informations de soumission :

- Heure de soumission : indique quand l’action a été envoyée.

- Réussite : indique le nombre d’appareils où le fichier a été arrêté et mis en quarantaine.

- Échec : affiche le nombre d’appareils où l’action a échoué et des détails sur l’échec.

- En attente : indique le nombre d’appareils dont le fichier n’a pas encore été arrêté et mis en quarantaine. Cela peut prendre du temps dans les cas où l’appareil est hors connexion ou non connecté au réseau.

Sélectionnez l’un des indicateurs status pour afficher plus d’informations sur l’action. Par exemple, sélectionnez Échec pour voir où l’action a échoué.

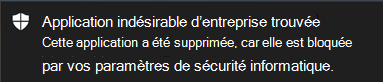

Notification sur l’utilisateur de l’appareil

Lorsque le fichier est supprimé d’un appareil, la notification suivante s’affiche :

Dans le chronologie de l’appareil, un nouvel événement est ajouté pour chaque appareil où un fichier a été arrêté et mis en quarantaine.

Un avertissement s’affiche avant l’implémentation de l’action pour les fichiers largement utilisés dans un organization. Il s’agit de valider que l’opération est prévue.

Restaurer un fichier à partir de la mise en quarantaine

Vous pouvez restaurer et supprimer un fichier de la quarantaine si vous avez déterminé qu’il est propre après une investigation. Exécutez la commande suivante sur chaque appareil où le fichier a été mis en quarantaine.

Ouvrez une invite de ligne de commande avec élévation de privilèges sur l’appareil :

Accéder à Démarrer et taper cmd.

Cliquez avec le bouton droit sur Invite de commandes et sélectionnez Exécuter en tant qu'administrateur.

Entrez la commande suivante, puis appuyez sur Entrée :

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -AllRemarque

Dans certains scénarios, le ThreatName peut apparaître comme suit : EUS :Win32/CustomEnterpriseBlock !cl.

Defender pour point de terminaison restaure tous les fichiers bloqués personnalisés qui ont été mis en quarantaine sur cet appareil au cours des 30 derniers jours.

Importante

Un fichier qui a été mis en quarantaine en tant que menace réseau potentielle peut ne pas être récupérable. Si un utilisateur tente de restaurer le fichier après la mise en quarantaine, ce fichier risque de ne pas être accessible. Cela peut être dû au fait que le système n’a plus d’informations d’identification réseau pour accéder au fichier. En règle générale, cela est le résultat d’une connexion temporaire à un système ou à un dossier partagé et que les jetons d’accès ont expiré.

Télécharger ou collecter un dossier

La sélection de Télécharger le fichier dans les actions de réponse vous permet de télécharger une archive .zip locale protégée par mot de passe contenant votre fichier. Un menu volant s’affiche dans lequel vous pouvez enregistrer la raison du téléchargement du fichier et définir un mot de passe.

Par défaut, vous devez être en mesure de télécharger les fichiers en quarantaine.

Le bouton Télécharger le fichier peut avoir les états suivants :

Actif : vous pouvez collecter le fichier.

Désactivé : si le bouton est grisé ou désactivé pendant une tentative de collecte active, vous ne disposez peut-être pas des autorisations RBAC appropriées pour collecter des fichiers.

Les autorisations suivantes sont requises :

Pour Microsoft Defender XDR contrôle d’accès en fonction du rôle (RBAC) unifié :

- Ajouter une autorisation de collection de fichiers dans Microsoft Defender XDR Unified (RBAC)

Pour Microsoft Defender pour point de terminaison contrôle d’accès en fonction du rôle (RBAC) :

Pour le fichier exécutable portable (.exe, .sys, .dll, etc.)

- Administrateur de la sécurité ou Réponse active ou alertes avancées

Fichier exécutable non portable (.txt, .docx et autres)

- Administrateur de la sécurité ou Réponse active avancée

- Locataires avec des autorisations d’accès en fonction du rôle (RBAC) activées

Télécharger les fichiers mis en quarantaine

Les fichiers mis en quarantaine par Microsoft Defender Antivirus ou votre équipe de sécurité sont enregistrés de manière conforme en fonction de vos exemples de configurations de soumission. Votre équipe de sécurité peut télécharger les fichiers directement à partir de la page de détails du fichier via le bouton « Télécharger le fichier ». Cette fonctionnalité est activée par défaut.

L’emplacement dépend des paramètres géographiques de votre organization (UE, Royaume-Uni ou États-Unis). Un fichier mis en quarantaine n’est collecté qu’une seule fois par organization. Pour en savoir plus sur la protection des données de Microsoft à partir du portail d’approbation de services, consultez https://aka.ms/STP.

Le fait d’activer ce paramètre peut aider les équipes de sécurité à examiner les fichiers potentiellement incorrects et à examiner les incidents rapidement et de manière moins risquée. Toutefois, si vous devez désactiver ce paramètre, accédez à Paramètres>Points de terminaisonFonctionnalités >avancéesTélécharger les >fichiers mis en quarantaine pour ajuster le paramètre. En savoir plus sur les fonctionnalités avancées

Sauvegarde des fichiers mis en quarantaine

Les utilisateurs peuvent être invités à fournir un consentement explicite avant de sauvegarder le fichier mis en quarantaine, en fonction de votre exemple de configuration de soumission.

Cette fonctionnalité ne fonctionne pas si l’envoi d’exemples est désactivé. Si l’envoi automatique d’exemples est défini pour demander l’autorisation de l’utilisateur, seuls les échantillons que l’utilisateur accepte d’envoyer sont collectés.

Importante

Télécharger les conditions requises pour les fichiers mis en quarantaine :

- Votre organization utilise Microsoft Defender Antivirus en mode actif

- La version du moteur antivirus est 1.1.17300.4 ou ultérieure. Consultez Versions mensuelles de la plateforme et du moteur

- La protection basée sur le cloud est activée. Consultez Activer la protection fournie par le cloud

- L’envoi de l’exemple est activé

- Les appareils ont Windows 10 version 1703 ou ultérieure, ou Windows Server 2016 ou 2019, Windows Server 2022 ou Windows 11

Collecter des fichiers

Si un fichier n’est pas déjà stocké par Microsoft Defender pour point de terminaison, vous ne pouvez pas le télécharger. Au lieu de cela, vous voyez un bouton Collecter le fichier au même emplacement.

Le bouton Collecter le fichier peut avoir les états suivants :

Actif : vous pouvez collecter le fichier.

Désactivé : si le bouton est grisé ou désactivé pendant une tentative de collecte active, vous ne disposez peut-être pas des autorisations RBAC appropriées pour collecter des fichiers.

Les autorisations suivantes sont requises :

Pour le fichier exécutable portable (.exe, .sys, .dll, etc.)

- Administrateur de la sécurité ou Réponse active ou alertes avancées

Fichier exécutable non portable (.txt, .docx et autres)

- Administrateur de la sécurité ou Réponse active avancée

Si aucun fichier n’a été vu dans le organization au cours des 30 derniers jours, le fichier Collecter est désactivé.

Importante

Un fichier qui a été mis en quarantaine en tant que menace réseau potentielle peut ne pas être récupérable. Si un utilisateur tente de restaurer le fichier après la mise en quarantaine, ce fichier risque de ne pas être accessible. Cela peut être dû au fait que le système n’a plus d’informations d’identification réseau pour accéder au fichier. En règle générale, cela est le résultat d’une connexion temporaire à un système ou à un dossier partagé et que les jetons d’accès ont expiré.

Ajouter un indicateur pour bloquer ou autoriser un fichier

Empêchez la propagation d’une attaque dans votre organization en interdisant les fichiers potentiellement malveillants ou les programmes malveillants suspects. Si vous connaissez un fichier exécutable portable (PE) potentiellement malveillant, vous pouvez le bloquer. Cette opération empêche la lecture, l’écriture ou l’exécution sur les appareils de votre organization.

Importante

Cette fonctionnalité est disponible si votre organization utilise Microsoft Defender Antivirus et la protection fournie par le cloud est activée. Pour plus d’informations, consultez Gérer la protection fournie par le cloud.

La version du client Antimalware doit être 4.18.1901.x ou ultérieure.

Cette fonctionnalité est conçue pour empêcher le téléchargement de programmes malveillants suspects (ou de fichiers potentiellement malveillants) à partir du web. Il prend actuellement en charge les fichiers exécutables portables (PE), y compris les fichiers.exe et .dll . La couverture sera étendue au fil du temps.

Cette action de réponse est disponible pour les appareils Windows 10, version 1703 ou ultérieure et Windows 11.

La fonction autoriser ou bloquer ne peut pas être effectuée sur les fichiers si la classification du fichier existe dans le cache de l’appareil avant l’action autoriser ou bloquer.

Remarque

Le fichier PE doit se trouver dans l’appareil chronologie pour que vous puissiez effectuer cette action.

Il peut y avoir quelques minutes de latence entre le moment où l’action est effectuée et le moment où le fichier réel est bloqué.

Activer la fonctionnalité bloquer le fichier

Pour commencer à bloquer des fichiers, vous devez d’abord activer la fonctionnalité Bloquer ou autoriser dans Paramètres.

Autoriser ou bloquer le fichier

Lorsque vous ajoutez un hachage d’indicateur pour un fichier, vous pouvez choisir de déclencher une alerte et de bloquer le fichier chaque fois qu’un appareil de votre organization tente de l’exécuter.

Les fichiers bloqués automatiquement par un indicateur n’apparaissent pas dans le Centre de notifications du fichier, mais les alertes sont toujours visibles dans la file d’attente Alertes.

Pour plus d’informations sur le blocage et le déclenchement d’alertes sur les fichiers, consultez Gérer les indicateurs .

Pour arrêter de bloquer un fichier, supprimez l’indicateur. Vous pouvez le faire via l’action Modifier l’indicateur dans la page de profil du fichier. Cette action est visible à la même position que l’action Ajouter un indicateur , avant d’ajouter l’indicateur.

Vous pouvez également modifier des indicateurs à partir de la page Paramètres, sous Indicateurs de règles>. Les indicateurs sont répertoriés dans cette zone par le hachage de leur fichier.

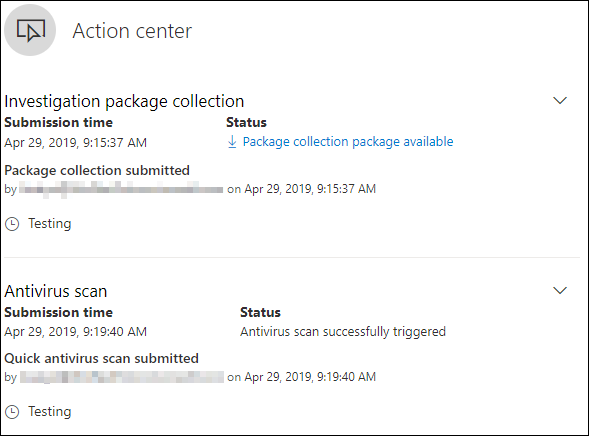

Vérifier les détails de l’activité dans le Centre de notifications

Le centre de notifications fournit des informations sur les actions effectuées sur un appareil ou un fichier. Vous pouvez afficher les détails suivants :

- Collection de packages d’investigation

- Analyse antivirus

- Restriction d’application

- Isolation de l’appareil

Tous les autres détails connexes sont également affichés, tels que la date/heure de soumission, l’envoi de l’utilisateur et si l’action a réussi ou échoué.

Analyse profonde

Les enquêtes de cybersécurité sont généralement déclenchées par une alerte. Les alertes sont liées à un ou plusieurs fichiers observés qui sont souvent nouveaux ou inconnus. La sélection d’un fichier vous permet d’accéder à la vue de fichier où vous pouvez voir les métadonnées du fichier. Pour enrichir les données relatives au fichier, vous pouvez soumettre le fichier pour une analyse approfondie.

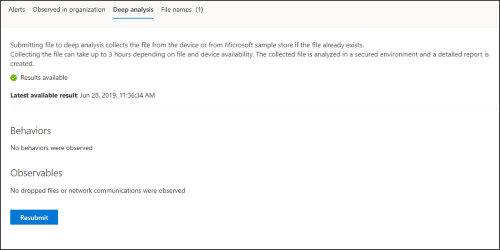

La fonctionnalité Analyse approfondie exécute un fichier dans un environnement cloud sécurisé et entièrement instrumenté. Les résultats de l’analyse approfondie montrent les activités du fichier, les comportements observés et les artefacts associés, tels que les fichiers supprimés, les modifications du Registre et la communication avec les adresses IP. L’analyse approfondie prend actuellement en charge l’analyse approfondie des fichiers exécutables portables (PE) (y compris les fichiers.exe et .dll ).

L’analyse approfondie d’un fichier prend plusieurs minutes. Une fois l’analyse de fichier terminée, l’onglet Analyse approfondie est mis à jour pour afficher un résumé ainsi que la date et l’heure des derniers résultats disponibles.

Le résumé de l’analyse approfondie inclut une liste de comportements observés, dont certains peuvent indiquer une activité malveillante, et des observables, y compris les adresses IP contactées et les fichiers créés sur le disque. Si rien n’a été trouvé, ces sections affichent un bref message.

Les résultats d’une analyse approfondie sont mis en correspondance avec le renseignement sur les menaces et toutes les correspondances génèrent des alertes appropriées.

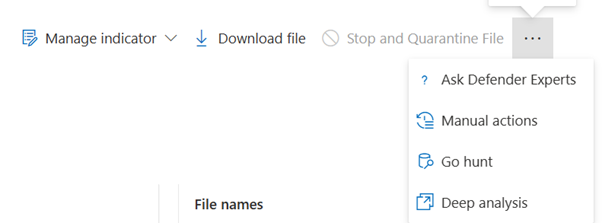

Utilisez la fonctionnalité d’analyse approfondie pour examiner les détails d’un fichier, généralement pendant l’examen d’une alerte ou pour toute autre raison pour laquelle vous soupçonnez un comportement malveillant. Cette fonctionnalité est disponible en haut de la page du fichier. Sélectionnez les trois points pour accéder à l’action Analyse approfondie .

Découvrez l’analyse approfondie dans la vidéo suivante :

L’envoi pour analyse approfondie est activé lorsque le fichier est disponible dans la collection d’exemples de back-end Defender pour point de terminaison, ou s’il a été observé sur un appareil Windows 10 qui prend en charge l’envoi à une analyse approfondie.

Remarque

Seuls les fichiers de Windows 10, Windows 11 et Windows Server 2012 R2+ peuvent être collectés automatiquement.

Vous pouvez également envoyer un exemple via le portail Microsoft Defender si le fichier n’a pas été observé sur un appareil Windows 10 (ou Windows 11 ou Windows Server 2012 R2+), et attendre que le bouton Envoyer pour une analyse approfondie soit disponible.

Remarque

En raison des flux de traitement back-end dans le portail Microsoft Defender, il peut y avoir jusqu’à 10 minutes de latence entre l’envoi de fichiers et la disponibilité de la fonctionnalité d’analyse approfondie dans Defender pour point de terminaison.

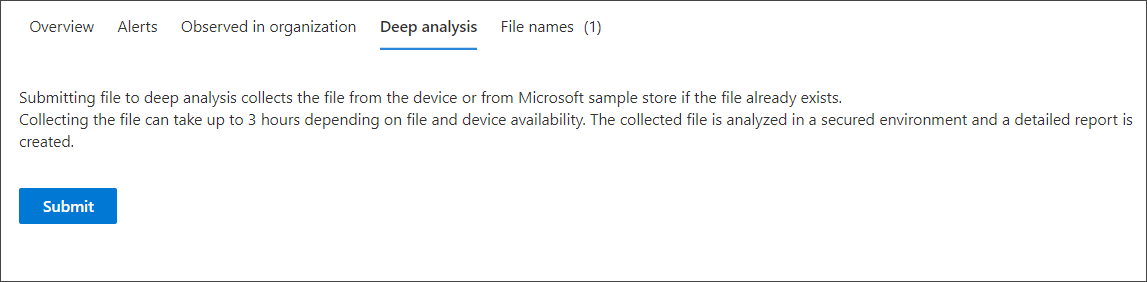

Envoyer des fichiers pour une analyse approfondie

Sélectionnez le fichier que vous souhaitez envoyer pour une analyse approfondie. Vous pouvez sélectionner ou rechercher un fichier à partir de l’une des vues suivantes :

- Alertes : sélectionnez les liens de fichier à partir de la description ou des détails dans l’article d’alerte chronologie

- Liste des appareils : sélectionnez les liens de fichiers dans la section Description ou Détails dans la section Appareil dans organization

- Zone de recherche : sélectionnez Fichier dans le menu déroulant et entrez le nom du fichier.

Sous l’onglet Analyse approfondie de la vue de fichiers, sélectionnez Envoyer.

Remarque

Seuls les fichiers PE sont pris en charge, y compris les fichiers.exe et .dll .

Une barre de progression s’affiche et fournit des informations sur les différentes étapes de l’analyse. Vous pouvez ensuite afficher le rapport une fois l’analyse terminée.

Remarque

En fonction de la disponibilité de l’appareil, la durée de collecte des exemples peut varier. Il existe un délai d’expiration de 3 heures pour l’échantillon de collecte. La collecte échoue et l’opération abandonne s’il n’y a pas de Windows 10 appareil en ligne (ou Windows 11 ou Windows Server 2012 R2+) à ce moment-là. Vous pouvez soumettre à nouveau des fichiers pour une analyse approfondie afin d’obtenir de nouvelles données sur le fichier.

Afficher les rapports d’analyse approfondie

Consultez le rapport d’analyse approfondie fourni pour obtenir des informations plus détaillées sur le fichier que vous avez envoyé. Cette fonctionnalité est disponible dans le contexte de l’affichage de fichiers.

Vous pouvez afficher le rapport complet qui fournit des détails sur les sections suivantes :

- Behaviors

- Observables

Les détails fournis peuvent vous aider à déterminer s’il existe des indications d’une attaque potentielle.

Sélectionnez le fichier que vous avez envoyé pour une analyse approfondie.

Sélectionnez l’onglet Analyse approfondie . S’il existe des rapports précédents, le résumé du rapport s’affiche sous cet onglet.

Résoudre les problèmes d’analyse approfondie

Si vous rencontrez un problème lors de la tentative d’envoi d’un fichier, essayez chacune des étapes de résolution des problèmes suivantes.

Vérifiez que le fichier en question est un fichier PE. Les fichiers PE ont généralement des extensions.exe ou .dll (programmes exécutables ou applications).

Vérifiez que le service a accès au fichier, qu’il existe toujours et qu’il n’a pas été endommagé ou modifié.

Patientez un peu et essayez de soumettre à nouveau le fichier. La file d’attente peut être pleine ou une erreur de connexion ou de communication temporaire s’est produite.

Si l’exemple de stratégie de regroupement n’est pas configuré, le comportement par défaut est d’autoriser la collecte d’exemples. S’il est configuré, vérifiez que le paramètre de stratégie autorise la collecte d’exemples avant de soumettre à nouveau le fichier. Lorsque l’exemple de collection est configuré, case activée la valeur de Registre suivante :

Path: HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection Name: AllowSampleCollection Type: DWORD Hexadecimal value : Value = 0 - block sample collection Value = 1 - allow sample collectionModifiez l’unité d’organisation par le biais de la stratégie de groupe. Pour plus d’informations, consultez Configurer avec stratégie de groupe.

Si ces étapes ne résolvent pas le problème, contactez le support.

Articles connexes

- Prendre des mesures de réponse sur un appareil

- Examiner des fichiers

- Actions de réponse manuelles dans Microsoft Defender pour point de terminaison Plan 1

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.