Configurer DKIM pour signer le courrier à partir de votre domaine Microsoft 365

Conseil

Saviez-vous que vous pouvez essayer gratuitement les fonctionnalités de Microsoft Defender XDR pour Office 365 Plan 2 ? Utilisez la version d’évaluation Defender for Office 365 de 90 jours sur le hub d’essais du portail Microsoft Defender. Découvrez qui peut s’inscrire et les conditions d’essai sur Try Microsoft Defender pour Office 365.

DomainKeys Identified Mail (DKIM) est une méthode d’authentification par e-mail qui permet de valider les messages envoyés à partir de votre organization Microsoft 365 pour empêcher les expéditeurs usurpés qui sont utilisés dans la compromission de la messagerie professionnelle (BEC), les rançongiciels et d’autres attaques de hameçonnage.

L’objectif principal de DKIM est de vérifier qu’un message n’a pas été modifié en transit. Notamment :

- Une ou plusieurs clés privées sont générées pour un domaine et sont utilisées par le système de messagerie source pour signer numériquement des parties importantes des messages sortants. Ces parties de message sont les suivantes :

- From, To, Subject, MIME-Version, Content-Type, Date et d’autres champs d’en-tête de message (selon le système de messagerie source).

- Corps du message.

- La signature numérique est stockée dans le champ d’en-tête DKIM-Signature de l’en-tête du message et reste valide tant que les systèmes de messagerie intermédiaires ne modifient pas les parties signées du message. Le domaine de signature est identifié par la valeur d= dans le champ d’en-tête DKIM-Signature .

- Les clés publiques correspondantes sont stockées dans des enregistrements DNS pour le domaine de signature (enregistrements CNAME dans Microsoft 365 ; d’autres systèmes de messagerie peuvent utiliser des enregistrements TXT).

- Les systèmes de messagerie de destination utilisent la valeur d= dans le champ d’en-tête DKIM-Signature pour :

- Identifiez le domaine de signature.

- Recherchez la clé publique dans l’enregistrement DNS DKIM pour le domaine.

- Utilisez la clé publique dans l’enregistrement DNS DKIM pour le domaine afin de vérifier la signature du message.

Faits importants sur DKIM :

- Le domaine utilisé pour signer le message par DKIM n’est pas nécessaire pour correspondre au domaine dans les adresses MAIL FROM ou From du message. Pour plus d’informations sur ces adresses, consultez Pourquoi la messagerie Internet a besoin d’une authentification.

- Un message peut avoir plusieurs signatures DKIM par différents domaines. En fait, de nombreux services de messagerie hébergés signent le message à l’aide du domaine de service, puis signent à nouveau le message à l’aide du domaine du client après que le client a configuré la signature DKIM pour le domaine.

Avant de commencer, voici ce que vous devez savoir sur DKIM dans Microsoft 365 en fonction de votre domaine de messagerie :

Si vous utilisez uniquement le domaine MOERA (Microsoft Online Email Routing Address) pour le courrier électronique (par exemple, contoso.onmicrosoft.com) : vous n’avez rien à faire. Microsoft crée automatiquement une paire de clés publique-privée 2048 bits à partir de votre domaine *.onmicrosoft.com initial. Les messages sortants sont automatiquement signés par DKIM à l’aide de la clé privée. La clé publique est publiée dans un enregistrement DNS afin que les systèmes de messagerie de destination puissent vérifier la signature DKIM des messages.

Toutefois, vous pouvez également configurer manuellement la signature DKIM à l’aide du domaine *.onmicrosoft.com. Pour obtenir des instructions, consultez la section Utiliser le portail Defender pour personnaliser la signature DKIM des messages sortants à l’aide du domaine *.onmicrosoft.com plus loin dans cet article.

Pour vérifier que les messages sortants sont automatiquement signés par DKIM, consultez la section Vérifier la signature DKIM des messages sortants de Microsoft 365 plus loin dans cet article.

Pour plus d’informations sur les domaines *.onmicrosoft.com, consultez Pourquoi ai-je un domaine « onmicrosoft.com » ?.

Si vous utilisez un ou plusieurs domaines personnalisés pour la messagerie (par exemple, contoso.com) : même si tous les messages sortants de Microsoft 365 sont automatiquement signés par le domaine MOERA, vous avez encore plus de travail à faire pour une protection maximale de la messagerie :

Configurer la signature DKIM à l’aide de domaines ou sous-domaines personnalisés : un message doit être DKIM signé par le domaine dans l’adresse De. Nous vous recommandons également de configurer DMARC, et DKIM passe la validation DMARC uniquement si le domaine auquel DKIM a signé le message et le domaine dans l’adresse De sont alignés.

Considérations relatives aux sous-domaines :

Pour les services de messagerie qui ne sont pas sous votre contrôle direct (par exemple, les services de messagerie en bloc), nous vous recommandons d’utiliser un sous-domaine (par exemple, marketing.contoso.com) au lieu de votre domaine de messagerie main (par exemple, contoso.com). Vous ne souhaitez pas que les problèmes liés au courrier envoyé à partir de ces services de messagerie affectent la réputation du courrier envoyé par les employés de votre domaine de messagerie main. Pour plus d’informations sur l’ajout de sous-domaines, consultez Puis-je ajouter des sous-domaines personnalisés ou plusieurs domaines à Microsoft 365 ?.

Chaque sous-domaine que vous utilisez pour envoyer des e-mails à partir de Microsoft 365 nécessite sa propre configuration DKIM.

Conseil

Email protection de l’authentification pour les sous-domaines non définis est couverte par DMARC. Tous les sous-domaines (définis ou non) héritent des paramètres DMARC du domaine parent (qui peuvent être remplacés par sous-domaine). Pour plus d’informations, consultez Configurer DMARC pour valider le domaine d’adresse De pour les expéditeurs dans Microsoft 365.

Si vous possédez des domaines inscrits mais inutilisés : si vous possédez des domaines inscrits qui ne sont pas utilisés pour la messagerie ou quoi que ce soit (également appelés domaines parqués), ne publiez pas d’enregistrements DKIM pour ces domaines. L’absence d’enregistrement DKIM (par conséquent, l’absence d’une clé publique dans DNS pour valider la signature du message) empêche la validation DKIM des domaines falsifiés.

DKIM seul ne suffit pas. Pour obtenir le meilleur niveau de protection de la messagerie pour vos domaines personnalisés, vous devez également configurer SPF et DMARC dans le cadre de votre stratégie globale d’authentification de messagerie . Pour plus d’informations, consultez la section Étapes suivantes à la fin de cet article.

Le reste de cet article décrit les enregistrements CNAME DKIM que vous devez créer pour les domaines personnalisés dans Microsoft 365 et les procédures de configuration pour DKIM à l’aide de domaines personnalisés.

Conseil

La configuration de la signature DKIM à l’aide d’un domaine personnalisé est un mélange de procédures dans Microsoft 365 et de procédures du bureau d’enregistrement de domaines du domaine personnalisé.

Nous fournissons des instructions pour créer des enregistrements CNAME pour différents services Microsoft 365 dans de nombreux bureaux d’enregistrement de domaines. Vous pouvez utiliser ces instructions comme point de départ pour créer les enregistrements CNAME DKIM. Pour plus d’informations, consultez Ajouter des enregistrements DNS pour connecter votre domaine.

Si vous n’êtes pas familiarisé avec la configuration DNS, contactez votre bureau d’enregistrement de domaines et demandez de l’aide.

Syntaxe des enregistrements CNAME DKIM

Conseil

Vous utilisez le portail Defender ou Exchange Online PowerShell pour afficher les valeurs CNAME requises pour la signature DKIM des messages sortants à l’aide d’un domaine personnalisé. Les valeurs présentées ici sont à titre d’illustration uniquement. Pour obtenir les valeurs requises pour vos domaines ou sous-domaines personnalisés, utilisez les procédures décrites plus loin dans cet article.

DKIM est décrit de manière exhaustive dans RFC 6376.

La syntaxe de base des enregistrements CNAME DKIM pour les domaines personnalisés qui envoient des messages à partir de Microsoft 365 est la suivante :

Hostname: selector1._domainkey

Points to address or value: selector1-<CustomDomain>._domainkey.<InitialDomain>

Hostname: selector2._domainkey

Points to address or value: selector2-<CustomDomain>._domainkey.<InitialDomain>

Dans Microsoft 365, deux paires de clés publiques/privées sont générées lorsque la signature DKIM à l’aide d’un domaine ou d’un sous-domaine personnalisé est activée. Les clés privées utilisées pour signer le message sont inaccessibles. Les enregistrements CNAME pointent vers les clés publiques correspondantes utilisées pour vérifier la signature DKIM. Ces enregistrements sont appelés sélecteurs.

- Un seul sélecteur est actif et utilisé lorsque la signature DKIM à l’aide d’un domaine personnalisé est activée.

- Le deuxième sélecteur est inactif. Il est activé et utilisé uniquement après une future rotation de clé DKIM, puis uniquement après la désactivation du sélecteur d’origine.

Le sélecteur utilisé pour vérifier la signature DKIM (qui déduit la clé privée utilisée pour signer le message) est stocké dans la valeur s= dans le champ d’en-tête DKIM-Signature (par exemple,

s=selector1-contoso-com).Nom d’hôte : les valeurs sont les mêmes pour toutes les organisations Microsoft 365 :

selector1._domainkeyetselector2._domainkey.<CustomDomain> : domaine ou sous-domaine personnalisé avec des points remplacés par des tirets. Par exemple,

contoso.comdevientcontoso-comoumarketing.contoso.comdevientmarketing-contoso-com.<InitialDomain> : *.onmicrosoft.com que vous avez utilisé lorsque vous vous êtes inscrit à Microsoft 365 (par exemple, contoso.onmicrosoft.com).

Par exemple, votre organization a les domaines suivants dans Microsoft 365 :

- Domaine initial : cohovineyardandwinery.onmicrosoft.com

- Domaines personnalisés : cohovineyard.com et cohowinery.com

Vous devez créer deux enregistrements CNAME dans chaque domaine personnalisé, pour un total de quatre enregistrements CNAME :

Enregistrements CNAME dans le domaine cohovineyard.com :

Nom d’hôte :

selector1._domainkey

Pointe vers l’adresse ou la valeur :selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comNom d’hôte :

selector2._domainkey

Pointe vers l’adresse ou la valeur :selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comEnregistrements CNAME dans le domaine cohowinery.com :

Nom d’hôte :

selector1._domainkey

Pointe vers l’adresse ou la valeur :selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comNom d’hôte :

selector2._domainkey

Pointe vers l’adresse ou la valeur :selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.com

Configurer la signature DKIM des messages sortants dans Microsoft 365

Utiliser le portail Defender pour activer la signature DKIM des messages sortants à l’aide d’un domaine personnalisé

Conseil

L’activation de la signature DKIM des messages sortants à l’aide d’un domaine personnalisé fait passer la signature DKIM de l’utilisation du domaine *.onmicrosoft.com initial à l’utilisation du domaine personnalisé.

Vous pouvez utiliser un domaine ou un sous-domaine personnalisé pour signer le courrier sortant DKIM uniquement une fois que le domaine a été correctement ajouté à Microsoft 365. Pour obtenir des instructions, consultez Ajouter un domaine.

Le facteur main qui détermine quand un domaine personnalisé démarre le courrier sortant de signature DKIM est la détection d’enregistrement CNAME dans DNS.

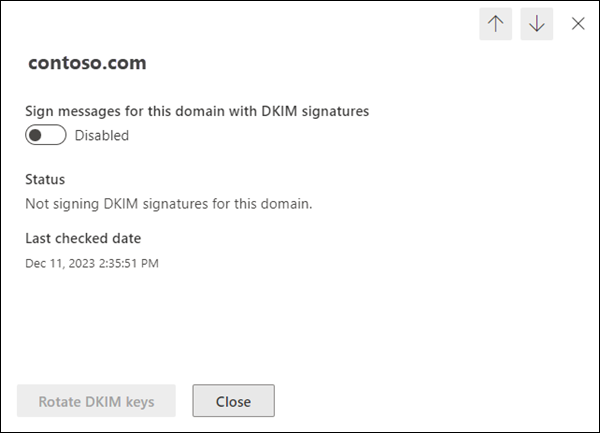

Pour utiliser les procédures de cette section, le domaine ou sous-domaine personnalisé doit apparaître sous l’onglet DKIM de la page des paramètres d’authentification Email à l’adresse https://security.microsoft.com/authentication?viewid=DKIM. Les propriétés du domaine dans le menu volant détails doivent contenir les valeurs suivantes :

- Le bouton bascule Signer des messages pour ce domaine avec des signatures DKIM est défini sur Désactivé

.

. - La valeur Status est Ne pas signer les signatures DKIM pour le domaine.

- Créer des clés DKIM n’est pas présent. La rotation des clés DKIM est visible, mais elle est grisée.

Continuez si le domaine répond à ces exigences.

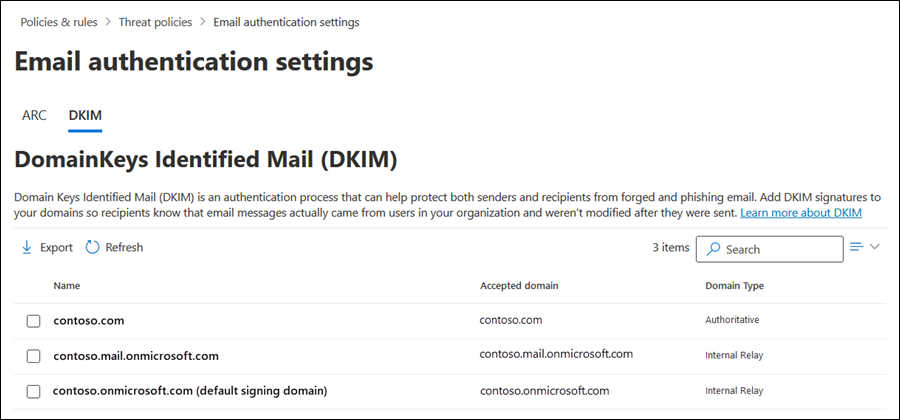

Dans le portail Defender, https://security.microsoft.comaccédez à Email &page Stratégies de collaboration >& règles>Stratégies>de menace Email paramètres d’authentification. Ou, pour accéder directement à la page des paramètres d’authentification Email, utilisez https://security.microsoft.com/authentication.

Dans la page des paramètres d’authentification Email, sélectionnez l’onglet DKIM.

Sous l’onglet DKIM, sélectionnez le domaine personnalisé à configurer en cliquant n’importe où dans la ligne autre que la zone case activée en regard du nom.

Dans le menu volant détails du domaine qui s’ouvre, sélectionnez le bouton bascule Signer des messages pour ce domaine avec des signatures DKIM qui est actuellement défini sur Désactivé

.

.Notez la valeur Date de dernière vérification .

Une boîte de dialogue d’erreur client s’ouvre . L’erreur contient les valeurs à utiliser dans les deux enregistrements CNAME que vous créez auprès du bureau d’enregistrement de domaines pour le domaine.

Dans cet exemple, le domaine personnalisé est contoso.com et le domaine initial de l’organization Microsoft 365 est contoso.onmicrosoft.com. Le message d’erreur ressemble à ceci :

|Microsoft.Exchange.ManagementTasks.ValidationException|CNAME record does not exist for this config. Please publish the following two CNAME records first. Domain Name : contoso.com Host Name : selector1._domainkey Points to address or value: selector1- contoso-com._domainkey.contoso.onmicrosoft.com Host Name : selector2._domainkey Points to address or value: selector2-contoso-com._domainkey.contoso.onmicrosoft.com . If you have already published the CNAME records, sync will take a few minutes to as many as 4 days based on your specific DNS. Return and retry this step later.Par conséquent, les enregistrements CNAME que vous devez créer dans DNS pour le domaine contoso.com sont les suivants :

Nom d’hôte :

selector1._domainkey

Pointe vers l’adresse ou la valeur :selector1-contoso-com._domainkey.contoso.onmicrosoft.comNom d’hôte :

selector2._domainkey

Pointe vers l’adresse ou la valeur :selector2-contoso-com._domainkey.contoso.onmicrosoft.comCopiez les informations de la boîte de dialogue d’erreur (sélectionnez le texte et appuyez sur Ctrl+C), puis sélectionnez OK.

Laissez le menu volant des détails du domaine ouvert.

Dans un autre onglet ou fenêtre de navigateur, accédez au bureau d’enregistrement de domaines pour le domaine, puis créez les deux enregistrements CNAME à l’aide des informations de l’étape précédente.

Nous fournissons des instructions pour créer des enregistrements CNAME pour différents services Microsoft 365 dans de nombreux bureaux d’enregistrement de domaines. Vous pouvez utiliser ces instructions comme point de départ pour créer les enregistrements CNAME DKIM. Pour plus d’informations, consultez Ajouter des enregistrements DNS pour connecter votre domaine.

Microsoft 365 prend quelques minutes (voire plus) pour détecter les nouveaux enregistrements CNAME que vous avez créés.

Après un certain temps, revenez aux propriétés de domaine que vous avez laissées ouvertes à l’étape 5, puis sélectionnez le bouton bascule Signer les messages pour ce domaine avec des signatures DKIM .

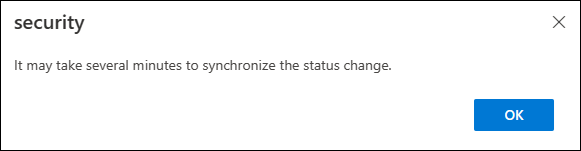

Après quelques secondes, la boîte de dialogue suivante s’ouvre :

Après avoir sélectionné OK pour fermer la boîte de dialogue, vérifiez les paramètres suivants dans le menu volant de détails :

- Le bouton bascule Signer des messages pour ce domaine avec des signatures DKIM est défini sur Activé

.

. - La valeur État est Signature de signatures DKIM pour ce domaine.

- La rotation des clés DKIM est disponible.

- Date de la dernière vérification : la date et l’heure doivent être plus récentes que la valeur d’origine à l’étape 4.

- Le bouton bascule Signer des messages pour ce domaine avec des signatures DKIM est défini sur Activé

Utiliser le portail Defender pour personnaliser la signature DKIM des messages sortants à l’aide du domaine *.onmicrosoft.com

Comme décrit plus haut dans cet article, le domaine *.onmicrosoft.com initial est automatiquement configuré pour signer tous les messages sortants à partir de votre organization Microsoft 365, et vous devez configurer des domaines personnalisés pour la signature DKIM des messages sortants.

Toutefois, vous pouvez également utiliser les procédures de cette section pour affecter la signature DKIM à l’aide du domaine *.onmicrosoft.com :

- Générez de nouvelles clés. Les nouvelles clés sont automatiquement ajoutées et utilisées dans les centres de données Microsoft 365.

- Faites en sorte que les propriétés du domaine *.onmicrosoft.com s’affichent correctement dans le menu volant des détails du domaine sous l’onglet DKIM de la page des paramètres d’authentification Email à l’adresse https://security.microsoft.com/authentication?viewid=DKIM ou dans PowerShell. Ce résultat permet d’effectuer de futures opérations sur la configuration DKIM pour le domaine (par exemple, rotation manuelle des clés).

Pour utiliser les procédures de cette section, le domaine *.onmicrosoft.com doit apparaître sous l’onglet DKIM de la page des paramètres d’authentification Email à l’adresse https://security.microsoft.com/authentication?viewid=DKIM. Les propriétés du domaine *.onmicrosoft.com dans le menu volant détails doivent contenir les valeurs suivantes :

- Le bouton bascule Signer des messages pour ce domaine avec des signatures DKIM n’est pas disponible.

- La valeur État est Aucune clé DKIM enregistrée pour ce domaine.

- Créer des clés DKIM est présent.

Continuez si le domaine répond à ces exigences.

Dans le portail Defender, https://security.microsoft.comaccédez à Email &page Stratégies de collaboration >& règles>Stratégies>de menace Email paramètres d’authentification. Ou, pour accéder directement à la page des paramètres d’authentification Email, utilisez https://security.microsoft.com/authentication.

Dans la page des paramètres d’authentification Email, sélectionnez l’onglet DKIM.

Sous l’onglet DKIM, sélectionnez le domaine *.onmicrosoft.com à configurer en cliquant n’importe où dans la ligne autre que la zone case activée en regard du nom.

Dans le menu volant détails du domaine qui s’ouvre, sélectionnez Créer des clés DKIM.

Lorsque la création de la clé DKIM est terminée, la boîte de dialogue Publier les CNAMEs s’ouvre . Sélectionnez Fermer.

Vous ne pouvez pas créer les enregistrements CNAME pour le domaine *.onmicrosoft.com. Vous n’avez donc pas besoin de copier les valeurs. Microsoft prend en charge la configuration DNS requise pour vous.

Après avoir sélectionné Fermer, vous revenez au menu volant détails du domaine où le bouton bascule Signer les messages pour ce domaine avec des signatures DKIM est Désactivé

.

.Faites glisser le bouton bascule Signer des messages pour ce domaine avec des signatures DKIM sur Activé

, puis sélectionnez OK dans la boîte de dialogue de confirmation qui s’ouvre.

, puis sélectionnez OK dans la boîte de dialogue de confirmation qui s’ouvre.Lorsque vous avez terminé dans le menu volant détails du domaine, sélectionnez Fermer.

Utiliser Exchange Online PowerShell pour configurer la signature DKIM des messages sortants

Si vous préférez utiliser PowerShell pour activer la signature DKIM des messages sortants à l’aide d’un domaine personnalisé, ou pour personnaliser la signature DKIM pour le domaine *.onmicrosoft.com, connectez-vous à Exchange Online PowerShell pour exécuter les commandes suivantes.

Conseil

Avant de pouvoir configurer la signature DKIM à l’aide du domaine personnalisé, vous devez ajouter le domaine à Microsoft 365. Pour obtenir des instructions, consultez Ajouter un domaine. Pour vérifier que le domaine personnalisé est disponible pour la configuration DKIM, exécutez la commande suivante : Get-AcceptedDomain.

Comme décrit plus haut dans cet article, votre domaine *.onmicrosoft.com signe déjà le courrier sortant par défaut. En règle générale, sauf si vous avez configuré manuellement la signature DKIM pour le domaine *.onmicrosoft.com dans le portail Defender ou dans PowerShell, *.onmicrosoft.com n’apparaît pas dans la sortie de Get-DkimSigningConfig.

Exécutez la commande suivante pour vérifier la disponibilité et les status DKIM de tous les domaines dans le organization :

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector2CNAMEPour le domaine pour lequel vous souhaitez configurer la signature DKIM, la sortie de la commande à l’étape 1 détermine ce que vous devez faire ensuite :

Le domaine est répertorié avec les valeurs suivantes :

- Activé : False

-

État :

CnameMissing

Passez à l’étape 3 pour copier les valeurs du sélecteur.

Ou

Le domaine n’est pas répertorié :

Remplacez Domaine> par <la valeur de domaine, puis exécutez la commande suivante :

New-DkimSigningConfig -DomainName <Domain> -Enabled $false [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>] [-KeySize <1024 | 2048>]- Le paramètre BodyCanonicalization spécifie le niveau de sensibilité des modifications dans le corps du message :

- Assoupli : les changements dans les espaces blancs et les changements dans les lignes vides à la fin du corps du message sont tolérés. Il s’agit de la valeur par défaut.

- Simple : seules les modifications apportées aux lignes vides à la fin du corps du message sont tolérées.

- Le paramètre HeaderCanonicalization spécifie le niveau de sensibilité des modifications apportées à l’en-tête de message :

- Assoupli : les modifications courantes apportées à l’en-tête du message sont tolérées. Par exemple, le réencapsulage de ligne de champ d’en-tête, les modifications dans les espaces blancs inutiles ou les lignes vides et les modifications au cas pour les champs d’en-tête. Il s’agit de la valeur par défaut.

- Simple : aucune modification des champs d’en-tête n’est tolérée.

- Le paramètre KeySize spécifie la taille de bits de la clé publique dans l’enregistrement DKIM :

-

- Il s’agit de la valeur par défaut.

-

-

Par exemple :

New-DkimSigningConfig -DomainName contoso.com -Enabled $false- Le paramètre BodyCanonicalization spécifie le niveau de sensibilité des modifications dans le corps du message :

Réexécutez la commande de l’étape 1 pour vérifier que le domaine est répertorié avec les valeurs de propriété suivantes :

- Activé : False

-

État :

CnameMissing

Passez à l’étape 3 pour copier les valeurs du sélecteur.

Copiez les valeurs Selector1CNAME et Selector2CNAME pour le domaine à partir de la sortie de la commande de l’étape 1.

Les enregistrements CNAME que vous devez créer auprès du bureau d’enregistrement de domaines pour le domaine ressemblent à ceci :

Nom d’hôte :

selector1._domainkey

Pointe vers l’adresse ou la valeur :<Selector1CNAME value>Nom d’hôte :

selector2._domainkey

Pointe vers l’adresse ou la valeur :<Selector2CNAME value>Par exemple :

Nom d’hôte :

selector1._domainkey

Pointe vers l’adresse ou la valeur :selector1-contoso-com._domainkey.contoso.onmicrosoft.comNom d’hôte :

selector2._domainkey

Pointe vers l’adresse ou la valeur :selector2-contoso-com._domainkey.contoso.onmicrosoft.comEffectuez l’une des étapes suivantes :

Domaine personnalisé : dans le bureau d’enregistrement de domaines pour le domaine, créez les deux enregistrements CNAME à l’aide des informations de l’étape précédente.

Nous fournissons des instructions pour créer des enregistrements CNAME pour différents services Microsoft 365 dans de nombreux bureaux d’enregistrement de domaines. Vous pouvez utiliser ces instructions comme point de départ pour créer les enregistrements CNAME DKIM. Pour plus d’informations, consultez Ajouter des enregistrements DNS pour connecter votre domaine.

Microsoft 365 prend quelques minutes (voire plus) pour détecter les nouveaux enregistrements CNAME que vous avez créés.

*.onmicrosoft.com domaine : passez à l’étape 5.

Après un certain temps, revenez à Exchange Online PowerShell, remplacez Domaine> par <le domaine que vous avez configuré, puis exécutez la commande suivante :

Set-DkimSigningConfig -Identity \<Domain\> -Enabled $true [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>]- Le paramètre BodyCanonicalization spécifie le niveau de sensibilité des modifications dans le corps du message :

- Assoupli : les changements dans les espaces blancs et les changements dans les lignes vides à la fin du corps du message sont tolérés. Il s’agit de la valeur par défaut.

- Simple : seules les modifications apportées aux lignes vides à la fin du corps du message sont tolérées.

- Le paramètre HeaderCanonicalization spécifie le niveau de sensibilité des modifications apportées à l’en-tête de message :

- Assoupli : les modifications courantes apportées à l’en-tête du message sont tolérées. Par exemple, le réencapsulage de ligne de champ d’en-tête, les modifications dans les espaces blancs inutiles ou les lignes vides et les modifications au cas pour les champs d’en-tête. Il s’agit de la valeur par défaut.

- Simple : aucune modification des champs d’en-tête n’est tolérée.

Par exemple :

Set-DkimSigningConfig -Identity contoso.com -Enabled $trueOu

Set-DkimSigningConfig -Identity contoso.onmicrosoft.com -Enabled $truePour un domaine personnalisé, si Microsoft 365 est en mesure de détecter les enregistrements CNAME auprès du bureau d’enregistrement de domaines, la commande s’exécute sans erreur et le domaine est maintenant utilisé pour signer les messages sortants DKIM à partir du domaine.

Si les enregistrements CNAME ne sont pas détectés, vous obtenez une erreur qui contient les valeurs à utiliser dans les enregistrements CNAME. Recherchez les fautes de frappe dans les valeurs du bureau d’enregistrement de domaines (facile à faire avec les tirets, points et soulignements !), patientez un peu plus longtemps, puis réexécutez la commande.

Pour un domaine *.onmicrosoft.com qui n’était pas répertorié précédemment, la commande s’exécute sans erreur.

- Le paramètre BodyCanonicalization spécifie le niveau de sensibilité des modifications dans le corps du message :

Pour vérifier que le domaine est désormais configuré pour les messages de signature DKIM, exécutez la commande de l’étape 1.

Le domaine doit avoir les valeurs de propriété suivantes :

- Activé : True

-

État :

Valid

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez les articles suivants :

Faire pivoter les clés DKIM

Pour les mêmes raisons que vous devez modifier régulièrement les mots de passe, vous devez modifier régulièrement la clé DKIM utilisée pour la signature DKIM. Le remplacement de la clé DKIM pour un domaine est appelé rotation des clés DKIM.

Les informations pertinentes sur la rotation des clés DKIM pour un domaine Microsoft 365 sont affichées dans la sortie de la commande suivante dans Exchange Online PowerShell :

Get-DkimSigningConfig -Identity <CustomDomain> | Format-List

- KeyCreationTime : date/heure UTC à laquelle la paire de clés publique-privée DKIM a été créée.

- RotateOnDate : date/heure de la rotation de clé DKIM précédente ou suivante.

-

SelectorBeforeRotateOnDate : n’oubliez pas que la signature DKIM à l’aide d’un domaine personnalisé dans Microsoft 365 nécessite deux enregistrements CNAME dans le domaine. Cette propriété affiche l’enregistrement CNAME utilisé par DKIM avant la date-heure RotateOnDate (également appelée sélecteur). La valeur est

selector1ouselector2et est différente de la valeur SelectorAfterRotateOnDate . -

SelectorAfterRotateOnDate : affiche l’enregistrement CNAME utilisé par DKIM après la date-heure RotateOnDate . La valeur est

selector1ouselector2et est différente de la valeur SelectorBeforeRotateOnDate .

Lorsque vous effectuez une rotation de clé DKIM sur un domaine comme décrit dans cette section, la modification n’est pas immédiate. La signature des messages par la nouvelle clé privée prend quatre jours (96 heures) (date/heure RotateOnDate et valeur SelectorAfterRotateOnDate correspondante). En attendant, la clé privée existante est utilisée (la valeur SelectorBeforeRotateOnDate correspondante).

Conseil

Le facteur main qui détermine quand un domaine personnalisé démarre le courrier sortant de signature DKIM est la détection d’enregistrement CNAME dans DNS.

Pour confirmer la clé publique correspondante utilisée pour vérifier la signature DKIM (qui déduit la clé privée utilisée pour signer le message), case activée la valeur s= dans le champ d’en-tête DKIM-Signature (le sélecteur, par exemple). s=selector1-contoso-com

Conseil

Pour les domaines personnalisés, vous pouvez faire pivoter les clés DKIM uniquement sur les domaines qui sont activés pour la signature DKIM (la valeur État est Activé).

Actuellement, il n’existe aucune rotation automatique des clés DKIM pour le domaine *.onmicrosoft.com. Vous pouvez faire pivoter manuellement les clés DKIM comme décrit dans cette section. Si la rotation des clés DKIM n’est pas disponible dans les propriétés du domaine *.onmicrosoft.com, utilisez les procédures de la section Utiliser le portail Defender pour personnaliser la signature DKIM des messages sortants à l’aide de la section *.onmicrosoft.com domaine plus haut dans cet article.

Utiliser le portail Defender pour faire pivoter les clés DKIM d’un domaine personnalisé

Dans le portail Defender, https://security.microsoft.comaccédez à Email &page Stratégies de collaboration >& règles>Stratégies>de menace Email paramètres d’authentification. Ou, pour accéder directement à la page des paramètres d’authentification Email, utilisez https://security.microsoft.com/authentication.

Dans la page des paramètres d’authentification Email, sélectionnez l’onglet DKIM.

Sous l’onglet DKIM, sélectionnez le domaine à configurer en cliquant n’importe où dans la ligne autre que la zone case activée en regard du nom.

Dans le menu volant détails du domaine qui s’ouvre, sélectionnez Faire pivoter les clés DKIM.

Les paramètres du menu volant détails changent pour les valeurs suivantes :

- État : rotation des clés pour ce domaine et signature des signatures DKIM.

- La rotation des clés DKIM est grisée.

Après quatre jours (96 heures), la nouvelle clé DKIM commence à signer les messages sortants pour le domaine personnalisé. En attendant, la clé DKIM actuelle est utilisée.

Vous pouvez déterminer quand la nouvelle clé DKIM est utilisée lorsque la valeur État passe de Rotation des clés pour ce domaine et signature de signatures DKIM à Signature de signatures DKIM pour ce domaine.

Pour confirmer la clé publique correspondante utilisée pour vérifier la signature DKIM (qui déduit la clé privée utilisée pour signer le message), case activée la valeur s= dans le champ d’en-tête DKIM-Signature (le sélecteur, par exemple). s=selector1-contoso-com

Utiliser Exchange Online PowerShell pour faire pivoter les clés DKIM d’un domaine et modifier la profondeur de bits

Si vous préférez utiliser PowerShell pour faire pivoter les clés DKIM d’un domaine, connectez-vous à Exchange Online PowerShell pour exécuter les commandes suivantes.

Exécutez la commande suivante pour vérifier la disponibilité et les status DKIM de tous les domaines dans le organization :

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector1KeySize,Selector2CNAME,Selector2KeySize,KeyCreationTime,RotateOnDate,SelectorBeforeRotateOnDate,SelectorAfterRotateOnDatePour le domaine pour lequel vous souhaitez faire pivoter les clés DKIM, utilisez la syntaxe suivante :

Rotate-DkimSigningConfig -Identity <CustomDomain> [-KeySize <1024 | 2048>]Si vous ne souhaitez pas modifier la profondeur de bits des nouvelles clés DKIM, n’utilisez pas le paramètre KeySize .

Cet exemple montre comment faire pivoter des clés DKIM pour le domaine contoso.com et passer à une clé de 2 048 bits.

Rotate-DkimSigningConfig -Identity contoso.com -KeySize 2048Cet exemple montre comment faire pivoter des clés DKIM pour le domaine contoso.com sans modifier la profondeur des bits de clé.

Rotate-DkimSigningConfig -Identity contoso.comRéexécutez la commande de l’étape 1 pour confirmer les valeurs de propriété suivantes :

- KeyCreationTime

- RotateOnDate

- SelectorBeforeRotateOnDate

- SelectorAfterRotateOnDate :

Les systèmes de messagerie de destination utilisent la clé publique dans l’enregistrement CNAME identifié par la propriété SelectorBeforeRotateOnDate pour vérifier la signature DKIM dans les messages (ce qui déduit la clé privée utilisée pour signer le message par DKIM).

Après la date/heure RotateOnDate , DKIM utilise la nouvelle clé privée pour signer les messages, et les systèmes de messagerie de destination utilisent la clé publique correspondante dans l’enregistrement CNAME identifié par la propriété SelectorAfterRotateOnDate pour vérifier la signature DKIM dans les messages.

Pour confirmer la clé publique correspondante utilisée pour vérifier la signature DKIM (qui déduit la clé privée utilisée pour signer le message), case activée la valeur s= dans le champ d’en-tête DKIM-Signature (le sélecteur, par exemple).

s=selector1-contoso-com

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez les articles suivants :

Désactiver la signature DKIM des messages sortants à l’aide d’un domaine personnalisé

Comme décrit plus haut dans cet article, l’activation de la signature DKIM des messages sortants à l’aide d’un domaine personnalisé fait passer la signature DKIM de l’utilisation du domaine *.onmicrosoft.com à l’utilisation du domaine personnalisé.

Lorsque vous désactivez la signature DKIM à l’aide d’un domaine personnalisé, vous ne désactivez pas complètement la signature DKIM pour le courrier sortant. La signature DKIM finit par revenir à l’utilisation du domaine *.onmicrosoft.

Utiliser le portail Defender pour désactiver la signature DKIM des messages sortants à l’aide d’un domaine personnalisé

Dans le portail Defender, https://security.microsoft.comaccédez à Email &page Stratégies de collaboration >& règles>Stratégies>de menace Email paramètres d’authentification. Ou, pour accéder directement à la page des paramètres d’authentification Email, utilisez https://security.microsoft.com/authentication.

Dans la page des paramètres d’authentification Email, sélectionnez l’onglet DKIM.

Sous l’onglet DKIM, sélectionnez le domaine à configurer en cliquant n’importe où dans la ligne autre que la zone case activée en regard du nom.

Dans le menu volant détails du domaine qui s’ouvre, faites glisser le bouton bascule Signer des messages pour ce domaine avec des signatures DKIM sur Désactivé

.

.

Utiliser Exchange Online PowerShell pour désactiver la signature DKIM des messages sortants à l’aide d’un domaine personnalisé

Si vous préférez utiliser PowerShell pour désactiver la signature DKIM des messages sortants à l’aide d’un domaine personnalisé, connectez-vous à Exchange Online PowerShell pour exécuter les commandes suivantes.

Exécutez la commande suivante pour vérifier la disponibilité et les status DKIM de tous les domaines dans le organization :

Get-DkimSigningConfig | Format-List Name,Enabled,StatusTout domaine personnalisé pour lequel vous pouvez désactiver la signature DKIM a les valeurs de propriété suivantes :

- Activé : True

-

État :

Valid

Pour le domaine pour lequel vous souhaitez désactiver la signature DKIM, utilisez la syntaxe suivante :

Set-DkimSigningConfig -Identity <CustomDomain> -Enabled $falseCet exemple montre comment désactiver la signature DKIM à l’aide du domaine personnalisé contoso.com.

Set-DkimSigningConfig -Identity contoso.com -Enabled $false

Vérifier la signature DKIM du courrier sortant à partir de Microsoft 365

Conseil

Avant d’utiliser les méthodes de cette section pour tester la signature DKIM du courrier sortant, attendez quelques minutes après les modifications apportées à la configuration DKIM pour autoriser la propagation des modifications.

Utilisez l’une des méthodes suivantes pour vérifier la signature DKIM du courrier sortant à partir de Microsoft 365 :

Envoyez des messages de test et affichez les champs d’en-tête associés à partir de l’en-tête de message dans le système de messagerie de destination :

Envoyer un message à partir d’un compte de votre domaine compatible DKIM Microsoft 365 à un destinataire dans un autre système de messagerie (par exemple, outlook.com ou gmail.com).

Conseil

N’envoyez pas de courrier à AOL pour le test DKIM. AOL peut ignorer le case activée DKIM si l’case activée SPF réussit.

Dans la boîte aux lettres de destination, affichez l’en-tête du message. Par exemple :

- Afficher les en-têtes de message Internet dans Outlook.

- Utilisez l’analyseur d’en-tête de message à l’adresse https://mha.azurewebsites.net.

Recherchez le champ d’en-tête DKIM-Signature dans l’en-tête du message. Le champ d’en-tête ressemble à l’exemple suivant :

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=contoso.com; s=selector1; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-SenderADCheck; bh=UErATeHehIIPIXPeUAfZWiKo0w2cSsOhb9XM9ulqTX0=;- d= : domaine utilisé pour signer le message par DKIM.

- s= : sélecteur (clé publique dans l’enregistrement DNS dans le domaine) qui a été utilisé pour déchiffrer et vérifier la signature DKIM du message.

Recherchez le champ d’en-tête Authentication-Results dans l’en-tête du message. Bien que les systèmes de messagerie de destination puissent utiliser des formats légèrement différents pour marquer le courrier entrant, le champ d’en-tête doit inclure DKIM=pass ou DKIM=OK. Par exemple :

Authentication-Results: mx.google.com; dkim=pass header.i=@contoso.com header.s=selector1 header.b=NaHRSJOb; arc=pass (i=1 spf=pass spfdomain=contoso.com dkim=pass dkdomain=contoso.com dmarc=pass fromdomain=contoso.com); spf=pass (google.com: domain of michelle@contoso.com designates 0000:000:0000:0000::000 as permitted sender) smtp.mailfrom=michelle@contoso.comConseil

La signature DKIM est omise dans l’une des conditions suivantes :

- Les adresses e-mail de l’expéditeur et du destinataire se trouvent dans le même domaine.

- Les adresses e-mail de l’expéditeur et du destinataire se trouvent dans des domaines différents qui sont contrôlés par le même organization.

Dans les deux cas, le champ d’en-tête DKIM-Signature n’existe pas dans l’en-tête du message, et le champ d’en-tête Authentication-Results ressemble à l’exemple suivant :

authentication-results: dkim=none (message not signed) header.d=none;dmarc=none action=none header.from=contoso.com;

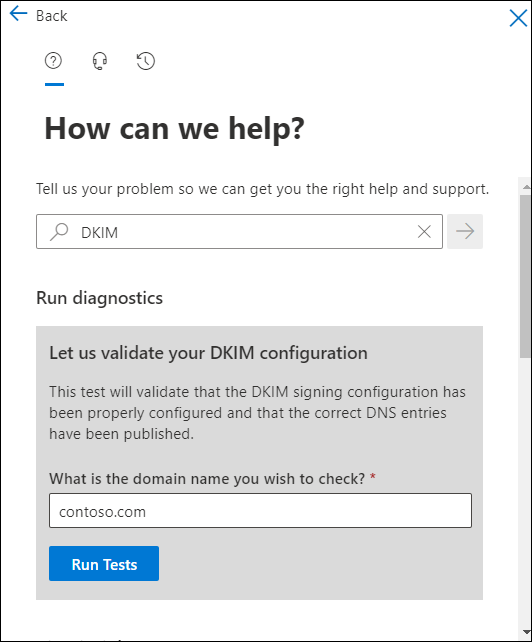

Utilisez le test dans l’aide de Microsoft 365 : Cette fonctionnalité nécessite un compte d’administrateur* général et n’est pas disponible dans Microsoft 365 Government Community Cloud (GCC), GCC High, DoD ou Office 365 géré par 21Vianet.

Importante

* Microsoft vous recommande d’utiliser des rôles avec le moins d’autorisations. L’utilisation de comptes avec autorisation inférieure permet d’améliorer la sécurité de vos organization. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Signature DKIM du courrier à partir de votre domaine personnalisé auprès d’autres services de messagerie

Certains fournisseurs de services de messagerie ou fournisseurs de logiciels en tant que service vous permettent d’activer la signature DKIM pour vos messages provenant du service. Toutefois, les méthodes dépendent entièrement du service de messagerie.

Conseil

Comme mentionné précédemment dans cet article, nous vous recommandons d’utiliser des sous-domaines pour les systèmes ou services de messagerie que vous ne contrôlez pas directement.

Par exemple, votre domaine de messagerie dans Microsoft 365 est contoso.com et vous utilisez le service de publipostage en bloc Adatum pour les e-mails marketing. Si Adatum prend en charge la signature DKIM des messages des expéditeurs de votre domaine au niveau de leur service, les messages peuvent contenir les éléments suivants :

Return-Path: <communication@adatum.com>

From: <sender@marketing.contoso.com>

DKIM-Signature: s=s1024; d=marketing.contoso.com

Subject: This a message from the Adatum infrastructure, but with a DKIM signature authorized by marketing.contoso.com

Dans cet exemple, les étapes suivantes sont requises :

Adatum donne à Contoso une clé publique à utiliser pour la signature DKIM des messages contoso sortants à partir de son service.

Contoso publie la clé DKIM publique dans DNS auprès du bureau d’enregistrement de domaines pour le sous-domaine marketing.contoso.com (un enregistrement TXT ou un enregistrement CNAME).

Quand Adatum envoie des messages à partir d’expéditeurs dans le domaine marketing.contoso.com, les messages sont signés DKIM à l’aide de la clé privée qui correspond à la clé publique qu’ils ont donnée à Contoso à la première étape.

Si le système de messagerie de destination vérifie DKIM sur les messages entrants, les messages passent DKIM, car ils sont signés par DKIM.

Si le système de messagerie de destination vérifie DMARC sur les messages entrants, le domaine dans la signature DKIM (la valeur d= dans le champ d’en-tête DKIM-Signature ) correspond au domaine dans l’adresse de départ affichée dans les clients de messagerie, de sorte que les messages peuvent également passer DMARC :

À partir de : sender@marketing.contoso.com

d= : marketing.contoso.com

Étapes suivantes

Comme décrit dans Comment SPF, DKIM et DMARC fonctionnent ensemble pour authentifier les expéditeurs de messages électroniques, DKIM seul ne suffit pas pour empêcher l’usurpation de votre domaine Microsoft 365. Vous devez également configurer SPF et DMARC pour une protection optimale. Pour plus d’informations, voir :

- Configurer SPF pour empêcher l’usurpation d’identité

- Utiliser DMARC pour valider les messages électroniques

Pour le courrier entrant dans Microsoft 365, vous devrez peut-être également configurer des scellants ARC approuvés si vous utilisez des services qui modifient les messages en transit avant leur remise à votre organization. Pour plus d’informations, consultez Configurer des scellants ARC approuvés.

Conseil

Exchange 2016 et Exchange 2019 sont connus pour modifier les messages qui transitent par eux, ce qui peut avoir un impact sur DKIM.