Exemple de chasse avancée pour Microsoft Defender pour Office 365

S’applique à :

- Microsoft Defender XDR

Souhaitez-vous commencer à rechercher des menaces d’e-mail à l’aide de la fonctionnalité de repérage avancé ? Procédez comme suit :

Le guide de déploiement Microsoft Defender pour Office 365 explique comment accéder directement à la configuration le jour 1.

En fonction de votre stratégie de sécurité prédéfinie et de vos choix de stratégie personnalisée, les paramètres de vidage automatique zero-hour (ZAP) sont importants pour savoir si un message malveillant a été supprimé d’une boîte aux lettres après la remise.

La navigation rapide dans la langue de la requête Kusto pour repérer des problèmes est un avantage de la convergence de ces deux centres de sécurité. Les équipes de sécurité peuvent surveiller les absences zap en effectuant leurs étapes suivantes dans le portail Microsoft Defender à l’adresse https://security.microsoft.com>Chasseavancée de chasse>.

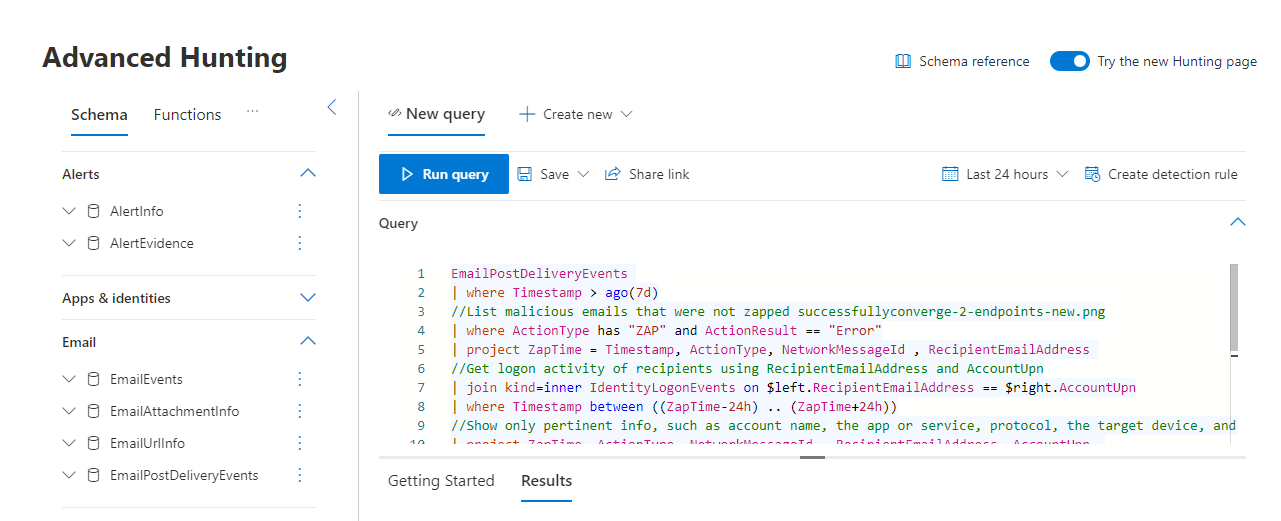

Dans la page Repérage avancé à l’emplacement https://security.microsoft.com/v2/advanced-hunting, vérifiez que l’onglet Nouvelle requête est sélectionné.

Copiez la requête suivante dans la zone Requête :

EmailPostDeliveryEvents | where Timestamp > ago(7d) //List malicious emails that were not zapped successfully | where ActionType has "ZAP" and ActionResult == "Error" | project ZapTime = Timestamp, ActionType, NetworkMessageId , RecipientEmailAddress //Get logon activity of recipients using RecipientEmailAddress and AccountUpn | join kind=inner IdentityLogonEvents on $left.RecipientEmailAddress == $right.AccountUpn | where Timestamp between ((ZapTime-24h) .. (ZapTime+24h)) //Show only pertinent info, such as account name, the app or service, protocol, the target device, and type of logon | project ZapTime, ActionType, NetworkMessageId , RecipientEmailAddress, AccountUpn, LogonTime = Timestamp, AccountDisplayName, Application, Protocol, DeviceName, LogonTypeSélectionnez Exécuter la requête.

Les données de cette requête s’affichent dans le volet Résultats sous la requête elle-même. Les résultats incluent des informations telles que

DeviceName,AccountDisplayNameetZapTimedans un jeu de résultats personnalisable. Les résultats peuvent également être exportés pour vos enregistrements. Pour enregistrer la requête en vue d’une réutilisation, sélectionnez Enregistrer>sous pour ajouter la requête à votre liste de requêtes, de requêtes partagées ou de la communauté.

Informations connexes

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Microsoft Security dans notre communauté technique : communauté technique Microsoft Defender XDR.