Agir sur les résultats de requête de repérage avancés

S’applique à :

- Microsoft Defender XDR

Importante

Certaines informations contenues dans cet article concernent le produit en préversion, qui peut être considérablement modifié avant sa publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

Vous pouvez rapidement contenir des menaces ou traiter les ressources compromises que vous trouvez dans la chasse avancée à l’aide d’options d’action puissantes et complètes. Avec ces options, vous pouvez :

- Effectuer diverses actions sur les appareils

- Fichiers de mise en quarantaine

Autorisations requises

Pour effectuer des actions sur les appareils par le biais de la chasse avancée, vous avez besoin d’un rôle dans Microsoft Defender pour point de terminaison disposant des autorisations nécessaires pour envoyer des actions de correction sur les appareils.

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. Cela contribue à renforcer la sécurité de votre organisation. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Si vous ne pouvez pas effectuer d’action, contactez un administrateur général pour obtenir l’autorisation suivante :

Actions de correction actives Gestion des menaces > et des vulnérabilités - Gestion des corrections

Pour prendre des mesures sur les e-mails par le biais de la chasse avancée, vous avez besoin d’un rôle dans Microsoft Defender pour Office 365 pour rechercher et vider les e-mails.

Effectuer diverses actions sur les appareils

Vous pouvez effectuer les actions suivantes sur les appareils identifiés par la colonne dans les DeviceId résultats de votre requête :

- Isoler les appareils affectés pour contenir une infection ou empêcher les attaques de se déplacer latéralement

- Collecter le package d’investigation pour obtenir plus d’informations d’investigation

- Exécuter une analyse antivirus pour rechercher et supprimer les menaces à l’aide des dernières mises à jour du renseignement de sécurité

- Lancer une investigation automatisée pour case activée et corriger les menaces sur l’appareil et éventuellement sur d’autres appareils affectés

- Restreindre l’exécution de l’application uniquement aux fichiers exécutables signés par Microsoft, ce qui empêche l’activité des menaces ultérieures par le biais de programmes malveillants ou d’autres exécutables non approuvés

Pour en savoir plus sur la façon dont ces actions de réponse sont effectuées via Microsoft Defender pour point de terminaison, consultez actions de réponse sur les appareils.

Fichiers de mise en quarantaine

Vous pouvez déployer l’action de mise en quarantaine sur les fichiers afin qu’ils soient automatiquement mis en quarantaine lorsqu’ils sont rencontrés. Lorsque vous sélectionnez cette action, vous pouvez choisir entre les colonnes suivantes pour identifier les fichiers dans les résultats de votre requête à mettre en quarantaine :

-

SHA1: dans les tables de chasse les plus avancées, cette colonne fait référence au SHA-1 du fichier affecté par l’action enregistrée. Par exemple, si un fichier a été copié, ce fichier affecté est le fichier copié. -

InitiatingProcessSHA1: dans les tables de chasse les plus avancées, cette colonne fait référence au fichier responsable du lancement de l’action enregistrée. Par exemple, si un processus enfant a été lancé, ce fichier initiateur fait partie du processus parent. -

SHA256: cette colonne est l’équivalent SHA-256 du fichier identifié par laSHA1colonne. -

InitiatingProcessSHA256: cette colonne est l’équivalent SHA-256 du fichier identifié par laInitiatingProcessSHA1colonne.

Pour en savoir plus sur la façon dont les actions de mise en quarantaine sont effectuées et sur la façon dont les fichiers peuvent être restaurés, consultez actions de réponse sur les fichiers.

Remarque

Pour localiser des fichiers et les mettre en quarantaine, les résultats de la requête doivent également inclure des DeviceId valeurs en tant qu’identificateurs d’appareil.

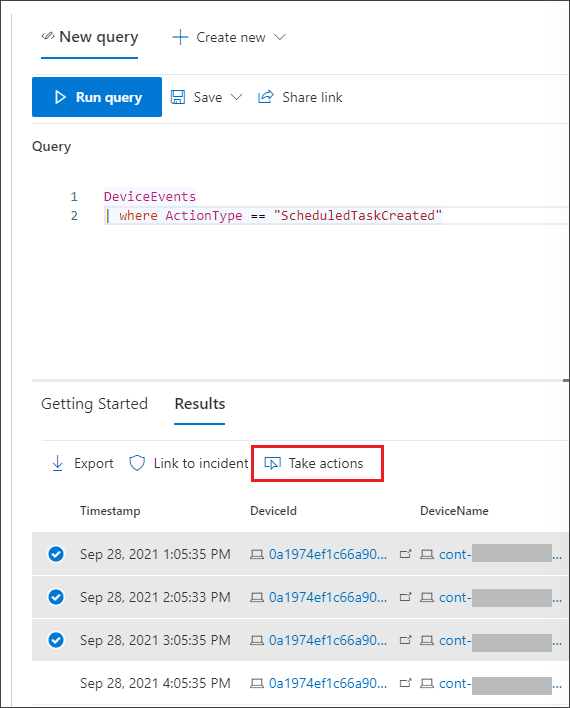

Pour effectuer l’une des actions décrites, sélectionnez un ou plusieurs enregistrements dans les résultats de votre requête, puis sélectionnez Effectuer des actions. Un Assistant vous guide tout au long du processus de sélection, puis d’envoi de vos actions préférées.

Effectuer diverses actions sur les e-mails

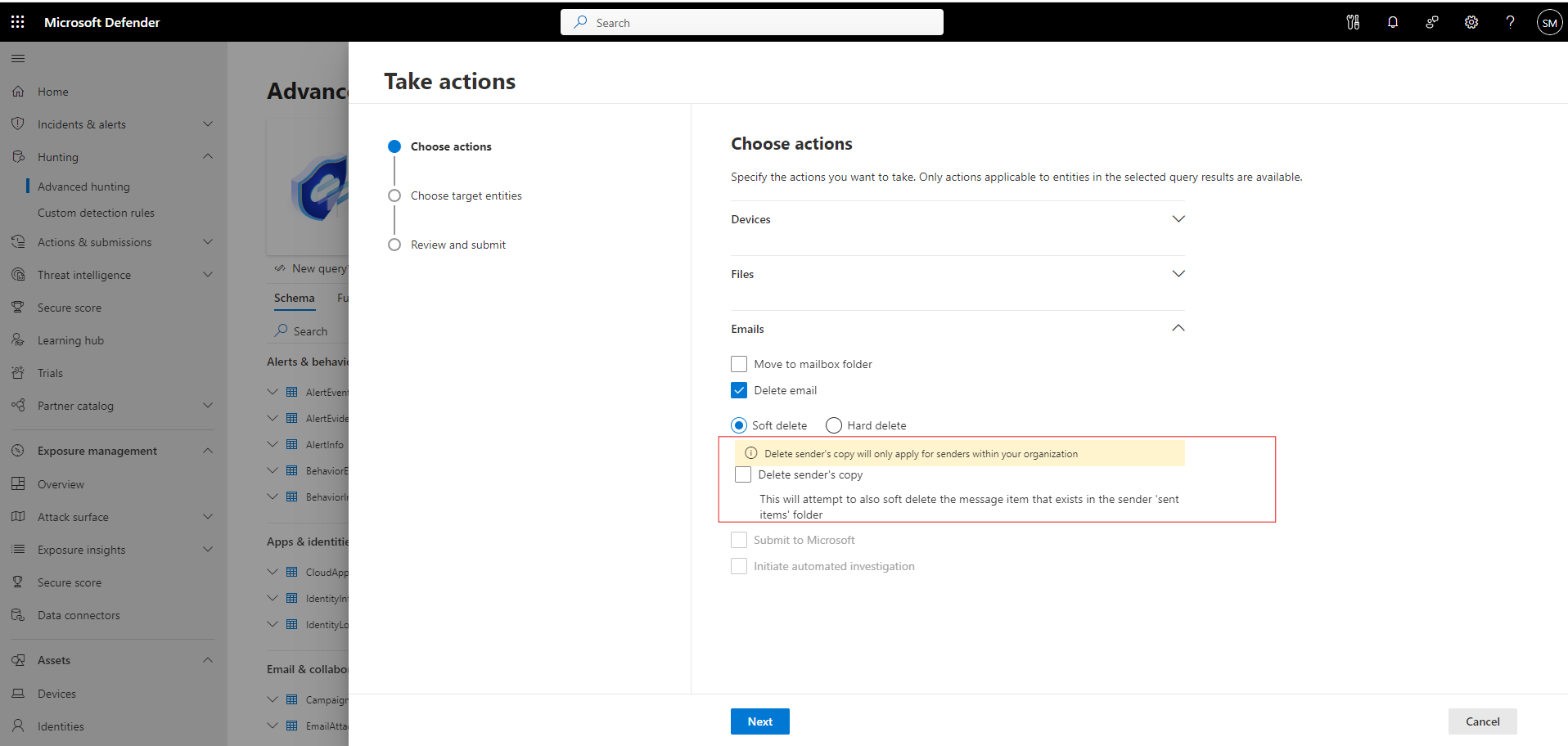

Outre les étapes de correction axées sur l’appareil, vous pouvez également effectuer certaines actions sur les e-mails à partir des résultats de votre requête. Sélectionnez les enregistrements sur lesquels vous souhaitez effectuer une action, sélectionnez Effectuer des actions, puis sous Choisir des actions, sélectionnez votre choix parmi les éléments suivants :

Move to mailbox folder- sélectionnez cette action pour déplacer les messages électroniques vers le dossier Courrier indésirable, Boîte de réception ou Éléments supprimésNotez que vous pouvez déplacer les résultats des e-mails constitués d’éléments mis en quarantaine (pour instance, dans le cas de faux positifs) en sélectionnant l’option Boîte de réception.

Delete email- sélectionnez cette action pour déplacer les messages électroniques vers le dossier Éléments supprimés (suppression réversible) ou les supprimer définitivement (suppression définitive)La sélection de la suppression réversible supprime également automatiquement les messages du dossier Éléments envoyés de l’expéditeur si l’expéditeur se trouve dans le organization.

La suppression réversible automatique de la copie de l’expéditeur est disponible pour les résultats à l’aide des

EmailEventstables et ,EmailPostDeliveryEventsmais pas de laUrlClickEventstable. En outre, le résultat doit contenir les colonnesEmailDirectionetSenderFromAddressles colonnes de cette option d’action à afficher dans l’Assistant Prendre des actions. La copie de l’expéditeur propre s’applique aux e-mails intra-organization et aux e-mails sortants, ce qui garantit que seule la copie de l’expéditeur est supprimée de manière réversible pour ces messages électroniques. Les messages entrants sont hors de portée.Consultez la requête suivante comme référence :

EmailEvents | where ThreatTypes contains "spam" | project NetworkMessageId,RecipientEmailAddress, EmailDirection, SenderFromAddress, LatestDeliveryAction,LatestDeliveryLocation

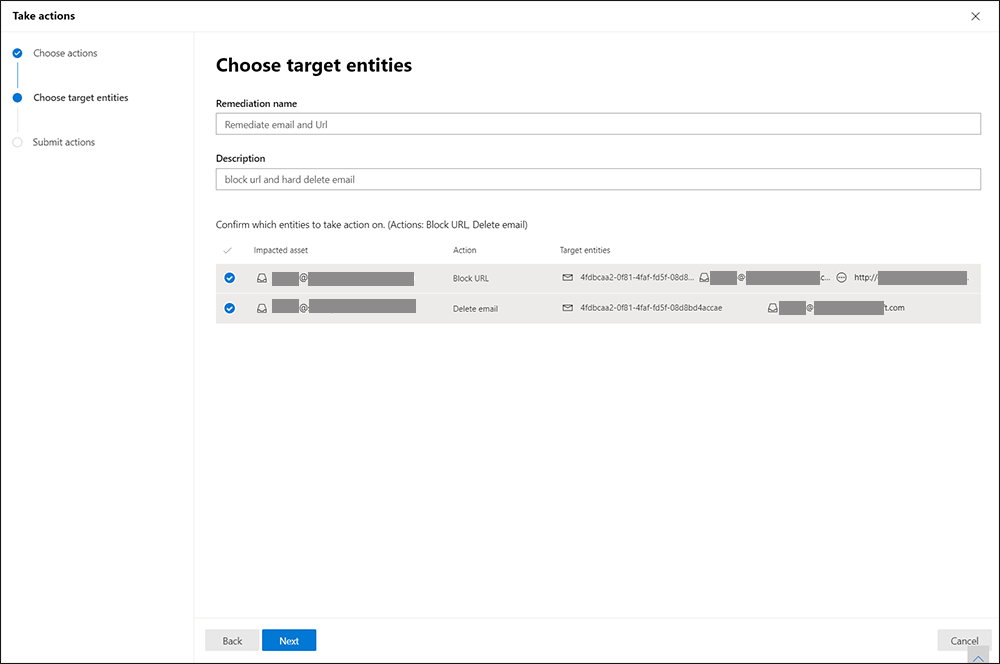

Vous pouvez également fournir un nom de correction et une brève description de l’action entreprise pour la suivre facilement dans l’historique du centre de notifications. Vous pouvez également utiliser l’ID d’approbation pour filtrer ces actions dans le centre de notifications. Cet ID est fourni à la fin de l’Assistant :

Ces actions d’e-mail s’appliquent également aux détections personnalisées .

Passer en revue les actions effectuées

Chaque action est enregistrée individuellement dans le centre de notifications sousHistorique du centre> de notifications (security.microsoft.com/action-center/history). Accédez au centre de notifications pour case activée la status de chaque action.

Remarque

Certaines tables de cet article peuvent ne pas être disponibles dans Microsoft Defender pour point de terminaison. Activez Microsoft Defender XDR pour rechercher les menaces à l’aide de sources de données supplémentaires. Vous pouvez déplacer vos flux de travail de chasse avancés de Microsoft Defender pour point de terminaison vers Microsoft Defender XDR en suivant les étapes décrites dans Migrer des requêtes de chasse avancées à partir de Microsoft Defender pour point de terminaison.

Articles connexes

- Vue d’ensemble du repérage avancé

- Apprendre le langage de requête

- Utiliser les résultats d’une requête

- Comprendre le schéma

- Vue d’ensemble du centre de notifications

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Sécurité Microsoft dans notre communauté technique : Communauté technique Microsoft Defender XDR.