Stratégie antivirus pour la sécurité des points de terminaison dans Intune

Intune stratégies antivirus de sécurité de point de terminaison peuvent aider les administrateurs de sécurité à se concentrer sur la gestion du groupe discret de paramètres antivirus pour les appareils gérés.

La stratégie antivirus comprend plusieurs profils. Chaque profil contient uniquement les paramètres pertinents pour Microsoft Defender pour point de terminaison antivirus pour les appareils macOS et Windows, ou pour l’expérience utilisateur dans l’application Sécurité Windows sur les appareils Windows.

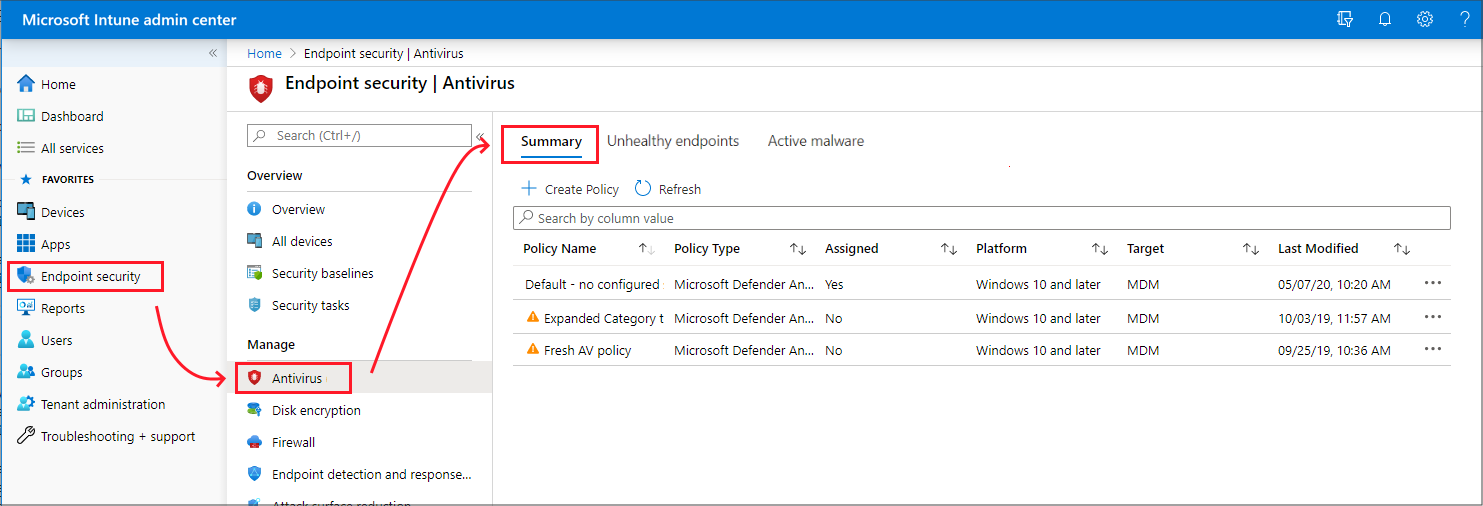

Vous trouverez les stratégies antivirus sous Gérer dans le nœud Sécurité du point de terminaison du centre d’administration Microsoft Intune.

Les stratégies antivirus incluent les mêmes paramètres que les modèles de protection de point de terminaison ou de restriction d’appareil trouvés pour la stratégie de configuration d’appareil . Toutefois, ces types de stratégies incluent des catégories supplémentaires de paramètres qui ne sont pas liés à Antivirus. Les paramètres supplémentaires peuvent compliquer la tâche de configuration de la charge de travail antivirus. En outre, les paramètres trouvés dans la stratégie antivirus pour macOS ne sont pas disponibles via les autres types de stratégies. Le profil antivirus macOS remplace la nécessité de configurer les paramètres à l’aide .plist de fichiers.

S’applique à :

- Linux

- macOS

- Windows 10

- Windows 11

- Windows Server (via le scénario de gestion des paramètres de sécurité Microsoft Defender pour point de terminaison)

Prérequis pour la stratégie antivirus

Prise en charge des appareils inscrits Microsoft Intune (GPM) :

MacOS

- Toute version prise en charge de macOS

- Pour Intune gérer les paramètres antivirus sur un appareil, Microsoft Defender pour point de terminaison devez être installé sur cet appareil. Voir. Microsoft Defender pour point de terminaison pour macOS (dans la documentation Microsoft Defender pour point de terminaison)

Fenêtres

- Aucun prérequis supplémentaire n’est requis.

Prise en charge des clients Configuration Manager :

Ce scénario est en préversion et nécessite l’utilisation de Configuration Manager current branch version 2006 ou ultérieure.

Configurer l’attachement de locataire pour les appareils Configuration Manager : pour prendre en charge le déploiement d’une stratégie antivirus sur des appareils gérés par Configuration Manager, configurez l’attachement de locataire. La configuration de l’attachement de locataire inclut la configuration Configuration Manager regroupements d’appareils pour prendre en charge les stratégies de sécurité des points de terminaison à partir de Intune.

Pour configurer l’attachement de locataire, consultez Configurer l’attachement de locataire pour prendre en charge les stratégies Endpoint Protection.

Prise en charge des clients Microsoft Defender pour point de terminaison :

- Gestion des paramètres de sécurité de Defender pour point de terminaison : pour configurer la prise en charge du déploiement d’une stratégie antivirus sur des appareils gérés par Defender, mais non inscrits avec Intune, consultez Gérer les Microsoft Defender pour point de terminaison sur les appareils avec Microsoft Intune. Cet article contient également des informations sur les plateformes prises en charge par cette fonctionnalité, ainsi que les stratégies et les profils pris en charge par ces plateformes.

Contrôle d’accès en fonction du rôle

Pour obtenir des conseils sur l’attribution du niveau approprié d’autorisations et de droits pour gérer Intune stratégie antivirus, consultez Assign-based-role-access-controls-for-endpoint-security-policy.

Prérequis pour la protection contre les falsifications

La protection contre les falsifications est disponible pour les appareils qui exécutent l’un des systèmes d’exploitation suivants :

- macOS (toute version prise en charge)

- Windows 10 et 11 (y compris Entreprise multisession)

- Windows Server version 1803 ou ultérieure, Windows Server 2019, Windows Server 2022

- Windows Server 2012 R2 et Windows Server 2016 (à l’aide de la solution moderne et unifiée)

Remarque

Les appareils doivent être intégrés à Microsoft Defender pour point de terminaison (P1 ou P2). Les appareils peuvent voir un délai d’activation de la protection contre les falsifications s’ils n’étaient pas précédemment intégrés à Microsoft Defender pour point de terminaison. La protection contre les falsifications s’active sur le premier appareil case activée après l’intégration à Microsoft Defender pour point de terminaison.

Vous pouvez utiliser Intune pour gérer la protection contre les falsifications sur les appareils Windows dans le cadre du profil expérience Sécurité Windows (stratégie antivirus). Cela inclut à la fois les appareils que vous gérez avec Intune et les appareils que vous gérez avec Configuration Manager via le scénario d’attachement de locataire. La protection contre les falsifications est désormais disponible pour Azure Virtual Desktop.

Intune appareils gérés

Conditions préalables à la prise en charge de la protection contre les falsifications pour les appareils gérés par Intune :

- Votre environnement doit respecter les conditions préalables à la gestion de la protection contre les falsifications avec Intune

- Les appareils sont intégrés à Microsoft Defender pour point de terminaison (P1 ou P2)

Profils pour la stratégie antivirus qui prennent en charge la protection contre les falsifications pour les appareils gérés par Microsoft Intune :

Plateforme : Windows

- Profil : expérience Sécurité Windows

Remarque

À compter du 5 avril 2022, la plateforme Windows 10 et ultérieure a été remplacée par la plateforme Windows 10, Windows 11 et Windows Server qui est désormais nommée plus simplement Windows.

La plateforme Windows prend en charge les appareils qui communiquent avec Intune via Microsoft Intune ou Microsoft Defender pour point de terminaison. Ces profils ajoutent également la prise en charge de la plateforme Windows Server, qui n’est pas prise en charge via Microsoft Intune en mode natif.

Les profils de cette nouvelle plateforme utilisent le format des paramètres tel qu’il se trouve dans le catalogue de paramètres. Chaque nouveau modèle de profil pour cette nouvelle plateforme inclut les mêmes paramètres que l’ancien modèle de profil qu’il remplace. Avec cette modification, vous ne pouvez plus créer de nouvelles versions des anciens profils. Vos instances existantes de l’ancien profil restent disponibles pour l’utilisation et la modification.

Vous pouvez également utiliser le profil Endpoint Protection pour la stratégie de configuration de l’appareil afin de configurer la protection contre les falsifications pour les appareils gérés par Intune.

Configuration Manager clients gérés via le scénario d’attachement de locataire

Conditions préalables à la prise en charge de la gestion de la protection contre les falsifications avec ces profils :

- Votre environnement doit remplir les conditions préalables à la gestion de la protection contre les falsifications avec Intune comme indiqué dans la documentation Windows.

- Vous devez utiliser Configuration Manager Current Branch 2006 ou version ultérieure.

- Vous devez configurer l’attachement de locataire pour prendre en charge les stratégies Endpoint Protection. Cela inclut la configuration Configuration Manager regroupements d’appareils pour la synchronisation avec Intune.

- Les appareils sont intégrés à Microsoft Defender pour point de terminaison (P1 ou P2)

Profils pour la stratégie antivirus qui prennent en charge la protection contre les falsifications pour les appareils gérés par Configuration Manager :

- Plateforme : Windows (ConfigMgr)

- Profil : expérience Sécurité Windows (préversion)

Profils antivirus

Appareils gérés par Microsoft Intune

Les profils suivants sont pris en charge pour les appareils que vous gérez avec Intune :

macOS:

Plateforme : macOS

Profil : Antivirus - Gérer les paramètres de stratégie antivirus pour macOS.

Lorsque vous utilisez Microsoft Defender pour point de terminaison pour Mac, vous pouvez configurer et déployer des paramètres antivirus sur vos appareils macOS gérés via Intune au lieu de configurer ces paramètres à l’aide de

.plistfichiers.

Windows :

Plateforme : Windows

Les profils de cette plateforme peuvent être utilisés avec des appareils inscrits avec Intune et des appareils gérés via la gestion de la sécurité pour Microsoft Defender pour point de terminaison.Remarque

À compter du 5 avril 2022, la plateforme Windows 10 et ultérieure a été remplacée par la plateforme Windows 10, Windows 11 et Windows Server qui est désormais nommée plus simplement Windows.

La plateforme Windows prend en charge les appareils qui communiquent avec Intune via Microsoft Intune ou Microsoft Defender pour point de terminaison. Ces profils ajoutent également la prise en charge de la plateforme Windows Server, qui n’est pas prise en charge via Microsoft Intune en mode natif.

Les profils de cette nouvelle plateforme utilisent le format des paramètres tel qu’il se trouve dans le catalogue de paramètres. Chaque nouveau modèle de profil pour cette nouvelle plateforme inclut les mêmes paramètres que l’ancien modèle de profil qu’il remplace. Avec cette modification, vous ne pouvez plus créer de nouvelles versions des anciens profils. Vos instances existantes de l’ancien profil restent disponibles pour l’utilisation et la modification.

Profil : antivirus Microsoft Defender - Gérer les paramètres de stratégie antivirus pour les appareils Windows.

Defender Antivirus est le composant de protection de nouvelle génération de Microsoft Defender pour point de terminaison. La protection nouvelle génération regroupe des technologies telles que le Machine Learning et l’infrastructure cloud pour protéger les appareils de votre organization d’entreprise.

Le profil antivirus Microsoft Defender est un instance distinct des paramètres antivirus qui se trouvent dans le profil de restriction d’appareil pour la stratégie Configuration de l’appareil.

Contrairement aux paramètres antivirus d’un profil de restriction d’appareil, vous pouvez utiliser ces paramètres avec des appareils cogérés. Pour utiliser ces paramètres, le curseur de charge de travail de cogestion pour Endpoint Protection doit être défini sur Intune.

Profil : Microsoft Defender Exclusions antivirus - Gérer les paramètres de stratégie pour l’exclusion antivirus uniquement.

Avec cette stratégie, vous pouvez gérer les paramètres des fournisseurs de services de configuration antivirus (CSP) Microsoft Defender suivants qui définissent les exclusions antivirus :

- Defender/ExcludedPaths

- Defender/ExcludedExtensions

- Defender/ExcludedProcesses

Ces csp pour l’exclusion antivirus sont également gérés par Microsoft Defender stratégie antivirus, qui inclut des paramètres identiques pour les exclusions. Les paramètres des deux types de stratégie (exclusionsantivirus et antivirus) sont soumis à la fusion de stratégies et créent un super ensemble d’exclusions pour les appareils et les utilisateurs applicables.

Avertissement

La définition d’exclusions réduit la protection offerte par Microsoft Defender Antivirus. Évaluez toujours les risques associés à l’implémentation des exclusions. Excluez uniquement les fichiers que vous savez ne sont pas malveillants.

Pour plus d’informations, consultez Vue d’ensemble des exclusions dans la documentation Microsoft Defender.

Profil : expérience Sécurité Windows : gérez les paramètres d’application Sécurité Windows que les utilisateurs finaux peuvent afficher dans le centre de sécurité Microsoft Defender et les notifications qu’ils reçoivent.

L’application de sécurité Windows est utilisée par un certain nombre de fonctionnalités de sécurité Windows pour fournir des notifications sur l’intégrité et la sécurité de l’ordinateur. Les notifications d’application de sécurité incluent des pare-feu, des produits antivirus, Windows Defender SmartScreen et d’autres.

Profil : Contrôles de mise à jour Defender - Gérer les paramètres de mise à jour pour Microsoft Defender, y compris les paramètres suivants qui sont extraits directement du fournisseur de services de configuration Defender :

Appareils gérés par Configuration Manager

Antivirus

Gérez les paramètres antivirus pour les appareils Configuration Manager lorsque vous utilisez l’attachement de locataire.

Chemin de la stratégie :

- Antivirus > sécurité > des points de terminaison Windows (ConfigMgr)

Profils :

- Antivirus Microsoft Defender (préversion)

- expérience Sécurité Windows (préversion)

Version requise de Configuration Manager :

- Configuration Manager Current Branch version 2006 ou ultérieure

Plateformes d’appareils Configuration Manager prises en charge :

- Windows 8.1 (x86, x64), à partir de Configuration Manager version 2010

- Windows 10 et versions ultérieures (x86, x64, ARM64)

- Windows 11 et versions ultérieures (x86, x64, ARM64)

- Windows Server 2012 R2 (x64), à compter de Configuration Manager version 2010

- Windows Server 2016 et versions ultérieures (x64)

Importante

Le 22 octobre 2022, Microsoft Intune a mis fin à la prise en charge des appareils exécutant Windows 8.1. L’assistance technique et les mises à jour automatiques sur ces appareils ne sont pas disponibles.

Si vous utilisez actuellement Windows 8.1, passez aux appareils Windows 10/11. Microsoft Intune intègre des fonctionnalités de sécurité et d’appareil qui gèrent les appareils clients Windows 10/11.

Fusion de stratégies pour les paramètres

Certains paramètres de stratégie antivirus prennent en charge la fusion de stratégies. La fusion de stratégies permet d’éviter les conflits lorsque plusieurs stratégies s’appliquent aux mêmes appareils et configurent le même paramètre. Intune évalue les paramètres pris en charge par la fusion de stratégies, pour chaque utilisateur ou appareil, tels qu’ils sont extraits de toutes les stratégies applicables. Ces paramètres sont ensuite fusionnés dans un sur-ensemble unique de stratégie.

Par exemple, vous créez trois stratégies antivirus distinctes qui définissent différentes exclusions de chemin d’accès aux fichiers antivirus. Finalement, les trois stratégies sont affectées au même utilisateur. Étant donné que le fournisseur csp d’exclusion de chemin de fichier Microsoft Defender prend en charge la fusion de stratégies, Intune évalue et combine les exclusions de fichiers de toutes les stratégies applicables pour l’utilisateur. Les exclusions sont ajoutées à un sur-ensemble et la liste unique des exclusions est remise à l’appareil des utilisateurs.

Lorsque la fusion de stratégie n’est pas prise en charge pour un paramètre, un conflit peut se produire. Les conflits peuvent entraîner que l’utilisateur ou l’appareil ne reçoit aucune stratégie pour le paramètre. Par exemple, la fusion de stratégies ne prend pas en charge le fournisseur de solutions Cloud pour empêcher l’installation des ID d’appareil correspondants (PreventInstallationOfMatchingDeviceIDs). Les configurations de ce fournisseur de solutions Cloud ne fusionnent pas et sont traitées séparément.

Lorsqu’ils sont traités séparément, les conflits de stratégie sont résolus comme suit :

- La stratégie la plus sécurisée s’applique.

- Si deux stratégies sont également sécurisées, la dernière stratégie modifiée s’applique.

- Si la dernière stratégie modifiée ne peut pas résoudre le conflit, aucune stratégie n’est remise à l’appareil.

Paramètres et fournisseurs de services cloud qui prennent en charge la fusion de stratégies

Les paramètres suivants prennent en charge la fusion de stratégies :

- Processus exclus - CSP : Defender/ExcludedProcesses

- Extensions exclues - CSP : Defender/ExcludedExtensions

- Chemins exclus - CSP : Defender/ExcludedPaths

Rapports de stratégie antivirus

Les rapports de stratégie antivirus affichent status détails sur la sécurité de votre point de terminaison Stratégies antivirus et status d’appareil. Ces rapports sont disponibles dans le nœud Sécurité du point de terminaison du centre d’administration Microsoft Intune.

Pour afficher les rapports, dans le centre d’administration Microsoft Intune, accédez à Sécurité du point de terminaison et sélectionnez Antivirus. La sélection de Antivirus ouvre la page Résumé. Des vues de rapport et de status supplémentaires sont disponibles sous forme de pages supplémentaires.

En plus des rapports détaillés dans les sections suivantes, des rapports supplémentaires pour Microsoft Defender Antivirus se trouvent dans le nœud Rapports du Centre d’administration Microsoft Intune, comme indiqué dans l’article Rapports Intune :

- Rapport d'état de l'agent antivirus (organisationnel)

- Rapport sur les programmes malveillants détectés (organisationnel)

Résumé

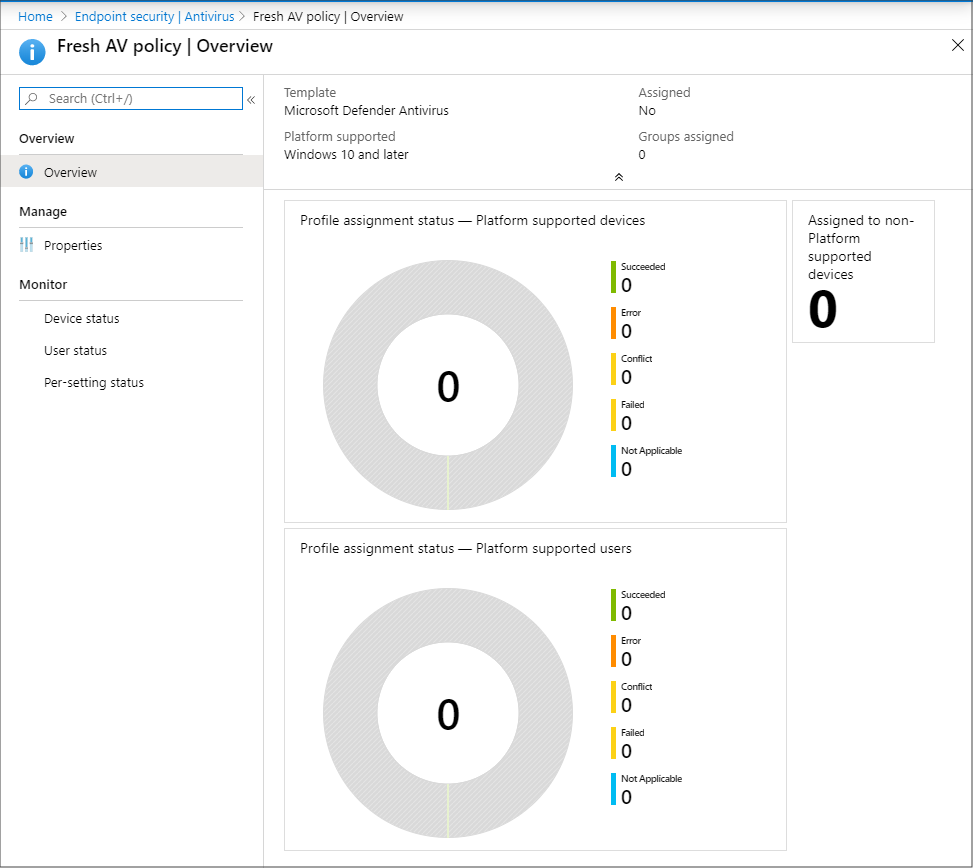

Dans la page Résumé , vous pouvez créer des stratégies et afficher la liste des stratégies qui ont été créées précédemment. La liste inclut des détails généraux sur le profil inclus dans la stratégie (type de stratégie) et sur l’affectation de la stratégie.

Lorsque vous sélectionnez une stratégie dans la liste, la page Vue d’ensemble de cette stratégie instance s’ouvre et affiche plus d’informations. Après avoir sélectionné une vignette dans cette vue, Intune affiche des détails supplémentaires pour ce profil s’ils sont disponibles.

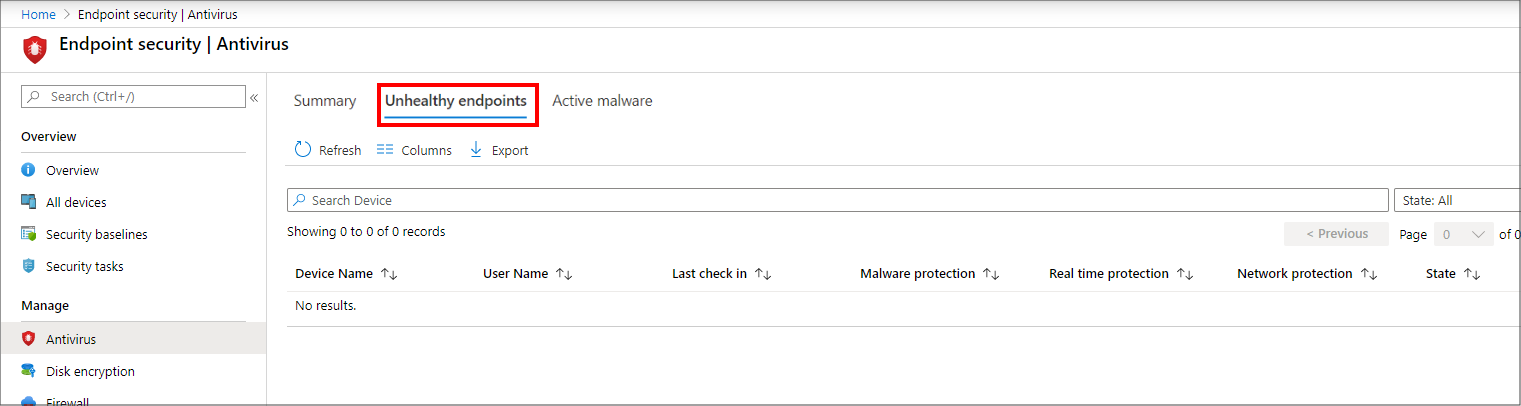

Points de terminaison non sains

Dans la page Points de terminaison non sains, vous pouvez afficher des informations sur l’antivirus status de vos appareils Windows gérés par MDM. Ces informations sont retournées à partir de Windows Defender Antivirus qui s’exécute sur l’appareil, en tant qu’agent de menace status. Dans cette page, sélectionnez Colonnes pour afficher la liste complète des détails disponibles dans le rapport.

Seuls les appareils avec des problèmes détectés apparaissent dans cette vue. Cette vue n’affiche pas les détails des appareils identifiés comme propre.

Les informations de ce rapport sont basées sur les détails disponibles auprès des CSP suivants, qui sont documentés dans la documentation sur la gestion des clients Windows :

Étapes suivantes

Configurer des stratégies de sécurité de point de terminaison

Affichez les détails des paramètres Windows dans les profils déconseillés de la plateforme Windows 10 et ultérieure :