Identité de Contoso Corporation

Microsoft fournit l’identité en tant que service (IDaaS) dans ses offres cloud via Microsoft Entra ID. Pour adopter Microsoft 365 pour les entreprises, la solution IDaaS Contoso devait utiliser leur fournisseur d’identité local et inclure l’authentification fédérée avec leurs fournisseurs d’identité tiers approuvés existants.

Forêt services de domaine Active Directory Contoso

Contoso utilise une forêt services de domaine Active Directory unique (AD DS) pour contoso.com avec sept sous-domaines, un pour chaque région du monde. Le siège social, les centres régionaux et les succursales disposent de contrôleurs de domaine pour l’authentification locale et l’autorisation.

Voici la forêt Contoso avec des domaines régionaux pour les différentes parties du monde qui contiennent des hubs régionaux.

Contoso a décidé d’utiliser les comptes et les groupes de la forêt contoso.com pour l’authentification et l’autorisation de ses charges de travail et services Microsoft 365.

Infrastructure d’authentification fédérée Contoso

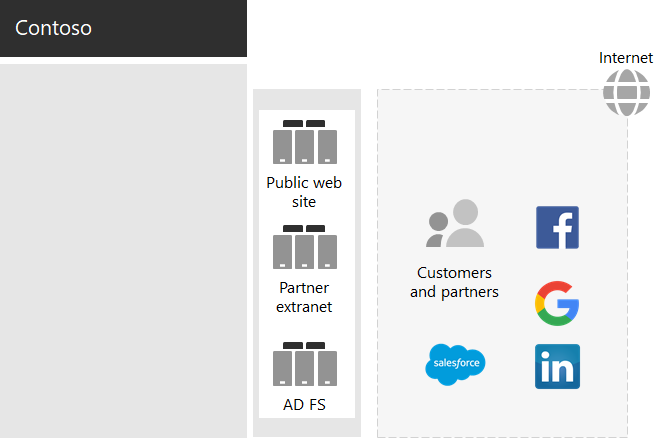

Contoso autorise les éléments suivants :

- Les clients utilisent leur compte Microsoft, Facebook ou Google Mail pour se connecter au site web public de l’entreprise.

- Les fournisseurs et les partenaires utilisent leurs comptes LinkedIn, Salesforce ou Google Mail pour se connecter à l’extranet partenaire de l’entreprise.

Voici la zone DMZ Contoso contenant un site web public, un extranet partenaire et un ensemble de serveurs Services ADFS (AD FS). La zone DMZ est connectée à Internet qui contient des clients, des partenaires et des services Internet.

Les serveurs AD FS dans la zone DMZ facilitent l’authentification des informations d’identification du client par leurs fournisseurs d’identité pour l’accès au site web public et les informations d’identification du partenaire pour l’accès à l’extranet partenaire.

Contoso a décidé de conserver cette infrastructure et de la dédier à l’authentification client et partenaire. Les architectes d’identité contoso étudient la conversion de cette infrastructure en solutions B2B et B2C Microsoft Entra.

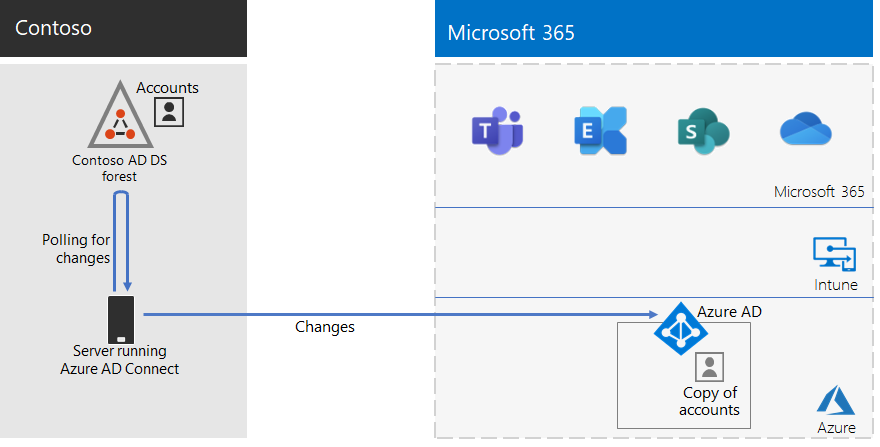

Identité hybride avec authentification directe pour l’authentification basée sur le cloud

Contoso souhaitait utiliser sa forêt AD DS locale pour l’authentification auprès des ressources cloud Microsoft 365. Il a décidé d’utiliser la synchronisation de hachage de mot de passe (PHS).

PHS synchronise la forêt AD DS locale avec le locataire Microsoft Entra de son abonnement Microsoft 365 entreprise, en copiant les comptes d’utilisateur et de groupe et une version hachée des mots de passe de compte d’utilisateur.

Pour effectuer la synchronisation d’annuaires, Contoso a déployé l’outil Microsoft Entra Connect sur un serveur dans son centre de données de Paris.

Voici le serveur exécutant Microsoft Entra Connect interrogeant la forêt AD DS Contoso à la recherche de modifications, puis synchronisant ces modifications avec le locataire Microsoft Entra.

Stratégies d’accès conditionnel pour l’identité Confiance nulle et l’accès aux appareils

Contoso a créé un ensemble de stratégies d’accès conditionnel Microsoft Entra ID et Intune pour trois niveaux de protection :

- Les protections de point de départ s’appliquent à tous les comptes d’utilisateur.

- Les protections d’entreprise s’appliquent aux cadres supérieurs et aux cadres supérieurs.

- Les protections de sécurité spécialisées s’appliquent à des utilisateurs spécifiques des services financiers, juridiques et de recherche qui ont accès à des données hautement réglementées.

Voici l’ensemble obtenu de stratégies d’accès conditionnel d’identité et d’appareil Contoso.

Étape suivante

Découvrez comment Contoso utilise son infrastructure Microsoft Endpoint Configuration Manager pour déployer et conserver les Windows 11 Entreprise actuelles sur son organization.