Stratégies de contrôle d’accès dans AD FS pour Windows Server 2016

Modèles de stratégie de contrôle d’accès dans AD FS

Les services de fédération Active Directory (AD FS) prennent désormais en charge l’utilisation de modèles de stratégie de contrôle d’accès. À l’aide de modèles de stratégie de contrôle d’accès, un administrateur peut appliquer des paramètres de stratégie en affectant le modèle de stratégie à un groupe de parties de confiance. L’administrateur peut également mettre à jour le modèle de stratégie. Les changements seront automatiquement appliqués aux parties de confiance si aucune interaction de l’utilisateur n’est nécessaire.

Que sont les modèles de stratégie de contrôle d’accès ?

Le pipeline AD FS principal pour le traitement des stratégies comprend trois phases : l’authentification, l’autorisation et l’émission de revendications. Pour le moment, les administrateurs AD FS doivent configurer une stratégie séparément pour chacune de ces phases. Cela implique également de comprendre les implications de ces stratégies, et de comprendre si ces stratégies ont des interdépendances. De plus, les administrateurs doivent comprendre le langage des règles de revendication, et créer des règles personnalisées pour activer une stratégie simple/commune (par exemple bloquer l’accès externe).

Les modèles de stratégie de contrôle d’accès remplacent cet ancien modèle, où les administrateurs doivent configurer les règles d’autorisation d’émission à l’aide du langage de revendications. Les anciennes applets de commande PowerShell des règles d’autorisation d’émission s’appliquent toujours, mais elles ne peuvent pas être utilisées avec le nouveau modèle. Les administrateurs peuvent choisir d’utiliser le nouveau modèle ou l’ancien modèle. Le nouveau modèle permet aux administrateurs de contrôler le moment où l’accès est octroyé, notamment en ce qui concerne l’application de l’authentification multifacteur.

Les modèles de stratégie de contrôle d’accès utilisent un modèle d’autorisation. Cela signifie que par défaut, personne n’a accès, et que l’accès doit être explicitement octroyé. Toutefois, il ne s’agit pas simplement d’un accès de type tout ou rien. Les administrateurs peuvent ajouter des exceptions à la règle d’autorisation. Par exemple, un administrateur peut octroyer l’accès en fonction d’un réseau spécifique en sélectionnant cette option et en spécifiant la plage d’adresses IP. Mais l’administrateur peut aussi ajouter une exception. Par exemple, l’administrateur peut ajouter une exception à partir d’un réseau spécifique et spécifier cette plage d’adresses IP.

Modèles de stratégie de contrôle d’accès intégrés et modèles de stratégie de contrôle d’accès personnalisés

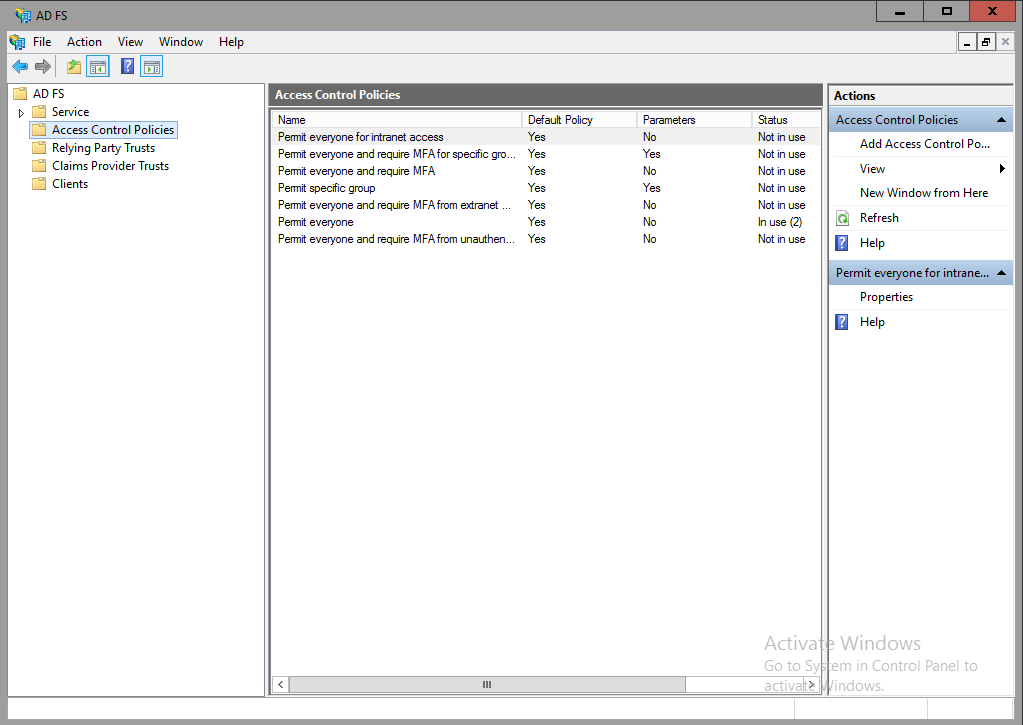

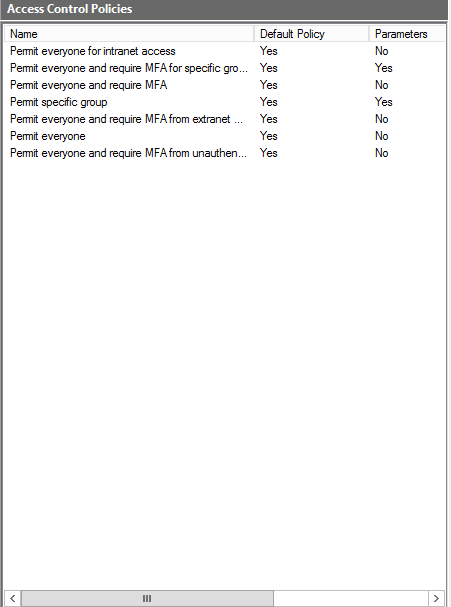

AD FS comprend plusieurs modèles de stratégie de contrôle d’accès intégrés. Ceux-ci ciblent des scénarios courants qui ont le même ensemble de conditions relatives à une stratégie, par exemple la stratégie d’accès client pour Office 365. Vous ne pouvez pas modifier ces modèles.

Pour offrir une flexibilité accrue et répondre aux besoins métier, les administrateurs peuvent créer leurs propres modèles de stratégie d’accès. Ceux-ci peuvent être modifiés après leur création. Les changements apportés au modèle de stratégie personnalisé s’appliquent à toutes les parties de confiance contrôlées par ces modèles de stratégie. Pour ajouter un modèle de stratégie personnalisé, cliquez simplement sur Ajouter une stratégie de contrôle d’accès à partir de la gestion d’AD FS.

Pour créer un modèle de stratégie, un administrateur doit d’abord spécifier les conditions dans lesquelles une requête est autorisée dans le cadre de l’émission et/ou la délégation de jetons. Les options de condition et d’action sont indiquées dans le tableau ci-dessous. Les conditions en gras peuvent être configurées de manière plus poussée par l’administrateur avec des valeurs distinctes ou nouvelles. L’administrateur peut également spécifier des exceptions, le cas échéant. Quand une condition est remplie, aucune action d’autorisation n’est déclenchée si une exception est spécifiée et si la requête entrante correspond à la condition spécifiée dans l’exception.

| Autoriser les utilisateurs | Except |

|---|---|

| À partir d’un réseau spécifique | À partir d’un réseau spécifique Provenant de groupes spécifiques À partir d’appareils ayant des niveaux de confiance spécifiques Avec des revendications spécifiques dans la requête |

| Provenant de groupes spécifiques | À partir d’un réseau spécifique Provenant de groupes spécifiques À partir d’appareils ayant des niveaux de confiance spécifiques Avec des revendications spécifiques dans la requête |

| À partir d’appareils ayant des niveaux de confiance spécifiques | À partir d’un réseau spécifique Provenant de groupes spécifiques À partir d’appareils ayant des niveaux de confiance spécifiques Avec des revendications spécifiques dans la requête |

| Avec des revendications spécifiques dans la requête | À partir d’un réseau spécifique Provenant de groupes spécifiques À partir d’appareils ayant des niveaux de confiance spécifiques Avec des revendications spécifiques dans la requête |

| Et imposer une authentification multifacteur | À partir d’un réseau spécifique Provenant de groupes spécifiques À partir d’appareils ayant des niveaux de confiance spécifiques Avec des revendications spécifiques dans la requête |

Si un administrateur sélectionne plusieurs conditions, elles ont une relation de type ET. Les actions s’excluent mutuellement. Pour une règle de stratégie, vous ne pouvez choisir qu’une seule action. Si l’administrateur sélectionne plusieurs exceptions, elles ont une relation de type OU. Vous trouverez ci-dessous quelques exemples de règles de stratégie :

| Stratégie | Règles de stratégie |

|---|---|

| L’accès extranet nécessite une authentification MFA Tous les utilisateurs sont autorisés |

Règle n° 1 à partir de l’extranet et avec une authentification MFA Permit Règle n° 2 à partir de l’intranet Permit |

| L’accès externe n’est pas autorisé, sauf pour les non-FTE L’accès intranet pour les FTE sur les appareils rattachés à l’espace de travail est autorisé |

Règle n° 1 À partir de l’extranet et à partir d’un groupe non-FTE Permit Règle n° 2 à partir de l’intranet et à partir d’un appareil rattaché à l’espace de travail et à partir d’un groupe FTE Permit |

| L’accès extranet nécessite une authentification MFA, sauf pour les « administrateurs de services » Tous les utilisateurs disposent d’une autorisation d’accès |

Règle n° 1 à partir de l’extranet et avec une authentification MFA Permit À l’exception du groupe des administrateurs de services Règle n° 2 toujours Permit |

| l’accès d’appareils non rattachés à l’espace de travail à partir de l’extranet nécessite une authentification MFA Autoriser la structure fabric AD pour l’accès intranet et extranet |

Règle n° 1 à partir de l’intranet Et à partir d’un groupe Structure fabric AD Permit Règle n° 2 à partir de l’extranet et à partir d’un appareil non rattaché à l’espace de travail et à partir d’un groupe Structure fabric AD et avec une authentification MFA Permit Règle n° 3 à partir de l’extranet et à partir d’un appareil rattaché à l’espace de travail et à partir d’un groupe Structure fabric AD Permit |

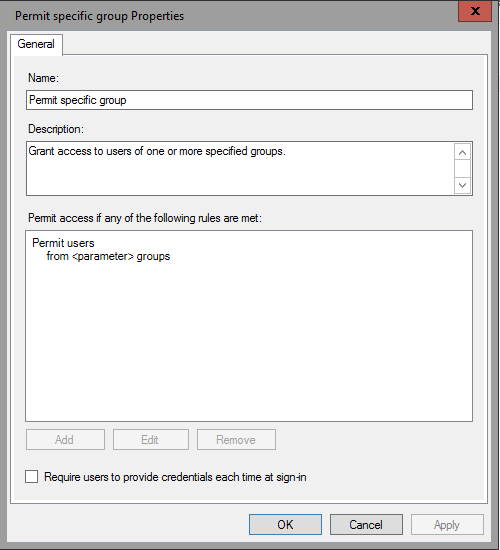

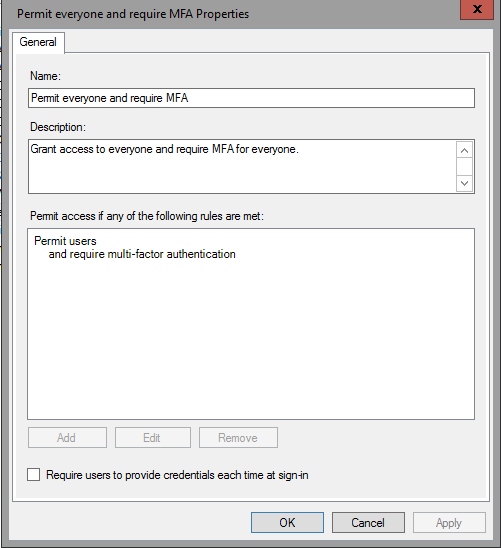

Modèle de stratégie paramétrisé et modèle de stratégie non paramétrisé

Un modèle de stratégie paramétrisé est un modèle de stratégie qui a des paramètres. Un administrateur doit entrer la valeur de ces paramètres au moment de l’affectation de ce modèle aux parties de confiance. Un administrateur ne peut pas apporter de changements au modèle de stratégie paramétrisé, une fois qu’il a été créé. La stratégie intégrée, Autoriser un groupe spécifique, est un exemple de stratégie paramétrisée. Chaque fois que cette stratégie est appliquée à une partie de confiance, ce paramètre doit être spécifié.

Un modèle de stratégie non paramétrisé est un modèle de stratégie qui n’a pas de paramètres. Un administrateur peut affecter ce modèle aux parties de confiance sans qu’aucune entrée ne soit nécessaire, et peut apporter des changements à un modèle de stratégie non paramétrisé, une fois qu’il a été créé. La stratégie intégrée Autoriser tout le monde et imposer une authentification MFA en est un bon exemple.

Comment créer une stratégie de contrôle d’accès non paramétrisée

Pour créer une stratégie de contrôle d’accès non paramétrisée, utilisez la procédure suivante

Pour créer une stratégie de contrôle d’accès non paramétrisée

Dans Gestion AD FS, sur la gauche, sélectionnez Stratégies de contrôle d’accès, puis sur la droite, cliquez sur Ajouter une stratégie de contrôle d’accès.

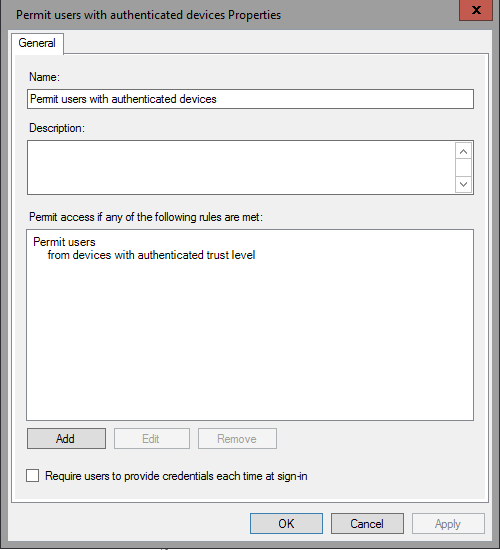

Entrez un nom et une description. Exemple : Autoriser les utilisateurs ayant des appareils authentifiés.

Sous Autoriser l’accès si l’une des règles suivantes est respectée, cliquez sur Ajouter.

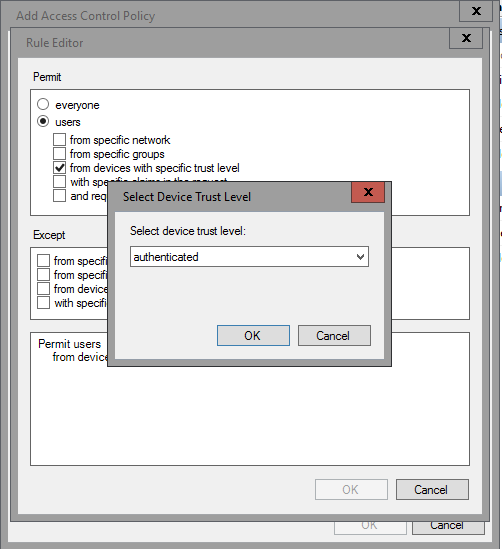

Sous autorisation, cochez la case en regard de à partir d’appareils ayant un niveau de confiance spécifique

En bas, sélectionnez le mot spécifique souligné

Dans la fenêtre indépendante qui s’affiche, dans la liste déroulante, sélectionnez authentifié. Cliquez sur OK.

Cliquez sur OK. Cliquez sur OK.

Comment créer une stratégie de contrôle d’accès paramétrisée

Pour créer une stratégie de contrôle d’accès paramétrisée, utilisez la procédure suivante

Pour créer une stratégie de contrôle d’accès paramétrisée

Dans Gestion AD FS, sur la gauche, sélectionnez Stratégies de contrôle d’accès, puis sur la droite, cliquez sur Ajouter une stratégie de contrôle d’accès.

Entrez un nom et une description. Exemple : Autoriser les utilisateurs ayant une revendication spécifique.

Sous Autoriser l’accès si l’une des règles suivantes est respectée, cliquez sur Ajouter.

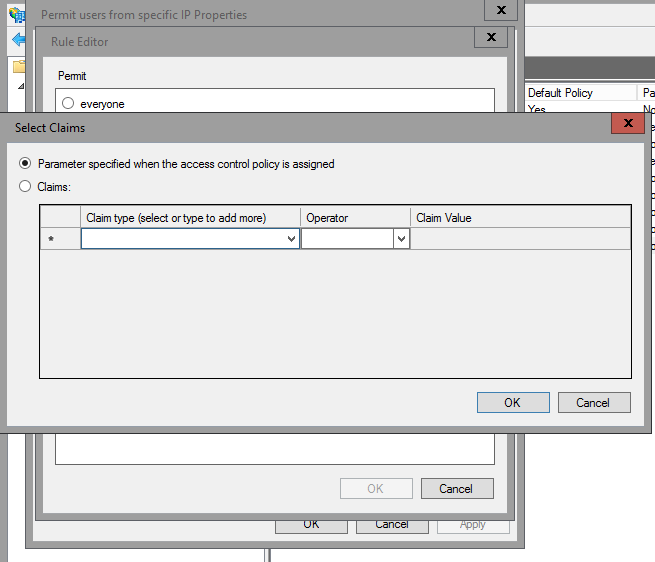

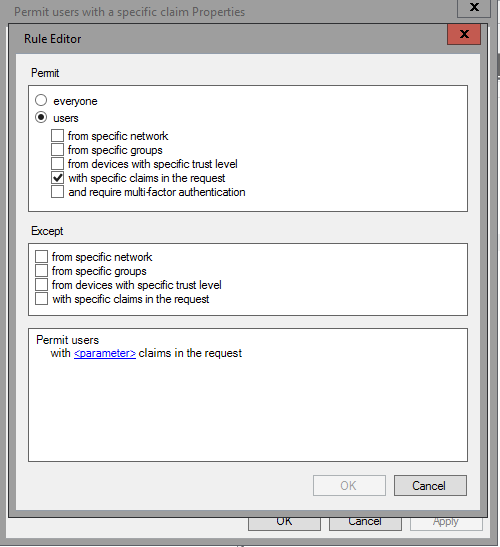

Sous autorisation, cochez la case en regard de avec des revendications spécifiques dans la requête

En bas, sélectionnez le mot spécifique souligné

Dans la fenêtre indépendante qui s’affiche, sélectionnez Paramètre spécifié au moment de l’affectation de la stratégie de contrôle d’accès. Cliquez sur OK.

Cliquez sur OK. Cliquez sur OK.

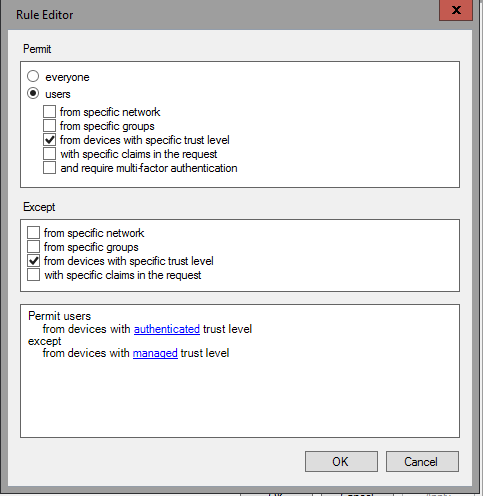

Comment créer une stratégie de contrôle d’accès personnalisée avec une exception

Pour créer une stratégie de contrôle d’accès avec une exception, utilisez la procédure suivante.

Pour créer une stratégie de contrôle d’accès personnalisée avec une exception

Dans Gestion AD FS, sur la gauche, sélectionnez Stratégies de contrôle d’accès, puis sur la droite, cliquez sur Ajouter une stratégie de contrôle d’accès.

Entrez un nom et une description. Exemple : Autoriser les utilisateurs ayant des appareils authentifiés mais non managés.

Sous Autoriser l’accès si l’une des règles suivantes est respectée, cliquez sur Ajouter.

Sous autorisation, cochez la case en regard de à partir d’appareils ayant un niveau de confiance spécifique

En bas, sélectionnez le mot spécifique souligné

Dans la fenêtre indépendante qui s’affiche, dans la liste déroulante, sélectionnez authentifié. Cliquez sur OK.

Sous sauf, cochez la case en regard de à partir d’appareils ayant un niveau de confiance spécifique

En bas, sous sauf, sélectionnez le mot spécifique souligné

Dans la fenêtre indépendante qui s’affiche, dans la liste déroulante, sélectionnez managé. Cliquez sur OK.

Cliquez sur OK. Cliquez sur OK.

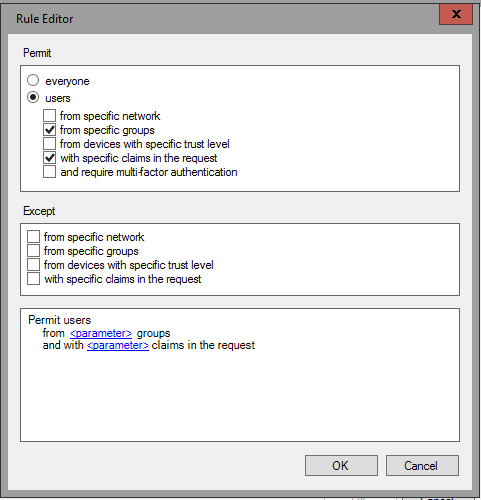

Comment créer une stratégie de contrôle d’accès personnalisée avec plusieurs conditions d’autorisation

Pour créer une stratégie de contrôle d’accès avec plusieurs conditions d’autorisation, utilisez la procédure suivante

Pour créer une stratégie de contrôle d’accès paramétrisée

Dans Gestion AD FS, sur la gauche, sélectionnez Stratégies de contrôle d’accès, puis sur la droite, cliquez sur Ajouter une stratégie de contrôle d’accès.

Entrez un nom et une description. Exemple : Autoriser les utilisateurs ayant une revendication spécifique et provenant d’un groupe spécifique.

Sous Autoriser l’accès si l’une des règles suivantes est respectée, cliquez sur Ajouter.

Sous autorisation, cochez la case en regard de provenant d’un groupe spécifique et de avec des revendications spécifiques dans la requête

En bas, sélectionnez le mot spécifique souligné pour la première condition, en regard des groupes

Dans la fenêtre indépendante qui s’affiche, sélectionnez Paramètre spécifié au moment de l’affectation de la stratégie. Cliquez sur OK.

En bas, sélectionnez le mot spécifique souligné pour la seconde condition, en regard des revendications

Dans la fenêtre indépendante qui s’affiche, sélectionnez Paramètre spécifié au moment de l’affectation de la stratégie de contrôle d’accès. Cliquez sur OK.

Cliquez sur OK. Cliquez sur OK.

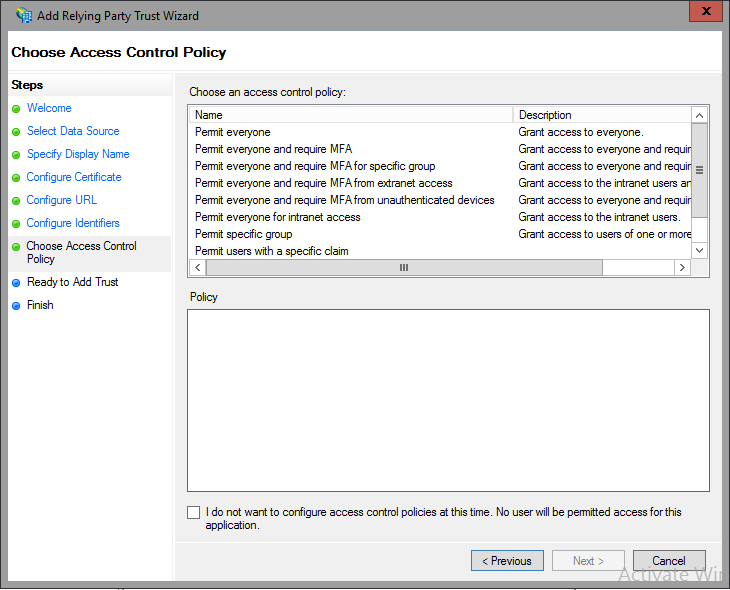

Comment affecter une stratégie de contrôle d’accès à une nouvelle application

L’affectation d’une stratégie de contrôle d’accès à une nouvelle application est assez simple. Elle est désormais intégrée à l’Assistant permettant d’ajouter une partie de confiance. Dans l’Assistant Ajout d’une partie de confiance, vous pouvez sélectionner la stratégie de contrôle d’accès à affecter. Il s’agit d’une obligation imposée au moment de la création d’une approbation de partie de confiance.

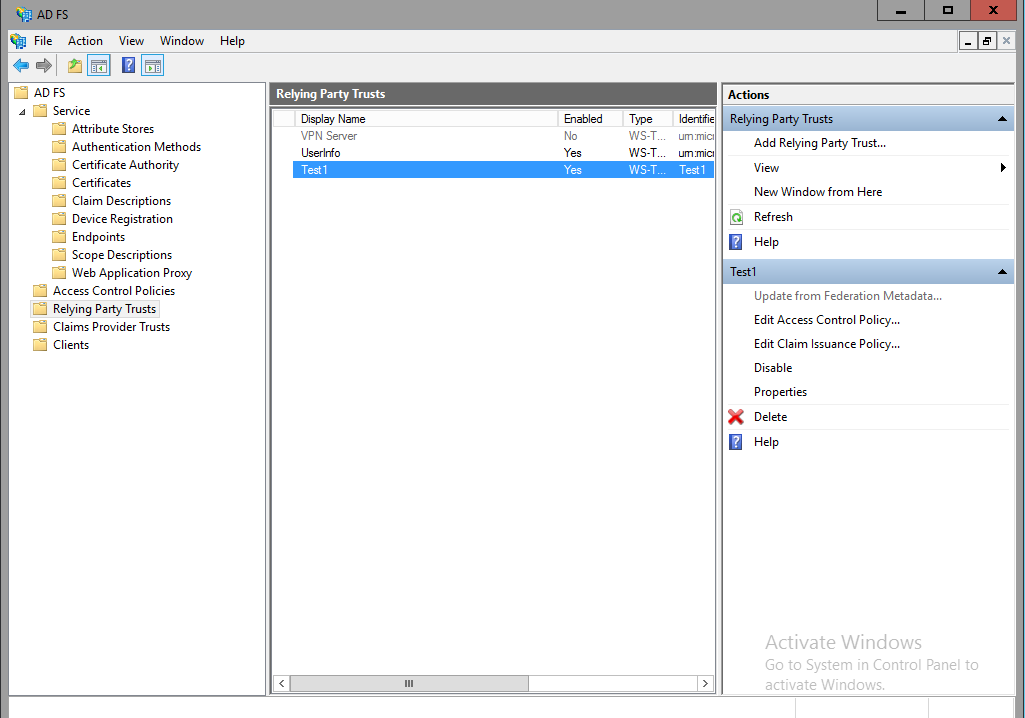

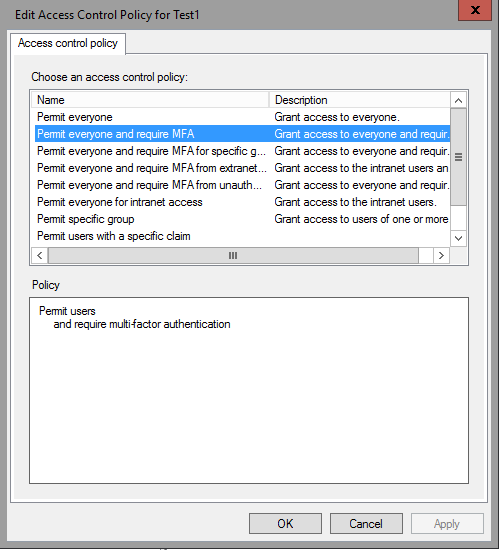

Comment affecter une stratégie de contrôle d’accès à une application existante

Pour affecter une stratégie de contrôle d’accès à une application existante, il vous suffit de sélectionner l’application parmi les approbations de partie de confiance, puis de cliquer avec le bouton droit sur Modifier la stratégie de contrôle d’accès.

À partir de là, vous pouvez sélectionner la stratégie de contrôle d’accès et l’appliquer à l’application.

Voir aussi

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour