Présentation du déploiement de certificats de serveur

S’applique à : Windows Server 2022, Windows Server 2019, Windows Server 2016

Cette rubrique contient les sections suivantes.

Composants du déploiement de certificats de serveur

Vous pouvez utiliser ce guide pour installer Active Directory Certificate Services (AD CS) en tant qu’autorité de certification racine d’entreprise et pour inscrire des certificats de serveur sur des serveurs qui exécutent le serveur NPS (Network Policy Server), le service de routage et d’accès à distance (RRAS), ou les deux.

Si vous déployez SDN avec l’authentification basée sur les certificats, les serveurs doivent utiliser un certificat de serveur pour prouver leurs identités à d’autres serveurs afin d’obtenir des communications sécurisées.

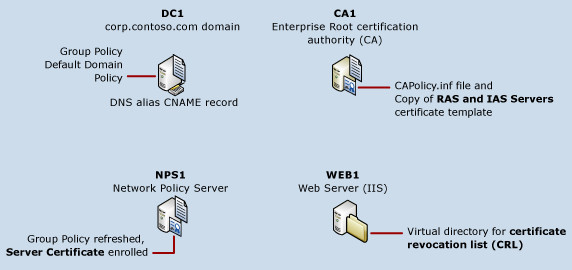

L’illustration suivante montre les composants requis pour déployer des certificats de serveur sur des serveurs de votre infrastructure SDN.

Note

Dans l’illustration ci-dessus, plusieurs serveurs sont représentés : DC1, CA1, WEB1 et de nombreux serveurs SDN. Ce guide fournit des instructions pour le déploiement et la configuration de CA1 et WEB1, ainsi que pour la configuration de DC1, que ce guide suppose que vous avez déjà installé sur votre réseau. Si vous n’avez pas encore installé votre domaine Active Directory, vous pouvez le faire à l’aide du Guide réseau principal pour Windows Server 2016.

Pour plus d’informations sur chaque élément représenté dans l’illustration ci-dessus, consultez les éléments suivants :

CA1 exécutant le rôle serveur AD CS

Dans ce scénario, l’autorité de certification racine d’entreprise est également une autorité de certification émettrice. L’autorité de certification émet des certificats pour les ordinateurs serveurs qui disposent des autorisations de sécurité appropriées pour inscrire un certificat. Les services de certificats Active Directory (AD CS) sont installés sur CA1.

Pour les réseaux plus volumineux ou lorsque les problèmes de sécurité fournissent une justification, vous pouvez séparer les rôles de l’autorité de certification racine et de l’autorité de certification émettrice, et déployer des autorités de certification subordonnées qui émettent des autorités de certification.

Dans les déploiements les plus sécurisés, l’autorité de certification racine d’entreprise est mise hors connexion et physiquement sécurisée.

CAPolicy.inf

Avant d’installer AD CS, vous configurez le fichier CAPolicy.inf avec des paramètres spécifiques pour votre déploiement.

Copie du modèle de certificat des serveurs RAS et IAS

Lorsque vous déployez des certificats de serveur, vous effectuez une copie du modèle de certificat des serveurs RAS et IAS, puis vous configurez le modèle en fonction de vos besoins et des instructions de ce guide.

Vous utilisez une copie du modèle plutôt que le modèle d’origine afin que la configuration du modèle d’origine soit conservée pour une utilisation future possible. Vous configurez la copie du modèle de serveurs RAS et IAS afin que l’autorité de certification puisse créer des certificats de serveur qu’elle émet pour les groupes dans Utilisateurs et ordinateurs Active Directory que vous spécifiez.

Configuration CA1 supplémentaire

L’autorité de certification publie une liste de révocation de certificats (CRL) que les ordinateurs doivent vérifier pour s’assurer que les certificats qui leur sont présentés comme preuve d’identité sont des certificats valides et n’ont pas été révoqués. Vous devez configurer votre autorité de certification avec l’emplacement correct de la liste de révocation de certificats afin que les ordinateurs sachent où rechercher la liste de révocation de certificats pendant le processus d’authentification.

WEB1 exécutant le rôle serveur services web (IIS)

Sur l’ordinateur qui exécute le rôle serveur web (IIS), WEB1, vous devez créer un dossier dans Windows Explorer pour l’utiliser comme emplacement pour la liste de révocation de certificats et l’AIA.

Répertoire virtuel pour la liste de révocation de certificats et l’AIA

Après avoir créé un dossier dans Windows Explorer, vous devez configurer le dossier en tant que répertoire virtuel dans le Gestionnaire des services Internet (IIS), ainsi que configurer la liste de contrôle d’accès pour le répertoire virtuel afin de permettre aux ordinateurs d’accéder à l’AIA et à la liste de révocation de certificats après leur publication.

DC1 exécutant les rôles serveur AD DS et DNS

DC1 est le contrôleur de domaine et le serveur DNS sur votre réseau.

Stratégie de domaine par défaut de la stratégie de groupe

Après avoir configuré le modèle de certificat sur l’autorité de certification, vous pouvez configurer la stratégie de domaine par défaut dans la stratégie de groupe afin que les certificats soient automatiquement inscrits sur les serveurs NPS et RAS. La stratégie de groupe est configurée dans AD DS sur le serveur DC1.

Enregistrement de ressource d’alias DNS (CNAME)

Vous devez créer un enregistrement de ressource d’alias (CNAME) pour le serveur Web afin de vous assurer que d’autres ordinateurs peuvent trouver le serveur, ainsi que l’AIA et la liste de révocation de certificats qui sont stockés sur le serveur. En outre, l’utilisation d’un enregistrement de ressource d’alias CNAME offre une flexibilité qui vous permet d’utiliser le serveur Web à d’autres fins, telles que l’hébergement de sites Web et FTP.

NPS1 exécutant le rôle serveur NPS (Network Policy Server) de la stratégie réseau et du rôle serveur Access Services

Le serveur NPS est installé lorsque vous effectuez les tâches décrites dans le Guide du réseau principal Windows Server 2016. Avant d’effectuer les tâches de ce guide, vous devez déjà avoir installé un ou plusieurs serveurs NPS sur votre réseau.

Stratégie de groupe appliquée et certificat inscrit aux serveurs

Une fois que vous avez configuré le modèle de certificat et l’inscription automatique, vous pouvez actualiser la stratégie de groupe sur tous les serveurs cibles. À ce stade, les serveurs inscrivent le certificat de serveur auprès de CA1.

Présentation du processus de déploiement de certificats de serveur

Notes

Les détails de l’exécution de ces étapes sont fournis dans la section Déploiement de certificats de serveur.

Le processus de configuration de l’inscription de certificat de serveur se produit dans les étapes suivantes :

Sur WEB1, installez le rôle serveur web (IIS).

Sur DC1, créez un enregistrement d’alias (CNAME) pour votre serveur web, WEB1.

Configurez votre serveur web pour héberger la liste de révocation de certificats à partir de l’autorité de certification, puis publiez la liste de révocation de certificats et copiez le certificat d’autorité de certification racine d’entreprise dans le nouveau répertoire virtuel.

Sur l’ordinateur sur lequel vous envisagez d’installer AD CS, attribuez à l’ordinateur une adresse IP statique, renommez l’ordinateur, joignez l’ordinateur au domaine, puis connectez-vous à l’ordinateur avec un compte d’utilisateur membre des groupes Administrateurs de domaine et Administrateurs d’entreprise.

Sur l’ordinateur sur lequel vous envisagez d’installer AD CS, configurez le fichier CAPolicy.inf avec des paramètres spécifiques à votre déploiement.

Installez le rôle serveur AD CS et effectuez une configuration supplémentaire de l’autorité de certification.

Copiez la liste de révocation de certificats et le certificat d’autorité de certification de CA1 vers le partage sur le serveur web WEB1.

Sur l’autorité de certification, configurez une copie du modèle de certificats de serveurs RAS et IAS. L’autorité de certification émet des certificats basés sur un modèle de certificat. Vous devez donc configurer le modèle pour le certificat de serveur avant que l’autorité de certification puisse émettre un certificat.

Configurez l’inscription automatique du certificat de serveur dans la stratégie de groupe. Lorsque vous configurez l’inscription automatique, tous les serveurs que vous avez spécifiés avec les appartenances aux groupes Active Directory reçoivent automatiquement un certificat de serveur lorsque la stratégie de groupe sur chaque serveur est actualisée. Si vous ajoutez d’autres serveurs ultérieurement, ils recevront également automatiquement un certificat de serveur.

Actualisez la stratégie de groupe sur les serveurs. Lorsque la stratégie de groupe est actualisée, les serveurs reçoivent le certificat de serveur, qui est basé sur le modèle que vous avez configuré à l’étape précédente. Ce certificat est utilisé par le serveur pour prouver son identité aux ordinateurs clients et à d’autres serveurs pendant le processus d’authentification.

Notes

Tous les ordinateurs membres du domaine reçoivent automatiquement le certificat de l’autorité de certification racine d’entreprise sans la configuration de l’inscription automatique. Ce certificat est différent du certificat de serveur que vous configurez et distribuez à l’aide de l’inscription automatique. Le certificat de l’autorité de certification est automatiquement installé dans le magasin de certificats d’autorité de certification racines de confiance pour tous les ordinateurs membres du domaine afin qu’ils approuvent les certificats émis par cette autorité de certification.

Vérifiez que tous les serveurs ont inscrit un certificat de serveur valide.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour