Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

Un Application Gateway est un déploiement dédié au sein de votre réseau virtuel. La résolution DNS pour les instances de votre ressource Application Gateway, qui gère le trafic entrant, est également affectée par les configurations de votre réseau virtuel. Cet article traite des configurations du système de noms de domaine (DNS) et de leur impact sur la résolution de noms.

Nécessité de la résolution de noms

Application Gateway effectue la résolution DNS pour les noms de domaine complets (FQDN) des

FQDN fournis par le client, tels que

- Serveur principal basé sur un nom de domaine

- Point de terminaison Key Vault pour le certificat de listener

- URL de page d’erreur personnalisée

- URL de vérification du protocole d’état de certificat en ligne (OCSP)

FQDN de gestion qui sont utilisés pour divers points de terminaison d’infrastructure Azure (plan de contrôle). Ce sont les blocs de construction qui constituent une ressource Application Gateway complète. Par exemple, la communication avec des points de terminaison de surveillance active le flux des journaux et des métriques. Il est donc important que les application gateways communiquent en interne avec les points de terminaison d’autres services Azure ayant des suffixes comme

.windows.net,.azure.net, etc.

Important

Les noms de domaine des points de terminaison de gestion avec lesquels une ressource Application Gateway interagit sont répertoriés ici. Selon le type de déploiement d’application gateway (détaillé dans cet article), tout problème de résolution de noms pour ces noms de domaine Azure peut entraîner une perte partielle ou totale des fonctionnalités de la ressource.

- .windows.net

- .chinacloudapi.cn

- .azure.net

- .azure.cn

- .usgovcloudapi.net

- .azure.us

- .microsoft.scloud

- .msftcloudes.com

- .microsoft.com

Noms courts et noms de domaine à étiquette unique

Application Gateway prend en charge les noms courts (par exemple, server1, webserver) dans les pools principaux. La résolution dépend de votre configuration DNS :

- Azure DNS (168.63.129.16) : résout les noms courts uniquement dans le même réseau virtuel

- Serveurs DNS personnalisés : nécessite une configuration de domaine de recherche

- DNS local (via VPN/ExpressRoute) : résout les noms d’hôte internes

Note

Si l’intégrité du serveur principal affiche des erreurs de résolution DNS avec des noms courts, vérifiez la résolution à partir d’une machine virtuelle dans le même réseau virtuel.

Types de configurations DNS

Les clients ont des besoins d’infrastructure différents, qui nécessitent diverses approches de résolution de noms. Ce document décrit des scénarios généraux d’implémentation DNS et propose des recommandations pour le fonctionnement efficace des ressources application gateway.

Gateways avec adresse IP publique (networkIsolationEnabled: False)

Pour les gateways publics, toute communication du plan de contrôle avec les domaines Azure s’effectue via le serveur DNS Azure par défaut à l’adresse 168.63.129.16. Dans cette section, nous allons examiner la configuration de zone DNS potentielle avec des application gateways publics, et comment éviter les conflits avec la résolution des noms de domaine Azure.

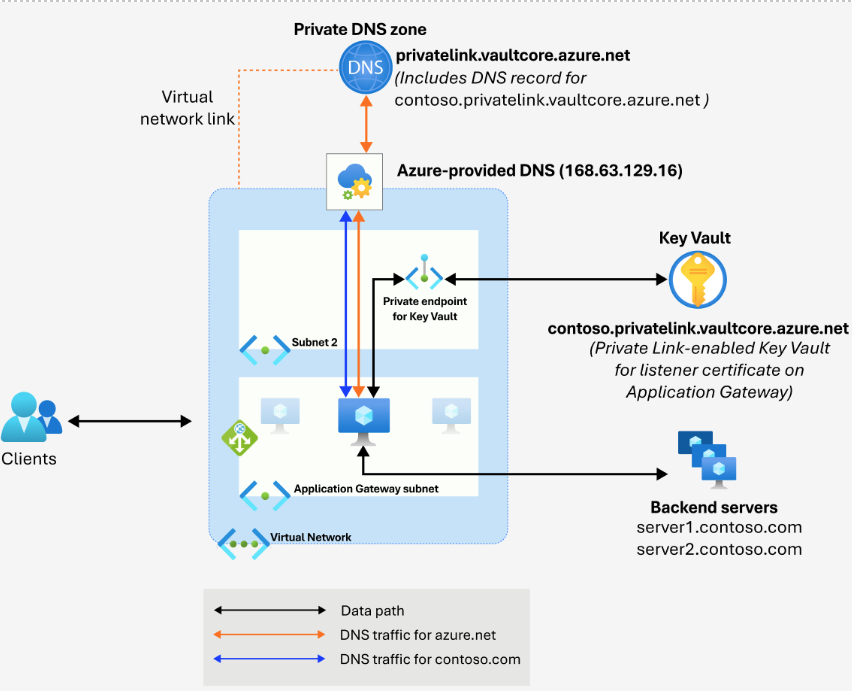

Utilisation du DNS par défaut fourni par Azure

Le DNS fourni par Azure est un paramètre par défaut avec tous les réseaux virtuels dans Azure et a l’adresse IP 168.63.129.16. En plus de la résolution de tous les noms de domaine publics, le DNS fourni par Azure fournit une résolution de noms interne pour les machines virtuelles qui résident dans le même réseau virtuel. Dans ce scénario, toutes les instances de l’application gateway se connectent à 168.63.129.16 pour la résolution DNS.

Flux :

- Dans ce diagramme, nous pouvons voir que l’instance Application Gateway communique avec le DNS fourni par Azure (168.63.129.16) pour la résolution de noms des FQDN des serveurs principaux "server1.contoso.com" et "server2.contoso.com," comme indiqué par la ligne bleue.

- De même, l’instance interroge 168.63.129.16 pour la résolution DNS de la ressource Key Vault avec Private Link activé, comme indiqué par la ligne orange. Pour permettre à une application gateway de résoudre le point de terminaison Key Vault vers son adresse IP privée, il est essentiel de lier la zone DNS privée au réseau virtuel de cette application gateway.

- Après avoir effectué des résolutions DNS réussies pour ces FQDN, l’instance peut communiquer avec les points de terminaison Key Vault et des serveurs principaux.

Considérations:

- Ne créez pas et ne liez pas de zones DNS privées pour les noms de domaine Azure de niveau supérieur. Vous devez créer une zone DNS pour un sous-domaine aussi spécifique que possible. Par exemple, disposer d’une zone DNS privée pour

privatelink.vaultcore.azure.netpour un point de terminaison privé de key vault fonctionne mieux dans tous les cas que d’avoir une zone pourvaultcore.azure.netouazure.net. - Pour la communication avec les serveurs principaux ou tout service utilisant un point de terminaison privé, assurez-vous que la zone DNS Private Link est liée au réseau virtuel de votre application gateway.

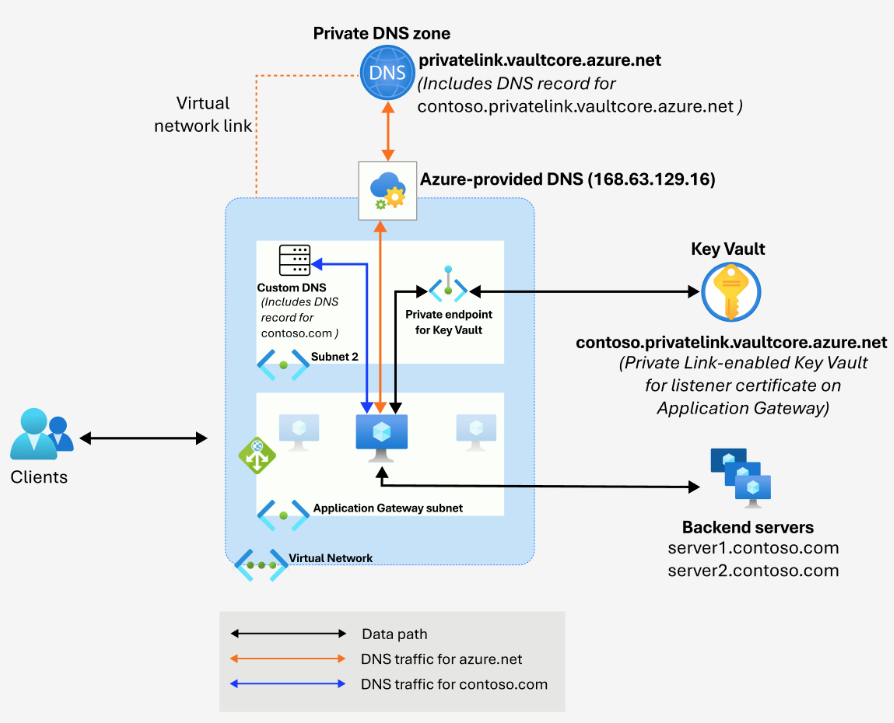

Utilisation de serveurs DNS personnalisés

Dans votre réseau virtuel, il est possible de désigner des serveurs DNS personnalisés. Cette configuration peut être requise pour gérer des zones indépendamment pour des noms de domaine spécifiques. Une telle organisation amène également les instances d’application gateway au sein du réseau virtuel à utiliser les serveurs DNS personnalisés spécifiés pour résoudre les noms de domaine non Azure.

Flux :

- Le diagramme montre que l’instance Application Gateway utilise le DNS fourni par Azure (168.63.129.16) pour la résolution de noms du point de terminaison Key Vault Private Link "contoso.privatelink.vaultcore.azure.net". Les requêtes DNS pour les noms de domaine Azure, qui incluent

azure.net, sont redirigées vers le DNS fourni par Azure (indiqué par la ligne orange). - Pour la résolution DNS de "server1.contoso.com," l’instance respecte la configuration DNS personnalisée (comme indiqué par la ligne bleue).

Considérations:

L’utilisation de serveurs DNS personnalisés sur le réseau virtuel d’application gateway vous oblige à prendre les mesures suivantes pour garantir qu’il n’y ait aucun impact sur le fonctionnement d’application gateway.

- Après avoir modifié les serveurs DNS associés au réseau virtuel d’application gateway, vous devez redémarrer (arrêter et démarrer) votre application gateway pour que ces modifications prennent effet pour les instances.

- Lors de l’utilisation d’un point de terminaison privé dans le réseau virtuel d’application gateway, la zone DNS privée doit rester liée au réseau virtuel d’application gateway afin de permettre la résolution vers l’IP privée. Cette zone DNS doit correspondre à un sous-domaine aussi spécifique que possible.

- Si les serveurs DNS personnalisés se trouvent dans un autre réseau virtuel, assurez-vous qu’il est en peering avec le réseau virtuel de l’Application Gateway et qu’il n’est impacté par aucune configuration de groupe de sécurité réseau ou de table de routage.

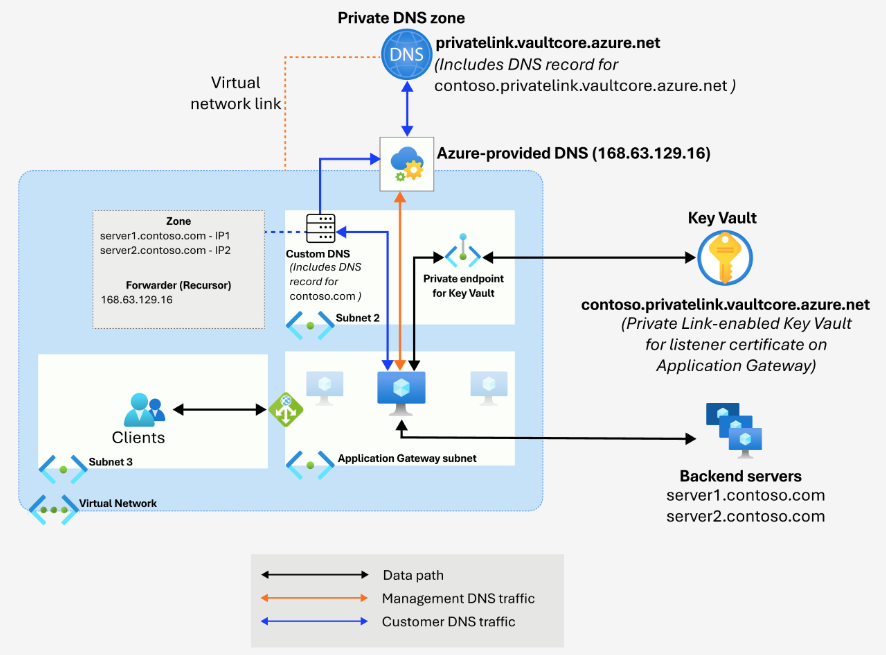

Gateways avec adresse IP privée uniquement (networkIsolationEnabled: True)

Le déploiement d’application gateway privé est conçu pour séparer le trafic de plan de données et de plan de gestion du client. Par conséquent, l’utilisation du DNS Azure par défaut ou de serveurs DNS personnalisés n’a aucun effet sur la résolution de noms des points de terminaison de gestion critiques. Toutefois, lors de l’utilisation de serveurs DNS personnalisés, vous devez veiller aux résolutions de noms requises pour toute opération du chemin de données.

Flux :

- Les requêtes DNS pour "contoso.com" atteignent les serveurs DNS personnalisés via le plan de trafic client.

- Les requêtes DNS pour "contoso.privatelink.vaultcore.azure.net" atteignent également les serveurs DNS personnalisés. Cependant, comme le serveur DNS ne fait pas autorité pour cette zone de noms de domaine, il transfère la requête de manière récursive vers le DNS Azure 168.63.129.16. Une telle configuration est importante pour autoriser la résolution de noms via une zone DNS privée qui est liée au réseau virtuel.

- La résolution de tous les points de terminaison de gestion passe par le trafic du plan de gestion qui interagit directement avec le DNS fourni par Azure.

Considérations:

- Après avoir modifié les serveurs DNS associés au réseau virtuel d’application gateway, vous devez redémarrer (arrêter et démarrer) votre application gateway pour que ces modifications prennent effet pour les instances.

- Vous devez définir des règles de transfert pour envoyer toutes les requêtes de résolution de noms des autres domaines vers le DNS Azure 168.63.129.16. Cette configuration est particulièrement importante lorsque vous avez une zone DNS privée pour la résolution des points de terminaison privés.

- Lors de l’utilisation d’un point de terminaison privé, la zone DNS privée doit rester liée au réseau virtuel d’application gateway afin de permettre la résolution vers l’IP privée.