Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

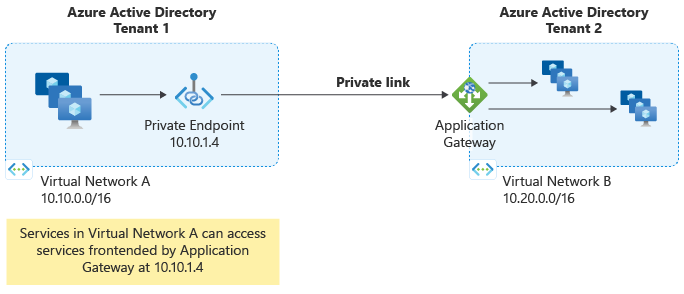

Azure Application Gateway Private Link vous permet d’établir des connexions privées sécurisées à votre instance Application Gateway à partir de charges de travail couvrant des réseaux virtuels et des abonnements. Cette fonctionnalité fournit une connectivité privée sans exposer le trafic vers l’Internet public. Pour plus d’informations, consultez Application Gateway Private Link.

Options de configuration

Vous pouvez configurer Application Gateway Private Link à l’aide de plusieurs méthodes :

- Portail Azure

- Azure PowerShell

- Azure CLI (Interface de ligne de commande Azure)

Conditions préalables

Avant de configurer Private Link, vérifiez que vous disposez des options suivantes :

- Une passerelle Application Gateway existante

- Un réseau virtuel avec un sous-réseau dédié pour Private Link (distinct du sous-réseau Application Gateway)

- Autorisations appropriées pour créer et configurer des ressources Private Link

Considérations relatives au sous-réseau pour la configuration de Private Link

Pour activer la configuration private Link, vous devez disposer d’un sous-réseau dédié distinct du sous-réseau Application Gateway. Ce sous-réseau est utilisé exclusivement pour les configurations IP Private Link et ne peut pas contenir d’instances Application Gateway.

- Chaque adresse IP allouée à ce sous-réseau prend en charge jusqu’à 65 536 connexions TCP simultanées via Private Link

- Pour calculer les adresses IP requises :

n × 65,536connexions, oùnse trouve le nombre d’adresses IP approvisionnées - Nombre maximal de huit adresses IP par configuration private Link

- Seule l’allocation d’adresses IP dynamiques est prise en charge

- Le sous-réseau doit avoir des stratégies de réseau de service Private Link désactivées

Important

La longueur combinée du nom d’Application Gateway et du nom de configuration Private Link ne doit pas dépasser 70 caractères pour éviter les échecs de déploiement.

Pour créer un sous-réseau dédié pour Private Link, consultez Ajouter, modifier ou supprimer un sous-réseau de réseau virtuel.

Remarque

Si votre application cliente se connecte à App Gateway via une adresse IP privée, nécessite un délai d’inactivité supérieur > à 4 minutes et que l’application cliente n’envoie pas de paquets TCP keep-alive, contactez-le appgw-idle-timeout@microsoft.com pour demander l’initiation de keep-alive à partir d’Application Gateway.

Désactiver les stratégies réseau sur le sous-réseau Private Link

Pour autoriser la connectivité Private Link, vous devez désactiver les stratégies réseau du service Private Link sur le sous-réseau désigné pour les configurations IP Private Link.

Pour désactiver les stratégies réseau, procédez comme suit :

- Accédez au portail Azure .

- Recherchez et sélectionnez Réseaux virtuels.

- Sélectionnez le réseau virtuel contenant le sous-réseau Private Link.

- Dans le volet de navigation gauche, sélectionnez Sous-réseaux.

- Sélectionnez le sous-réseau désigné pour Private Link.

- Sous Stratégies réseau du service Liaison privée, sélectionnez Désactivé.

- Sélectionnez Enregistrer pour appliquer les modifications.

- Patientez quelques minutes pour que les modifications soient prises en compte.

- Vérifiez que le paramètre Stratégies réseau du service de liaison privée est désormais désactivé.

Configurer une liaison privée

La configuration private Link définit l’infrastructure qui active les connexions à partir de points de terminaison privés à votre instance Application Gateway. Avant de créer la configuration Private Link, vérifiez qu’un écouteur est configuré activement pour utiliser la configuration IP frontale cible.

Procédez comme suit pour créer la configuration private Link :

- Recherchez et sélectionnez Application Gateways.

- Sélectionnez votre instance Application Gateway.

- Dans le volet de navigation gauche, sélectionnez Lien privé, puis sélectionnez + Ajouter.

- Configurez les paramètres suivants :

- Nom : entrez un nom pour la configuration private Link

- Sous-réseau de liaison privée : sélectionnez le sous-réseau dédié pour les adresses IP Private Link

- Configuration d’adresse IP frontale : sélectionnez la configuration IP frontale vers laquelle Private Link doit transférer le trafic vers

- Paramètres d’adresse IP privée : configurer au moins une adresse IP

- Sélectionnez Ajouter pour créer la configuration.

- À partir de vos paramètres Application Gateway, copiez et enregistrez l’ID de ressource. Cet identificateur est requis lors de la configuration de points de terminaison privés à partir de différents locataires Microsoft Entra.

Configurer un point de terminaison privé

Un point de terminaison privé est une interface réseau qui utilise une adresse IP privée de votre réseau virtuel pour se connecter en toute sécurité à Azure Application Gateway. Les clients utilisent l’adresse IP privée du point de terminaison privé pour établir des connexions à Application Gateway via un tunnel sécurisé.

Pour créer un point de terminaison privé, procédez comme suit :

- Dans le portail Application Gateway, sélectionnez l’onglet Connexions de point de terminaison privé .

- Sélectionnez + Point de terminaison privé.

- Sous l’onglet Informations de base :

- Configurer le groupe de ressources, le nom et la région pour le point de terminaison privé

- Sélectionner Suivant : Ressource >

- Sous l’onglet Ressource :

- Vérifier les paramètres de ressource cible

- Sélectionner Suivant : Réseau >virtuel

- Sous l’onglet Réseau virtuel :

- Sélectionnez le réseau virtuel et le sous-réseau où l’interface réseau du point de terminaison privé sera créée

- Sélectionnez Suivant : DNS >

- Sous l’onglet DNS :

- Configurer les paramètres DNS en fonction des besoins

- Sélectionner Suivant : Balises >

- Sous l’onglet Balises :

- Si vous le souhaitez, ajoutez des balises de ressource

- Sélectionner Suivant : Vérifier + créer >

- Passez en revue la configuration et sélectionnez Créer.

Important

Si la ressource de configuration IP publique ou privée est manquante lors de la tentative de sélection d’une sous-ressource cible sous l’onglet Ressource de la création d’un point de terminaison privé, vérifiez qu’un écouteur utilise activement la configuration IP frontale respectée. Les configurations IP frontales sans écouteur associé ne peuvent pas être affichées en tant que sous-ressource cible.

Remarque

Lors de l’approvisionnement d’un point de terminaison privé à partir d’un autre locataire Microsoft Entra, vous devez utiliser l’ID de ressource Azure Application Gateway et spécifier le nom de configuration IP frontend comme sous-ressource cible.

Par exemple, si votre configuration IP privée est nommée PrivateFrontendIp dans le portail, utilisez PrivateFrontendIp comme valeur de sous-ressource cible.

Étapes suivantes

Pour en savoir plus sur Azure Private Link et les services connexes :