Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

Avec Sauvegarde Azure, vous pouvez sauvegarder vos données dans vos coffres Recovery Services pour les restaurer ultérieurement à l’aide de points de terminaison privés. Les points de terminaison privés utilisent une ou plusieurs adresses IP privées de votre réseau virtuel Azure pour intégrer efficacement le service dans votre réseau virtuel.

Azure Sauvegarde offre désormais une expérience de version 2 pour la création et l’utilisation de points de terminaison privés, par rapport à l’expérience de version 1.

Cet article décrit comment les fonctionnalités de la version 2 des points de terminaison privés pour la fonction Sauvegarde Azure et vous aident à effectuer des sauvegardes tout en conservant la sécurité de vos ressources.

Améliorations clés

- Créez des points de terminaison privés sans identités managées.

- Aucun point de terminaison privé n’est créé pour les services blob et de file d’attente.

- Utilisez moins d’adresses IP privées.

Considérations avant de commencer

Bien qu’Azure Backup et Azure Site Recovery utilisent un coffre Recovery Services, cet article traite uniquement de l’utilisation de points de terminaison privés pour Sauvegarde Azure.

Les clés gérées par le client (CMK) avec un coffre de clés avec des restrictions réseau ne sont pas prises en charge avec un coffre activé pour les points de terminaison privés.

Vous pouvez créer des points de terminaison privés pour les nouveaux coffres Recovery Services seulement si aucun élément n’est inscrit dans le coffre. Toutefois, les points de terminaison privés ne sont actuellement pas pris en charge pour les coffres de sauvegarde.

Les points de terminaison privés avec adresses IP statiques ne sont pas pris en charge dans l’expérience de version 2 en raison de l’extension d’adresse IP dynamique. Bien que la création réussisse, l’inscription peut échouer pour les coffres comportant des éléments protégés existants.

La création de plusieurs points de terminaison privés portant le même nom sous les coffres Recovery Services n’est pas prise en charge.

Vous ne pouvez pas mettre à niveau les coffres (qui comportent des points de terminaison privés) créés au moyen de l’expérience version 1 vers l’expérience version 2. Vous pouvez supprimer tous les points de terminaison privés existants, puis créer de nouveaux points de terminaison privés avec l’expérience de version 2.

Un réseau virtuel peut contenir des points de terminaison privés pour plusieurs coffres Recovery Services. En outre, un coffre Recovery Services peut avoir des points de terminaison privés dans plusieurs réseaux virtuels. Vous pouvez créer un maximum de 12 points de terminaison privés pour un coffre.

Un point de terminaison privé pour un coffre utilise 10 adresses IP privées, nombre qui peut augmenter au fil du temps. Nous vous recommandons d’avoir suffisamment d’adresses IP privées (/25) disponibles lorsque vous essayez de créer des points de terminaison privés pour sauvegarde Azure.

Les points de terminaison privés pour Sauvegarde Azure n’incluent pas l’accès à Microsoft Entra ID. Vérifiez que vous activez l’accès afin que les adresses IP et les noms de domaine complets (FQDN) requis pour que l’ID Microsoft Entra fonctionne dans une région disposent d’un accès sortant dans un état autorisé dans le réseau sécurisé lorsque vous effectuez :

- Sauvegarde de bases de données dans des machines virtuelles Azure.

- Sauvegarde qui utilise l’agent Microsoft Azure Recovery Services (MARS).

Vous pouvez également utiliser des balises de groupe de sécurité réseau (NSG) et des balises de pare-feu Azure pour autoriser l’accès à l’ID Microsoft Entra, le cas échéant.

Vous devez réinscrire le fournisseur de ressources Recovery Services auprès de l’abonnement si vous l’avez inscrit avant le 1er mai 2020. Pour réinscrire le fournisseur, accédez à votre abonnement dans le portail Azure, accédez au fournisseur de ressources dans le menu de gauche, puis sélectionnez Microsoft.RecoveryServices>Re-register.

Vous pouvez créer un DNS qui couvre plusieurs abonnements.

Vous pouvez créer un point de terminaison privé secondaire avant ou après avoir protégé des éléments dans le coffre. Découvrez comment effectuer une restauration interrégionale pour un coffre avec point de terminaison privé.

Scénarios recommandés et pris en charge

Même si des points de terminaison privés sont activés dans un coffre, ils sont uniquement utilisés pour la sauvegarde et la restauration des charges de travail SQL Server et SAP HANA en cas de sauvegarde de machines virtuelles Azure, de sauvegarde à l’aide de l’agent MARS et dans System Center Data Protection Manager (DPM). Vous pouvez également utiliser un coffre pour la sauvegarde d’autres charges de travail, même si elles ne nécessitent pas de point de terminaison privé. Outre les sauvegardes des charges de travail SQL Server et SAP HANA et des sauvegardes via l’agent MARS, les points de terminaison privés sont utilisés pour effectuer la récupération de fichiers pour les sauvegardes de machines virtuelles Azure.

Le tableau suivant répertorie les scénarios et les recommandations :

| Scénario | Recommandation |

|---|---|

| Sauvegarde des charges de travail dans une machine virtuelle Azure (SQL Server, SAP HANA), sauvegarde via l’agent MARS, serveur DPM | Nous vous recommandons d’utiliser des points de terminaison privés qui permettent la sauvegarde et la restauration sans nécessité d'ajouter à une liste d'autorisation des adresses IP ou des noms de domaine complets pour Sauvegarde Azure ou Stockage Azure à partir de vos réseaux virtuels. Dans ce scénario, assurez-vous que les machines virtuelles hébergeant des bases de données SQL peuvent atteindre des adresses IP ou des noms de domaine complets Microsoft Entra. |

| Sauvegarde des machines virtuelles Azure | Une sauvegarde de machine virtuelle ne vous oblige pas à autoriser l’accès aux adresses IP ou noms de domaine complets. Ainsi, les points de terminaison privés ne sont pas requis pour la sauvegarde et la restauration des disques. Toutefois, la récupération de fichiers à partir d’un coffre contenant des points de terminaison privés serait limitée aux réseaux virtuels qui contiennent un point de terminaison privé pour le coffre. Lorsque vous utilisez des disques non managés dans une liste de contrôle d’accès (ACL), vérifiez que le compte de stockage qui contient les disques autorise l’accès aux services Microsoft approuvés s’il se trouve dans une liste de contrôle d’accès. |

| Sauvegarde de Azure Files | Une sauvegarde Azure Files est stockée dans le compte de stockage local. Ainsi, vous n’avez pas besoin de points de terminaison privés pour la sauvegarde et la restauration. |

| Réseau virtuel modifié pour un point de terminaison privé dans le coffre et la machine virtuelle | Arrêtez la protection des sauvegardes et configurez-la dans un nouveau coffre avec des points de terminaison privés activés. |

Remarque

Les points de terminaison privés sont pris en charge uniquement avec DPM 2022, Microsoft Azure Backup Server (MABS) v4 et versions ultérieures.

Scénario non pris en charge

Pour les opérations de sauvegarde et de restauration, un coffre Recovery Services avec point de terminaison privé n’est pas compatible avec un coffre de clés Azure avec point de terminaison privé pour stocker des clés CMK dans un coffre Recovery Services.

Différences dans les connexions réseau de points de terminaison privés

Comme mentionné précédemment, les points de terminaison privés sont particulièrement utiles pour les sauvegardes de charges de travail (SQL Server et SAP HANA) dans les machines virtuelles Azure et les sauvegardes des agents MARS.

Dans tous les scénarios (avec ou sans points de terminaison privés), les extensions de charge de travail (pour la sauvegarde des instances SQL Server et SAP HANA s’exécutant dans des machines virtuelles Azure) et l’agent MARS effectuent des appels de connexion à Microsoft Entra ID. Ils effectuent les appels aux FQDN mentionnés aux sections 56 et 59 de Microsoft 365 Common and Office Online.

En plus de ces connexions, lorsque l’extension de charge de travail ou l’agent MARS est installé pour un coffre Recovery Services sans point de terminaison privé, la connectivité aux domaines suivants est requise :

| Service | Nom de domaine | Port |

|---|---|---|

| Sauvegarde Azure | *.backup.windowsazure.com |

443 |

| Stockage Azure | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Microsoft Entra ID (système d'identification de Microsoft) | *.login.microsoft.com Autorisez l’accès aux FQDN en vertu des sections 56 et 59 conformément à cet article. |

443 Le cas échéant |

En cas d’installation de l’extension de charge de travail ou de l’agent MARS pour un coffre Recovery Services avec un point de terminaison privé, les points de terminaison suivants sont impliqués :

| Service | Nom de domaine | Port |

|---|---|---|

| Sauvegarde Azure | *.privatelink.<geo>.backup.windowsazure.com |

443 |

| Stockage Azure | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Microsoft Entra ID (système d'identification de Microsoft) | *.login.microsoft.com Autorisez l’accès aux FQDN en vertu des sections 56 et 59 conformément à cet article. |

443 Le cas échéant |

Remarque

Dans le texte précédent, <geo> fait référence au code de région (par exemple, eus usa Est et ne Europe Nord). Pour plus d’informations sur les codes de région, consultez la liste suivante :

Pour mettre à jour automatiquement l’agent MARS, autorisez l’accès à download.microsoft.com/download/MARSagent/*.

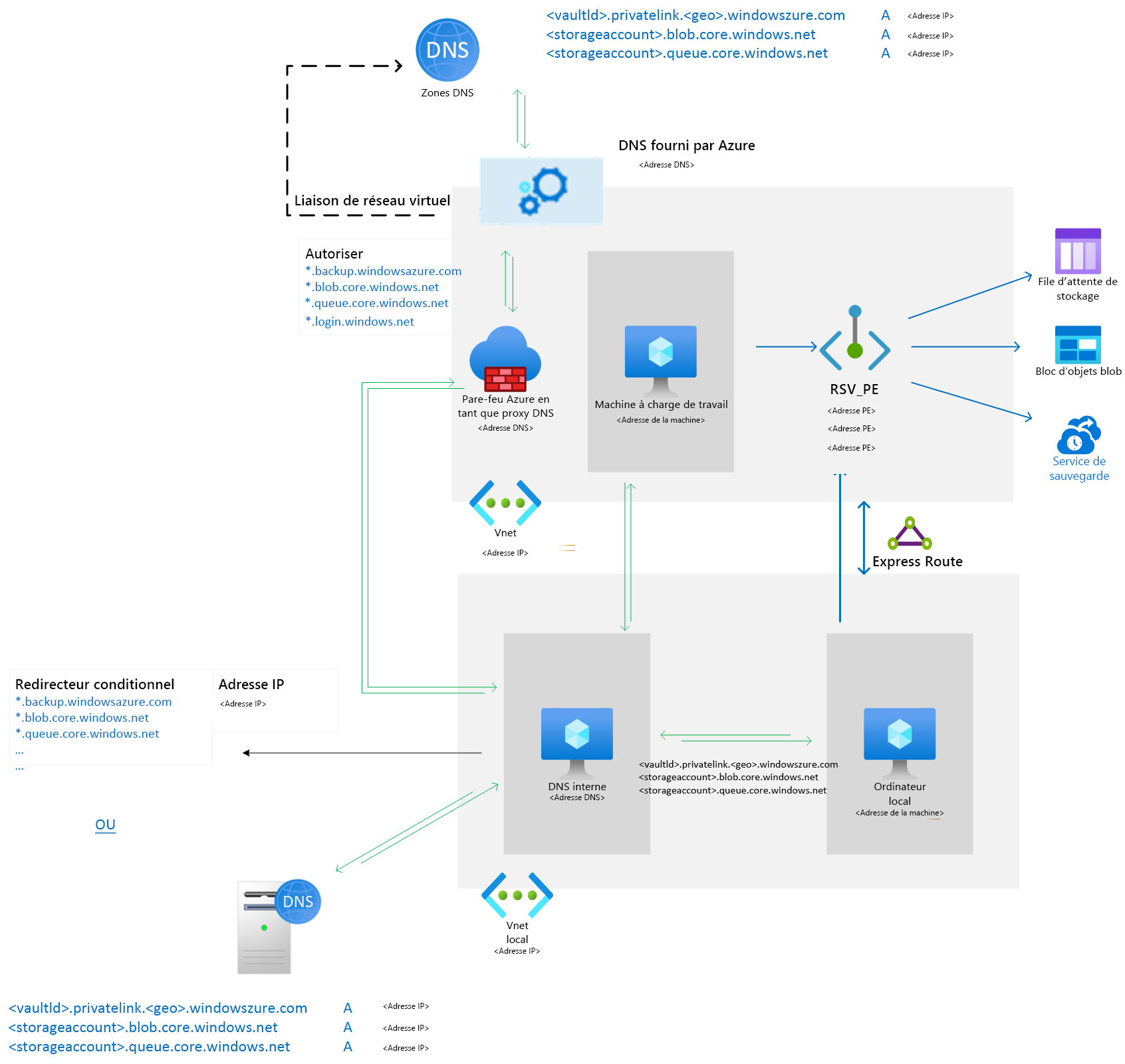

Pour un coffre Recovery Services avec une configuration de point de terminaison privé, la résolution de noms pour les noms de domaine complets (privatelink.<geo>.backup.windowsazure.com, *.blob.core.windows.net, *.queue.core.windows.net, *.blob.storage.azure.net) doit renvoyer une adresse IP privée. Pour ce faire, utilisez :

- Zones DNS privées Azure.

- DNS personnalisé.

- Entrées DNS dans les fichiers hôtes.

- Redirecteurs conditionnels vers des zones Azure DNS ou Azure DNS privé.

Les mappages d’adresses IP privées pour le compte de stockage sont répertoriés dans le point de terminaison privé créé pour le coffre Recivery Services. Nous vous recommandons d’utiliser des zones DNS privées Azure, car Azure peut ensuite gérer les enregistrements DNS pour les objets blob et les files d’attente. Lorsque de nouveaux comptes de stockage sont alloués au coffre, l’enregistrement DNS pour leur adresse IP privée est automatiquement ajouté dans les zones Azure DNS privé pour l’objet blob ou la file d’attente.

Si vous avez configuré un serveur proxy DNS à l’aide de serveurs proxy ou de pare-feu tiers, les noms de domaine précédents doivent être autorisés et redirigés vers l’un des choix suivants :

- DNS personnalisé qui a des enregistrements DNS pour les noms de domaine complets mentionnés précédemment.

- 168.63.129.16 sur le réseau virtuel Azure disposant de zones DNS privées liées

L’exemple suivant montre Pare-feu Azure utilisé comme proxy DNS pour rediriger les requêtes de nom de domaine pour un coffre Recovery Services, les objets blob, les files d’attente et Microsoft Entra ID vers l’adresse 168.63.129.16.

Pour plus d’informations, consultez Créer et utiliser des points de terminaison privés.

Configuration de la connectivité réseau pour un coffre avec des points de terminaison privés

Le point de terminaison privé pour Recovery Services est associé à une interface réseau (NIC). Pour que les connexions de point de terminaison privé fonctionnent, tout le trafic pour le service Azure doit être redirigé vers l’interface réseau. Vous pouvez effectuer cette redirection en ajoutant un mappage DNS pour les adresses IP privées associées à l’interface réseau par rapport au service, à l’objet blob ou à l’URL de file d’attente.

Lorsque les extensions de sauvegarde de charge de travail sont installées sur la machine virtuelle inscrite dans un coffre Recovery Services avec un point de terminaison privé, l’extension tente une connexion sur l’URL privée des services Sauvegarde Azure : <vault_id>.<azure_backup_svc>.privatelink.<geo>.backup.windowsazure.com.

Si l’URL privée ne fonctionne pas, l’extension tente l’URL publique : <azure_backup_svc>.<geo>.backup.windowsazure.com. Si l’accès au réseau public pour le coffre Recovery Services est configuré comme Autoriser à partir de tous les réseaux, le coffre Recovery Services autorise les requêtes provenant de l’extension sur les URL publiques. Si l’accès au réseau public pour le coffre Recovery Services est configuré en tant que refus, le coffre Recovery Services refuse les demandes provenant de l’extension sur les URL publiques.

Remarque

Dans les noms de domaine précédents, <geo> détermine le code de région (par exemple, eus usa Est et ne Europe Nord). Pour plus d’informations sur les codes de région, consultez la liste suivante :

Ces URL privées sont spécifiques au coffre. Seuls les agents et les extensions inscrits auprès du coffre peuvent communiquer avec Sauvegarde Azure dans ces points de terminaison. Si l’accès au réseau public pour le coffre Recovery Services est configuré en tant que refus, ce paramètre empêche les clients qui ne s’exécutent pas dans le réseau virtuel de demander des opérations de sauvegarde et de restauration sur le coffre.

Nous vous recommandons de définir l’accès au réseau public sur Refuser, ainsi que la configuration du point de terminaison privé. À mesure que l’extension et l’agent essaient d’utiliser initialement l’URL privée, la *.privatelink.<geo>.backup.windowsazure.com résolution DNS de l’URL doit retourner l’adresse IP privée correspondante associée au point de terminaison privé.

Les solutions pour la résolution DNS sont les suivantes :

- Zones DNS privées Azure

- Système DNS personnalisé

- Entrées DNS dans les fichiers hôtes

- Redirecteurs conditionnels vers des zones DNS azure ou Azure Private DNS

Lorsque vous créez le point de terminaison privé pour Recovery Services via le portail Azure avec l’option Intégrer à une zone DNS privée , les entrées DNS requises pour les adresses IP privées pour les services sauvegarde Azure (*.privatelink.<geo>backup.windowsazure.com) sont créées automatiquement chaque fois que la ressource est allouée. L’autre solution serait de créer les entrées DNS manuellement pour ces noms de domaine complets dans le DNS personnalisé ou dans les fichiers hôtes.

Pour la gestion manuelle des enregistrements DNS pour les objets blob et les files d’attente après la découverte de la machine virtuelle pour le canal de communication, consultez les enregistrements DNS pour les objets blob et les files d’attente (uniquement pour les serveurs DNS personnalisés/les fichiers hôtes) après la première inscription. Pour la gestion manuelle des enregistrements DNS après la première sauvegarde des objets blob de compte de stockage de sauvegarde, consultez les enregistrements DNS pour les objets blob (uniquement pour les serveurs DNS personnalisés/les fichiers hôtes) après la première sauvegarde.

Vous trouverez les adresses IP privées pour les noms de domaine complets dans le volet Configuration DNS du point de terminaison privé que vous avez créé pour le coffre Recovery Services.

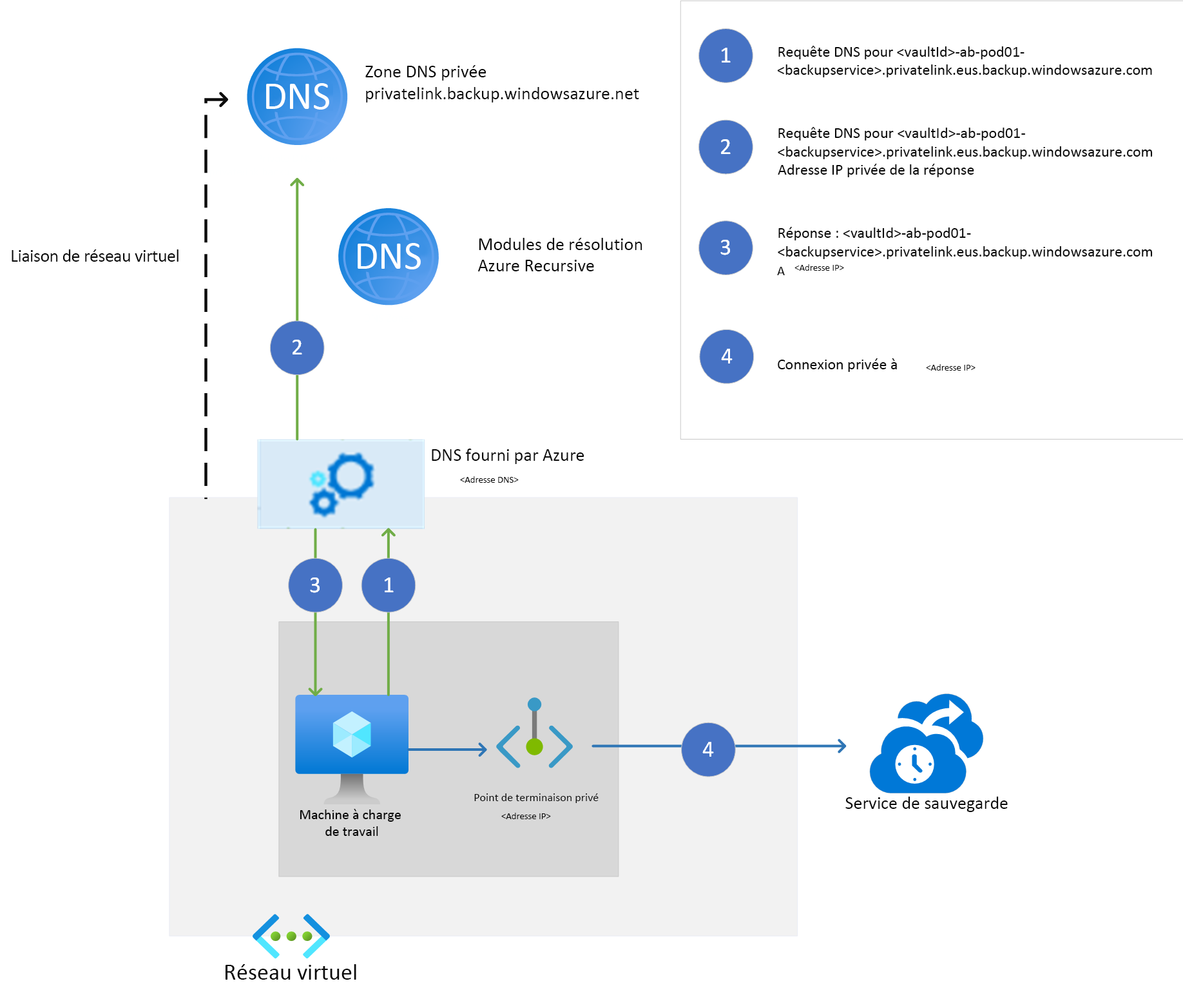

Le diagramme suivant montre comment la résolution fonctionne quand vous utilisez une zone DNS privée pour résoudre ces noms de domaine complets de service privé.

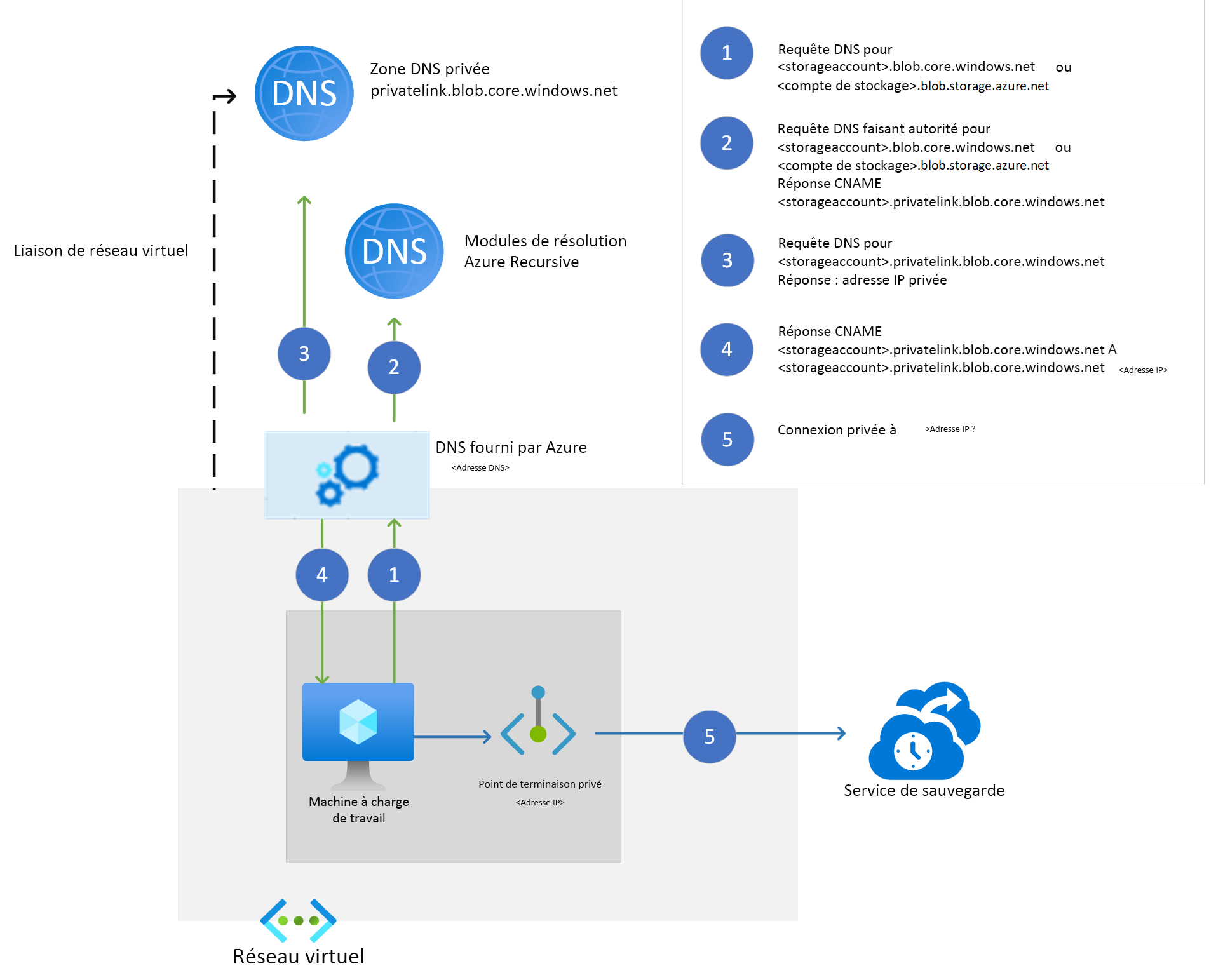

L’extension de charge de travail exécutée sur une machine virtuelle Azure nécessite une connexion à au moins deux comptes de stockage. Le premier est utilisé comme canal de communication, via des messages de file d’attente. La deuxième consiste à stocker des données de sauvegarde. L’agent MARS requiert l’accès à un compte de stockage utilisé pour le stockage des données de sauvegarde.

Pour un coffre avec point de terminaison privé, le service Sauvegarde Azure crée un point de terminaison privé pour ces comptes de stockage. Cette action empêche tout trafic réseau lié à Azure Backup (trafic du plan de contrôle vers le service et données de sauvegarde vers le blob de stockage) de quitter le réseau virtuel. En plus des services cloud de Sauvegarde Azure, l’extension et l’agent de charge de travail requièrent une connectivité aux comptes Stockage Azure et à Microsoft Entra ID.

Le diagramme suivant montre comment fonctionne la résolution de noms pour les comptes de stockage qui utilisent une zone DNS privée.

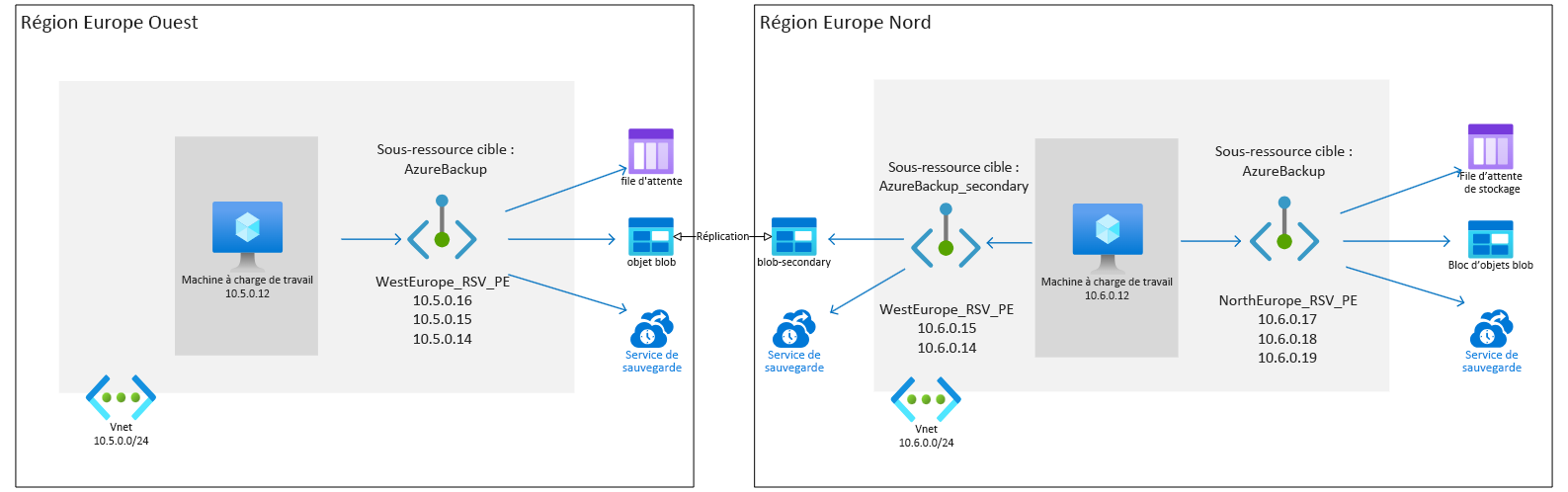

Le diagramme suivant montre comment effectuer une restauration inter-régions sur un point de terminaison privé en répliquant le point de terminaison privé dans une région secondaire. Découvrez comment effectuer une restauration interrégionale pour un coffre avec point de terminaison privé.