Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

Azure Bastion offre plusieurs architectures de déploiement en fonction des configurations d’option et de la référence SKU sélectionnés. Pour la plupart des SKU, Azure Bastion est déployé sur un réseau virtuel et prend en charge l’appairage de réseaux virtuels. Plus précisément, Azure Bastion gère la connectivité RDP/SSH aux machines virtuelles créées dans les réseaux virtuels locaux ou homologués.

RDP et SSH font partie des moyens fondamentaux par lesquels vous pouvez vous connecter à vos charges de travail exécutées dans Azure. L’exposition des ports RDP/SSH sur Internet est déconseillée car considérée comme une surface de menace importante. Cela est surtout dû aux vulnérabilités du protocole. Pour contenir cette surface de menace, vous pouvez déployer des hôtes Bastion (également appelés serveurs de saut) du côté public de votre réseau périphérique. Les serveurs hôte Bastion sont conçus et configurés pour faire face aux attaques. Les serveurs Bastion fournissent également une connectivité RDP et SSH aux charges de travail situées derrière le bastion, ainsi qu’à l’intérieur du réseau.

Le SKU que vous sélectionnez lorsque vous déployez Bastion détermine l'architecture et les fonctionnalités disponibles. Vous pouvez passer à un SKU supérieur pour prendre en charge davantage de fonctionnalités, mais vous ne pouvez pas rétrograder un SKU après l'avoir déployé. Certaines architectures, telles que private-only et Bastion Developer, doivent être configurées au moment du déploiement.

Déploiement - Référence SKU de base et versions ultérieures

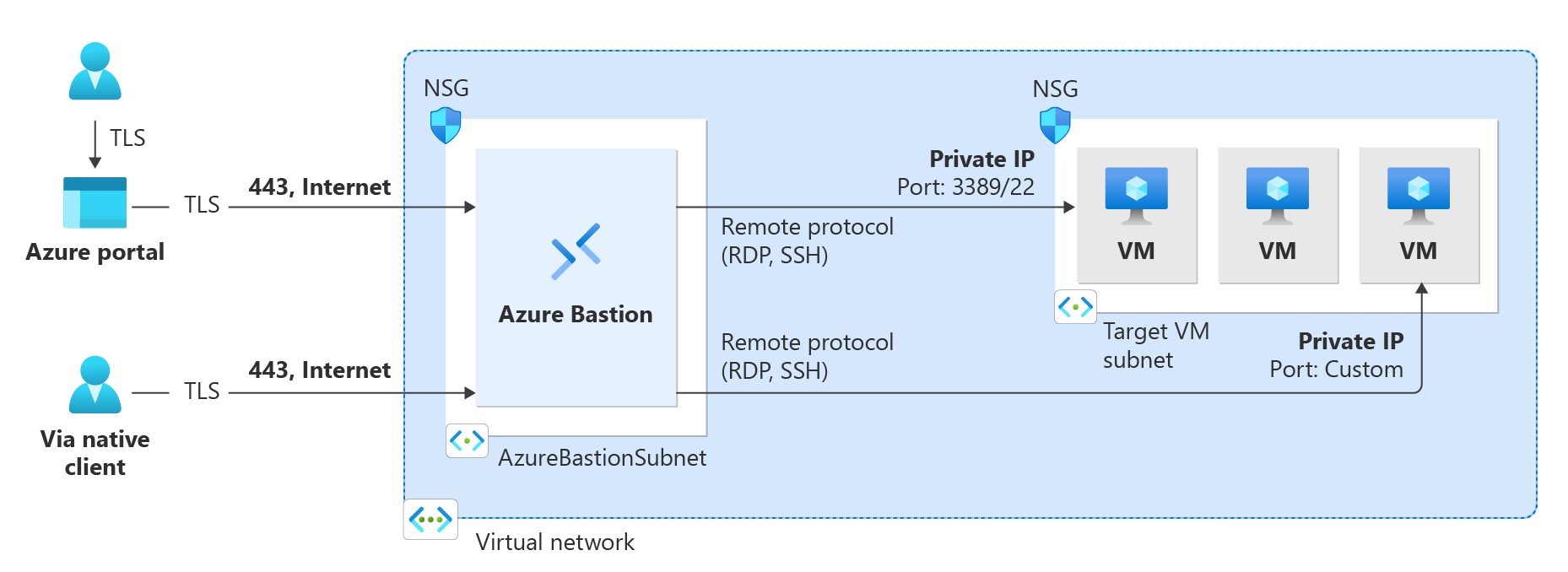

Lorsque vous utilisez la référence SKU de base ou une version ultérieure, Bastion utilise l’architecture et le flux de travail suivants.

- L’hôte Bastion est déployé dans le réseau virtuel qui contient le sous-réseau AzureBastionSubnet avec un préfixe minimum /26.

- L’utilisateur se connecte au portail Azure à l’aide d’un navigateur HTML5 et sélectionne la machine virtuelle à laquelle se connecter. Une adresse IP publique n’est pas requise sur la machine virtuelle Azure.

- La session RDP/SSH s’ouvre dans le navigateur en un seul clic.

Pour certaines configurations, l’utilisateur peut se connecter à la machine virtuelle via le client du système d’exploitation natif.

Pour connaître les étapes de configuration, consultez :

- Déployer Bastion automatiquement à l’aide des paramètres par défaut et de la référence SKU Standard

- Déployer Bastion à l’aide de paramètres spécifiés manuellement

Déploiement - Développeur Bastion

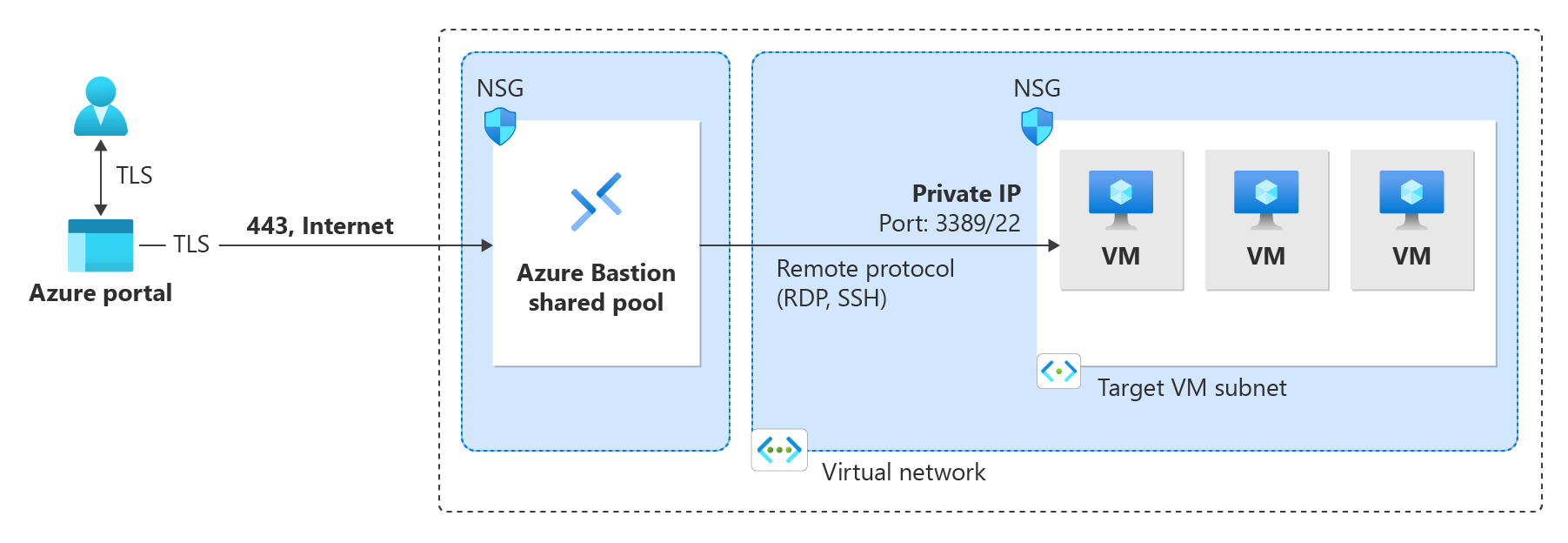

Bastion Developer est une offre gratuite et légère du service Azure Bastion. Cette offre est idéale pour les utilisateurs dev/test qui souhaitent se connecter en toute sécurité à leurs machines virtuelles, mais n’ont pas besoin de fonctionnalités Bastion supplémentaires ou de mise à l’échelle de l’hôte. Avec Bastion Developer, vous pouvez vous connecter à une machine virtuelle Azure à la fois directement via la page de connexion de la machine virtuelle.

Lorsque vous vous connectez avec Bastion Developer, les exigences de déploiement sont différentes de celles que vous déployez à l’aide d’autres références SKU. En règle générale, lorsque vous créez un hôte bastion, un hôte est déployé sur AzureBastionSubnet dans votre réseau virtuel. L’hôte Bastion est dédié à votre utilisation, alors que bastion Developer n’est pas. Étant donné que la ressource Bastion Developer n’est pas dédiée, les fonctionnalités du développeur Bastion sont limitées. Vous pouvez toujours mettre à niveau Bastion Developer vers une référence SKU spécifique si vous devez prendre en charge d’autres fonctionnalités. Voir Mettre à niveau un SKU.

Pour plus d’informations sur bastion Developer, consultez Se connecter à Azure Bastion Developer.

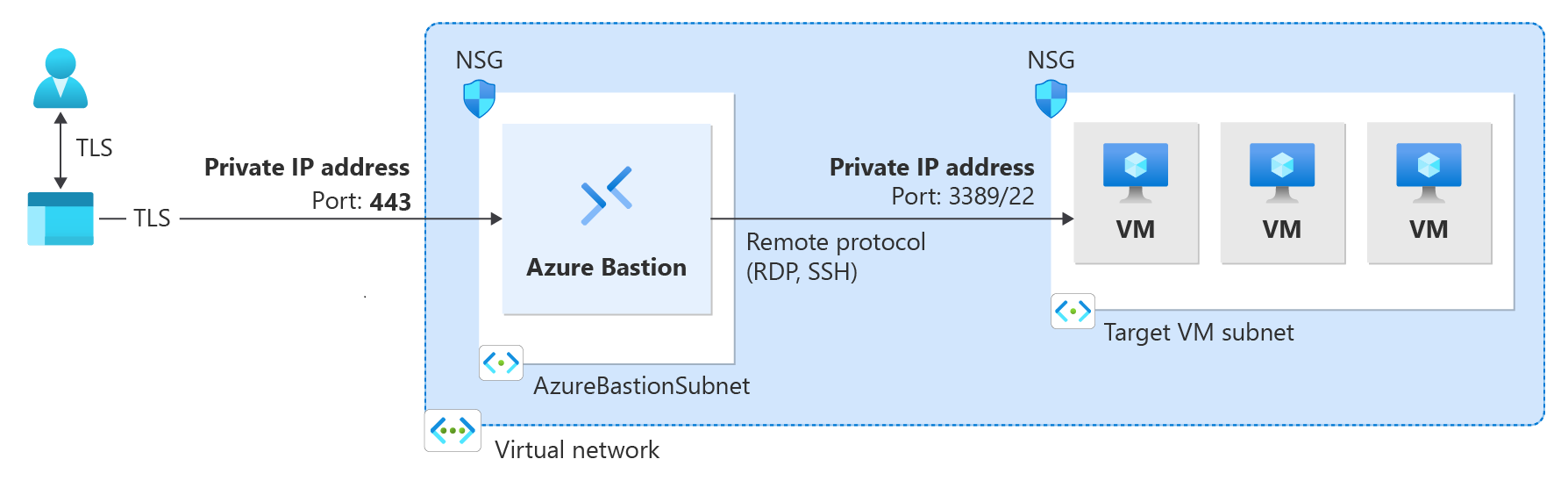

Déploiement – Privé uniquement

Les déploiements Bastion en privé uniquement verrouillent les charges de travail de bout en bout en créant un déploiement routable non-Internet de Bastion qui autorise uniquement l’accès aux adresses IP privées. Les déploiements Bastion en privé uniquement n’autorisent pas les connexions à l’hôte bastion via une adresse IP publique. En revanche, un déploiement Azure Bastion standard permet aux utilisateurs de se connecter à l’hôte bastion à l’aide d’une adresse IP publique.

Le diagramme montre l’architecture de déploiement bastion privé uniquement. Un utilisateur connecté à Azure via le peering privé ExpressRoute peut se connecter en toute sécurité à Bastion à l’aide de l’adresse IP privée de l’hôte bastion. Bastion peut ensuite établir la connexion via une adresse IP privée à une machine virtuelle qui se trouve dans le même réseau virtuel que l’hôte bastion. Dans un déploiement Bastion en privé uniquement, Bastion n’autorise pas l’accès sortant en dehors du réseau virtuel.

Considerations:

Bastion en privé uniquement est configuré au moment du déploiement et nécessite le niveau de référence SKU Premium.

Vous ne pouvez pas passer d’un déploiement Bastion standard à un déploiement en privé uniquement.

Pour déployer Bastion en privé uniquement sur un réseau virtuel qui dispose déjà d’un déploiement Bastion, supprimez d’abord Bastion de votre réseau virtuel, puis déployez Bastion sur le réseau virtuel en privé uniquement. Vous n’avez pas besoin de supprimer et de recréer le sous-réseau AzureBastionSubnet.

Si vous souhaitez créer une connectivité privée de bout en bout, connectez-vous à l’aide du client natif au lieu de vous connecter via le portail Azure.

Si votre ordinateur client est local et non Azure, vous devez déployer une connexion ExpressRoute ou VPN et activer la connexion IP sur la ressource Bastion.

Vérifiez que vos règles de sécurité réseau ne bloquent pas l’accès au port 443 à AzureBastionSubnet pour le trafic de réseau virtuel entrant.

Pour plus d’informations sur les déploiements privés uniquement, consultez Déployer Bastion en tant queprivé uniquement.