Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

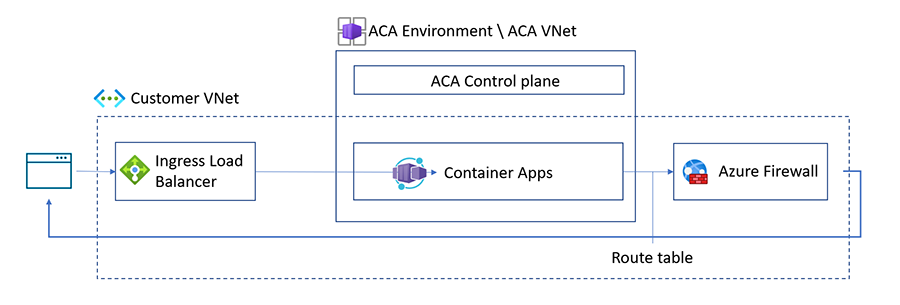

Cet article vous explique comment intégrer votre environnement Azure Container Apps à Azure Firewall à l’aide d’itinéraires définis par l’utilisateur (UDR). À l’aide de l’UDR, vous pouvez contrôler la façon dont le trafic est routé au sein de votre réseau virtuel. Vous pouvez router tout le trafic sortant à partir de vos applications conteneur via le Pare-feu Azure, qui fournit un point central pour surveiller le trafic et appliquer des stratégies de sécurité. Cette configuration permet de protéger vos applications conteneur contre les menaces potentielles. Il permet également de répondre aux exigences de conformité en fournissant des journaux détaillés et des fonctionnalités de supervision.

Itinéraires définis par l’utilisateur (UDR)

Les itinéraires définis par l’utilisateur (UDR) et les sorties contrôlées via la passerelle NAT sont pris en charge uniquement dans un environnement de profils de charge de travail.

Vous pouvez utiliser l’UDR pour restreindre le trafic sortant de votre application conteneur via le Pare-feu Azure ou d’autres appliances réseau. Pour plus d’informations, consultez Contrôler le trafic sortant dans Azure Container Apps avec des itinéraires définis par l’utilisateur.

La configuration des itinéraires définis par l’utilisateur est effectuée en dehors de l’étendue de l’environnement Container Apps.

Azure crée une table de routage par défaut pour vos réseaux virtuels lors de la création. En implémentant une table de routage définie par l’utilisateur, vous pouvez contrôler comment le trafic est routé au sein de votre réseau virtuel. Par exemple, vous pouvez créer un UDR qui restreint le trafic sortant de votre application conteneur en le routant vers le Pare-feu Azure.

Lorsque vous utilisez l'UDR avec le Pare-feu Azure dans Azure Container Apps, vous devez ajouter les règles de réseau ou d'application suivantes à la liste autorisée de votre pare-feu, en fonction des ressources que vous utilisez.

Remarque

Vous devez uniquement configurer des règles d’application ou des règles réseau, en fonction des exigences de votre système. La configuration des deux en même temps n’est pas nécessaire.

Règles d’application

Les règles d’application autorisent ou refusent le trafic en fonction de la couche Application. Les règles d’application de pare-feu sortantes suivantes sont requises en fonction du scénario.

| Scénarios | Noms de domaine complets | Descriptif |

|---|---|---|

| Tous les scénarios |

mcr.microsoft.com, *.data.mcr.microsoft.com |

Ces noms de domaine complets pour Microsoft Container Registry (MCR) sont utilisés par Azure Container Apps. Ces règles d'application ou les règles réseau pour MCR doivent être ajoutées à la liste d'autorisation lors de l'utilisation d'Azure Container Apps avec le pare-feu Azure. |

| Tous les scénarios |

packages.aks.azure.com, acs-mirror.azureedge.net |

Ces noms de domaine complets sont requis par le cluster AKS sous-jacent pour télécharger et installer des fichiers binaires Kubernetes et Azure CNI. Ces règles d'application ou les règles réseau pour MCR doivent être ajoutées à la liste d'autorisation lors de l'utilisation d'Azure Container Apps avec le pare-feu Azure. Pour plus d’informations, consultez les règles de domaine complet/d’application requises pour Azure Global |

| Azure Container Registry (ACR) |

votre_adresse_ACR, *.blob.core.windows.net, login.microsoft.com |

Ces noms de domaine complets sont requis lors de l’utilisation d’Azure Container Apps avec ACR et Pare-feu Azure. |

| Azure Key Vault |

Votre_adresse_Azure_Key_Vault, login.microsoft.com |

Ces noms de domaine complets sont requis en plus de l’étiquette de service requise pour la règle de réseau pour Azure Key Vault. |

| Identité managée |

*.identity.azure.net, login.microsoftonline.com, *.login.microsoftonline.com, *.login.microsoft.com |

Ces noms de domaine complets sont requis lors de l’utilisation d’une identité managée avec Pare-feu Azure dans Azure Container Apps. |

| Tableau de bord Aspire | https://<YOUR-CONTAINERAPP-REGION>.ext.azurecontainerapps.dev |

Ce nom de domaine complet est requis lors de l’utilisation du tableau de bord Aspire dans un environnement configuré avec un réseau virtuel. Mettez à jour le nom de domaine complet avec la région de votre application conteneur. |

| Registre Docker Hub |

hub.docker.com, registry-1.docker.ioproduction.cloudflare.docker.com |

Si vous utilisez le registre Docker Hub et que vous souhaitez y accéder via le pare-feu, vous devez ajouter ces noms de domaine complets au pare-feu. |

Règles réseau

Les règles réseau autorisent ou refusent le trafic en fonction de la couche de transport et réseau. Lorsque vous utilisez l’UDR avec le pare-feu Azure dans Azure Container Apps, vous devez ajouter les règles de réseau de pare-feu sortantes suivantes en fonction du scénario.

| Scénarios | Identifiant de service | Descriptif |

|---|---|---|

| Tous les scénarios |

MicrosoftContainerRegistry, AzureFrontDoorFirstParty |

Ces étiquettes de service pour Microsoft Container Registry (MCR) sont utilisées par Azure Container Apps. Ces règles réseau ou les règles d’application pour MCR doivent être ajoutées à la liste d'autorisation lors de l’utilisation d’Azure Container Apps avec Azure Firewall. |

| Azure Container Registry (ACR) |

AzureContainerRegistry, AzureActiveDirectory |

Lorsque vous utilisez ACR avec Azure Container Apps, vous devez configurer ces règles réseau utilisées par Azure Container Registry. |

| Azure Key Vault |

AzureKeyVault, AzureActiveDirectory |

Ces balises de service sont requises en plus du nom de domaine complet pour la règle de réseau pour Azure Key Vault. |

| Identité managée | AzureActiveDirectory |

Lorsque vous utilisez Managed Identity avec Azure Container Apps, vous devez configurer ces règles réseau utilisées par Managed Identity. |

Remarque

Pour les ressources Azure que vous utilisez avec le Pare-feu Azure non répertorié dans cet article, reportez-vous à la documentation sur les balises de service.