Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

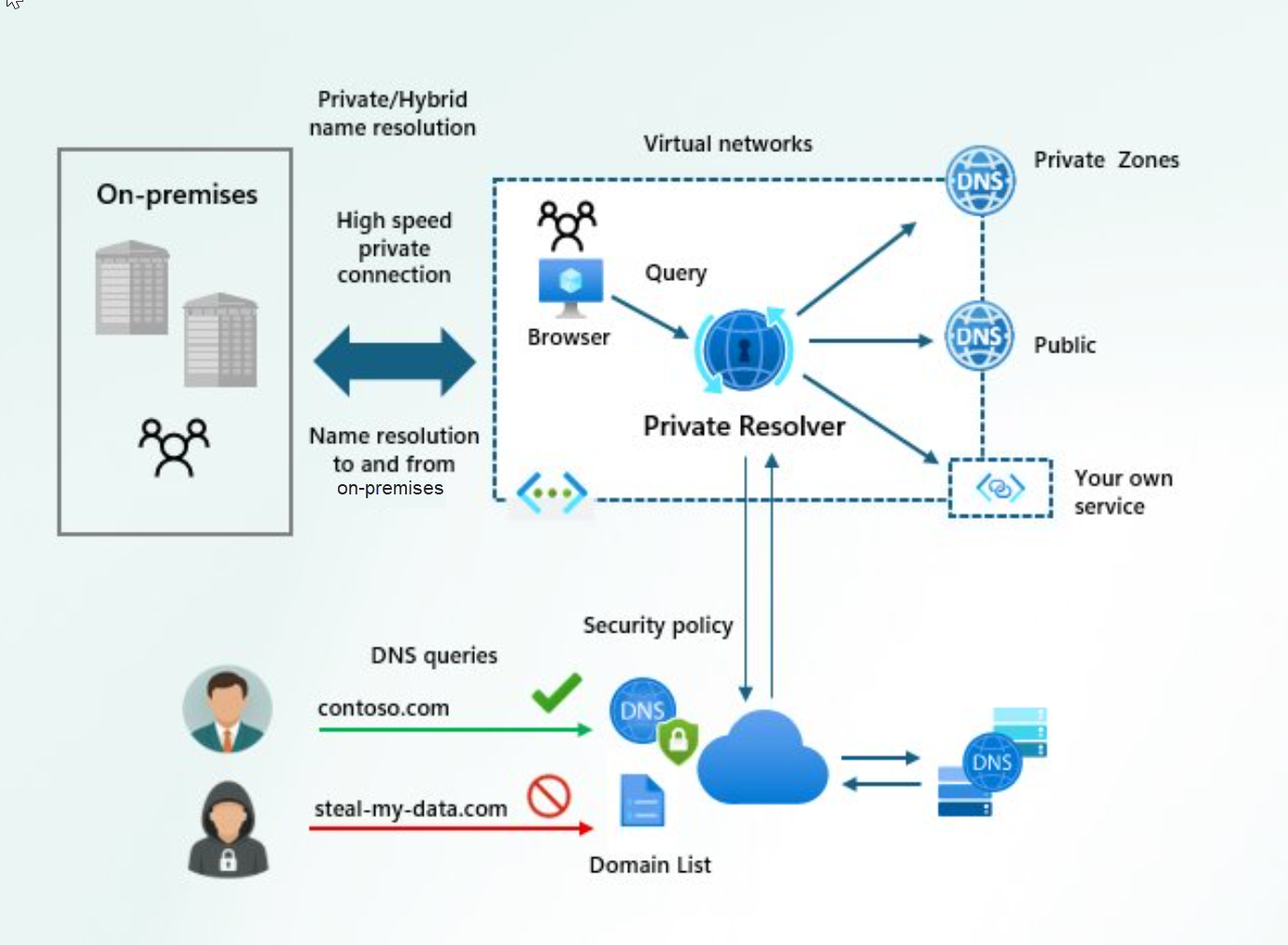

Cet article fournit une vue d’ensemble de la stratégie de sécurité DNS et du flux Renseignement sur les menaces.

Pour plus d’informations sur la configuration de la stratégie de sécurité DNS et du flux Renseignement sur les menaces, consultez les guides pratiques suivants :

Qu’est-ce que la stratégie de sécurité DNS ?

La politique de sécurité DNS offre la possibilité de filtrer et d’enregistrer les requêtes DNS au niveau du réseau virtuel (VNet). La politique s’applique au trafic DNS public et privé au sein d’un VNet. Les journaux DNS peuvent être envoyés vers un compte de stockage, un espace de travail d'analyse des journaux ou des hubs d'événements. Vous pouvez choisir d'autoriser, d'alerter ou de bloquer les requêtes DNS.

Avec la politique de sécurité DNS, vous pouvez :

- Créez des règles pour vous protéger contre les attaques basées sur DNS en bloquant la résolution de noms de domaines connus ou malveillants.

- Enregistrez et affichez les journaux DNS détaillés pour obtenir des informations sur votre trafic DNS.

Une politique de sécurité DNS possède les éléments et propriétés associés suivants :

- Emplacement : région Azure où la stratégie de sécurité est créée et déployée.

- Règles de trafic DNS : règles qui autorisent, bloquent ou alertent en fonction de la priorité et des listes de domaines.

- Liens de réseau virtuel : lien qui associe la stratégie de sécurité à un réseau virtuel.

- Listes de domaine DNS : listes basées sur l’emplacement des domaines DNS.

La politique de sécurité DNS peut être configurée à l’aide d’Azure PowerShell ou du Portail Microsoft Azure.

Qu’est-ce que DNS Threat Intelligence ?

La stratégie de sécurité Azure DNS avec le flux Threat Intelligence permet la détection et la prévention précoces des incidents de sécurité sur les réseaux virtuels clients où des domaines malveillants connus, provenant du Centre de réponse à la sécurité (MSRC) de Microsoft, peuvent être bloqués de la résolution de noms.

Outre les fonctionnalités déjà fournies par la stratégie de sécurité DNS, le flux est disponible en tant que liste de domaines managés et permet la protection des charges de travail contre les domaines malveillants connus avec le flux intelligent des menaces managées de Microsoft.

Voici les avantages de l’utilisation de la stratégie de sécurité DNS avec le flux Threat Intelligence :

Protection intelligente :

- Presque toutes les attaques commencent par une requête DNS. La liste de domaines managés Threat Intelligence permet de détecter et de prévenir les incidents de sécurité au début.

Mises à jour continues :

- Microsoft met automatiquement à jour le flux pour se protéger contre les domaines malveillants nouvellement détectés.

Surveillance et blocage de domaines malveillants :

Flexibilité de l’observation de l’activité en mode alerte uniquement ou bloquer l’activité soupçonnée en mode bloquant.

L’activation de la journalisation donne une visibilité sur tout le trafic DNS dans le réseau virtuel.

Cas d’utilisation

Configurez Threat Intelligence en tant que liste de domaines managés dans les stratégies de sécurité DNS pour une couche supplémentaire de protection contre les domaines malveillants connus.

Obtenez une visibilité des hôtes compromis qui tentent de résoudre les domaines malveillants connus à partir de réseaux virtuels.

Consignez et configurez des alertes lorsque des domaines malveillants sont résolus dans des réseaux virtuels où le flux de veille des menaces est configuré.

Intégrez en toute transparence avec des réseaux virtuels et d’autres services tels que les zones DNS privées Azure, un résolveur privé et d’autres services dans le réseau virtuel.

Emplacement

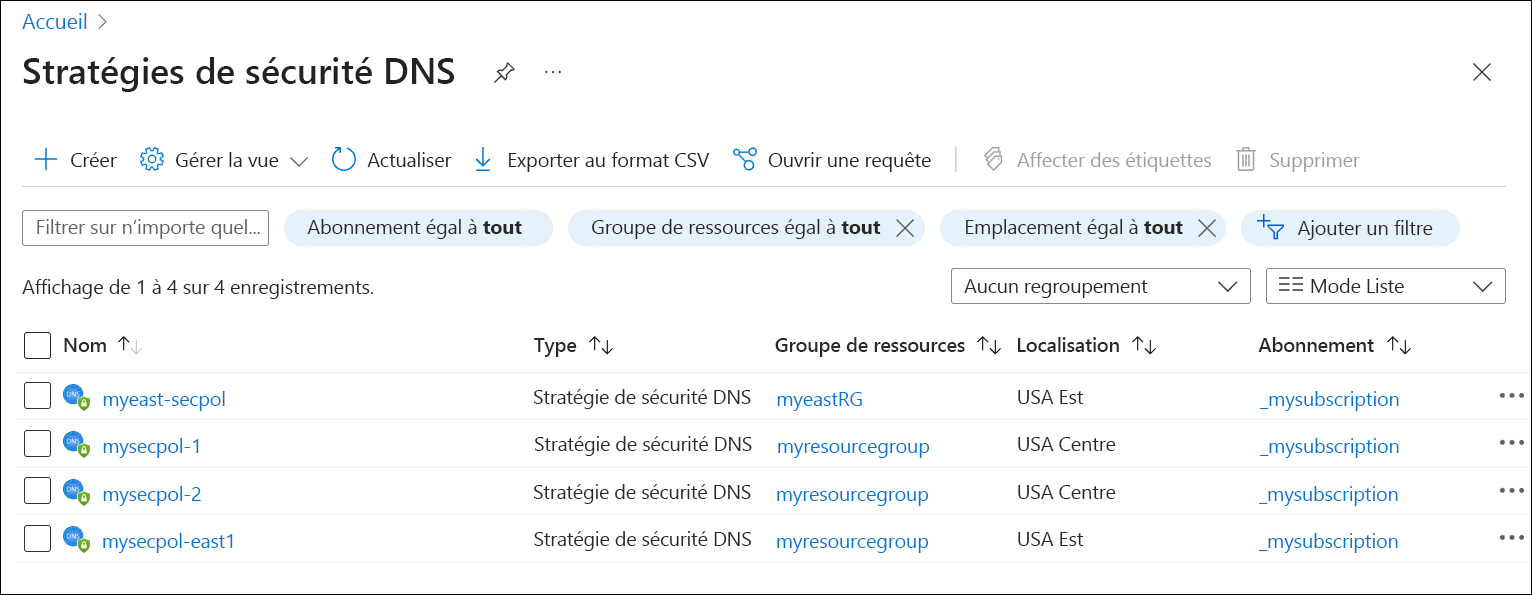

Une politique de sécurité ne peut s’appliquer qu’aux VNets de la même région. Dans l'exemple suivant, deux politiques sont créées dans chacune des deux régions différentes (Est des États-Unis et Centre des États-Unis).

Important

La relation policy:VNet est 1:N. Lorsqu'un réseau virtuel est associé à une politique de sécurité (via des liens de VNet), ce réseau virtuel ne peut pas être associé à une autre politique de sécurité sans supprimer au préalable le lien de VNet existant. Une seule politique de sécurité DNS peut être associée à plusieurs VNets dans la même région.

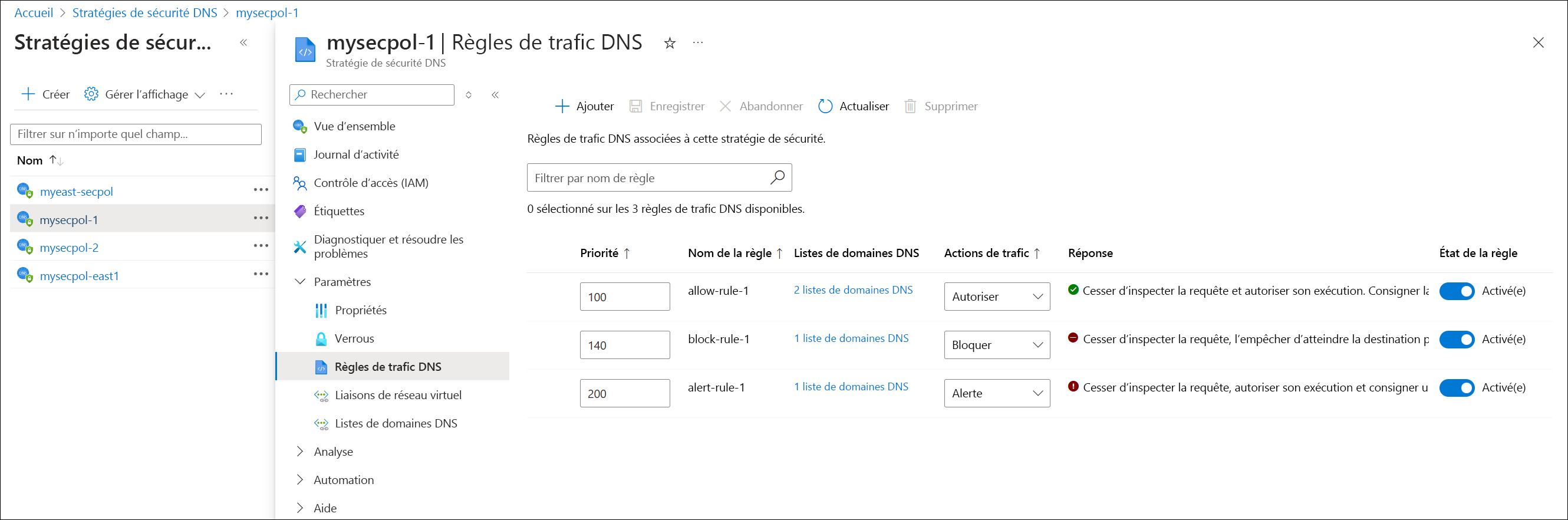

Règles de trafic DNS

Les règles de trafic DNS déterminent l’action entreprise pour une requête DNS.

Pour afficher les règles de trafic DNS dans le Portail Microsoft Azure, sélectionnez une stratégie de sécurité DNS, puis sous Paramètres, sélectionnez Règles de trafic DNS. Voir l’exemple suivant :

- Les règles sont traitées par ordre de Priorité dans la plage 100-65000. Les nombres inférieurs correspondent à une priorité plus élevée.

- Si un nom de domaine est bloqué dans une règle de priorité inférieure et que le même domaine est autorisé dans une règle de priorité supérieure, le nom de domaine est autorisé.

- Les règles suivent la hiérarchie DNS. Si contoso.com est autorisé dans une règle de priorité supérieure, alors sub.contoso.com est autorisé, même si sub.contoso.com est bloqué dans une règle de priorité inférieure.

- Vous pouvez configurer une politique sur tous les domaines en créant une règle qui s'applique au domaine « . ». Soyez prudent lorsque vous bloquez des domaines afin de ne pas bloquer les services Azure nécessaires.

- Vous pouvez ajouter et supprimer dynamiquement des règles de la liste. Assurez-vous de Sauvegarder après avoir modifié les règles dans le portail.

- Plusieurs Listes de domaines DNS sont autorisées par règle. Vous devez avoir au moins une liste de domaines DNS.

- Chaque règle est associée à l'une des trois Actions de trafic : Autoriser, Bloquer ou Alerter.

- Permettre : Autorisez la requête sur les listes de domaines associées et enregistrez la requête.

- Bloquer : Bloquez la requête sur les listes de domaines associées et enregistrez l'action de blocage.

- Alert : Autorisez la requête sur les listes de domaines associées et enregistrez une alerte.

- Les règles peuvent être Activées ou Désactivées individuellement.

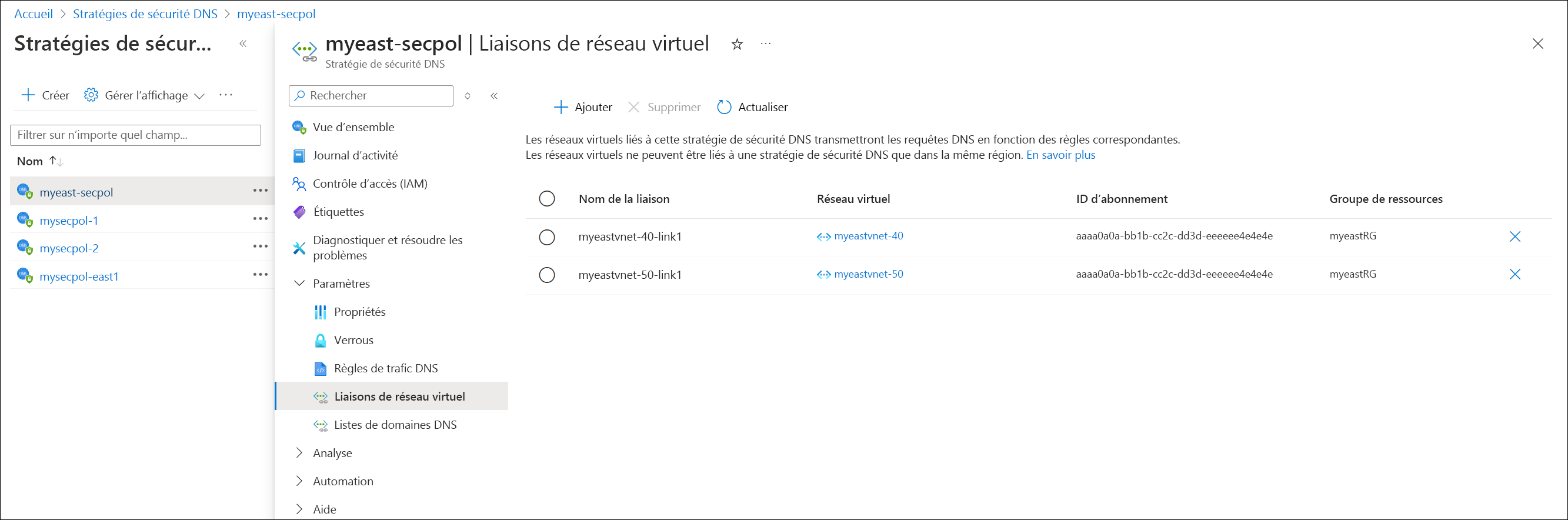

Liens de réseau virtuel

Les politiques de sécurité DNS s'appliquent uniquement aux VNets liés à la politique de sécurité. Vous pouvez lier une seule politique de sécurité à plusieurs réseaux virtuels, mais un seul VNet ne peut être lié qu'à une seule politique de sécurité DNS.

L'exemple suivant montre une politique de sécurité DNS liée à deux VNets (myeastvnet-40, myeastvnet-50):

- Vous ne pouvez lier que des VNets qui se trouvent dans la même région que la politique de sécurité.

- Lorsque vous liez un VNet à une stratégie de sécurité DNS à l’aide d’une liaison de VNet, la stratégie de sécurité DNS s’applique à toutes les ressources à l’intérieur du VNet.

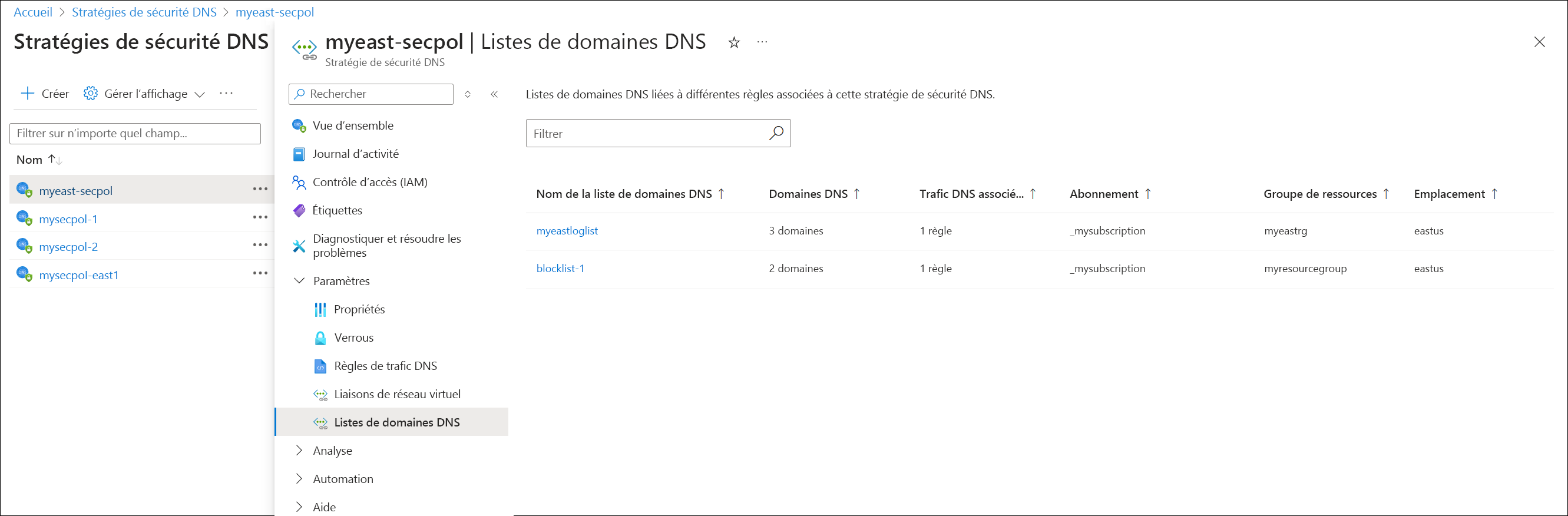

Listes de domaines DNS

Les listes de domaines DNS sont des listes de domaines DNS que vous associez à des règles de trafic.

Sélectionnez Listes de domaines DNS sous Paramètres d’une politique de sécurité DNS pour afficher les listes de domaines actuelles associées à la politique.

Remarque

Les chaînes CNAME sont examinées (« repérées ») pour déterminer si les règles de trafic associées à un domaine doivent s’appliquer. Par exemple, une règle s’appliquant à malicious.contoso.com s’applique également à adatum.com si adatum.com mappe vers malicious.contoso.com ou si malicious.contoso.com apparaît n’importe ou dans une chaîne CNAME pour adatum.com.

L'exemple suivant montre les listes de domaines DNS associées à la politique de sécurité DNS myeast-secpol :

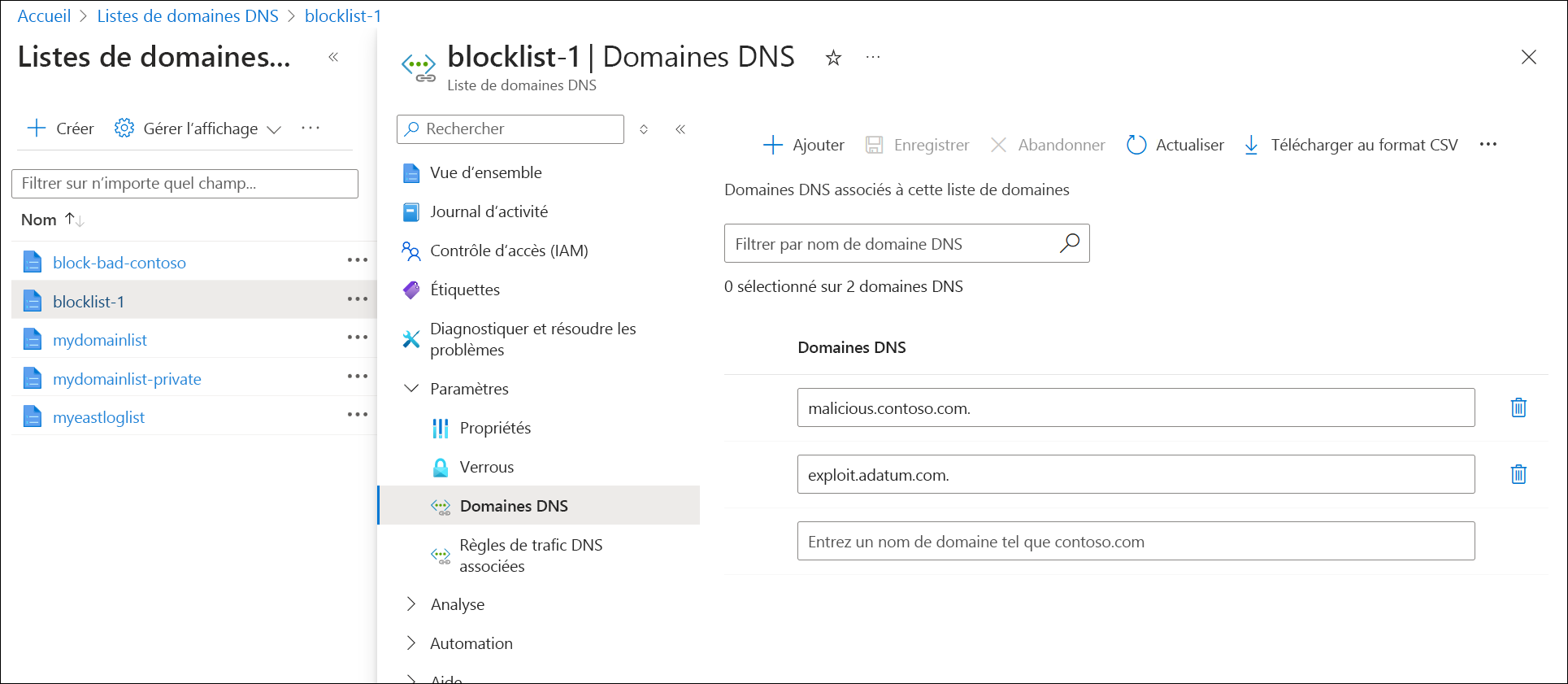

Vous pouvez associer une liste de domaines à plusieurs règles de trafic DNS dans différentes politiques de sécurité. Une politique de sécurité doit contenir au moins une liste de domaines. Voici un exemple de liste de domaines DNS (blocklist-1) qui contient deux domaines (malware.contoso.com, exploit.adatum.com) :

- Une liste de domaines DNS doit contenir au moins un domaine. Les domaines génériques sont autorisés.

Important

Soyez prudent lorsque vous créez des listes de domaines génériques. Par exemple, si vous créez une liste de domaines qui s'applique à tous les domaines (en saisissant . comme domaine DNS), puis configurez une règle de trafic DNS pour bloquer les requêtes vers cette liste de domaines, vous pouvez empêcher les services requis de fonctionner.

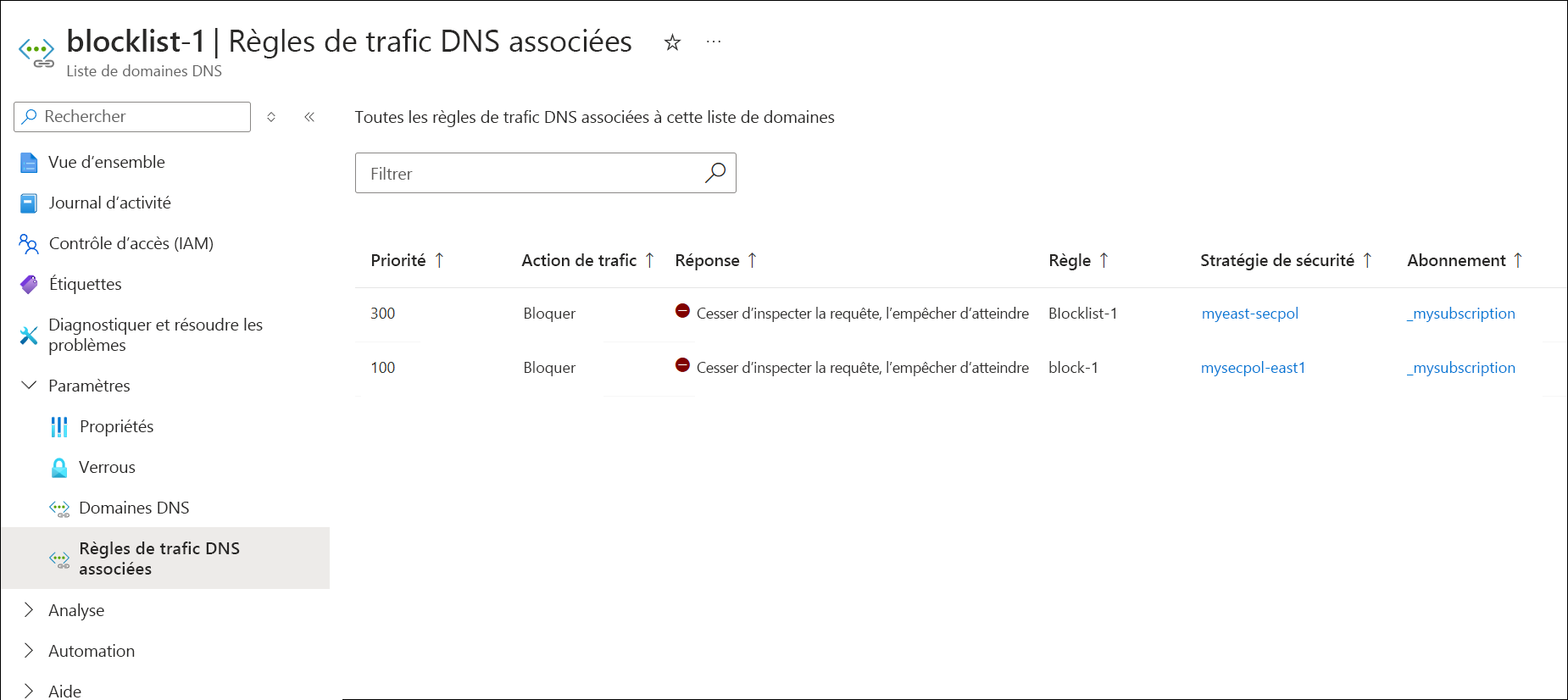

Lorsque vous affichez une liste de domaines DNS dans le Portail Microsoft Azure, vous pouvez également sélectionner Paramètres>Règles de trafic DNS associées pour afficher une liste de toutes les règles de trafic et les stratégies de sécurité DNS associées qui référencent la liste de domaines DNS.

Exigences et restrictions

| Type de restriction | Limite / Règle |

|---|---|

| Restrictions des réseaux virtuels | - Les stratégies de sécurité DNS ne peuvent être appliquées qu’aux réseaux virtuels dans la même région que la stratégie de sécurité DNS. - Vous pouvez lier une stratégie de sécurité par réseau virtuel (VNet). |

| Restrictions de stratégie de sécurité | 1 000 |

| Restrictions des règles de trafic DNS | 100 |

| Restrictions relatives à la liste de domaines | 2 000 |

| Restrictions relatives aux longues listes de domaines | 100 000 |

| Restrictions de domaine | 100 000 |