Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

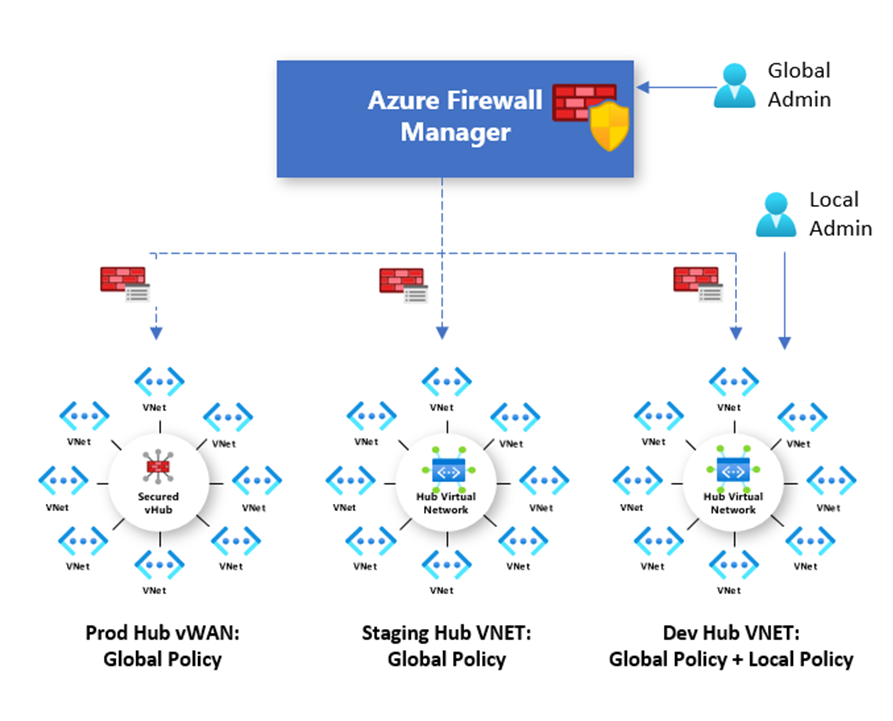

Une stratégie de pare-feu est la méthode recommandée pour configurer votre Pare-feu Azure. Cette ressource globale peut s’utiliser sur plusieurs instances du Pare-feu Azure dans des hubs virtuels sécurisés et des réseaux virtuels hubs. Les stratégies sont applicables sur plusieurs régions et abonnements.

Création et association d’une stratégie

Une stratégie peut être créée et gérée de plusieurs façons, notamment avec le portail Azure, l’API REST, des modèles, Azure PowerShell et l’interface CLI et Terraform.

Vous pouvez également créer des stratégies en migrant des règles classiques existantes du Pare-feu Azure à l’aide du portail ou d’Azure PowerShell. Pour plus d’informations, consultez Guide pratique pour migrer des configurations Pare-feu Azure vers une stratégie Pare-feu Azure.

Les stratégies peuvent être associées à un ou plusieurs pare-feu déployés dans un virtual WAN (création d’un hub virtuel sécurisé) ou d’un réseau virtuel (création d’un réseau virtuel hub). Les pare-feu peuvent résider dans n’importe quelle région ou abonnement lié à votre compte.

Règles et stratégies classiques

Le pare-feu Azure prend en charge à la fois les règles classiques et les stratégies, mais l'utilisation des stratégies est la configuration recommandée. Le tableau suivant compare les différentes stratégies et règles classiques :

| Subject | Policy | Classic rules |

|---|---|---|

| Contains | NAT, réseau, règles d’application, DNS personnalisé et paramètres de proxy DNS, groupes IP et paramètres de renseignement sur les menaces (notamment liste verte), IDPS, inspection TLS, catégories web, filtrage d’URL | NAT, réseau, règles d’application, DNS personnalisé et paramètres de proxy DNS, groupes IP et paramètres de renseignement sur les menaces (notamment liste verte) |

| Protects | Virtual Hubs (VWAN) et réseaux virtuels | Réseaux virtuels uniquement |

| Portal experience | Gestion centralisée à l’aide de Firewall Manager | Expérience de pare-feu autonome |

| Prise en charge de plusieurs pare-feu | Une stratégie de pare-feu est une ressource distincte qui peut être utilisée sur plusieurs pare-feu | Importation et exportation manuelles des règles, ou à l’aide de solutions de gestion tierces |

| Pricing | Facturation en fonction de l’association de pare-feu. See Pricing. | Free |

| Méthodes de déploiement prises en charge | Portail, API REST, modèles, Azure PowerShell et interface CLI | Portail, API REST, modèles, PowerShell et interface CLI |

Stratégies De base, Standard et Premium

Le Pare-feu Azure prend en charge les stratégies De base, Standard et Premium. Le tableau suivant présente les différences entre ces stratégies :

| Policy type | Feature support | Prise en charge du SKU de pare-feu |

|---|---|---|

| Basic policy | Règles NAT, règles de réseau, règles d’application IP Groups Veille des menaces (alertes) |

Basic |

| Standard policy | Règles NAT, règles de réseau, règles d’application DNS personnalisé, proxy DNS IP Groups Web Categories Threat Intelligence |

Standard ou Premium |

| Premium policy | Toutes les fonctionnalités de prise en charge Standard, plus : TLS Inspection Web Categories URL Filtering IDPS |

Premium |

Hierarchical policies

Les nouvelles stratégies de pare-feu peuvent être créées à partir de zéro ou héritées de stratégies existantes. L’héritage permet à DevOps de définir des stratégies de pare-feu locales au-dessus des stratégies de base obligatoires de l’organisation.

Lorsqu’une stratégie est créée à l’aide d’une stratégie parente non vide, elle hérite de toutes les collections de règles du parent. Les stratégies parent et enfant doivent se trouver dans la même région. Toutefois, une stratégie de pare-feu, quel que soit son emplacement de stockage, peut être associée à des pare-feu dans n’importe quelle région.

Rule inheritance

Les collections de règles réseau héritées de la stratégie parente sont toujours hiérarchisées par rapport aux collections de règles réseau définies dans le cadre d’une nouvelle stratégie. La même logique s’applique également aux collections de règles d’application. Indépendamment de l’héritage, les regroupements de règles réseau sont traités avant les regroupements de règles d’application.

Les collections de règles NAT ne sont pas héritées, car elles sont spécifiques aux pare-feu individuels. Si vous souhaitez utiliser des règles NAT, vous devez les définir dans la politique enfant.

Mode Veille des menaces et héritage de liste d’autorisation

Le mode de renseignement sur les menaces est également hérité de la stratégie parente. Bien que vous puissiez remplacer ce paramètre dans la politique enfant, cela doit être par un mode plus strict. Vous ne pouvez pas le désactiver. Par exemple, si votre stratégie parente est définie sur Alerte uniquement, la stratégie enfant peut être définie sur Alerte et refuser, mais pas sur un mode moins strict.

De même, la liste d’autorisation Veille des menaces est héritée de la stratégie parente et la stratégie enfant peut ajouter des adresses IP supplémentaires à cette liste.

Avec l’héritage, les modifications apportées à la stratégie parente sont automatiquement répercutées dans les stratégies de pare-feu enfants associées.

Haute disponibilité intégrée

Comme la haute disponibilité est intégrée, vous n’avez donc rien à configurer. Vous pouvez créer un objet Azure Firewall Policy dans n’importe quelle région et le lier globalement à plusieurs instances de pare-feu Azure sous le même locataire Entra ID. Si la région où vous créez la stratégie tombe en panne et dispose d’une région couplée, les métadonnées de l’objet ARM (Azure Resource Manager) basculent automatiquement vers la région secondaire. Pendant le basculement, ou si la région unique sans paire reste dans un état d’échec, vous ne pouvez pas modifier l’objet Azure Firewall Policy. Toutefois, les instances du pare-feu Azure liées à la stratégie de pare-feu continuent de fonctionner. Pour plus d’informations, consultez Réplication inter-région dans Azure : continuité d’activité et reprise d’activité.

Pricing

Les stratégies sont facturées en fonction des associations de pare-feu. Une stratégie avec zéro ou une seule association de pare-feu est gratuite. Une stratégie avec plusieurs associations de pare-feu est facturée à un tarif fixe. Pour plus d’informations, consultez Tarification Azure Firewall Manager.

Next steps

- Pour savoir comment déployer un pare-feu Azure, consultez le didacticiel : Sécuriser votre réseau cloud avec Azure Firewall Manager à l’aide du Portail Azure

- En savoir plus sur la sécurité du réseau Azure