Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

Vous pouvez utiliser les balises de service intégrées du Pare-feu Azure et les balises FQDN pour autoriser la communication sortante vers des points de terminaison et des adresses IP Microsoft 365.

Remarque

Les balises de service Microsoft 365 et les balises FQDN sont prises en charge uniquement dans la stratégie de pare-feu Azure. Elles ne sont pas prises en charge dans les règles classiques.

Création de balises

Pour chaque produit et catégorie Microsoft 365, le Pare-feu Azure récupère automatiquement les points de terminaison et adresses IP requis et crée des balises en conséquence :

- Nom de la balise : tous les noms commencent par Microsoft365 et sont suivis de :

- Produit : Exchange / Skype / SharePoint / Common

- Catégorie :

- Optimiser & Autoriser : les points de terminaison réseau avec Optimize ou Allow category transportent un volume de trafic plus élevé et sont sensibles à la latence et aux performances du réseau. Ces points de terminaison ont des adresses IP répertoriées avec le domaine.

- Valeur par défaut : les points de terminaison réseau de la catégorie Par défaut n’ont pas d’adresses IP associées, car ils sont dynamiques dans la nature et les adresses IP changent au fil du temps.

- Obligatoire / Non obligatoire (facultatif)

- Type d’étiquette :

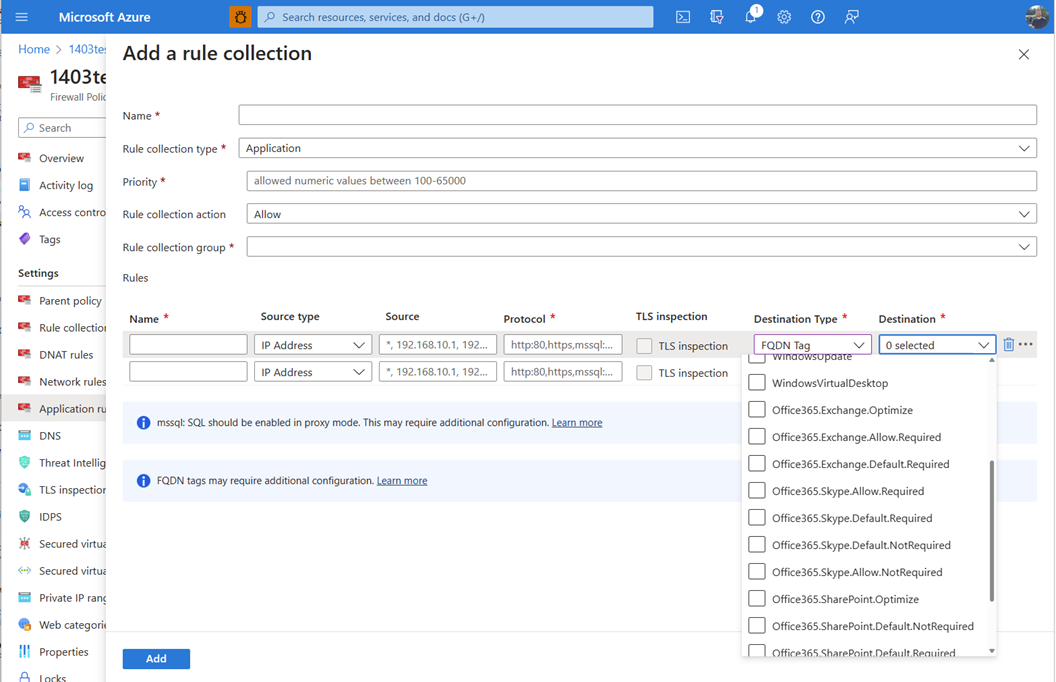

- La balise FQDN représente uniquement les noms de domaine complets requis pour le produit et la catégorie spécifiques qui communiquent via HTTP/HTTPS (ports 80/443) et peuvent être utilisés dans les règles d’application pour sécuriser le trafic vers ces noms de domaine complets et ces protocoles.

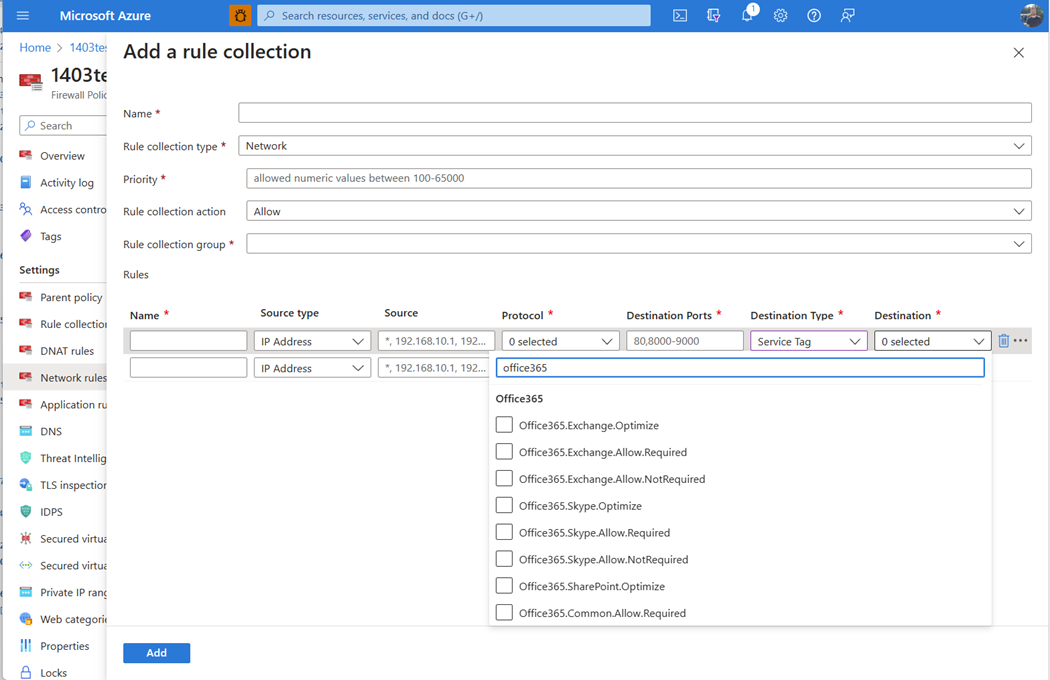

- La balise de service représente uniquement les adresses et plages IPv4 requises pour le produit et la catégorie spécifiques et peut être utilisée dans les règles de réseau pour sécuriser le trafic vers ces adresses IP et vers n’importe quel port requis.

Vous devez accepter une balise disponible pour une combinaison spécifique de produit, de catégorie et obligatoire / non obligatoire dans les cas suivants :

- Pour une balise de service : cette combinaison spécifique existe et a des adresses IPv4 requises répertoriées.

- Pour une règle de nom de domaine complet : cette combinaison spécifique existe et a des noms de domaine complets obligatoires répertoriés qui communiquent aux ports 80/443.

Les balises sont mises à jour automatiquement avec toutes les modifications apportées aux adresses IPv4 requises et aux noms de domaine complets. De nouvelles balises peuvent être créées automatiquement à l’avenir, ainsi que si de nouvelles combinaisons de produits et de catégories sont ajoutées.

Collection de

Collection de règles

Configuration des règles

Ces balises intégrées fournissent une granularité pour autoriser et protéger le trafic sortant vers Microsoft 365 en fonction de vos préférences et de votre utilisation. Vous pouvez autoriser le trafic sortant uniquement vers des produits et des catégories spécifiques pour une source spécifique. Vous pouvez également utiliser l’inspection TLS et l’IDPS du Pare-feu Azure Premium pour surveiller une partie du trafic. Par exemple, le trafic vers des points de terminaison dans la catégorie Par défaut qui peut être traité comme un trafic sortant Internet normal. Pour plus d’informations sur les catégories de points de terminaison Microsoft 365, consultez Nouvelles catégories de points de terminaison Microsoft 365.

Lorsque vous créez les règles, veillez à définir les ports TCP requis (pour les règles de réseau) et les protocoles (pour les règles d’application) comme requis par Microsoft 365. Si une combinaison spécifique de produit, de catégorie et obligatoire/non obligatoire dispose à la fois d’une étiquette de service et une étiquette de nom de domaine complet, vous devez créer des règles représentatives pour les deux étiquettes afin de totalement couvrir la communication requise.

Limites

Si une combinaison spécifique de produit, de catégorie et obligatoire/non requise n’a que des noms de domaine complets requis, mais utilise des ports TCP qui ne sont pas 80/443, une balise de nom de domaine complet n’est pas créée pour cette combinaison. Les règles d’application peuvent uniquement couvrir HTTP, HTTPS ou MSSQL. Pour autoriser la communication avec ces noms de domaine complets, créez vos propres règles de réseau avec ceux-ci et les ports indiqués. Pour plus d’informations, consultez Utiliser le filtrage de nom de domaine complet dans les règles de réseau.

Étapes suivantes

- Pour plus d’informations, consultez Protéger Microsoft 365 et Windows 365 avec le Pare-feu Azure.

- En savoir plus sur la connectivité réseau Microsoft 365 : Vue d’ensemble de la connectivité réseau Microsoft 365