Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

S’applique à : ✔️ Front Door Standard ✔️ Front Door Premium

Les identités managées fournies par l’ID Microsoft Entra permettent à votre instance Azure Front Door Standard/Premium d’accéder en toute sécurité à d’autres ressources protégées par Microsoft Entra, telles que stockage Blob Azure, sans avoir à gérer les informations d’identification. Pour plus d’informations, consultez Présentation des identités managées pour les ressources Azure.

Après avoir activé l’identité managée pour Azure Front Door et accordé à l'identité managée les autorisations nécessaires pour votre origine, Front Door utilisera l’identité managée pour obtenir un jeton d’accès auprès de Microsoft Entra ID afin d'accéder à la ressource spécifiée. Une fois le jeton obtenu, Front Door définit la valeur du jeton dans l’en-tête d’autorisation en utilisant le schéma Bearer, puis transfère la requête vers l’origine. Front Door met en cache le jeton jusqu’à son expiration.

Note

Cette fonctionnalité n’est actuellement pas prise en charge pour les origines avec Private Link activée dans Front Door.

Azure Front Door prend en charge deux types d’identités managées :

- Identité affectée par le système : cette identité est liée à votre service et est supprimée si le service est supprimé. Chaque service ne peut avoir qu’une seule identité attribuée par le système.

- Identité affectée par l’utilisateur : il s’agit d’une ressource Azure autonome qui peut être affectée à votre service. Chaque service peut avoir plusieurs identités affectées par l’utilisateur.

Les identités managées sont propres au locataire Microsoft Entra où votre abonnement Azure est hébergé. Si un abonnement est déplacé vers un répertoire différent, vous devez recréer et configurer l’identité.

Prerequisites

Un compte Azure avec un abonnement actif. Créez un compte gratuitement.

Un profil Azure Front Door Standard ou Premium. Pour créer un nouveau profil, consultez Créer un Azure Front Door.

Activer une identité managée

Accédez à votre profil Azure Front Door existant. Sélectionnez Identité sous Sécurité dans le menu de gauche.

Choisissez une identité gérée attribuée par le système ou attribuée par l'utilisateur.

Système affecté : identité managée liée au cycle de vie du profil Azure Front Door.

Utilisateur affecté : ressource d’identité managée autonome avec son propre cycle de vie.

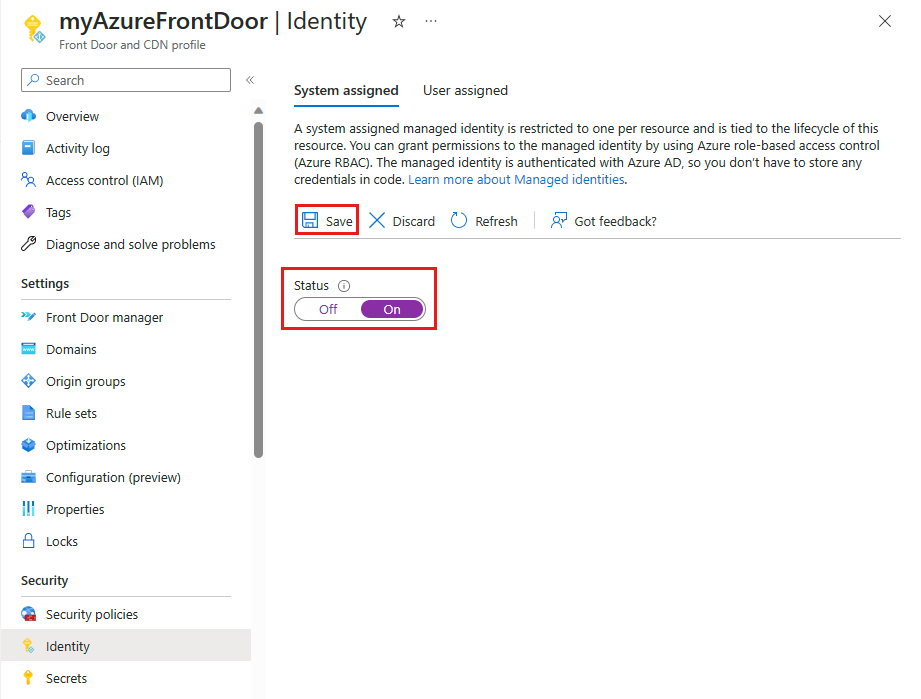

Affecté par le système

Basculez l’étatsur Activé et sélectionnez Enregistrer.

Confirmez la création d’une identité managée système pour votre profil Front Door en sélectionnant Oui lorsque vous y êtes invité.

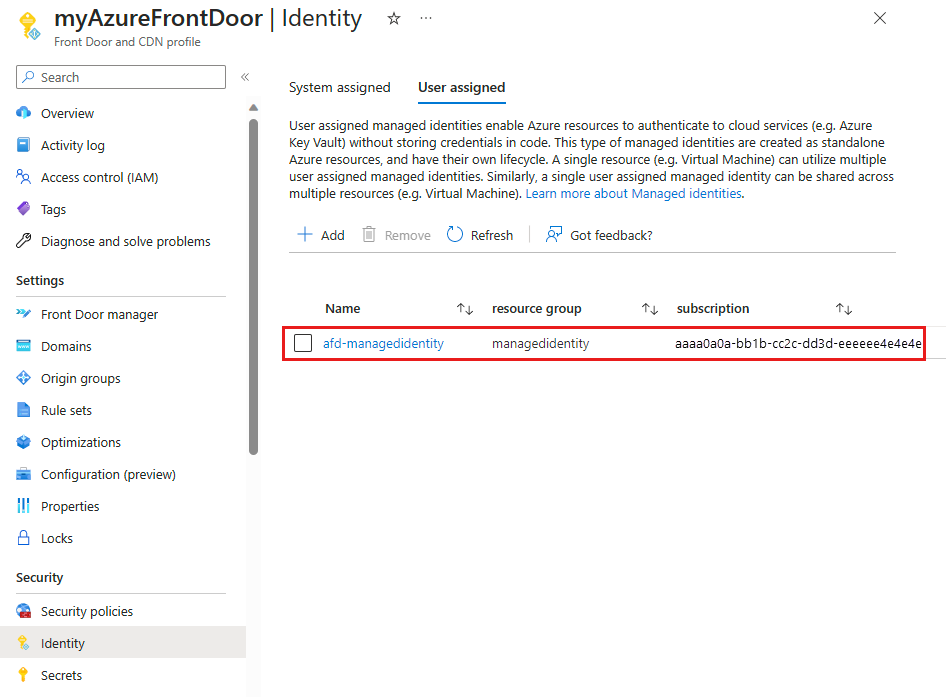

Utilisateur attribué

Pour utiliser une identité managée affectée par l’utilisateur, vous devez en avoir une déjà créée. Pour les instructions sur la création d’une identité, consultez créer une identité managée affectée par l’utilisateur.

Dans l’onglet Utilisateur affecté , sélectionnez + Ajouter pour ajouter une identité managée affectée par l’utilisateur.

Recherchez et sélectionnez l’identité managée affectée par l’utilisateur. Sélectionnez Ensuite Ajouter pour l’attacher au profil Azure Front Door.

Le nom de l’identité managée sélectionnée affectée par l’utilisateur apparaît dans le profil Azure Front Door.

Association de l’identité à un groupe d’origines

Note

L’association ne fonctionnera que si

- le groupe d’origines ne contient aucune origine avec liaison privée activée.

- le protocole de sonde d’intégrité est défini sur « HTTPS » sous les paramètres du groupe d’origine.

- le protocole de transfert est défini sur « HTTPS uniquement » sous les paramètres de routage.

- le protocole de transfert est défini sur « HTTPS uniquement » si vous utilisez une action « Remplacement de configuration de route » dans les ensembles de règles.

Avertissement

À partir de là, si vous utilisez l’authentification d’origine entre Front Door et Storage, la séquence d’étapes d’activation de l’authentification d’origine est très importante et provoque des problèmes si la séquence appropriée n’est pas suivie.

- Si vous utilisez un compte de stockage avec un accès anonyme public activé, suivez les étapes ci-dessous dans la séquence exacte : « Association de l’identité à un groupe d’origine » suivie de « Fournir l’accès à la ressource d’origine ». Une fois toutes les étapes terminées, vous pouvez désactiver l’accès anonyme public pour autoriser uniquement l’accès à votre compte de stockage à partir de Front Door.

- Si vous utilisez un compte de stockage avec un accès anonyme public désactivé, vous devez suivre une séquence différente. Commencez par effectuer les étapes pour « Fournir l’accès à la ressource d’origine », puis « Association de l’identité à un groupe d’origines ». Commencez à envoyer du trafic via Front Door au compte de stockage uniquement après avoir effectué toutes les étapes décrites dans la séquence mentionnée ci-dessus.

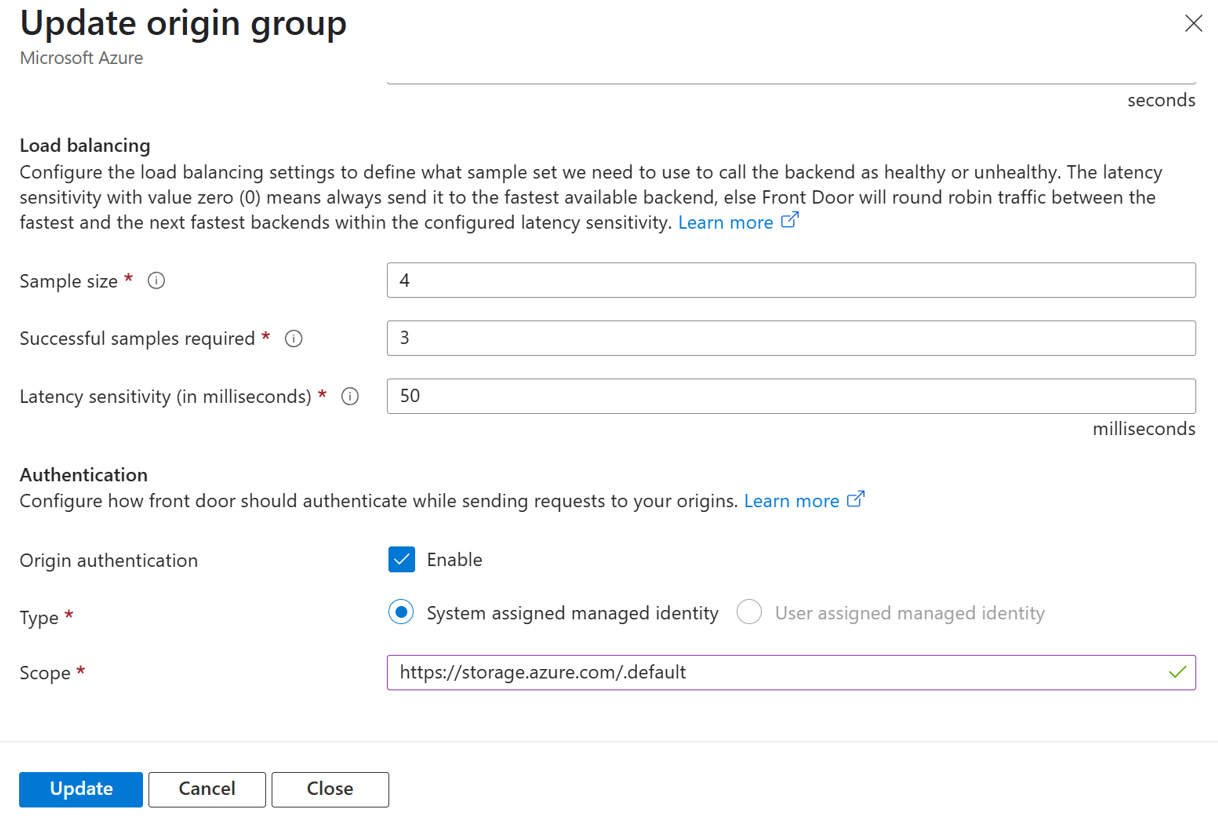

Accédez à votre profil Azure Front Door existant et ouvrez des groupes d’origine.

Sélectionnez un groupe d’origines existant dont les origines sont déjà configurée.

Faites défiler jusqu’à la section Authentification .

Activez l’authentification d’origine.

Choisissez entre l’identité managée affectée par le système ou l’identité managée affectée par l’utilisateur.

Entrez l’étendue correcte dans le champ Étendue .

Cliquez sur Mettre à jour.

Fournir l’accès à la ressource d’origine

- Accédez à la page de gestion de votre ressource d’origine. Par exemple, si l’origine est un stockage Blob Azure, accédez à cette page de gestion des comptes de stockage.

Note

Les étapes suivantes supposent que votre origine est un Azure Blob Storage. Si vous utilisez un autre type de ressource, veillez à sélectionner le rôle de fonction de travail approprié pendant l’attribution de rôle. Sinon, les étapes restent identiques pour la plupart des types de ressources.

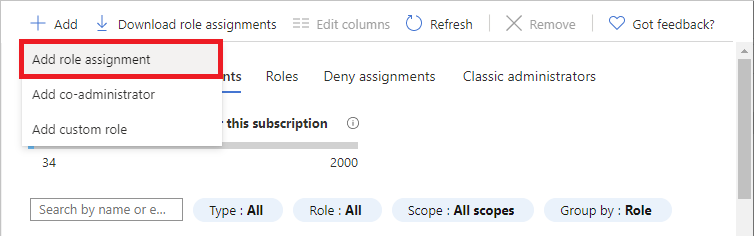

- Accédez à la section Contrôle d’accès (IAM), puis cliquez sur Ajouter. Choisissez Ajouter une attribution de rôle dans le menu déroulant.

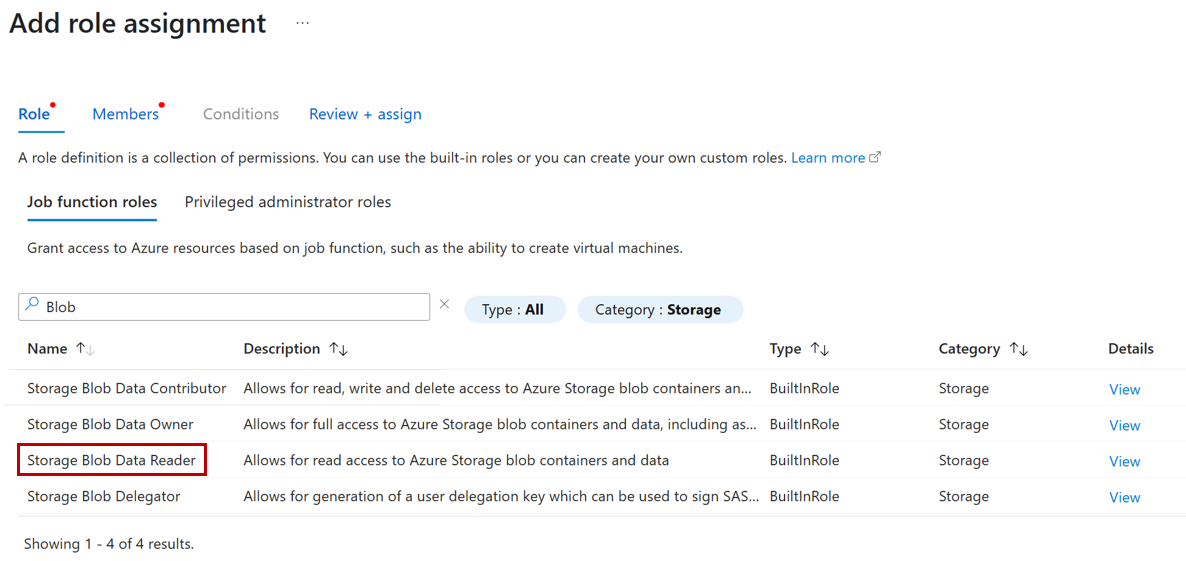

- Sous Rôles de fonction de travail sous l’onglet Rôles , sélectionnez un rôle approprié (par exemple, Lecteur de données blob de stockage) dans la liste, puis sélectionnez Suivant.

Important

Lors de l’octroi d’une identité, y compris une identité managée, des autorisations pour accéder aux services, accordez toujours les autorisations minimales nécessaires pour effectuer les actions souhaitées. Par exemple, si une identité managée est utilisée pour lire des données à partir d’un compte de stockage, il n’est pas nécessaire d’autoriser ces autorisations d’identité à écrire également des données dans le compte de stockage. L’octroi d’autorisations supplémentaires, par exemple en faisant de l’identité managée un contributeur d’un compte de stockage alors que ce n’est pas nécessaire, peut permettre à des demandes passant par AFD d’effectuer des opérations d’écriture et de suppression.

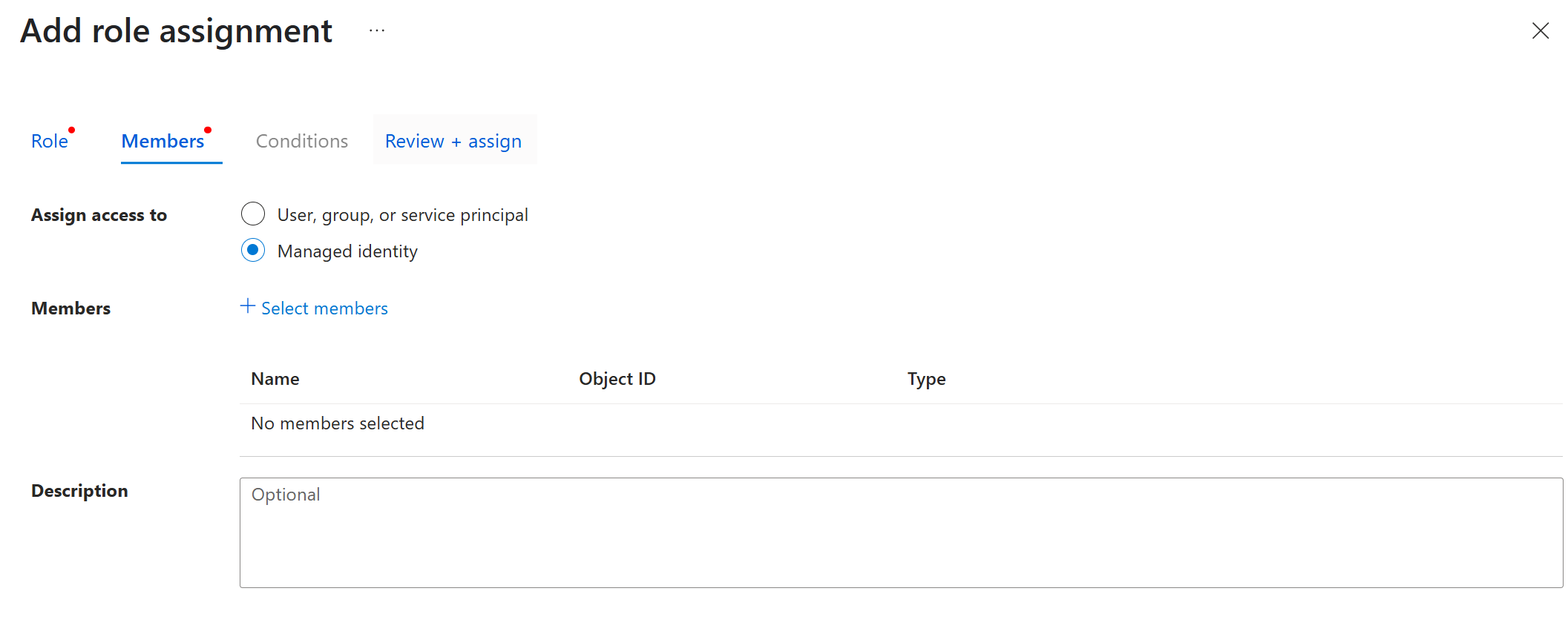

- Sous l’onglet Membres , sous Affecter l’accès, choisissez Identité managée , puis cliquez sur Sélectionner des membres.

- La fenêtre Sélectionner des identités managées s’ouvre. Choisissez l’abonnement où se trouve votre porte d’entrée et, dans la liste déroulante Identité managée , choisissez profils Front Door et CDN. Sous la liste déroulante Sélectionner , choisissez l’identité managée créée pour votre porte d’entrée. Cliquez sur le bouton Sélectionner en bas.

- Sélectionnez Vérifier et affecter, puis Vérifier et attribuer une fois de plus une fois la validation terminée.

Conseils lors de l’utilisation de l’authentification d’origine

- Si vous rencontrez des erreurs lors de la configuration du groupe d’origine,

- Vérifiez que le protocole de sonde d’intégrité est défini sur HTTPS.

- Vérifiez que le protocole de transfert dans les paramètres de routage et/ou les paramètres de remplacement de configuration de routage (dans les ensembles de règles) est défini sur « HTTPS uniquement ».

- Vérifiez qu’aucune origine de liaison privée n’est activée dans le groupe d’origines.

- Si vous voyez « Accès refusé ; réponses d’origine, vérifiez que l’identité managée a le rôle approprié attribué pour accéder à la ressource d’origine.

- Transition des jetons SAP pour le stockage : si vous passez de jetons SAP à des identités managées, suivez une approche pas à pas pour éviter les temps d’arrêt. Activez l’identité managée, associez-la à l’origine, puis arrêtez d’utiliser des jetons SAP.

- Après avoir activé l’authentification d’origine dans les paramètres du groupe d’origine, vous ne devez pas désactiver/supprimer directement les identités des paramètres d’identité sous le portail Front Door, ni supprimer directement l’identité managée affectée par l’utilisateur sous le portail d’identité managée. Cela entraîne l’échec immédiat de l’authentification d’origine. Au lieu de cela, si vous souhaitez arrêter d’utiliser la fonctionnalité d’authentification d’origine ou supprimer/désactiver les identités, désactivez d’abord les restrictions d’accès sous la section Contrôle d’accès (IAM) de la ressource d’origine afin que l’origine soit accessible sans avoir besoin d’une identité managée ou d’un jeton Entra ID. Désactivez ensuite l’authentification d’origine sous les paramètres du groupe d’origine Front Door. Attendez que la configuration soit mise à jour, puis supprimez/désactivez l’identité si nécessaire.

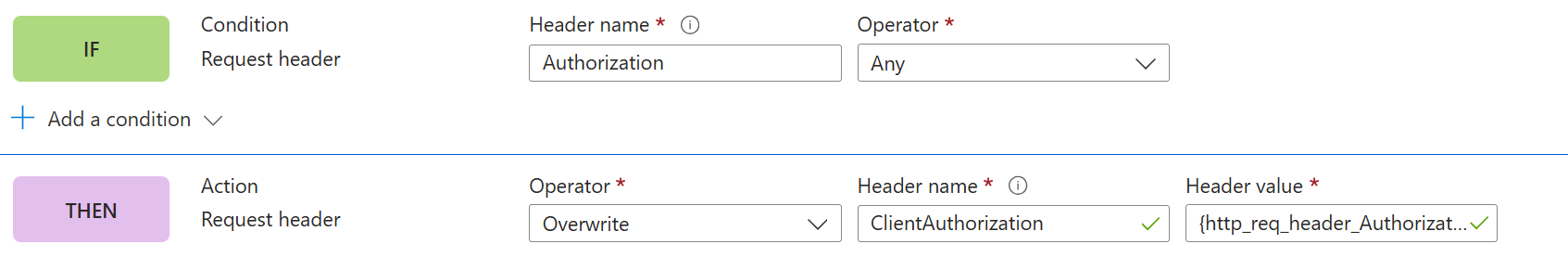

- Si vos clients envoient déjà leurs propres jetons sous l’en-tête d’autorisation, la valeur du jeton est remplacée par AFD avec le jeton d’authentification d’origine. Si vous souhaitez que AFD envoie le jeton client à l’origine, vous pouvez configurer une règle AFD à l’aide de la variable serveur {http_req_header_Authorization} pour envoyer le jeton sous un en-tête distinct.

- Il est recommandé d’utiliser différentes identités managées pour l’authentification d’origine et pour l’authentification AFD vers Azure Key Vault.

- Pour connaître les meilleures pratiques lors de l’utilisation d’identités managées, reportez-vous aux recommandations de bonnes pratiques relatives aux identités managées.

- Pour connaître les meilleures pratiques lors de l’attribution du rôle RBAC pour le compte de stockage Azure, reportez-vous à l’attribution d’un rôle Azure pour l’accès aux données d’objet blob.