Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

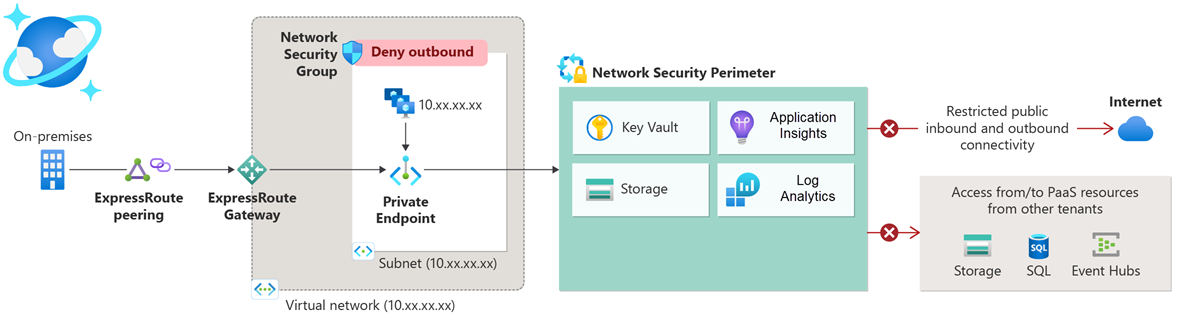

Azure Network Security Perimeter crée des limites de réseau logiques autour de vos ressources PaaS (Platform-as-a-Service) déployées en dehors de vos réseaux virtuels. Le périmètre de sécurité réseau vous permet de contrôler l’accès réseau public aux ressources telles que les comptes stockage Azure et Azure Key Vault en établissant un périmètre sécurisé.

Par défaut, le périmètre de sécurité réseau limite l’accès public aux ressources PaaS dans la limite. Vous pouvez accorder des exceptions via des règles d’accès explicites pour le trafic entrant et sortant. Cette approche permet d’empêcher l’exfiltration des données tout en conservant la connectivité nécessaire pour vos applications.

Pour connaître les modèles d’accès impliquant le trafic des réseaux virtuels vers des ressources PaaS, consultez Qu’est-ce qu’Azure Private Link ?.

Parmi les fonctionnalités d’un périmètre de sécurité réseau, citons les suivantes :

- Communication d'accès entre ressources au sein des membres du périmètre, empêchant l’exfiltration des données vers des destinations non autorisées.

- Gestion de l’accès public externe avec des règles explicites pour les ressources PaaS associées au périmètre.

- Journaux d’accès pour l’audit et la conformité.

- Expérience unifiée entre les ressources PaaS.

Important

Le périmètre de sécurité réseau est désormais en disponibilité générale dans toutes les régions de cloud public Azure. Pour plus d’informations sur les services pris en charge, consultez les ressources de liaison privée intégrées pour les services PaaS pris en charge. »

Composants d’un périmètre de sécurité réseau

Un périmètre de sécurité réseau comprend les composants suivants :

| Component | Description |

|---|---|

| Périmètre de sécurité réseau | Ressource de niveau supérieur définissant la limite de réseau logique pour sécuriser les ressources PaaS. |

| Profile | Collection de règles d’accès qui s’appliquent aux ressources associées au profil. |

| Règle d’accès | Règles de trafic entrant et sortant pour les ressources d’un périmètre afin d’autoriser l’accès en dehors du périmètre. |

| Association de ressources | Appartenance à un périmètre pour une ressource PaaS. |

| Paramètres de diagnostic | Ressource d’extension hébergée par Microsoft Insights afin de collecter des journaux et des métriques pour toutes les ressources du périmètre. |

Note

Pour des raisons de sécurité organisationnelle et informationnelle, n’incluez pas de données personnelles identifiantes ou sensibles dans les règles du périmètre de sécurité réseau ou dans d’autres configurations de périmètre de sécurité réseau.

Propriétés d’un périmètre de sécurité réseau

Lors de la création d’un périmètre de sécurité réseau, vous pouvez spécifier les propriétés suivantes :

| Property | Description |

|---|---|

| Name | Nom unique dans le groupe de ressources. |

| Location | Une région Azure prise en charge où se trouve la ressource. |

| Nom du groupe de ressources | Nom du groupe de ressources où le périmètre de sécurité réseau doit être présent. |

Modes d’accès dans le périmètre de sécurité réseau

Les administrateurs ajoutent des ressources PaaS à un périmètre en créant des associations de ressources. Ces associations peuvent être effectuées dans deux modes d’accès. Les modes d’accès sont les suivants :

| Mode | Description |

|---|---|

| Mode transition (anciennement mode Apprentissage) | - Mode d’accès par défaut. - Aide les administrateurs réseau à comprendre les modèles d’accès existants de leurs ressources PaaS. - Mode d’utilisation conseillé avant de passer au mode Appliqué. |

| Mode Forcé | - Doit être défini par l’administrateur. - Par défaut, tout le trafic à l’exception du trafic intra-périmètre est refusé dans ce mode, sauf si une règle d’accès Autoriser existe. |

En savoir plus sur le passage du mode de transition (anciennement mode d’apprentissage) au mode appliqué dans Transition vers un article de périmètre de sécurité réseau .

Pourquoi utiliser un périmètre de sécurité réseau ?

Le périmètre de sécurité réseau fournit un périmètre sécurisé pour la communication des services PaaS déployés en dehors du réseau virtuel. Il vous permet de contrôler l’accès réseau aux ressources PaaS Azure. Voici quelques cas d’utilisation courants :

- Créer une limite sécurisée autour des ressources PaaS.

- Prévenir l’exfiltration de données en associant des ressources PaaS au périmètre.

- Activer des règles d’accès pour accorder l’accès en dehors du périmètre sécurisé.

- Gérer les règles d’accès pour toutes les ressources PaaS au sein du périmètre de sécurité réseau à partir d’un emplacement unique.

- Activer les paramètres de diagnostic pour générer des journaux d’accès des ressources PaaS au sein du périmètre à des fins d’audit et de conformité.

- Autorisez le trafic de point de terminaison privé sans avoir besoin de règles d’accès explicites.

Comment fonctionne un périmètre de sécurité réseau ?

Lorsqu’un périmètre de sécurité réseau est créé et que les ressources PaaS sont associées au périmètre en mode Appliqué, tout le trafic public est refusé par défaut, ce qui empêche l’exfiltration de données en dehors du périmètre.

Les règles d’accès peuvent être utilisées pour approuver le trafic entrant et sortant public en dehors du périmètre. L’accès entrant public peut être approuvé à l’aide des attributs Réseau et Identité du client, tels que les adresses IP sources et les abonnements. L’accès sortant public peut être approuvé à l’aide des noms de domaine complets des destinations externes.

Par exemple, lors de la création d’un périmètre de sécurité réseau et de l’association d’un ensemble de ressources PaaS au périmètre tel qu’Azure Key Vault et Stockage Azure en mode appliqué, tout le trafic public entrant et sortant est refusé à ces ressources PaaS par défaut. Pour autoriser tout accès en dehors du périmètre, les règles d’accès nécessaires peuvent être créées. Au sein du même périmètre, vous pouvez créer des profils afin de regrouper les ressources PaaS ayant un ensemble similaire d’exigences d’accès entrant et sortant.

Ressources de liaison privée intégrées

Une ressource de liaison privée prenant en charge le périmètre de sécurité réseau est une ressource PaaS qui peut être associée à un périmètre de sécurité réseau. Actuellement, la liste des ressources de liaison privée intégrées est la suivante :

| Nom de la ressource Private Link | Type de ressource | Resources | Disponibilité |

|---|---|---|---|

| Azure Monitor. | Microsoft.Insights/dataCollectionEndpoints Microsoft.Insights/ScheduledQueryRules Microsoft.Insights/actionGroups Microsoft.OperationalInsights/workspaces |

Espace de travail Log Analytics, Application Insights, Alertes, Service de notification | Généralement disponible |

| Recherche Azure AI | Microsoft.Search/searchServices | Mise à la disposition générale | |

| Cosmos DB | Microsoft.DocumentDB/databaseAccounts | Aperçu public | |

| Hubs d’événements | Microsoft.EventHub/namespaces | Mise à la disposition générale | |

| Coffre-fort de clés | Microsoft.KeyVault/vaults | Mise à la disposition générale | |

| Base de données SQL | Microsoft.Sql/servers | Aperçu public | |

| Storage | Microsoft.Storage/storageAccounts | Mise à la disposition générale | |

| Azure OpenAI Service | Microsoft.CognitiveServices(kind="OpenAI ») | Aperçu public | |

| Microsoft Foundry | Microsoft.CognitiveServices(kind="AIServices") | Mise à la disposition générale |

Important

Les services intégrés suivants sont en préversion publique avec Network Security Perimeter :

- Cosmos DB (base de données)

- Base de données SQL

- Azure Open AI Service

Ces préversions sont fournis sans contrat de niveau de service et ne sont pas recommandés pour les charges de travail de production. Certaines fonctionnalités peuvent être limitées ou non prises en charge. Pour plus d’informations, consultez Conditions d’Utilisation Supplémentaires relatives aux Évaluations Microsoft Azure.

Note

Reportez-vous à la documentation de ressource de liaison privée correspondante pour plus d’informations sur les scénarios actuellement non pris en charge.

Types de règles d’accès pris en charge

Le périmètre de sécurité réseau prend en charge les types de règles d’accès suivants :

| Direction | Type de règle d’accès |

|---|---|

| Inbound | Règles basées sur l’abonnement |

| Inbound | Règles basées sur IP (vérifiez les ressources de liaison privée intégrées respectives pour la prise en charge de v6) |

| Outbound | Règles basées sur FQDN (nom de domaine complet) |

Note

Le trafic intra-périmètre et les règles d’accès entrant qui sont basées sur l’abonnement ne prennent pas en charge l’authentification via un jeton de signature d’accès partagé (SAP). Dans ces scénarios, les demandes qui utilisent un jeton SAP sont rejetées et affichent une erreur d’authentification. Utilisez une autre méthode d’authentification prise en charge par votre ressource spécifique.

Limitations d’un périmètre de sécurité réseau

Limitations de journalisation

Le périmètre de sécurité réseau est actuellement disponible dans toutes les régions du cloud public Azure. Toutefois, lors de l’activation des journaux d’accès pour le périmètre de sécurité réseau, l’espace de travail Log Analytics à associer au périmètre de sécurité réseau doit se trouver dans l’une des régions prises en charge par Azure Monitor.

Note

Pour les journaux de ressources PaaS, utilisez l’espace de travail Log Analytics, le stockage ou event Hub comme destination de journal associée au même périmètre que la ressource PaaS.

Limitations relatives à la mise à l’échelle

Les fonctionnalités de périmètre de sécurité réseau peuvent être utilisées pour prendre en charge les déploiements de ressources PaaS avec des contrôles réseau publics courants, avec les limitations de mise à l’échelle suivantes :

| Limitation | Description |

|---|---|

| Nombre de périmètres de sécurité réseau | La limite de prise en charge recommandée est de 100 par abonnement. |

| Profils par périmètre de sécurité réseau | La limite de prise en charge recommandée est de 200. |

| Nombre d’éléments de règle par profil | La limite de prise en charge stricte est de 200 pour les flux entrants et sortants. |

| Nombre de ressources PaaS parmi les abonnements associés au même périmètre de sécurité réseau | La limite de prise en charge recommandée est de 1 000. |

Autres limitations

Le périmètre de sécurité réseau présente les autres limitations suivantes :

| Limitation/Issue | Description |

|---|---|

| Champ manquant dans les journaux d’accès au périmètre de sécurité réseau | Les journaux d’accès au périmètre de sécurité réseau peuvent être agrégés. Si les champs « count » et « timeGeneratedEndTime » sont manquants, considérez le nombre d’agrégations comme 1. |

| Échec des créations d’associations via le Kit de développement logiciel (SDK) avec un problème d’autorisation | Statut: 403 (Forbidden); ErrorCode : AuthorizationFailed, peut être reçu lors de l’exécution de l'action « Microsoft.Network/locations/networkSecurityPerimeterOperationStatuses/read » sur l’étendue « /subscriptions/xyz/providers/Microsoft.Network/locations/xyz/networkSecurityPerimeterOperationStatuses/xyz ». Jusqu’au correctif, utilisez l’autorisation « Microsoft.Network/locations/*/read » ou utilisez WaitUntil.Started dans l’API du SDK CreateOrUpdateAsync pour les créations d’associations. |

| Les noms de ressources ne peuvent pas comporter plus de 44 caractères afin de respecter le périmètre de sécurité réseau | L’association de ressources du périmètre de sécurité réseau créée à partir du Portail Azure a le format {resourceName}-{perimeter-guid}. Pour vous conformer à l’exigence selon laquelle le champ « nom » ne peut pas comporter plus de 80 caractères, les noms des ressources devront être limités à 44 caractères. |

| Le trafic des points de terminaison des services n’est pas pris en charge. | Nous vous recommandons d’utiliser des points de terminaison privés pour les communications entre IaaS et PaaS. Actuellement, le trafic des points de terminaison des services peut être refusé même si une règle de trafic entrant autorise 0.0.0.0/0. |

Note

Consultez la documentation PaaS spécifique pour connaître les limitations respectives de chaque service.