Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

De loin le type de règle analytique le plus courant, les règles planifiées sont basées sur des requêtes Kusto configurées pour s’exécuter à intervalles réguliers et examiner les données brutes d’une période de « recherche arrière » définie. Ces requêtes peuvent effectuer des opérations statistiques complexes sur les données cibles, révélant des bases de référence et des valeurs hors norme dans des groupes d’événements. Si le nombre de résultats capturés par la requête dépasse le seuil configuré dans la règle, la règle produit une alerte.

Microsoft crée une vaste gamme de modèles de règle analytique disponibles dans les nombreuses solutions fournies dans le hub de contenu, et vous encourage vivement à les utiliser pour créer vos règles. Les requêtes dans les modèles de règle planifiée ont été écrites par des experts en science des données et en sécurité, chez Microsoft ou chez le fournisseur de la solution fournissant le modèle.

Cet article vous montre comment créer une règle analytique planifiée à partir d’un modèle.

Important

Microsoft Sentinel est généralement disponible dans le portail Microsoft Defender, notamment pour les clients sans licence Microsoft Defender XDR ou E5.

À compter de juillet 2026, tous les clients utilisant Microsoft Sentinel dans le portail Azure seront redirigés vers le portail Defender et utiliseront Microsoft Sentinel uniquement dans le portail Defender. À compter de juillet 2025, de nombreux nouveaux clients sont automatiquement intégrés et redirigés vers le portail Defender.

Si vous utilisez toujours Microsoft Sentinel dans le portail Azure, nous vous recommandons de commencer à planifier votre transition vers le portail Defender pour garantir une transition fluide et tirer pleinement parti de l’expérience unifiée des opérations de sécurité offerte par Microsoft Defender. Pour plus d’informations, consultez C'est le moment de déménager : le retrait du portail Azure de Microsoft Sentinel pour une plus grande sécurité.

Voir les règles analytiques existantes

Pour voir les règles analytiques installées dans Microsoft Sentinel, accédez à la page Analytique. L’onglet Modèles de règle affiche tous les modèles de règle installés. Si vous souhaitez trouver d’autres modèles de règles, accédez au Hub de contenu dans Microsoft Sentinel pour installer des solutions de produits associées ou du contenu autonome.

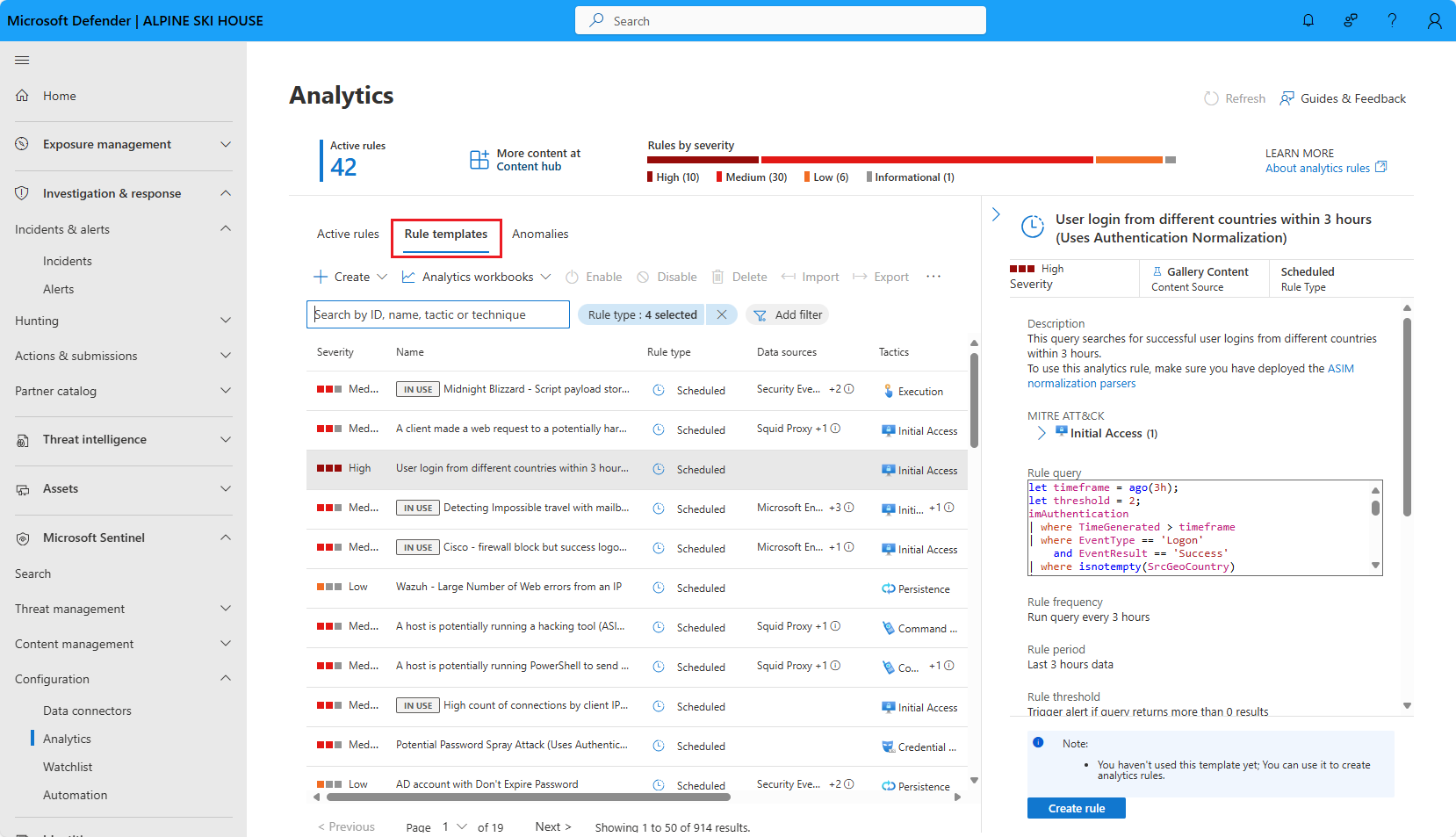

Dans le menu de navigation Microsoft Defender, développez Microsoft Sentinel, puis Configuration. Sélectionnez Analyse.

Dans l’écran Analytique, sélectionnez l’onglet Modèles de règle.

Si vous voulez filtrer la liste sur les modèles Planifiés :

Sélectionnez Ajouter un filtre et choisissez Type de règle dans la liste des filtres.

Dans la liste obtenue, sélectionnez Planifiés. Sélectionnez ensuite Appliquer.

Créer une règle à partir d’un modèle

Cette procédure décrit comment utiliser une règle analytique à partir d’un modèle.

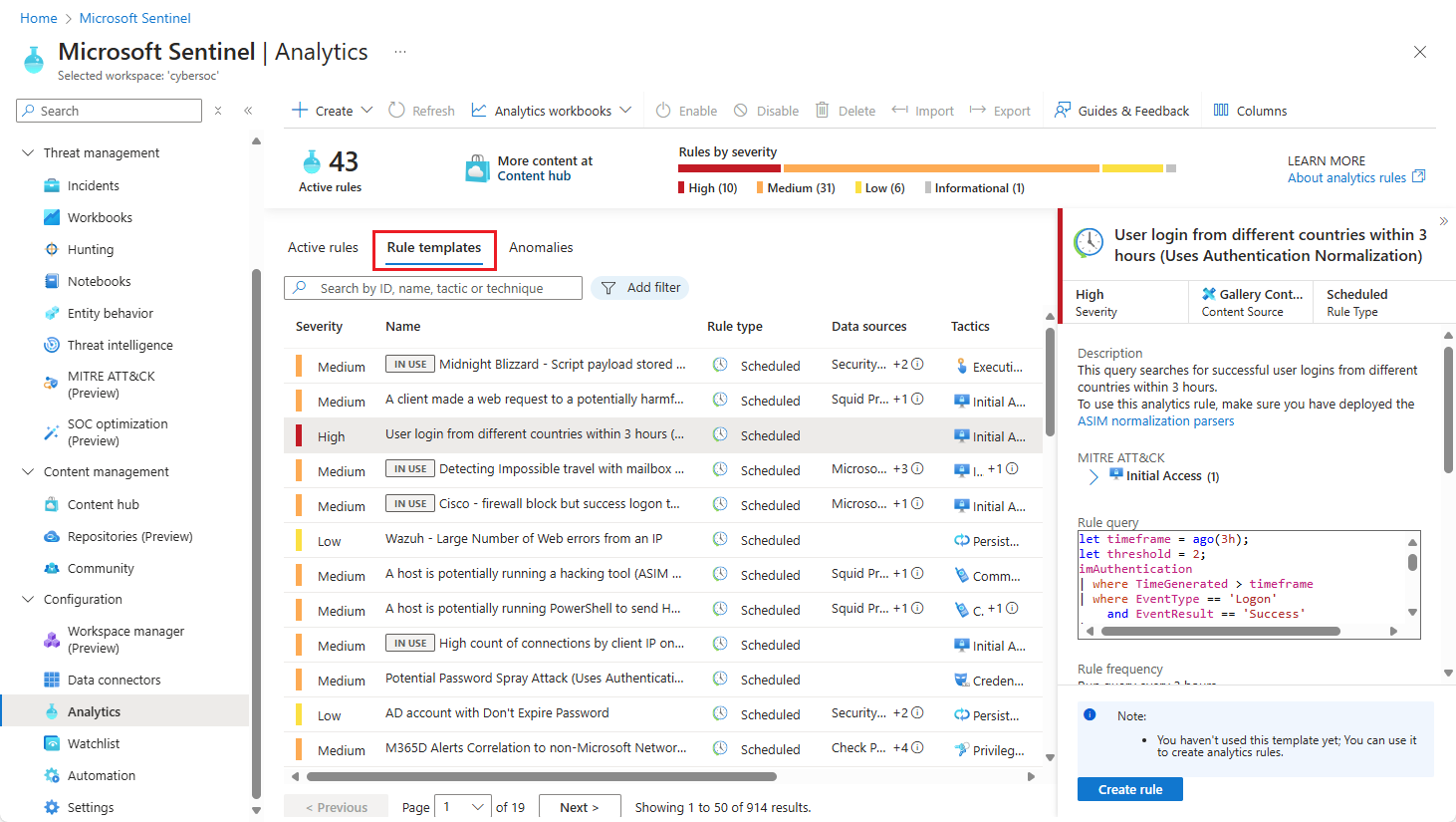

Dans le menu de navigation Microsoft Defender, développez Microsoft Sentinel, puis Configuration. Sélectionnez Analyse.

Dans l’écran Analytique, sélectionnez l’onglet Modèles de règle.

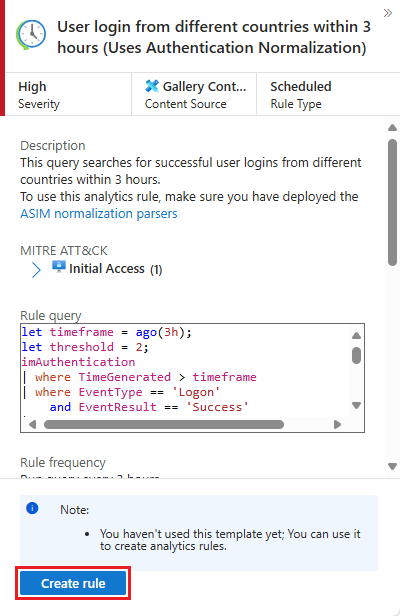

Sélectionnez un nom de modèle, puis sélectionnez le bouton Créer une règle dans le volet d’informations pour créer une règle active basée sur ce modèle.

Chaque modèle possède une liste de sources de données requises. Lorsque vous ouvrez le modèle, la disponibilité des sources de données est automatiquement vérifiée. Si une source de données n’est pas activée, le bouton Créer une règle peut être désactivé ou un message peut s’afficher à cet effet.

L’Assistant Création de règle s’ouvre. Tous les détails sont renseignés automatiquement.

Parcourez les onglets de l’Assistant, personnalisez la logique et d’autres paramètres de règle si possible pour mieux répondre à vos besoins spécifiques. Pour plus d’informations, consultez l’article suivant :

- Langage de requête Kusto dans Microsoft Sentinel

- Guide de référence rapide sur KQL

- Meilleures pratiques relatives aux requêtes KQL (Langage de requête Kusto)

Quand vous arrivez à la fin de l’Assistant Création de règle, Microsoft Sentinel crée la règle. La nouvelle règle s’affiche sous l’onglet Règles actives.

Répétez le processus pour créer d’autres règles. Pour plus d’informations sur la personnalisation de vos règles dans l’Assistant Création de règle, consultez Créer une règle analytique personnalisée à partir de zéro.

Conseil

Veillez à activer toutes les règles associées à vos sources de données connectées afin de garantir une protection complète de votre environnement. La méthode la plus efficace pour activer les règles analytiques est directement à partir de la page du connecteur de données, qui liste toutes les règles associées. Pour plus d’informations, consultez Connecter des sources de données.

Vous pouvez également envoyer des règles à Microsoft Sentinel via l’API et PowerShell , même si cela demande davantage d’effort.

Lorsque vous utilisez l’API ou PowerShell, vous devez d’abord exporter les règles vers JSON avant de les activer. L’API ou PowerShell peuvent être utiles lors de l’activation de règles dans plusieurs instances de Microsoft Sentinel avec des paramètres identiques dans chaque instance.

Étapes suivantes

Dans ce document, vous avez appris à créer des règles analytiques planifiées à partir de modèles dans Microsoft Sentinel.

- En savoir plus sur les règles d’analyse.

- Découvrez comment créer une règle analytique à partir de zéro.