Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

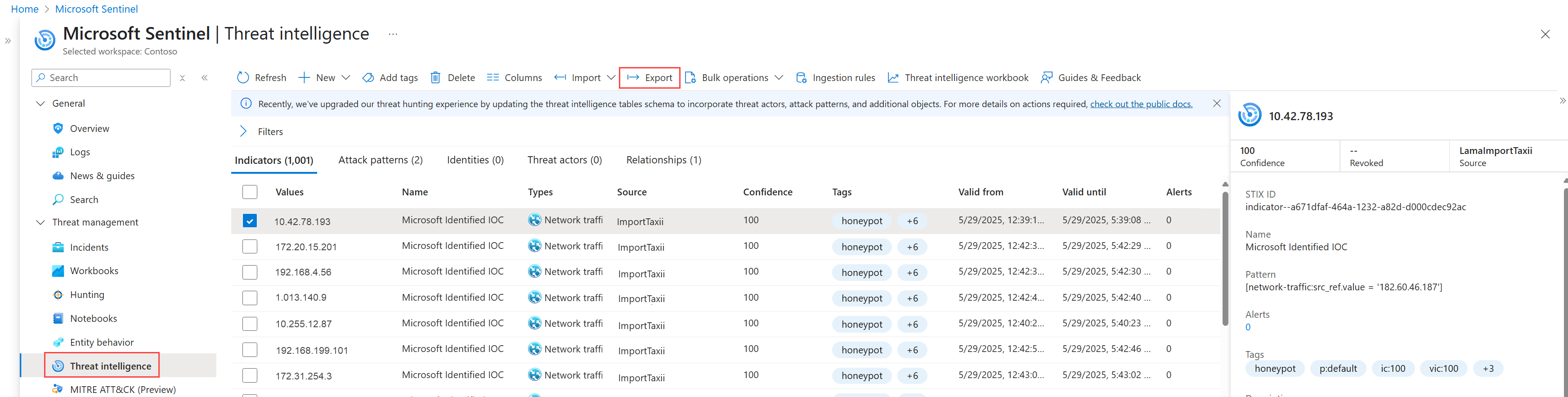

Accélérez la détection et la correction des menaces grâce à la création et à la gestion simplifiées de la veille des menaces. Cet article montre comment tirer le meilleur parti de l’intégration des informations sur les menaces dans l’interface de gestion, que vous y accédiez à partir de Microsoft Sentinel dans le portail Defender ou dans le portail Azure.

- Créer des objets de renseignements sur les menaces à l’aide d’une expression structurée d’informations sur les menaces (STIX)

- Gérer le renseignement sur les menaces avec l’affichage, l’organisation et la visualisation

Important

Microsoft Sentinel est généralement disponible dans le portail Microsoft Defender, notamment pour les clients sans licence Microsoft Defender XDR ou E5.

À compter de juillet 2026, tous les clients utilisant Microsoft Sentinel dans le portail Azure seront redirigés vers le portail Defender et utiliseront Microsoft Sentinel uniquement dans le portail Defender. À compter de juillet 2025, de nombreux nouveaux clients sont automatiquement intégrés et redirigés vers le portail Defender.

Si vous utilisez toujours Microsoft Sentinel dans le portail Azure, nous vous recommandons de commencer à planifier votre transition vers le portail Defender pour garantir une transition fluide et tirer pleinement parti de l’expérience unifiée des opérations de sécurité offerte par Microsoft Defender. Pour plus d’informations, consultez C'est le moment de déménager : le retrait du portail Azure de Microsoft Sentinel pour une plus grande sécurité.

Prerequisites

- Vous avez besoin des autorisations d’un contributeur Microsoft Sentinel ou d’un rôle supérieur affecté à votre compte d’utilisateur pour gérer le renseignement sur les menaces.

- Pour importer et exporter des informations sur les menaces, vous devez installer la solution Threat Intelligence dans Microsoft Sentinel et activer les connecteurs appropriés, comme décrit dans Utiliser STIX/TAXII pour importer et exporter des informations sur les menaces dans Microsoft Sentinel.

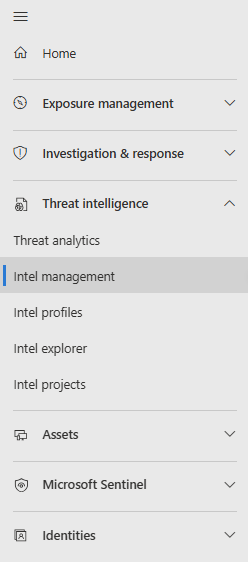

Accéder à l’interface de gestion

Consultez l’un des onglets suivants, selon l’endroit où vous souhaitez utiliser le renseignement sur les menaces. Même si l’on accède différemment à l’interface de gestion selon le portail utilisé, les tâches de création et de gestion suivent les mêmes étapes une fois qu’on y arrive.

Dans le portail Defender, accédez à Veille des menaces>Gestion de veille.

Créer une veille des menaces

Utilisez l’interface de gestion pour créer des objets STIX et effectuer d’autres tâches courantes de veille des menaces, telles que l’étiquetage des indicateurs et l’établissement de connexions entre les objets.

- Définissez des relations à mesure que vous créez de nouveaux objets STIX.

- Créez rapidement plusieurs objets en utilisant la fonction de duplication pour copier les métadonnées à partir d'un objet TI, qu’il soit nouveau ou existant.

Pour plus d’informations sur les objets STIX pris en charge, consultez les Renseignements sur les menaces dans Microsoft Sentinel.

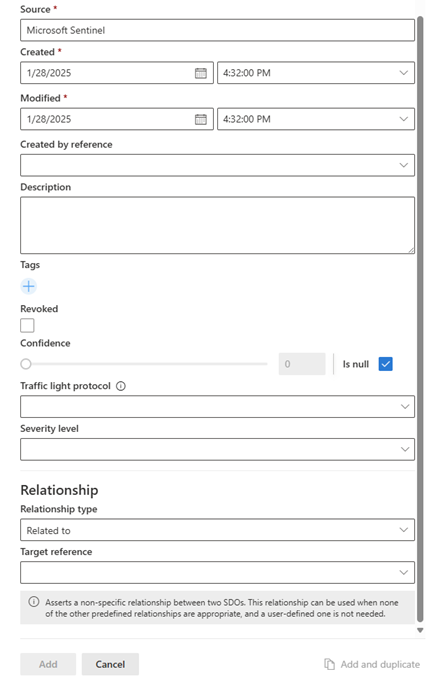

Créer un objet STIX

Sélectionnez Ajouter un nouvel>objet TI.

Choisissez le type d’objet, puis renseignez le formulaire dans la page Nouvel objet TI . Les champs obligatoires sont indiqués par un astérisque rouge (*).

Envisagez de concevoir une valeur de confidentialité ou de évaluation du protocole Traffic light (TLP) à l’objet TI. Pour plus d’informations sur les valeurs représentées, consultez Curate Threat Intelligence.

Si vous savez comment cet objet est lié à un autre objet de renseignement sur les menaces, indiquez cette connexion avec le type de relation et la référence cible.

Sélectionnez Ajouter pour un objet individuel, ou Ajouter et dupliquer si vous souhaitez créer d’autres éléments avec les mêmes métadonnées. L’image suivante montre la section commune des métadonnées de chaque objet STIX qui est dupliquée.

Gérer la veille des menaces

Optimisez la veille des menaces à partir de vos sources avec des règles d’ingestion. Organisez la veille des menaces existante avec le générateur de relations. Utilisez l’interface de gestion pour rechercher, filtrer et trier, puis ajouter des balises à votre veille des menaces.

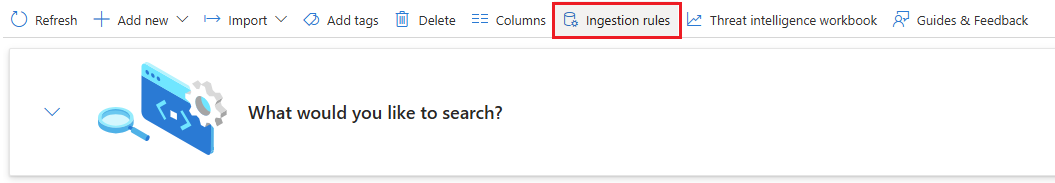

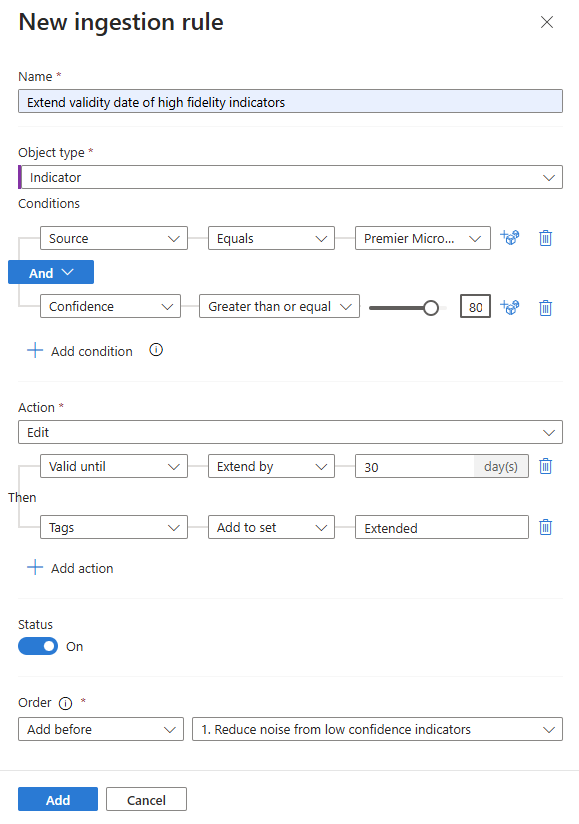

Optimiser les flux de veille des menaces avec des règles d’ingestion

Réduisez le bruit de vos flux de veille des menaces, étendez la validité des indicateurs de valeur élevée et ajoutez des étiquettes explicites aux objets entrants. Ce ne sont là que quelques-uns des cas d’utilisation des règles d’ingestion. Voici les étapes à suivre pour étendre la date de validité des indicateurs de valeur élevée.

Sélectionnez les règles d’ingestion pour ouvrir une nouvelle page pour afficher les règles existantes et construire une nouvelle logique de règle.

Entrez un nom descriptif pour votre règle. La page des règles d’ingestion offre suffisamment de place pour le nom, mais il s’agit de la seule description de texte disponible pour différencier vos règles sans les modifier.

Sélectionnez le type d’objet. Ce cas d'utilisation est basé sur l’extension de la propriété

Valid from, qui n’est disponible que pour les types d’objetsIndicator.Ajoutez une condition pour

SourceEqualset sélectionnez votre valeurSourceélevée.Ajoutez une condition pour

ConfidenceGreater than or equalet entrez unConfidencescore.Sélectionnez l’action. Comme nous voulons modifier cet indicateur, sélectionnez

Edit.Sélectionnez l’action Ajouter pour

Valid until,Extend bypuis sélectionnez un intervalle de temps en jours.Songez à ajouter une étiquette pour indiquer la valeur élevée placée sur ces indicateurs, comme

Extended. La date de modification n’est pas mise à jour par les règles d’ingestion.Sélectionnez l’ordre que vous souhaitez que la règle s’exécute. Les règles s’exécutent du numéro d’ordre le plus bas au plus élevé. Chaque règle évalue chaque objet ingéré.

Si la règle est prête à être activée, basculez État sur Activé.

Sélectionnez Ajouter pour créer la règle d’ingestion.

Pour plus d’informations, consultez les règles d’ingestion des renseignements sur les menaces.

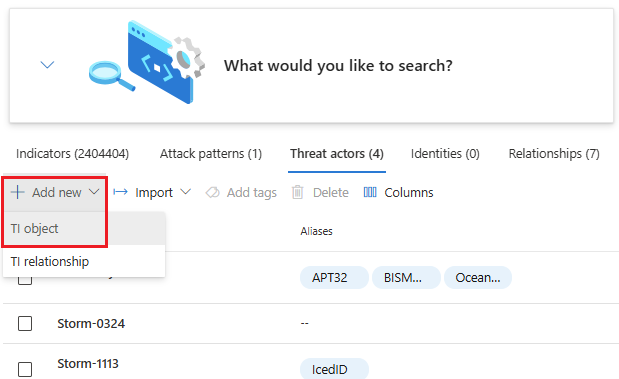

Organiser la veille des menaces avec le générateur de relations

Connectez des objets de veille des menaces avec le générateur de relations. Il peut y avoir un maximum de 20 relations dans le générateur à la fois. Cependant, d’autres connexions peuvent être créées en utilisant plusieurs itérations et en ajoutant des références cibles de relation pour les nouveaux objets.

Sélectionnez Ajouter une nouvelle relation>TI.

Commencez par un objet TI existant comme un acteur de menace ou un modèle d’attaque où l’objet unique se connecte à un ou plusieurs objets existants, tels que des indicateurs.

Ajoutez le type de relation en fonction des meilleures pratiques décrites dans le tableau suivant et dans la table récapitulative des relations de référence STIX 2.1 :

Type de relation Descriptif Doublon de

Dérivé de

Lié àRelations communes définies pour n’importe quel objet de domaine STIX (SDO)

Pour plus d’informations, consultez la référence STIX 2.1 sur les relations courantesLes cibles Attack patternouThreat actorcibleIdentityUtilise Threat actorutiliseAttack patternAttribué à Threat actorattribué àIdentityIndique IndicatorindiqueAttack patternouThreat actorUsurpation d’identité Threat actorusurpe l’identité deIdentityUtilisez l’image suivante comme exemple d’utilisation du générateur de relations. Cet exemple montre comment se connecter entre un acteur de menace et un modèle d’attaque, un indicateur et une identité à l’aide du générateur de relations dans le portail Defender.

Terminez la relation en configurant les propriétés communes .

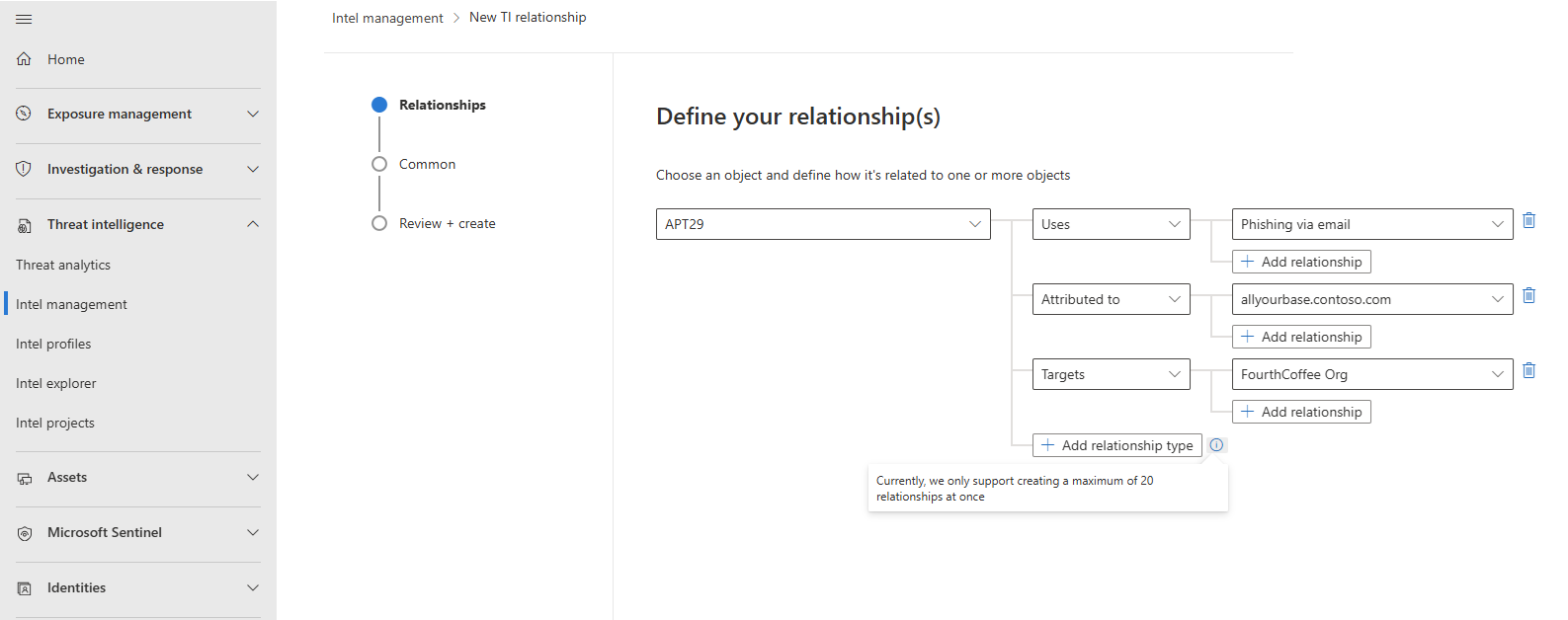

Afficher vos informations de veille des menaces dans l’interface de gestion

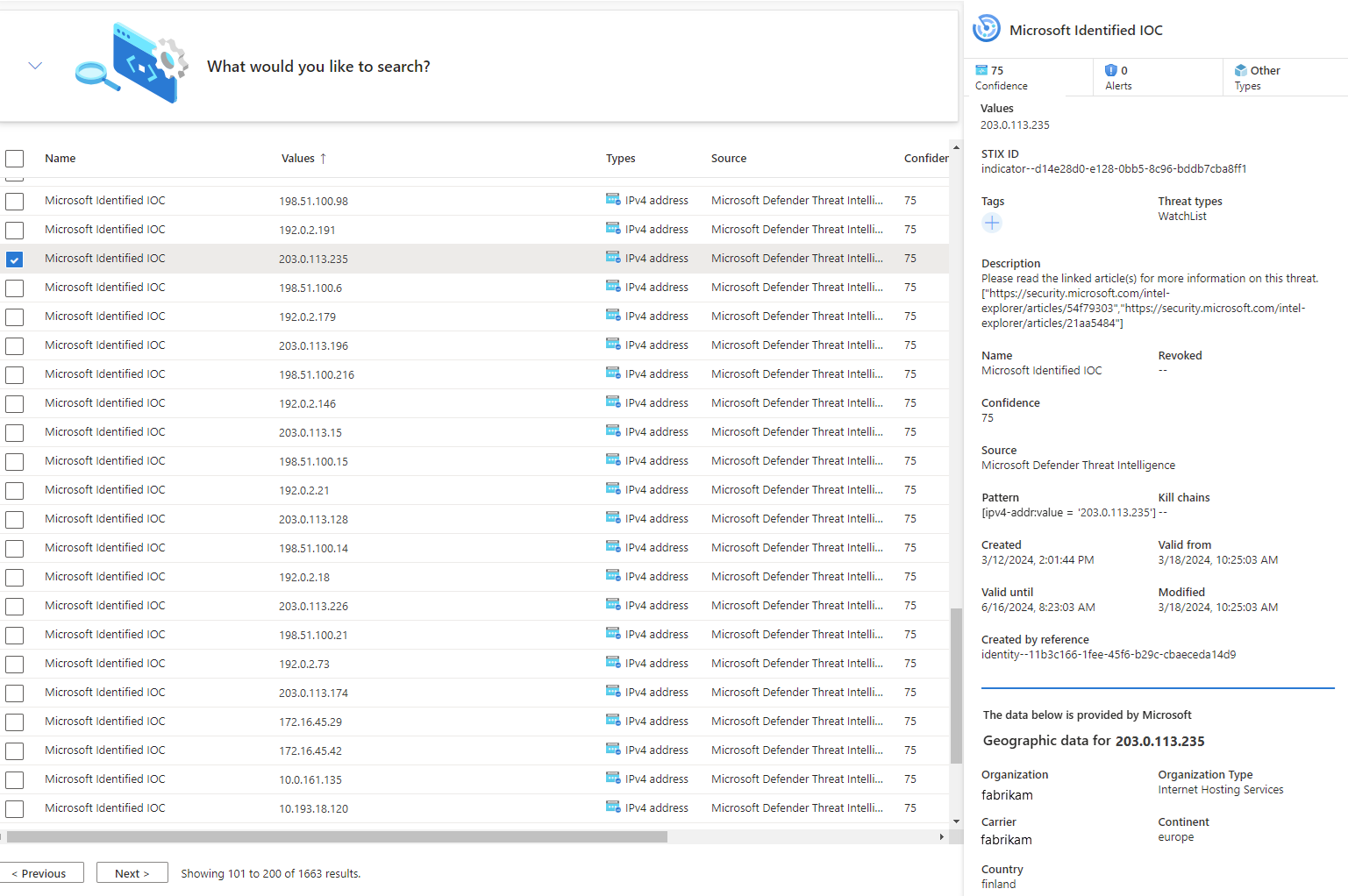

Utilisez l’interface de gestion pour trier, filtrer et rechercher vos informations de veille des menaces dans la source à partir de laquelle elles ont été ingérées, sans rédiger de requête Log Analytics.

À partir de l’interface de gestion, développez le menu Que souhaitez-vous rechercher ?

Sélectionnez un type d'objet STIX ou conservez les tous les types d'objets par défaut.

Sélectionnez des conditions à l’aide d’opérateurs logiques.

Sélectionnez l’objet à propos duquel vous souhaitez afficher plus d’informations.

Dans l’image suivante, plusieurs sources ont été utilisées pour faire une recherche en les plaçant dans un groupe OR, tandis que plusieurs conditions ont été regroupées avec l’opérateur AND.

Microsoft Sentinel affiche uniquement la version la plus récente de vos renseignements sur les menaces dans cette vue. Pour plus d’informations sur la façon dont les objets sont mis à jour, consultez le cycle de vie du renseignement sur les menaces.

Les indicateurs relatifs aux adresses IP et aux noms de domaine sont enrichis avec des données GeoLocation et WhoIs supplémentaires. Cela vous permet de fournir plus de contexte pour des enquêtes dans lesquelles un indicateur est trouvé.

Voici un exemple.

Important

L’enrichissement GeoLocation et WhoIs est actuellement en préversion. Les termes supplémentaires de la préversion Azure incluent des termes juridiques supplémentaires qui s’appliquent aux fonctionnalités Azure qui sont en version bêta, en préversion ou qui ne sont pas encore publiées dans la disponibilité générale.

Baliser et modifier la veille des menaces

Le balisage des informations de veille des menaces est un moyen rapide de regrouper des objets pour faciliter leur recherche. Vous appliquez en général des balises liées à un incident particulier. Cependant, si un objet représente des menaces provenant d’un acteur connu ou d’une campagne d’attaque connue spécifique, envisagez de créer une relation au lieu d’une balise.

- Utilisez l’interface de gestion pour trier, filtrer et rechercher vos informations de veille des menaces.

- Une fois que vous avez trouvé les objets que vous souhaitez utiliser, sélectionnez-les en choisissant un ou plusieurs objets du même type.

- Sélectionnez Ajouter des balises et les étiqueter toutes en même temps avec une ou plusieurs balises.

- Étant donné que le marquage est de forme libre, nous vous recommandons de créer des conventions d'appellation standard pour les balises au sein de votre organisation.

Modifiez la veille des menaces un objet à la fois, qu’il soit créé directement dans Microsoft Sentinel ou à partir de sources partenaires, comme des serveurs TIP et TAXII. Tous les champs sont modifiables pour les informations de veille des menaces créées dans l’interface de gestion. Pour les informations sur les menaces ingérées à partir de sources partenaires, seuls les champs spécifiques sont modifiables, notamment les balises, la date d’expiration, la confiance et la révocation. Dans tous les cas, seule la dernière version de l’objet apparaît dans l’interface de gestion.

Pour plus d’informations sur la façon dont les informations sur les menaces sont mises à jour, consultez Afficher vos informations sur les menaces.

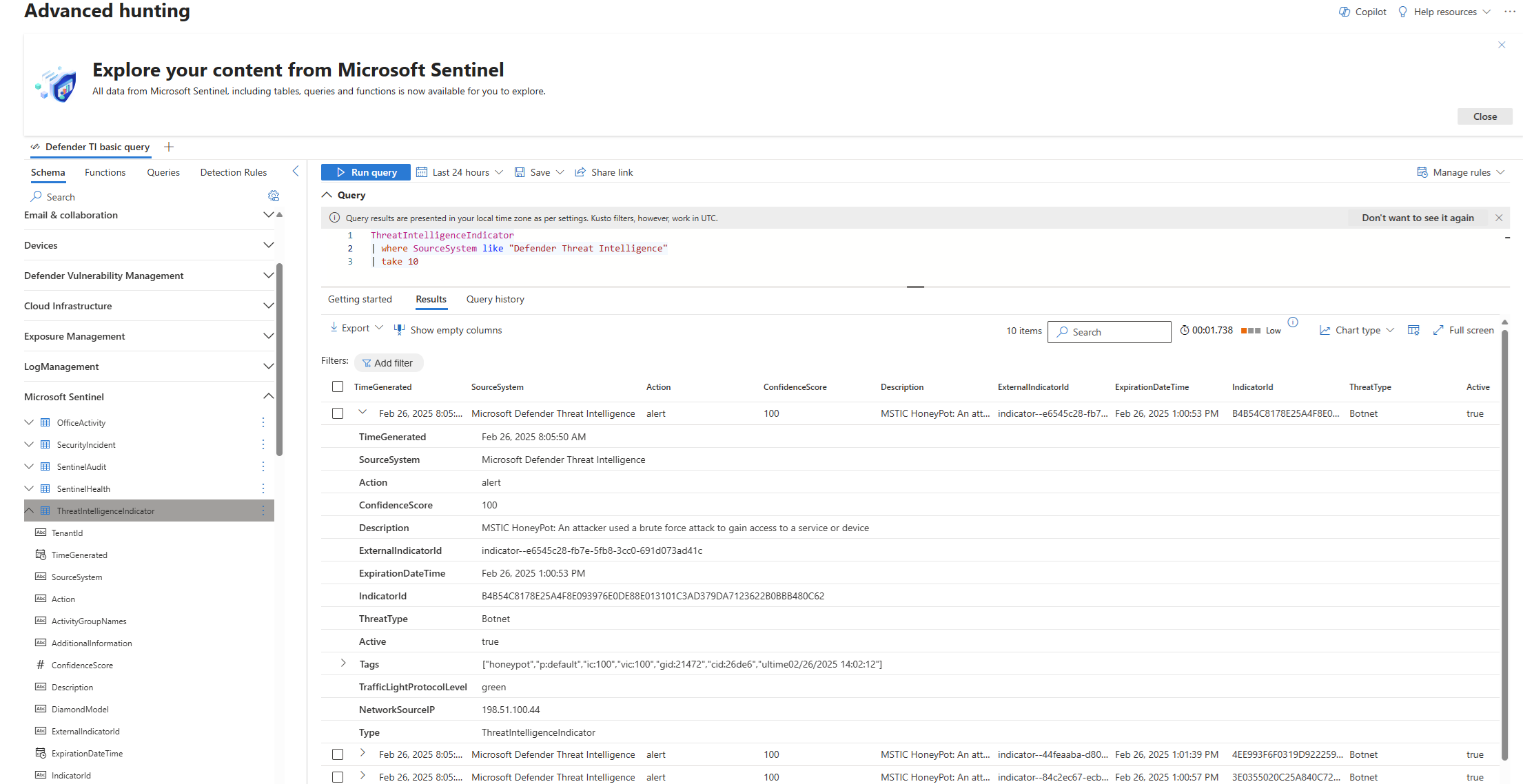

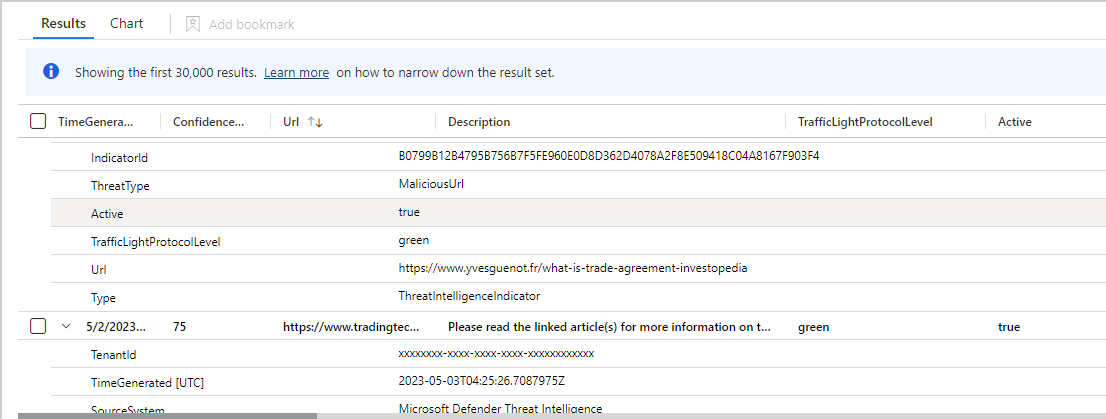

Rechercher et afficher le renseignement sur les menaces avec des requêtes

Cette procédure explique comment afficher vos informations sur les menaces avec des requêtes, quel que soit le flux source ou la méthode que vous avez utilisé pour les ingérer.

Les indicateurs de menace sont stockés dans la table Microsoft Sentinel ThreatIntelligenceIndicator . Ce tableau est la base des requêtes de renseignement sur les menaces effectuées par d’autres fonctionnalités de Microsoft Sentinel, telles que l’analytique, la chasse et les classeurs.

Important

Le 3 avril 2025, nous avons présenté en avant-première deux nouvelles tables pour prendre en charge les schémas d'indicateur et d'objet STIX : ThreatIntelIndicators et ThreatIntelObjects. Microsoft Sentinel ingère toutes les informations sur les menaces dans ces nouvelles tables, tout en continuant à ingérer les mêmes données dans la table héritée ThreatIntelligenceIndicator jusqu’au 31 juillet 2025.

Veillez à mettre à jour vos requêtes, règles d’analyse et de détection personnalisées, classeurs et automatisation pour utiliser les nouvelles tables d’après le 31 juillet 2025. Après cette date, Microsoft Sentinel cesse d’ingérer des données dans la table héritée ThreatIntelligenceIndicator . Nous mettons à jour toutes les solutions prêtes à l’emploi de renseignement sur les menaces dans le hub de contenu afin de tirer parti des nouvelles tables. Pour plus d’informations sur les nouveaux schémas de table, consultez ThreatIntelIndicators et ThreatIntelObjects.

Pour plus d’informations sur l’utilisation et la migration vers les nouvelles tables, consultez Utiliser des objets STIX pour améliorer le renseignement sur les menaces et la chasse aux menaces dans Microsoft Sentinel (Preview) [work-with-stix-objects-indicators.md].

Pour Microsoft Sentinel dans le portail Defender, sélectionnez Investigation &response>Hunting>Advanced hunting.

La

ThreatIntelligenceIndicatortable se trouve sous le groupe Microsoft Sentinel .

Pour plus d’informations, consultez Afficher votre renseignement sur les menaces.

Visualisez vos renseignements sur les menaces avec les carnets de travail

Utilisez un classeur Microsoft Sentinel spécialement conçu pour visualiser les informations essentielles concernant votre renseignement sur les menaces dans Microsoft Sentinel, et personnaliser facilement le classeur en fonction des besoins de votre entreprise.

Voici comment trouver le classeur de renseignement sur les menaces fourni dans Microsoft Sentinel, et comment y apporter des modifications pour le personnaliser.

À partir du portail Azure, accédez à Microsoft Sentinel.

Choisissez l’espace de travail dans lequel vous avez importé des indicateurs de menace en utilisant l'un des connecteurs de données de renseignements sur les menaces.

Sous la section Gestion des menaces du menu Microsoft Sentinel, sélectionnez Cahiers de travail.

Recherchez le classeur intitulé Veille des menaces. Vérifiez que vous avez des données dans la table

ThreatIntelligenceIndicator.

Sélectionnez Enregistrer, puis choisissez un emplacement Azure dans lequel stocker le classeur. Cette étape est obligatoire si vous envisagez de modifier le classeur de quelque façon que ce soit et d’enregistrer les modifications apportées.

Sélectionnez Maintenant Afficher le classeur enregistré pour ouvrir le classeur pour l’affichage et la modification.

Vous devez maintenant voir les graphiques par défaut fournis par le modèle. Pour modifier un graphique, sélectionnez Modifier en haut de la page pour démarrer le mode d’édition du classeur.

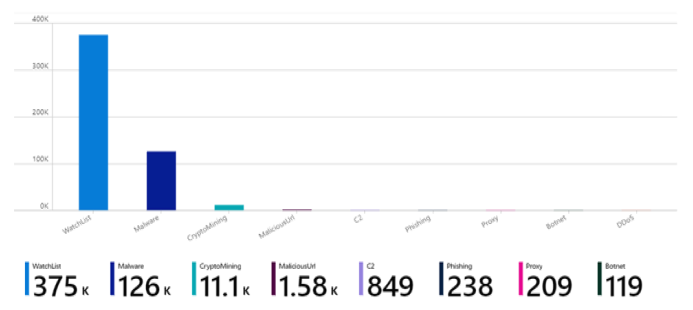

Ajoutons un nouveau graphique des indicateurs de menace par type de menace. Faites défiler vers le bas de la page et sélectionnez Ajouter une requête.

Ajoutez le texte suivant dans la zone de texte Journal des requêtes de l’espace de travail Log Analytics :

ThreatIntelligenceIndicator | summarize count() by ThreatTypeConsultez plus d’informations sur les éléments suivants utilisés dans l’exemple précédent, dans la documentation Kusto :

Dans le menu déroulant Visualisation , sélectionnez Graphique à barres.

Sélectionnez Modification terminée et affichez le nouveau graphique de votre classeur.

Les classeurs fournissent des tableaux de bord interactifs puissants qui vous donnent des aperçus de tous les aspects de Microsoft Sentinel. Vous pouvez effectuer plusieurs tâches avec des classeurs et les modèles fournis constituent un excellent point de départ. Personnalisez les modèles ou créez des tableaux de bord en associant plusieurs sources de données pour visualiser vos données de manière unique.

Les classeurs Microsoft Sentinel étant basés sur des classeurs Azure Monitor, une documentation complète et de nombreux autres modèles sont déjà disponibles. Pour plus d’informations, consultez Créer des rapports interactifs avec des classeurs Azure Monitor.

Il existe également une ressource riche pour les classeurs Azure Monitor sur GitHub, où vous pouvez télécharger d’autres modèles et contribuer à vos propres modèles.

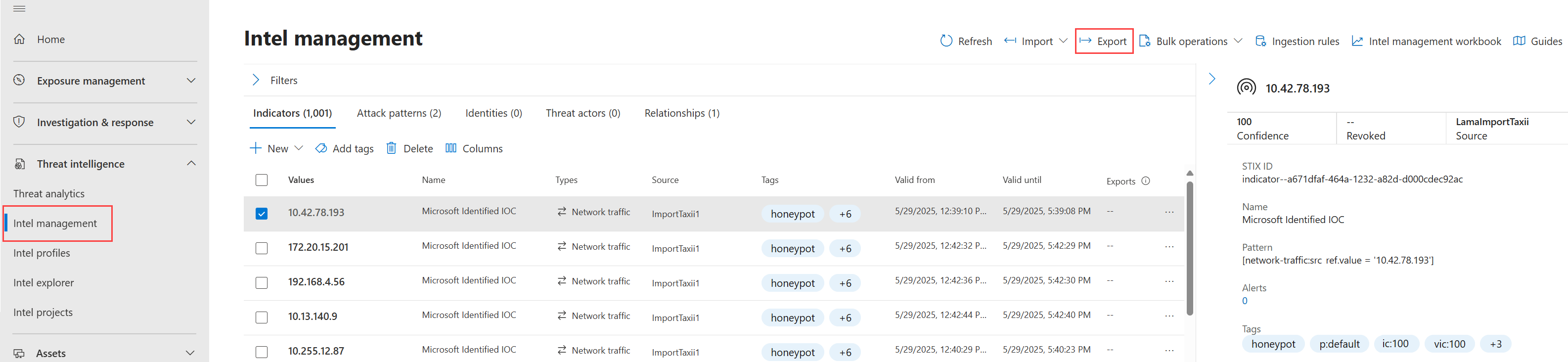

Exporter le renseignement sur les menaces

Microsoft Sentinel vous permet d’exporter des informations sur les menaces vers d’autres destinations. Par exemple, si vous avez ingéré des informations sur les menaces à l’aide du connecteur de données Threat Intelligence - TAXII , vous pouvez exporter les informations sur les menaces vers la plateforme source pour le partage bidirectionnel de renseignements. La fonctionnalité d’exportation réduit le besoin de processus manuels ou de playbooks personnalisés pour distribuer les informations sur les menaces.

Important

Examinez attentivement les données de renseignement sur les menaces que vous exportez et sa destination, qui peuvent résider dans une autre région géographique ou réglementaire. L’exportation de données ne peut pas être annulée. Assurez-vous que vous possédez les données ou que vous disposez d’une autorisation appropriée avant d’exporter ou de partager des informations sur les menaces avec des tiers.

Pour exporter le renseignement sur les menaces :

Pour Microsoft Sentinel dans le portail Defender, sélectionnez Gestion du renseignement Intel > sur les menaces. Pour Microsoft Sentinel dans le portail Azure, sélectionnez Gestion des menaces > Renseignements sur les menaces.

Sélectionnez un ou plusieurs objets STIX, puis sélectionnez Exporter

dans la barre d’outils en haut de la page. Par exemple:

dans la barre d’outils en haut de la page. Par exemple:Dans le volet Exporter , dans la liste déroulante Export TI , sélectionnez le serveur vers lequel vous souhaitez exporter votre renseignement sur les menaces.

S’il n’existe pas de serveur répertorié, vous devez d’abord configurer un serveur pour l’exportation, comme décrit dans Activer le connecteur de données Threat Intelligence - TAXII Export. Microsoft Sentinel prend actuellement en charge l’exportation vers des plateformes BASÉEs sur TAXII 2.1 uniquement.

Sélectionnez Exporter.

Important

Lorsque vous exportez des objets de renseignement sur les menaces, le système effectue une opération en bloc. Un problème connu existe dans lequel cette opération en bloc échoue parfois. Si cela se produit, vous verrez un avertissement lorsque vous ouvrez le panneau latéral Exporter, vous demandant de supprimer l’action ayant échoué de la vue d’historique des opérations en bloc. Le système interrompt les opérations suivantes jusqu’à ce que vous supprimiez l’opération ayant échoué.

Pour accéder à l’historique d’exportation :

- Accédez à l’élément exporté dans la page gestion Intel (portail Defender) ou Renseignement sur les menaces (portail Azure).

- Dans la colonne Exportations , sélectionnez Afficher l’historique d’exportation pour afficher l’historique d’exportation de cet élément.

Contenu connexe

Pour plus d’informations, consultez les articles suivants :

- Informations sur les menaces dans Microsoft Sentinel.

- Connectez Microsoft Sentinel aux flux de renseignement sur les menaces STIX/TAXII.

- Découvrez les plateformes de veille des menaces, les flux TAXII et les enrichissements qui peuvent rapidement être intégrés à Microsoft Sentinel.

Pour plus d’informations sur KQL, consultez la vue d’ensemble du langage de requête Kusto (KQL).

Autres ressources :