Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

Cet article explique comment configurer les paramètres de connectivité dans Azure Synapse Analytics, y compris les pools SQL dédiés et les pools SQL serverless, le cas échéant.

Pour connaître les chaînes de connexion aux pools Azure Synapse Analytics, consultez Se connecter à Synapse SQL.

Les paramètres de connectivité et l’expérience du portail Azure pour les pools SQL dédiés diffèrent selon que le pool est déployé dans des pools SQL dédiés autonomes (anciennement SQL DW) ou dans un espace de travail Azure Synapse Analytics. En revanche, les pools SQL serverless sont disponibles uniquement dans les espaces de travail Synapse et suivent les mêmes paramètres de connectivité que les pools SQL dédiés créés dans un espace de travail.

- Groupes SQL dédiés et sans serveur dans un espace de travail

- Pools SQL dédiés autonomes (anciennement SQL DW)

Accès au réseau public

Remarque

Ces paramètres s’appliquent aux pools SQL dédiés et aux pools SQL serverless créés dans un espace de travail Azure Synapse. Ces instructions ne s’appliquent pas aux pools SQL dédiés associés à des pools SQL dédiés autonomes (anciennement SQL DW).

Vous pouvez utiliser la fonctionnalité d’accès au réseau public pour autoriser la connectivité du réseau public entrant à votre espace de travail Azure Synapse.

- Lorsque l’accès au réseau public est désactivé, vous pouvez vous connecter à votre espace de travail uniquement à l’aide des points de terminaison privés.

- Lorsque l’accès au réseau public est activé, vous pouvez vous connecter à votre espace de travail également depuis des réseaux publics. Vous pouvez gérer cette fonctionnalité pendant et après la création de votre espace de travail.

Important

Cette fonctionnalité est disponible uniquement pour les espaces de travail Azure Synapse associés au réseau virtuel managé d’Azure Synapse Analytics. Toutefois, vous pouvez toujours ouvrir vos espaces de travail Synapse sur le réseau public, quelle que soit son association avec le réseau virtuel managé.

Lorsque l'accès au réseau public est désactivé, l'accès au mode GIT dans Synapse Studio et les modifications de validation ne seront pas bloqués tant que l'utilisateur dispose des autorisations suffisantes pour accéder au dépôt Git intégré ou à la branche Git correspondante. Cependant, le bouton de publication ne fonctionnera pas car l'accès au mode Live est bloqué par les paramètres du pare-feu. Lorsque l’accès au réseau public est désactivé, le runtime d’intégration auto-hébergé peut toujours communiquer avec Synapse. Actuellement, nous ne prenons pas en charge l’établissement d’une liaison privée entre un runtime d’intégration auto-hébergé et un plan de contrôle Synapse.

La sélection de l’option Désactiver n’applique aucune règle de pare-feu que vous pouvez configurer. En outre, les règles de votre pare-feu apparaissent grisées dans le paramètre Réseau du portail Synapse. Les configurations de votre pare-feu seront réappliquées lorsque vous réactiverez l’accès au réseau public.

Conseil

Lorsque vous rétablissez l’activation, attendez un certain temps avant de modifier les règles de pare-feu.

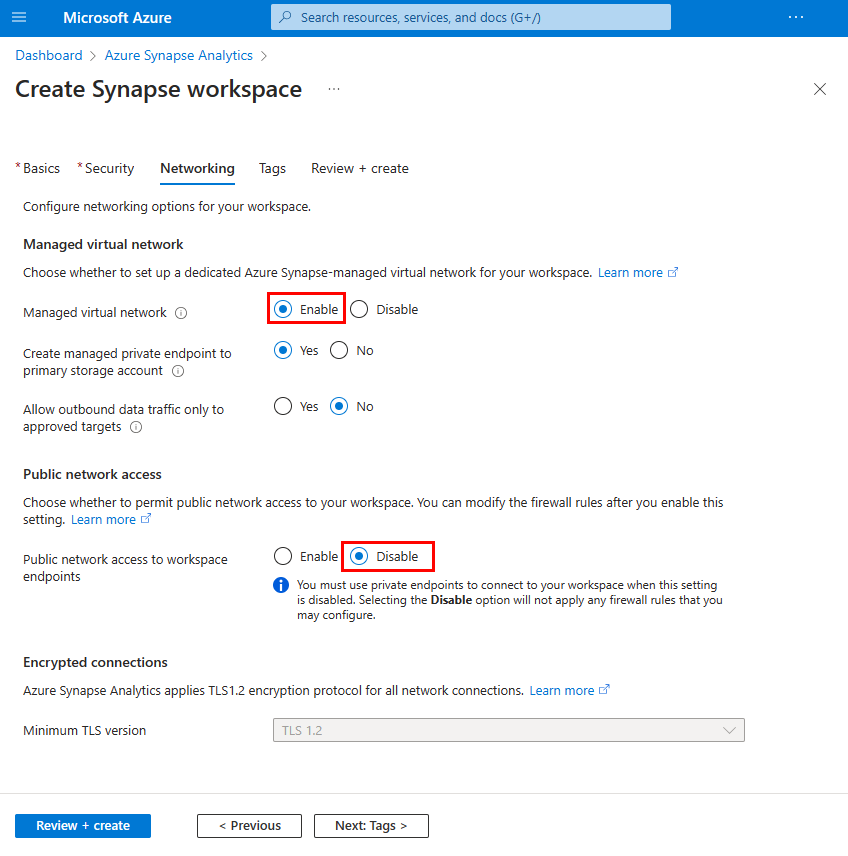

Configurer l’accès au réseau public lorsque vous créez votre espace de travail

Sélectionnez l’onglet Mise en réseau lorsque vous créez votre espace de travail dans le Portail Azure.

Sous Réseau virtuel managé, sélectionnez Activer pour associer votre espace de travail au réseau virtuel managé et autoriser l’accès au réseau public.

Sous accès au réseau public, sélectionnez Désactiver pour refuser l’accès public à votre espace de travail. Sélectionnez Activer si vous souhaitez autoriser l’accès public à votre espace de travail.

Complétez le reste du flux de création de l’espace de travail.

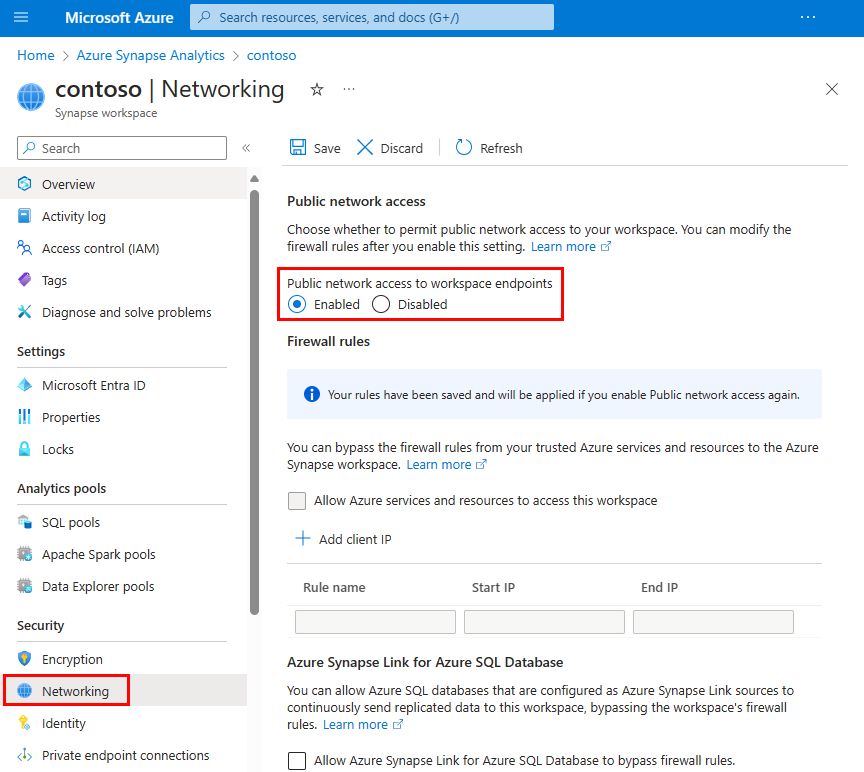

Configurer l’accès au réseau public après avoir créé votre espace de travail

Sélectionnez votre espace de travail Synapse dans le Portail Azure.

Sélectionnez Mise en réseau dans le volet de navigation de gauche.

Sélectionnez Désactivé pour refuser l’accès public à votre espace de travail. Sélectionnez Activé si vous souhaitez autoriser l’accès public à votre espace de travail.

Lorsqu’elles sont désactivées, les règles de pare-feu sont grisées pour indiquer que les règles de pare-feu ne sont pas en vigueur. Les configurations de règles de pare-feu sont conservées.

Sélectionnez Enregistrer pour enregistrer la modification. Une notification confirme que le paramètre réseau a été correctement enregistré.

Version TLS minimale

Le point de terminaison SQL serverless et le point de terminaison de développement acceptent uniquement TLS 1.2 et ultérieur.

Depuis le mois de décembre 2021, un niveau minimum de TLS 1.2 est nécessaire pour les pools SQL dédiés gérés par l’espace de travail dans les nouveaux espaces de travail Synapse. Vous pouvez augmenter ou diminuer cette exigence en utilisant l’API REST de TLS minimal pour les nouveaux espaces de travail Synapse ou les espaces de travail existants, afin que les utilisateurs ayant besoin d’utiliser une version du client TLS supérieure dans les espaces de travail puissent se connecter. Les clients peuvent également augmenter la version minimale de TLS pour répondre à leurs besoins de sécurité.

Important

Depuis novembre 2024, Azure a commencé à mettre hors service les versions antérieures de TLS (TLS 1.0 et 1.1). Utilisez TLS 1.2 ou ultérieur. Après le 31 mars 2025, vous ne pourrez plus définir la version minimale de TLS pour les connexions des clients Azure Synapse Analytics inférieure à TLS 1.2. Après cette date, les tentatives de connexion à partir de connexions utilisant une version TLS inférieure à 1.2 échoueront. Pour plus d’informations, consultez Annonce : la prise en charge d’Azure pour TLS 1.0 et TLS 1.1 se termine.

Azure Policy

Azure Policy pour empêcher les modifications apportées aux paramètres de mise en réseau dans l’espace de travail Synapse n’est pas actuellement disponible.

Stratégie de connexion

La stratégie de connexion pour Synapse SQL dans Azure Synapse Analytics est définie sur Par défaut. Vous ne pouvez pas modifier la stratégie de connexion pour les pools SQL dédiés ou serverless dans Azure Synapse Analytics.

Les connexions pour les pools SQL dans Azure Synapse Analytics peuvent atterrir sur l’une des adresses IP de passerelle individuelles ou sous-réseaux d’adresses IP de passerelle dans une région. Pour une connectivité cohérente, autorisez le trafic réseau vers et depuis toutes les adresses IP de passerelle individuelles et les sous-réseaux d’adresses IP de passerelle dans une région. Reportez-vous aux plages d’adresses IP Azure et balises de service - Cloud public pour obtenir la liste des adresses IP de votre région à autoriser.

-

Par défaut : Il s'agit de la politique de connexion en vigueur sur tous les serveurs après leur création, sauf si vous modifiez explicitement la politique de connexion pour qu'elle soit soit

ProxyouRedirect. La stratégie par défaut est la suivante :-

Redirectpour toutes les connexions clientes provenant d’Azure (par exemple, à partir d’une machine virtuelle Azure). -

Proxypour toutes les connexions clientes provenant de l’extérieur (par exemple, les connexions à partir de votre station de travail locale).

-

-

Rediriger: Les clients établissent des connexions directement au nœud hébergeant la base de données, ce qui entraîne une latence réduite et un débit amélioré. Pour que les connexions utilisent ce mode, les clients doivent :

- Autoriser les communications sortantes du client vers toutes les adresses IP Azure SQL de la région sur les ports de la plage comprise entre 11000 et 11999. Utilisez les balises de service pour SQL afin de faciliter la gestion. Si vous utilisez Private Link, consultez Utiliser la stratégie de connexion de redirection avec des points de terminaison privés pour autoriser les plages de ports.

- Autoriser les communications sortantes à partir du client vers les adresses IP de la passerelle Azure SQL Database sur le port 1433.

- Lorsque vous utilisez la stratégie de connexion de redirection, reportez-vous à la plages d’adresses IP Azure et balises de service – Cloud public pour obtenir la liste des adresses IP de votre région à autoriser.

-

Proxy : Dans ce mode, toutes les connexions sont envoyées par proxy via les passerelles Azure SQL Database, ce qui entraîne une augmentation de la latence et une réduction du débit. Pour que les connexions utilisent ce mode, les clients doivent autoriser les communications sortantes à partir du client vers les adresses IP de la passerelle Azure SQL Database sur le port 1433.

- Lorsque vous utilisez la stratégie de connexion proxy, autorisez les adresses IP de votre région dans la liste des adresses IP de passerelle.