Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

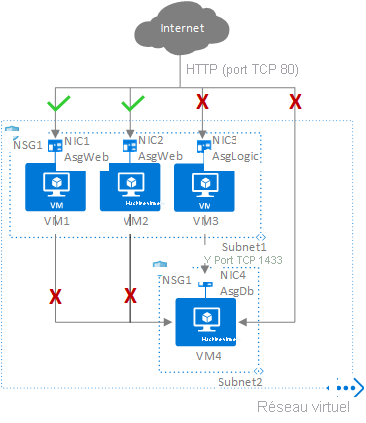

Les groupes de sécurité d’application dans le réseau virtuel Azure vous permettent de configurer la sécurité réseau en tant qu’extension naturelle de la structure d’une application, ce qui vous permet de regrouper des machines virtuelles et de définir des stratégies de sécurité réseau basées sur ces groupes. Vous pouvez réutiliser votre stratégie de sécurité à grande échelle sans maintenance manuelle d'adresses IP explicites. La plateforme gère la complexité des adresses IP explicites et plusieurs ensembles de règles, ce qui vous permet de vous concentrer sur la logique métier. Pour mieux comprendre les groupes de sécurité d’application, prenons l’exemple suivant :

Dans l’image précédente, NIC1 et NIC2 sont membres du groupe de sécurité d’application AsgWeb. NIC3 est un membre du groupe de sécurité d’application AsgLogic. NIC4 est un membre du groupe de sécurité d’application AsgDb. Bien que chaque interface réseau (NIC) dans cet exemple soit membre d’un seul groupe de sécurité d’application, une interface réseau peut être membre de plusieurs groupes de sécurité d’application, jusqu’aux limites Azure. Aucune de ces interfaces réseau ne dispose d’un groupe de sécurité réseau associé. NSG1 est associé aux deux sous-réseaux et contient les règles suivantes :

Allow-HTTP-Inbound-Internet

Cette règle est nécessaire pour autoriser le trafic internet vers les serveurs web. Étant donné que le trafic entrant à partir d’Internet est refusé par la règle de sécurité par défaut DenyAllInbound, aucune règle supplémentaire n’est nécessaire pour les groupes de sécurité d’application AsgLogic ou AsgDb.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 100 | Internet | * | AsgWeb | 80 | TCP | Allow |

Deny-Database-All

Étant donné que la règle de sécurité Par défaut AllowVNetInBound autorise toutes les communications entre les ressources du même réseau virtuel, vous avez besoin de cette règle pour refuser le trafic de toutes les ressources.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 120 | * | * | AsgDb | 1433 | Any | Deny |

Allow-Database-BusinessLogic

Cette règle autorise le trafic du groupe de sécurité d’application AsgLogic vers le groupe de sécurité d’application AsgDb. Cette règle est prioritaire par rapport à la règle Deny-Database-All. Par conséquent, cette règle est traitée avant la règle Deny-Database-All, c’est pourquoi le trafic en provenance du groupe de sécurité d’application AsgLogic est autorisé, tandis que tout autre trafic est bloqué.

| Priority | Source | Source ports | Destination | Destination ports | Protocol | Access |

|---|---|---|---|---|---|---|

| 110 | AsgLogic | * | AsgDb | 1433 | TCP | Allow |

Les interfaces réseau membres du groupe de sécurité d’application appliquent les règles de groupe de sécurité réseau qui le spécifient comme source ou destination. Les règles de groupe de sécurité réseau n’affectent pas les autres interfaces réseau. Si l’interface réseau n’est pas membre d’un groupe de sécurité d’application, la règle ne s’applique pas à l’interface réseau, même si le groupe de sécurité réseau est associé au sous-réseau.

Constraints

Les groupes de sécurité d’application ont les contraintes suivantes :

Le nombre de groupes de sécurité d’application que vous pouvez avoir dans un abonnement, ainsi que d’autres paramètres relatifs aux groupes de sécurité d’application, sont limités. Pour plus d’informations, consultez limites Azure.

Toutes les interfaces réseau affectées à un groupe de sécurité d’application doivent exister dans le même réseau virtuel que la première interface réseau affectée au groupe de sécurité d’application. Par exemple, si la première interface réseau assignée à un groupe de sécurité d’application nommé AsgWeb se trouve dans le réseau virtuel nommé VNet1, toutes les interfaces réseau suivantes affectées àAsgWeb doivent exister dans VNet1. Vous ne pouvez pas ajouter d’interfaces réseau à partir de différents réseaux virtuels au même groupe de sécurité d’application.

Si vous spécifiez un groupe de sécurité d’application comme source et destination dans une règle de groupe de sécurité réseau, les interfaces réseau des deux groupes de sécurité d’application doivent exister dans le même réseau virtuel.

- Par exemple, AsgLogic contient des interfaces réseau à partir de VNet1 et AsgDb contient des interfaces réseau à partir de VNet2. Dans ce cas, il serait impossible d’affecter AsgLogic comme source et AsgDb comme destination dans la même règle de groupe de sécurité réseau. Toutes les interfaces réseau pour les groupes de sécurité d’application source et de destination doivent exister dans le même réseau virtuel.

Tip

Pour réduire le nombre de règles de sécurité dont vous avez besoin, planifiez vos groupes de sécurité d’application requis. Créez des règles à l’aide de balises de service ou de groupes de sécurité d’application, plutôt que d’adresses IP individuelles ou de plages d’adresses IP, le cas échéant.

Next steps

- Découvrez comment créer des groupes de sécurité réseau.